Connecter un plan de labo à un réseau virtuel avec la mise en réseau avancée

Important

Azure Lab Services sera mis hors service le 28 juin 2027. Pour plus d’informations, consultez le guide de retrait.

Cet article explique comment connecter un plan de labo à un réseau virtuel avec la mise en réseau avancée d’Azure Lab Services. Avec la mise en réseau avancée, vous avez plus de contrôle sur la configuration du réseau virtuel de vos labos. Par exemple, pour vous connecter à des ressources locales telles que des serveurs de licences, ou pour utiliser des routes définies par l’utilisateur (UDR). Découvrez plus en détail les scénarios et topologies réseau pris en charge pour la mise en réseau avancée.

La mise en réseau avancée des plans de labo remplace l’appairage de réseaux virtuels Azure Lab Services, utilisé avec les comptes de labo.

Suivez les étapes ci-dessous afin de configurer la mise en réseau avancée pour votre plan de labo :

- Déléguez le sous-réseau de réseau virtuel aux plans de labo Azure Lab Services. La délégation permet à Azure Lab Services de créer le modèle de labo et des machines virtuelles de labo dans le réseau virtuel.

- Configurez le groupe de sécurité réseau pour autoriser le trafic RDP ou SSH entrant vers le modèle de machine virtuelle de labo et les machines virtuelles de labo.

- Créez un plan de labo avec la mise en réseau avancée pour l’associer au sous-réseau de réseau virtuel.

- (Facultatif) Configurez votre réseau virtuel.

La mise en réseau avancée peut uniquement être activée au moment de la création d’un plan de labo. La mise en réseau avancée n’est pas un paramètre qui peut être mis à jour plus tard.

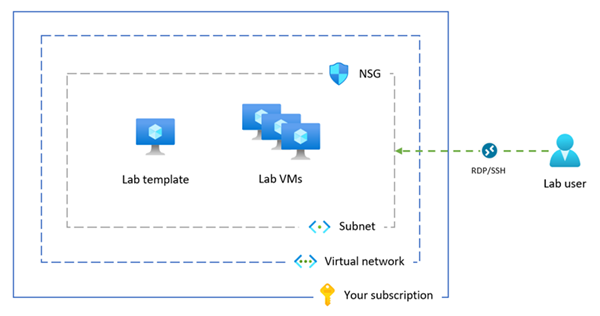

Le diagramme suivant montre une vue d’ensemble d’une configuration réseau avancée d’Azure Lab Services. Le modèle de machine virtuelle de labo et les machines virtuelles de labo se voient affecter une adresse IP dans votre sous-réseau. Le groupe de sécurité réseau permet aux utilisateurs du labo de se connecter aux machines virtuelles de labo via RDP ou SSH.

Remarque

Si votre organisation doit effectuer un filtrage de contenu, par exemple pour garantir la conformité aux règles de protection de l’enfance sur Internet (par exemple le CIPA (Children’s Internet Protection Act) aux États-Unis), vous devez utiliser un logiciel tiers. Pour plus d’informations, lisez les conseils d’aide sur le filtrage de contenu dans les scénarios de mise en réseau pris en charge.

Prérequis

- Compte Azure avec un abonnement actif. Créez un compte gratuitement.

- Votre compte Azure a le rôle Contributeur de réseaux, ou un parent de ce rôle, dans le réseau virtuel.

- Un réseau virtuel Azure et un sous-réseau dans la même région Azure que celle où vous créez le plan de labo. Découvrez comment créer un réseau virtuel et un sous-réseau.

- Le sous-réseau dispose de suffisamment d’adresses IP libres pour les modèles de machine virtuelle et les machines virtuelles de labo de tous les labos (chaque labo utilise 512 adresses IP) dans le plan de labo.

1. Déléguer le sous-réseau de réseau virtuel

Pour utiliser votre sous-réseau de réseau virtuel à des fins de mise en réseau avancée dans Azure Lab Services, vous devez déléguer le sous-réseau aux plans de labo Azure Lab Services. La délégation de sous-réseau accorde des autorisations explicites à Azure Lab Services pour créer des ressources spécifiques au service, par exemple des machines virtuelles de labo, dans le sous-réseau.

Vous ne pouvez déléguer qu’un seul plan de labo à la fois pour l’utiliser avec un seul sous-réseau.

Suivez ces étapes pour déléguer l’utilisation de votre sous-réseau avec un plan de labo :

Connectez-vous au portail Azure.

Accédez à votre réseau virtuel, puis sélectionnez Sous-réseaux.

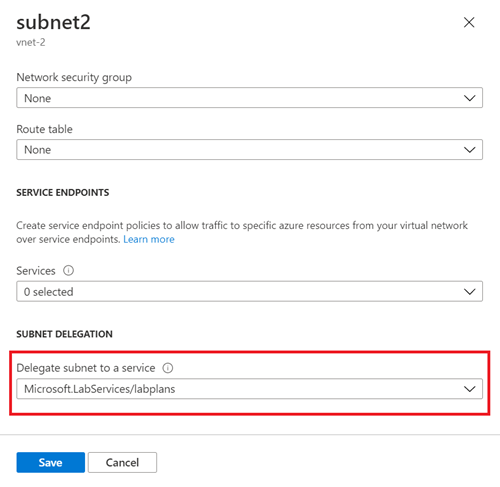

Sélectionnez un sous-réseau dédié à déléguer à Azure Lab Services.

Important

Le sous-réseau que vous utilisez pour Azure Lab Services ne doit pas déjà être utilisé pour une passerelle VNet ou Azure Bastion.

Dans Déléguer le sous-réseau à un service, sélectionnez Microsoft.LabServices/labplans, puis sélectionnez Enregistrer.

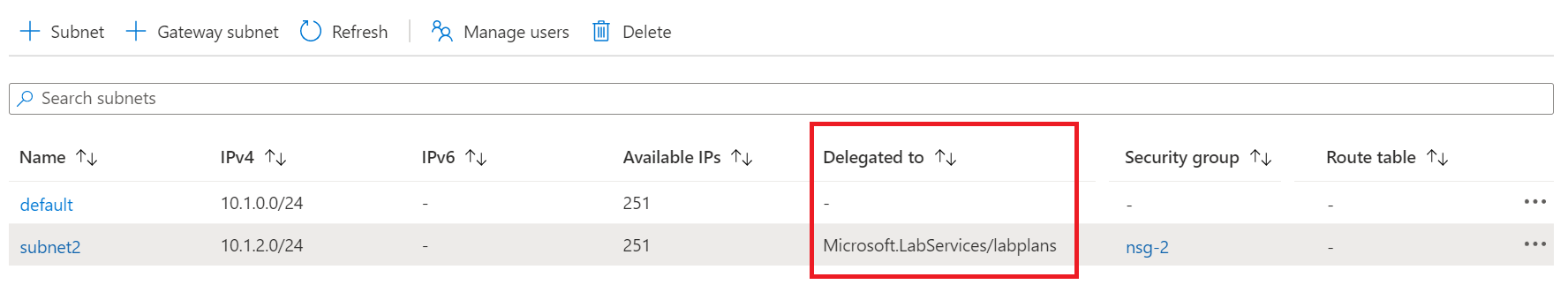

Vérifiez que Microsoft.LabServices/labplans apparaît dans la colonne Délégué à pour votre sous-réseau.

2. Configurer un groupe de sécurité réseau

Quand vous connectez votre plan de labo à un réseau virtuel, vous devez configurer un groupe de sécurité réseau (NSG) pour autoriser le trafic RDP/SSH entrant de l’ordinateur de l’utilisateur vers le modèle de machine virtuelle et les machines virtuelles de labo. Un groupe de sécurité réseau contient les règles de contrôle d’accès qui autorisent ou refusent le trafic en fonction de la direction du trafic, du protocole, de l’adresse et du port source ainsi que de l’adresse et du port de destination.

Les règles d'un groupe de sécurité réseau peuvent être modifiées à tout moment et les modifications sont appliquées à toutes les instances associées. L’efficacité des modifications du groupe de sécurité réseau peut prendre jusqu’à 10 minutes.

Important

Si vous ne configurez pas de groupe de sécurité réseau, vous ne pourrez pas accéder au modèle de machine virtuelle de labo et aux machines virtuelles de labo via RDP ou SSH.

La configuration du groupe de sécurité réseau pour une mise en réseau avancée comprend deux étapes :

- Créer un groupe de sécurité réseau qui autorise le trafic RDP/SSH

- Associer le groupe de sécurité réseau au sous-réseau de réseau virtuel

Vous pouvez utiliser un groupe de sécurité réseau pour contrôler le trafic vers une ou plusieurs machines virtuelles, instances de rôles, cartes réseau (NIC) ou vers des sous-réseaux dans votre réseau virtuel. Un groupe de sécurité réseau contient les règles de contrôle d’accès qui autorisent ou refusent le trafic en fonction de la direction du trafic, du protocole, de l’adresse et du port source ainsi que de l’adresse et du port de destination. Les règles d'un groupe de sécurité réseau peuvent être modifiées à tout moment et les modifications sont appliquées à toutes les instances associées.

Pour plus d’informations sur les groupes de sécurité réseau, consultez la page Présentation d’un groupe de sécurité réseau.

Vous pouvez utiliser un groupe de sécurité réseau pour contrôler le trafic vers une ou plusieurs machines virtuelles, instances de rôles, cartes réseau (NIC) ou vers des sous-réseaux dans votre réseau virtuel. Un groupe de sécurité réseau contient les règles de contrôle d’accès qui autorisent ou refusent le trafic en fonction de la direction du trafic, du protocole, de l’adresse et du port source ainsi que de l’adresse et du port de destination. Les règles d'un groupe de sécurité réseau peuvent être modifiées à tout moment et les modifications sont appliquées à toutes les instances associées.

Pour plus d’informations sur les groupes de sécurité réseau, consultez la page Présentation d’un groupe de sécurité réseau.

Créer un groupe de sécurité réseau pour autoriser le trafic

Suivez ces étapes pour créer un groupe NSG et autoriser le trafic RDP ou SSH entrant :

Si vous n’avez pas encore de groupe de sécurité réseau, suivez ces étapes pour créer un groupe NSG (groupe de sécurité réseau).

Veillez à créer le groupe de sécurité réseau dans la même région Azure que le réseau virtuel et le plan de labo.

Créez une règle de sécurité entrante pour autoriser le trafic RDP et SSH.

Accédez à votre groupe de sécurité réseau dans le portail Azure.

Sélectionnez Règles de sécurité de trafic entrant, puis sélectionnez + Ajouter.

Entrez les détails de la nouvelle règle de sécurité entrante :

Paramètre Valeur Source sélectionnez N'importe laquelle. Plages de ports source Saisissez *. Destination Sélectionnez Adresses IP. Plages d’adresses IP/CIDR de destination Sélectionnez la plage de votre sous-réseau de réseau virtuel. service Sélectionnez Personnalisé. Plages de ports de destination Entrez 22, 3389. Le port 22 est destiné au protocole Secure Shell (SSH). Le port 3389 est destiné au protocole RDP (Remote Desktop Protocol). Protocole sélectionnez N'importe laquelle. Action Sélectionnez Autoriser. Priorité Entrez 1000. La priorité doit être supérieure à celle des autres règles Refuser pour RDP ou SSH. Nom Entrez AllowRdpSshForLabs. Sélectionnez Ajouter pour ajouter la règle de sécurité entrante au groupe NSG.

Associer le sous-réseau au groupe de sécurité réseau

Associez ensuite le groupe NSG au sous-réseau de réseau virtuel pour appliquer les règles de trafic au trafic du réseau virtuel.

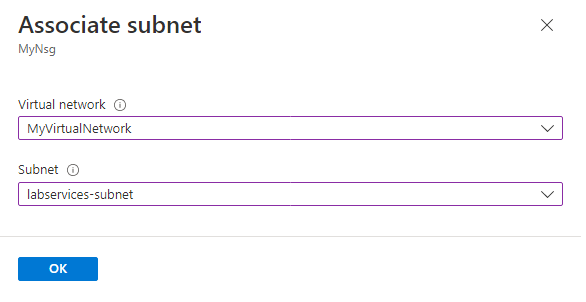

Accédez à votre groupe de sécurité réseau, puis sélectionnez Sous-réseaux.

Sélectionnez + Associer dans la barre de menus supérieure.

Pour Réseau virtuel, sélectionnez votre réseau virtuel.

Pour sous-réseau, sélectionnez votre sous-réseau de réseau virtuel.

Sélectionnez OK pour associer le sous-réseau de réseau virtuel au groupe de sécurité réseau.

3. Créer un plan de labo avec la mise en réseau avancée

Une fois que vous avez configuré le sous-réseau et le groupe de sécurité réseau, vous pouvez créer le plan de labo avec la mise en réseau avancée. Quand vous créez un labo dans le plan de labo, Azure Lab Services crée le modèle de machine virtuelle de labo et les machines virtuelles de labo dans le sous-réseau de réseau virtuel.

Important

Vous devez configurer la mise en réseau avancée quand vous créez un plan de labo. Vous ne pouvez pas activer la mise en réseau avancée plus tard.

Pour créer un plan de labo avec la mise en réseau avancée dans le portail Azure :

Connectez-vous au portail Azure.

Sélectionnez Créer une ressource en haut à gauche du portail Azure, puis recherchez plan de labo.

Entrez les informations appropriées sous l’onglet Informations de base de la page Créer un plan de labo.

Pour plus d’informations, consultez Créer un plan de labo avec Azure Lab Services.

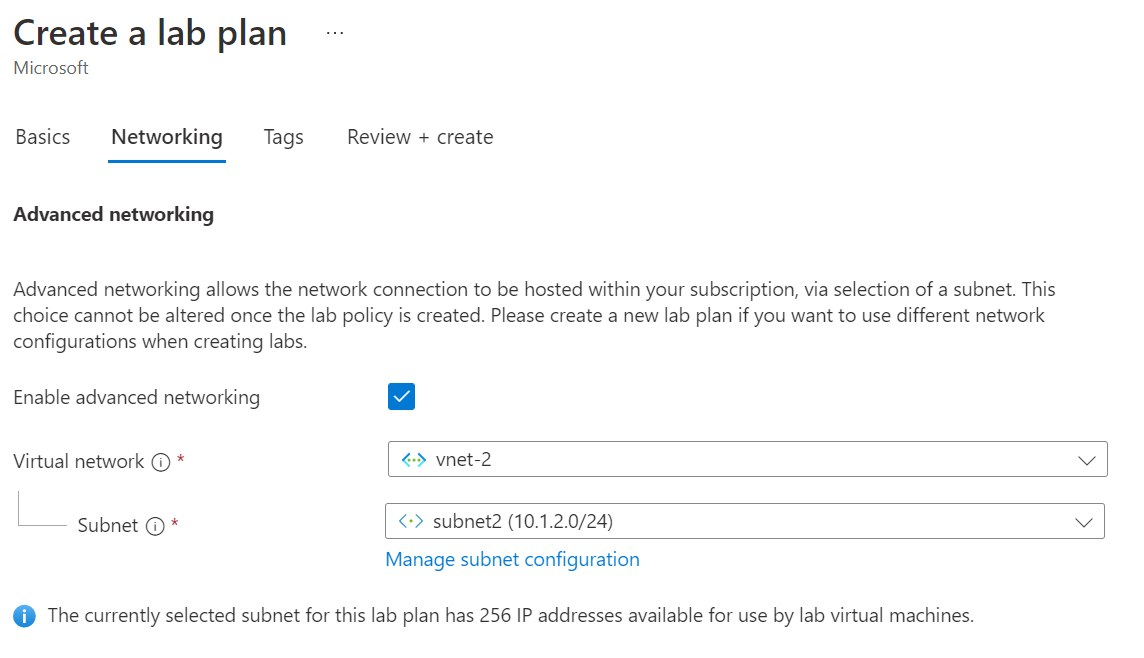

Sous l’onglet Mise en réseau, sélectionnez Activer la mise en réseau avancée pour configurer le sous-réseau de réseau virtuel.

Pour Réseau virtuel, sélectionnez votre réseau virtuel. Pour sous-réseau, sélectionnez votre sous-réseau de réseau virtuel.

Si votre réseau virtuel n’apparaît pas dans la liste, vérifiez que le plan de labo se trouve dans la même région Azure que le réseau virtuel dont vous avez délégué le sous-réseau à Azure Lab Services et que votre compte Azure dispose des autorisations nécessaires.

Sélectionnez Vérifier + créer pour créer le plan de labo avec la mise en réseau avancée.

Les utilisateurs de labo et les gestionnaires de labo peuvent désormais se connecter à leurs machines virtuelles de labo ou leur modèle de machine virtuelle de labo via RDP ou SSH.

Quand vous créez un labo, toutes les machines virtuelles sont créées dans le réseau virtuel, et se voient affecter une adresse IP comprise dans la plage de sous-réseau.

4. (Facultatif) Mettre à jour les paramètres de configuration réseau

Il est recommandé d’utiliser les paramètres de configuration par défaut pour le réseau virtuel et le sous-réseau quand vous utilisez la mise en réseau avancée dans Azure Lab Services.

Pour les scénarios de mise en réseau spécifiques, vous devrez peut-être mettre à jour la configuration réseau. Découvrez plus en détail les architectures et topologies réseau prises en charge dans Azure Lab Services ainsi que la configuration réseau correspondante.

Vous pouvez modifier les paramètres du réseau virtuel après avoir créé le plan de labo avec la mise en réseau avancée. Toutefois, quand vous changez les paramètres DNS sur le réseau virtuel, vous devez redémarrer les machines virtuelles de labo en cours d’exécution. Si les machines virtuelles de labo sont arrêtées, elles reçoivent automatiquement les paramètres DNS mis à jour au démarrage.

Attention

Les changements de configuration réseau suivants ne sont pas pris en charge une fois que vous avez configuré la mise en réseau avancée :

- Supprimez le réseau virtuel ou le sous-réseau associé au plan de labo. Cela entraîne l’arrêt des labos.

- Changez la plage d’adresses de sous-réseau quand des machines virtuelles sont créées (modèle de machine virtuelle ou machines virtuelles de labo).

- Changez l’étiquette DNS de l’adresse IP publique. Cela entraîne l’arrêt du fonctionnement du bouton Connexion des machines virtuelles de labo.

- Changez la configuration IP front-end sur l’équilibreur de charge Azure Load Balancer. Cela entraîne l’arrêt du fonctionnement du bouton Connexion des machines virtuelles de labo.

- Changez e’ FQDN de l’adresse IP publique.

- Utilisez une table de route avec une route par défaut pour le sous-réseau (tunneling forcé). Les utilisateurs perdent alors la connectivité à leur labo.

- L’utilisation du Pare-feu Azure ou d’Azure Bastion n’est pas prise en charge.