Appliance Azure Migrate : questions courantes

Cet article répond à des questions courantes sur l’appliance Azure Migrate. Si vous avez d’autres questions, consultez les ressources suivantes :

- Questions générales sur Azure Migrate.

- Questions sur la découverte, l’évaluation et la visualisation des dépendances

- Questions sur l’outil Migration et modernisation

- Obtenez des réponses à vos questions sur le forum Azure Migrate

Qu’est-ce que l’appliance Azure Migrate ?

L’appliance Azure Migrate est une appliance légère utilisée par l’outil Azure Migrate: découverte et évaluation pour détecter et évaluer des serveurs physiques ou virtuels à partir d’un environnement local ou de n’importe quel cloud. L’outil Migration et modernisation utilise aussi l’appliance pour la migration sans agent de serveurs locaux s’exécutant dans un environnement VMware.

Voici plus d’informations sur l’appliance Azure Migrate :

- L’appliance est déployée localement en tant que serveur physique ou serveur virtualisé.

- L’appliance découvre les serveurs locaux et envoie continuellement les métadonnées et données de performances des serveurs à Azure Migrate.

- La découverte de l’appliance se fait sans agent. Rien n’est installé sur les serveurs découverts.

En savoir plus sur l’appliance.

Comment puis-je déployer l’appliance ?

L'appliance peut être déployée à l’aide de deux méthodes :

- L’appliance peut être déployée à l’aide d’un modèle pour les serveurs s’exécutant dans un environnement VMware ou Hyper-V (modèle OVA pour VMware ou VHD pour Hyper-V).

- Si vous ne souhaitez pas utiliser de modèle, vous pouvez déployer l’appliance pour un environnement VMware ou Hyper-V à l’aide d’un script d’installation PowerShell.

- Dans Azure Government, vous devez déployer l’appliance à l’aide d’un script d’installation PowerShell. Reportez-vous aux étapes de déploiement décrites ici.

- Pour des serveurs physiques ou virtualisés locaux ou cloud, vous déployez toujours l’appliance avec un script d’installation PowerShell. Reportez-vous aux étapes de déploiement décrites ici.

Comment l’appliance se connecte-t-elle à Azure ?

L’appliance peut se connecter à Azure en utilisant des réseaux publics ou privés ou Azure ExpressRoute.

- Vérifiez que l’appliance peut se connecter à ces URL Azure.

- Vous pouvez utiliser Azure ExpressRoute avec le peering Microsoft. Le peering public, déconseillé, n’est pas disponible pour les nouveaux circuits ExpressRoute.

L’analyse de l’appliance affecte-t-elle les performances ?

L’appliance Azure Migrate profile les serveurs locaux en continu pour mesurer les données de performances. Ce profilage n’a quasiment aucun impact sur les performances des serveurs profilés.

Puis-je renforcer l’appliance ?

Lorsque vous utilisez le modèle téléchargé pour créer l’appliance, vous pouvez ajouter des composants (antivirus, par exemple) au modèle. Assurez-vous que vous avez autorisé l’accès aux URL correctes via le Pare-feu Azure et que le dossier %ProgramData%\MicrosoftAzure est exclu de l’analyse antivirus.

Quelle est la connectivité réseau nécessaire ?

L’appliance doit avoir accès aux URL Azure. Examinez la liste des URL.

Quelles données l’appliance collecte-t-elle ?

Pour plus d’informations sur les données que l’appliance Azure Migrate collecte sur les serveurs, consultez les articles suivants :

- Serveurs dans un environnement VMware: révision des données collectées.

- Serveurs dans un environnement Hyper-V: révision des données collectées.

- Serveurs physiques ou virtuels : révision des données collectées.

Comment les données sont stockées ?

Les données collectées par l’appliance Azure Migrate sont stockées dans l’emplacement Azure où vous avez créé le projet.

Voici plus d’informations sur la façon dont les données sont stockées :

- Les données recueillies sont stockées de façon sécurisée dans Azure Cosmos DB dans un abonnement Microsoft. Les données sont supprimées quand vous supprimez le projet. Le stockage est géré par Azure Migrate. Vous ne pouvez pas choisir un compte de stockage spécifique pour les données recueillies.

- Si vous utilisez la visualisation des dépendances, les données recueillies sont stockées dans un espace de travail Azure Log Analytics créé dans l’abonnement Azure. Ces données sont supprimées quand vous supprimez l’espace de travail Log Analytics de votre abonnement.

Quelle est la quantité de données chargée pendant le profilage continu ?

Le volume de données envoyées à Azure Migrate dépend de plusieurs paramètres. Par exemple, un projet incluant 10 serveurs (chacun avec un disque et une carte réseau) envoie environ 50 Mo de données par jour. Cette valeur est approximative ; la valeur réelle varie en fonction du nombre de points de données pour les disques et les cartes réseau. Si le nombre de serveurs, de disques ou de cartes réseau augmente, l’augmentation des données envoyées est non linéaire.

Les données sont-elles chiffrées au repos et en transit ?

Oui, elles le sont dans les deux cas :

- Les métadonnées sont envoyées de façon sécurisée au service Azure Migrate sur Internet par le biais du protocole HTTPS.

- Les métadonnées sont stockées dans une base de données Cosmos DB et dans Stockage Blob Azure au sein d'un abonnement Microsoft. Les métadonnées sont chiffrées au repos pour le stockage.

- Les données pour l’analyse des dépendances sont également chiffrées en transit (par HTTPS sécurisé). Elles sont stockées dans un espace de travail Log Analytics dans votre abonnement. Les données sont chiffrées au repos pour l’analyse des dépendances.

Comment l’appliance se connecte-t-elle au serveur vCenter ?

Ces étapes décrivent comment l’appliance se connecte au serveur VMware vCenter :

- L’appliance se connecte vCenter Server (port 443) en utilisant les informations d’identification fournies lors de sa configuration.

- L’appliance utilise VMware PowerCLI pour interroger vCenter Server afin de recueillir des métadonnées sur les serveurs managés par vCenter Server.

- L’appliance collecte des données de configuration sur les serveurs (cœurs, mémoire, disques, cartes réseau) ainsi que l’historique des performances de chaque serveur pour le mois dernier.

- Les métadonnées recueillies sont envoyées à l’outil Azure Migrate: découverte et évaluation (sur Internet par le biais du protocole HTTPS) pour l’évaluation.

L’appliance Azure Migrate peut-elle se connecter à plusieurs serveurs vCenter ?

Oui. Si la version du gestionnaire de configuration d’appliance est 6.1.265.1 ou supérieure, vous pouvez vous connecter à 10 vCenter Servers au maximum et assurer la détection, l’évaluation et la migration des serveurs s’exécutant sur plusieurs vCenter Servers à l’aide d’une seule appliance Azure Migrate. Plus d’informations

Un projet peut-il avoir plusieurs appliances ?

Plusieurs appliances peuvent être inscrites pour un même projet. Toutefois, une appliance ne peut être inscrite qu’auprès d’un seul projet.

Comment trouver les appliances Azure Migrate inscrites dans le projet ?

- Dans le portail Azure, accédez à la page d’accueil d’Azure Migrate, puis, dans le menu de gauche, sélectionnez Serveurs, bases de données et applications web.

- Sélectionnez Modifier dans l’angle supérieur droit pour choisir votre projet.

- Dans le projet Azure Migrate, dans Azure Migrate : Détection et évaluation, sélectionnez Vue d’ensemble.

- Dans Vue d’ensemble, dans le menu de gauche, sélectionnez Appliances pour afficher les appliances inscrites avec le projet et l’état de connectivité des agents sur les appliances.

Puis-je modifier le compte d’utilisateur Azure à partir de l’appliance Azure Migrate une fois celle-ci inscrite pour le projet ?

Si vous avez inscrit l’appliance pour le projet Migrate à l’aide d’un compte d’utilisateur particulier, vous ne pouvez pas le modifier. Vous pouvez essayer de réinscrire l’appliance pour le nouveau projet à l’aide d’un autre compte d’utilisateur via un script PowerShell, mais cela interrompra toutes les opérations de l’ancien projet.

L’appliance Azure Migrate/de réplication peut-elle se connecter au même vCenter ?

Oui. Vous pouvez ajouter à la fois l’appliance Azure Migrate (utilisée pour l’évaluation et la migration VMware sans agent) et l’appliance de réplication (utilisée pour la migration basée sur agent des serveurs s’exécutant dans VMware) au même serveur vCenter. Mais assurez-vous que vous ne configurez pas les deux appliances sur le même serveur, car cela n’est pas pris en charge actuellement.

Combien de serveurs puis-je découvrir avec une appliance ?

Vous pouvez détecter jusqu’à 10 000 serveurs dans un environnement VMware, jusqu’à 5 000 serveurs dans un environnement Hyper-V et jusqu’à 1 000 serveurs physiques avec une seule appliance. Si vous avez davantage de serveurs dans votre environnement local, découvrez comment mettre à l’échelle une évaluation Hyper-V, mettre à l’échelle une évaluation VMware et mettre à l’échelle une évaluation de serveur physique.

Peut-on supprimer une appliance ?

La suppression d’une appliance du projet n’est actuellement pas prise en charge.

La seule façon de supprimer l’appliance consiste à supprimer le groupe de ressources contenant le projet associé à l’appliance.

Toutefois, la suppression du groupe de ressources a pour effet de supprimer également les autres appliances inscrites, l’inventaire détecté, les évaluations et tous les autres composants Azure du groupe de ressources associés au projet.

Puis-je utiliser l’appliance avec un autre abonnement ou projet ?

Pour utiliser l’appliance avec un autre abonnement ou projet, vous devez reconfigurer l’appliance existante en exécutant le script du programme d’installation PowerShell pour le scénario spécifique (VMware/Hyper-V/Physical) sur l’appliance. Le script nettoie les composants et les paramètres de l’appliance existante pour déployer une nouvelle appliance. Veillez à effacer le cache du navigateur avant de commencer à utiliser le gestionnaire de configuration de l’appliance nouvellement déployée.

En outre, vous ne pouvez pas réutiliser une clé de projet existante sur une appliance reconfigurée. Veillez à générer une nouvelle clé à partir de l’abonnement ou du projet souhaité pour terminer l’inscription de l’appliance.

Puis-je configurer l’appliance sur une machine virtuelle Azure ?

Non. Actuellement, cette option n’est pas prise en charge.

Puis-je lancer une détection sur un hôte ESXi ?

Non. Pour découvrir des serveurs dans un environnement VMware, vous devez disposer de vCenter Server.

Comment mettre à jour l’appliance ?

Par défaut, l’appliance et ses agents installés sont mis à jour automatiquement. L’appliance vérifie les mises à jour toutes les 24 heures. Les mises à jour qui échouent sont retentées.

Seuls l’appliance et les agents de l’appliance sont mis à jour par ces mises à jour automatiques. Le système d’exploitation n’est pas mis à jour par les mises à jour automatiques Azure Migrate. Utilisez Windows Updates pour tenir le système d’exploitation à jour.

Comment résoudre les échecs de mise à jour automatique pour l’appliance Azure Migrate ?

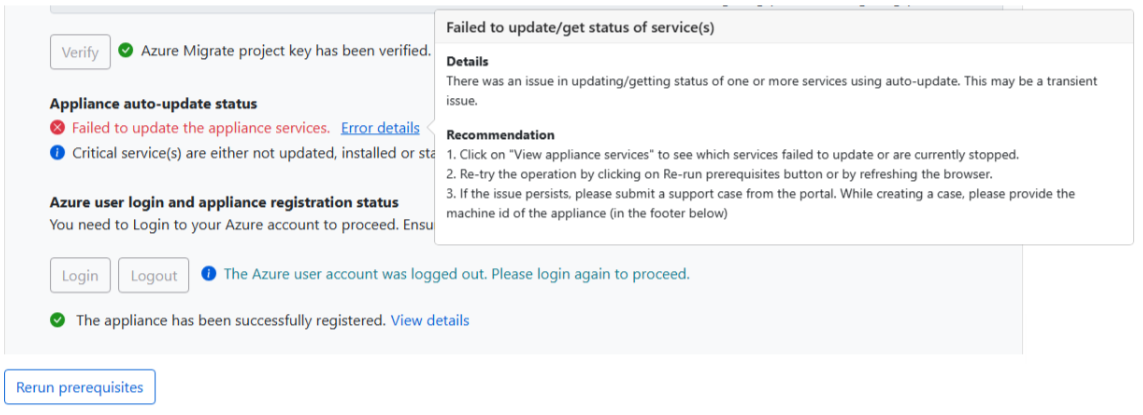

Une modification récemment apportée au processus de validation MSI peut avoir un impact sur le processus de mise à jour automatique de l’appliance Migrate. Le processus de mise à jour automatique peut échouer avec le message d’erreur suivant :

Pour résoudre ce problème, effectuez les étapes suivantes afin de vérifier que votre appliance peut valider les signatures numériques des MSI :

Vérifiez que le certificat de l’autorité de certification racine de Microsoft est présent dans les magasins de certificats de votre appliance.

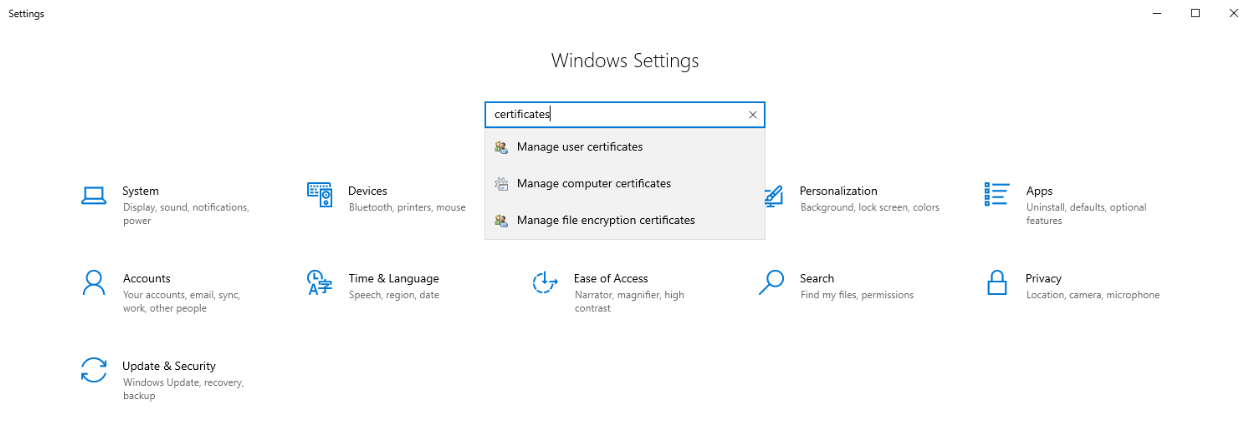

Accédez à Paramètres et recherchez « certificats ».

Sélectionnez Gérer les certificats d’ordinateur.

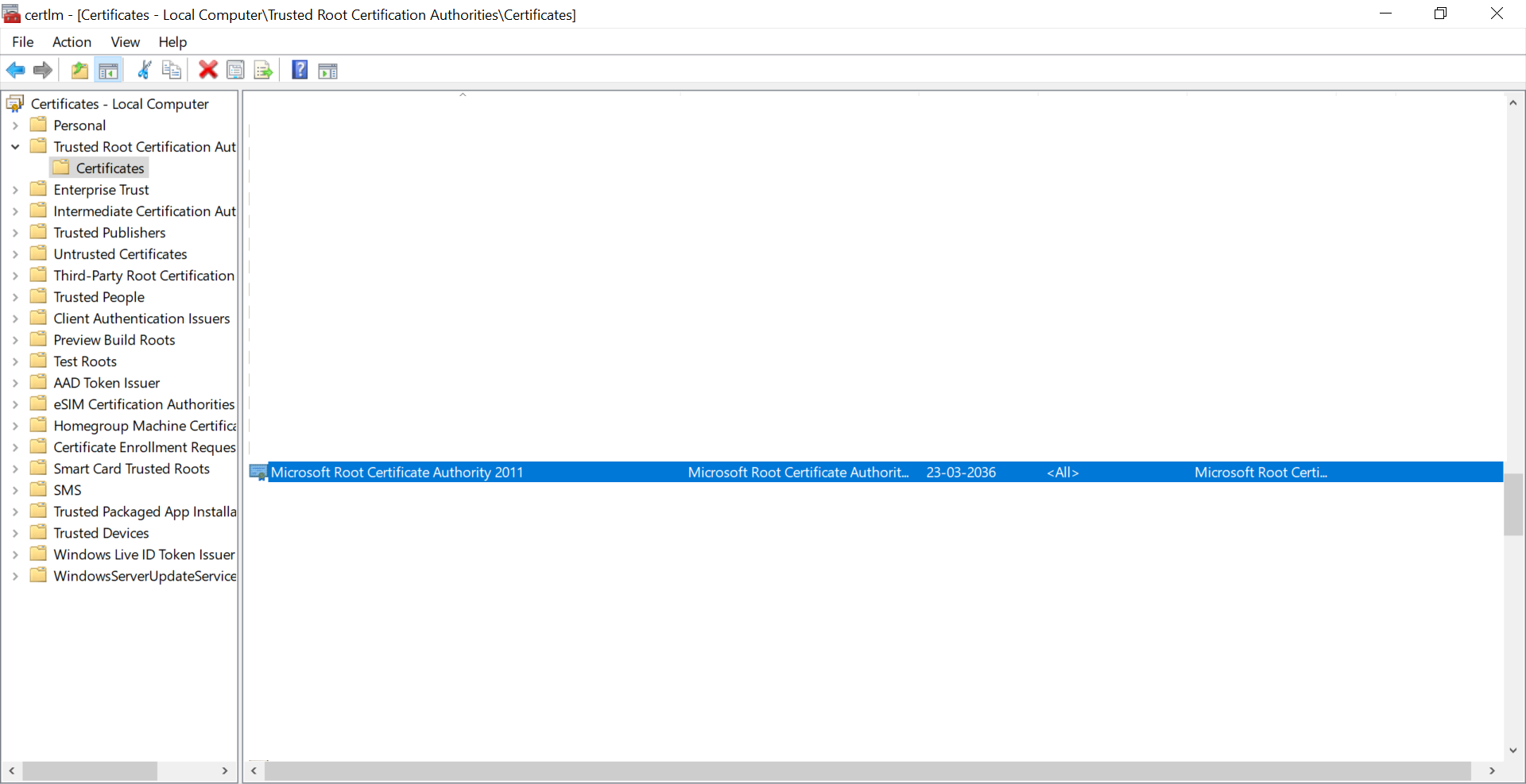

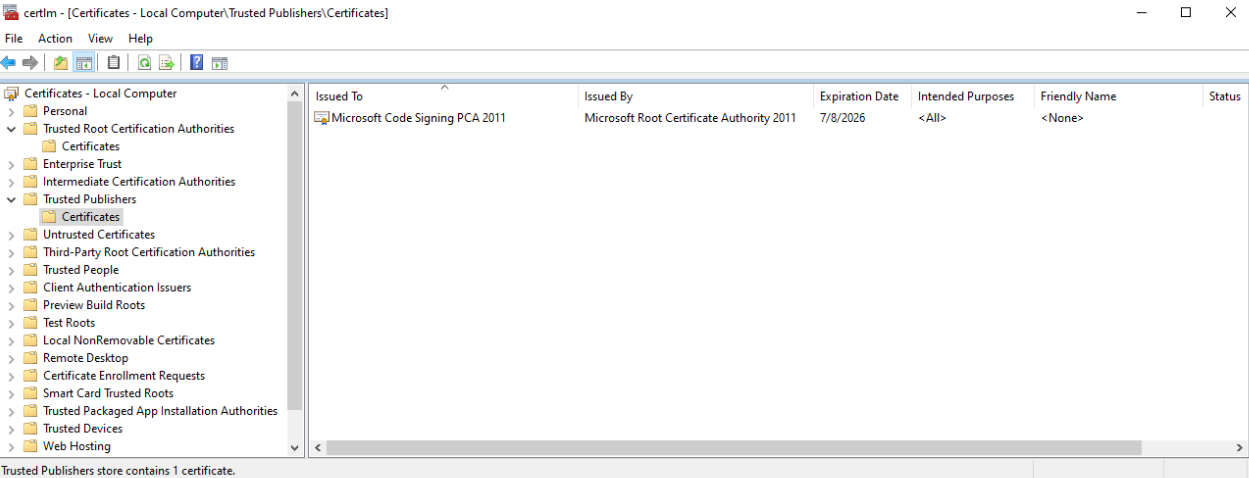

Le gestionnaire de certificat doit comporter les entrées Microsoft Root Certificate Authority 2011 et Microsoft Code Signing PCA 2011, comme vous pouvez le voir dans les captures d’écran suivantes :

Si ces deux certificats ne sont pas présents, procédez à leur téléchargement à partir des sources suivantes :

Installez ces certificats sur l’ordinateur de l’appliance.

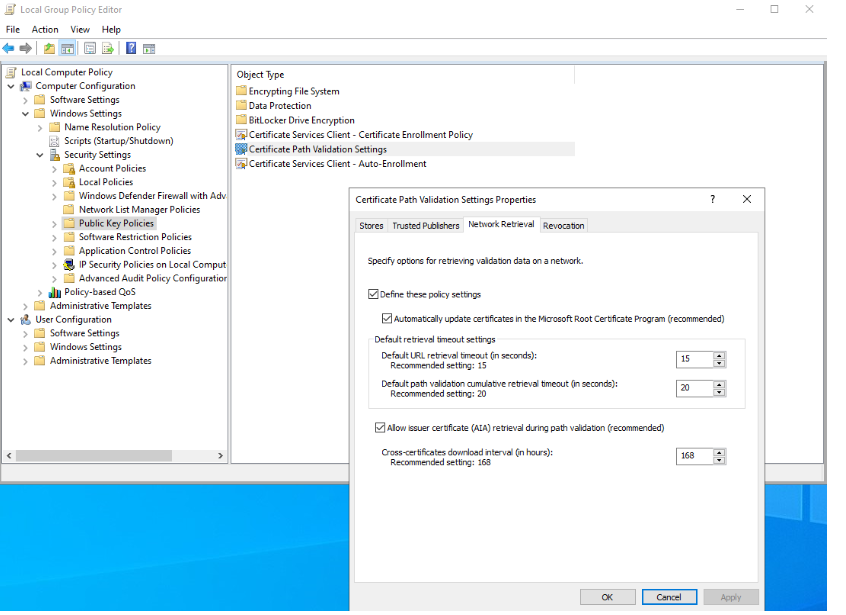

Vérifiez si votre ordinateur inclut des stratégies de groupe susceptibles d’interférer avec la validation des certificats :

Assurez-vous qu’aucun problème d’accès à Internet ou paramètre de pare-feu n’interfère avec la validation du certificat.

Vérifier l’aptitude à valider les MSI Azure Migrate

- Pour vous assurer que votre appliance est prête à valider les MSI Azure Migrate, effectuez les étapes suivantes :

À partir du Centre de téléchargement Microsoft, téléchargez sur l’appliance un exemple de MSI.

Cliquez dessus avec le bouton droit, puis accédez à l’onglet Signatures numériques.

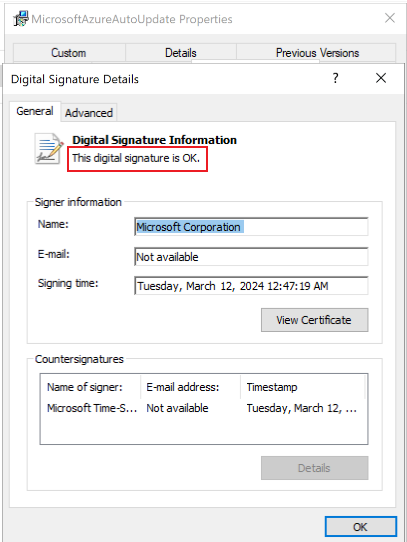

Sélectionnez Détails et vérifiez que les Informations de signature numérique du certificat sont OK, comme indiqué dans la capture d’écran suivante :

Puis-je vérifier l’intégrité de l’agent ?

Oui. Dans le portail, accédez à la page Intégrité de l’agent pour l’outil Azure Migrate: découverte et évaluation ou Migration et modernisation. Vous pouvez y vérifier l’état de la connexion entre Azure et les agents de détection et d’évaluation sur l’appliance.

Puis-je ajouter plusieurs informations d’identification de serveur sur une appliance ?

Oui, nous prenons désormais en charge plusieurs informations d’identification de serveur pour effectuer l’inventaire logiciel (découverte des applications installées), l’analyse des dépendances sans agent et la découverte des instances et bases de données SQL Server. Apprenez-en davantage sur la façon de fournir des informations d’identification sur le gestionnaire de configuration de l’appliance.

Quels types d’informations d’identification de serveur puis-je ajouter à l’appliance ?

Vous pouvez fournir des informations d’identification d’authentification de domaine/Windows (hors domaine)/Linux (hors domaine)/SQL Server sur le gestionnaire de configuration de l’appliance. Apprenez-en davantage sur la manière de fournir des informations d’identification et la façon dont nous les traitons.

Quels types de propriétés de connexion SQL Server Azure Migrate prend-il en charge pour la découverte SQL ?

Azure Migrate chiffre la communication entre l’appliance Azure Migrate et les instances SQL Server (avec la propriété Chiffrer la connexion définie sur TRUE). Ces connexions sont chiffrées avec TrustServerCertificate (défini sur TRUE). La couche transport utilise le protocole SSL pour chiffrer le canal et contourner la chaîne de certificats afin de valider l’approbation. Le serveur d’appliance doit être configuré pour approuver l’autorité racine du certificat.

Si aucun certificat n'est présent sur le serveur au démarrage, SQL Server génère un certificat auto-signé qui servira au chiffrement des paquets de connexion. Plus d’informations

Comment prolonger la validité du certificat d’application AD de l’appliance Azure Migrate qui arrive à expiration ?

Pour une appliance Migrate nouvellement créée, la période d’expiration par défaut de l’application AD (application Entra) associée est d’un an. Pour prolonger la validité de l’application Azure AD, suivez ces étapes :

Sur la machine virtuelle de l’appliance, ouvrez une invite de commandes PowerShell avec des privilèges élevés.

Accédez au dossier d’installation de Config Manager :

cd C:\’Program Files’\’Microsoft Azure Appliance Configuration Manager’\Scripts\PowerShell\AzureMigrateCertificateRotationExécutez le script suivant pour effectuer la rotation du certificat d’application Microsoft Entra ID et prolonger sa validité de 6 mois supplémentaires :

PS C:\Program Files\Microsoft Azure Appliance Configuration Manager\Scripts\PowerShell\AzureMigrateCertificateRotation>.\AzureMigrateRotateCertificate.ps1Si vous voulez prolonger davantage la validité, fournissez au script la valeur de numberOfMonths comme paramètre. Par exemple, pour prolonger de 12 mois :

PS C:\Program Files\Microsoft Azure Appliance Configuration Manager\Scripts\PowerShell\AzureMigrateCertificateRotation>.\AzureMigrateRotateCertificate.ps1 12C:\’Program Files’\’Microsoft Azure Appliance Configuration Manager’\Scripts\PowerShell\AzureMigrateCertificateRotation

Étapes suivantes

Consultez la vue d’ensemble d’Azure Migrate.

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour