Qu’est-ce qu’Azure NAT Gateway ?

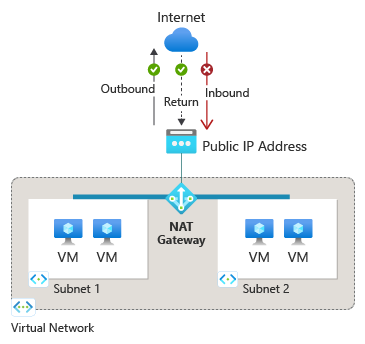

Une passerelle NAT Azure est un service de traduction d’adresses réseau entièrement managé et hautement résilient. Vous pouvez utiliser Azure NAT Gateway pour autoriser toutes les instances d’un sous-réseau privé à se connecter à Internet, tout en restant entièrement privées. Les connexions entrantes non sollicitées depuis Internet ne sont pas autorisées via une passerelle NAT. Seuls les paquets arrivant en tant que paquets de réponse à une connexion sortante peuvent passer via une passerelle NAT.

NAT Gateway fournit des fonctionnalités de port SNAT dynamiques, pour mettre à l’échelle automatiquement la connectivité sortante et réduire le risque d’épuisement des ports SNAT.

Figure : Azure NAT Gateway

Azure NAT Gateway fournit une connectivité sortante pour de nombreuses ressources Azure, notamment :

Machines virtuelles Azure ou groupes de machines virtuelles identiques dans un sous-réseau privé.

Instances Azure App Services (applications web, API REST et back-ends mobiles) via intégration au réseau virtuel.

Avantages de Azure NAT Gateway

Simple à configurer

Les déploiements sont conçus pour être simples avec les passerelles NAT. Attachez une passerelle NAT à un sous-réseau et à une adresse IP publique et commencez à connecter votre trafic sortant vers Internet sans délai. Il n’y a ni maintenance ni configurations de routage requises. Vous pouvez ajouter des adresses IP publiques ou des sous-réseaux supplémentaires par la suite, sans aucun effet sur votre configuration existante.

Les étapes suivantes illustrent un exemple de configuration d’une passerelle NAT :

Créez une passerelle NAT non zonale ou zonale.

Affectez une adresse IP publique ou un préfixe IP public.

Configurez un sous-réseau de réseau virtuel pour utiliser une passerelle NAT.

Si nécessaire, modifiez le délai d’inactivité du protocole TCP (Transmission Control Protocol). Cette opération est facultative. Vérifiez les minuteurs avant de changer la valeur par défaut.

Sécurité

NAT Gateway repose sur le modèle de sécurité réseau Zero Trust et est sécurisée par défaut. Avec la passerelle NAT, les instances privées d'un sous-réseau n'ont pas besoin d'adresses IP publiques pour accéder à Internet. Les ressources privées peuvent atteindre des sources externes en dehors du réseau virtuel par traduction d'adresses réseau source (SNAT) vers les adresses IP publiques statiques ou les préfixes de la passerelle NAT. Vous pouvez fournir un ensemble contigu d’adresses IP pour la connectivité sortante en utilisant un préfixe d’adresse IP publique. Des règles de pare-feu de destination peuvent être configurées en fonction de cette liste d’adresses IP prévisibles.

Résilience

Azure NAT Gateway est un service entièrement managé et distribué. Il ne dépend d’aucune instance de calcul individuelle, comme des machines virtuelles ou un appareil de passerelle physique unique. Une passerelle NAT a toujours plusieurs domaines d’erreur et peut supporter plusieurs défaillances sans interruption de service. La mise en réseau définie par logiciel rend une passerelle NAT hautement résiliente.

Extensibilité

Azure NAT Gateway a fait un scale-out de création. Aucune opération de montée en puissance ni de scale-out n’est nécessaire. Azure gère le fonctionnement de la passerelle NAT pour vous.

Attachez une passerelle NAT à un sous-réseau pour fournir une connectivité sortante à toutes les ressources privées de ce sous-réseau. Tous les sous-réseaux d’un réseau virtuel peuvent utiliser la même ressource de passerelle NAT. Il est possible d’effectuer un scale-out de la connectivité sortante en affectant jusqu’à 16 adresses IP publiques ou un préfixe d’adresse IP publique de taille /28 à la passerelle NAT. Quand une passerelle NAT est associée à un préfixe d’IP publique, elle est automatiquement mise à l’échelle en fonction du nombre d’adresses IP nécessaires pour le trafic sortant.

Performances

Azure NAT Gateway est un service de mise en réseau défini par logiciel. Chaque passerelle NAT peut traiter jusqu’à 50 Gbits/s de données pour le trafic sortant et de retour.

Les passerelles NAT n’affectent pas la bande passante réseau de vos ressources de calcul. En savoir plus sur les performances des passerelles NAT.

Bases de Azure NAT Gateway

Connectivité sortante

NAT Gateway est la méthode recommandé pour la connectivité sortante.

- Pour migrer l’accès sortant vers la passerelle NAT à partir de l’accès sortant par défaut ou des règles de trafic sortant d’un équilibreur de charge, consultez Migrer l’accès sortant vers Azure NAT Gateway.

Remarque

Le 30 septembre 2025, l’accès sortant par défaut pour les nouveaux déploiements sera mis hors service. Il est recommandé d’utiliser une forme explicite de connectivité sortante à la place, comme une passerelle NAT.

La sortie est définie au niveau sous-réseau avec la passerelle NAT. La passerelle NAT remplace la destination Internet par défaut d’un sous-réseau.

Les configurations de routage du trafic ne sont pas requises pour utiliser la passerelle NAT.

La passerelle NAT autorise la création de flux depuis le réseau virtuel vers les services en dehors de votre réseau virtuel. Le trafic de retour provenant d’Internet est uniquement autorisé en réponse à un flux actif. Les services extérieurs à votre réseau VNet ne peuvent pas démarrer une connexion entrante via une passerelle NAT.

La passerelle NAT est prioritaire sur d’autres méthodes de connectivité sortante, notamment un équilibreur de charge, les adresses IP publiques au niveau de l’instance et le Pare-feu Azure.

Lorsque la passerelle NAT est configurée sur un réseau virtuel où existe déjà une autre méthode de connectivité sortante, la passerelle NAT prendra en charge tout le trafic sortant à l’avenir. Il n’y a aucune baisse du flux de trafic pour les connexions existantes sur Azure Load Balancer. Toutes les nouvelles connexions utilisent les passerelles NAT.

Une passerelle NAT ne peut pas présenter les mêmes limitations d’insuffisance de ports SNAT que l’accès sortant par défaut et les règles de trafic sortant d’un équilibreur de charge.

La passerelle NAT prend uniquement en charge les protocoles TCP et UDP (User Datagram Protocol). Le protocole ICMP (Internet Control Message Protocol) n’est pas pris en charge.

Itinéraires de trafic

Le sous-réseau a un itinéraire système par défaut qui route automatiquement le trafic avec la destination 0.0.0.0/0 vers Internet. Une fois la passerelle NAT configurée sur le sous-réseau, la communication des machines virtuelles existantes dans le sous-réseau vers Internet donne la priorité à l’adresse IP publique de la passerelle NAT.

Lorsque vous créez un itinéraire défini par l’utilisateur (UDR) dans votre table de routage de sous-réseau pour le trafic 0.0.0.0/0, le chemin Internet par défaut pour ce trafic est remplacé. Un UDR qui envoie le trafic 0.0.0.0/0 à une appliance virtuelle ou à une passerelle de réseau virtuel (passerelle VPN et ExpressRoute) comme type de tronçon suivant remplace la connectivité de passerelle NAT à Internet.

La connectivité sortante respecte cet ordre de priorité entre différentes méthodes de routage et de connectivité sortante :

- UDR vers l’appliance virtuelle ou la passerelle de réseau virtuel de tronçon suivant >> Passerelle NAT >> Adresse IP publique au niveau de l’instance sur une machine virtuelle >> Règles de trafic sortant de l’équilibreur de charge >> Itinéraire système par défaut vers Internet.

Configurations de la passerelle NAT

Plusieurs sous-réseaux au sein du même réseau virtuel peuvent utiliser différentes passerelles NAT ou la même passerelle NAT.

Plusieurs passerelles NAT ne peuvent pas être attachées à un seul sous-réseau.

Une passerelle NAT ne peut pas s’étendre sur plusieurs réseaux virtuels.

Une passerelle NAT ne peut pas être déployée dans un sous-réseau de passerelle.

Une ressource de passerelle NAT peut utiliser jusqu’à 16 adresses IP combinant de manière quelconque les types suivants :

Adresses IP publiques.

Préfixes d’adresses IP publiques.

Adresses IP publiques et préfixes dérivés de préfixes d’adresses IP personnalisés (BYOIP) (pour en savoir plus, consultez Préfixe d’adresse IP personnalisé (BYOIP)).

La passerelle NAT ne peut pas être associée à une IP publique IPv6 ni à un préfixe d’IP publique IPv6.

Vous pouvez utiliser la passerelle NAT avec l’équilibreur de charge à l’aide de règles de trafic sortant pour fournir une connectivité sortante à double pile. Consultez la connectivité sortante à double pile avec la passerelle NAT et l’équilibreur de charge.

La passerelle NAT fonctionne avec toute interface réseau de machine virtuelle ou configuration IP. La passerelle NAT peut traduire (SNAT) plusieurs configurations IP sur une interface réseau.

La passerelle NAT peut être associée à un sous-réseau Pare-feu Azure dans un réseau virtuel hub et fournir une connectivité sortante à partir de réseaux virtuels spoke appairés au hub. Pour plus d’informations, consultez Intégration du Pare-feu Azure à la passerelle NAT.

Zones de disponibilité

Vous pouvez créer une passerelle NAT dans une zone de disponibilité spécifique ou la placer dans aucune zone.

La passerelle NAT peut être isolée dans une zone spécifique quand vous créez des scénarios d’isolation. Ce déploiement est appelé déploiement zonal. Une fois la passerelle NAT déployée, il n’est pas possible de modifier la sélection de zone.

Par défaut, la passerelle NAT est placée dans aucune zone. Une passerelle NAT non zonale est placée dans une zone pour vous par Azure.

Passerelle NAT et ressources de base

La passerelle NAT est compatible avec les ressources d’adresses IP publiques ou les ressources de préfixes d’adresses IP publiques de niveau standard ou une combinaison des deux.

Les ressources de base, comme Équilibreur de charge de base ou Adresse IP publique de base ne sont pas compatibles avec la passerelle NAT. Vous ne pouvez pas utiliser les passerelles NAT avec des sous-réseaux où des ressources de base existent. Vous pouvez mettre à niveau l’équilibreur de charge de base et l’adresse IP publique de base vers le niveau standard pour fonctionner avec une passerelle NAT.

Pour plus d’informations sur la mise à niveau d’un équilibreur de charge de base vers le niveau standard, consultez Mettre à niveau un équilibreur de charge Azure de base public.

Pour plus d’informations sur la mise à niveau d’une adresse IP publique de base vers le niveau standard, consultez Mettre à niveau une adresse IP publique.

Pour plus d’informations sur la mise à niveau d’une adresse IP publique de base attachée à une machine virtuelle vers le niveau standard, consultez Mettre à niveau une adresse IP publique de base attachée à une machine virtuelle.

Délais d’expiration et minuteurs de connexion

La passerelle NAT envoie un paquet de réinitialisation (RST) TCP pour tout flux de connexion qu’il ne reconnaît pas comme une connexion existante. Le flux de connexion n’existe plus si le délai d’inactivité de la passerelle NAT a été atteint ou si la connexion a été fermée plus tôt.

Lorsque l’expéditeur du trafic sur le flux de connexion inexistant reçoit le paquet TCP RST de la passerelle NAT, la connexion n’est plus utilisable.

Les ports SNAT ne sont pas immédiatement disponibles pour être réutilisés sur le même point de terminaison de destination après la fermeture d’une connexion. La passerelle NAT place les ports SNAT dans un état de refroidissement avant de pouvoir être réutilisés pour se connecter au même point de terminaison de destination.

Les durées du minuteur de réutilisation (refroidissement) de port SNAT varient selon la façon dont la connexion se ferme. Pour en savoir plus, consultez Minuteurs de réutilisation des ports.

Un délai d’inactivité TCP par défaut de 4 minutes est utilisé et peut être augmenté à 120 minutes maximum. Toute activité sur un flux peut également réinitialiser le délai d’inactivité, y compris les conservations de connexion active TCP. Pour en savoir plus, consultez Minuteurs de délai d’inactivité.

Le trafic UDP a un minuteur de délai d’inactivité de 4 minutes qui ne peut pas être changé.

Le trafic UDP a un minuteur de réutilisation de port de 65 secondes pendant lesquelles le port est en attente avant de pouvoir être réutilisé sur le même point de terminaison de destination.

Tarifs et contrat de niveau de service (SLA)

Pour connaître la tarification de Azure NAT Gateway, consultez tarification de la passerelle NAT.

Pour plus d’informations sur le contrat SLA, consultez CONTRAT SLA pour Azure NAT Gateway.

Étapes suivantes

Pour plus d’informations sur la création et la validation d’une passerelle NAT, consultez Démarrage rapide : créer une passerelle NAT à l’aide du portail Azure.

Pour regarder une vidéo présentant des informations supplémentaires sur le Azure NAT Gateway, consultez Comment obtenir une meilleure connectivité sortante à l’aide d’une passerelle NAT Azure.

Pour plus d’informations sur la ressource de passerelle NAT, consultez Ressource de passerelle NAT.

Pour en savoir plus sur Azure NAT Gateway, consultez le module suivant :

Pour plus d’informations sur les options d’architecture pour Azure NAT Gateway, consultez Révision Azure Well-Architected Framework d’une passerelle NAT Azure.