Microsoft Antimalware pour les services cloud Azure et les machines virtuelles

Microsoft Antimalware pour Azure offre une protection en temps réel qui permet d’identifier et de supprimer les virus, logiciels espions et autres logiciels malveillants. Il fournit des alertes lorsqu’un logiciel malveillant ou indésirable connu essaye de s’installer ou de s’exécuter sur vos systèmes Azure.

La solution s’appuie sur la même plateforme anti-programme malveillant que Microsoft Security Essentials [MSE], Microsoft Forefront Endpoint Protection, Microsoft System Center Endpoint Protection, Microsoft Intune et Microsoft Defender pour le cloud. Microsoft Antimalware pour Azure est une solution d’agent unique pour les applications et les environnements client, conçue pour s’exécuter en arrière-plan sans intervention humaine. La protection peut être déployée en fonction des besoins des charges de travail d’application, avec une configuration de base sécurisée par défaut ou une configuration personnalisée avancée, y compris pour la surveillance anti-programmes malveillants.

Lorsque vous déployez et activez Microsoft Antimalware pour Azure pour vos applications, les fonctionnalités essentielles suivantes sont disponibles :

- Protection en temps réel : surveille l’activité dans les Services cloud et les machines virtuelles pour détecter et bloquer l’exécution de logiciels malveillants.

- Analyse planifiée : analyse périodiquement pour détecter les logiciels malveillants, notamment les programmes en cours d’exécution.

- Correction de logiciels malveillants : prend automatiquement des mesures sur les programmes malveillants détectés, notamment la suppression ou la mise en quarantaine des fichiers malveillants et le nettoyage des entrées de Registre malveillantes.

- Mises à jour de signatures : installe automatiquement les dernières signatures de protection (définitions de virus) pour garantir la mise à jour de la protection selon une fréquence prédéfinie.

- Mises à jour du moteur Antimalware : met automatiquement à jour le moteur Microsoft Antimalware.

- Mises à jour de la plateforme Antimalware : met automatiquement à jour la plateforme Microsoft Antimalware.

- Protection active : signale les métadonnées de télémétrie relatives aux menaces détectées et aux ressources suspectes à Microsoft Azure afin d’assurer une réaction rapide dans un paysage de menaces en constante évolution et d’activer la livraison de signatures synchrones en temps réel via MAPS (système de protection active Microsoft).

- Exemples de création de rapport: crée et fournit des exemples de rapports au service Microsoft Antimalware pour contribuer à améliorer le service et permettre la résolution des problèmes.

- Exclusions : permet aux administrateurs d’applications et de services fédérés de configurer des exclusions pour les fichiers, les processus et les lecteurs.

- Collecte d’événements Antimalware : enregistre l’intégrité du service Antimalware, les activités suspectes et les mesures de correction prises dans le journal des événements du système d’exploitation et les rassemble dans le compte de stockage Azure du client.

Notes

Microsoft Antimalware peut également être déployé à l’aide de Microsoft Defender pour le cloud. Pour plus d’informations, consultez Installer Endpoint Protection dans Microsoft Defender pour le cloud.

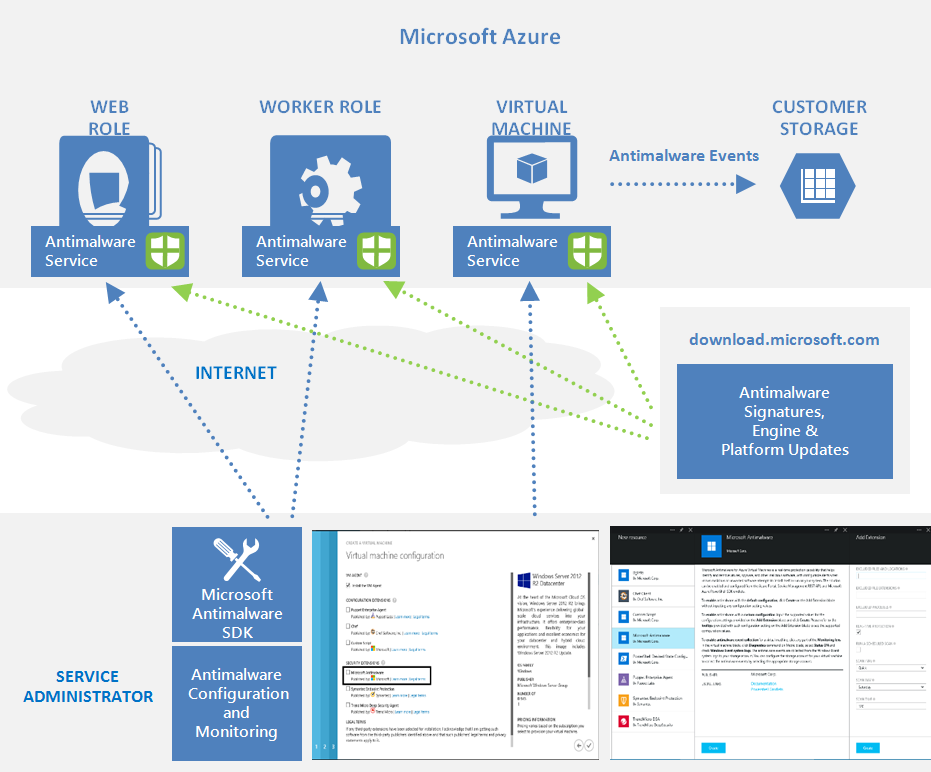

Architecture

Microsoft Antimalware pour Azure inclut Microsoft Antimalware Client et Service, le modèle de déploiement classique Antimalware, les applets de commande Antimalware PowerShell et l’extension de diagnostics Azure. Microsoft Antimalware est pris en charge sur Windows Server 2008 R2, Windows Server 2012 et les familles de systèmes d’exploitation Windows Server 2012 R2. Cette solution n’est pas prise en charge sur le système d’exploitation Windows Server 2008, ni sur Linux.

Microsoft Antimalware Client et Service est installé par défaut à l’état désactivé dans toutes les familles de systèmes d’exploitation invités Azure prises en charge dans la plateforme Services cloud. Microsoft Antimalware Client et Service n’est pas installé par défaut sur la plateforme de machines virtuelles, mais est disponible en tant que fonctionnalité facultative via le portail Azure et la configuration de machines virtuelles Visual Studio sous Extensions de sécurité.

Si vous utilisez Azure App Service sur Windows, le serveur sous-jacent qui héberge l’application web dispose d’une version activée de Microsoft Antimalware. Elle permet de protéger l’infrastructure d’Azure App Service et ne s’exécute pas sur le contenu du client.

Notes

Antivirus Microsoft Defender est le logiciel anti-programme malveillant intégré activé dans Windows Server 2016 et versions ultérieures. L’extension Azure VM Antimalware peut toujours être ajoutée à une machine virtuelle Azure Windows Server 2016 ou version ultérieure avec Microsoft Defender Antivirus. Dans ce scénario, l’extension applique toutes les stratégies de configuration facultatives à utiliser avec Microsoft Defender Antivirus. L’extension ne déploie aucun autre service de logiciel anti-programme malveillant. Pour plus d’informations, consultez la section Exemples de cet article.

Workflow Microsoft Antimalware

L’administrateur de services Azure peut activer Antimalware pour Azure avec une configuration par défaut ou personnalisée pour vos machines virtuelles et services cloud à l’aide des options suivantes :

- Machines virtuelles : dans le portail Azure, sous Extensions de sécurité

- Machines virtuelles : à l’aide de la configuration de machines virtuelles Visual Studio dans l’Explorateur de serveurs

- Machines virtuelles et services cloud : à l’aide du modèle de déploiement classique Antimalware

- Machines virtuelles et services cloud : à l’aide des applets de commande Antimalware PowerShell

Le portail Azure ou les cmdlets PowerShell envoient (push) le fichier de package de l’extension Antimalware au système Azure dans un emplacement fixe prédéfini. L’agent invité Azure (ou l’agent de structure) lance l’extension Antimalware, en appliquant les paramètres de configuration Antimalware fournis en tant qu’entrée. Cette étape active le service Antimalware avec les paramètres de configuration par défaut ou personnalisés. Si aucune configuration personnalisée n’est fournie, le service Antimalware est activé avec les paramètres de configuration par défaut. Pour plus d’informations, consultez la section Exemples de cet article.

Une fois exécuté, le client Microsoft Antimalware télécharge les dernières définitions de moteur de protection et de signature à partir d’Internet et les charge sur le système Azure. Le service Microsoft Antimalware écrit les événements relatifs au service dans le journal des événements du système d’exploitation sous la source d’événements « Microsoft Antimalware ». Les événements incluent l’état d’intégrité du client Antimalware, l’état de protection et de correction, les paramètres de configuration nouveaux et anciens, les mises à jour du moteur et les définitions de signature, entre autres.

Vous pouvez activer l’analyse Antimalware sur vos services cloud ou vos machines virtuelles pour que les événements du journal des événements Antimalware soient écrits alors au fur et à mesure qu’ils sont produits sur votre compte de stockage Azure. Le service Antimalware utilise l’extension des diagnostics Azure pour collecter les événements Antimalware à partir du système Azure dans des tables dans le compte de stockage Azure du client.

Le flux de travail de déploiement, incluant les étapes et les options de configuration prises en charge pour les scénarios ci-dessus, est documenté dans la section Scénarios de déploiement Antimalware de ce document.

Notes

Vous pouvez toutefois utiliser PowerShell ou des API et des modèles Azure Resource Manager pour déployer des jeux de mise à l’échelle de machine virtuelle avec l’extension Microsoft Anti-Malware. Pour installer une extension sur une machine virtuelle en cours d’exécution, vous pouvez utiliser l’exemple de script Python vmssextn.py. Ce script obtient la configuration de l’extension existant sur le jeu de mise à l’échelle et ajoute une extension à la liste des extensions existantes sur le jeu de mise à l’échelle de machine virtuelle.

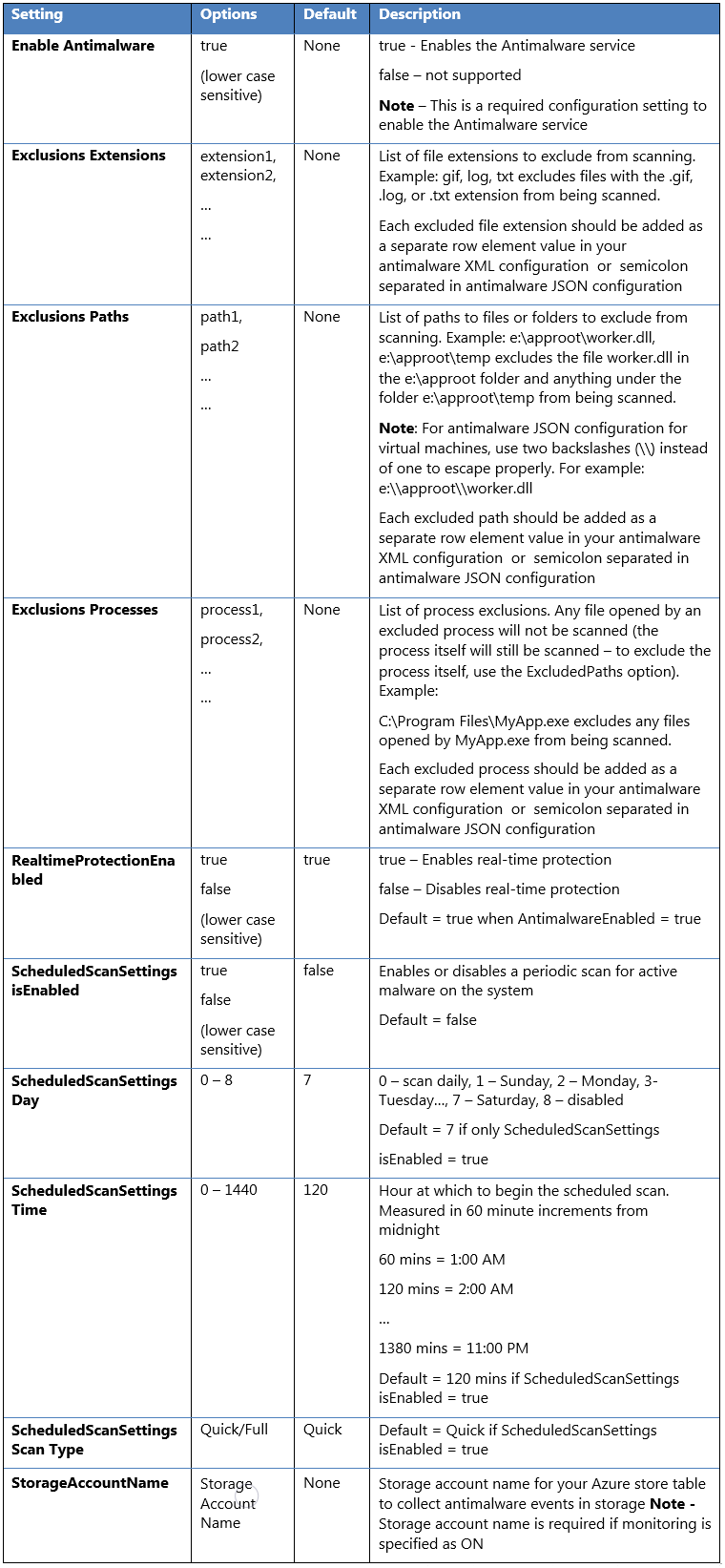

Configuration Antimalware par défaut et personnalisée

Les paramètres de configuration par défaut sont appliqués pour activer Antimalware pour Azure Cloud Services ou des machines virtuelles lorsque vous ne fournissez pas de paramètres de configuration personnalisés. Les paramètres de configuration par défaut ont été préalablement optimisés pour l’exécution dans l’environnement Azure. Éventuellement, vous pouvez personnaliser ces paramètres de configuration par défaut en fonction des besoins de votre déploiement d’applications ou de services Azure, et les appliquer à d’autres scénarios de déploiement.

Le tableau suivant résume les paramètres de configuration disponibles pour le service Antimalware. Les paramètres de configuration par défaut sont marqués sous la colonne intitulée « Par défaut ».

Scénarios de déploiement Antimalware

Les scénarios permettant d’activer et de configurer Antimalware, notamment la surveillance des services cloud Azure et des machines virtuelles, sont présentés dans cette section.

Machines virtuelles : activer et configurer Antimalware

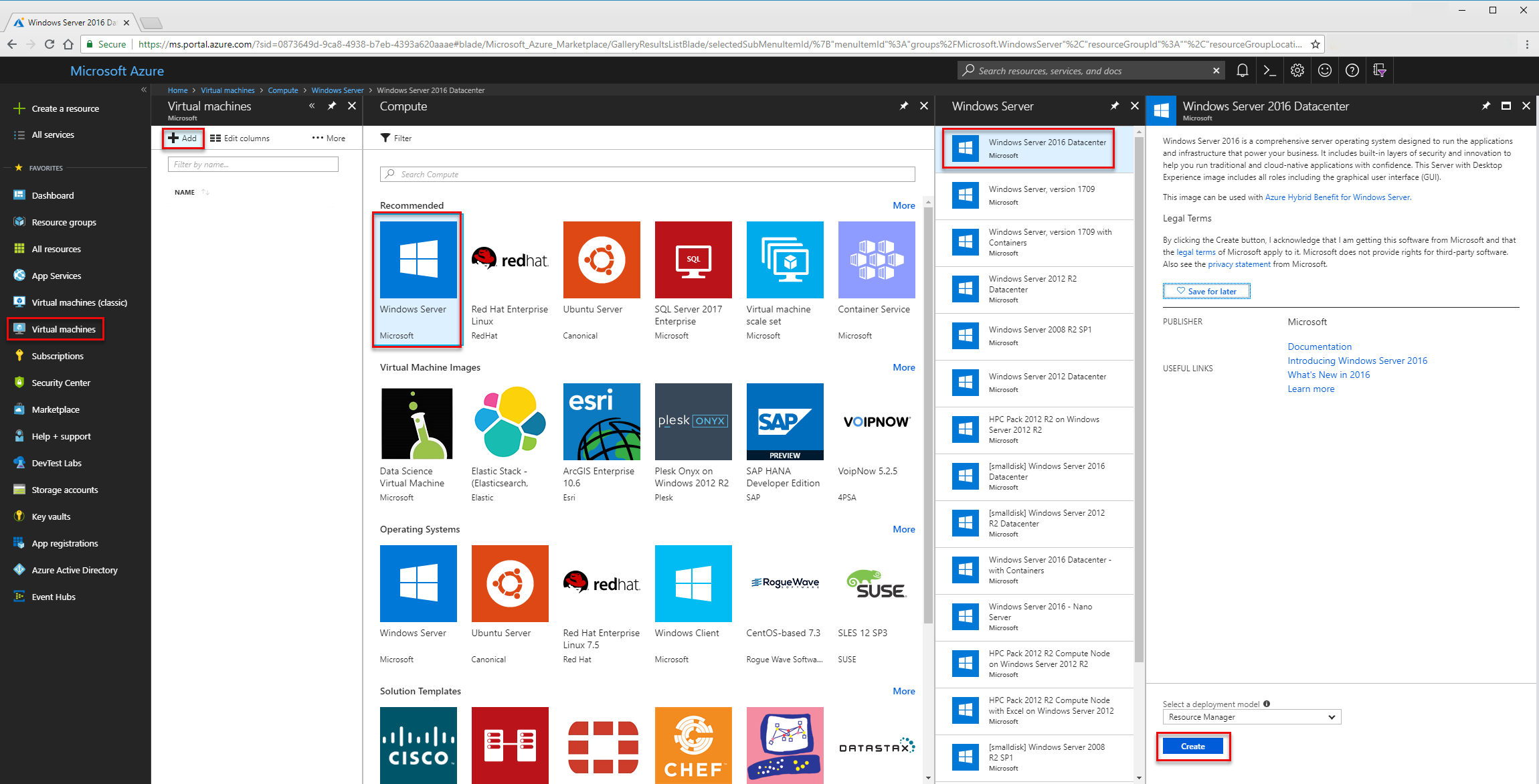

Déploiement lors de la création d’une machine virtuelle à l’aide du portail Azure

Procédez comme suit pour activer et configurer Microsoft Antimalware pour les machines virtuelles Azure à l’aide du portail Azure lors de l’approvisionnement d’une machine virtuelle :

- Connectez-vous au portail Azure.

- Pour créer une machine virtuelle, accédez à Machines virtuelles, sélectionnez Ajouter, puis choisissez Windows Server.

- Sélectionnez la version du serveur Windows que vous souhaitez utiliser.

- Sélectionnez Create (Créer).

- Fournissez un Nom, un Nom d'utilisateur et un Mot de passe, puis créez un groupe de ressources ou choisissez un groupe de ressources existant.

- Sélectionnez OK.

- Choisir une taille de machine virtuelle.

- Dans la section suivante, faites les choix adaptés à vos besoins, puis sélectionnez la section Extensions.

- Sélectionnez Ajouter l'extension

- Sous Nouvelle ressource, choisissez Microsoft Antimalware.

- Sélectionnez Créer

- Dans la section Installer l’extension, des exclusions de fichier, d’emplacements et de processus peuvent être configurées, ainsi que d’autres options d’analyse. Choisissez Ok.

- Choisissez Ok.

- Dans la section Paramètres, cliquez sur OK.

- Dans l’écran Créer, choisissez OK.

Consultez ce modèle Azure Resource Manager pour le déploiement d’une extension de machine virtuelle anti-programme malveillant pour Windows.

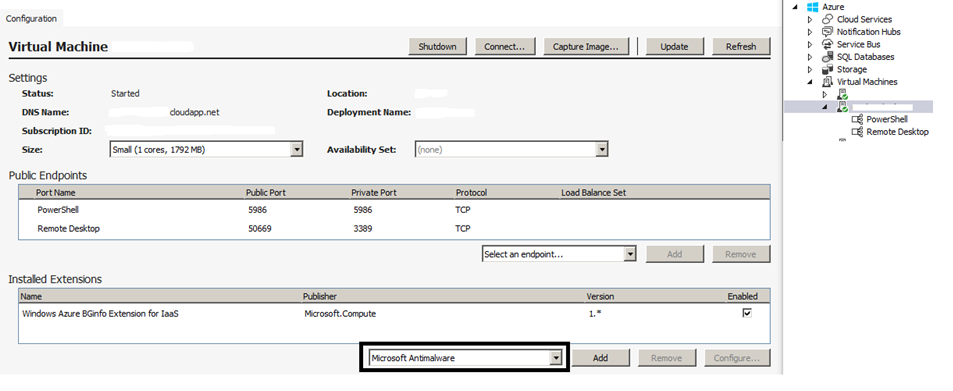

Déploiement à l’aide de la configuration de machine virtuelle de Visual Studio

Pour activer et configurer le service Microsoft Antimalware à l’aide de Visual Studio :

Connectez-vous à Microsoft Azure dans Visual Studio.

Choisissez votre machine virtuelle sous le nœud Machines virtuelles dans l’Explorateur de serveurs

Cliquez avec le bouton droit sur Configurer pour afficher la page de configuration des machines virtuelles

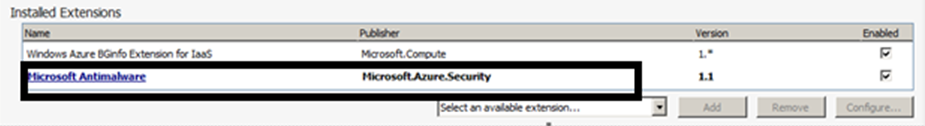

Sélectionnez l’extension Microsoft Antimalware dans la liste déroulante sous Extensions installées, puis cliquez sur Ajouter pour configurer avec la configuration Antimalware par défaut.

Pour personnaliser la configuration Antimalware par défaut, sélectionnez (en surbrillance) l’extension Antimalware dans la liste des extensions installées, puis cliquez sur Configurer.

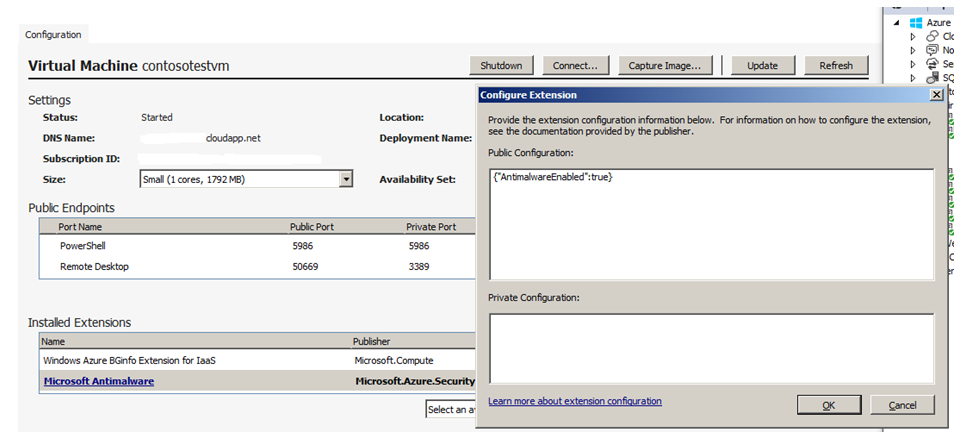

Remplacez la configuration Antimalware par défaut par votre configuration personnalisée au format JSON pris en charge dans la zone de texte Configuration publique, puis cliquez sur OK.

Cliquez sur le bouton Mettre à jour pour envoyer les mises à jour de la configuration à votre machine virtuelle.

Notes

La configuration des machines virtuelles de Visual Studio pour Antimalware prend uniquement en charge la configuration au format JSON. Pour plus d’informations, consultez la section Exemples de cet article.

Déploiement à l’aide des cmdlets PowerShell

Une application ou un service Azure peut activer et configurer Microsoft Antimalware pour les machines virtuelles Azure à l’aide des applets de commande PowerShell.

Pour activer et configurer Microsoft Antimalware à l’aide des applets de commande PowerShell :

- Configurez votre environnement PowerShell. Consultez la documentation sur https://github.com/Azure/azure-powershell

- Utilisez la cmdlet Set-AzureVMMicrosoftAntimalwareExtension pour activer et configurer Microsoft Antimalware pour votre machine virtuelle.

Notes

La configuration des machines virtuelles Azure pour Antimalware prend uniquement en charge la configuration au format JSON. Pour plus d’informations, consultez la section Exemples de cet article.

Activer et configurer Antimalware à l’aide des applets de commande PowerShell

Une application ou un service Azure peut activer et configurer Microsoft Antimalware pour les services cloud Azure à l’aide des applets de commande PowerShell. Microsoft Antimalware est installé à l’état désactivé sur la plateforme Azure Cloud Services et nécessite l’exécution d’une action par une application Azure pour être activé.

Pour activer et configurer Microsoft Antimalware à l’aide des applets de commande PowerShell :

- Configurez votre environnement PowerShell. Consultez la documentation sur https://github.com/Azure/azure-powershell

- Utilisez la cmdlet Set-AzureServiceExtension pour activer et configurer Microsoft Antimalware pour votre service cloud.

Pour plus d’informations, consultez la section Exemples de cet article.

Services cloud et les machines virtuelles : configuration à l’aide des applets de commande PowerShell

Une application ou un service Azure peut récupérer la configuration de Microsoft Antimalware pour les services cloud et les machines virtuelles à l’aide des applets de commande PowerShell.

Pour récupérer la configuration de Microsoft Antimalware à l’aide des applets de commande PowerShell :

- Configurez votre environnement PowerShell. Consultez la documentation sur https://github.com/Azure/azure-powershell

- Pour les machines virtuelles : utilisez la cmdlet Get-AzureVMMicrosoftAntimalwareExtension pour obtenir la configuration du logiciel anti-programme malveillant.

- Pour les services cloud : utilisez la cmdlet Get-AzureServiceExtension pour obtenir la configuration du logiciel anti-programme malveillant.

Exemples

Supprimer la configuration Antimalware à l’aide des applets de commande PowerShell

Une application ou un service Azure peut supprimer la configuration Antimalware et toute configuration de surveillance Antimalware des extensions Azure Antimalware et de service de diagnostics pertinentes associées aux services cloud ou aux machines virtuelles.

Pour supprimer Microsoft Antimalware à l’aide des applets de commande PowerShell :

- Configurez votre environnement PowerShell. Consultez la documentation sur https://github.com/Azure/azure-powershell

- Pour les machines virtuelles : utilisez la cmdlet Remove-AzureVMMicrosoftAntimalwareExtension.

- Pour les services cloud : utilisez la cmdlet Remove-AzureServiceExtension.

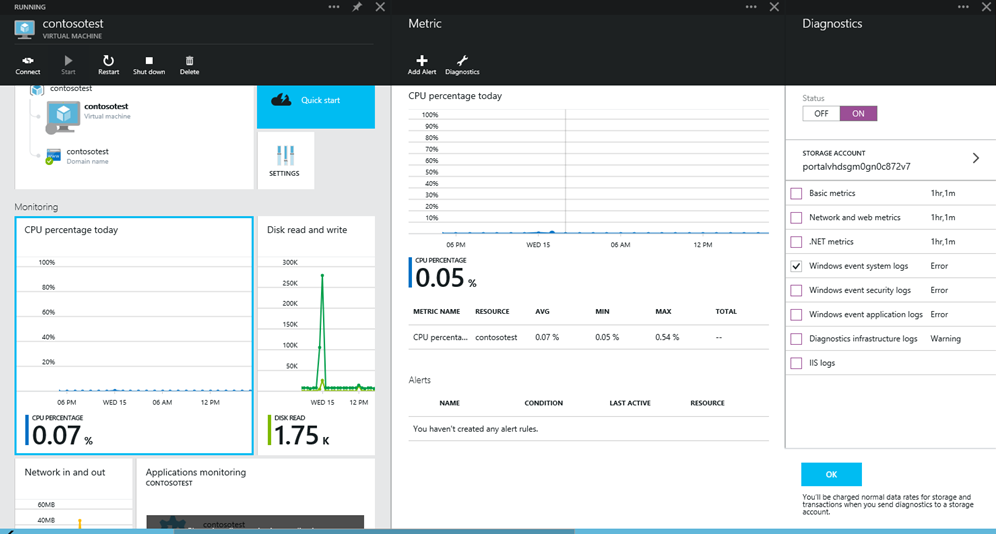

Pour activer la collecte d’événements Antimalware pour une machine virtuelle à l’aide du portail Azure en version préliminaire :

- Cliquez n’importe où dans la thématique Surveillance du panneau Machine virtuelle.

- Cliquez sur la commande Diagnostics dans le panneau Mesures.

- Activez l’État et l’option des événements système Windows

- . Vous pouvez choisir de désactiver toutes les autres options de la liste ou les laisser activées en fonction des besoins de votre service d’application.

- Les catégories d’événements Antimalware (« Erreur », « Avertissement », « Information », etc.) sont capturées dans votre compte de stockage Azure.

Les événements Antimalware sont collectés à partir des journaux des événements système Windows vers votre compte de stockage Azure. Vous pouvez configurer le compte de stockage pour que votre machine virtuelle collecte les événements Antimalware en sélectionnant le compte de stockage approprié.

Activer et configurer un logiciel anti-programme malveillant à l’aide de cmdlets PowerShell pour machines virtuelles Azure Resource Manager

Pour activer et configurer Microsoft Antimalware pour des machines virtuelles Azure Resource Manager à l’aide de cmdlets PowerShell :

- Configurez votre environnement PowerShell en vous référant à cette documentation sur GitHub.

- Utilisez la cmdlet Set-AzureRmVMExtension pour activer et configurer Microsoft Antimalware pour votre machine virtuelle.

Les exemples de code suivants sont disponibles :

- Déployer Microsoft Antimalware sur des machines virtuelles ARM

- Ajouter Microsoft Antimalware à des clusters Azure Service Fabric

Activer et configurer un logiciel anti-programme malveillant sur Azure Cloud Service support étendu (CS-ES) à l’aide d’applets de commande PowerShell

Pour activer et configurer Microsoft Antimalware à l’aide des applets de commande PowerShell :

- Configurez votre environnement PowerShell. Consultez la documentation sur https://github.com/Azure/azure-powershell

- Utilisez la cmdlet New-AzCloudServiceExtensionObject pour activer et configurer Microsoft Antimalware pour votre machine virtuelle de service cloud.

L’exemple de code suivant est disponible :

Activer et configurer un logiciel anti-programme malveillant à l’aide de cmdlets PowerShell pour serveurs Azure Arc

Pour activer et configurer Microsoft Antimalware pour les serveurs compatibles Azure Arc à l'aide des cmdlets PowerShell :

- Configurez votre environnement PowerShell en vous référant à cette documentation sur GitHub.

- Utilisez la cmdlet New-AzConnectedMachineExtension pour activer et configurer Microsoft Antimalware pour vos serveurs compatibles Arc.

Les exemples de code suivants sont disponibles :

Étapes suivantes

Consultez des exemples de code pour activer et configurer Microsoft Antimalware pour des machines virtuelles Azure Resource Manager (ARM).