Authentifier des playbooks auprès de Microsoft Sentinel

Les playbooks Microsoft Sentinel sont basés sur des workflows intégrés à Azure Logic Apps, un service cloud qui vous permet de planifier, d’automatiser et d’orchestrer des tâches et des workflows à travers les systèmes de l’entreprise.

Azure Logic Apps doit se connecter séparément et s’authentifier indépendamment auprès de chaque type de ressource avec lequel il interagit, dont Microsoft Sentinel lui-même. Logic Apps utilise des connecteurs spécialisés à cet effet, chaque type de ressource ayant son propre connecteur.

Cet article décrit les types de connexions et d’authentification pris en charge pour le connecteur Microsoft Sentinel Logic Apps. Les playbooks peuvent utiliser des méthodes d’authentification prises en charge pour interagir avec Microsoft Sentinel et accéder à vos données Microsoft Sentinel.

Prérequis

Nous vous recommandons de lire les articles suivants avant celui-ci :

- Automatiser la réponse aux menaces avec des playbooks Microsoft Sentinel

- Créer et gérer des playbooks Microsoft Sentinel

- Azure Logic Apps pour les playbooks Microsoft Sentinel

- Déclencheurs et actions pris en charge dans les playbooks Microsoft Sentinel

Pour permettre à une identité managée d’accéder à d’autres ressources, comme votre espace de travail Microsoft Sentinel, votre utilisateur connecté doit avoir un rôle autorisé à écrire des attributions de rôle, comme Propriétaire ou Administrateur de l’accès utilisateur de l’espace de travail Microsoft Sentinel.

Authentification

Le connecteur Microsoft Sentinel dans Logic Apps, ainsi que les déclencheurs et actions de ses composants, peuvent fonctionner pour le compte d’une identité disposant des autorisations nécessaires (lecture et/ou écriture) dans l’espace de travail approprié. Le connecteur prend en charge plusieurs types d’identités :

- Identité managée (préversion). Par exemple, utilisez cette méthode pour réduire le nombre d’identités que vous devez gérer.

- Principal de service (application Microsoft Entra). Les applications inscrites offrent des fonctionnalités avancées pour contrôler les autorisations, gérer les informations d’identification et activer certaines limitations sur l’utilisation du connecteur.

- Utilisateur Microsoft Entra

Autorisations requises

Quelle que soit la méthode d’authentification, les autorisations suivantes sont requises par l’identité authentifiée pour utiliser divers composants du connecteur Microsoft Sentinel. Les actions « Écriture » incluent des actions telles que la mise à jour d’incidents ou l’ajout d’un commentaire.

| Rôles | Utiliser des déclencheurs | Utiliser des actions « Lecture » | Utiliser des actions « Écriture » |

|---|---|---|---|

| Lecteur Microsoft Sentinel | ✓ | ✓ | - |

| Répondeur/Contributeur Microsoft Sentinel | ✓ | ✓ | ✓ |

Pour plus d’informations, consultez Rôles et autorisations dans Microsoft Sentinel et les prérequis pour utiliser des playbooks Microsoft Sentinel.

Authentifier avec une identité managée

L’authentification en tant qu’identité managée vous permet d’accorder des autorisations directement au playbook, qui est une ressource de workflow d’application logique. Les actions du connecteur Microsoft Sentinel effectuées par le playbook fonctionnent ensuite au nom du playbook, comme s’il s’agissait d’un objet indépendant avec ses propres autorisations sur Microsoft Sentinel.

Pour vous authentifier avec une identité managée :

Activez l’identité managée sur la ressource de workflow Logic Apps. Pour plus d’informations, consultez Activer une identité affectée par le système dans le Portail Azure.

Votre application logique peut désormais utiliser l’identité affectée par le système qui est inscrite auprès de Microsoft Entra ID et représentée par un ID d’objet.

Effectuez les étapes suivantes pour accorder à cette identité l’accès à votre espace de travail Microsoft Sentinel :

Dans le menu Microsoft Sentinel, sélectionnez Paramètres.

Sélectionnez l’onglet Paramètres de l’espace de travail. Dans le menu de l’espace de travail, sélectionnez Contrôle d’accès (IAM) .

Dans la barre de boutons en haut, sélectionnez Ajouter, puis choisissez Ajouter une attribution de rôle. Si l’option Ajouter une attribution de rôle est désactivée, vous n’avez pas les autorisations pour attribuer les rôles.

Dans le nouveau volet qui s’affiche, attribuez le rôle approprié :

- Répondeur Microsoft Sentinel : le playbook inclut les étapes de mise à jour des incidents ou des Watchlists.

- Lecteur Microsoft Sentinel : le playbook reçoit uniquement les incidents.

Sous Attribuer l’accès à, sélectionnez Application logique.

Sélectionnez l’abonnement auquel appartient le playbook, puis sélectionnez le nom du playbook.

Cliquez sur Enregistrer.

Pour plus d’informations, consultez Accorder à une identité l’accès aux ressources.

Activez la méthode d’authentification d’identité managée dans le connecteur Logic Apps Microsoft Sentinel :

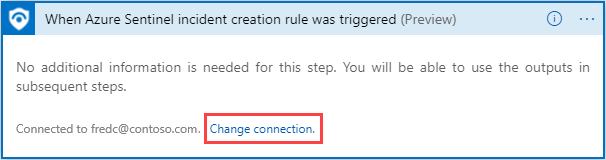

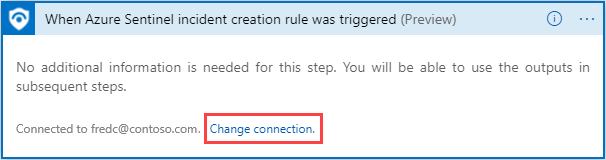

Dans le Concepteur Logic Apps, ajoutez une étape de connecteur Logic Apps Microsoft Sentinel. Si le connecteur est déjà activé pour une connexion existante, cliquez sur le lien Modifier la connexion. Par exemple :

Dans la liste de connexions résultante, sélectionnez Ajouter nouveau.

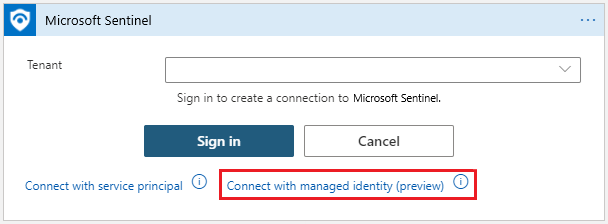

Créez une connexion en sélectionnant Se connecter avec une identité managée (préversion) . Par exemple :

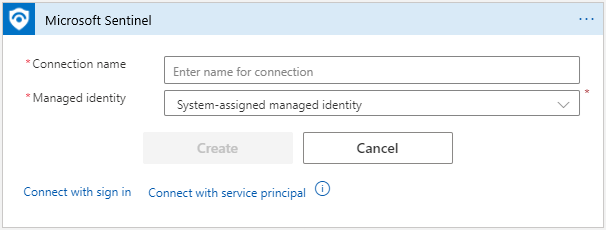

Entrez un nom pour cette connexion, sélectionnez Identité managée affectée par le système, puis Créer.

Sélectionnez Créer pour terminer la création de votre connexion.

S’authentifier en tant que principal de service (application Microsoft Entra)

Créez un principal de service en inscrivant une application Microsoft Entra. Nous vous recommandons d’utiliser une application inscrite comme identité du connecteur au lieu d’un compte d’utilisateur.

Pour utiliser votre propre application avec le connecteur Microsoft Sentinel :

Inscrire l’application auprès de Microsoft Entra ID et créer un principal de service. Pour plus d’informations, consultez Créer une application et un principal de service Microsoft Entra pouvant accéder aux ressources.

Obtenez les informations d’identification pour une authentification ultérieure. Dans le panneau de l’application inscrite, récupérez les informations d’identification de l’application pour la connexion :

- ID client, sous Vue d’ensemble

- Secret client, sous Certificats et secrets

Accordez à l’application les autorisations nécessaires pour utiliser l’espace de travail Microsoft Sentinel :

Dans l’espace de travail Microsoft Sentinel, accédez à Paramètres>Paramètres d’espace de travail>Contrôle d’accès (IAM)

Sélectionnez Ajouter une attribution de rôle, puis sélectionnez le rôle à attribuer à l’application.

Par exemple, pour permettre à l’application d’effectuer des actions qui modifient l’espace de travail Sentinel, comme la mise à jour d’un incident, sélectionnez le rôle Contributeur Microsoft Sentinel. Pour les actions qui lisent uniquement les données, le rôle Lecteur Microsoft Sentinel est suffisant.

Recherchez l’application requise et enregistrez vos modifications.

Par défaut, les applications Microsoft Entra ne figurent pas dans les options disponibles. Pour trouver votre application, recherchez-la par son nom et sélectionnez-la.

Utilisez les informations d’identification de l’application pour procéder à l’authentification auprès du connecteur Microsoft Sentinel dans Logic Apps.

Dans le Concepteur Logic Apps, ajoutez une étape de connecteur Logic Apps Microsoft Sentinel.

Si le connecteur est déjà activé pour une connexion existante, cliquez sur le lien Modifier la connexion. Par exemple :

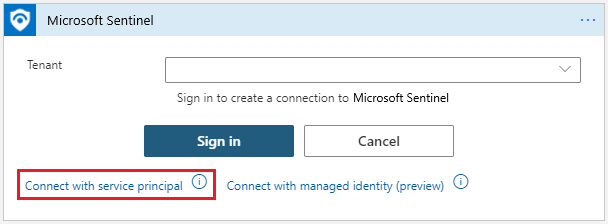

Dans la liste de connexions résultante, sélectionnez Ajouter nouveau, puis Se connecter avec le principal de service. Par exemple :

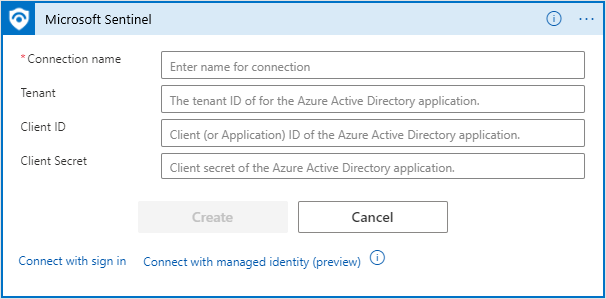

Entrez les valeurs des paramètres obligatoires, qui sont disponibles dans la page de détails de l’application inscrite :

- Locataire : sous Vue d’ensemble

- ID client : sous Vue d’ensemble

- Secret client : sous Certificats et secrets

Par exemple :

Sélectionnez Créer pour terminer la création de votre connexion.

S’authentifier en tant qu’utilisateur Microsoft Entra

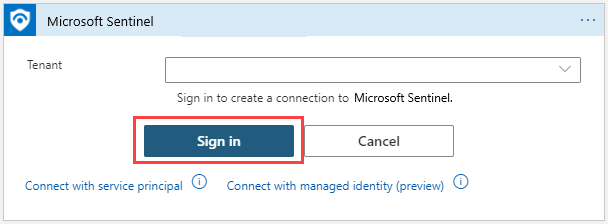

Pour établir une connexion en tant qu’utilisateur Microsoft Entra :

Dans le Concepteur Logic Apps, ajoutez une étape de connecteur Logic Apps Microsoft Sentinel. Si le connecteur est déjà activé pour une connexion existante, cliquez sur le lien Modifier la connexion. Par exemple :

Dans la liste de connexions résultante, sélectionnez Ajouter nouveau, puis Se connecter.

Entrez vos informations d’identification lorsque vous y êtes invité, puis suivez les instructions restantes à l’écran pour créer une connexion.

Afficher et modifier les connexions d’API du playbook

Les connexions d’API sont utilisées pour connecter Azure Logic Apps à d’autres services, notamment Microsoft Sentinel. Chaque fois qu’une nouvelle authentification est effectuée pour un connecteur dans Azure Logic Apps, une nouvelle ressource Connexion d’API est créée, contenant les détails fournis lors de la configuration de l’accès au service. La même connexion d’API peut être utilisée dans tous les déclencheurs et actions Microsoft Sentinel dans le même groupe de ressources.

Pour afficher les connexions d’API, effectuez l’une des opérations suivantes :

Dans le Portail Azure, recherchez Connexions d’API. Recherchez la connexion d’API pour votre playbook à l’aide des données suivantes :

- Nom d’affichage : nom convivial que vous attribuez à la connexion chaque fois que vous en créez une.

- État : état de la connexion d’API.

- Groupe de ressources : les connexions d’API pour les playbooks Microsoft sont créées dans le groupe de ressources de la ressource du playbook (Azure Logic Apps).

Dans le Portail Azure, affichez toutes les ressources et filtrez la vue par Type = Connecteur d’API. Cette méthode vous permet de sélectionner, d’étiqueter et de supprimer plusieurs connexions à la fois.

Pour modifier l’autorisation d’une connexion existante, entrez la ressource de connexion, puis sélectionnez Modifier la connexion d’API.

Contenu connexe

Pour plus d’informations, consultez l’article suivant :