Créer et gérer des playbooks Microsoft Sentinel

Les guides opérationnels sont des collections de procédures qui peuvent être exécutées à partir de Microsoft Sentinel en réponse à un incident complet, à une alerte individuelle ou à une entité spécifique. Un playbook peut vous aider à automatiser et à orchestrer votre réponse, et peut être attaché à une règle d’automatisation pour s’exécuter automatiquement lorsque des alertes spécifiques sont générées ou que des incidents sont créés ou mis à jour. Les playbooks peuvent également s’exécuter manuellement à la demande sur des incidents, des alertes ou des entités spécifiques.

Cet article explique comment créer et gérer des playbooks Microsoft Sentinel. Vous pouvez ultérieurement attacher ces playbooks à des règles d’analyse ou des règles d’automatisation, ou les exécuter manuellement sur des incidents, des alertes ou des entités spécifiques.

Remarque

Les playbooks dans Microsoft Sentinel sont basés sur des flux de travail intégrés dans Azure Logic Apps, ce qui signifie que vous bénéficiez de toute la puissance, de toute la personnalisation et de tous les modèles intégrés offerts par les applications logiques. Des frais supplémentaires peuvent s’appliquer. Pour plus d’informations sur la tarification, consultez la page de tarification d’Azure Logic Apps.

Important

Microsoft Sentinel est en disponibilité générale dans la plateforme d’opérations de sécurité unifiée de Microsoft dans le portail Microsoft Defender. Pour la préversion, Microsoft Sentinel est disponible dans le portail Defender sans Microsoft Defender XDR ou une licence E5. Pour en savoir plus, consultez Microsoft Sentinel dans le portail Microsoft Defender.

Prérequis

Un compte et un abonnement Azure. Si vous n’avez pas encore d’abonnement, vous pouvez vous inscrire pour obtenir un compte Azure gratuitement.

Pour créer et gérer des playbooks, vous devez accéder à Microsoft Sentinel avec l’un des rôles Azure suivants :

Application logique Rôles Azure Description Consommation Contributeur d’application logique Modifier et gérer des applications logiques. Consommation Opérateur d’application logique Lire, activer et désactiver des applications logiques. Standard Opérateur Logic Apps Standard Activer, soumettre à nouveau et désactiver des flux de travail. Standard Développeur Logic Apps Standard Créer et modifier des flux de travail. Standard Contributeur Logic Apps Standard Gérer tous les aspects d’un flux de travail. Pour plus d’informations, consultez la documentation suivante :

Avant de créer votre playbook, nous vous recommandons de lire Azure Logic Apps pour les playbooks Microsoft Sentinel.

Créer un playbook

Pour créer un playbook dans Microsoft Sentinel, effectuez les étapes suivantes :

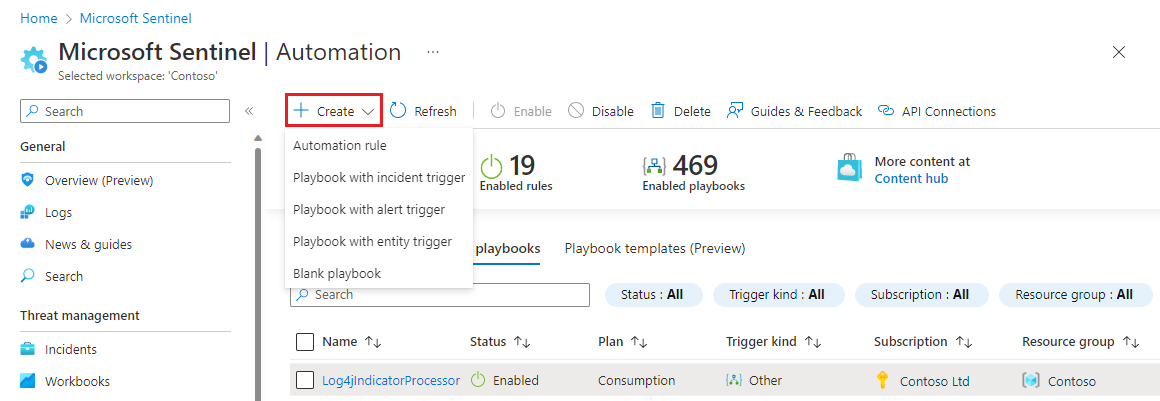

Dans le portail Azure ou le portail Defender, accédez à votre espace de travail Microsoft Sentinel. Dans le menu de l’espace de travail, sous Configuration, sélectionnez Automation.

Dans le menu supérieur, sélectionnez Créer, puis sélectionnez l’une des options suivantes :

Si vous créez un playbook Consommation, sélectionnez l’une des options suivantes, en fonction du déclencheur que vous souhaitez utiliser, puis suivez les étapes applicables à une application logique Consommation :

- Playbook avec déclencheur d’incident

- Playbook avec déclencheur d’alerte

- Playbook avec déclencheur d’entité

Ce guide continue avec le Guide opérationnel avec déclencheur d’entité.

Si vous créez un playbook Standard, sélectionnez Playbook Vide, puis suivez les étapes décrites pour le type d’application logique Standard.

Pour plus d’informations, consultez Types d’application logique pris en charge et Déclencheurs et actions pris en charge dans les playbooks Microsoft Sentinel.

Préparer l’application logique de votre playbook

Sélectionnez l’un des onglets suivants pour plus d’informations sur la création d’une application logique pour votre playbook, selon que vous utilisez une application logique Consommation ou Standard. Pour plus d’informations, consultez Types d’application logique pris en charge.

Conseil

Si vos playbooks ont besoin d’accéder à des ressources protégées qui se trouvent à l’intérieur ou qui sont connectées à un réseau virtuel Azure, créez un flux de travail d’application logique Standard.

Les flux de travail standard s’exécutent dans Azure Logic Apps à locataire unique et prennent en charge l’utilisation de points de terminaison privés pour le trafic entrant afin que vos flux de travail puissent communiquer de manière privée et sécurisée avec des réseaux virtuels. Les workflows Standard prennent également en charge l’intégration de réseau virtuel pour le trafic sortant. Pour plus d’informations, consultez l’article Sécuriser le trafic entre les applications logiques Standard et les réseaux virtuels Azure à l’aide de points de terminaison privés.

Après que vous avez sélectionné le déclencheur, qui inclut un incident, une alerte ou un déclencheur d’entité, l’Assistant Créer un playbook s’affiche, par exemple :

Effectuez ces étapes pour créer votre playbook :

Sous l’onglet De base, fournissez les informations suivantes :

Pour Abonnement et Groupe de ressources, sélectionnez les valeurs souhaitées dans leurs listes respectives.

La valeur Région est définie sur la même région que l’espace de travail Log Analytics associé.

Pour Nom du playbook, entrez un nom pour votre playbook.

Pour surveiller l’activité de ce playbook à des fins de diagnostic, sélectionnez Activer les journaux de diagnostic dans Log Analytics, puis sélectionnez un espace de travail Log Analytics, sauf si vous avez déjà sélectionné un espace de travail.

Sélectionnez Suivant : Connexions >.

Sous l’onglet Connexions, nous vous recommandons de conserver les valeurs par défaut, qui configurent une application logique pour se connecter à Microsoft Sentinel avec une identité managée.

Pour plus d’informations, consultez Authentifier des playbooks auprès de Microsoft Sentinel.

Pour continuer, sélectionnez Suivant : Vérifier et créer >.

Sous l’onglet Vérifier et créer, passez en revue vos choix de configuration, puis sélectionnez Créer un playbook.

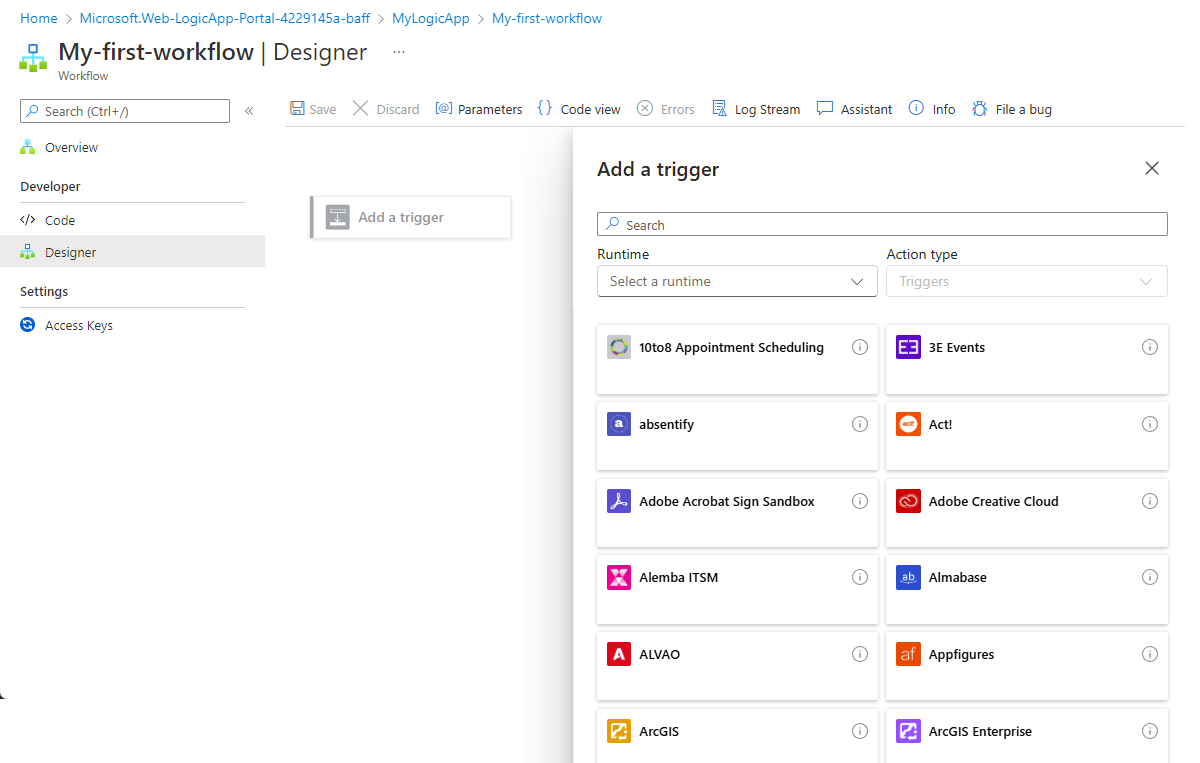

Azure prend quelques minutes pour créer et déployer votre playbook. Une fois le déploiement terminé, votre playbook s’ouvre dans le concepteur de flux de travail Consommation pour Azure Logic Apps. Le déclencheur que vous avez sélectionné précédemment apparaît automatiquement comme première étape de votre flux de travail. Vous pouvez donc continuer à générer le flux de travail à partir d’ici.

Dans le concepteur, sélectionnez le déclencheur Microsoft Sentinel, s’il n’est pas déjà sélectionné.

Dans le volet Créer une connexion, effectuez ces étapes pour fournir les informations requises pour vous connecter à Microsoft Sentinel.

Pour Authentification, sélectionnez parmi les méthodes suivantes, qui affectent les paramètres de connexion ultérieurs :

Méthode Description OAuth Open Authorization (OAuth) est une norme technologique qui vous permet d’autoriser une application ou un service à se connecter à un autre sans exposer d’informations privées, telles que des mots de passe. OAuth 2.0 est le protocole du secteur pour l’autorisation ; il accorde un accès limité aux ressources protégées. Pour plus d’informations, consultez les ressources suivantes :

- Qu’est-ce qu’OAuth ?

- Autorisation OAuth 2.0 avec Microsoft Entra IDPrincipal du service Un principal de service représente une entité qui nécessite l’accès à des ressources sécurisées par un locataire Microsoft Entra. Pour plus d’informations, consultez Objet principal de service. Identité gérée Identité qui est managée automatiquement dans Microsoft Entra ID. Les applications peuvent utiliser cette identité pour accéder à des ressources qui prennent en charge l’authentification Microsoft Entra et pour obtenir des jetons Microsoft Entra sans avoir à gérer d’informations d’identification.

Pour une sécurité optimale, Microsoft recommande d’utiliser une identité managée pour l’authentification dans la mesure du possible. Cette option offre une sécurité accrue et permet de sécuriser les informations d’authentification, afin que vous n’ayez pas à gérer ces informations sensibles. Pour plus d’informations, consultez les ressources suivantes :

- Que sont les identités managées pour les ressources Azure ?

- Authentifier l’accès et les connexions aux ressources Azure avec des identités managées dans Azure Logic Apps.Pour plus d’informations, consultez Invites d’authentification.

En fonction de l’option d’authentification sélectionnée, fournissez les valeurs de paramètre nécessaires pour l’option correspondante.

Pour plus d’informations sur ces paramètres, consultez Informations de référence sur le connecteur Microsoft Sentinel.

Pour ID de locataire, sélectionnez votre ID de locataire Microsoft Entra.

Lorsque vous avez terminé, sélectionnez Se connecter.

Si vous avez précédemment choisi Guide opérationnel avec déclencheur d’entité, sélectionnez le type d’entité que vous souhaitez que ce playbook reçoive en tant qu’entrée.

Invites d’authentification

Lorsque vous ajoutez un déclencheur ou une action ultérieure nécessitant une authentification, vous pouvez être invité à choisir parmi les types d’authentification disponibles pris en charge par le fournisseur de ressources correspondant. Dans cet exemple, un déclencheur Microsoft Sentinel est la première opération que vous ajoutez à votre flux de travail. Par conséquent, le fournisseur de ressources est Microsoft Sentinel, qui prend en charge plusieurs options d’authentification. Pour plus d’informations, consultez la documentation suivante :

- Authentifier des playbooks auprès de Microsoft Sentinel

- Déclencheurs et actions pris en charge dans les playbooks Microsoft Sentinel

Ajouter des actions à votre playbook

Maintenant que vous disposez d’un flux de travail pour votre playbook, définissez ce qui se passe quand vous appelez le playbook. Ajoutez des actions, des conditions logiques, des boucles ou des conditions de cas de basculement en sélectionnant le signe plus (+) sur le concepteur. Pour plus d’informations, consultez Créer un flux de travail avec un déclencheur ou une action.

Cette sélection ouvre le volet Ajouter une action, dans lequel vous pouvez parcourir ou rechercher des services, des applications, des systèmes, des actions de flux de contrôle, etc. Une fois que vous avez entré vos termes de recherche ou sélectionné la ressource souhaitée, la liste des résultats affiche les actions disponibles.

Dans chaque action, lorsque vous sélectionnez à l’intérieur d’un champ, les options suivantes apparaissent :

Contenu dynamique (icône d’éclair) : choisissez parmi une liste de sorties disponibles des actions précédentes du flux de travail, y compris le déclencheur Microsoft Sentinel. Par exemple, ces sorties peuvent inclure les attributs d’une alerte ou d’un incident transmis au playbook, y compris les valeurs et les attributs de toutes les entités mappées et les détails personnalisés dans l’alerte ou l’incident. Vous pouvez ajouter des références à l’action actuelle en sélectionnant ces sorties.

Pour obtenir des exemples illustrant l’utilisation de contenu dynamique, consultez les sections suivantes :

Éditeur d’expression (icône de fonction) : choisissez parmi une bibliothèque étendue de fonctions pour ajouter une logique supplémentaire à votre flux de travail.

Pour plus d’informations, voir Déclencheurs et actions pris en charge dans les playbooks Microsoft Sentinel.

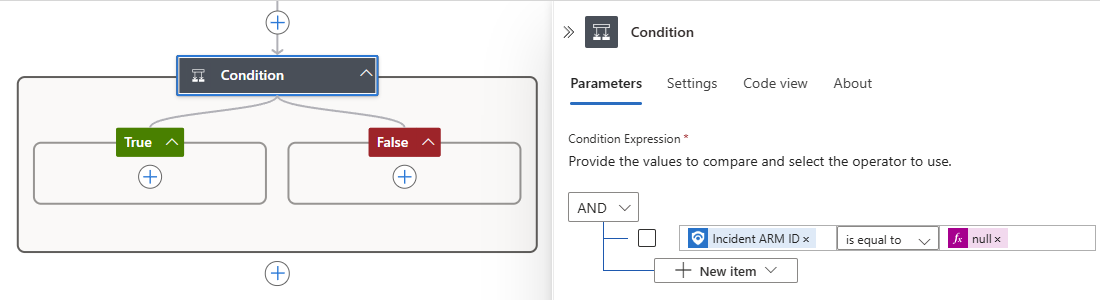

Contenu dynamique : playbooks d’entité sans ID d’incident

Les playbooks créés avec le déclencheur Entité Microsoft Sentinel utilisent souvent le champ ID ARM de l’incident, par exemple, pour mettre à jour un incident après avoir pris des mesures sur l’entité. Si un tel playbook est déclenché dans un scénario non connecté à un incident, par exemple lors de la chasse aux menaces, il n’existe aucun ID d’incident pour renseigner ce champ. Au lieu de cela, le champ est renseigné avec une valeur Null. Par conséquent, le playbook peut ne pas s’exécuter jusqu’à la fin.

Pour éviter ce problème, nous vous recommandons de créer une condition qui vérifie la présence d’une valeur dans le champ ID d’incident avant que le flux de travail n’effectue d’autres actions. Vous pouvez prescrire un ensemble différent d’actions à effectuer si le champ a une valeur Null en raison du fait que le playbook n’est pas exécuté à partir d’un incident.

Dans votre flux de travail, avant la première action qui fait référence au champ ID ARM de l’incident, suivez ces étapes générales pour ajouter une action Condition.

Dans le volet Condition, sur la ligne de condition, sélectionnez le champ de gauche Choisir une valeur, puis sélectionnez l’option de contenu dynamique (icône d’éclair).

Dans la liste de contenu dynamique, sous Incident Microsoft Sentinel, utilisez la zone de recherche pour rechercher et sélectionner ID ARM de l’incident.

Conseil

Si la sortie ne figure pas dans la liste, en regard du nom du déclencheur, sélectionnez Afficher plus.

Dans le champ du milieu, dans la liste des opérateurs, sélectionnez n’est pas égal à.

Dans le champ de droite Choisissez une valeur, sélectionnez l’option d’éditeur d’expression (icône de fonction).

Dans l’éditeur, entrez null, puis sélectionnez Ajouter.

Lorsque vous avez terminé, votre condition ressemble à l’exemple suivant :

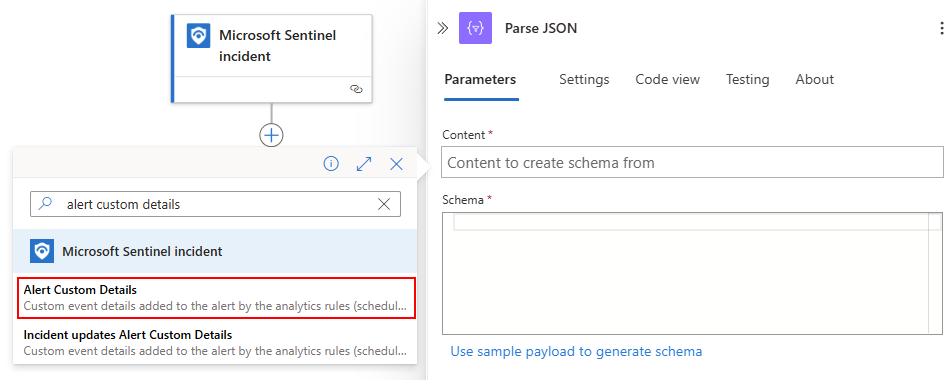

Contenu dynamique : Utilisation de détails personnalisés

Dans le déclencheur Incident Microsoft Sentinel, la sortie Détails personnalisés de l’alerte est un tableau d’objets JSON où chacun représente un détail personnalisé à partir d’une alerte. Les détails personnalisés sont des paires clé-valeur qui permettent d’exposer des informations provenant d’événements dans l’alerte, afin qu’ils puissent être représentés, suivis et analysés dans le cadre de l’incident.

Ce champ de l’alerte est personnalisable. Son schéma dépend donc du type d’événement exposé. Pour générer le schéma qui détermine comment analyser la sortie des détails personnalisés, fournissez les données à partir d’une instance de cet événement :

Dans le menu de l’espace de travail Microsoft Sentinel, sous Configuration, sélectionnez Analytique.

Suivez les étapes pour créer ou ouvrir une règle de requête planifiée existante ou une règle de requête NRT.

Sous l’onglet Définir la logique de la règle, développez la section Détails personnalisés, par exemple :

Le tableau suivant fournit plus d’informations sur ces paires clé-valeur :

Article Emplacement Description Clé Colonne de gauche Représente les champs personnalisés que vous créez. Valeur Colonne de droite Représente les champs des données d’événement qui renseignent les champs personnalisés. Pour générer le schéma, fournissez l’exemple de code JSON suivant :

{ "FirstCustomField": [ "1", "2" ], "SecondCustomField": [ "a", "b" ] }Le code affiche les noms de clés sous forme de tableaux et les valeurs sous forme d’éléments dans les tableaux. Les valeurs sont affichées en tant que valeurs réelles, et non comme colonne qui contient les valeurs.

Pour utiliser des champs personnalisés pour des déclencheurs d’incident, effectuez ces étapes pour votre flux de travail :

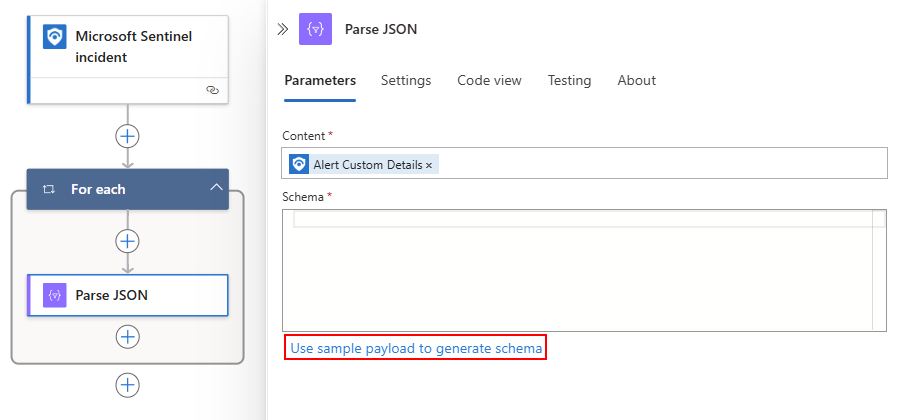

Dans le concepteur de flux de travail, sous le déclencheur Incident Microsoft Sentinel, ajoutez l’action intégrée nommée Analyser JSON.

Sélectionnez à l’intérieur du paramètre Contenu de l’action, puis sélectionnez l’option de liste de contenu dynamique (icône d’éclair).

Dans la liste, dans la section du déclencheur d’incident, recherchez et sélectionnez Détails personnalisés de l’alerte, par exemple :

Cette sélection ajoute automatiquement une boucle For chaque autour d’Analyser JSON, car un incident contient un tableau d’alertes.

Dans le volet d’informations Analyser JSON, sélectionnez Utiliser l’exemple de charge utile pour générer le schéma, par exemple :

Dans la zone Entrez ou collez un exemple de charge utile JSON, fournissez un exemple de charge utile, puis sélectionnez Terminé.

Par exemple, vous trouverez un exemple de charge utile en recherchant dans Log Analytics une autre instance de cette alerte, puis en copiant l’objet de détails personnalisés, qui se trouve sous Propriétés étendues. Pour accéder aux données Log Analytics, accédez à la page Journaux dans le portail Azure ou à la page Repérage avancé dans le portail Defender.

L’exemple suivant montre l’exemple de code JSON précédent :

Lorsque vous avez terminé, la zone Schéma contient maintenant le schéma généré en fonction de l’exemple que vous avez fourni. L’action Analyser JSON crée des champs personnalisés que vous pouvez désormais utiliser en tant que champs dynamiques avec le type Tableau dans les actions ultérieures de votre flux de travail.

L’exemple suivant montre un tableau et ses éléments, à la fois dans le schéma et dans la liste de contenu dynamique pour une action ultérieure nommée Compose :

Gérer vos playbooks

Sélectionnez l’onglet Automatisation > Playbooks actifs pour afficher tous les playbooks auquel vous avez accès, filtrés par votre affichage d’abonnement.

Après l’intégration au portail Microsoft Defender, l’onglet Playbooks actifs affiche par défaut un filtre prédéfini avec l’abonnement de l’espace de travail intégré. Sur le Portail Azure, modifiez les abonnements que vous montrez dans le menu Répertoire + abonnement dans l’en-tête de la page globale Azure.

Bien que l’onglet Playbooks actifs affiche tous les playbooks actifs disponibles dans tous les abonnements sélectionnés, par défaut, un playbook peut être utilisé uniquement dans l’abonnement auquel il appartient, sauf si vous accordez spécifiquement à Microsoft Sentinel des autorisations sur le groupe de ressources du playbook.

L’onglet Playbooks actifs affiche vos playbooks avec les détails suivants :

| Nom de colonne | Description |

|---|---|

| État | Indique si le playbook est activé ou désactivé. |

| Planifier | Indique si le playbook utilise le type de ressources Azure Logic Apps Standard ou Consommation. Les playbooks de type Standard utilisent la convention de nommage LogicApp/Workflow, qui reflète le fait qu’un playbook Standard représente un flux de travail qui existe aux côtés d’autres flux de travail dans une application logique unique. Pour plus d’informations, consultez Azure Logic Apps pour les playbooks Microsoft Sentinel. |

| Type de déclencheur | Indique le déclencheur dans Azure Logic Apps qui démarre ce playbook : - I/Alerte/Entité Microsoft Sentinel : le playbook est démarré avec l’un des déclencheurs Sentinel, y compris l’incident, l’alerte ou l’entité - Utilisation de l’action Microsoft Sentinel : le playbook est démarré avec un déclencheur non Microsoft Sentinel, mais utilise une action Microsoft Sentinel - Autre : le playbook n’inclut aucun composant Microsoft Sentinel - Non initialisé : le playbook a été créé, mais ne contient aucun composant, déclencheur ni action. |

Sélectionnez un playbook pour ouvrir sa page Azure Logic Apps, qui affiche plus de détails sur le playbook. Sur la page Azure Logic Apps :

- Afficher un journal de toutes les fois que le playbook a été exécuté

- Afficher les résultats de l’exécution, y compris les réussites et les échecs et d’autres détails

- Si vous disposez des autorisations adéquates, ouvrez le concepteur de flux de travail dans Azure Logic Apps pour modifier le playbook directement

Contenu connexe

Après avoir créé votre playbook, attachez-le à des règles afin qu’il soit déclenché par des événements dans votre environnement, ou exécutez manuellement vos playbooks sur des incidents, des alertes ou des entités spécifiques.

Pour plus d’informations, consultez l’article suivant :