Meilleures pratiques pour Microsoft Sentinel

Des conseils sur les meilleures pratiques sont fournis dans la documentation technique de Microsoft Sentinel. Cet article présente quelques conseils clés à utiliser lors du déploiement, de la gestion et de l’utilisation de Microsoft Sentinel.

Important

Microsoft Sentinel est désormais en disponibilité générale dans la plateforme d’opérations de sécurité unifiée de Microsoft du portail Microsoft Defender. Pour plus d’informations, consultez la rubrique Microsoft Sentinel dans le portail Microsoft Defender.

Configuration de Microsoft Sentinel

Commencez avec le Guide de déploiement pour Microsoft Sentinel. Le guide de déploiement décrit les étapes générales à suivre pour planifier, déployer et affiner votre déploiement Microsoft Sentinel. Dans ce guide, sélectionnez les liens fournis pour trouver des conseils détaillés pour chaque étape de votre déploiement.

Intégrations de service de sécurité Microsoft

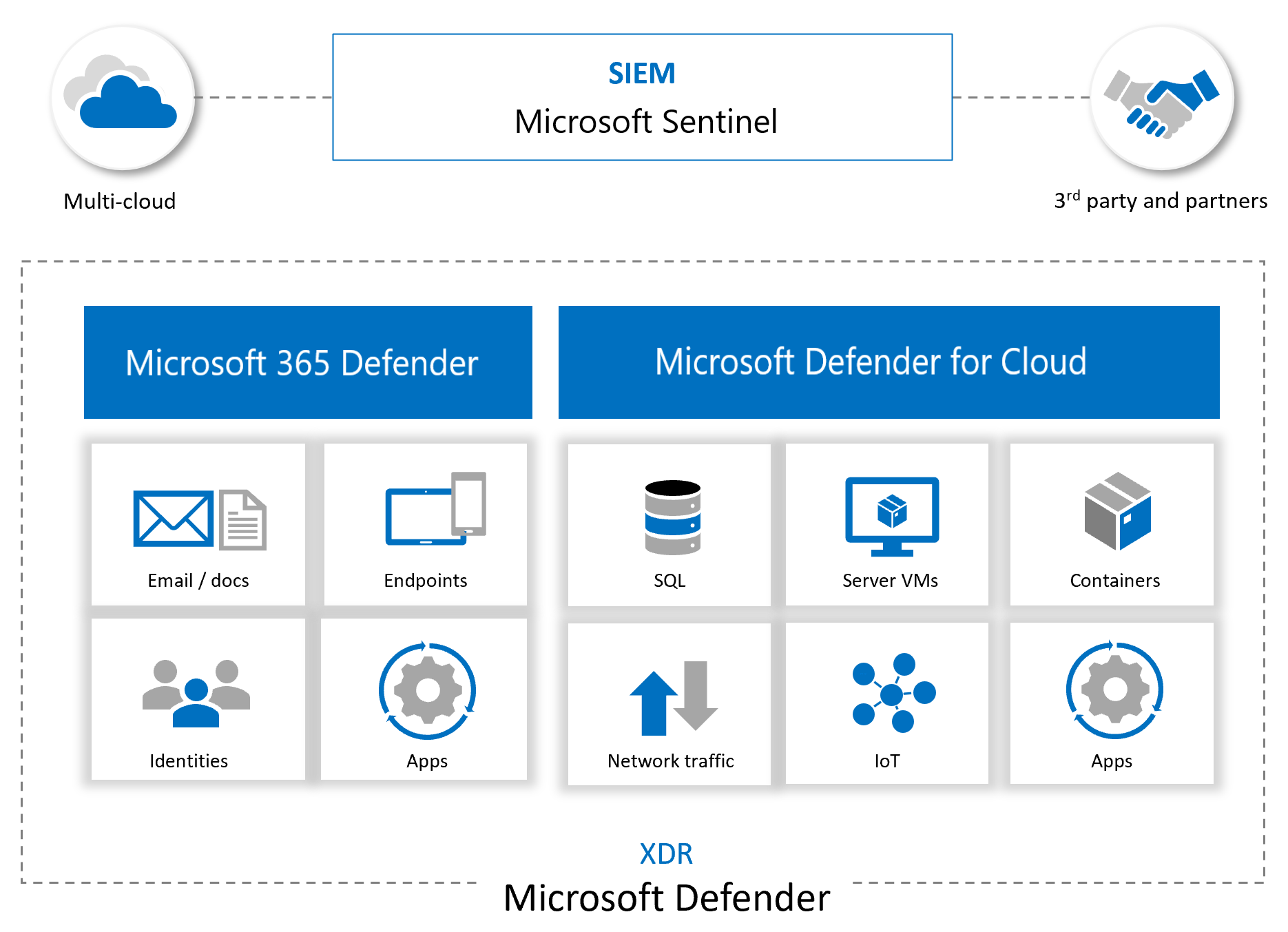

Microsoft Sentinel doit ses capacités aux composants qui envoient des données à votre espace de travail et est rendu plus puissant grâce à des intégrations à d’autres services Microsoft. Tous les journaux ingérés dans des produits tels que les applications Microsoft Defender pour le cloud, Microsoft Defender pour point de terminaison et Microsoft Defender pour Identity permettent à ces services de créer des détections et de les transmettre à Microsoft Sentinel. Les journaux peuvent également être ingérés directement dans Microsoft Sentinel pour fournir une image plus complète des événements et des incidents.

Par exemple, l’image suivante illustre la manière dont Microsoft Sentinel ingère des données provenant d’autres services Microsoft et de plateformes multiclouds et partenaires pour assurer la couverture de votre environnement :

En plus d’ingérer des alertes et des journaux provenant d’autres sources, Microsoft Sentinel :

- utilise les informations qu’il ingère avec l’apprentissage automatique , ce qui permet une meilleure corrélation des événements, l’agrégation des alertes, la détection des anomalies, et plus encore ;

- construit et présente des contrôles interactifs via des classeurs , montrant les tendances, les informations connexes et les données clés utilisées pour les tâches d’administration et les investigations ;

- exécute des playbooks pour agir sur les alertes, en rassemblant des informations, en effectuant des actions sur des éléments et en envoyant des notifications à diverses plateformes ;

- s’intègre à des plateformes partenaires, telles que ServiceNow et Jira, afin de fournir des services essentiels aux équipes du centre des opérations de sécurité ;

- ingère et récupère des flux d’enrichissement à partir de plateformes de renseignement sur les menaces afin d’apporter des données précieuses pour les investigations.

Pour plus d’informations sur l’intégration de données à partir d’autres services ou fournisseurs, consultez connecteurs de données Microsoft Sentinel.

Envisagez d’intégrer Microsoft Sentinel au portail Microsoft Defender pour unifier les fonctionnalités avec Microsoft Defender XDR, comme la gestion des incidents et la chasse avancée. Pour en savoir plus, consultez les articles suivants :

- Connecter Microsoft Sentinel à Microsoft Defender XDR

- Microsoft Sentinel sur le portail Microsoft Defender

Gestion et réponse des incidents

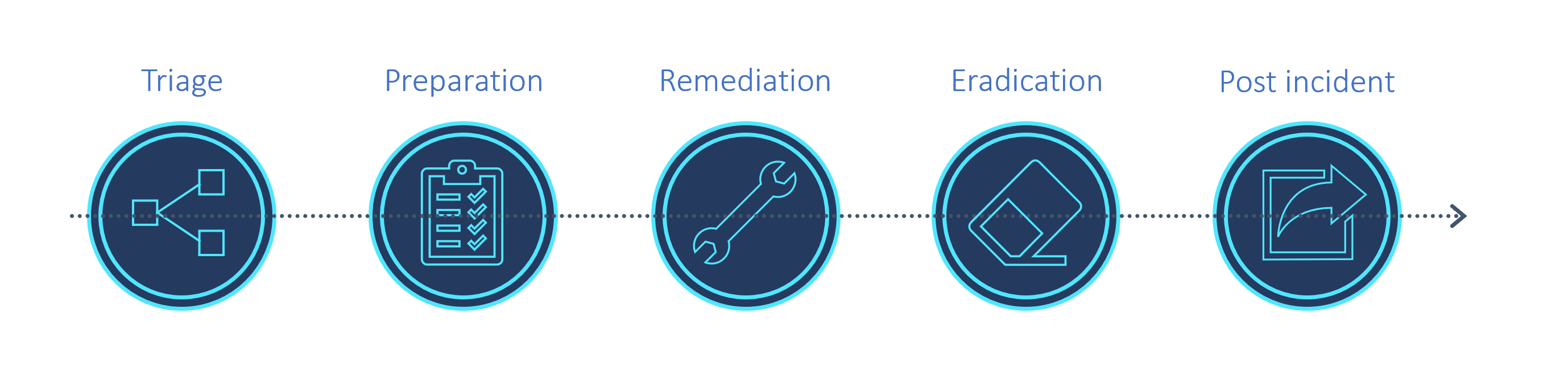

L’image suivante montre les étapes recommandées dans un processus de gestion des incidents et de réponse.

La table suivante fournit des descriptions basiques sur la manière d’utiliser les fonctionnalités de Microsoft Sentinel pour la gestion des incidents et la réponse. Pour plus d’informations, consultez Examiner les incidents avec Microsoft Sentinel.

| Fonctionnalité | Bonnes pratiques |

|---|---|

| Incidents | Tous les incidents générés s’affichent sur la page Incidents, qui sert d’emplacement central pour le triage et les premières investigations. La page Incidents répertorie le titre, la gravité, les alertes, les journaux et toute entité pertinente. Les incidents permettent également d’accéder rapidement aux journaux collectés et à tout outil lié à l’incident. |

| Graphe d’investigation | La page Incidents fonctionne avec le graphique Investigation, un outil interactif qui permet aux utilisateurs d’explorer et de parcourir dans les détails une alerte pour voir toute l’étendue d’une attaque. Les utilisateurs peuvent alors construire une chronologie des événements et découvrir l’étendue d’une chaîne de menaces. Découvrez les entités clés, telles que les comptes, les URL, les adresses IP, les noms d’hôte, les activités, la chronologie et bien plus encore. Utilisez ces données pour comprendre si vous avez devant vous un faux positif, auquel cas vous pouvez fermer l’incident directement. Si vous découvrez que l’incident est un vrai positif, prenez des mesures directement à partir de la page Incidents pour examiner les journaux, les entités et explorer la chaîne de menaces. Après avoir identifié la menace et créé un plan d’action, utilisez d’autres outils de Microsoft Sentinel et d’autres services de sécurité Microsoft pour poursuivre l’enquête. |

| Visualisation de l’information | Pour visualiser et analyser ce qui se passe dans votre environnement, jetez d’abord un coup d’œil au tableau de bord général de Microsoft Sentinel afin de vous faire une idée de la situation de votre organisation en matière de sécurité. Pour plus d’informations, consultez Visualiser les données collectées. Outre les informations et les tendances présentées sur la page de présentation de Microsoft Sentinel, les cahiers d’exercices sont des outils d’investigation précieux. Par exemple, utilisez le classeur Investigation Insights pour étudier des incidents spécifiques ainsi que toutes les entités et alertes associées. Ce classeur vous permet d’explorer plus en détail les entités en présentant les journaux, les actions et les alertes associés. |

| Chasse des menaces | Tout en enquêtant et en recherchant les causes racine, exécutez des requêtes intégrées de chasse aux menaces et vérifiez les résultats pour tout indicateur de compromission. Pour plus d’informations, consultez Repérage de menaces dans Microsoft Sentinel. Pendant une enquête, ou après avoir pris des mesures pour corriger et éradiquer la menace, utilisez livestream. Livestream vous permet de contrôler, en temps réel, si des événements malveillants persistent ou si des événements malveillants se poursuivent. |

| Comportement des entités | Le comportement des entités dans Microsoft Sentinel permet aux utilisateurs d’examiner les actions et les alertes pour des entités spécifiques et d’enquêter sur celles-ci, par exemple en enquêtant sur les comptes et les noms d’hôtes. Pour plus d’informations, consultez l’article suivant : - Activer l’analyse comportementale des utilisateurs et des entités (UEBA) dans Microsoft Sentinel - Enquêter sur les incidents à l’aide des données UEBA - Informations de référence sur les enrichissements UEBA Microsoft Sentinel |

| Watchlists | Utilisez une liste de surveillance qui combine des données provenant de données ingérées et de sources externes, telles que des données d’enrichissement. Par exemple, créez des listes de plages d’adresses IP utilisées par votre organisation ou d’employés récemment licenciés. Utilisez des listes de surveillance avec des playbooks pour recueillir des données d’enrichissement, comme l’ajout d’adresses IP malveillantes aux listes de surveillance à utiliser pendant la détection, la chasse aux menaces et les enquêtes. Pendant un incident, utilisez les listes de surveillance pour contenir les données d’enquête, puis supprimez-les lorsque votre enquête est terminée afin de vous assurer que les données sensibles ne restent pas visibles. Pour plus d’informations, consultez Listes de surveillance dans Microsoft Sentinel. |