Créer des tâches d’incident dans Microsoft Sentinel à l’aide de règles d’automatisation

Cet article explique comment utiliser des règles d’automatisation pour créer des listes de tâches d’incident, afin de normaliser les processus du workflow d’analyste dans Microsoft Sentinel.

Les tâches d’incident peuvent être créées automatiquement non seulement par des règles d’automatisation, mais aussi par des playbooks, ainsi que manuellement, ad hoc et à partir d’un incident.

Cas d’usage pour les différents rôles

Cet article traite des scénarios suivants qui s’appliquent aux responsables de SOC, aux analystes senior et aux ingénieurs en automatisation :

- Afficher les règles d’automatisation avec des actions de tâche d’incident

- Ajouter des tâches aux incidents avec des règles d’automatisation

Un autre scénario de ce type est traité dans l’article complémentaire suivant :

Un autre article, dont les liens figurent ci-dessous, traite des scénarios qui s’appliquent davantage aux analystes de SOC :

Important

Microsoft Sentinel est en disponibilité générale dans la plateforme d’opérations de sécurité unifiée de Microsoft dans le portail Microsoft Defender. Pour la préversion, Microsoft Sentinel est disponible dans le portail Defender sans licence Microsoft Defender XDR ou E5. Pour en savoir plus, consultez Microsoft Sentinel dans le portail Microsoft Defender.

Prérequis

Le rôle Répondeur Microsoft Sentinel est nécessaire pour créer des règles d’automatisation et pour voir et modifier les incidents, ce qui est à la fois nécessaire pour ajouter, afficher et modifier des tâches.

Afficher les règles d’automatisation avec des actions de tâche d’incident

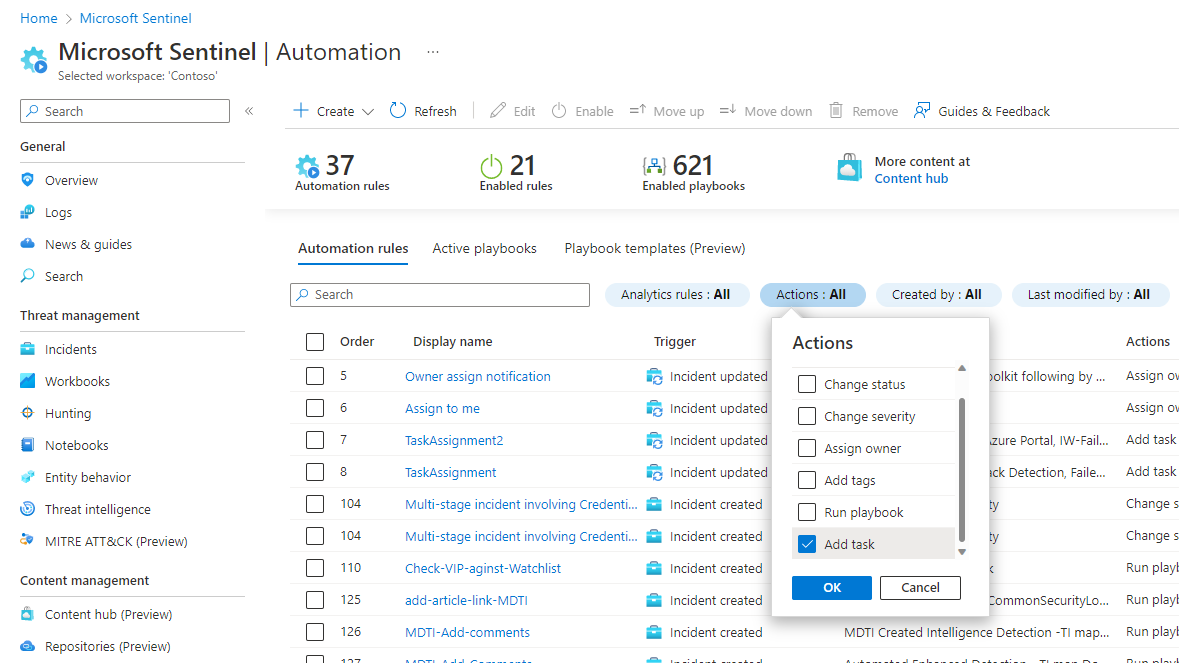

Dans la page Automatisation, vous pouvez filtrer l’affichage des règles d’automatisation pour voir uniquement celles pour lesquelles des actions Ajouter une tâche sont définies.

Sélectionnez le filtre Actions.

Décochez la case Sélectionner tout.

Faites défiler vers le bas et cochez la case Ajouter une tâche.

Sélectionnez OK pour voir les résultats.

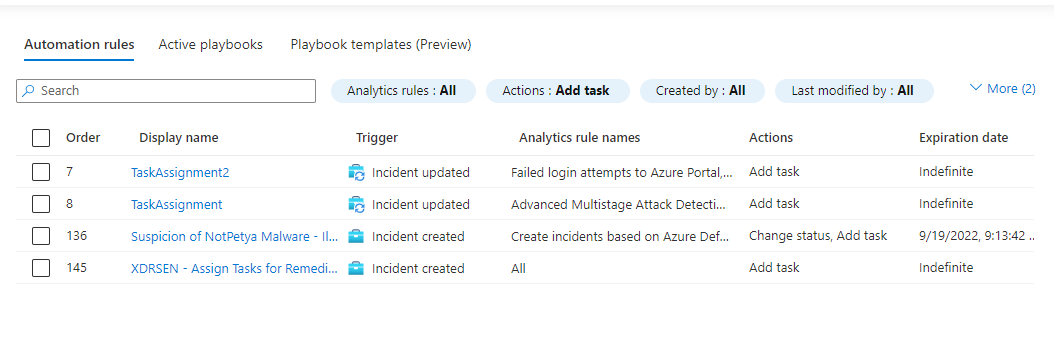

Il s’agit des règles d’automatisation qui ajoutent des tâches aux incidents. La colonne Noms des règles d’analyse vous indique les règles d’analyse sur lesquelles ces règles d’automatisation sont conditionnées, de sorte à donner une idée générale des incidents affectés.

Notes

Pour savoir exactement si une règle d’automatisation s’applique à un incident particulier, vous devez ouvrir la règle pour voir si des conditions supplémentaires sont définies, en plus de la condition de la règle d’analyse. Si d’autres conditions sont définies, l’étendue des incidents affectés est réduite en conséquence.

Ajouter des tâches aux incidents avec des règles d’automatisation

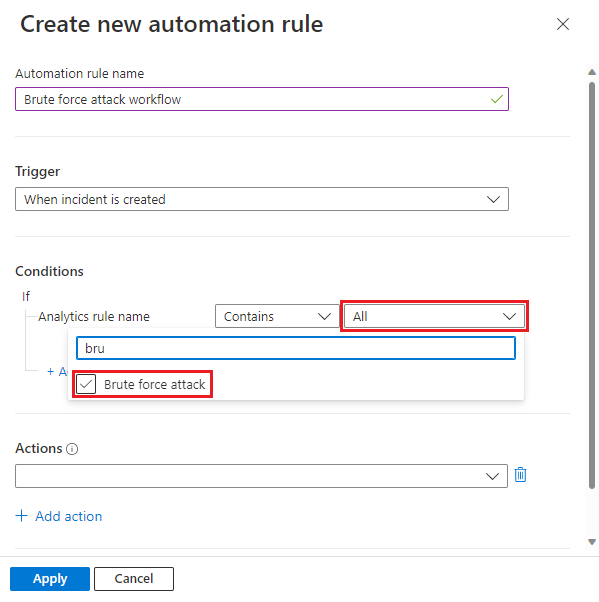

Dans la page Automation, sélectionnez + Créer, puis Règle d’automatisation.

Le panneau Créer une règle d’automatisation s’ouvre sur le côté droit.

Donnez à votre règle d’automatisation un nom qui décrit ce qu’elle fait.Sélectionnez Lors de la création d’un incident comme déclencheur (vous pouvez également utiliser Lors de la mise à jour d’un incident).

Ajoutez des conditions pour déterminer à quels incidents de nouvelles tâches vont être ajoutées.

Par exemple, filtrez par nom de règle d’analyse :

Vous pouvez ajouter des tâches à des incidents en fonction des types de menaces détectées par une règle d’analyse ou un groupe de règles d’analyse, qui doivent être gérées selon un certain flux de travail. Recherchez et sélectionnez les règles d’analyse appropriées dans la liste déroulante.

Vous pouvez également ajouter des tâches pertinentes pour les incidents liés à tous les types de menaces (dans ce cas, laissez la sélection par défaut, Tous, en l’état).

Dans les deux cas, vous pouvez ajouter d’autres conditions pour limiter l’étendue des incidents auxquels votre règle d’automatisation va s’appliquer. Découvrez-en plus sur l’ajout de conditions avancées aux règles d’automatisation.

Un point à prendre en compte est que l’ordre dans lequel les tâches apparaissent dans votre incident est déterminé par l’heure de création des tâches. Vous pouvez définir l’ordre des règles d’automatisation afin que celles qui ajoutent des tâches nécessaires à tous les incidents s’exécutent en premier et que celles qui ajoutent des tâches nécessaires aux incidents générés par des règles d’analyse spécifiques s’exécutent seulement après.

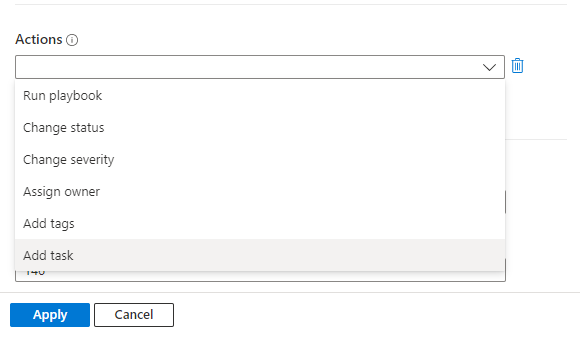

Sous Actions, sélectionnez Ajouter une tâche.

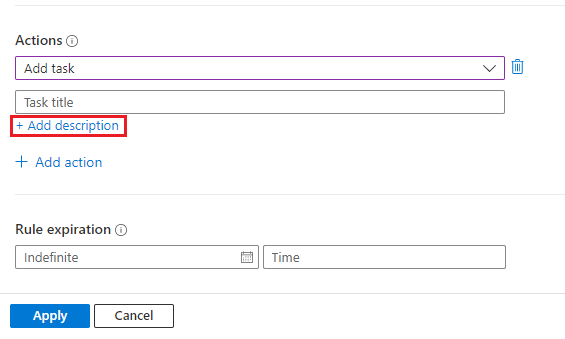

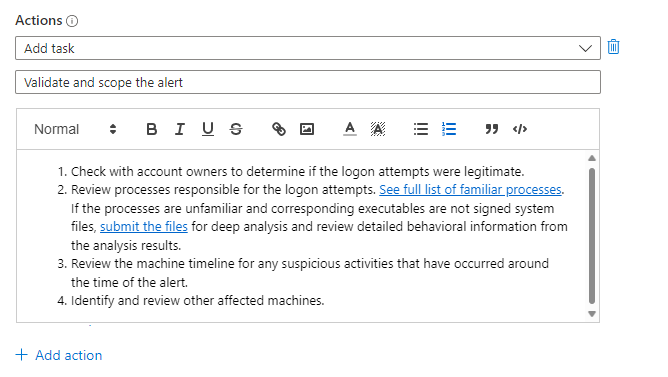

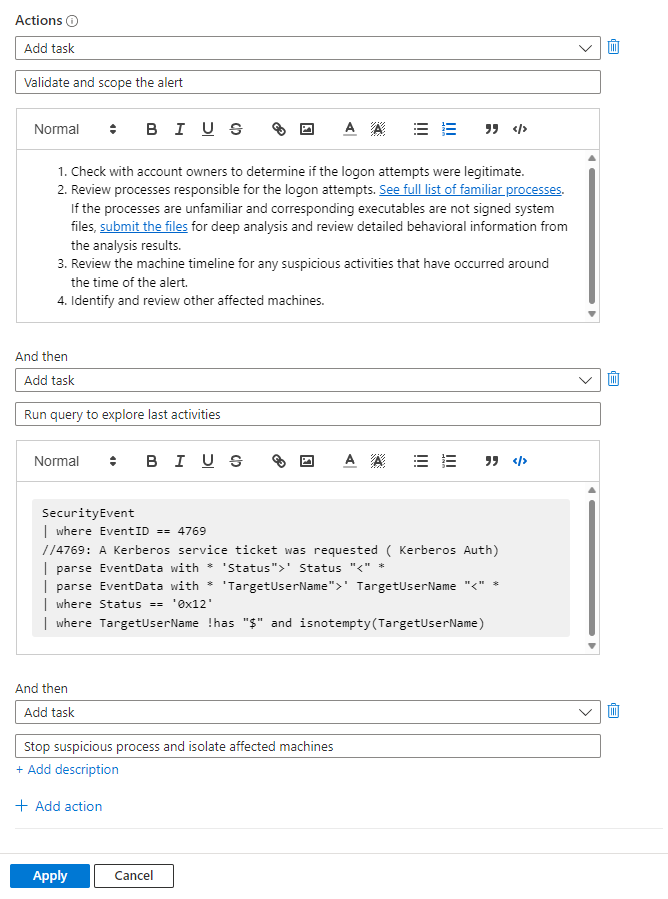

Pour chaque tâche, entrez un titre dans le champ Titre de la tâche, puis sélectionnez (éventuellement) + Ajouter une description pour ouvrir un champ de description.

Seuls les titres de tâche apparaissent par défaut dans la liste des tâches de l’incident. La description d’une tâche s’affiche uniquement quand l’élément de tâche est développé.

Dans le champ de description, vous pouvez ajouter une description libre de la tâche, notamment des images, des liens et une mise en forme de texte enrichi (consultez les liens hypertexte, les listes numérotées et le texte au format de bloc de code dans les exemples ci-dessous).

Ajoutez d’autres tâches au même groupe d’incidents en sélectionnant + Ajouter une action et en répétant les trois dernières étapes.

Les tâches sont créées et ajoutées à l’incident en fonction de l’ordre des actions Ajouter une tâche dans votre règle d’automatisation.

Terminez la création de la règle d’automatisation en effectuant les étapes restantes, Expiration de la règle et Ordre, puis en sélectionnant Appliquer à la fin. Consultez Créer et utiliser des règles d’automatisation Microsoft Sentinel pour gérer la réponse pour plus d’informations.

En ce qui concerne le paramètre Ordre : L’ordre dans lequel les tâches apparaissent dans vos incidents dépend de deux choses :

- L’ordre d’exécution des règles d’automatisation, tel qu’il est déterminé par le nombre défini dans le paramètre Ordre.

- L’ordre des actions Ajouter une tâche défini dans chaque règle d’automatisation.

Étapes suivantes

- Découvrez-en plus sur les tâches d’incident.

- Découvrez comment investiguer des incidents.

- Découvrez comment ajouter automatiquement des tâches à des groupes d’incidents à l’aide de playbooks.

- Découvrez comment utiliser des tâches pour gérer un workflow d’incident dans Microsoft Sentinel.

- Découvrez-en plus sur les règles d’automatisation et la manière de les créer.