Remarque

L’accès à cette page requiert une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page requiert une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article explique comment créer et utiliser des règles d'automatisation dans Microsoft Sentinel pour gérer et orchestrer la réponse aux menaces, afin d'optimiser l'efficacité de votre SOC.

Dans cet article, vous allez apprendre à définir les déclencheurs et les conditions qui déterminent quand votre règle d’automatisation s’exécute, les différentes actions que la règle peut effectuer, ainsi que les fonctionnalités restantes.

Important

Microsoft Sentinel est généralement disponible dans le portail Microsoft Defender, notamment pour les clients sans licence Microsoft Defender XDR ou E5. Pour plus d’informations, consultez Microsoft Sentinel dans le portail Microsoft Defender.

Concevoir votre règle d’automatisation

Avant de créer votre règle d’automatisation, nous vous recommandons de déterminer son étendue et sa conception, notamment le déclencheur, les conditions et les actions qui composent votre règle.

Déterminer l'étendue

La première étape de la conception et de la définition de votre règle d’automatisation est de déterminer les incidents ou les alertes auxquels vous voulez qu’elle s’applique. Cette détermination a un impact direct sur la façon dont vous créez la règle.

Vous souhaitez également déterminer votre cas d’usage. Qu’est-ce que vous essayez d’accomplir avec cette automatisation ? Considérez les options suivantes :

- Créez des tâches que vos analystes doivent suivre lors du triage, de l’investigation et de la correction des incidents.

- Supprimer les incidents bruyants. (Vous pouvez également utiliser d’autres méthodes pour gérer les faux positifs dans Microsoft Sentinel.)

- Trier les nouveaux incidents en modifiant leur état de Nouveau à Actif et en attribuant un propriétaire.

- Baliser les incidents pour les classifier.

- Escalader un incident en attribuant un nouveau propriétaire.

- Fermer les incidents résolus, en spécifiant un motif et en ajoutant des commentaires.

- Inspecter le contenu de l’incident (alertes, entités et autres propriétés) et effectuer des actions supplémentaires en appelant un playbook.

- Gérez ou répondez à une alerte sans incident associé.

Déterminer le déclencheur

Voulez-vous que cette automatisation soit activée lorsque des incidents ou des alertes sont créés ? Ou chaque fois qu’un incident est mis à jour ?

Les règles d’automatisation sont déclenchées lorsqu’un incident est créé ou mis à jour ou lorsqu’une alerte est créée. Rappelez-vous que les incidents incluent des alertes et que les alertes et les incidents peuvent être créés par des règles d’analyse, dont il existe plusieurs types, comme expliqué dans la détection des menaces dans Microsoft Sentinel.

Le tableau suivant présente les différents scénarios possibles qui entraînent l’exécution d’une règle d’automatisation.

| Type de déclencheur | Événements entraînant l’exécution de la règle |

|---|---|

| Lorsqu’un incident est créé |

Portail Microsoft Defender : Microsoft Sentinel n’est pas intégré au portail Defender : |

| Lorsque l’incident est mis à jour | |

| Lors de la création d’une alerte |

Concevoir votre règle d’automatisation

La plupart des instructions suivantes s’appliquent à tous les cas d’usage pour lesquels vous allez créer des règles d’automatisation.

Si vous cherchez à supprimer les incidents bruyants et que vous travaillez dans le portail Azure, essayez de gérer les faux positifs.

Si vous souhaitez créer une règle d’automatisation à appliquer à une règle d’analytique spécifique, consultez Définir des réponses automatisées et créer la règle.

Pour créer votre règle d’automatisation :

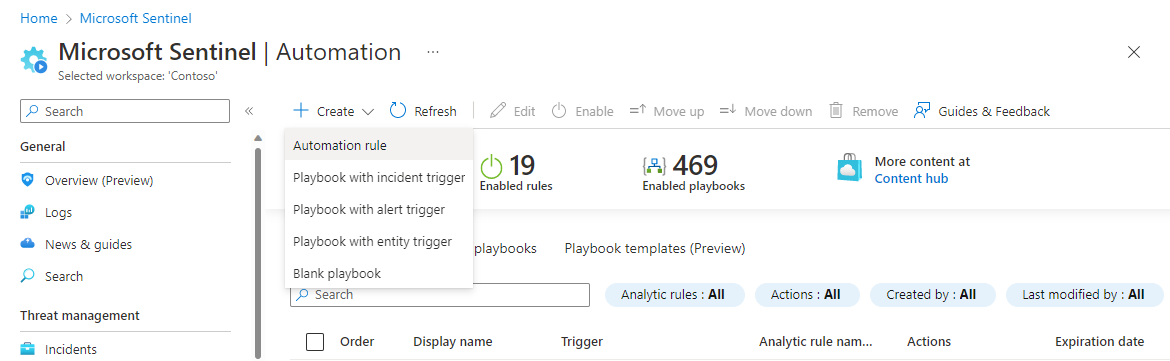

Pour Microsoft Sentinel dans le portail Azure, sélectionnez la page Configuration>Automation . Pour Microsoft Sentinel dans le portail Defender, sélectionnez Microsoft Sentinel>Configuration>Automation.

Dans la page Automation du menu de navigation Microsoft Sentinel, sélectionnez Créer dans le menu supérieur et choisissez Règle Automation.

Le panneau Créer une règle d'automatisation s’ouvre. Dans le champ Nom de la règle Automation , entrez un nom pour votre règle.

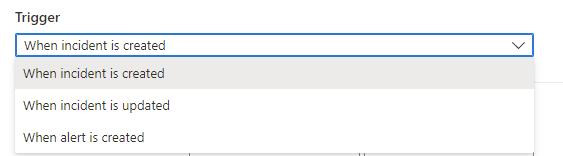

Choisir votre déclencheur

Dans la liste déroulante Déclencheur , sélectionnez le déclencheur approprié en fonction de la circonstance pour laquelle vous créez la règle d’automatisation : lorsque l’incident est créé, lorsque l’incident est mis à jour ou lorsque l’alerte est créée.

Définir les conditions

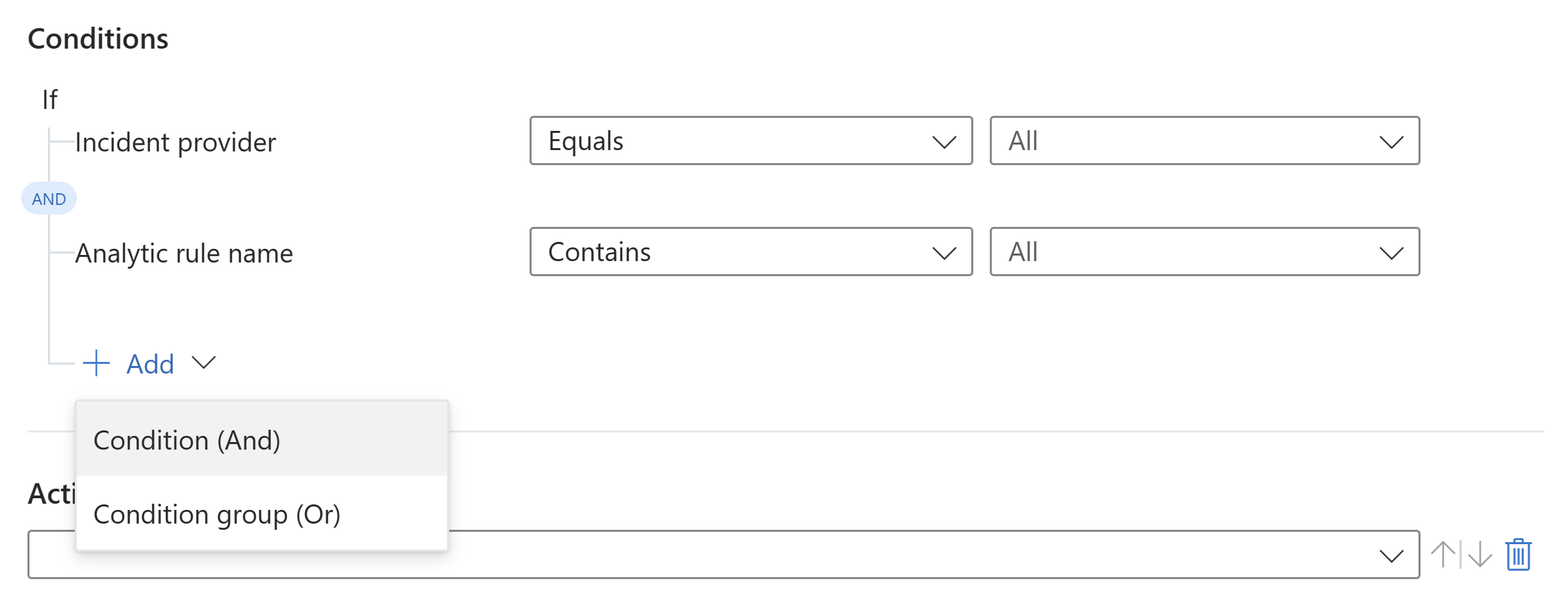

Utilisez les options de la zone Conditions pour définir des conditions pour votre règle d’automatisation. Les conditions ne respectent pas la casse.

Les règles que vous créez lorsqu’une alerte est créée prennent uniquement en charge la propriété If Analytics rule name dans votre condition. Indiquez si vous souhaitez que la règle soit inclusive (Contient) ou exclusive (Ne contient pas), puis sélectionnez le nom de la règle analytique dans la liste déroulante.

Les valeurs des noms de règle d’analyse incluent uniquement les règles d’analyse et n’incluent pas d’autres types de règles, comme les règles de veille des menaces ou d’anomalie.

Les règles que vous créez pour la création ou la mise à jour d’un incident prennent en charge une grande variété de conditions, en fonction de votre environnement. Ces options démarrent avec Microsoft Sentinel intégré au portail Defender :

Si votre espace de travail est intégré au portail Defender, commencez par sélectionner l’un des opérateurs suivants dans le portail Azure ou le portail Defender :

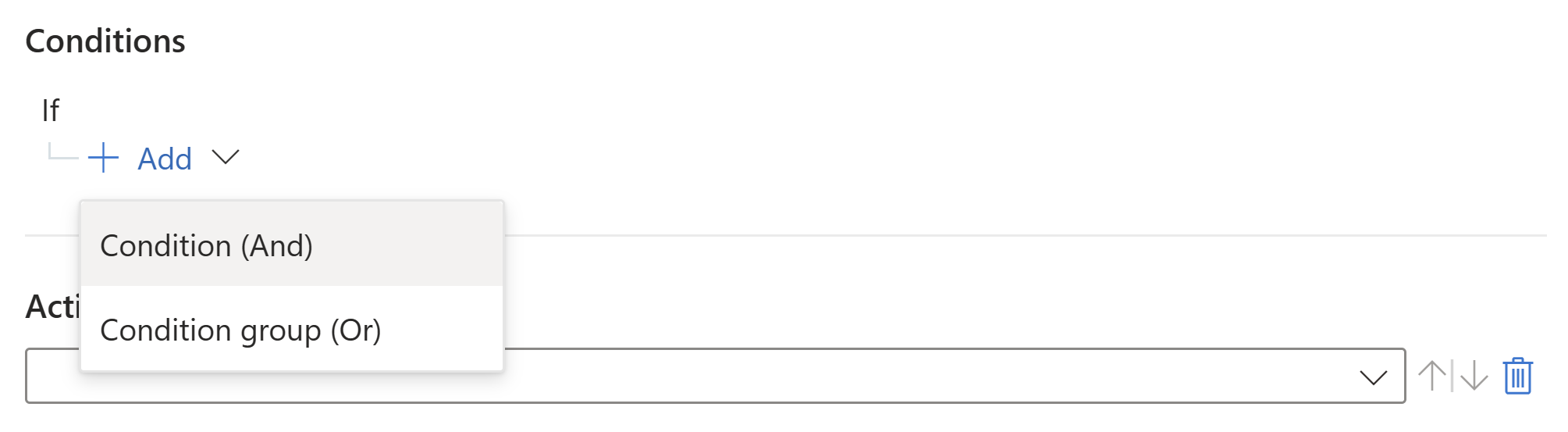

AND : conditions individuelles évaluées en tant que groupe. La règle s’exécute si toutes les conditions de ce type sont remplies.

Pour utiliser l’opérateur AND, sélectionnez l'expander + Ajouter et choisissez Condition (And) dans la liste déroulante. La liste des conditions est remplie par les champs de propriété d’incident et de propriété d’entité .

OR (également appelé groupes de conditions) : groupes de conditions, chacun d’eux étant évalué indépendamment. La règle s’exécute si un ou plusieurs groupes de conditions sont vrais. Pour savoir comment utiliser ces types complexes de conditions, consultez Ajouter des conditions avancées aux règles d’automatisation.

Par exemple :

Si vous avez sélectionné Lorsqu’un incident est mis à jour en tant que déclencheur, commencez par définir vos conditions, puis ajoutez des opérateurs et des valeurs supplémentaires si nécessaire.

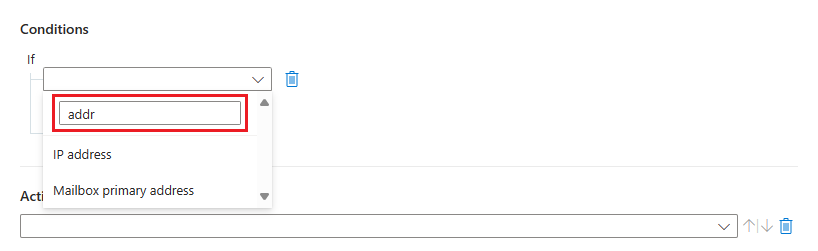

Pour définir vos conditions :

Sélectionnez une propriété dans la première zone déroulante à gauche. Vous pouvez commencer à taper n’importe quelle partie d’un nom de propriété dans la zone de recherche pour filtrer dynamiquement la liste, afin de trouver ce que vous recherchez rapidement.

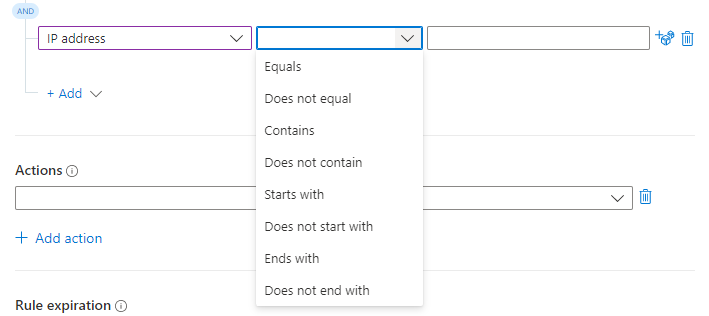

Sélectionnez un opérateur dans la zone déroulante suivante à droite.

La liste des opérateurs que vous pouvez choisir varie selon le déclencheur et la propriété sélectionnés. Lorsque vous travaillez dans le portail Defender, nous vous recommandons d’utiliser la condition de nom de règle analytique au lieu d’un titre d’incident.

Conditions disponibles avec le déclencheur de création

Propriété Ensemble des opérateurs - Titre

- Description

- Toutes les propriétés d’entité répertoriées

(voir propriétés d’entité prises en charge)- Égal à/n’est pas égal

- Contient/Ne contient pas

- Commence par/Ne commence pas par

- Se termine par/ne se termine pas par- Balise (voir individuelle ou collection) Toute balise individuelle :

- Égal à/n’est pas égal

- Contient/Ne contient pas

- Commence par/Ne commence pas par

- Se termine par/ne se termine pas par

Collection de toutes les balises :

- Contient/Ne contient pas- Sévérité

- d’état

- Clé de détails personnalisée- Égal à/n’est pas égal - Tactique

- Noms de produits d’alerte

- Valeur des détails personnalisés

- Nom de la règle analytique- Contient/Ne contient pas Conditions disponibles avec le déclencheur de mise à jour

Propriété Ensemble des opérateurs - Titre

- Description

- Toutes les propriétés d’entité répertoriées

(voir propriétés d’entité prises en charge)- Égal à/n’est pas égal

- Contient/Ne contient pas

- Commence par/Ne commence pas par

- Se termine par/ne se termine pas par- Balise (voir individuelle ou collection) Toute balise individuelle :

- Égal à/n’est pas égal

- Contient/Ne contient pas

- Commence par/Ne commence pas par

- Se termine par/ne se termine pas par

Collection de toutes les balises :

- Contient/Ne contient pas- Balise (en complément de ce qui précède)

- Alertes

- Commentaires- Ajouté - Sévérité

- d’état- Égal à/n’est pas égal

- Modifié

- Valeur précédente

- Nouvelle valeur- Propriétaire - Modifié. Si le propriétaire d’un incident est mis à jour via l’API, vous devez inclure userPrincipalName ou ObjectID pour que la modification soit détectée par les règles d’automatisation. - Mise à jour par

- Clé de détails personnalisée- Égal à/n’est pas égal - Tactique - Contient/Ne contient pas

- Ajouté- Noms de produits d’alerte

- Valeur des détails personnalisés

- Nom de la règle analytique- Contient/Ne contient pas Conditions disponibles avec le déclencheur d’alerte

La seule condition qui peut être évaluée par les règles basées sur le déclencheur de création d’alerte est celle relative à la règle analytique Microsoft Sentinel qui a créé l’alerte.

Les règles d’automatisation basées sur le déclencheur d’alerte s’exécutent uniquement sur les alertes créées par Microsoft Sentinel.

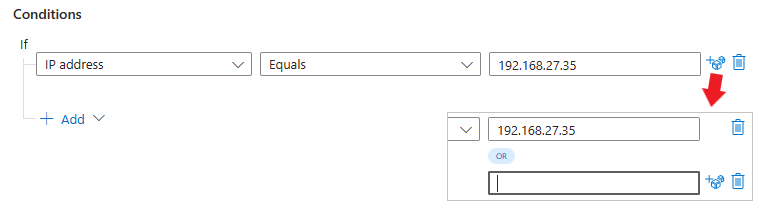

Saisissez une valeur dans le champ à droite. Selon la propriété choisie, il peut s’agir d’une zone de texte ou d’une liste déroulante dans laquelle vous pouvez sélectionner une valeur à partir d’une liste fermée. Vous pouvez également ajouter plusieurs valeurs en sélectionnant l’icône de dés situé à droite de la zone de texte.

Là encore, pour définir des conditions complexes ou avec différents champs, consultez Ajouter des conditions avancées aux règles d’automatisation.

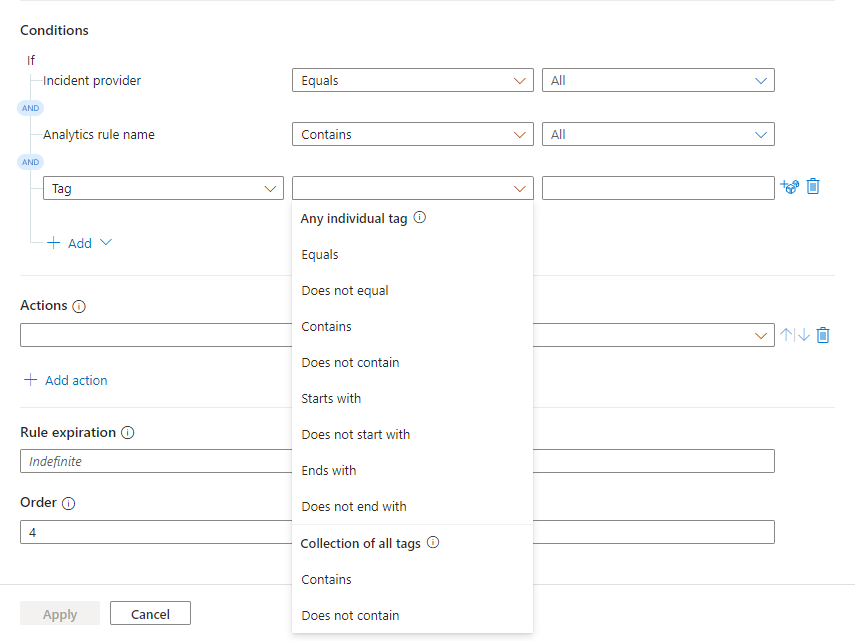

Conditions basées sur des balises

Vous pouvez créer deux types de conditions basées sur des balises :

- Les conditions ayant pour opérateur Toute balise individuelle évaluent la valeur spécifiée par rapport à chaque balise de la collection. L’évaluation est vraie quand au moins une balise satisfait à la condition.

- Les conditions avec les opérateurs Collection de toutes les balises évaluent la valeur spécifiée par rapport à la collection de balises en tant qu’unité unique. L’évaluation est vraie uniquement si la collection dans son ensemble satisfait à la condition.

Pour ajouter l’une de ces conditions en fonction des balises d’un incident, procédez comme suit :

Créez une règle d’automatisation comme décrit ci-dessus.

Ajoutez une condition ou un groupe de conditions.

Sélectionnez Balise dans la liste déroulante des propriétés.

Sélectionnez la liste déroulante des opérateurs pour afficher les opérateurs disponibles.

Vous pouvez constater que les opérateurs sont divisés en deux catégories, comme indiqué précédemment. Choisissez attentivement votre opérateur en fonction de la manière dont vous souhaitez que les balises soient évaluées.

Pour plus d’informations, consultez propriété Tag : individuel vs. collectif.

Conditions basées sur des détails personnalisés

Vous pouvez définir la valeur d’un détail personnalisé présenté dans un incident comme condition d’une règle d’automatisation. Rappelez-vous que les détails personnalisés sont des points de données dans des enregistrements du journal des événements bruts qui peuvent être exposés et affichés dans des alertes et les incidents générés à partir de ceux-ci. Servez-vous des détails personnalisés pour accéder au contenu pertinent de vos alertes sans avoir à parcourir les résultats des requêtes.

Pour ajouter une condition basée sur un détail personnalisé :

Créez une règle d’automatisation comme décrit précédemment.

Ajoutez une condition ou un groupe de conditions.

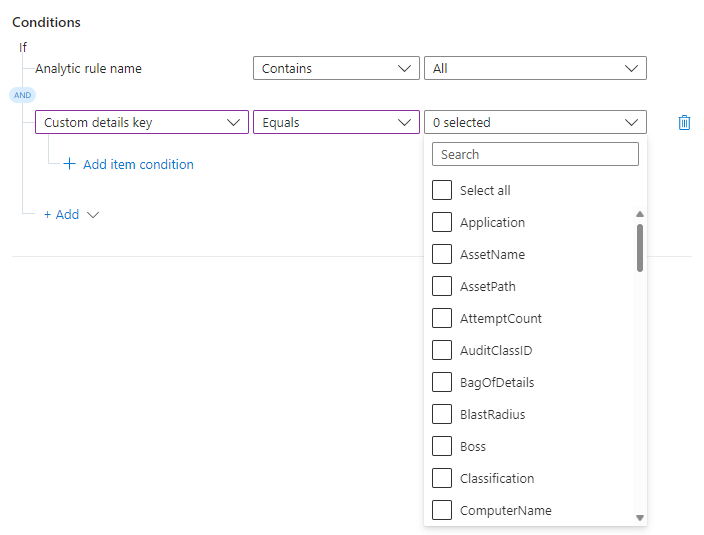

Sélectionnez clé de détails personnalisés dans la liste déroulante des propriétés. Sélectionnez Est égal à ou Est différent de dans la liste déroulante des opérateurs.

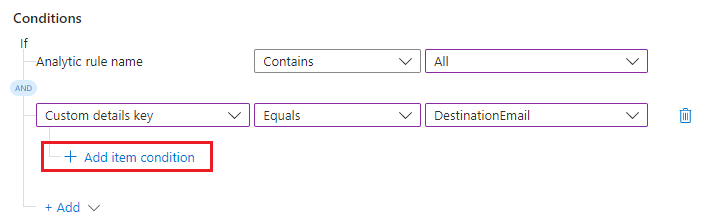

Pour la condition des détails personnalisés, les valeurs de la dernière liste déroulante proviennent des détails personnalisés qui ont été exposés dans toutes les règles analytiques listées dans la première condition. Sélectionnez le détail personnalisé que vous souhaitez utiliser comme condition.

Vous avez choisi le champ que vous souhaitez évaluer pour cette condition. Spécifiez maintenant la valeur qui apparaît dans ce champ qui rend cette condition évaluée sur true.

Sélectionnez + Ajouter une condition d’élément.

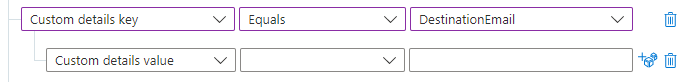

La ligne de condition de valeur s’affiche ci-dessous.

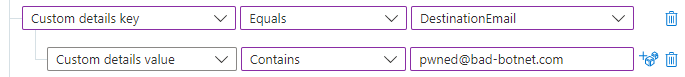

Sélectionnez Contient ou Ne contient pas dans la liste déroulante des opérateurs. Dans la zone de texte à droite, entrez la valeur pour laquelle la condition doit être évaluée sur true.

Dans cet exemple, si l’incident a le détail personnalisé DestinationEmail et si la valeur de ce détail est pwned@bad-botnet.com, les actions définies dans la règle d’automatisation s’exécutent.

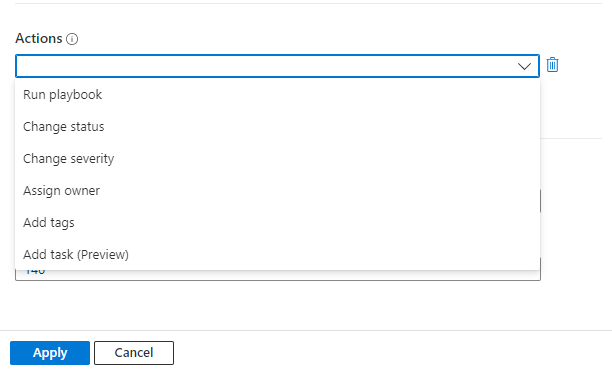

Ajouter des actions

Choisissez les actions que vous souhaitez que cette règle d’automatisation prenne. Les actions disponibles incluent Attribuer un propriétaire, Changer le statut, Modifier la gravité, Ajouter des étiquettes et Exécuter un playbook. Vous pouvez ajouter autant d’actions que vous le souhaitez.

Notes

Seule l’action Run playbook est disponible dans les règles d’automatisation à l’aide du déclencheur d’alerte.

Pour l’action que vous choisissez, quelle qu’elle soit, renseignez les champs qui apparaissent pour l’action concernée en fonction de vos désirs.

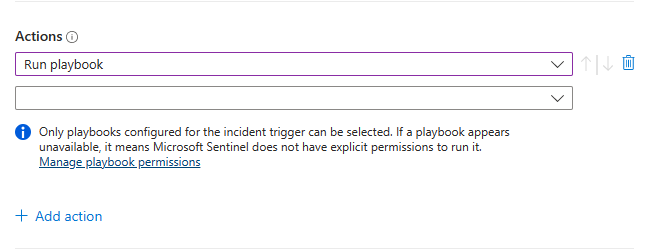

Si vous ajoutez une action Exécuter un playbook , vous êtes invité à choisir dans la liste déroulante des playbooks disponibles.

Seuls les playbooks commençant par le déclencheur d’incident peuvent être exécutés à partir de règles d’automatisation à l’aide d’un des déclencheurs d’incident. Ce sont par conséquent les seuls à figurer dans la liste. De même, seuls les playbooks commençant par le déclencheur d’alerte sont disponibles dans les règles d’automatisation à l’aide du déclencheur d’alerte.

Microsoft Sentinel doit recevoir des autorisations explicites pour pouvoir exécuter des playbooks. Si un playbook apparaît comme indisponible dans la liste déroulante, cela signifie que Sentinel n’a pas d’autorisation d’accès au groupe de ressources de ce playbook. Pour attribuer des autorisations, sélectionnez le lien Gérer les autorisations du playbook .

Dans le panneau Gérer les autorisations qui s’ouvre, cochez les cases des groupes de ressources contenant les playbooks que vous souhaitez exécuter, puis sélectionnez Appliquer.

Vous devez vous-même disposer d’autorisations de propriétaire sur n’importe quel groupe de ressources auquel vous souhaitez accorder des autorisations Microsoft Sentinel, et vous devez avoir le rôle Contributeur Microsoft Sentinel Automation sur n’importe quel groupe de ressources contenant des playbooks que vous souhaitez exécuter.

Si vous n’avez pas encore de playbook qui prend l’action souhaitée, créez un playbook. Vous devez quitter le processus de création de règle d’automatisation et le redémarrer après avoir créé votre playbook.

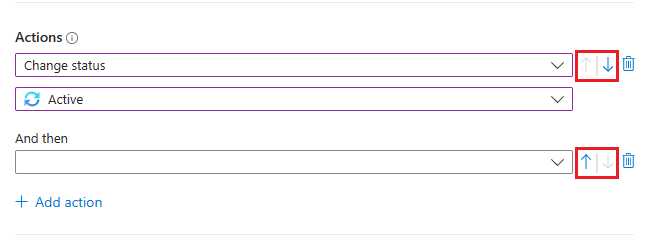

Déplacer des actions

Vous pouvez modifier l’ordre des actions dans votre règle, même après les avoir ajoutées. Sélectionnez les flèches bleues vers le haut ou le bas en regard de chaque action pour la déplacer vers le haut ou vers le bas d’une étape.

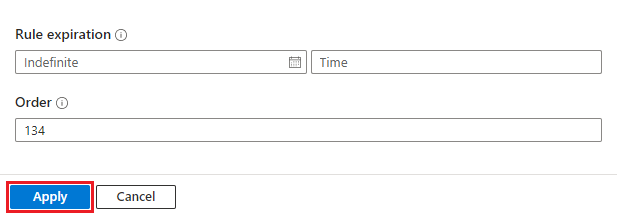

Terminer la création de votre règle

Sous Expiration de la règle, si vous souhaitez que votre règle d’automatisation expire, définissez une date d’expiration et éventuellement une heure. Sinon, laissez-le indéfiniment.

Le champ Commande est prérempli avec le numéro disponible suivant pour le type de déclencheur de votre règle. Ce nombre détermine où cette règle s’exécute dans la séquence de règles d’automatisation (pour le même type de déclencheur). Vous pouvez modifier le nombre si vous souhaitez que cette règle s’exécute avant une règle existante.

Pour plus d’informations, consultez Notes sur l’ordre d’exécution et la priorité.

Sélectionnez Appliquer. Vous avez terminé !

Audit de l’activité de règle d’automatisation

Découvrez les effets que les règles d’automatisation auraient pu avoir sur un incident donné. Vous disposez d’un enregistrement complet des chroniques d’incidents disponibles dans la table SecurityIncident dans la page Journaux dans le portail Azure, ou la page de chasse avancée dans le portail Defender. Utilisez la requête suivante pour afficher l’activité de votre règle d’automatisation :

SecurityIncident

| where ModifiedBy contains "Automation"

Exécution de règles d’automatisation

Les règles d’automatisation s’exécutent de manière séquentielle, en fonction de l’ordre que vous déterminez. Chaque règle d’automatisation s’exécute une fois l’exécution de la règle précédente terminée. Dans une règle d’automatisation, toutes les actions sont exécutées de manière séquentielle dans l’ordre dans lequel elles sont définies. Pour plus d’informations, consultez notes sur l’ordre d’exécution et la priorité .

Les actions du playbook au sein d’une règle d’automatisation peuvent être traitées différemment dans certaines circonstances, en fonction des critères suivants :

| Temps d’exécution du playbook | La règle d’automatisation passe à l’action suivante... |

|---|---|

| Inférieur à une seconde | Immédiatement après l’exécution du playbook |

| Moins de deux minutes | Jusqu’à deux minutes après le début de l’exécution du playbook, mais pas plus de 10 secondes après la fin du playbook |

| Moins de deux minutes | Deux minutes après le début de l’exécution du playbook, qu’il soit ou non terminé |

Étapes suivantes

Ce document vous a montré comment utiliser les règles d’automatisation pour gérer de manière centralisée l’automatisation de la réponse aux incidents et alertes Microsoft Sentinel.

- Pour savoir comment ajouter des conditions avancées avec

ORles opérateurs aux règles d’automatisation, consultez Ajouter des conditions avancées aux règles d’automatisation de Microsoft Sentinel. - Pour en savoir plus sur les règles d’automatisation, consultez Automatiser la gestion des incidents dans Microsoft Sentinel avec des règles d’automatisation

- Pour en savoir plus sur les options d’automatisation avancées, consultez Automatiser la réponse aux menaces avec des playbooks dans Microsoft Sentinel.

- Pour savoir comment utiliser des règles d’automatisation pour ajouter des tâches à des incidents, consultez Créer des tâches d’incident dans Microsoft Sentinel à l’aide de règles d’automatisation.

- Pour migrer des playbooks de déclencheur d’alerte à appeler avec des règles d’automatisation, consultez Migrer vos playbooks de déclencheur d’alerte Microsoft Sentinel vers des règles d’automatisation

- Pour obtenir de l’aide sur l’implémentation de règles d’automatisation et de playbooks, consultez Tutoriel : Utiliser des playbooks pour automatiser les réponses aux menaces dans Microsoft Sentinel.