Détection des menaces avancées avec l’analyse comportementale des utilisateurs et des entités (UEBA) dans Microsoft Sentinel

Remarque

Pour plus d’informations sur la disponibilité des fonctionnalités dans les clouds du secteur public américain, consultez les tableaux Microsoft Sentinel dans Disponibilité des fonctionnalités cloud pour les clients du secteur public américain.

L’identification des menaces au sein de votre organisation, ainsi que de leur impact potentiel, qu’il s’agisse d’une entité compromise ou d’une personne malveillante, a toujours été un processus laborieux et chronophage. Le criblage des alertes, la connexion des points et la chasse active des menaces nécessitent du temps et des efforts considérables pour très peu de résultats, avec la possibilité que des menaces sophistiquées échappent tout simplement à la détection. En particulier, des menaces insaisissables, telles que des menaces persistantes zero-day, ciblées et avancées, peuvent être des plus dangereuses pour votre organisation, ce qui rend leur détection d’autant plus critique.

La capacité d’analyse comportementale des utilisateurs et des entités de Microsoft Sentinel élimine la pénibilité des charges de travail de vos analystes et l’incertitude liée aux résultats de leurs efforts. Elle leur apporte également une intelligence hautement fiable et actionnable, qui leur permet de se concentrer sur les tâches d’investigation et de correction.

Important

Microsoft Sentinel est désormais en disponibilité générale dans la plateforme d’opérations de sécurité unifiée de Microsoft du portail Microsoft Defender. Pour en savoir plus, consultez Microsoft Sentinel dans le portail Microsoft Defender.

Tous les avantages d’UEBA sont accessibles depuis la plateforme d’opérations de sécurité unifiées dans le portail Microsoft Defender.

Qu’est-ce que l’analyse du comportement des utilisateurs et des entités ?

Au fur et à mesure que Microsoft Sentinel collecte les journaux et les alertes de toutes ses sources de données connectées, il les analyse et établit des profils comportementaux de base des entités de votre organisation (telles que les utilisateurs, hôtes, adresses IP et applications), ainsi qu’un horizon des groupes de pairs. À l’aide de diverses techniques et de capacités de Machine Learning, Microsoft Sentinel peut ensuite identifier l’activité anormale et vous aider à déterminer si une ressource a été compromise. Outre cela, il peut déterminer la sensibilité relative de ressources particulières, identifier des groupes homologues de ressources et évaluer l’impact potentiel (« rayon d’impact ») de la compromission de toute ressource. Ces informations vous permettent de hiérarchiser efficacement l’investigation et la gestion de l’incident.

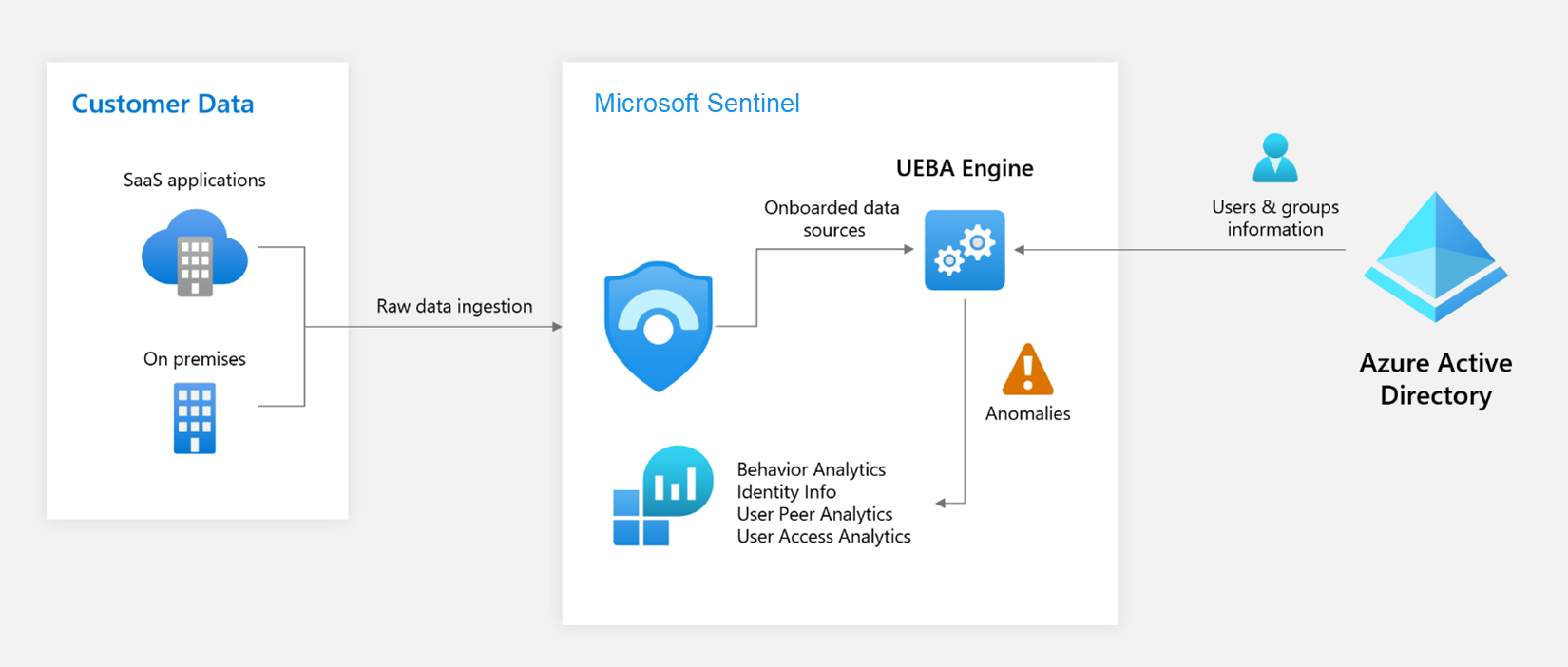

Architecture de l’analytique UEBA

Analyse pilotée par la sécurité

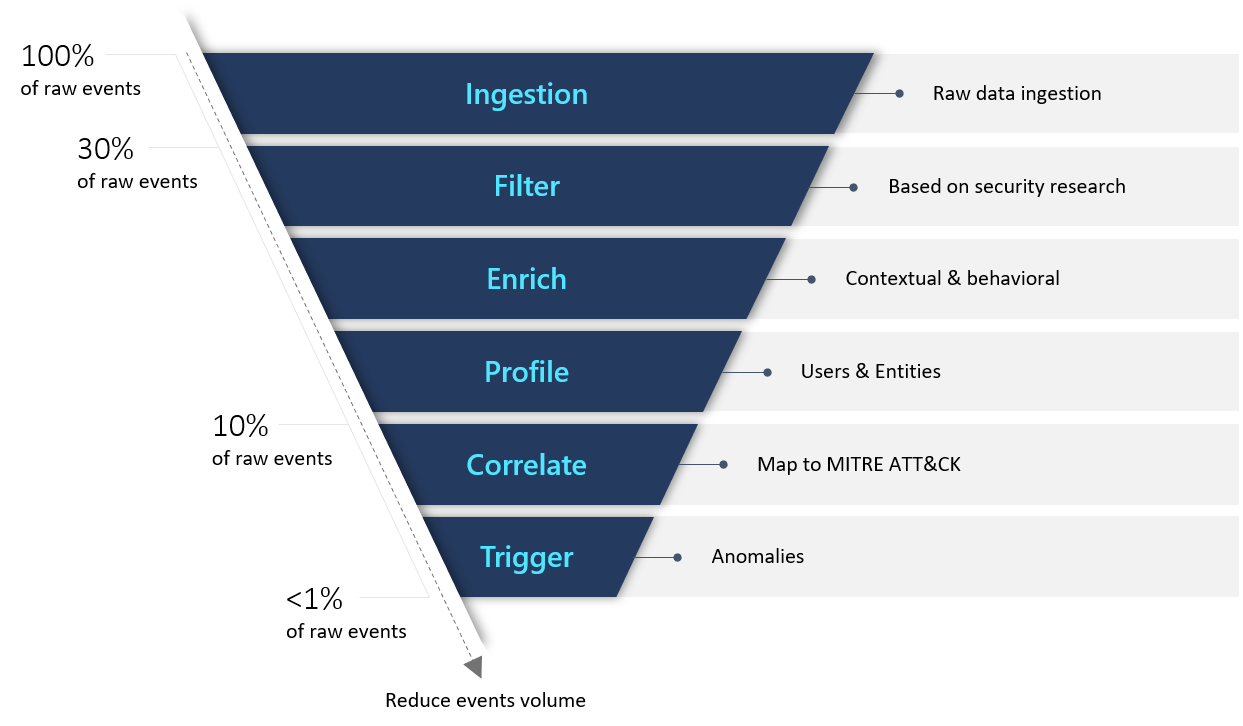

Inspiré par le paradigme de Gartner pour les solutions UEBA, Microsoft Azure Sentinel offre une approche de l’extérieur vers l’intérieur, basée sur trois cadres de référence :

Cas d’usage : En hiérarchisant les vecteurs et scénarios d’attaque pertinents basés sur une recherche en matière de sécurité alignée sur l’infrastructure de tactiques, techniques et sous-techniques MITRE ATT&CK, ayant pour effet de classer les diverses entités en victimes, auteurs ou points pivots dans la chaîne de destruction, Microsoft Sentinel se concentre spécifiquement sur les journaux les plus précieux que chaque source de données peut fournir.

Sources de données : tout en prenant en charge avant tout les sources de données Azure, Microsoft Azure Sentinel sélectionne soigneusement des sources de données tierces pour fournir des données correspondant à nos scénarios de menaces.

Analyse : à l’aide de différents algorithmes d’apprentissage automatique (Machine Learning, ML), Microsoft Azure Sentinel identifie des activités anormales et présente des preuves de manière claire et concise sous la forme d’enrichissements contextuels, dont vous trouverez des exemples ci-dessous.

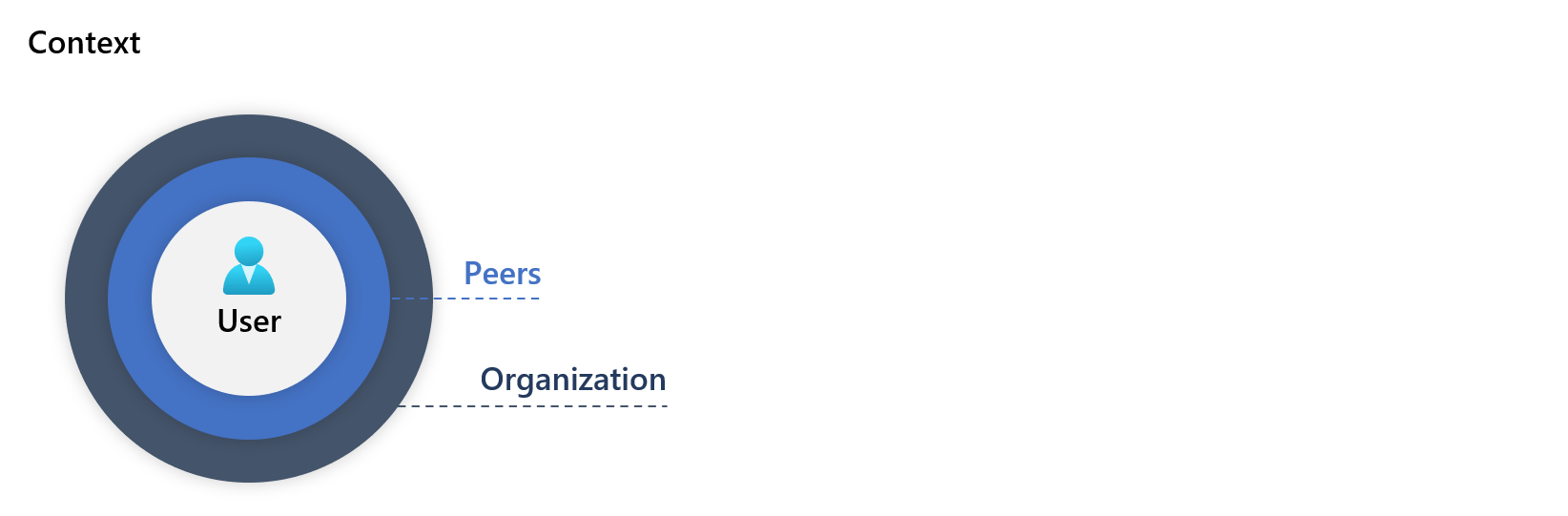

Microsoft Sentinel présente des artefacts qui aident vos analystes de sécurité à acquérir une compréhension claire des activités anormales en contexte, et par comparaison avec le profil de base de l’utilisateur. Les actions effectuées par un utilisateur (ou un hôte ou une adresse) sont évaluées dans leur contexte. Un résultat « true » indique une anomalie identifiée :

- dans des emplacements géographiques, appareils et environnements ;

- dans des horizons de temps et de fréquence (par rapport à l’historique de l’utilisateur) ;

- par rapport au comportement d’homologues ;

- par rapport au comportement de l’organisation.

Les informations d’entité utilisateur que Microsoft Sentinel utilise pour créer ses profils utilisateur proviennent de votre instance Microsoft Entra ID (et/ou de votre Active Directory local, désormais en préversion). Lorsque vous activez UEBA, il synchronise votre annuaire Microsoft Entra ID avec Microsoft Sentinel, en stockant les informations dans une base de données interne visible par le biais de la table IdentityInfo.

- Dans Microsoft Sentinel dans le Portail Azure, vous interrogez la table IdentityInfo sur la page Journaux d’activité de Log Analytics.

- Dans la plateforme d’opérations de sécurité unifiées de Microsoft Defender, vous interrogez cette table dans Repérage avancé.

Maintenant en préversion, vous pouvez également synchroniser vos informations d’entité utilisateur Active Directory local en utilisant Microsoft Defender pour Identity.

Consultez Activer l’analytique du comportement des utilisateurs et des entités (UEBA) dans Microsoft Sentinel pour savoir comment activer UEBA et synchroniser les identités utilisateur.

Notation

À chaque activité est attribué un « score de priorité d’investigation », qui détermine la probabilité qu’un utilisateur spécifique effectue une activité spécifique, en fonction de l’apprentissage comportemental de l’utilisateur et de ses pairs. Les activités identifiées comme les plus anormales reçoivent les scores les plus élevés (sur une échelle de 0-10).

Pour voir comment cela fonctionne, découvrez la manière dont l’analyse comportementale est utilisée dans Microsoft Defender for Cloud Apps.

Apprenez en davantage sur les entités dans Microsoft Sentinel et consultez la liste complète des entités et identificateurs pris en charge.

Pages d’entité

Vous trouverez désormais des informations sur les pages d’entité dans Pages d’entités dans Microsoft Sentinel.

Interrogation des données d’analyse du comportement

L’utilisation d’un KQL nous permet d’interroger la table BehaviorAnalytics.

Par exemple, si vous souhaitez rechercher tous les cas d’un utilisateur n’ayant pas réussi à se connecter à une ressource Azure, où il s’agissait de la première tentative de l’utilisateur de se connecter à partir d’un pays ou d’une région donnée, alors que les connexions à partir de ce pays ou de cette région sont rares, même émanant de pairs de l’utilisateur, nous pouvons utiliser la requête suivante :

BehaviorAnalytics

| where ActivityType == "FailedLogOn"

| where ActivityInsights.FirstTimeUserConnectedFromCountry == True

| where ActivityInsights.CountryUncommonlyConnectedFromAmongPeers == True

- Dans Microsoft Sentinel dans le Portail Azure, vous interrogez la table BehaviorAnalytics sur la page Journaux d’activité de Log Analytics.

- Dans la plateforme d’opérations de sécurité unifiées de Microsoft Defender, vous interrogez cette table dans Repérage avancé.

Métadonnées de pairs de l’utilisateur – table et bloc-notes

Les métadonnées de pairs de l’utilisateur fournissent un contexte important pour les détections de menaces, l’investigation sur un incident et la chasse de menace potentielle. Les analystes de la sécurité peuvent observer les activités normales des pairs d’un utilisateur pour déterminer si les activités de l’utilisateur sont inhabituelles par rapport à celles de ses pairs.

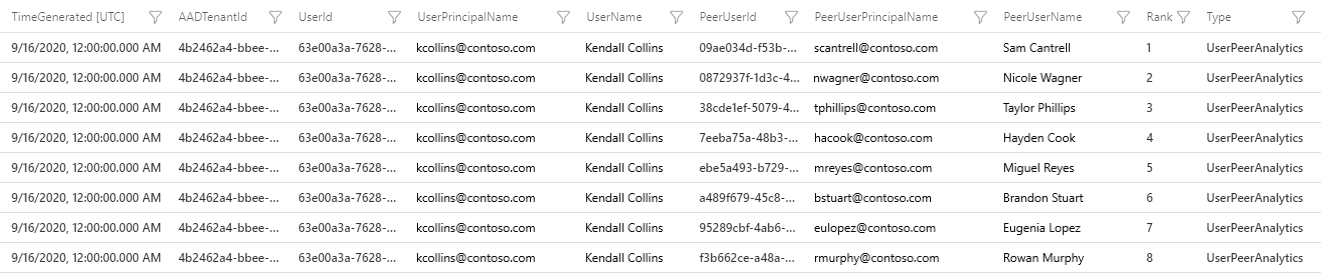

Microsoft Sentinel calcule et classe les pairs d’un utilisateur sur la base de l’appartenance à un groupe de sécurité Microsoft Entra, de la liste de diffusion, etc. de l’utilisateur et stocke les pairs classés de 1 à 20 dans la table UserPeerAnalytics. La capture d’écran ci-dessous montre le schéma de la table UserPeerAnalytics, avec les huit premiers pairs classés de l’utilisateur Kendall Collins. Microsoft Sentinel utilise l’algorithme TF-IDF (Term Frequency-Inverse Document Frequency, fréquence de terme-fréquence inverse dans le document) afin de normaliser la pondération pour le calcul du classement : plus le groupe est petit, plus le poids est élevé.

Vous pouvez utiliser le notebook Jupyter fourni dans le référentiel GitHub de Microsoft Sentinel pour visualiser les métadonnées des pairs des utilisateurs. Pour obtenir des instructions détaillées sur l’utilisation du bloc-notes, consultez le bloc-notes Analyse guidée – Métadonnées de sécurité utilisateur.

Remarque

La table UserAccessAnalytics a été déconseillée.

Requêtes de chasse et d’exploration

Microsoft Sentinel offre un ensemble prêt à l’emploi de requêtes de chasse, de requêtes d’exploration, ainsi que le classeur Analyse comportementale des utilisateurs et des entités, qui est basé sur la table BehaviorAnalytics. Ces outils présentent des données enrichies, axées sur des cas d’usage spécifiques, qui indiquent un comportement anormal.

Pour plus d'informations, consultez les pages suivantes :

Alors que les outils de défense hérités deviennent obsolètes, les organisations peuvent avoir un patrimoine numérique si vaste et si perméable qu’il devient ingérable d’obtenir une image complète du risque et de la posture que leur environnement peuvent rencontrer. Les acteurs malveillants s’appuient fortement sur des initiatives réactives, comme les analytiques et les règles, pour apprendre à y échapper. C’est là qu’intervient UEBA, en fournissant des méthodologies et des algorithmes de scoring des risques pour déterminer ce qui se passe vraiment.

Étapes suivantes

Ce document vous a montré les capacités d’analyse comportementale des entités de Microsoft Sentinel. Pour obtenir des conseils pratiques sur l’implémentation et pour utiliser les insights que vous avez acquises, consultez les articles suivants :

- Activer l’analyse comportementale des entités dans Microsoft Sentinel.

- Consultez la liste des anomalies détectées par le moteur UEBA.

- Examiner les incidents avec les données UEBA.

- Chasse des menaces de sécurité.

Pour plus d’informations, consultez également les informations de référence UEBA Microsoft Sentinel.