Remarque

L’accès à cette page requiert une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page requiert une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article décrit ce qui suit :

- Chiffrement des données au repos dans les espaces de travail Synapse Analytics.

- Configuration des espaces de travail Synapse pour activer le chiffrement avec une clé gérée par le client.

- Gestion des clés utilisées pour chiffrer les données dans les espaces de travail.

Chiffrement des données au repos

Une solution complète de chiffrement au repos fait en sorte que les données ne soient jamais stockées sous une forme non chiffrée. Le double chiffrement des données au repos atténue les menaces avec deux couches distinctes de chiffrement, ce qui offre une protection contre les risques liés à une couche unique. Azure Synapse Analytics offre une deuxième couche de chiffrement pour les données de votre espace de travail avec une clé gérée par le client. Cette clé est sauvegardée dans votre Azure Key Vault, ce qui vous permet de prendre possession de la gestion et de la rotation des clés.

La première couche de chiffrement pour les services Azure est activée avec les clés gérées par la plateforme. Par défaut, les disques Azure et les données dans les comptes de stockage Azure sont automatiquement chiffrés au repos. Pour en savoir plus sur l’utilisation du chiffrement dans Microsoft Azure, accédez à la rubrique Vue d’ensemble du chiffrement Azure.

Remarque

Certains éléments considérés comme du contenu client, tels que les noms de tables, les noms d’objets et les noms d’index, peuvent être transmis dans les fichiers journaux pour le support et la résolution des problèmes par Microsoft.

Chiffrement Azure Synapse

Cette section vous permet de mieux comprendre la façon dont le chiffrement à clé gérée par le client est activé et appliqué dans les espaces de travail Synapse. Ce chiffrement utilise des clés existantes ou de nouvelles clés générées dans Azure Key Vault. Une clé unique est utilisée pour chiffrer toutes les données d’un espace de travail. Les espaces de travail Synapse prennent en charge les clés RSA de 2 048 et 3 072 octets, ainsi que les clés RSA-HSM.

Notes

Les espaces de travail Synapse ne prennent pas en charge l’utilisation de clés EC, EC-HSM et oct-HSM pour le chiffrement.

Les données des composants Synapse suivants sont chiffrées à l’aide de la clé gérée par le client configurée au niveau de l’espace de travail :

- Pools SQL

- Pools SQL dédiés

- Pools SQL serverless

- Pools Explorateur de données

- Pools Apache Spark

- Runtimes d'intégration, pipelines et jeux de données Azure Data Factory.

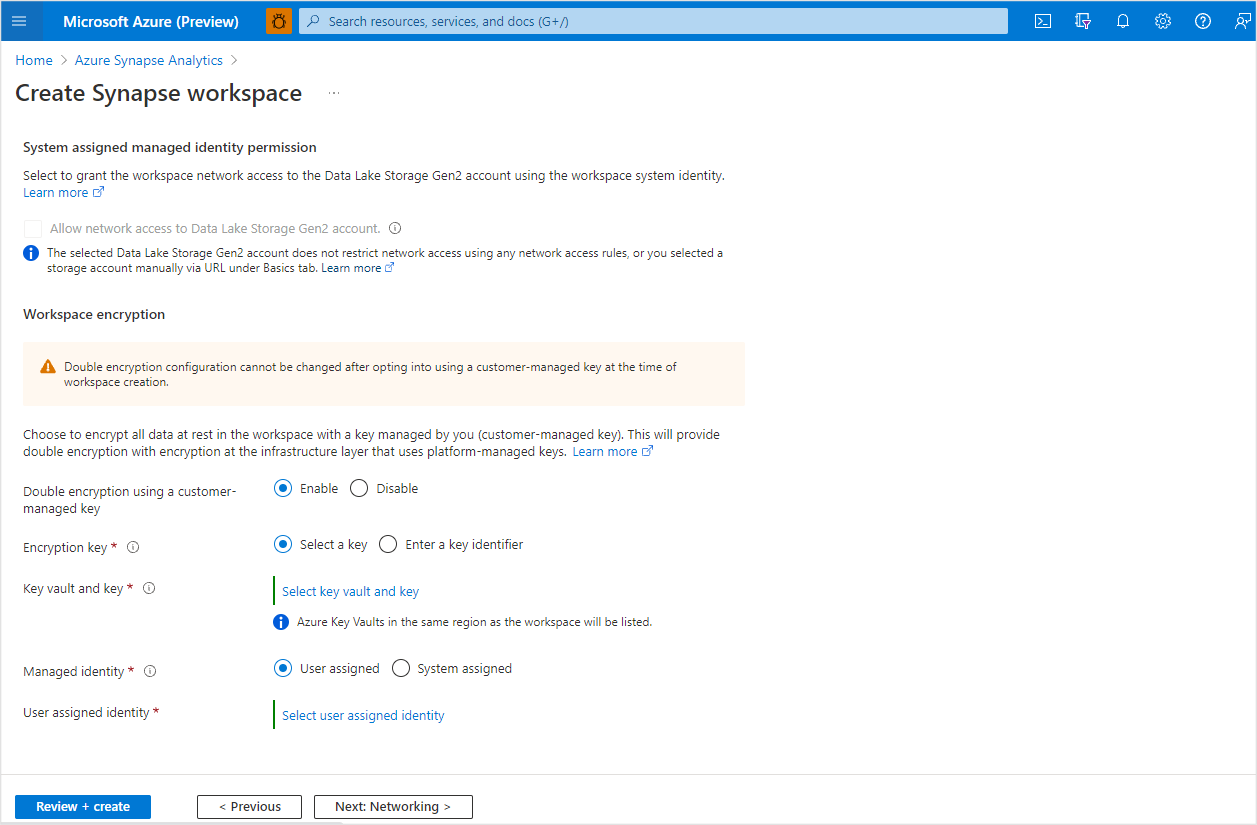

Configuration du chiffrement de l’espace de travail

Les espaces de travail peuvent être configurés pour activer le double chiffrement avec une clé gérée par le client au moment de la création de l’espace de travail. Activez le chiffrement double à l’aide d’une clé gérée par le client sous l’onglet « Sécurité » lors de la création de votre nouvel espace de travail. Vous pouvez choisir d’entrer un URI d’identificateur de clé ou d’effectuer une sélection dans une liste de coffres de clés dans la même région que l’espace de travail. La protection contre le vidage doit être activée sur le Key Vault lui-même.

Important

Le paramètre de configuration pour le double chiffrement ne peut pas être modifié après la création de l’espace de travail.

Accès aux clés et activation de l’espace de travail

Le modèle de chiffrement Azure Synapse avec des clés gérées par le client implique que l’espace de travail accède aux clés dans Azure Key Vault pour chiffrer et déchiffrer si nécessaire. Les clés sont rendues accessibles à l’espace de travail par le biais d’une stratégie d’accès ou d’un RBAC Azure Key Vault. Lorsque vous accordez des autorisations via une stratégie d’accès Azure Key Vault, choisissez l’option « Application uniquement » lors de la création de la stratégie (sélectionnez l’identité managée de l’espace de travail et ne l’ajoutez pas comme application autorisée).

L’identité managée par l’espace de travail doit avoir les autorisations nécessaires sur le coffre de clés pour que l’espace de travail puisse être activé. Cette approche progressive de l’activation de l’espace de travail garantit le chiffrement des données dans l’espace de travail avec la clé gérée par le client. Le chiffrement peut être activé ou désactivé pour des pools SQL dédiés individuels. Chaque pool dédié n’est pas activé pour le chiffrement par défaut.

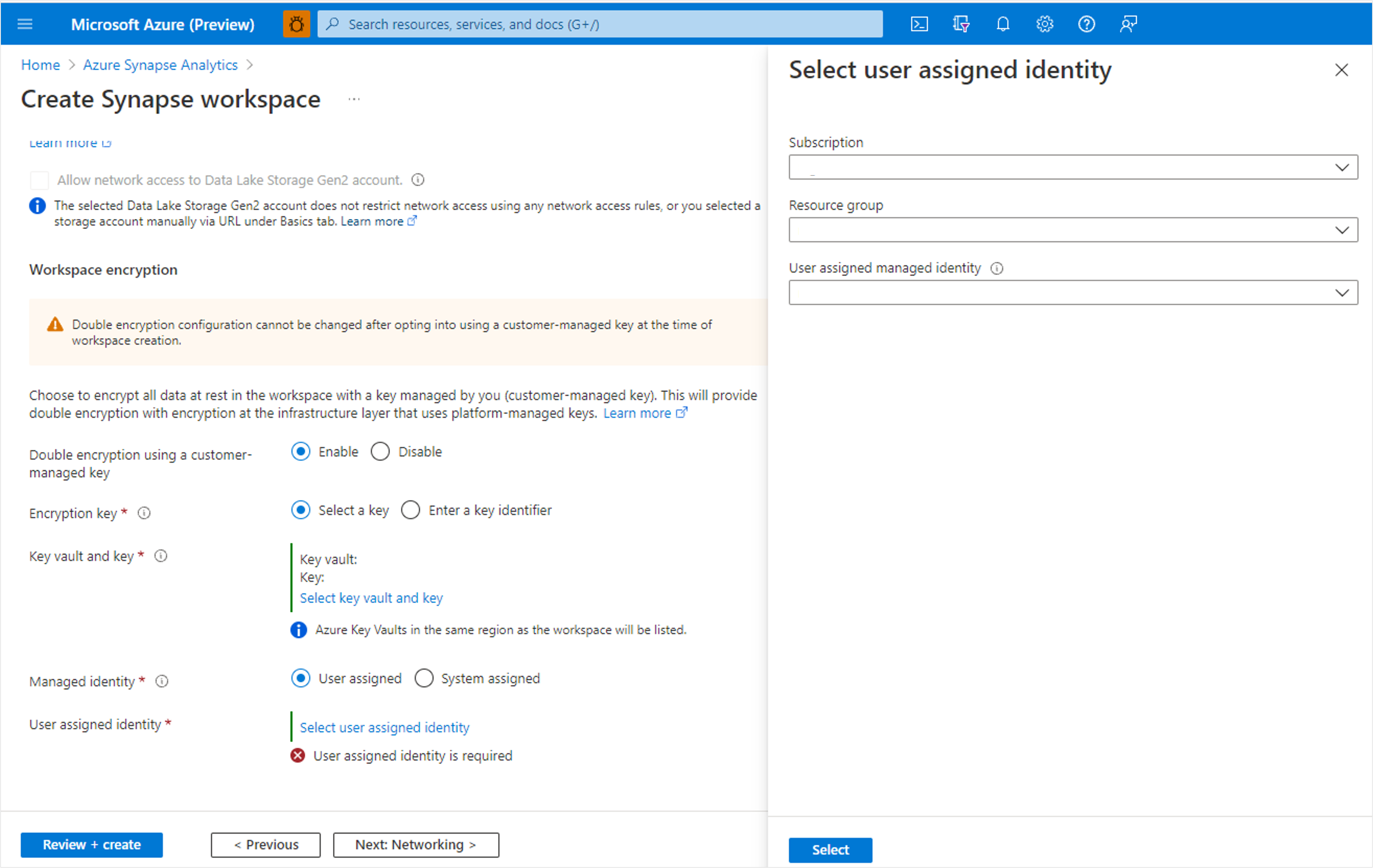

Utiliser une identité managée affectée par l’utilisateur

Vous pouvez configurer des espaces de travail pour utiliser une identité managée affectée par l’utilisateur afin d’accéder à votre clé gérée par le client stockée dans Azure Key Vault. Configurez une identité managée affectée par l’utilisateur afin d’éviter l’activation par phases de votre espace de travail Azure Synapse lors de l’utilisation du chiffrement double avec des clés gérées par le client. Le rôle intégré Contributeur d’identité managée est requis pour attribuer une identité managée affectées par l’utilisateur à un espace de travail Azure Synapse.

Notes

Une identité managées attribuée par l’utilisateur ne peut pas être configurée pour accéder à une clé gérée par le client quand Azure Key Vault se trouve derrière un pare-feu.

Autorisations

Pour chiffrer ou déchiffrer des données au repos, l’identité managée doit avoir les autorisations suivantes. De même, si vous utilisez un modèle Resource Manager pour créer une clé, le paramètre « keyOps » du modèle doit avoir les autorisations suivantes :

- WrapKey (pour insérer une clé dans Key Vault lors de la création d’une clé).

- UnwrapKey (pour obtenir la clé pour le déchiffrement).

- Get (pour lire la partie publique d’une clé)

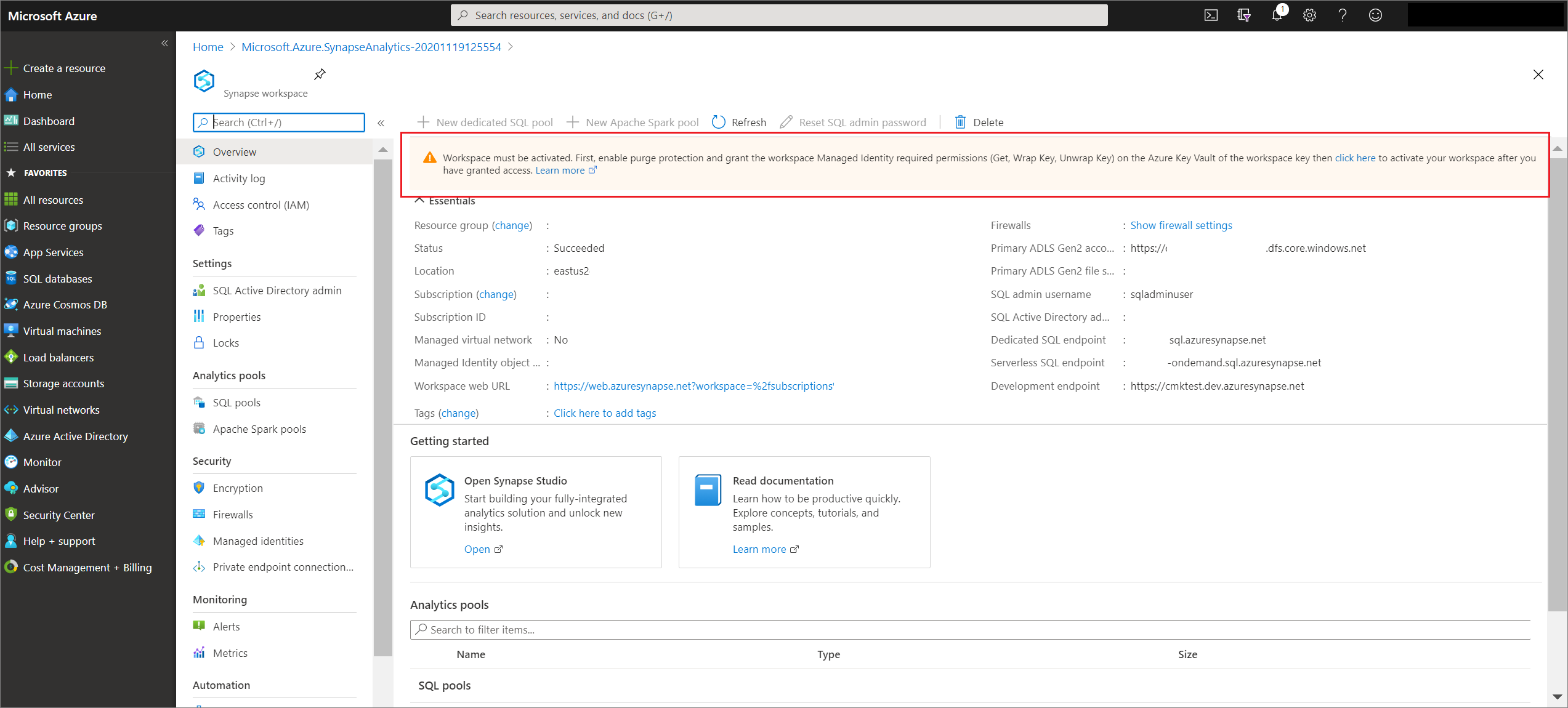

Activation de l’espace de travail

Si vous ne configurez pas une identité managée affectée par l’utilisateur pour accéder aux clés managées par le client lors de la création de l’espace de travail, votre espace de travail reste dans un état « en attente » jusqu’à ce que l’activation aboutisse. L’espace de travail doit être activé pour que vous puissiez utiliser pleinement toutes les fonctionnalités. Par exemple, vous ne pouvez créer un pool SQL dédié qu’une fois l’activation effectuée. Accordez à l’identité managée de l’espace de travail l’accès au coffre de clés, puis sélectionnez le lien d’activation dans la bannière du portail Azure de l’espace de travail. Une fois l’activation terminée, votre espace de travail est prêt à être utilisé avec l’assurance que toutes les données qu’il contient sont protégées par votre clé gérée par le client. Comme indiqué précédemment, le coffre de clés doit avoir la protection contre le vidage activée pour que l’activation aboutisse.

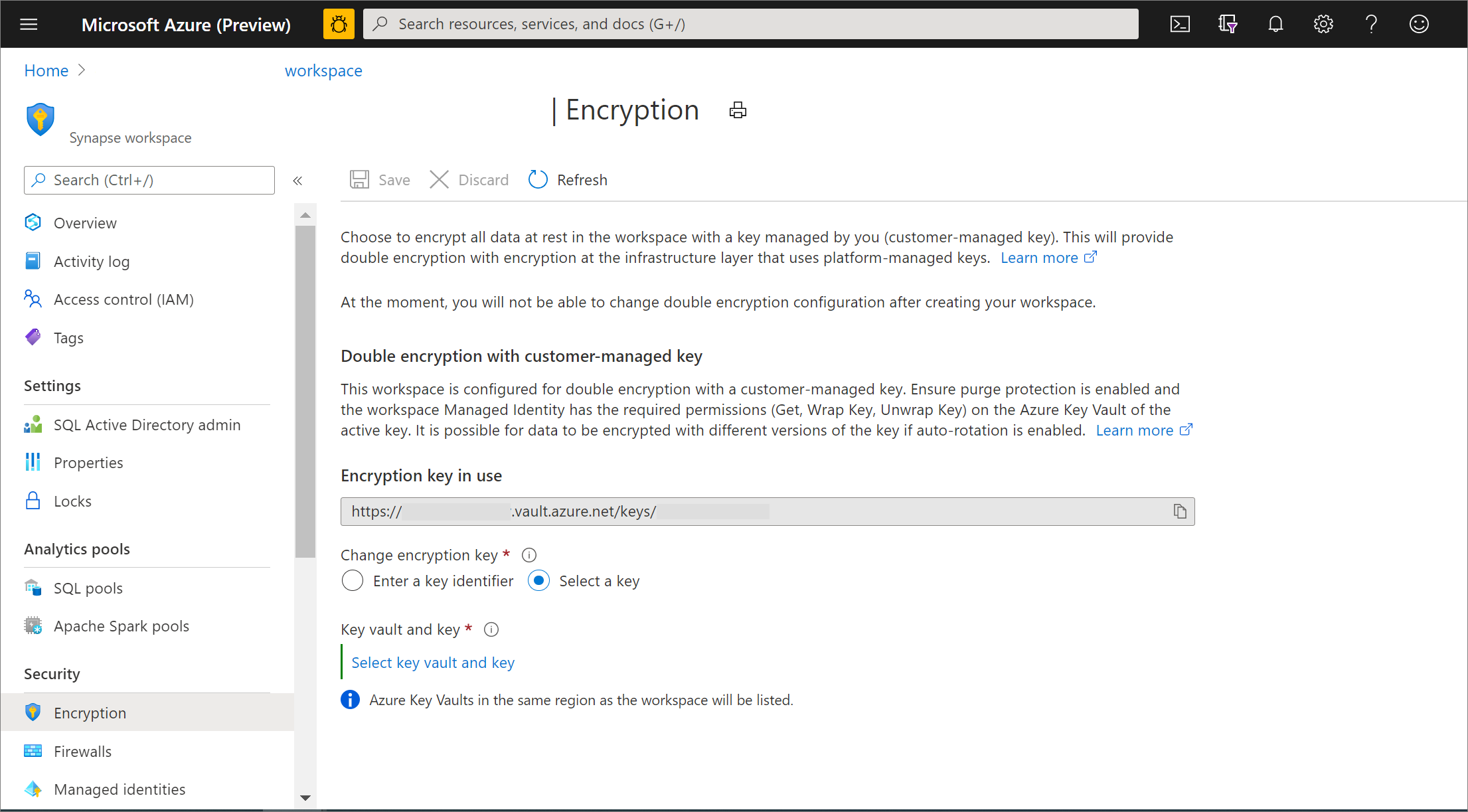

Gérer la clé gérée par le client de l’espace de travail

Vous pouvez modifier la clé gérée par le client utilisée pour chiffrer les données à partir de la page Chiffrement dans le Portail Azure. Ici aussi, vous pouvez choisir une nouvelle clé à l’aide d’un identificateur de clé ou sélectionner des coffres de clés auxquels vous avez accès dans la même région que l’espace de travail. Si vous choisissez une clé dans un coffre de clés différent de ceux utilisés précédemment, accordez les autorisations « Get », « Wrap » et « Unwrap » de l’identité managée par l’espace de travail sur le nouveau coffre de clés. L’espace de travail validera son accès au nouveau coffre de clés et toutes les données de l’espace de travail seront à nouveau chiffrées avec la nouvelle clé.

Important

Lorsque vous modifiez la clé de chiffrement d’un espace de travail, conservez l’ancienne clé jusqu’à ce que vous la remplaciez dans l’espace de travail par une nouvelle clé. Cela permet d’autoriser le déchiffrement des données avec l’ancienne clé avant qu’elle ne soit rechiffrée avec la nouvelle clé. L’état du pool SQL (en ligne/hors ligne) n’affecte pas le processus de rotation de clé gérée par le client (CMK) de l’espace de travail.

Les pools SQL hors ligne pendant la rotation de la clé CMK restent chiffrés avec l’ancienne clé ou version de clé. Si l’ancienne clé ou version de clé est désactivée ou expirée, les pools ne reprendront pas, car le déchiffrement n’est pas possible. Lors de la reprise de ces pools, l’ancienne clé ou version de clé doit (1) être activée et (2) avoir une date d’expiration définie à une date future pour autoriser le déchiffrement et le rechiffrement ultérieur avec la nouvelle clé ou version de clé.

Pour garantir une rotation fluide de la clé CMK, si certains pools SQL sont hors ligne pendant le processus, l’ancienne clé ou version de clé doit rester activée et sa date d’expiration doit être définie à une date future. Cela est crucial jusqu’à ce que les pools hors ligne soient repris et rechiffrés avec la nouvelle clé ou version de clé.

Il est vivement recommandé de ne pas supprimer les anciennes clés ou versions de clés, car elles peuvent encore être nécessaires pour déchiffrer les sauvegardes. Au lieu de cela, une fois que tous les pools SQL ont été rechiffrés avec la nouvelle clé ou version de clé, désactivez l’ancienne clé ou version de clé. Cela garantit que l’ancienne clé ou version de clé reste disponible pour déchiffrer les sauvegardes plus anciennes si nécessaire.

Les stratégies Azure Key Vault pour la rotation automatique, périodique des clés ou les actions sur les clés peuvent entraîner la création de nouvelles versions de clé. Vous pouvez choisir de chiffrer à nouveau toutes les données de l’espace de travail avec la dernière version de la clé active. Pour effectuer un nouveau chiffrement, remplacez la clé du Portail Azure par une clé temporaire, puis revenez à la clé que vous souhaitez utiliser pour le chiffrement. Par exemple, pour mettre à jour le chiffrement des données à l’aide de la version la plus récente de la clé active Key1, remplacez la clé gérée par le client de l’espace de travail par clé temporaire, Key2. Attendez la fin du chiffrement avec Key2. Ensuite, rebasculez la clé gérée par le client de l’espace de travail vers Key1. Les données de l’espace de travail seront à nouveau chiffrées avec la dernière version de Key1.

Notes

Azure Synapse Analytics ne rechiffre pas automatiquement les données lors de la création de nouvelles versions de clés. Pour garantir la cohérence dans votre espace de travail, forcez le rechiffrement des données à l’aide du processus détaillé ci-dessus.

SQL Transparent Data Encryption avec des clés gérées par le client

SQL Transparent Data Encryption (TDE) est disponible pour les Pools SQL dédiés dans les espaces de travail non activés pour le double chiffrement. Dans ce type d’espace de travail, une clé gérée par le service est utilisée pour fournir un double chiffrement pour les données dans les pools SQL dédiés. Le TDE avec la clé gérée par le service peut être activé ou désactivé pour des pools SQL dédiés individuels.

Cmdlets relatives à Azure SQL Database et Azure Synapse

Pour configurer TDE par le biais de PowerShell, vous devez être connecté en tant que Propriétaire, Collaborateur ou Gestionnaire de sécurité SQL Azure.

Utilisez les applets de commande suivantes pour l’espace de travail Azure Synapse.

| Applet de commande | Description |

|---|---|

| Set-AzSynapseSqlPoolTransparentDataEncryption | Active ou désactive le chiffrement transparent des données pour un pool SQL. |

| Get-AzSynapseSqlPoolTransparentDataEncryption | Obtient l’état du chiffrement transparent des données pour un pool SQL. |

| New-AzSynapseWorkspaceKey | Ajoute une clé Key Vault à un espace de travail. |

| Get-AzSynapseWorkspaceKey | Obtient les clés Key Vault pour un espace de travail |

| Update-AzSynapseWorkspace | Définit le protecteur du chiffrement transparent des données pour un espace de travail. |

| Get-AzSynapseWorkspace | Obtient le protecteur du chiffrement transparent des données |

| Remove-AzSynapseWorkspaceKey | Supprime une clé Key Vault sur un espace de travail. |