Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Remarque

Le fournisseur de ressources Key Vault prend en charge deux types de ressources : les coffres et les HSM managés. Le contrôle d’accès décrit dans cet article s’applique uniquement aux coffres. Pour en savoir plus sur le contrôle d’accès pour le HSM managé, consultez Contrôle d’accès HSM managé.

Le contrôle d’accès en fonction du rôle Azure (RBAC Azure) est un système d’autorisation intégré à Azure Resource Manager qui permet une gestion centralisée des accès aux ressources Azure.

Le contrôle d’accès en fonction du rôle (RBAC) Azure permet aux utilisateurs de gérer des clés, des secrets et des autorisations de certificats, mais fournit également un emplacement unique pour gérer toutes les autorisations sur les coffres de clés.

Le modèle RBAC Azure permet aux utilisateurs de définir des autorisations pour différents niveaux d’étendue : groupe d’administration, abonnement, groupe de ressources ou ressources spécifiques. RBAC Azure pour coffre de clés permet également aux utilisateurs d’avoir des autorisations distinctes sur des clés, des secrets et des certificats individuels.

Pour plus d’informations, consultez Contrôle d’accès en fonction du rôle Azure (Azure RBAC)

Meilleures pratiques pour les attribution de rôle de clés, secrets et certificats individuels

Nous recommandons d’utiliser un coffre par application et par environnement (développement, préproduction et production) avec des rôles au niveau de l’étendue du coffre de clés.

L’attribution de rôles sur des clés, des secrets et des certificats individuels doit être évitée. Une exception est un scénario dans lequel les secrets individuels doivent être partagés entre plusieurs applications. Par exemple, lorsqu’une application doit accéder aux données de l’autre application.

Pour des instructions sur la gestion d’Azure Key Vault, consultez :

Rôles intégrés d'Azure pour les opérations de plan de données de Key Vault

Remarque

Le rôle Key Vault Contributor permet aux opérations de plan de gestion de gérer les coffres de clés. Il n’autorise pas l’accès aux clés, aux secrets et aux certificats.

| Rôle intégré | Descriptif | ID |

|---|---|---|

| Administrateur de Coffre de Clés | Permet d’effectuer toutes les opération du plan de données sur un coffre de clés et tous les objets qu’il contient, notamment les certificats, les clés et les secrets. Ne permet pas de gérer les ressources du coffre de clés ou les attributions de rôles. Fonctionne uniquement pour les coffres de clés qui utilisent le modèle d’autorisation « contrôle d’accès en fonction du rôle Azure ». | 00482a5a-887f-4fb3-b363-3b7fe8e74483 |

| Lecteur Key Vault | Permet de lire les métadonnées de coffres de clés et de leurs certificats, clés et secrets. Ne peut pas lire les valeurs sensibles, telles que les contenus secrets ou les documents clés. Fonctionne uniquement pour les coffres de clés qui utilisent le modèle d’autorisation « contrôle d’accès en fonction du rôle Azure ». | 21090545-7ca7-4776-b22c-e363652d74d2 |

| Opérateur de purge de Key Vault | Autorise la suppression définitive des coffres supprimés provisoirement. | a68e7c17-0ab2-4c09-9a58-125dae29748c |

| Agent des certificats Key Vault | Permet d’effectuer toute action sur les certificats d’un coffre de clés, à l’exception des autorisations de gestion. Fonctionne uniquement pour les coffres de clés qui utilisent le modèle d’autorisation « contrôle d’accès en fonction du rôle Azure ». | a4417e6f-fecd-4de8-b567-7b0420556985 |

| Utilisateur de certificat Key Vault | Lisez tout le contenu du certificat, y compris la partie secret et clé. Fonctionne uniquement pour les coffres de clés qui utilisent le modèle d’autorisation « contrôle d’accès en fonction du rôle Azure ». | db79e9a7-68ee-4b58-9aeb-b90e7c24fcba |

| Agent de chiffrement Key Vault | Permet d’effectuer une action sur les clés d’un coffre de clés, à l’exception des autorisations de gestion. Fonctionne uniquement pour les coffres de clés qui utilisent le modèle d’autorisation « contrôle d’accès en fonction du rôle Azure ». | 14b46e9e-c2b7-41b4-b07b-48a6ebf60603 |

| Utilisateur du service de chiffrement de Key Vault | Permet de lire les métadonnées des clés et d’effectuer des opérations visant à envelopper/désenvelopper. Fonctionne uniquement pour les coffres de clés qui utilisent le modèle d’autorisation « contrôle d’accès en fonction du rôle Azure ». | e147488a-f6f5-4113-8e2d-b22465e65bf6 |

| Utilisateur de chiffrement Key Vault | Permet d’effectuer des opérations de chiffrement à l’aide de clés. Fonctionne uniquement pour les coffres de clés qui utilisent le modèle d’autorisation « contrôle d’accès en fonction du rôle Azure ». | 12338af0-0e69-4776-bea7-57ae8d297424 |

| Utilisateur de libération du service de chiffrement de Key Vault | Permet de libérer des clés pour l’informatique confidentielle Azure et les environnements équivalents. Fonctionne uniquement pour les coffres de clés qui utilisent le modèle d’autorisation « contrôle d’accès en fonction du rôle Azure ». | |

| Agent des secrets Key Vault | Permet d’effectuer une action sur les secrets d’un coffre de clés, à l’exception des autorisations de gestion. Fonctionne uniquement pour les coffres de clés qui utilisent le modèle d’autorisation « contrôle d’accès en fonction du rôle Azure ». | b86a8fe4-44ce-4948-aee5-eccb2c155cd7 |

| Utilisateur de secrets de Key Vault | Lire des contenus secrets, y compris la partie secrète d'un certificat avec une clé privée. Fonctionne uniquement pour les coffres de clés qui utilisent le modèle d’autorisation « contrôle d’accès en fonction du rôle Azure ». | 4633458b-17de-408a-b874-0445c86b69e6 |

Pour plus d’informations sur les définitions de rôles intégrés Azure, consultez Rôles intégrés Azure.

Gestion des attributions de rôle de plan de données Key Vault intégrées

| Rôle intégré | Descriptif | ID |

|---|---|---|

| Administrateur de l’accès aux données Key Vault | Gérez l’accès à Azure Key Vault en ajoutant ou en supprimant des attributions de rôle pour les rôles Administrateur Key Vault, Agent de certificats Key Vault, Agent de chiffrement Key Vault, Utilisateur de chiffrement du service de chiffrement Key Vault, Lecteur Key Vault, Agent des secrets Key Vault ou Utilisateur des secrets Key Vault. Comprend une condition ABAC pour limiter les attributions de rôle. | 8b54135c-b56d-4d72-a534-26097cfdc8d8 |

Utilisation des autorisations de secret, de clé et de certificat de RBAC Azure avec Key Vault

Le nouveau modèle d’autorisation de RBAC Azure pour le coffre de clés fournit une alternative au modèle d’autorisations de stratégie d’accès au coffre.

Prérequis

Vous devez avoir un abonnement Azure. Si vous n’avez pas d’abonnement Azure, vous pouvez créer un compte gratuit avant de commencer.

Pour gérer les attributions de rôles, vous devez disposer des autorisations Microsoft.Authorization/roleAssignments/write et Microsoft.Authorization/roleAssignments/delete, telles que celle d’Administrateur de l’accès aux données Key Vault (avec des autorisations restreintes pour attribuer/supprimer uniquement des rôles Key Vault spécifiques), Administrateur de l’accès utilisateur ou Propriétaire.

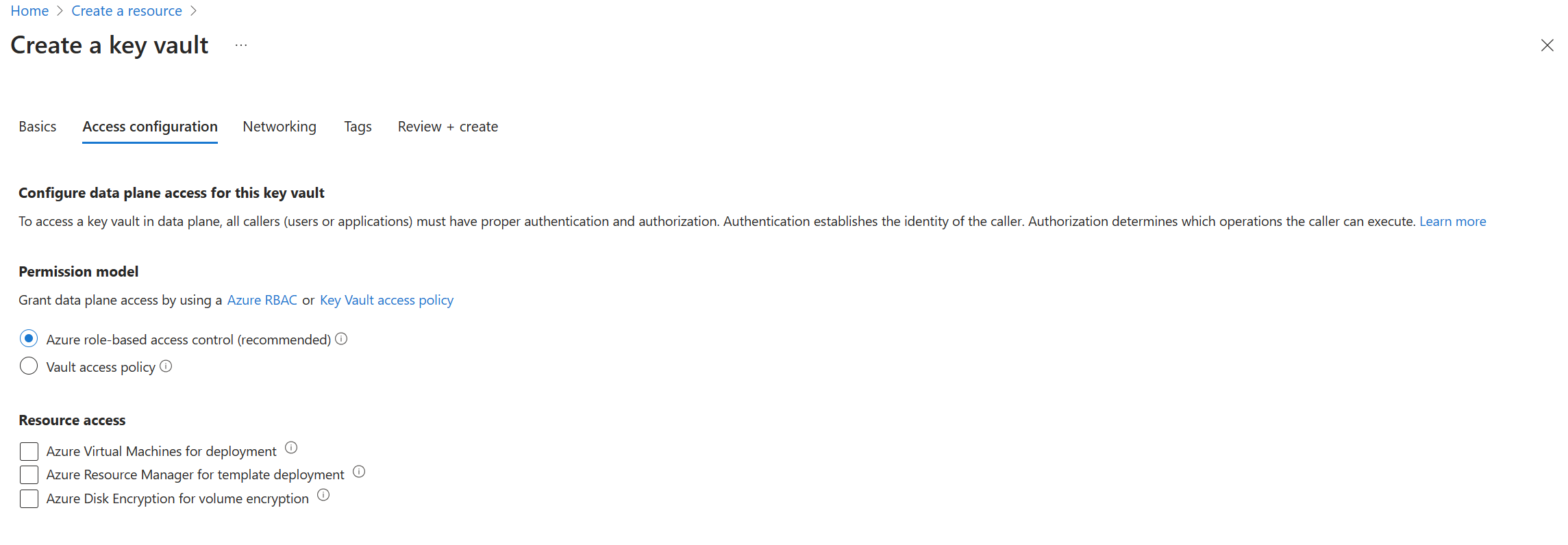

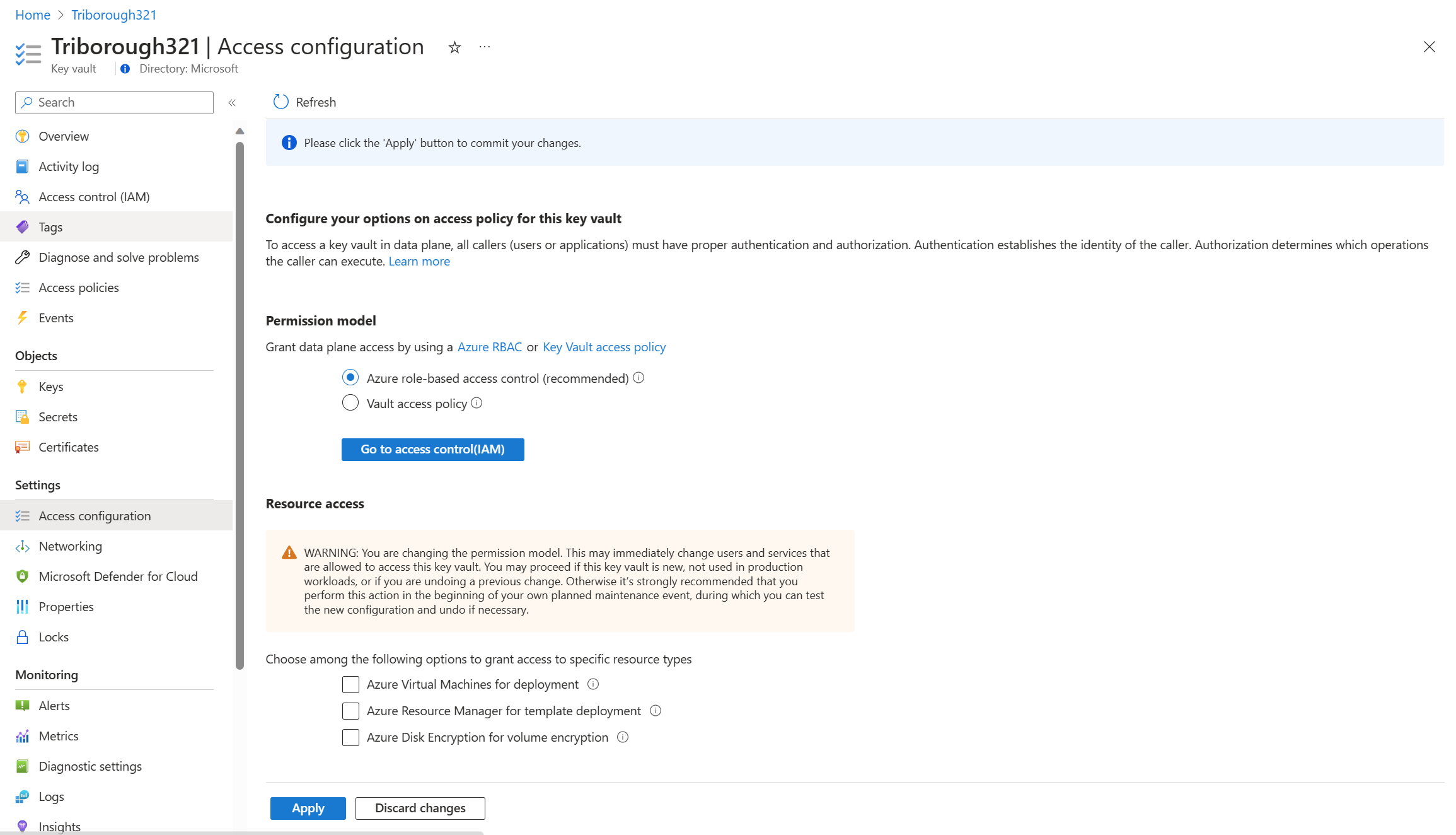

Activer les autorisations de RBAC Azure sur Key Vault

Remarque

La modification du modèle d’autorisation nécessite l’autorisation « Microsoft.Authorization/roleAssignments/write » sans restriction, qui fait partie des rôles de propriétaire et d’administrateur de l’accès utilisateur. Les rôles d’administrateur d’abonnement classique tels que « Administrateur de service » et « Coadministrateur » ou « Administrateur d’accès aux données Key Vault » restreint ne peuvent pas être utilisés pour modifier le modèle d’autorisation.

Activer les autorisations RBAC Azure sur un nouveau Key Vault :

Activez des autorisations de RBAC Azure sur un coffre de clés existant :

Important

La définition d’un modèle d’autorisation de RBAC Azure invalide toutes les autorisations des stratégies d’accès. Cela peut entraîner des interruptions lorsque des rôles Azure équivalents ne sont pas attribués.

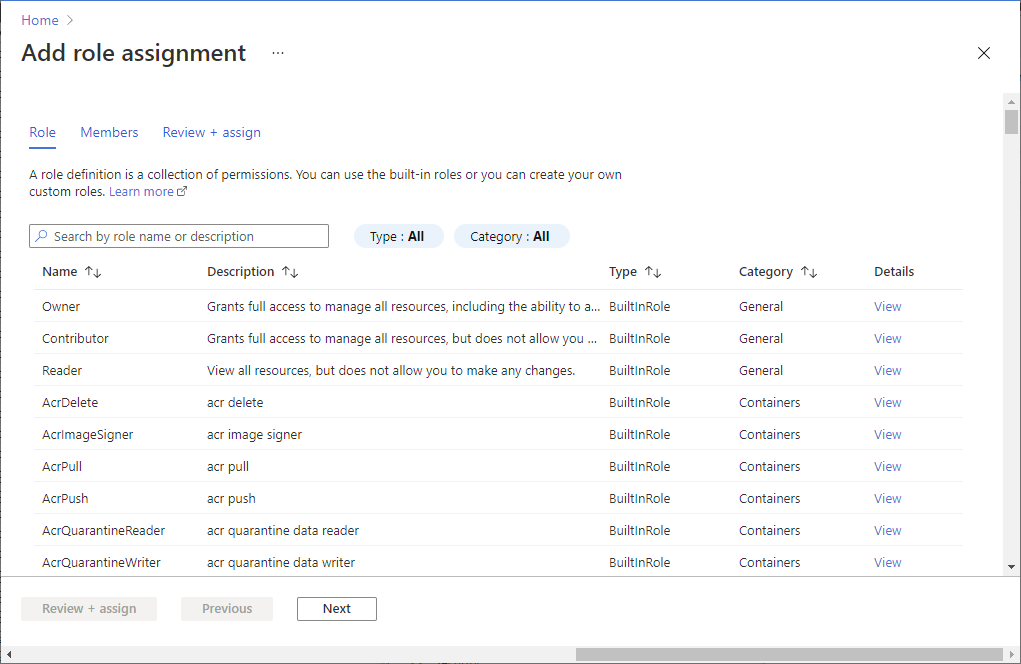

Attribuer le rôle

Remarque

Il est recommandé d’utiliser l’ID de rôle unique à la place du nom de rôle dans les scripts. Par conséquent, si un rôle est renommé, vos scripts continuent de fonctionner. Dans ce document, le nom du rôle est utilisé à des fins de lisibilité.

Pour créer une attribution de rôle à l’aide de la CLI Azure, utilisez la commande attribution de rôle azure CLI :

az role assignment create --role {role-name-or-id} --assignee {assignee-upn}> --scope {scope}

Pour plus d’informations, consultez Attribuer des rôles Azure à l’aide d’Azure CLI.

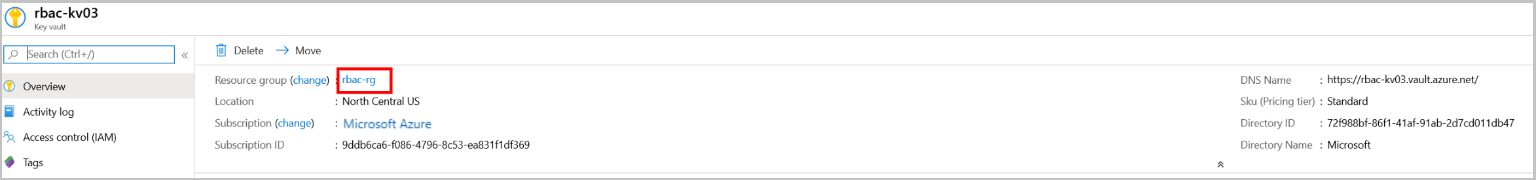

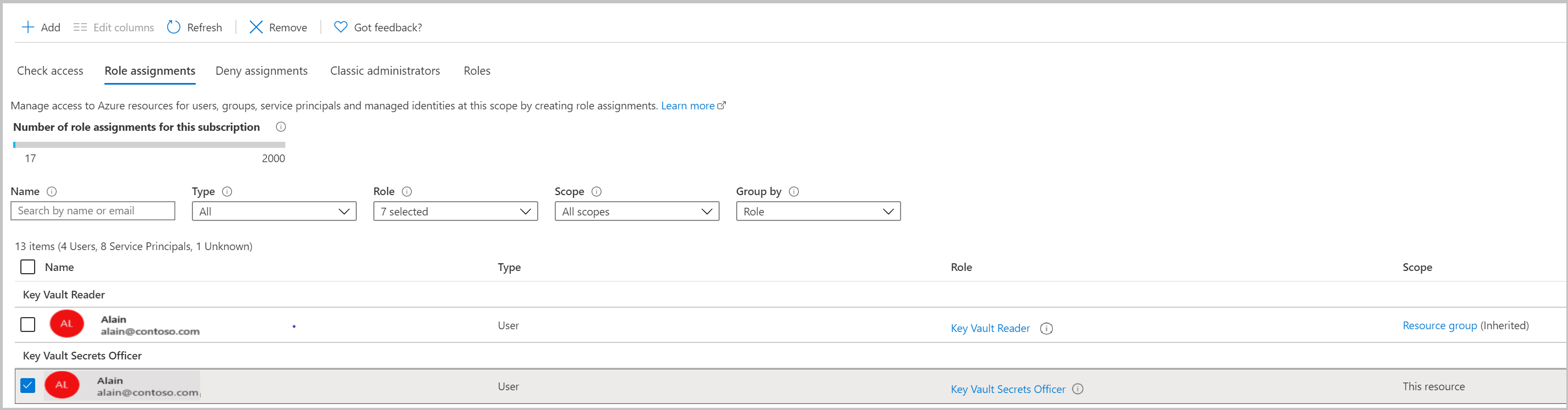

Attribution de rôle d’étendue de groupe de ressources

az role assignment create --role "Key Vault Reader" --assignee {i.e user@microsoft.com} --scope /subscriptions/{subscriptionid}/resourcegroups/{resource-group-name}

Pour plus d’informations, consultez Attribuer des rôles Azure à l’aide d’Azure CLI.

L’attribution de rôle ci-dessus permet de répertorier les objets figurant dans le coffre de clés.

Attribution de rôle d’étendue de Key Vault

az role assignment create --role "Key Vault Secrets Officer" --assignee {assignee-upn} --scope /subscriptions/{subscriptionid}/resourcegroups/{resource-group-name}/providers/Microsoft.KeyVault/vaults/{key-vault-name}

Pour plus d’informations, consultez Attribuer des rôles Azure à l’aide d’Azure CLI.

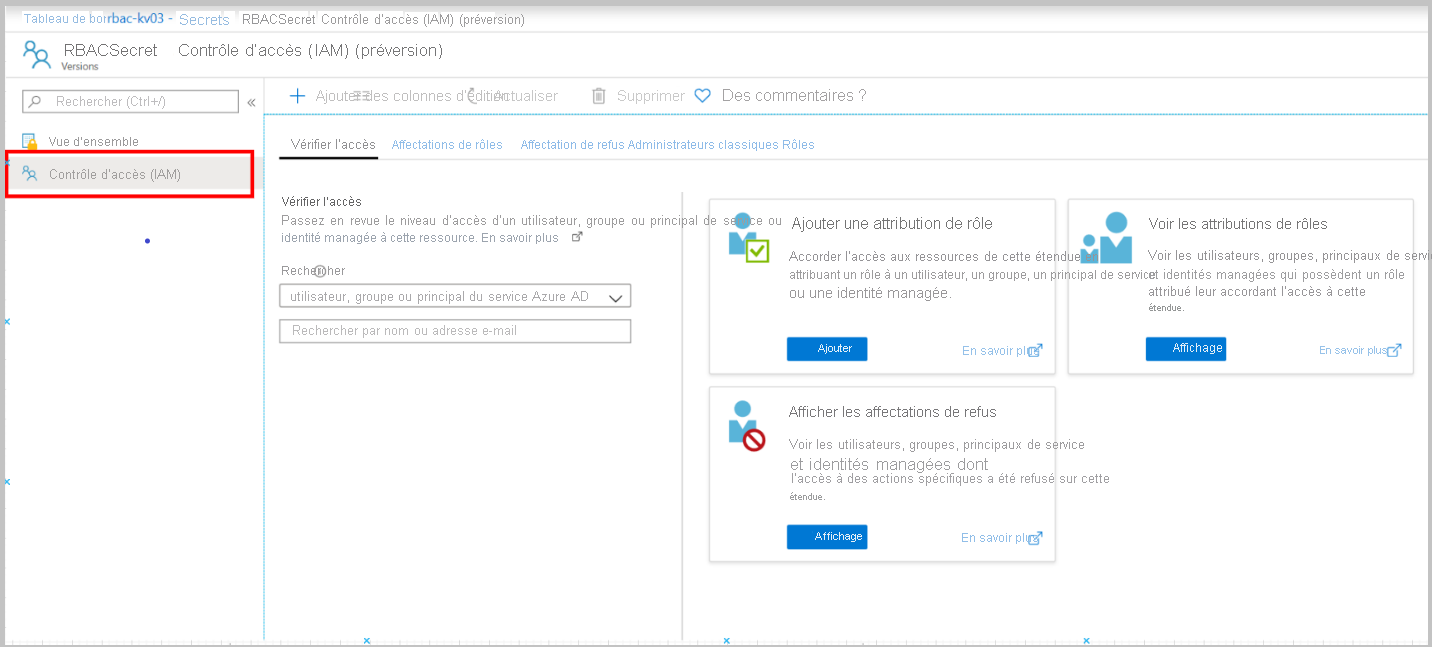

Attribution de rôle d’étendue de secret

Remarque

Les attributions de rôles secret de coffre de clés, certificat, étendue de clé, ne doivent être utilisées que pour des scénarios limités décrits ici pour se conformer aux bonnes pratiques de sécurité.

az role assignment create --role "Key Vault Secrets Officer" --assignee {i.e user@microsoft.com} --scope /subscriptions/{subscriptionid}/resourcegroups/{resource-group-name}/providers/Microsoft.KeyVault/vaults/{key-vault-name}/secrets/RBACSecret

Pour plus d’informations, consultez Attribuer des rôles Azure à l’aide d’Azure CLI.

Tester et vérifier

Remarque

Les navigateurs utilisant une mise en cache, une actualisation de la page est requise après la suppression d’attributions de rôles. Laissez passer quelques minutes, le temps que les attributions de rôles soient actualisées.

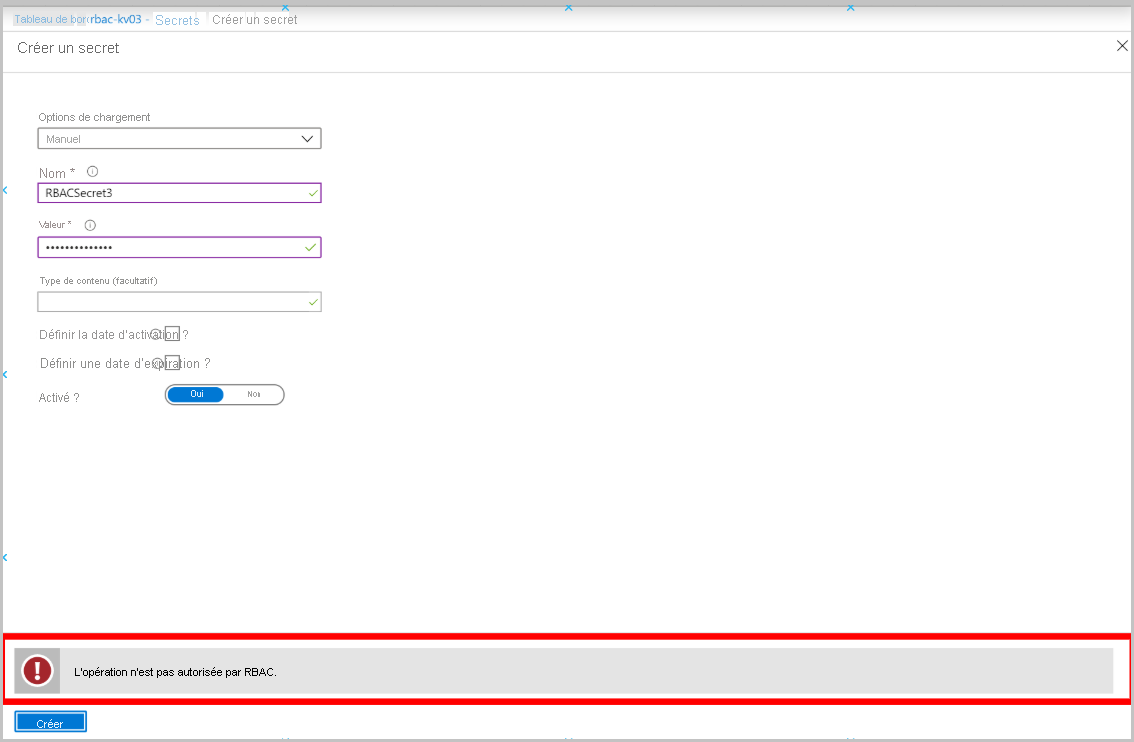

Validez l’ajout du nouveau secret sans le rôle « Responsable des secrets de Key Vault » au niveau du coffre de clés.

Accédez à l’onglet Contrôle d’accès (IAM) du coffre de clés Key Vault, puis supprimez l’attribution de rôle « Responsable des secrets de Key Vault » pour cette ressource.

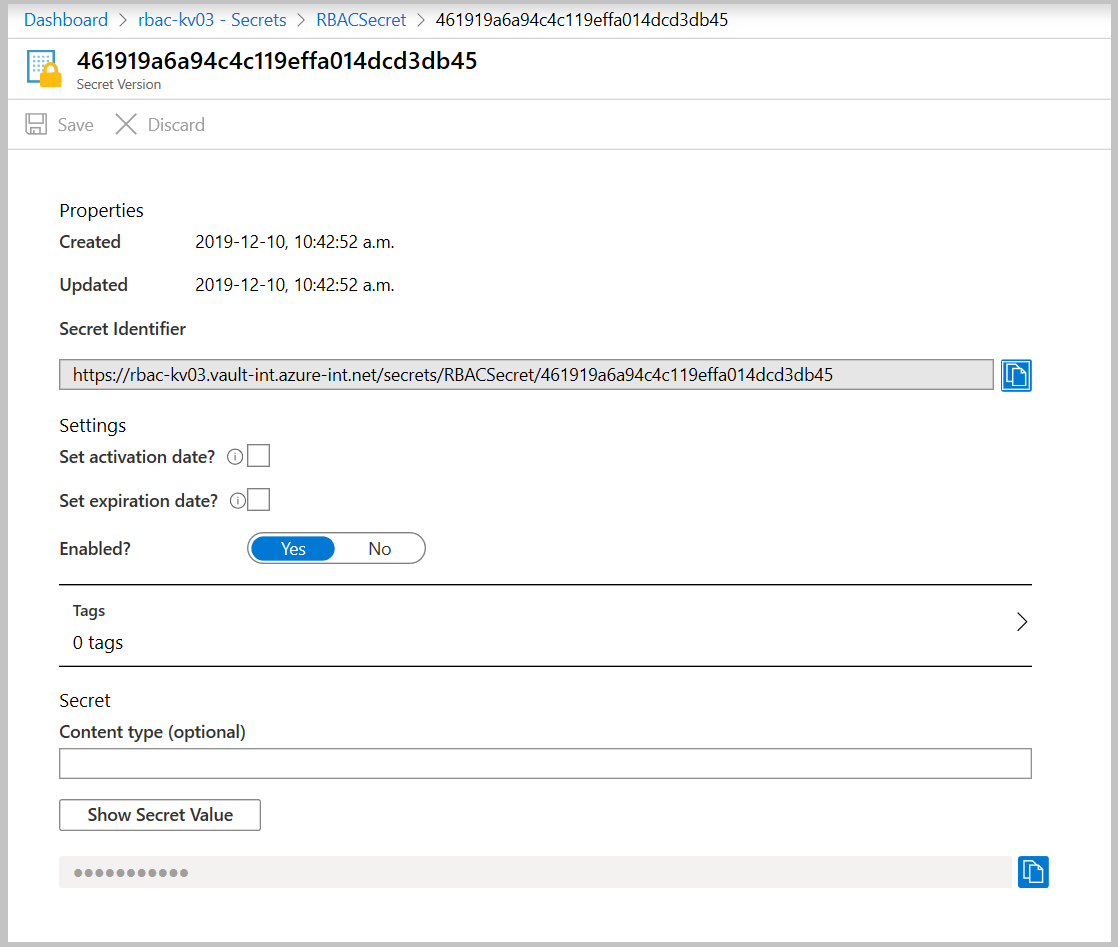

Accédez au secret créé précédemment. Vous pouvez voir toutes les propriétés du secret.

Créer un secret (Secrets > +Générer/Importer) doit afficher l’erreur suivante :

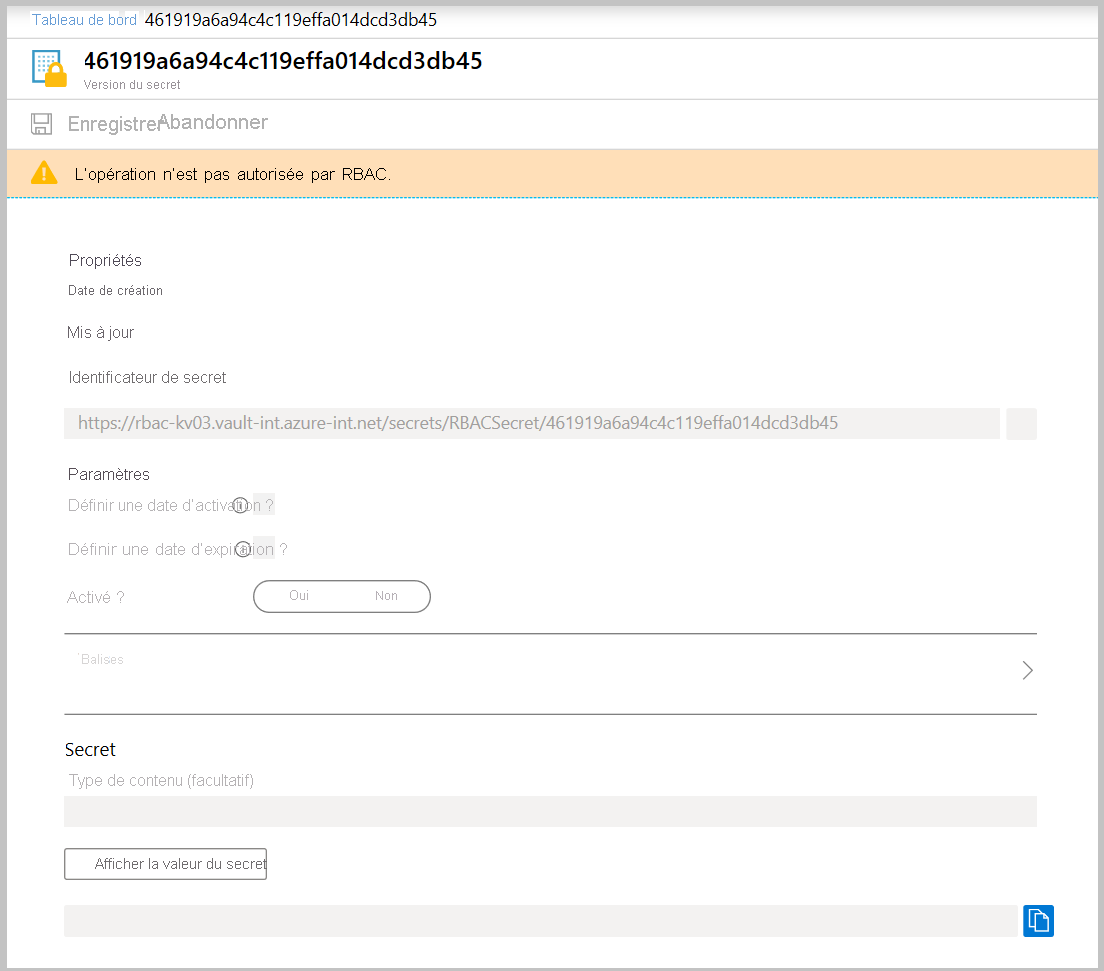

Validez la modification du secret sans le rôle « Responsable des secrets de Key Vault » au niveau du secret.

Accédez à l'onglet Contrôle d'accès (IAM) précédemment créé, puis supprimez l'attribution de rôle « Responsable des secrets de Key Vault » de cette ressource.

Accédez au secret créé précédemment. Vous pouvez voir les propriétés du secret.

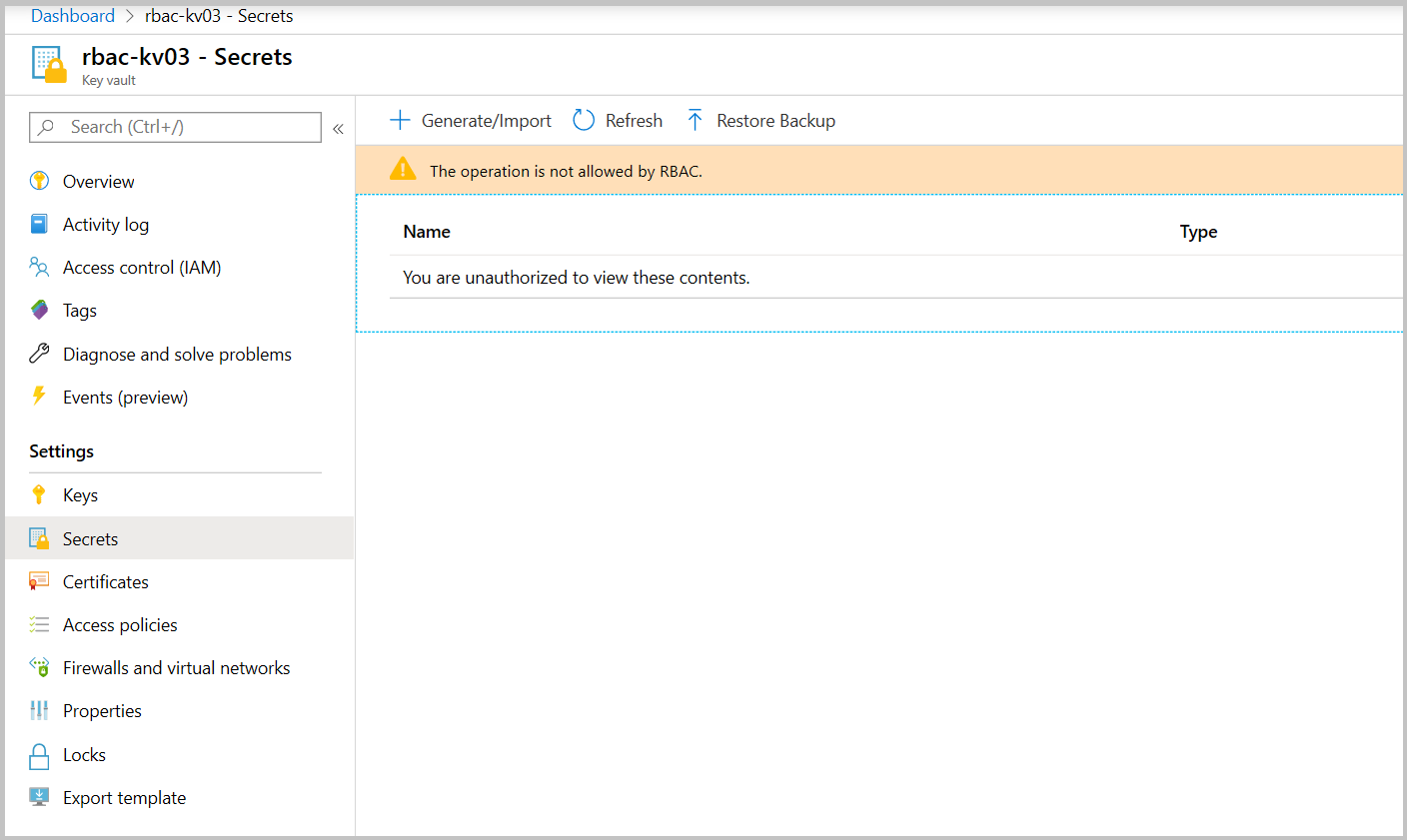

Valider les secrets lus sans le rôle de lecteur au niveau du coffre de clés.

Accédez à l’onglet Contrôle d’accès (IAM) du groupe de ressources, puis supprimez l’attribution de rôle « Lecteur de Key Vault ».

La navigation vers l’onglet Secrets du coffre de clés doit afficher l’erreur suivante :

Création de rôles personnalisés

Commande az role definition create

az role definition create --role-definition '{ \

"Name": "Backup Keys Operator", \

"Description": "Perform key backup/restore operations", \

"Actions": [

], \

"DataActions": [ \

"Microsoft.KeyVault/vaults/keys/read ", \

"Microsoft.KeyVault/vaults/keys/backup/action", \

"Microsoft.KeyVault/vaults/keys/restore/action" \

], \

"NotDataActions": [

], \

"AssignableScopes": ["/subscriptions/{subscriptionId}"] \

}'

Pour plus d’informations sur la manière de créer des rôles personnalisés, consultez :

Foire Aux Questions (FAQ)

Puis-je utiliser des affectations d’étendue d’objet de modèle d’autorisation avec contrôle d’accès en fonction du rôle (RBAC) pour garantir l’isolement des équipes d’application au sein de Key Vault ?

Non. Le modèle d’autorisations RBAC vous permet d’affecter l’accès à des objets individuels dans Key Vault à un utilisateur ou une application. Toutefois, toutes les opérations d’administration telles que le contrôle d’accès réseau, le monitoring et la gestion des objets nécessitent des autorisations au niveau du coffre, qui exposent ensuite les informations sécurisées aux opérateurs des équipes d’application.