Topologie et conception de passerelles VPN

Il existe de nombreuses options de configuration différentes pour les connexions aux passerelles VPN. Utilisez les graphiques et les descriptions dans les sections suivantes pour vous aider à sélectionner la topologie de connexion qui répond à vos besoins. Le graphique présente les principales topologies de base, mais il est possible de créer des configurations plus complexes à l’aide des diagrammes.

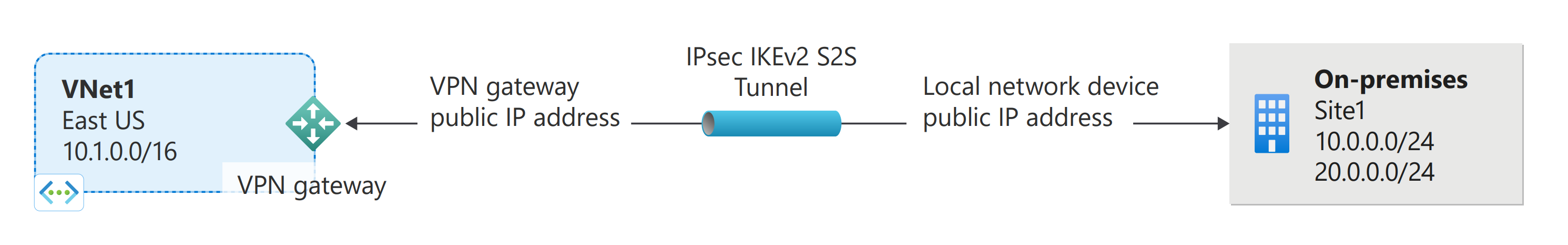

VPN de site à site

Une connexion par passerelle VPN site à site (S2S) est une connexion via un tunnel VPN IPsec/IKE (IKEv1 ou IKEv2). Les connexions site à site peuvent être utilisées pour les configurations hybrides et entre les différents locaux. Une connexion VPN site à site nécessite un périphérique VPN local auquel une adresse IP publique est attribuée. Pour plus d’informations sur la sélection d’un périphérique VPN, consultez VPN Gateway FAQ - VPN devices (FAQ sur la passerelle VPN - Périphériques VPN).

La passerelle VPN peut être configurée en mode actif/en attente à l’aide d’une adresse IP publique ou en mode actif/actif à l’aide de deux adresses IP publiques. En mode actif/de secours, un tunnel IPsec est actif et l’autre est en veille. Dans cette configuration, le trafic transite par le tunnel actif et, si un problème se produit avec ce tunnel, le trafic bascule vers le tunnel de secours. La configuration d’une passerelle VPN en mode actif/actif est recommandée dans laquelle les deux tunnels IPsec sont simultanément actifs, les données transitant par les deux tunnels en même temps. Un autre avantage du mode actif/actif est que les clients bénéficient de débits plus élevés.

Vous pouvez créer plusieurs connexions VPN à partir de votre passerelle de réseau virtuel, généralement en vous connectant à plusieurs sites locaux. Lorsque vous travaillez avec plusieurs connexions, vous devez utiliser un type de VPN basé sur l’itinéraire (équivalent d’une passerelle dynamique pour les réseaux virtuels classiques). Chaque réseau virtuel ne pouvant disposer que d’une seule passerelle de réseau virtuel, toutes les connexions passant par la passerelle partagent la bande passante disponible. Pour ce type de connexion, on fait parfois référence à une connexion « multisite ».

Méthodes et modèles de déploiement pour les connexions S2S

| Modèle/méthode de déploiement | Azure portal | PowerShell | Azure CLI |

|---|---|---|---|

| Gestionnaire de ressources | Didacticiel | Didacticiel | Didacticiel |

| Classique (modèle de déploiement hérité) | Didacticiel** | Didacticiel | Non pris en charge |

( ** ) indique que cette méthode contient des étapes nécessitant PowerShell.

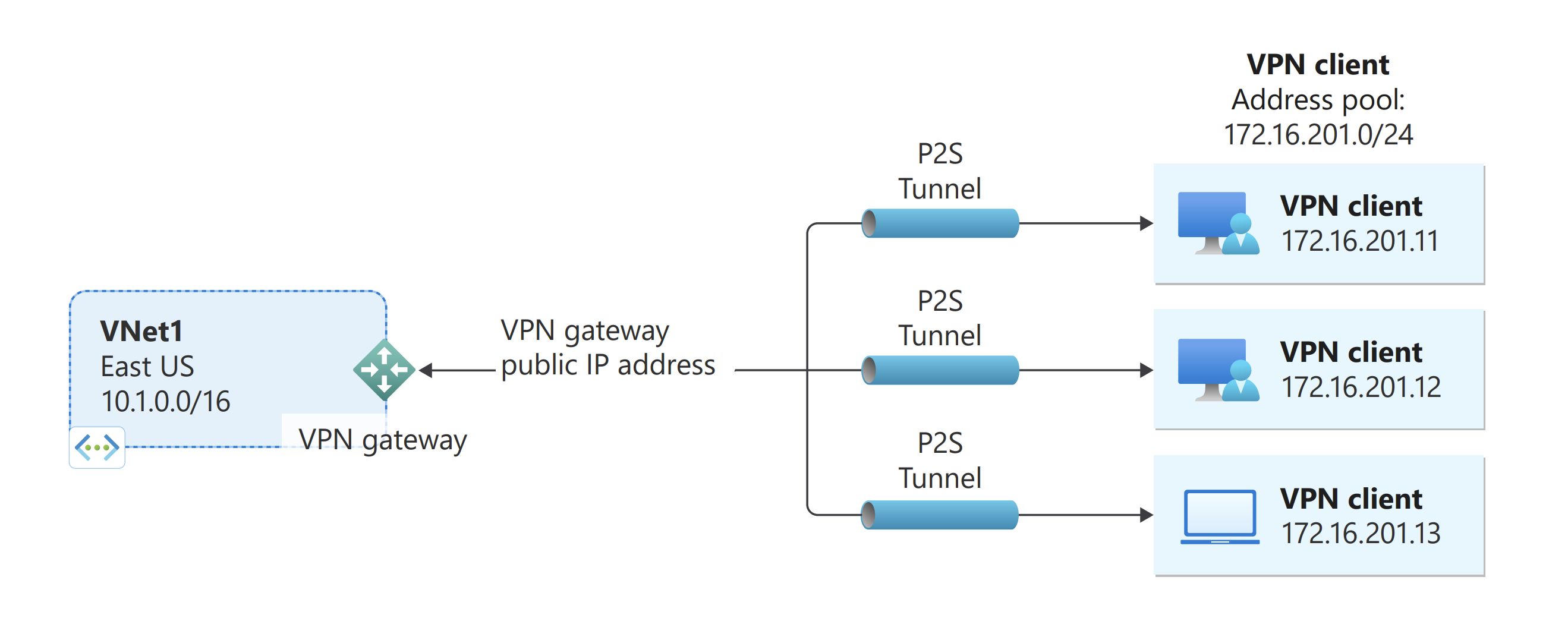

VPN point à site

Une connexion de passerelle de réseau virtuel point à site (P2S) vous permet de créer une connexion sécurisée à votre réseau virtuel à partir d'un ordinateur client. Une connexion point à site est établie à partir de l’ordinateur client. Cette solution est utile pour les télétravailleurs souhaitant se connecter aux réseaux virtuels Azure à partir d’un emplacement distant, comme depuis leur domicile ou pendant une conférence. Une connexion VPN point à site est également une solution utile qui constitue une alternative à la connexion VPN site à site lorsqu’un nombre restreint de clients doivent se connecter à un réseau virtuel.

Contrairement aux connexions de site à site, les connexions point à site ne nécessitent pas d’adresse IP publique locale ou de périphérique VPN. Les connexions point à site peuvent être utilisées avec des connexions de site à site via la même passerelle VPN, tant que toutes les exigences de configuration des deux connexions sont compatibles. Pour plus d’informations sur les connexions point à site, consultez À propos des VPN point à site.

Méthodes et modèles de déploiement pour les connexions P2S

| Méthode d’authentification | Article |

|---|---|

| Certificat | Didacticiel Guide pratique |

| Microsoft Entra ID | Guide pratique |

| RADIUS | Guide pratique |

Configuration du client VPN point à site

| Authentification | Type de tunnel | Système d’exploitation client | Client VPN |

|---|---|---|---|

| Certificat | |||

| IKEv2, SSTP | Windows | Client VPN natif | |

| IKEv2 | macOS | Client VPN natif | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Client VPN Azure Client OpenVPN |

|

| OpenVPN | macOS | Client OpenVPN | |

| OpenVPN | iOS | Client OpenVPN | |

| OpenVPN | Linux | Client VPN Azure Client OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Client VPN Azure | |

| OpenVPN | macOS | Client VPN Azure | |

| OpenVPN | Linux | Client VPN Azure |

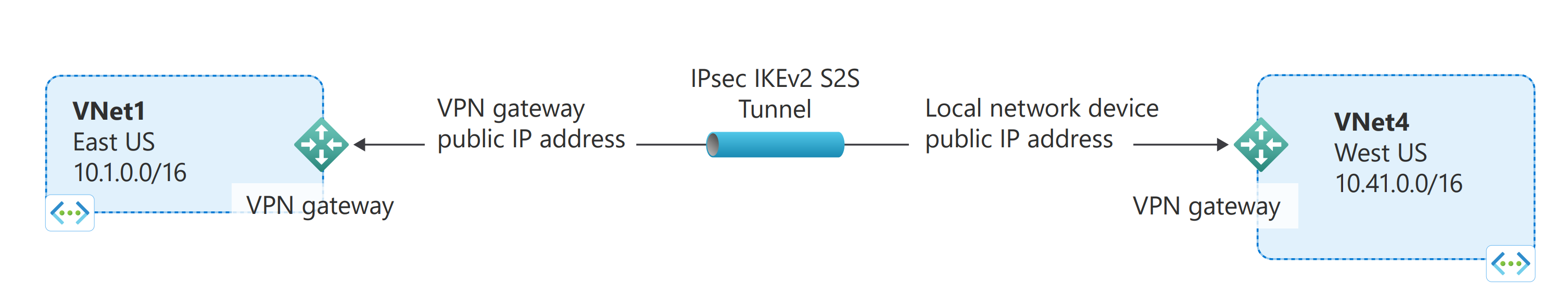

Connexions de réseau virtuel à réseau virtuel (tunnel VPN IPsec/IKE)

La connexion entre deux réseaux virtuels est similaire à la connexion d’un réseau virtuel à un emplacement de site local. Les deux types de connectivité font appel à une passerelle VPN pour offrir un tunnel sécurisé utilisant Ipsec/IKE. Vous pouvez même combiner une communication de réseau virtuel à réseau virtuel avec des configurations de connexion multi-sites. Vous établissez ainsi des topologies réseau qui combinent une connectivité entre différents locaux et une connectivité entre différents réseaux virtuels.

Les réseaux virtuels auxquels vous vous connectez peuvent être comme suit :

- dans la même région ou dans des régions différentes

- dans le même abonnement ou dans des abonnements différents

- dans le même modèle de déploiement ou dans des modèles de déploiement différents

Modèles et méthodes de déploiement pour les connexions de réseau virtuel à réseau virtuel

| Modèle/méthode de déploiement | Azure portal | PowerShell | Azure CLI |

|---|---|---|---|

| Gestionnaire de ressources | Didacticiel+ | Didacticiel | Didacticiel |

| Classique (modèle de déploiement hérité) | Didacticiel* | Prise en charge | Non pris en charge |

| Connexions entre les modèles de déploiement classique (hérité) et Resource Manager | Didacticiel* | Didacticiel | Non pris en charge |

(+) indique que cette méthode de déploiement n’est disponible que pour les réseaux virtuels dans le même abonnement.

( * ) indique que cette méthode de déploiement requiert également PowerShell.

Dans certains cas, vous pourriez vouloir utiliser l’appairage de réseaux virtuels au lieu d’une connexion VNet à VNet pour connecter vos réseaux virtuels. L’appairage de réseaux virtuels n’utilise pas de passerelle de réseau virtuel. Pour en savoir plus, consultez Peering de réseaux virtuels.

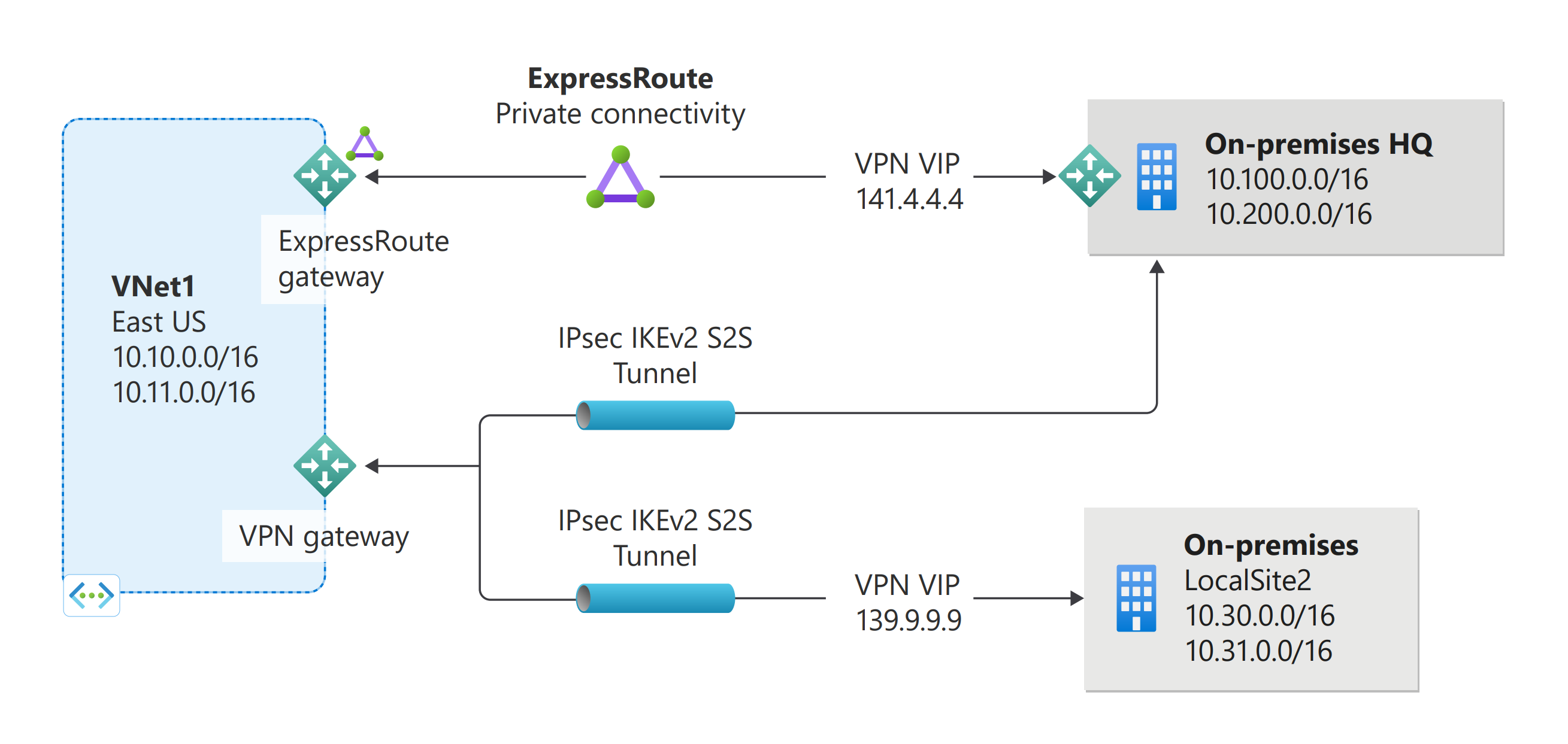

Coexistence de connexions ExpressRoute et de site à site

ExpressRoute est une connexion directe et privée à partir de votre réseau étendu (et non pas sur l’Internet public) vers les services Microsoft, y compris Azure. Le trafic VPN de site à site transite via l’Internet public tout en étant chiffré. La possibilité de configurer des connexions VPN site à site et ExpressRoute pour le même réseau virtuel présente plusieurs avantages.

Vous pouvez configurer un VPN de site à site comme un chemin d’accès de basculement sécurisé pour ExpressRoute, ou utiliser des VPN de site à site pour vous connecter à des sites qui ne font pas partie de votre réseau, mais qui sont connectés via ExpressRoute. Notez que cette configuration nécessite deux passerelles de réseau virtuel pour le même réseau virtuel, l’une utilisant le type de passerelle Vpn et l’autre utilisant le type de passerelle ExpressRoute.

Modèles et méthodes de déploiement pour les connexions coexistantes S2S et ExpressRoute

| Modèle/méthode de déploiement | Azure portal | PowerShell |

|---|---|---|

| Gestionnaire de ressources | Pris en charge | Didacticiel |

| Classique (modèle de déploiement hérité) | Non pris en charge | Didacticiel |

Connexions hautement disponibles

Pour la planification et la conception des connexions à haut niveau de disponibilité, consultez Connexions hautement disponibles.

Étapes suivantes

Pour plus d’informations, consultez la FAQ sur la passerelle VPN.

Découvrez-en plus sur les paramètres de configuration de la passerelle VPN.

Pour des considérations sur le protocole BGP de la passerelle VPN, consultez À propos du protocole BGP.

Consultez les Limites du service et de l’abonnement.

Découvrez certaines des autres fonctionnalités de réseau clés d’Azure.

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour