Configurer les paramètres du serveur de passerelle VPN P2S : authentification RADIUS

Cet article vous aide à créer une connexion point à site (P2S) qui utilise l’authentification RADIUS. Vous pouvez créer cette configuration en utilisant PowerShell ou le Portail Azure. Si vous souhaitez vous authentifier à l’aide d’une autre méthode, consultez les articles suivants :

Pour obtenir plus d’informations sur les connexions VPN point à site, consultez l’article À propos des VPN point à site.

Ce type de connexion requiert :

- Une passerelle VPN RouteBased.

- Un serveur RADIUS pour gérer l’authentification des utilisateurs. Le serveur RADIUS peut être déployé en local ou dans le réseau virtuel Azure (VNet). Vous pouvez également configurer deux serveurs RADIUS pour une haute disponibilité.

- Le package de configuration du profil du client VPN. Le package de configuration du profil client VPN est un package que vous générez. Il contient les paramètres requis pour connecter un client VPN via P2S.

Limitations :

- Si vous utilisez IKEv2 avec RADIUS, seule l’authentification EAP est prise en charge.

- Vous ne pouvez pas utiliser une connexion ExpressRoute pour vous connecter à un serveur RADIUS local.

À propos de l’authentification de domaine Active Directory (AD) pour les VPN P2S

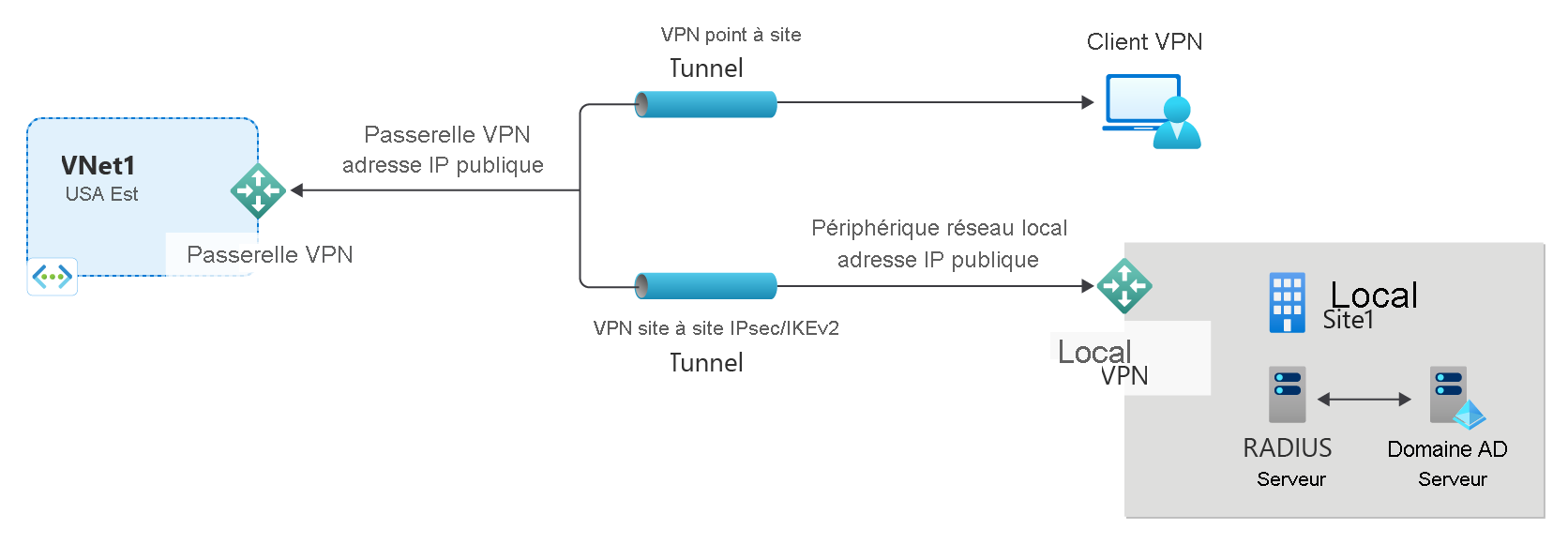

L’authentification de domaine AD permet aux utilisateurs de se connecter à Azure à l’aide des informations d’identification du domaine de l’organisation. Un serveur RADIUS qui s’intègre avec le serveur AD est requis. Les organisations peuvent également utiliser un déploiement RADIUS existant.

Le serveur RADIUS peut être situé en local ou dans votre réseau virtuel Azure. Lors de l’authentification, la passerelle VPN permet le transfert direct et transfère les messages d’authentification entre le serveur RADIUS et l’appareil de connexion. Il est important que la passerelle VPN puisse accéder au serveur RADIUS. Si le serveur RADIUS est situé en local, une connexion VPN site à site au site local à partir d’Azure est requise.

Un serveur RADIUS permet également l’intégration avec d’autres systèmes d’identité externe, à l’exception d’Active Directory. Cette opération ouvre de nombreuses options d’authentification pour les VPN P2S, notamment les options de MFA. Vérifiez la documentation de votre fournisseur de serveur RADIUS pour obtenir la liste des systèmes d’identité qui y sont intégrés.

Avant tout chose

Assurez-vous de disposer d’un abonnement Azure. Si vous ne disposez pas déjà d’un abonnement Azure, vous pouvez activer vos avantages abonnés MSDN ou créer un compte gratuit.

Utilisation d’Azure PowerShell

Cet article utilise des cmdlets PowerShell. Pour exécuter les cmdlets, vous pouvez utiliser Azure Cloud Shell. Cloud Shell est un interpréteur de commandes interactif et gratuit, que vous pouvez utiliser pour suivre les étapes mentionnées dans cet article. Il contient des outils Azure courants préinstallés et configurés pour être utilisés avec votre compte.

Pour ouvrir Cloud Shell, il vous suffit de sélectionner Ouvrir Cloud Shell dans le coin supérieur droit d’un bloc de code. Vous pouvez également ouvrir Cloud Shell dans un onglet distinct du navigateur en accédant à https://shell.azure.com/powershell. Sélectionnez Copier pour copier les blocs de code, collez ceux-ci dans Cloud Shell, puis sélectionnez Entrée pour les exécuter.

Vous pouvez également installer et exécuter des cmdlets Azure PowerShell en local sur votre ordinateur. Les cmdlets PowerShell sont fréquemment mises à jour. Si vous n'avez pas installé la dernière version, les valeurs spécifiées dans les instructions peuvent échouer. Pour rechercher les versions d’Azure PowerShell installées sur votre ordinateur, utilisez la cmdlet Get-Module -ListAvailable Az. Pour installer ou mettre à jour les cmdlets, consultez Installer le module Azure PowerShell.

Exemples de valeurs

Vous pouvez utiliser ces exemples de valeurs pour créer un environnement de test ou vous y référer pour mieux comprendre les exemples de cet article. Vous pouvez suivre les étapes proposées en utilisant les valeurs sans les modifier ou modifier les valeurs pour les adapter à votre environnement.

- Nom : VNet1

- Espace d’adressage :10.1.0.0/16 et 10.254.0.0/16

Pour cet exemple, nous utilisons différents espaces d’adressage afin de démontrer que cette configuration fonctionne avec plusieurs espaces d’adressage. Toutefois, plusieurs espaces d’adressage ne sont pas nécessaires pour cette configuration. - Nom du sous-réseau : FrontEnd

- Plage d’adresses de sous-réseau : 10.1.0.0/24

- Nom du sous-réseau : BackEnd

- Plage d’adresses de sous-réseau : 10.254.1.0/24

- Nom du sous-réseau : GatewaySubnet

Le nom du sous-réseau GatewaySubnet est obligatoire pour que la passerelle VPN fonctionne.- Plage d’adresses du GatewaySubnet : 10.1.255.0/27

- Pool d’adresses des clients VPN : 172.16.201.0/24

Les clients VPN qui se connectent au réseau virtuel à l’aide de cette connexion P2S reçoivent une adresse IP de ce pool d’adresses des clients VPN. - Abonnement : vérifiez que vous utilisez l’abonnement approprié si vous en possédez plusieurs.

- Groupe de ressources : TestRG1

- Emplacement : USA Est

- Serveur DNS : l’adresse IP du serveur DNS que vous souhaitez utiliser pour la résolution de noms pour votre réseau virtuel. (facultatif)

- Nom de passerelle : Vnet1GW

- Nom d’adresse IP publique : VNet1GWPIP

- Type de VPN : RouteBased

Créer le groupe de ressources, le réseau virtuel et l’adresse IP publique

La procédure suivante crée un groupe de ressources et un réseau virtuel comprenant trois sous-réseaux dans le groupe de ressources. Quand vous substituez des valeurs, pensez toujours à nommer votre sous-réseau de passerelle de manière spécifique GatewaySubnet. Si vous le nommez autrement, la création de votre passerelle échoue.

Créer un groupe de ressources avec New-AzResourceGroup.

New-AzResourceGroup -Name "TestRG1" -Location "EastUS"Créez le réseau virtuel à l’aide de la commande New-AzVirtualNetwork.

$vnet = New-AzVirtualNetwork ` -ResourceGroupName "TestRG1" ` -Location "EastUS" ` -Name "VNet1" ` -AddressPrefix 10.1.0.0/16Créez des sous-réseaux à l’aide de New-AzVirtualNetworkSubnetConfig avec les noms suivants : FrontEnd et GatewaySubnet (un sous-réseau de passerelle doit être nommé GatewaySubnet).

$subnetConfigFrontend = Add-AzVirtualNetworkSubnetConfig ` -Name Frontend ` -AddressPrefix 10.1.0.0/24 ` -VirtualNetwork $vnet $subnetConfigGW = Add-AzVirtualNetworkSubnetConfig ` -Name GatewaySubnet ` -AddressPrefix 10.1.255.0/27 ` -VirtualNetwork $vnetÉcrivez les configurations de sous-réseaux dans le réseau virtuel à l’aide de la commande Set-AzVirtualNetwork, ce qui crée les sous-réseaux dans le réseau virtuel :

$vnet | Set-AzVirtualNetwork

Demander une adresse IP publique

Une passerelle VPN doit avoir une adresse IP publique. Vous commencez par demander la ressource d’adresse IP, puis vous y faites référence lors de la création de votre passerelle de réseau virtuel. L’adresse IP est affectée de manière statique à la ressource lors de la création de la passerelle VPN. L’adresse IP publique change uniquement lorsque la passerelle est supprimée, puis recréée. Elle n’est pas modifiée lors du redimensionnement, de la réinitialisation ou des autres opérations de maintenance/mise à niveau internes de votre passerelle VPN.

Demandez une adresse IP publique pour votre passerelle VPN à l’aide de Get-AzPublicIpAddress.

$gwpip = New-AzPublicIpAddress -Name "GatewayIP" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku StandardCréez la configuration de l’adresse IP de la passerelle à l’aide de New-AzVirtualNetworkGatewayIpConfig. Cette configuration est référencée lorsque vous créez la passerelle VPN.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $gwsubnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet $gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $gwsubnet.Id -PublicIpAddressId $gwpip.Id

Configurer votre serveur RADIUS

Avant de créer et de configurer la passerelle du réseau virtuel, votre serveur RADIUS doit être configuré correctement pour être authentifié.

- Si vous n’avez pas de serveur RADIUS déployé, vous devez en déployer un. Pour les étapes du déploiement, consultez le guide d’installation fourni par votre fournisseur RADIUS.

- Configurer la passerelle VPN en tant que client RADIUS sur le RADIUS. Lorsque vous ajoutez un client RADIUS, spécifiez le réseau virtuel GatewaySubnet que vous avez créé.

- Une fois que le serveur RADIUS est configuré, obtenez l’adresse IP du serveur RADIUS et le secret partagé que les clients RADIUS doivent utiliser pour communiquer avec le serveur RADIUS. Si le serveur RADIUS se trouve dans le réseau virtuel Azure, utilisez l’adresse IP de l’autorité de certification de la machine virtuelle du serveur RADIUS.

L’article relatif au serveur NPS (Network Policy Server) fournit des instructions sur la configuration d’un serveur RADIUS Windows (NPS) pour l’authentification de domaine AD.

Créer la passerelle VPN

Dans cette étape, vous configurez et créez la passerelle de réseau virtuel pour votre réseau virtuel. Pour plus d’informations sur l’authentification et le type de tunnel, consultez Spécifier le type de tunnel et d’authentification dans la version Portail Azure de cet article.

- Le paramètre -GatewayType doit être défini sur la valeur Vpn, tandis que le paramètre -VpnType doit être défini sur la valeur RouteBased.

- La génération d’une passerelle VPN peut prendre 45 minutes ou plus, selon la Référence SKU de la passerelle que vous sélectionnez.

Dans l’exemple suivant, nous utilisons la référence SKU VpnGw2, génération 2. Si vous voyez des erreurs ValidateSet relatives à la valeur GatewaySKU et que vous exécutez ces commandes localement, vérifiez que vous avez installé la dernière version des cmdlets PowerShell. La dernière version contient les nouvelles valeurs validées pour les dernières références SKU de passerelle.

Créez la passerelle de réseau virtuel avec le type de passerelle « VPN » à l’aide de New-AzVirtualNetworkGateway.

New-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" `

-Location "EastUS" -IpConfigurations $gwipconfig -GatewayType Vpn `

-VpnType RouteBased -EnableBgp $false -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

Ajouter le serveur RADIUS

- Le paramètre -RadiusServer peut être spécifié par nom ou par adresse IP. Si vous spécifiez le nom et que le serveur est situé en local, il est possible que la passerelle VPN ne soit pas en mesure de résoudre le nom. Si tel est le cas, il est préférable de spécifier l’adresse IP du serveur.

- Le paramètre -RadiusSecret doit correspondre à ce qui est configuré sur votre serveur RADIUS.

- Le paramètre -VpnClientAddressPool est la plage à partir de laquelle les clients VPN reçoivent une adresse IP. Utilisez une plage d’adresses IP privées qui ne chevauche, ni l’emplacement local à partir duquel vous vous connecterez, ni le réseau virtuel auquel vous souhaitez vous connecter. Assurez-vous que vous disposez d’un pool d’adresses configuré suffisamment large.

Créez une chaîne sécurisée pour le secret RADIUS.

$Secure_Secret=Read-Host -AsSecureString -Prompt "RadiusSecret"Vous êtes invité à entrer le secret RADIUS. Les caractères que vous entrez n’apparaissent pas et sont remplacés par le caractère « * ».

RadiusSecret:***

Ajouter les valeurs de serveur RADIUS et de pool d’adresses client

Dans cette section, vous ajoutez les informations du pool d’adresses client VPN et du serveur RADIUS. Il existe plusieurs options de configuration. Sélectionnez l’exemple que vous souhaitez configurer.

Configurations SSTP

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "SSTP" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

Configurations OpenVPN®

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -VpnClientRootCertificates @()

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "OpenVPN" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

Configurations IKEv2

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "IKEv2" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

SSTP + IKEv2

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol @( "SSTP", "IkeV2" ) `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

Spécifier deux serveurs RADIUS

Pour spécifier deux serveurs RADIUS, utilisez la syntaxe suivante. Modifiez la valeur de -VpnClientProtocol en fonction des besoins.

$radiusServer1 = New-AzRadiusServer -RadiusServerAddress 10.1.0.15 -RadiusServerSecret $radiuspd -RadiusServerScore 30

$radiusServer2 = New-AzRadiusServer -RadiusServerAddress 10.1.0.16 -RadiusServerSecret $radiuspd -RadiusServerScore 1

$radiusServers = @( $radiusServer1, $radiusServer2 )

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $actual -VpnClientAddressPool 201.169.0.0/16 -VpnClientProtocol "IkeV2" -RadiusServerList $radiusServers

Configurer le client VPN et se connecter

Les packages de configuration de profil client VPN contiennent les paramètres qui vous aident à configurer des profils clients VPN pour une connexion au réseau virtuel Azure.

Pour générer un package de configuration du client VPN et configurer un client VPN, consultez l’un des articles suivants :

- RADIUS - Authentification par certificat pour clients VPN

- RADIUS - Authentification par mot de passe pour les clients VPN

- RADIUS - Autres méthodes d’authentification pour les clients VPN

Après avoir configuré le client VPN, connectez-vous à Azure.

Pour vérifier votre connexion

Pour vérifier que votre connexion VPN est active, ouvrez une invite de commandes avec élévation de privilèges, puis exécutez ipconfig/all.

Affichez les résultats. Notez que l’adresse IP que vous avez reçue est l’une des adresses du pool d’adresses de client VPN P2S que vous avez spécifiées dans votre configuration. Les résultats ressemblent à l’exemple qui suit :

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Pour résoudre les problèmes liés aux connexions point à site, consultez Résolution des problèmes de connexion de point à site Azure.

Pour vous connecter à un ordinateur virtuel

Vous pouvez vous connecter à une machine virtuelle déployée sur votre réseau virtuel en créant une connexion Bureau à distance à votre machine virtuelle. La meilleure méthode pour vérifier initialement que vous pouvez vous connecter à votre machine virtuelle consiste à vous connecter à l’aide de son adresse IP privée, plutôt qu’avec le nom d’ordinateur. Vous testez ainsi si vous pouvez vous connecter, que la résolution de nom soit configurée correctement ou non.

Recherchez l’adresse IP privée. Vous pouvez déterminer l’adresse IP privée d’une machine virtuelle en examinant ses propriétés dans le Portail Azure ou à l’aide de PowerShell.

Portail Azure : recherchez votre machine virtuelle dans le Portail Azure. Affichez les propriétés de la machine virtuelle. L’adresse IP privée est répertoriée.

PowerShell : utilisez l’exemple pour afficher la liste des machines virtuelles et adresses IP privées de vos groupes de ressources. Vous n’avez pas besoin de modifier cet exemple pour pouvoir l’utiliser.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Vérifiez que vous êtes connecté à votre réseau virtuel.

Ouvrez Connexion Bureau à distance en entrant RDP ou Connexion Bureau à distance dans la zone de recherche de la barre des tâches. Ensuite, sélectionnez Connexion Bureau à distance. Vous pouvez également ouvrir Connexion Bureau à distance en exécutant la commande

mstscdans PowerShell.Dans Connexion Bureau à distance, entrez l’adresse IP privée de la machine virtuelle. Vous pouvez sélectionner Afficher les options pour définir des paramètres supplémentaires, puis vous connecter.

Si vous rencontrez des problèmes de connexion à une machine virtuelle sur votre connexion VPN, vérifiez les points suivants :

- Vérifiez que votre connexion VPN aboutit.

- Vérifiez que vous vous connectez à l’adresse IP privée de la machine virtuelle.

- Si vous pouvez vous connecter à la machine virtuelle à l’aide de l’adresse IP privée, mais pas à l’aide du nom d’ordinateur, vérifiez que vous avez correctement configuré le système DNS. Pour plus d’informations sur le fonctionnement de la résolution de noms pour les machines virtuelles, consultez Résolution de noms pour les machines virtuelles.

Pour plus d’informations sur les connexions RDP, consultez Résoudre des problèmes de connexion Bureau à distance à une machine virtuelle.

Vérifiez que le package de configuration du client VPN a été généré après que les adresses IP du serveur DNS ont été spécifiées pour le réseau virtuel. Si vous avez mis à jour les adresses IP du serveur DNS, générez et installez un package de configuration du client VPN.

Utilisez « ipconfig » pour vérifier l’adresse IPv4 attribuée à l’adaptateur Ethernet sur l’ordinateur à partir duquel vous vous connectez. Si l’adresse IP est comprise dans la plage d’adresses du réseau virtuel auquel vous vous connectez, ou dans la plage d’adresses de votre VPNClientAddressPool, cette situation est désignée sous le terme d’espaces d’adressage qui se chevauchent. Lorsque vos espaces d’adressage se chevauchent de cette façon, le trafic réseau n’atteint pas Azure et reste sur le réseau local.

Forum aux questions

Pour plus d’informations sur le FAQ, consultez la section Point à site - Authentification RADIUS du FAQ.

Étapes suivantes

Une fois la connexion achevée, vous pouvez ajouter des machines virtuelles à vos réseaux virtuels. Pour plus d’informations, consultez Machines virtuelles. Pour plus d’informations sur la mise en réseau et les machines virtuelles, consultez Vue d’ensemble du réseau de machines virtuelles Azure et Linux.