Configurer des stratégies de connexion IPsec/IKE personnalisées pour un VPN site à site et une connexion de réseau virtuel à réseau virtuel : PowerShell

Cet article vous guide dans les étapes de configuration d’une stratégie IPsec/IKE personnalisée pour des connexions de passerelle VPN site à site ou de réseau virtuel à réseau virtuel à l’aide de PowerShell.

Workflow

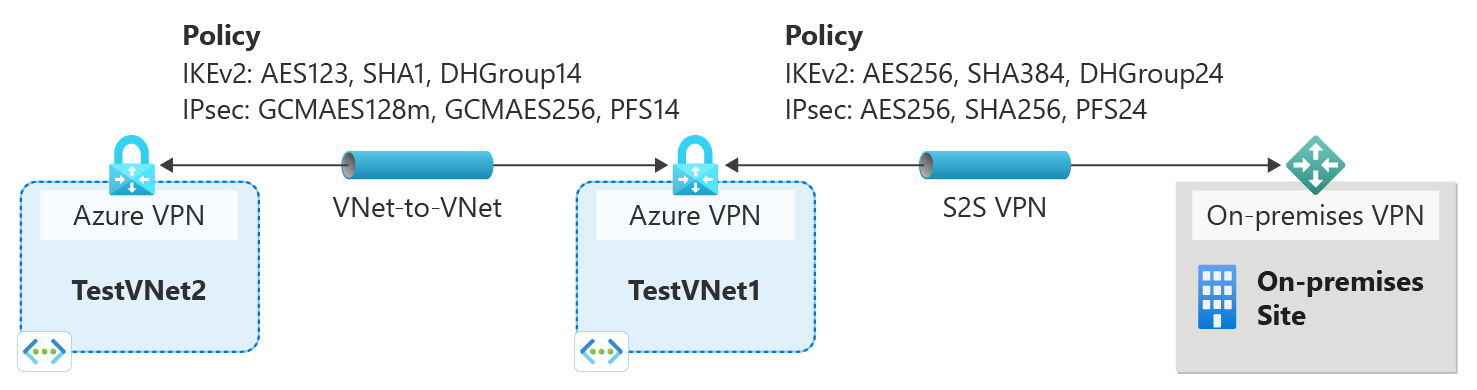

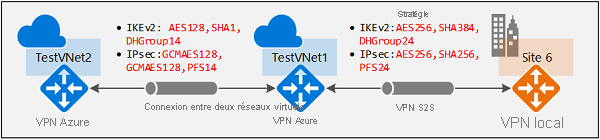

Les instructions de cet article vous aident à préparer et configurer les stratégies IPsec/IKE, comme indiqué dans le diagramme suivant.

- créer un réseau virtuel et une passerelle VPN ;

- créer une passerelle de réseau local pour une connexion entre sites locaux, ou un autre réseau virtuel et une passerelle pour une connexion de réseau virtuel à réseau virtuel ;

- Créer une stratégie IPsec/IKE avec les algorithmes et les paramètres sélectionnés

- Créez une connexion (IPsec ou VNet2VNet) avec la stratégie IPsec/IKE.

- Ajouter/mettre à jour/supprimer une stratégie IPsec/IKE pour une connexion existante

Paramètres de stratégie

La norme de protocole IPsec et IKE standard prend en charge un vaste éventail d’algorithmes de chiffrement dans différentes combinaisons. Pour découvrir comment cela peut vous aider à vous assurer que la connectivité entre sites locaux et de réseau virtuel à réseau virtuel répond à vos besoins de conformité ou de sécurité, consultez À propos des exigences de chiffrement et des passerelles VPN Azure. Tenez compte des points suivants :

- La stratégie IPsec/IKE fonctionne uniquement sur les références (SKU) de passerelle suivantes :

- VpnGw1~5 et VpnGw1AZ~5AZ

- Standard et HighPerformance

- Vous pouvez uniquement spécifier une combinaison de stratégies pour une connexion donnée.

- Vous devez spécifier tous les algorithmes et paramètres pour IKE (mode principal) et IPsec (mode rapide). Vous n’êtes pas en droit de spécifier de stratégie partielle.

- Consulter les spécifications de votre fournisseur de périphérique VPN pour vous assurer que la stratégie est prise en charge sur vos périphériques VPN locaux. Les connexions S2S ou de réseau virtuel à réseau virtuel ne peuvent pas être établies si les stratégies ne sont pas compatibles.

Algorithmes de chiffrement et avantages clés

Le tableau suivant liste les algorithmes de chiffrement et les puissances de clé pris en charge et configurables.

| IPsec/IKEv2 | Options |

|---|---|

| Chiffrement IKEv2 | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| Intégrité IKEv2 | SHA384, SHA256, SHA1, MD5 |

| Groupe DH | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, Aucun |

| Chiffrement IPsec | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, Aucun |

| Intégrité IPsec | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| Groupe PFS | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, Aucun |

| Durée de vie de l’association de sécurité en mode rapide | (Facultatif. Valeurs par défaut en l’absence de spécification) Secondes (entier, 300 au minimum, 27 000 par défaut) Kilooctets (entier, 1 024 au minimum, 10 240 000 par défaut) |

| Sélecteur de trafic | UsePolicyBasedTrafficSelectors ($True ou $False, mais facultatif. $False par défaut en l’absence de spécification) |

| Expiration DPD | Secondes (entier, 9 au minimum, 3 600 au maximum, 45 par défaut) |

La configuration de votre périphérique VPN local doit correspondre aux algorithmes et paramètres suivants, spécifiés dans la stratégie Azure IPsec ou IKE, ou les contenir :

- Algorithme de chiffrement IKE (mode principal, phase 1)

- Algorithme d’intégrité IKE (mode principal, phase 1)

- Groupe DH (mode principal, phase 1)

- Algorithme de chiffrement IPsec (mode rapide, phase 2)

- Algorithme d’intégrité IPsec (mode rapide, phase 2)

- Groupe PFS (mode rapide, phase 2)

- Sélecteur de trafic (si vous utilisez

UsePolicyBasedTrafficSelectors) - Durées de vie de l’association de sécurité (spécifications locales qui n’ont pas besoin de correspondre)

Si vous utilisez GCMAES pour l’algorithme de chiffrement IPsec, vous devez sélectionner le même algorithme GCMAES et la même longueur de clé pour l’intégrité IPsec. Par exemple, utilisez GCMAES128 pour les deux.

Dans le tableau des algorithmes et des clés :

- IKE correspond au Mode principal ou à la Phase 1.

- IPsec correspond au Mode rapide ou à la Phase 2.

- Le groupe DH spécifie le groupe Diffie-Hellman utilisé dans le Mode principal ou la Phase 1.

- Le groupe PFS spécifie le groupe Diffie-Hellman utilisé dans le Mode rapide ou la Phase 2.

La durée de vie de l’association de sécurité en mode principal IKE est fixée à 28 800 secondes pour les passerelles VPN Azure.

UsePolicyBasedTrafficSelectorsest un paramètre facultatif de la connexion. Si vous affectez la valeur$TrueàUsePolicyBasedTrafficSelectorssur une connexion, cela permet de configurer la passerelle VPN pour qu’elle se connecte à un pare-feu VPN basé sur des stratégies locales.Si vous activez

UsePolicyBasedTrafficSelectors, vérifiez que votre périphérique VPN dispose des sélecteurs de trafic correspondants, définis avec toutes les combinaisons de préfixes de votre réseau local (passerelle réseau locale) à destination ou en provenance des préfixes de réseau virtuel Azure, et non de manière indifférenciée. La passerelle VPN accepte n’importe quel sélecteur de trafic proposé par la passerelle VPN distante, indépendamment de ce qui est configuré sur la passerelle VPN.Par exemple, si les préfixes de votre réseau local sont 10.1.0.0/16 et 10.2.0.0/16 et si les préfixes de votre réseau virtuel sont 192.168.0.0/16 et 172.16.0.0/16, vous devez spécifier les sélecteurs de trafic suivants :

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

Pour plus d’informations sur les sélecteurs de trafic basés sur des stratégies, consultez Connecter une passerelle VPN à plusieurs périphériques VPN locaux basés sur des stratégies.

La définition du délai d’expiration sur des périodes plus courtes oblige IKE à générer de nouvelles clés de chiffrement de manière plus intensive. La connexion peut alors sembler déconnectée dans certains cas. Cette situation n’est peut-être pas souhaitable si vos emplacements locaux sont plus éloignés de la région Azure dans laquelle se trouve la passerelle VPN, ou si l’état de la liaison physique est susceptible d’entraîner une perte de paquets. Nous vous recommandons généralement de définir le délai d’expiration entre 30 et 45 secondes.

Remarque

L’intégrité IKEv2 sert à l’intégrité et la fonction PRF (fonction pseudo-aléatoire). Si l’algorithme de chiffrement IKEv2 spécifié est GCM*, la valeur transmise dans IKEv2 Integrity n’est utilisée que pour PRF et nous définissons implicitement IKEv2 Integrity sur GCM*. Dans tous les autres cas, la valeur transmise dans IKEv2 Integrity est utilisée pour IKEv2 Integrity et PRF.

Groupes Diffie-Hellman

Le tableau suivant liste les groupes Diffie-Hellman correspondants pris en charge par la stratégie personnalisée :

| Groupe Diffie-Hellman | DHGroup | PFSGroup | Longueur de clé |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | MODP 768 bits |

| 2 | DHGroup2 | PFS2 | MODP 1 024 bits |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | MODP 2 048 bits |

| 19 | ECP256 | ECP256 | ECP 256 bits |

| 20 | ECP384 | ECP384 | ECP 384 bits |

| 24 | DHGroup24 | PFS24 | MODP 2 048 bits |

Reportez-vous à RFC3526 et RFC5114 pour plus d’informations.

Créer une connexion VPN S2S avec une stratégie IPsec/IKE

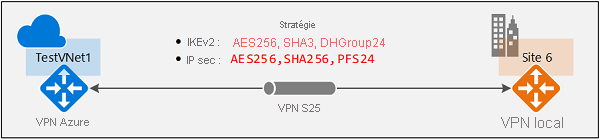

Cette section vous guide tout au long des étapes de création d’une connexion VPN S2S avec une stratégie IPsec/IKE. Les étapes suivantes créent la connexion comme indiqué dans le diagramme :

Pour des instructions détaillées concernant la création d’une connexion VPN S2S, voir Créer une connexion VPN S2S.

Vous pouvez suivre la procédure de cet exercice à l’aide d’Azure Cloud Shell dans votre navigateur. Si vous souhaitez utiliser PowerShell directement sur votre ordinateur, installez les cmdlets PowerShell Azure Resource Manager. Pour plus d’informations sur l’installation des applets de commande PowerShell, consultez Installation et configuration d’Azure PowerShell.

Étape 1 : Créer le réseau virtuel, la passerelle VPN et les ressources de la passerelle de réseau local

Si vous utilisez Azure Cloud Shell, vous vous connectez automatiquement à votre compte et n’avez pas besoin d’exécuter la commande suivante.

Si vous vous servez de PowerShell sur votre ordinateur, ouvrez votre console PowerShell et connectez-vous à votre compte. Pour plus d’informations, consultez la page Utilisation de Windows PowerShell avec Resource Manager. Utilisez l’exemple suivant pour faciliter votre connexion :

Connect-AzAccount

Select-AzSubscription -SubscriptionName <YourSubscriptionName>

1. Déclarer vos variables

Dans cet exercice, nous allons commencer par déclarer les variables. Vous pouvez remplacer les variables par les vôtres avant d’exécuter les commandes.

$RG1 = "TestRG1"

$Location1 = "EastUS"

$VNetName1 = "TestVNet1"

$FESubName1 = "FrontEnd"

$BESubName1 = "Backend"

$GWSubName1 = "GatewaySubnet"

$VNetPrefix11 = "10.1.0.0/16"

$FESubPrefix1 = "10.1.0.0/24"

$BESubPrefix1 = "10.1.1.0/24"

$GWSubPrefix1 = "10.1.255.0/27"

$DNS1 = "8.8.8.8"

$GWName1 = "VNet1GW"

$GW1IPName1 = "VNet1GWIP1"

$GW1IPconf1 = "gw1ipconf1"

$Connection16 = "VNet1toSite6"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

2. Créer le réseau virtuel, la passerelle VPN et la passerelle de réseau local

L’exemple suivant crée le réseau virtuel, TestVNet1, avec trois sous-réseaux, et la passerelle VPN. Lorsque vous remplacez les valeurs, pensez à toujours nommer votre sous-réseau de passerelle « GatewaySubnet ». Si vous le nommez autrement, la création de votre passerelle échoue. La création de la passerelle de réseau virtuel peut prendre 45 minutes, voire plus. Pendant ce temps, si vous utilisez Azure Cloud Shell, votre connexion risque d’expirer. Cela n’affecte pas la commande de création de la passerelle.

New-AzResourceGroup -Name $RG1 -Location $Location1

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1

$besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1

$gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11 -Subnet $fesub1,$besub1,$gwsub1

$gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1

Créez la passerelle réseau locale. Vous devrez peut-être vous reconnecter et redéclarer les variables suivantes si Azure Cloud Shell expire.

Déclarez des variables.

$RG1 = "TestRG1"

$Location1 = "EastUS"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

$GWName1 = "VNet1GW"

$Connection16 = "VNet1toSite6"

Créez la passerelle de réseau local Site6.

New-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP6 -AddressPrefix $LNGPrefix61,$LNGPrefix62

Étape 2 : création d’une connexion VPN S2S avec une stratégie IPsec/IKE

1. Créez une stratégie IPsec/IKE.

L’exemple de script ci-dessous crée une stratégie IPsec/IKE avec les paramètres et les algorithmes suivants :

- IKEv2 : AES256, SHA384, DHGroup24

- IPsec : AES256, SHA256, PFS None, SA Lifetime 14400 seconds & 102400000KB

$ipsecpolicy6 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

Si vous utilisez des algorithmes GCMAES pour IPsec, vous devez utiliser les mêmes algorithme GCMAES et longueur de clé pour le chiffrement IPsec et l’intégrité IPsec. Ainsi, dans l’exemple ci-dessus, les paramètres correspondants seront « -IpsecEncryption GCMAES256 - IpsecIntegrity GCMAES256 » en cas d’utilisation de GCMAES256.

2. Créer la connexion VPN S2S avec la stratégie IPsec/IKE

Créer une connexion VPN S2S et appliquer la stratégie IPsec/IKE créée précédemment.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng6 = Get-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1

New-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng6 -Location $Location1 -ConnectionType IPsec -IpsecPolicies $ipsecpolicy6 -SharedKey 'AzureA1b2C3'

Vous pouvez éventuellement ajouter « -UsePolicyBasedTrafficSelectors $True » à l’applet de création de commande pour permettre à la passerelle VPN Azure de se connecter à des périphériques VPN locaux en fonction d’une stratégie.

Important

Une fois qu’une stratégie IPsec/IKE est spécifiée sur une connexion, la passerelle VPN Azure ne fait qu’envoyer ou accepter la proposition IPsec/IKE avec les algorithmes de chiffrement et puissances de clé spécifiés sur cette connexion particulière. Assurez-vous que votre périphérique VPN local pour la connexion utilise ou accepte la combinaison de stratégies exacte. À défaut, le tunnel VPN S2S ne peut pas être établi.

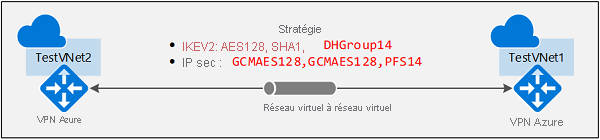

Créer une connexion de réseau virtuel à réseau virtuel avec une stratégie IPsec/IKE

Les étapes de création d’une connexion de réseau virtuel à réseau virtuel avec une stratégie IPsec/IKE sont similaires à celles d’une connexion VPN S2S. Les exemples de scripts ci-dessous créent la connexion comme illustré dans le diagramme :

Pour plus d’informations sur les étapes de création d’une connexion de réseau virtuel à réseau virtuel, voir Créer une connexion de réseau virtuel à réseau virtuel.

Étape 1 : création du deuxième réseau virtuel et de la passerelle VPN

1. Déclarer vos variables

$RG2 = "TestRG2"

$Location2 = "EastUS"

$VNetName2 = "TestVNet2"

$FESubName2 = "FrontEnd"

$BESubName2 = "Backend"

$GWSubName2 = "GatewaySubnet"

$VNetPrefix21 = "10.21.0.0/16"

$VNetPrefix22 = "10.22.0.0/16"

$FESubPrefix2 = "10.21.0.0/24"

$BESubPrefix2 = "10.22.0.0/24"

$GWSubPrefix2 = "10.22.255.0/27"

$DNS2 = "8.8.8.8"

$GWName2 = "VNet2GW"

$GW2IPName1 = "VNet2GWIP1"

$GW2IPconf1 = "gw2ipconf1"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

2. Créer le second réseau virtuel et la passerelle VPN

New-AzResourceGroup -Name $RG2 -Location $Location2

$fesub2 = New-AzVirtualNetworkSubnetConfig -Name $FESubName2 -AddressPrefix $FESubPrefix2

$besub2 = New-AzVirtualNetworkSubnetConfig -Name $BESubName2 -AddressPrefix $BESubPrefix2

$gwsub2 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName2 -AddressPrefix $GWSubPrefix2

New-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2 -Location $Location2 -AddressPrefix $VNetPrefix21,$VNetPrefix22 -Subnet $fesub2,$besub2,$gwsub2

$gw2pip1 = New-AzPublicIpAddress -Name $GW2IPName1 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$vnet2 = Get-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gw2ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf1 -Subnet $subnet2 -PublicIpAddress $gw2pip1

New-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2 -Location $Location2 -IpConfigurations $gw2ipconf1 -GatewayType Vpn -VpnType RouteBased -VpnGatewayGeneration Generation2 -GatewaySku VpnGw2

La création de la passerelle VPN peut prendre 45 minutes, voire plus.

Étape 2 : création d’une connexion de réseau virtuel à réseau virtuel avec la stratégie IPsec/IKE

Comme pour la connexion VPN S2S, créez une stratégie IPsec/IKE, puis appliquez-la à la nouvelle connexion. Si vous avez utilisé Azure Cloud Shell, votre connexion a peut-être expiré. Dans ce cas, reconnectez-vous et reprécisez les variables nécessaires.

$GWName1 = "VNet1GW"

$GWName2 = "VNet2GW"

$RG1 = "TestRG1"

$RG2 = "TestRG2"

$Location1 = "EastUS"

$Location2 = "EastUS"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

1. Créer la stratégie IPsec/IKE

L’exemple de script ci-dessous crée une stratégie IPsec/IKE différente avec les algorithmes et paramètres suivants :

- IKEv2 : AES128, SHA1, DHGroup14

- IPsec : GCMAES128, GCMAES128, PFS24, Durée de vie AS 14400 secondes et 102 400 000 Ko

$ipsecpolicy2 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption GCMAES128 -IpsecIntegrity GCMAES128 -PfsGroup PFS24 -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

2. Créer des connexions de réseau virtuel à réseau virtuel avec la stratégie IPsec/IKE

Créez une connexion de réseau virtuel à réseau virtuel, et appliquez la stratégie IPsec/IKE créée. Dans cet exemple, les deux passerelles sont dans le même abonnement. Il est donc possible de créer et configurer les deux connexions avec la même stratégie IPsec/IKE dans la même session PowerShell.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$vnet2gw = Get-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2

New-AzVirtualNetworkGatewayConnection -Name $Connection12 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet2gw -Location $Location1 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

New-AzVirtualNetworkGatewayConnection -Name $Connection21 -ResourceGroupName $RG2 -VirtualNetworkGateway1 $vnet2gw -VirtualNetworkGateway2 $vnet1gw -Location $Location2 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

Important

Une fois qu’une stratégie IPsec/IKE est spécifiée sur une connexion, la passerelle VPN Azure ne fait qu’envoyer ou accepter la proposition IPsec/IKE avec les algorithmes de chiffrement et puissances de clé spécifiés sur cette connexion particulière. Assurez-vous que les stratégies IPsec pour les deux connexions sont identiques. À défaut, la connexion de réseau virtuel à réseau virtuel ne peut pas être établie.

Une fois ces étapes accomplies, la connexion est établie en quelques minutes et vous disposez de la topologie de réseau suivante, comme indiqué au début :

Mettre à jour la stratégie IPsec/IKE pour une connexion

La dernière section présente la gestion de la stratégie IPsec/IKE pour une connexion S2S ou de réseau virtuel à réseau virtuel existante. L’exercice ci-dessous vous guide dans les opérations suivantes sur une connexion :

- Afficher la stratégie IPsec/IKE d’une connexion

- Ajouter la stratégie IPsec/IKE à une connexion ou la mettre à jour

- Supprimer la stratégie IPsec/IKE d’une connexion

Les mêmes étapes s’appliquent aux connexions S2S et de réseau virtuel à réseau virtuel.

Important

Une stratégie IPsec/IKE est prise en charge uniquement sur des passerelles VPN Standard et HighPerformance basées sur itinéraires. Elle ne fonctionne pas sur la référence (SKU) de passerelle de base ou la passerelle VPN basée sur une stratégie.

1. Mettre à jour une stratégie IPsec/IKE pour une connexion

L’exemple suivant montre comment configurer la stratégie IPsec/IKE sur une connexion. Les scripts des exercices précédents continuent également.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

La dernière commande liste la stratégie IPsec/IKE actuellement configurée sur la connexion, le cas échéant. L’exemple suivant est un exemple de sortie pour la connexion :

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES256

IkeIntegrity : SHA384

DhGroup : DHGroup24

PfsGroup : PFS24

Si aucune stratégie IPsec/IKE n’est configurée, la commande (PS> $connection6.IpsecPolicies) obtient un retour vide. Cela ne signifie pas qu’aucune stratégie IPsec/IKE n’est configurée sur la connexion, mais qu’il n’existe pas de stratégie IPsec/IKE personnalisée. La connexion réelle utilise la stratégie par défaut négociée entre votre périphérique VPN local et la passerelle VPN Azure.

2. Ajouter ou mettre à jour une stratégie IPsec/IKE pour une connexion

Les étapes d’ajout ou de mise à jour d’une stratégie sur une connexion sont identiques : créer une stratégie, puis l’appliquer à la connexion.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$newpolicy6 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6

Pour activer « UsePolicyBasedTrafficSelectors » lors de la connexion à un périphérique VPN local basé sur une stratégie, ajoutez le paramètre « -UsePolicyBaseTrafficSelectors » à l’applet de commande, ou définissez-le sur $False pour désactiver l’option :

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -UsePolicyBasedTrafficSelectors $True

Comme pour « UsePolicyBasedTrafficSelectors », la configuration du délai d’expiration DPD peut être effectuée en dehors de la stratégie IPsec appliquée :

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -DpdTimeoutInSeconds 30

Les options Sélecteur de trafic basé sur une stratégie et Délai d’expiration DPD peuvent être spécifiées avec une stratégie Par défaut, sans stratégie IPsec/IKE personnalisée, si vous le souhaitez.

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $True -DpdTimeoutInSeconds 30

Vous pouvez obtenir de nouveau la connexion pour vérifier si la stratégie est mise à jour. Pour vérifier si la stratégie est mise à jour pour la connexion, exécutez la commande suivante.

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

Exemple de sortie :

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES128

IkeIntegrity : SHA1

DhGroup : DHGroup14

PfsGroup : None

3. Supprimer une stratégie IPsec/IKE d’une connexion

Après que vous avez supprimé la stratégie personnalisée d’une connexion, la passerelle VPN Azure revient à la liste par défaut des propositions IPsec/IKE et relance la négociation avec votre périphérique VPN local.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$currentpolicy = $connection6.IpsecPolicies[0]

$connection6.IpsecPolicies.Remove($currentpolicy)

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6

Vous pouvez utiliser ce script pour vérifier si la stratégie a été supprimée de la connexion.

Questions fréquentes (FAQ) relatives à la stratégie IPsec/IKE

Pour voir le forum aux questions, accédez à la section Stratégie IPsec/IKE du FAQ sur la passerelle VPN.

Étapes suivantes

Pour plus d’informations sur les sélecteurs de trafic basés sur une stratégie, voir Connecter plusieurs périphériques VPN basés sur un stratégie locale.