Présentation du pare-feu d’applications web Azure sur Azure Application Gateway

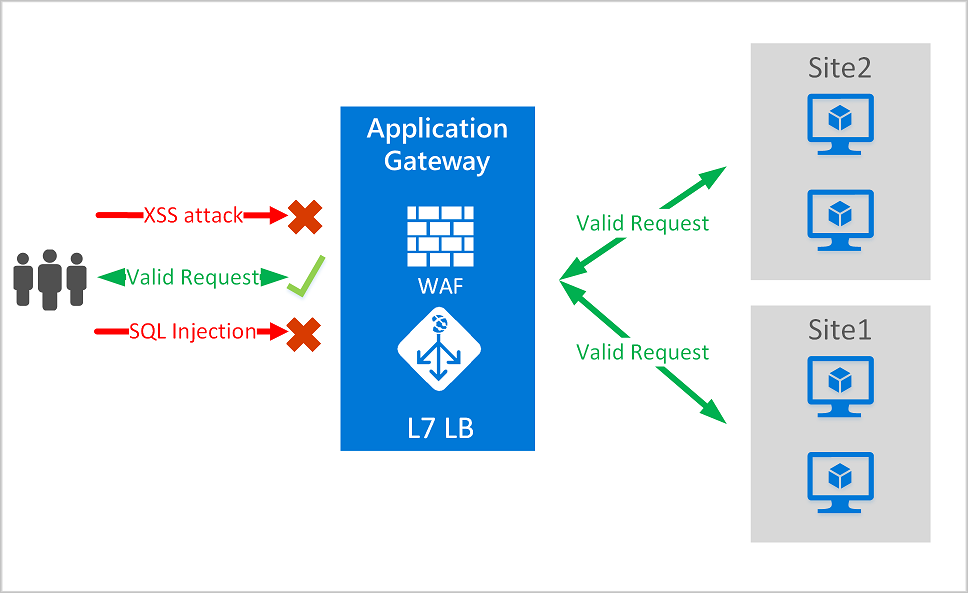

Le pare-feu d’applications web Azure (WAF) sur Azure Application Gateway protège activement vos applications web contre le code malveillant exploitant une faille de sécurité et les vulnérabilités courants. À mesure que les applications web deviennent des cibles plus fréquentes pour les attaques malveillantes, ces attaques exploitent souvent des vulnérabilités connues, comme l’injection SQL et les scripts intersites.

Le pare-feu d’applications web sur Application Gateway suit l’ensemble de règles de base (CRS, Core Rule Set) d’OWASP (Open Web Application Security Project).

Toutes les fonctionnalités WAF suivantes se trouvent dans une stratégie WAF. Vous pouvez créer plusieurs stratégies, qui peuvent être associées à une passerelle d’application, à des écouteurs individuels ou à des règles de routage basées sur les chemins d’une passerelle d’application. De cette façon, vous pouvez avoir des stratégies distinctes pour chaque site derrière votre Application Gateway, si nécessaire. Pour plus d’informations sur les stratégies WAF, voir Créer une stratégie de pare-feu d’applications web (WAF).

Notes

Application Gateway a deux versions de la référence WAF : Application Gateway WAF_v1 et Application Gateway WAF_v2. Les associations de stratégie WAF sont uniquement prises en charge pour la référence SKU WAF_v2 Application Gateway.

Application Gateway fournit de nombreuses fonctionnalités de contrôleur de livraison d’applications (ADC). Ce service offre une terminaison TLS (Transport Layer Security), anciennement SSL (Secure Sockets Layer), une affinité de session basée sur les cookies, une distribution de charge par tourniquet (round robin), un routage basé sur le contenu, la possibilité d’héberger plusieurs sites web et des améliorations de sécurité.

Application Gateway améliore la sécurité via la gestion de stratégies TLS et la prise en charge de TLS de bout en bout. L’intégration de WAF à Application Gateway renforce la sécurité des applications. Cette combinaison défend activement vos applications web contre les vulnérabilités courantes, et offre un emplacement centralisé facile à gérer et à configurer.

Avantages

Cette section décrit les principaux avantages qu’offre WAF sur App Gateway.

Protection

Protection de vos applications web contre les vulnérabilités et les attaques web sans modification du code principal.

Protection simultanée de plusieurs applications web. Une instance d’Application Gateway peut héberger jusqu’à 40 sites web protégés par un pare-feu d’applications web.

Créer des stratégies WAF personnalisées pour différents sites derrière le même pare-feu d’applications web.

Protégez vos applications web contre des bots malveillants avec l’ensemble de règles de réputation IP.

Protégez votre application contre les attaques par déni de service. Pour plus d’informations, consultez DDoS Protection pour application.

Surveillance

Surveillez les attaques dirigées contre vos applications web à l’aide d’un journal WAF en temps réel. Ce journal est intégré avec Azure Monitor pour effectuer le suivi des alertes WAF et analyser facilement les tendances.

Le pare-feu d'applications web (WAF) Application Gateway est intégré à Microsoft Defender pour le cloud. Defender pour le cloud fournit une vue centrale de l'état de sécurité de toutes vos ressources Azure, hybrides et multiclouds.

Personnalisation

Personnalisez des règles et groupes de règles WAF pour les besoins de votre application et pour éliminer les faux positifs.

Associez une stratégie WAF pour chaque site situé derrière votre WAF pour permettre une configuration spécifique du site

Créez des règles personnalisées pour répondre aux besoins de votre application

Fonctionnalités

- Protection contre les injections de code SQL.

- Protection contre l’exécution de scripts de site à site.

- Protection contre d’autres attaques web courantes comme l’injection de commande, les dissimulations de requêtes HTTP, la séparation de réponse HTTP et l’inclusion de fichier distant.

- Protection contre les violations de protocole HTTP.

- Protection contre les anomalies de protocole HTTP comme un agent-utilisateur hôte manquant et les en-têtes Accept.

- Protection contre les robots d’indexation et les scanneurs.

- Détection des erreurs de configuration d’application courantes (par exemple, Apache et IIS).

- Limites de taille de demande configurables avec seuils inférieur et supérieur.

- Des listes d’exclusion vous permettent d’omettre certains attributs de demande d’une évaluation de pare-feu d’applications web. À titre d’exemple courant, citons les jetons Active Directory insérés qui sont utilisés pour les champs d’authentification ou de mot de passe.

- Créez des règles personnalisées pour répondre aux besoins spécifiques de votre application.

- Géofiltrez le trafic pour autoriser ou bloquer l’accès de certains pays/régions à vos applications.

- Protégez vos applications des bots avec l’ensemble de règles d’atténuation des risques des bots.

- Inspecter JSON et XML dans le corps de la requête

Stratégie et règles WAF

Pour activer un pare-feu d’applications web sur Application Gateway, vous devez créer une stratégie WAF. Cette stratégie est l’endroit où se trouve l’ensemble des règles managées, des règles personnalisées, des exclusions et d’autres personnalisations, comme une limite de chargement des fichiers.

Vous pouvez configurer une stratégie WAF et l’associer à une ou plusieurs passerelles d’application pour la protection. Une stratégie WAF se compose de deux types de règles de sécurité :

Les règles personnalisées que vous créez

Ensembles de règles managés qui rassemblent les règles préconfigurées managées par Azure

Quand ces deux types de règles sont utilisés conjointement, les règles personnalisées sont appliquées avant celles d’un ensemble de règles managées. Une règle est constituée d’une condition de correspondance, d’une priorité et d’une action. Les types d’actions pris en charge sont les suivants : ALLOW, BLOCK et LOG. Vous pouvez créer une stratégie entièrement personnalisée qui répond aux exigences de protection spécifiques de votre application en combinant des règles personnalisées et des règles managées.

Les règles d’une stratégie sont traitées selon un ordre de priorité. La priorité est représentée par un entier unique qui définit l’ordre des règles à traiter. Plus la valeur entière est petite, plus la priorité est élevée ; les règles ayant des valeurs inférieures sont évaluées avant les règles ayant des valeurs plus élevées. Une fois qu'une correspondance de règle est trouvée, l’action associée définie dans la règle est appliquée à la requête. Une fois qu’une telle correspondance est traitée, aucune autre règle avec une priorité inférieure n’est traitée.

Une application web fournie par Application Gateway peut être associée à une stratégie WAF au niveau global, au niveau de chaque site ou au niveau de chaque URI.

Ensembles de règles de base

Application Gateway prend en charge plusieurs ensembles de règles, notamment CRS 3.2, CRS 3.1 et CRS 3.0. Ces règles protègent vos applications web contre les activités malveillantes.

Pour plus d’informations, voir Règles et groupes de règles CRS de pare-feu d’applications web.

Règles personnalisées

Application Gateway prend également en charge des règles personnalisées. Les règles personnalisées vous permettent de créer vos propres règles évaluées pour chaque requête passant par WAF. Ces règles ont une priorité plus élevée que les autres règles des ensembles de règles gérés. Si un ensemble de conditions sont remplies, une action est entreprise pour autoriser ou bloquer.

L’opérateur de géocorrespondance est désormais disponible pour les règles personnalisées. Pour plus d’informations, consultez Règles personnalisées de géocorrespondance.

Pour plus d’informations sur les règles personnalisées, consultez Règles personnalisées pour Application Gateway.

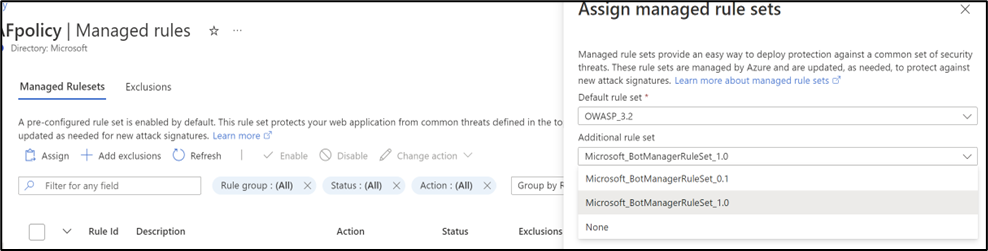

Ensemble de règles de protection bot

Vous pouvez activer un ensemble de règles de protection des bots managé afin d’effectuer des actions personnalisées sur les requêtes provenant de toutes les catégories de bots.

Trois catégories de bots sont prises en charge :

Mauvaise

Les mauvais bots sont des bots avec des adresses IP malveillantes et des bots qui ont falsifié leur identité. Les mauvais bots incluent des adresses IP malveillantes qui proviennent des flux de réputation IP et des indicateurs de compromission IP du flux Veille des menaces Microsoft. Les mauvais bots incluent également des bots qui s’identifient comme de bons bots, mais dont les adresses IP n’appartiennent pas aux éditeurs de bot légitimes.

Convenable

Les bons bots sont des agents utilisateur approuvés. Les règles de bon bot sont classées en plusieurs catégories pour fournir un contrôle granulaire sur la configuration de la stratégie WAF. Ces catégories incluent :

- bots de moteur de recherche vérifiés (tels que Googlebot et Bingbot)

- bots de vérification de lien validés

- bots de réseaux sociaux vérifiés (tels que Facebookbot et LinkedInBot)

- bots publicitaires vérifiés

- bots de vérificateur de contenu vérifiés

- bots divers vérifiés

Unknown

Les bots inconnus sont des agents utilisateur sans validation supplémentaire. Les bots inconnus incluent également des adresses IP malveillantes qui proviennent des indicateurs IP de confiance moyenne du flux Microsoft Threat Intelligence de compromission.

La plateforme WAF gère activement et met à jour dynamiquement les signatures des bots.

Vous pouvez affecter Microsoft_BotManagerRuleSet_1.0 en utilisant l’option Affecter sous Ensembles de règles managés :

Si la protection des bots est activée, elle bloque, autorise ou journalise les requêtes entrantes qui correspondent à des règles de bot en fonction de l’action que vous avez configurée. Par défaut, elle bloque les bots malveillants, autorise les analyseurs des moteurs de recherche vérifiés, bloque les analyseurs des moteurs de recherche inconnus et journalise les bots inconnus. Vous pouvez définir des actions personnalisées pour bloquer, autoriser ou journaliser différents types de bots.

Vous pouvez accéder aux journaux WAF à partir d’un compte de stockage, d’un hub d’événements, d’analytique des journaux, ou envoyer des journaux à une solution partenaire.

Pour plus d’informations sur la protection des bots Application Gateway, consultez Vue d’ensemble de la protection bot du pare-feu d’applications web (WAF) sur Azure Application Gateway.

Modes WAF

Le pare-feu d’applications web d’Application Gateway peut être configuré pour s’exécuter dans les deux modes suivants :

- Mode de détection : Surveille et journalise toutes les alertes de menace. Vous activez l’enregistrement des diagnostics pour Application Gateway dans la section Diagnostics. Vous devez également vérifier que le journal WAF est sélectionné et activé. Le pare-feu d’applications web ne bloque pas les demandes entrantes quand il opère en mode de détection.

- Mode de prévention : Bloque les intrusions et les attaques détectées par les règles. L’attaquant reçoit une exception « 403 Accès non autorisé » et la connexion est fermée. Le mode de prévention enregistre de telles attaques dans les journaux WAF.

Notes

Il est recommandé d’exécuter un WAF récemment déployé en mode de détection pendant une brève période dans un environnement de production. Cela permet d’obtenir des journaux de pare-feu et de mettre à jour toutes les exceptions ou règles personnalisées avant la transition vers le mode de prévention. Cela peut aider à réduire l’occurrence d’un trafic bloqué inattendu.

Moteurs WAF

Le moteur WAF (Azure Web Application Firewall) est le composant qui inspecte le trafic et détermine si une demande inclut une signature qui représente une attaque potentielle. Lorsque vous utilisez CRS 3.2 ou version ultérieure, votre WAF exécute le nouveau moteur WAF, ce qui vous offre des performances plus élevées et un ensemble amélioré de fonctionnalités. Lorsque vous utilisez des versions antérieures du CRS, votre WAF s’exécute sur un moteur plus ancien. Les nouvelles fonctionnalités sont disponibles seulement sur le nouveau moteur WAF Azure.

Actions WAF

Vous pouvez choisir l’action à exécuter quand une requête correspond à la condition d’une règle. Les actions suivantes sont prises en charge :

- Autoriser : la requête est transférée au back-end par le biais du pare-feu d’applications web. Aucune autre règle de priorité inférieure ne peut bloquer cette requête. Les actions d’autorisation s’appliquent seulement à l’ensemble de règles du gestionnaire de bots et non pas à l’ensemble de règles de base.

- Bloquer : la requête est bloquée et le pare-feu d'applications web envoie une réponse au client sans transférer la requête au back-end.

- Journaliser :la demande est journalisée dans les journaux WAF, puis le WAF continue l’évaluation des règles de priorité inférieure.

- Score d’anomalie : il s’agit de l’action par défaut pour l’ensemble de règles CRS quand le score d’anomalie total est incrémenté du fait de la correspondance entre une règle et cette action. Le scoring d’anomalie ne s’applique pas à l’ensemble de règles du gestionnaire de bots.

Mode de scoring d’anomalie

OWASP dispose de deux modes pour décider de bloquer ou non le trafic : le mode traditionnel et le mode de calcul de scoring d’anomalie.

En mode traditionnel, le trafic correspondant à une règle est considéré indépendamment de toute autre correspondance. Ce mode est facile à comprendre. Mais le manque d’informations sur le nombre de règles correspondant à une requête spécifique est une limitation. C’est ainsi que le mode de scoring d’anomalie a été introduit. C’est le mode par défaut pour 3 OWASP.x.

En mode de scoring d’anomalie, le trafic correspondant à une règle n’est pas immédiatement bloqué lorsque le pare-feu est en mode de prévention. Les règles ont un niveau de gravité spécifique : Critique, Erreur, Avertissement ou Avis. Ce niveau de gravité affecte à la demande une valeur numérique appelée le score d’anomalie. Par exemple, une correspondance de règle Avertissement ajoute 3 au score. Une correspondance de règle Avertissement ajoute 5.

| severity | Valeur |

|---|---|

| Critique | 5 |

| Error | 4 |

| Avertissement | 3 |

| Avis | 2 |

Le score d’anomalie doit atteindre le seuil de 5 pour que le trafic soit bloqué. Ainsi, une seule correspondance de règle Critique suffit pour que le pare-feu d’applications web d’Application Gateway bloque une demande, même en mode de prévention. Mais une correspondance de règle Avertissement augmente considérablement selon le score d’anomalie de 3, ce qui est insuffisant en soi pour bloquer le trafic.

Notes

Le message journalisé quand une règle WAF correspond au trafic inclut la valeur d’action « Correspondance ». Si le score d’anomalie total de toutes les règles correspondantes est supérieur ou égal à 5 et que la stratégie WAF s’exécute en mode de prévention, la requête déclenche une règle d’anomalie obligatoire avec la valeur d’action « Bloqué » et la requête est arrêtée. Toutefois, si la stratégie WAF s’exécute en mode de détection, la requête déclenche la valeur d’action « Détecté » et elle est journalisée et transmise au back-end. Pour plus d’informations, consultez Résoudre les problèmes liés au pare-feu d’applications web (WAF) pour Azure Application Gateway.

Configuration

Vous pouvez configurer et déployer toutes les stratégies WAF en utilisant le portail Azure, des API REST, des modèles Azure Resource Manager ou Azure PowerShell. Vous pouvez également configurer et gérer des stratégies WAF Azure à grande échelle à l’aide d’une intégration de Firewall Manager (préversion). Pour plus d’informations, consultez Utiliser Azure Firewall Manager pour gérer les stratégies Web Application Firewall (préversion).

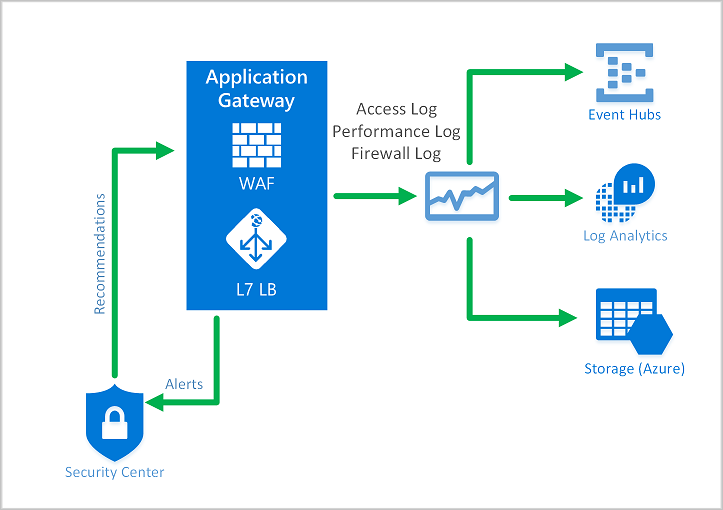

Surveillance du pare-feu d’applications web

Il est important de surveiller l’intégrité de votre passerelle d’application. Vous pouvez prendre en charge ceci en intégrant votre WAF et les applications qu’il protège à Microsoft Defender pour le cloud, Azure Monitor et les journaux Azure Monitor.

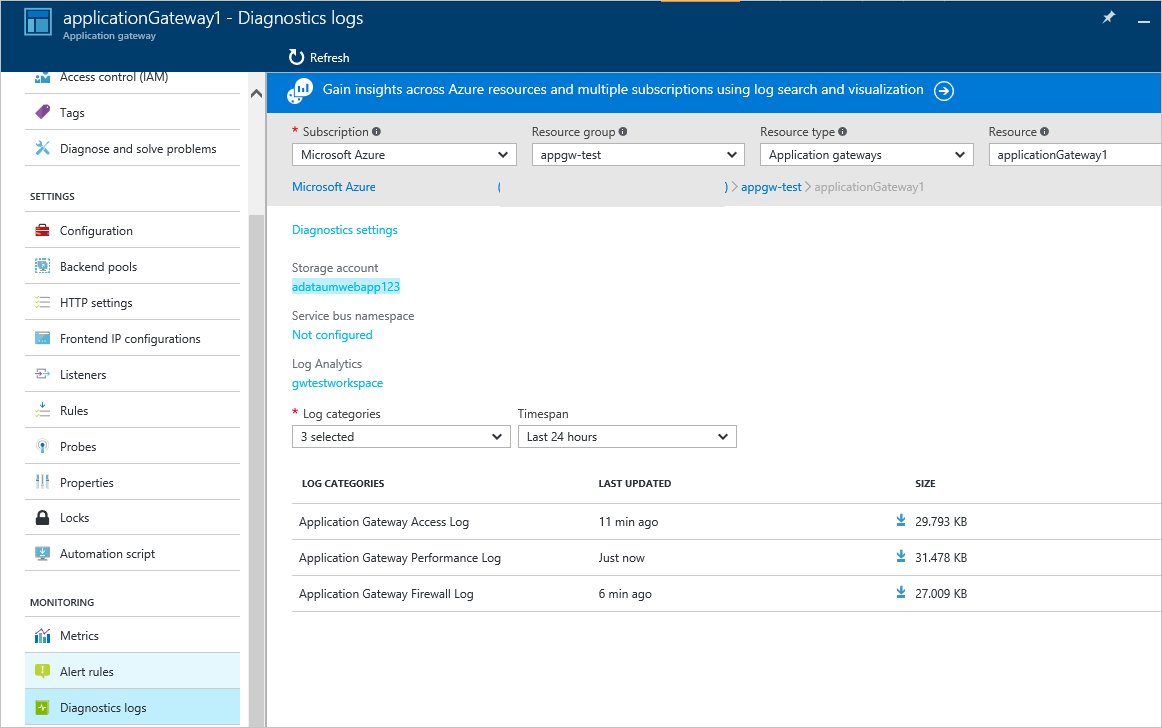

Azure Monitor

Le journaux d’Application Gateway sont intégrés avec Azure Monitor. Cela vous permet d’effectuer le suivi des informations de diagnostic, y compris des alertes et des journaux WAF. Vous pouvez accéder à cette fonctionnalité sous l’onglet Diagnostics dans la ressource Application Gateway du portail ou directement via Azure Monitor. Pour en savoir plus sur l’activation des journaux, voir Diagnostics d’Application Gateway.

Microsoft Defender pour le cloud

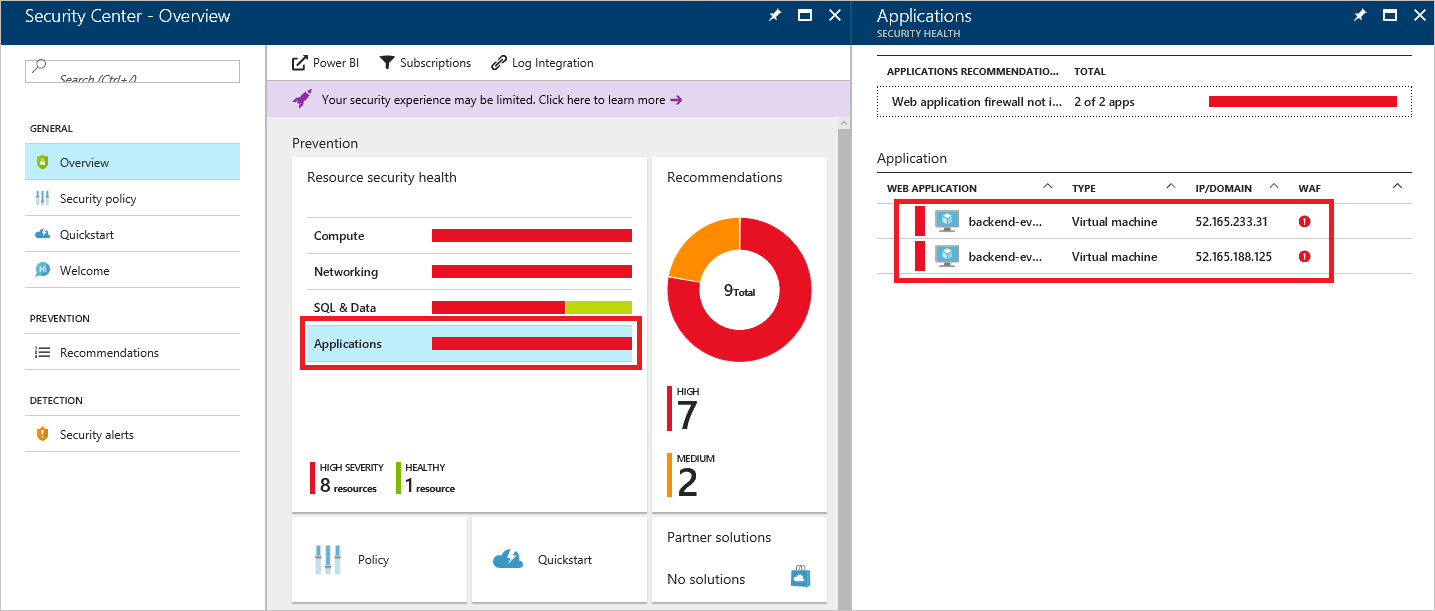

Defender pour le cloud vous aide à prévenir les menaces, à les détecter et à y répondre. Il offre une visibilité et un contrôle accrus sur la sécurité de vos ressources Azure. Application Gateway est intégré à Defender pour le cloud. Defender pour le cloud analyse votre environnement pour détecter les applications web non protégées. Il peut recommander au pare-feu d’applications web d’Application Gateway de protéger ces ressources vulnérables. Vous créez les pare-feu directement à partir de Defender pour le cloud. Ces instances WAF sont intégrées à Defender pour le cloud. Elles envoient des alertes et des informations sur l’intégrité à Defender pour le cloud pour la création de rapports.

Microsoft Sentinel

Microsoft Sentinel est une solution native Cloud et évolutive de type SIEM (Security Information and Event Management) et SOAR (Security Orchestrated Automated Response). Microsoft Sentinel assure une analyse de sécurité intelligente et fournit des renseignements sur les menaces dans l’ensemble de l’entreprise. Elle constitue une solution unique pour la détection des alertes, la visibilité des menaces, la chasse proactive et la réponse aux menaces.

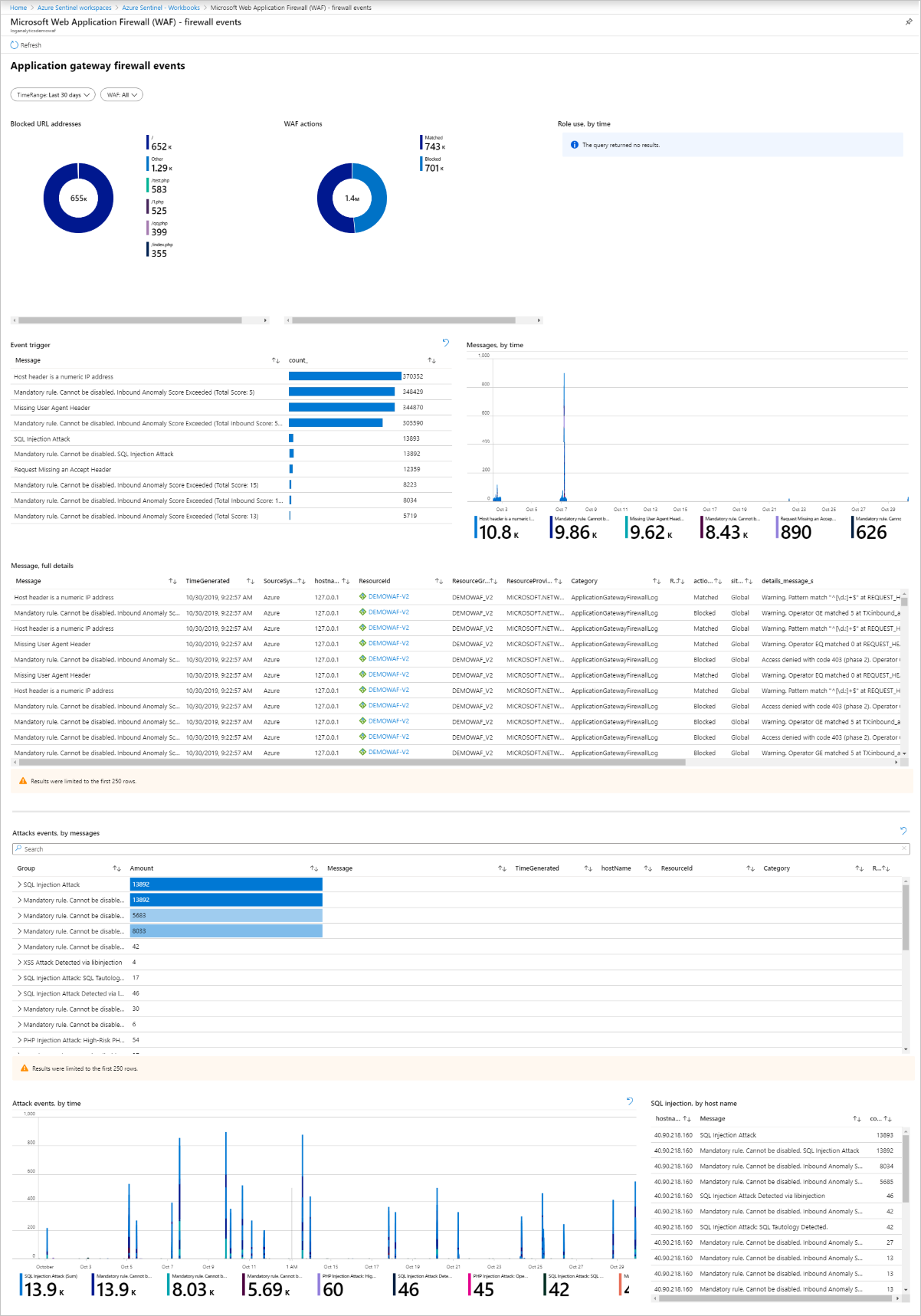

Avec le classeur des événements de pare-feu WAF Azure intégré, vous pouvez avoir une vue d’ensemble des événements de sécurité sur votre pare-feu d’applications web. Ceci inclut les événements, les règles de correspondance et les règles bloquées ainsi que tout le reste de ce qui est consigné dans les journaux du pare-feu. Vous trouverez ci-dessous plus d’informations sur la journalisation.

Classeur Azure Monitor pour WAF

Ce classeur permet une visualisation personnalisée des événements WAF pertinents pour la sécurité sur plusieurs panneaux filtrables. Il fonctionne avec tous les types de WAF, y compris Application Gateway, Front Door et CDN, et il peut être filtré en fonction du type de WAF ou d’une instance WAF spécifique. Importez via un modèle ARM ou un modèle de la galerie. Pour déployer ce classeur, consultez Classeur WAF.

Journalisation

Le pare-feu d’applications web d’Application Gateway fournit des rapports détaillés sur chaque menace détectée. La journalisation est intégrée avec les journaux Azure Diagnostics. Les alertes sont enregistrées au format .json. Ces journaux d’activité peuvent être intégrés aux journaux d’activité Azure Monitor.

{

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupId}/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/{appGatewayName}",

"operationName": "ApplicationGatewayFirewall",

"time": "2017-03-20T15:52:09.1494499Z",

"category": "ApplicationGatewayFirewallLog",

"properties": {

{

"instanceId": "ApplicationGatewayRole_IN_0",

"clientIp": "203.0.113.145",

"clientPort": "0",

"requestUri": "/",

"ruleSetType": "OWASP",

"ruleSetVersion": "3.0",

"ruleId": "920350",

"ruleGroup": "920-PROTOCOL-ENFORCEMENT",

"message": "Host header is a numeric IP address",

"action": "Matched",

"site": "Global",

"details": {

"message": "Warning. Pattern match \"^[\\\\d.:]+$\" at REQUEST_HEADERS:Host ....",

"data": "127.0.0.1",

"file": "rules/REQUEST-920-PROTOCOL-ENFORCEMENT.conf",

"line": "791"

},

"hostname": "127.0.0.1",

"transactionId": "16861477007022634343"

"policyId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/drewRG/providers/Microsoft.Network/ApplicationGatewayWebApplicationFirewallPolicies/globalWafPolicy",

"policyScope": "Global",

"policyScopeName": " Global "

}

}

}

Tarification de la référence SKU Application Gateway WAF

Les modèles de tarification sont différents pour les références (SKU) WAF_v1 et WAF_v2. Pour en savoir plus, consultez la page Tarification d’Application Gateway.

Nouveautés

Pour découvrir les nouveautés du pare-feu d’applications web Azure, consultez Mises à jour Azure.

Étapes suivantes

- Découvrez plus d’informations sur les règles managées de WAF

- Découvrez plus d’informations sur les règles personnalisées

- Découvrez le Pare-feu d’applications web sur Azure Front Door

- En savoir plus sur la sécurité du réseau Azure