Personnaliser les règles du pare-feu d’applications web à l’aide du Portail Azure

Le pare-feu d’applications web (WAF) Azure Application Gateway fournit une protection pour les applications web. Ces protections sont fournies par le jeu de règles (Core Rule Set, CRS) de l’Open Web Application Security Project (OWASP). Certaines règles peuvent entraîner des faux positifs et bloquer le trafic réel. Par conséquent, Application Gateway permet de personnaliser des règles et des groupes de règles. Pour plus d’informations sur les règles et groupes de règles spécifiques, consultez la Liste de règles et groupes de règles CRS de pare-feu d’applications web.

Notes

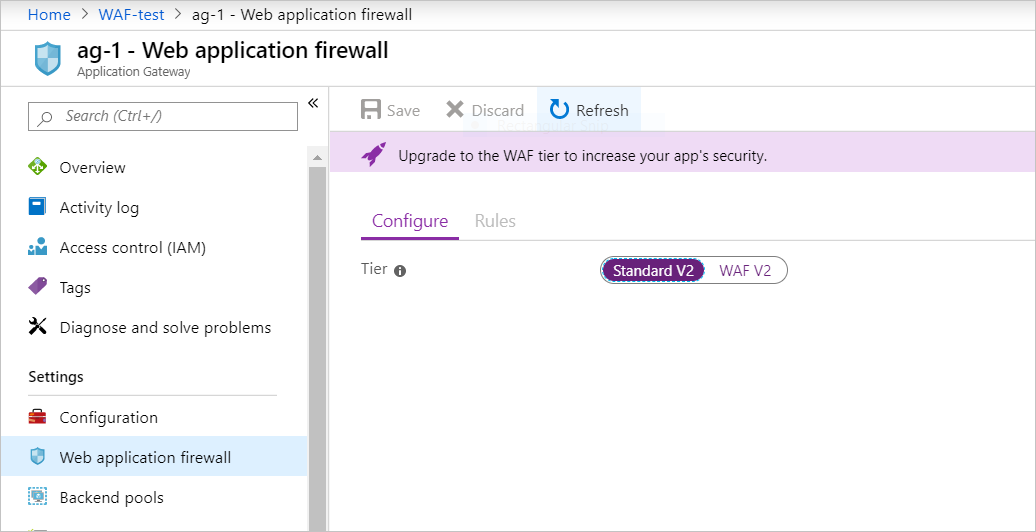

Si votre passerelle Application Gateway n’utilise pas la couche WAF, l’option de mise à niveau de la passerelle Application Gateway vers la couche WAF s’affiche dans le volet de droite.

Afficher les règles et groupes de règles

Pour afficher les règles et groupes de règles

Accédez à la passerelle Application Gateway, puis sélectionnez Pare-feu d’applications web.

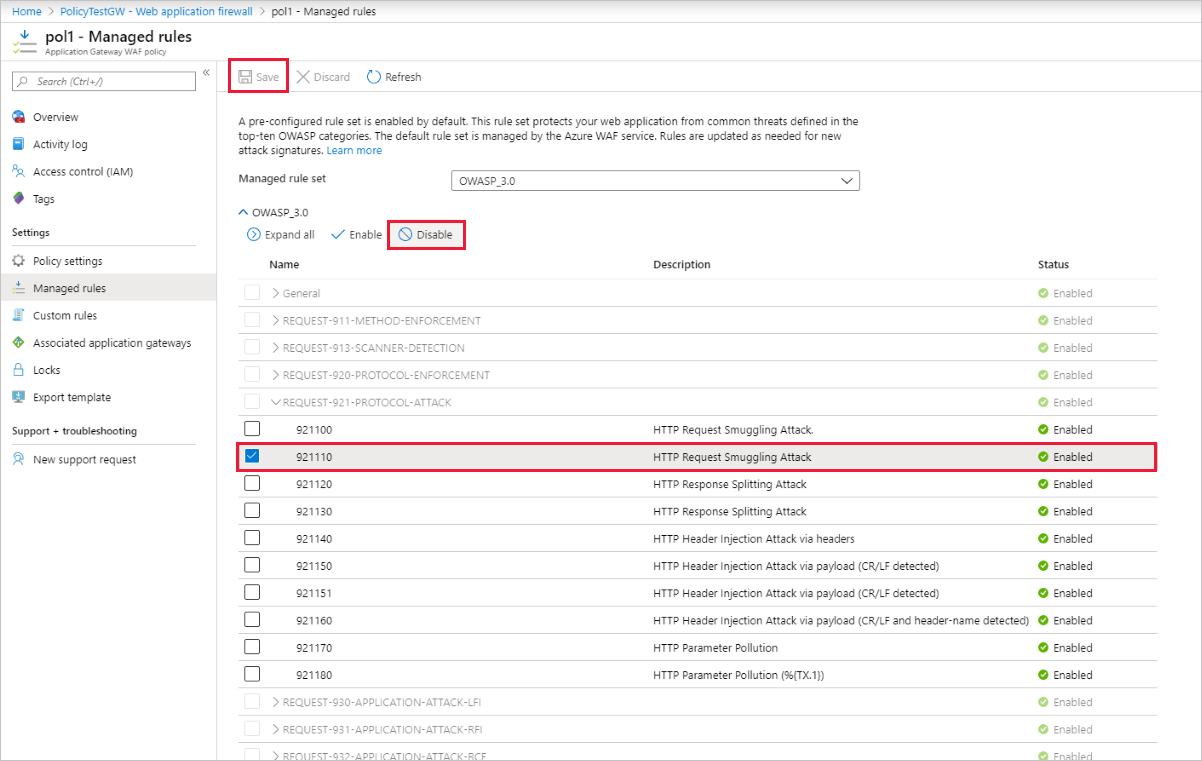

Sélectionnez votre stratégie WAF.

Sélectionnez Règles managées.

Un tableau s’affiche sur la page de tous les groupes de règles fournis avec l’ensemble de règles choisi. Toutes les cases à cocher de la règle sont sélectionnées.

Désactiver les règles et les groupes de règles

Important

Soyez prudent lors de la désactivation des groupes de règles ou des règles. Cela peut aggraver les risques pour la sécurité. Le score d’anomalie n’est pas incrémenté et aucune journalisation ne se produit pour les règles désactivées.

Pour désactiver des groupes de règles ou des règles spécifiques

- Recherchez les règles ou les groupes de règles que vous voulez désactiver.

- Cochez les cases correspondant aux règles que vous voulez désactiver.

- Sélectionnez l’action en haut de la page (activer/désactiver) pour les règles sélectionnées.

- Sélectionnez Enregistrer.

Règles obligatoires

La liste suivante contient les conditions qui provoquent le blocage de la requête par le pare-feu d’applications web (WAF) en mode Prévention. En mode Détection, elles sont enregistrées en tant qu’exceptions.

Elles ne peuvent pas être configurées ni désactivées :

- L’échec d’analyse du corps de la requête entraîne le blocage de cette dernière, sauf si l’inspection du corps est désactivée (XML, JSON, données de formulaire)

- La longueur des données du corps de la requête (sans fichiers) est supérieure à la limite configurée

- Le corps de la requête (avec fichiers) est supérieur à la limite

- Une erreur interne s’est produite dans le moteur WAF

Propre à CRS 3.x :

- Le score des anomalies entrantes a dépassé le seuil

Étapes suivantes

Après avoir configuré vos règles désactivées, vous pouvez apprendre à afficher vos journaux d’activité WAF. Pour plus d’informations, consultez Diagnostics Application Gateway.