Migration de serveurs de Microsoft Monitoring Agent vers la solution unifiée

S’applique à :

- Windows Server 2012 R2

- Windows Server 2016

Cet article vous guide dans la migration de serveurs de bas niveau de Microsoft Monitoring Agent (MMA) vers la solution unifiée.

Configuration requise

- Microsoft Endpoint Configuration Manager (MECM) supérieur à 2207.

- Appareils de système d’exploitation de bas niveau dans votre environnement intégrés à Microsoft Monitoring Agent. Pour confirmer, vérifiez que

MsSenseS.exes’exécute dans le Gestionnaire des tâches. - Présence de l’agent MMA. Vous pouvez le vérifier en vérifiant si l’ID d’espace de travail correct est présent dans le Panneau de configuration> Microsoft Monitoring Agent.

- Portail Microsoft Defender actif avec des appareils intégrés.

- Un regroupement d’appareils contenant des serveurs de bas niveau tels que Windows Server 2012 R2 ou Windows Server 2016 à l’aide de l’agent MMA est configuré dans votre instance MECM.

Pour plus d’informations sur l’installation des prérequis répertoriés, consultez la section rubriques connexes .

Collecter les fichiers requis

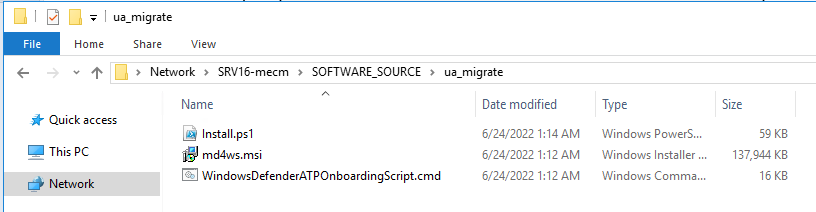

Copiez le package de solution unifié, le script d’intégration et le script de migration dans la même source de contenu que celle que vous déployez avec MECM.

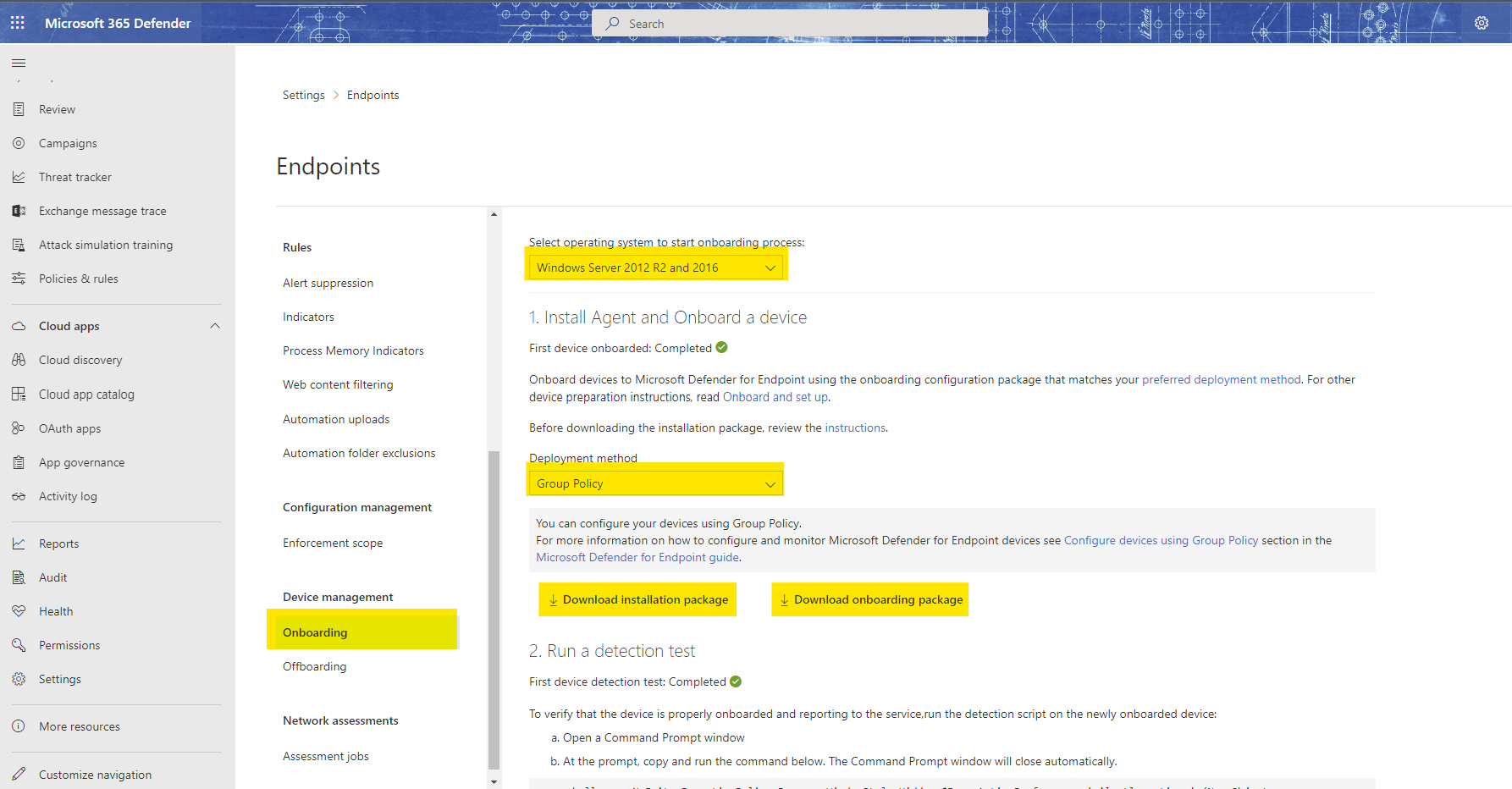

Téléchargez le script d’intégration et la solution unifiée à partir de Microsoft Defender XDR page des paramètres.

Remarque

Vous devez sélectionner le stratégie de groupe dans la liste déroulante Méthode de déploiement pour obtenir le fichier .cmd.

Téléchargez le script de migration à partir du document : Scénarios de migration de serveur de la solution de Microsoft Defender pour point de terminaison MMA précédente. Ce script se trouve également sur GitHub : GitHub - microsoft/mdefordownlevelserver.

Enregistrez les trois fichiers dans un dossier partagé utilisé par MECM en tant que source logicielle.

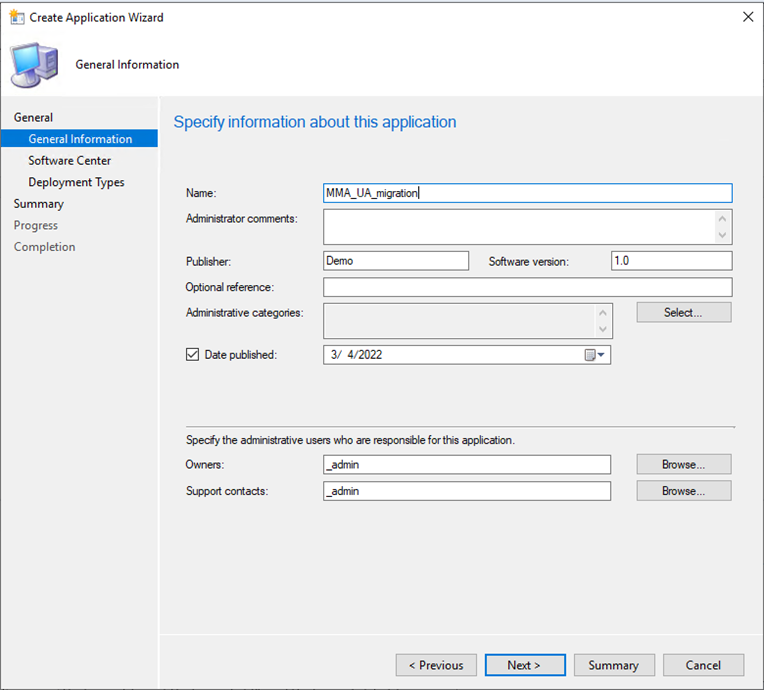

Create le package en tant qu’application

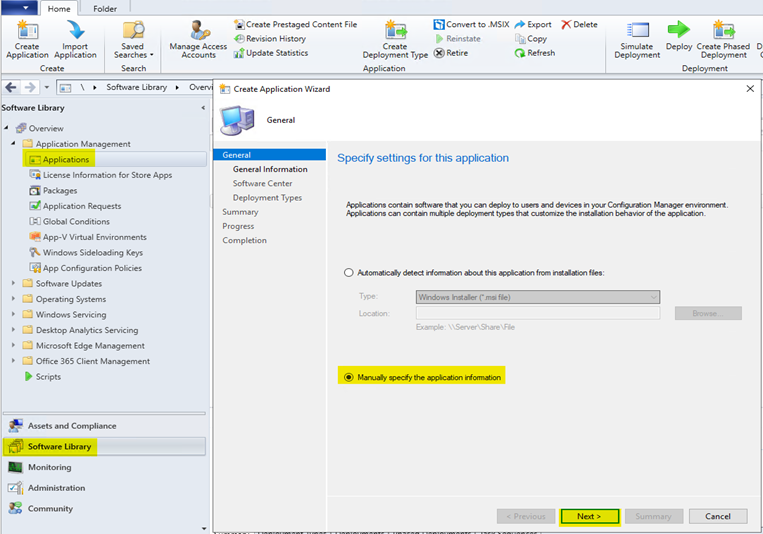

Dans la console MECM, procédez comme suit : Applications> de bibliothèque>de logiciels Create Application.

Sélectionnez Spécifier manuellement les informations de l’application.

Sélectionnez Suivant dans l’écran Centre logiciel de l’Assistant.

Dans Types de déploiement, cliquez sur Ajouter.

Sélectionnez Manuellement pour spécifier les informations sur le type de déploiement , puis sélectionnez Suivant.

Donnez un nom à votre déploiement de script, puis sélectionnez Suivant.

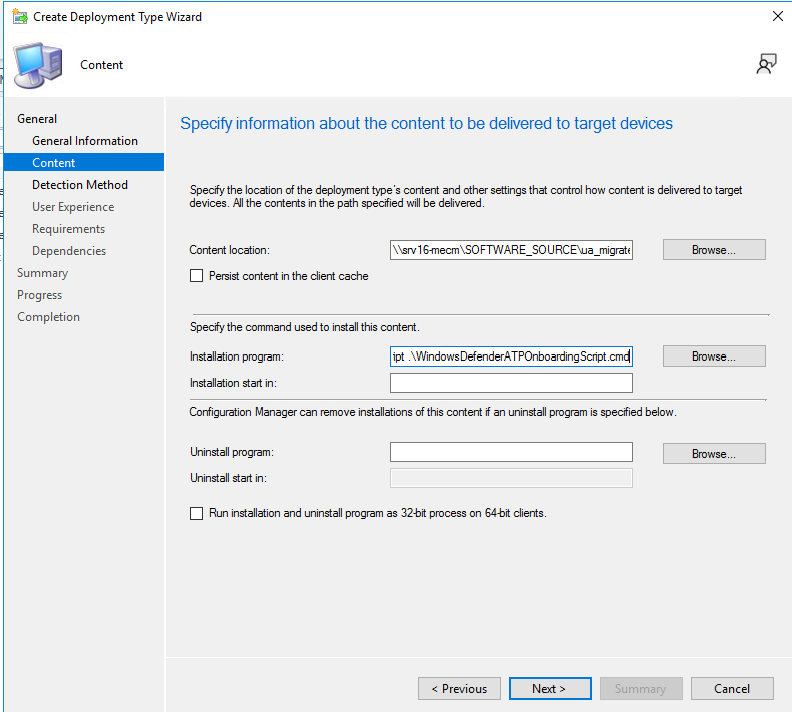

Au cours de cette étape, copiez le chemin d’accès UNC dans lequel se trouve votre contenu. Exemple :

\\ServerName\h$\SOFTWARE_SOURCE\path.

En outre, définissez ce qui suit comme programme d’installation :

Powershell.exe -ExecutionPolicy ByPass -File install.ps1 -RemoveMMA <workspace ID> -OnboardingScript .\WindowsDefenderATPOnboardingScript.cmdCliquez sur Suivant et veillez à ajouter votre propre ID d’espace de travail dans cette section.

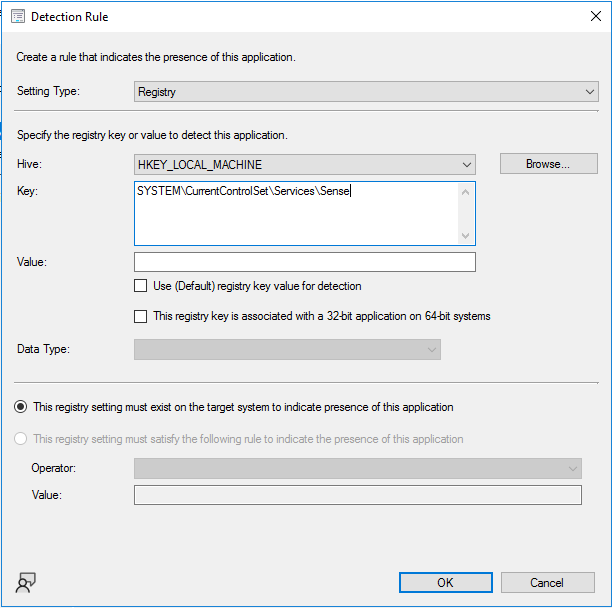

Cliquez sur Suivant , puis sur Ajouter une clause.

La méthode de détection sera basée sur la clé de Registre indiquée ci-dessous.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SenseCochez l’option : Ce paramètre de Registre doit se fermer sur le système cible pour indiquer la présence de cette application.

Conseil

La valeur de la clé de Registre a été obtenue en exécutant la commande PowerShell indiquée ci-dessous sur un appareil sur lequel la solution unifiée est installée. D’autres méthodes créatives de détection peuvent également être utilisées. L’objectif est d’identifier si la solution unifiée a déjà été installée sur un appareil spécifique. Vous pouvez laisser les champs Valeur et Type de données vides.

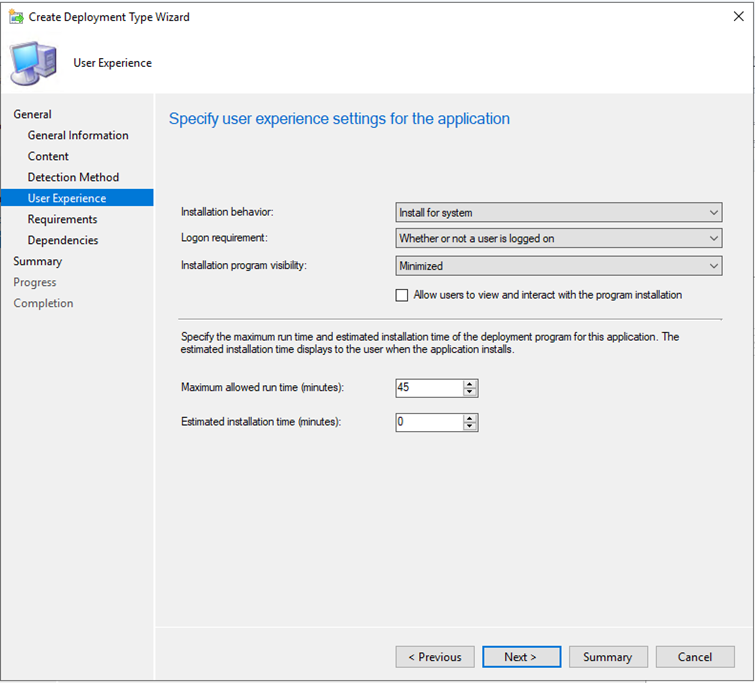

get-wmiobject Win32_Product | Sort-Object -Property Name |Format-Table IdentifyingNumber, Name, LocalPackage -AutoSizeDans la section Expérience utilisateur, case activée les paramètres recommandés affichés dans la capture d’écran. Vous pouvez choisir ce qui convient à votre environnement, puis cliquer sur Suivant. Pour la visibilité du programme d’installation, il est recommandé d’installer avec Normal pendant les tests de phase, puis de le remplacer par Réduit pour le déploiement général.

Conseil

Le runtime maximal autorisé peut être réduit de (par défaut) de 120 minutes à 60 minutes.

Ajoutez des exigences supplémentaires, puis sélectionnez Suivant.

Sous la section Dépendances, sélectionnez Suivant.

Sélectionnez Suivant jusqu’à ce que l’écran de saisie semi-automatique s’affiche, puis Fermer.

Continuez à sélectionner Suivant jusqu’à la fin de l’Assistant Application. Vérifiez que tous ont été vérifiés en vert.

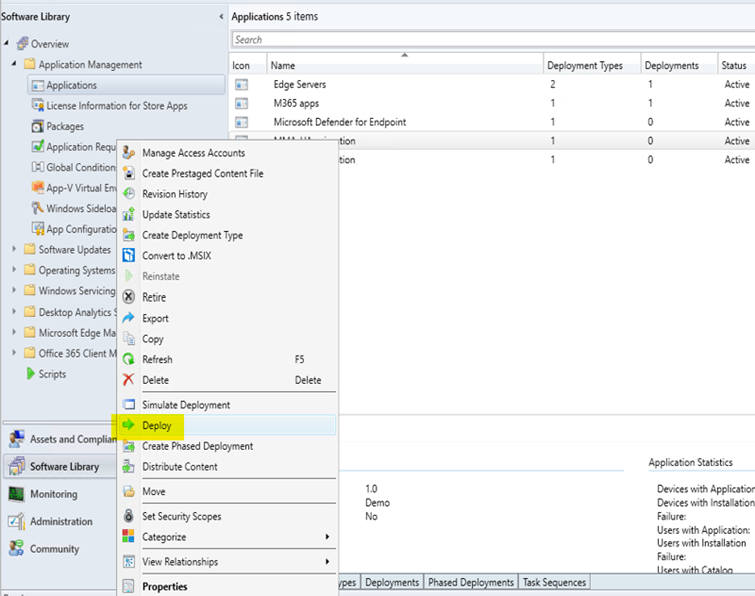

Fermez l’Assistant, cliquez avec le bouton droit sur l’application récemment créée et déployez-la sur votre collection de serveurs de bas niveau. Localement, l’installation peut être confirmée dans le Centre logiciel. Pour plus d’informations, case activée les journaux CM à l’adresse

C:\Windows\CCM\Logs\AppEnforce.log.Vérifiez les status de la migration dans Déploiements de surveillance > MECM>.

Dépannage. Les fichiers ETL sont créés et enregistrés automatiquement localement sur chaque serveur à cet emplacement

C:\Windows\ccmcache\#\. Ces fichiers peuvent être exploités par le support technique pour résoudre les problèmes d’intégration.

Voir aussi

- Configuration de l'agent Microsoft Monitoring Agent

- Déployer des applications - Configuration Manager

- Microsoft Defender pour point de terminaison - Configuration Manager

- Intégrer des serveurs Windows au service Microsoft Defender pour point de terminaison

- Microsoft Defender pour point de terminaison : Défendre Windows Server 2012 R2 et 2016

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour