Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

S’applique à : Configuration Manager (branche actuelle)

Endpoint Protection peut vous aider à gérer et à surveiller Microsoft Defender pour point de terminaison. Microsoft Defender pour point de terminaison aide les entreprises à détecter, examiner et répondre aux attaques avancées sur leurs réseaux. Configuration Manager stratégies peuvent vous aider à intégrer et à surveiller Windows 10 clients ou des clients ultérieurs.

le portail cloud de Microsoft Defender pour point de terminaison est Centre de sécurité Microsoft Defender. En ajoutant et en déployant un fichier de configuration d’intégration client, Configuration Manager pouvez surveiller les status de déploiement et l’intégrité de l’agent Microsoft Defender pour point de terminaison. Microsoft Defender pour point de terminaison est pris en charge sur les PC exécutant le client Configuration Manager ou gérés par Microsoft Intune.

Configuration requise

- Abonnement à Microsoft Defender pour point de terminaison

- Ordinateurs clients exécutant le client Configuration Manager

- Clients utilisant un système d’exploitation répertorié dans la section systèmes d’exploitation clients pris en charge ci-dessous.

- Votre compte d’utilisateur administratif a besoin du rôle de sécurité Endpoint Protection Manager .

Systèmes d’exploitation clients pris en charge

Vous pouvez intégrer les systèmes d’exploitation suivants à l’aide de Configuration Manager :

- Windows 11

- Windows 10, version 1709 ou ultérieure

- Windows Server 2025

- Windows Server 2022

- Windows Server 2019

- Windows Server Semi-Annual Channel (SAC), version 1803 ou ultérieure

- Windows Server 2016

Importante

Les systèmes d’exploitation qui ont atteint la fin de leur cycle de vie de produit ne sont généralement pas pris en charge pour l’intégration, sauf s’ils ont été inscrits dans le programme ESU (Extended Security Mises à jour). Pour plus d’informations sur les systèmes d’exploitation et les fonctionnalités pris en charge avec Microsoft Defender pour point de terminaison, consultez Configuration minimale requise pour Microsoft Defender pour point de terminaison.

Instructions pour l’intégration à Microsoft Defender pour point de terminaison avec Configuration Manager 2207 et versions ultérieures

Instructions pour mettre à jour les informations d’intégration pour les appareils Microsoft Defender pour point de terminaison avec Configuration Manager

Intégration à Microsoft Defender pour point de terminaison avec Configuration Manager 2207 et versions ultérieures

Différents systèmes d’exploitation ont des besoins différents pour l’intégration à Microsoft Defender pour point de terminaison. Les appareils de niveau supérieur, tels que Windows Server version 1803, ont besoin du fichier de configuration d’intégration. À compter de Current Branch 2207, pour les appareils de système d’exploitation serveur de bas niveau, vous pouvez choisir entre Microsoft Defender pour point de terminaison (MDE) client (recommandé) ou Microsoft Monitoring Agent (MMA) (hérité) dans les paramètres client. Pour Windows 8.1 appareils, vous devez utiliser Microsoft Monitoring Agent (MMA) (hérité) dans les paramètres client.

Si vous choisissez d’utiliser MMA, vous avez besoin de la clé d’espace de travail et de l’ID d’espace de travail à intégrer. Configuration Manager installe également Microsoft Monitoring Agent (MMA) si nécessaire par les appareils intégrés, mais il ne met pas automatiquement à jour l’agent.

Les systèmes d’exploitation de niveau supérieur sont les suivants :

- Windows 10, version 1607 et ultérieure

- Windows 11

- Windows Server Semi-Annual Channel (SAC), version 1803 ou ultérieure

- Windows Server 2019

- Windows Server 2022

- Windows Server 2025

Les systèmes d’exploitation de bas niveau qui prennent en charge MDE client sont les suivants :

- Windows Server 2016

Remarque

Actuellement, le Microsoft Defender pour point de terminaison moderne et unifié pour Windows Server 2012 R2 & 2016 est en disponibilité générale. Configuration Manager version 2107 avec le correctif cumulatif prend en charge la configuration à l’aide de stratégies Endpoint Protection, y compris celles créées dans le centre d’administration Microsoft Intune à l’aide de l’attachement de locataire. Configuration Manager version 2207 prend désormais en charge le déploiement automatique de MDE Client, si vous choisissez d’utiliser via paramètres client. Pour les versions antérieures prises en charge, consultez Scénarios de migration de serveur.

Lorsque vous intégrez des appareils à Microsoft Defender pour point de terminaison avec Configuration Manager, vous déployez la stratégie Defender sur un ou plusieurs regroupements cibles. Parfois, le regroupement cible contient des appareils exécutant n’importe quel nombre des systèmes d’exploitation pris en charge. Les instructions d’intégration de ces appareils varient selon que vous ciblez un regroupement contenant des appareils avec des systèmes d’exploitation qui sont uniquement de niveau supérieur et des appareils qui prennent en charge MDE Client ou si le regroupement inclut également des clients de bas niveau qui nécessitent MMA.

- Si votre collection contient uniquement des appareils de niveau supérieur et/ou de bas niveau du système d’exploitation serveur qui nécessitent MDE Client (en fonction des paramètres du client), vous pouvez utiliser les instructions d’intégration à l’aide de Microsoft Defender pour point de terminaison Client (recommandé).

- Si votre collection cible contient des appareils de système d’exploitation serveur de bas niveau qui nécessitent MMA (en fonction des paramètres du client) ou des appareils Windows 8.1, suivez les instructions pour intégrer des appareils à l’aide de Microsoft Monitoring Agent.

Avertissement

Si votre collection cible contient des appareils de bas niveau qui nécessitent MMA et que vous utilisez les instructions d’intégration à l’aide de MDE Client, les appareils de bas niveau ne seront pas intégrés. Les champs facultatifs Clé d’espace de travail et ID d’espace de travail sont utilisés pour l’intégration des appareils de bas niveau qui nécessitent MMA, mais s’ils ne sont pas inclus, la stratégie échoue sur les clients de bas niveau qui nécessitent MMA.

Intégrer des appareils à l’aide du client MDE à Microsoft Defender pour point de terminaison (recommandé)

Les clients de niveau supérieur ont besoin d’un fichier de configuration d’intégration pour l’intégration à Microsoft Defender pour point de terminaison. Les systèmes d’exploitation de niveau supérieur sont les suivants :

- Windows 11

- Windows 10, version 1607 et ultérieure

- Windows Server Semi-Annual Channel (SAC), version 1803 et ultérieure

- Windows Server 2019

- Windows Server 2022

- Windows Server 2025

Les systèmes d’exploitation de bas niveau qui prennent en charge MDE client sont les suivants :

- Windows Server 2016

Configuration requise

Prérequis pour Windows Server 2012 R2

Si vous avez entièrement mis à jour vos machines avec le dernier package cumulatif mensuel , il n’existe aucun prérequis supplémentaire.

Le package d’installation case activée si les composants suivants ont déjà été installés via une mise à jour :

- Mise à jour pour l’expérience client et la télémétrie de diagnostic

- Mise à jour pour le runtime C universel dans Windows

Prérequis pour Windows Server 2016

- La mise à jour de la pile de maintenance (SSU) du 14 septembre 2021 ou ultérieure doit être installée.

- La dernière mise à jour cumulative (LCU) du 20 septembre 2018 ou ultérieure doit être installée. Il est recommandé d’installer les derniers SSU et LCU disponibles sur le serveur. - La fonctionnalité antivirus Microsoft Defender doit être activée/installée et à jour. Vous pouvez télécharger et installer la dernière version de la plateforme à l’aide de Windows Update. Vous pouvez également télécharger le package de mise à jour manuellement à partir du catalogue Microsoft Update ou de MMPC.

Obtenir un fichier de configuration d’intégration pour les appareils de niveau supérieur

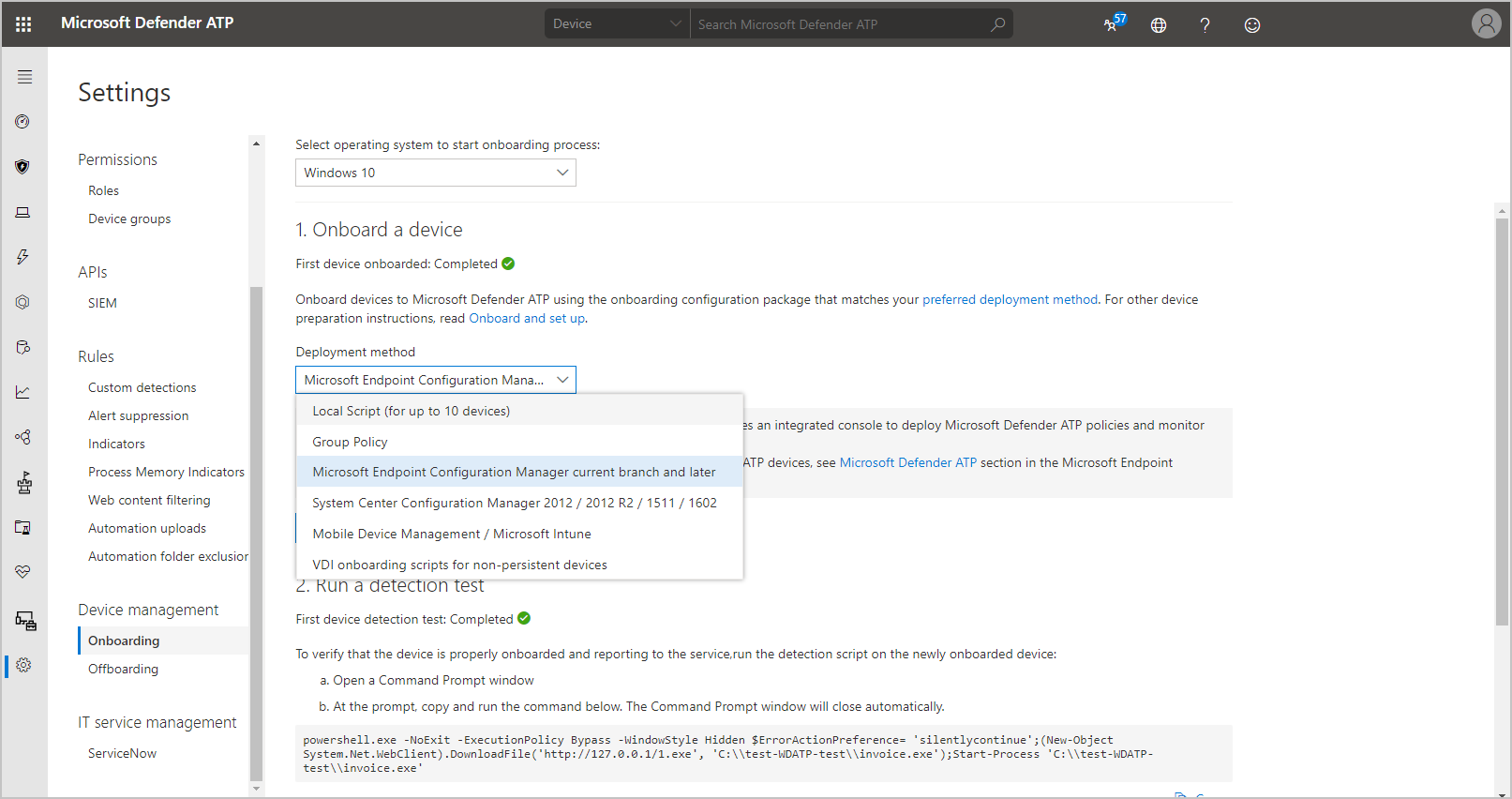

- Accédez au Centre de sécurité Microsoft Defender et connectez-vous.

- Sélectionnez Paramètres, puis Intégration sous le titre Point de terminaison .

- Pour le système d’exploitation, sélectionnez Windows 10 et 11.

- Choisissez Microsoft Endpoint Configuration Manager Current Branch et versions ultérieures pour la méthode de déploiement.

- Sélectionnez Télécharger le package.

- Téléchargez le fichier d’archive compressé (.zip) et extrayez le contenu.

Remarque

Les étapes vous permettent de télécharger le fichier d’intégration pour Windows 10 et 11, mais ce fichier est également utilisé pour les systèmes d’exploitation serveur de niveau supérieur.

Importante

- Le fichier de configuration Microsoft Defender pour point de terminaison contient des informations sensibles qui doivent être conservées en sécurité.

- Si votre collection cible contient des appareils de bas niveau qui nécessitent MMA et que vous utilisez les instructions d’intégration à l’aide de MDE Client, les appareils de bas niveau ne seront pas intégrés. Les champs facultatifs Clé d’espace de travail et ID d’espace de travail sont utilisés pour l’intégration d’appareils de bas niveau, mais s’ils ne sont pas inclus, la stratégie échoue sur les clients de bas niveau.

Intégrer les appareils de niveau supérieur

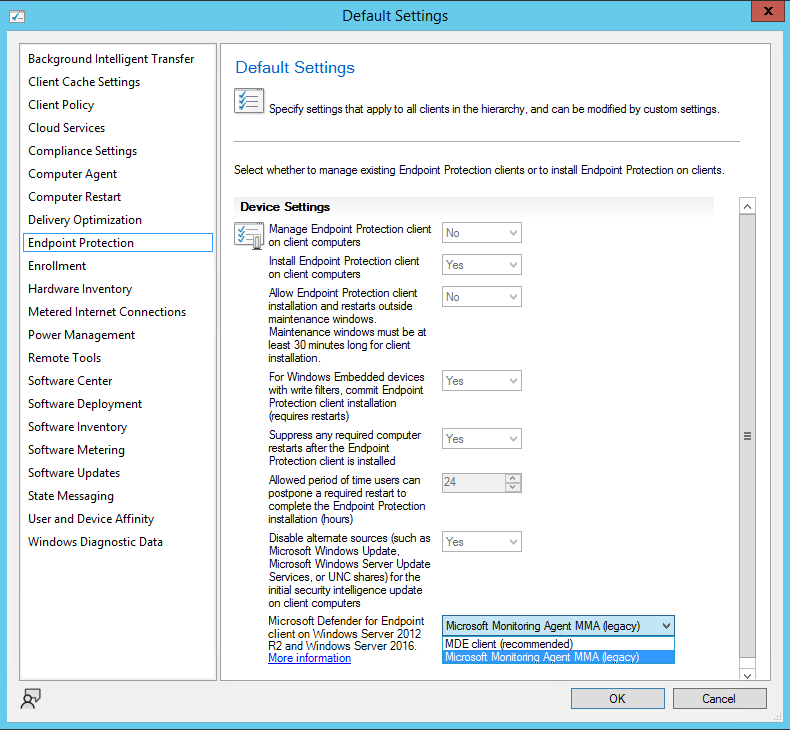

- Dans la console Configuration Manager, accédez àParamètres clientd’administration>.

- Créez des paramètres d’appareil client personnalisés ou accédez aux propriétés du paramètre client requis et sélectionnez Endpoint Protection

- Pour Microsoft Defender pour point de terminaison paramètre Client sur Windows Server 2012 R2 et Windows Server 2016, la valeur par défaut est définie sur Microsoft Monitoring Agent (hérité) et doit être remplacée par MDE Client ( recommandé) .

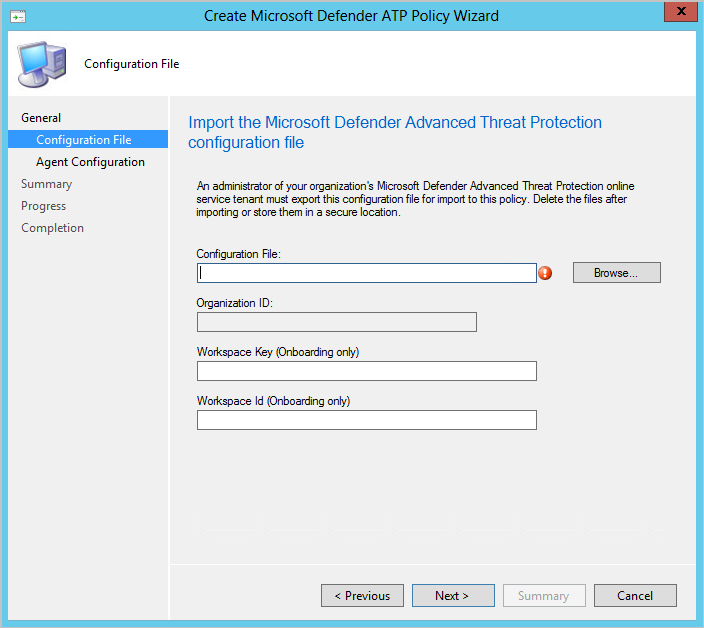

- Dans la console Configuration Manager, accédez à Ressources et Conformité>Endpoint Protection>Microsoft Defender Stratégies ATP, puis sélectionnez Créer Microsoft Defender stratégie ATP. L’assistant d'application de stratégies s’ouvre.

- Tapez le nom et la description de la stratégie Microsoft Defender pour point de terminaison, puis sélectionnez Intégration.

- Accédez au fichier de configuration que vous avez extrait du fichier .zip téléchargé.

- Spécifiez les exemples de fichiers qui sont collectés et partagés à partir d’appareils gérés à des fins d’analyse.

- Aucune

- Tous les types de fichiers

- Passez en revue le résumé et terminez l’Assistant.

- Cliquez avec le bouton droit sur la stratégie que vous avez créée, puis sélectionnez Déployer pour cibler la stratégie Microsoft Defender pour point de terminaison aux clients.

Intégrer des appareils avec MDE client et MMA à Microsoft Defender pour point de terminaison

Vous pouvez intégrer des appareils exécutant l’un des systèmes d’exploitation pris en charge à Microsoft Defender pour point de terminaison en fournissant le fichier de configuration, la clé d’espace de travail et l’ID d’espace de travail à Configuration Manager.

Obtenir le fichier de configuration, l’ID d’espace de travail et la clé d’espace de travail

Accédez au service en ligne Microsoft Defender pour point de terminaison et connectez-vous.

Sélectionnez Paramètres, puis Intégration sous l’en-tête Points de terminaison .

Pour le système d’exploitation, sélectionnez Windows 10 et 11.

Choisissez Microsoft Endpoint Configuration Manager Current Branch et versions ultérieures pour la méthode de déploiement.

Sélectionnez Télécharger le package.

Téléchargez le fichier d’archive compressé (.zip) et extrayez le contenu.

Sélectionnez Paramètres, puis Intégration sous le titre Gestion des appareils.

Pour le système d’exploitation, sélectionnez Windows 7 SP1 et 8.1 ou Windows Server 2008 R2 Sp1, 2012 R2 et 2016 dans la liste.

- La clé de l’espace detravail et l’ID d’espace de travail seront identiques, quelle que soit l’option que vous choisissez.

Copiez les valeurs de la clé de l’espace de travail et de l’ID de l’espace de travail à partir de la section Configurer la connexion .

Importante

Le fichier de configuration Microsoft Defender pour point de terminaison contient des informations sensibles qui doivent être conservées en sécurité.

Intégrer les appareils

Dans la console Configuration Manager, accédez àParamètres clientd’administration>.

Créez des paramètres d’appareil client personnalisés ou accédez aux propriétés du paramètre client requis et sélectionnez Endpoint Protection

Pour Microsoft Defender pour point de terminaison Client sur Windows Server 2012 paramètre R2 et Windows Server 2016, vérifiez que la valeur est définie sur Microsoft Monitoring Agent (hérité).

Dans la console Configuration Manager, accédez à Ressources et Conformité>Endpoint Protection>Microsoft Defender Stratégies ATP.

Sélectionnez Créer Microsoft Defender stratégie ATP pour ouvrir l’Assistant Stratégie.

Tapez le nom et la description de la stratégie Microsoft Defender pour point de terminaison, puis sélectionnez Intégration.

Accédez au fichier de configuration que vous avez extrait du fichier .zip téléchargé.

Fournissez la clé de l’espace de travail et l’ID de l’espace de travail, puis sélectionnez Suivant.

Spécifiez les exemples de fichiers qui sont collectés et partagés à partir d’appareils gérés à des fins d’analyse.

- Aucune

- Tous les types de fichiers

Passez en revue le résumé et terminez l’Assistant.

Cliquez avec le bouton droit sur la stratégie que vous avez créée, puis sélectionnez Déployer pour cibler la stratégie Microsoft Defender pour point de terminaison aux clients.

Surveiller

Dans la console Configuration Manager, accédez à Surveillance>de la sécurité, puis sélectionnez Microsoft Defender ATP.

Passez en revue le tableau de bord Microsoft Defender pour point de terminaison.

Microsoft Defender’état d’intégration de l’agent ATP : nombre et pourcentage d’ordinateurs clients gérés éligibles avec une stratégie de Microsoft Defender pour point de terminaison active intégrée

intégrité de l’agent ATP Microsoft Defender : pourcentage de clients informatiques signalant des status pour leur agent Microsoft Defender pour point de terminaison

Sain - Fonctionnement correct

Inactif : aucune donnée envoyée au service pendant la période de temps

État de l’agent : le service système de l’agent dans Windows n’est pas en cours d’exécution

Non intégré : la stratégie a été appliquée, mais l’agent n’a pas signalé l’intégration de la stratégie

Créer un fichier de configuration de désintégrage

Connectez-vous au Centre de sécurité Microsoft Defender.

Sélectionnez Paramètres, puis Désactiver l’intégration sous le titre Point de terminaison .

Sélectionnez Windows 10 et 11 pour le système d’exploitation et Microsoft Endpoint Configuration Manager Current Branch et versions ultérieures pour la méthode de déploiement.

- L’utilisation de l’option Windows 10 et 11 garantit que tous les appareils du regroupement sont hors de bord et que le MMA est désinstallé si nécessaire.

Téléchargez le fichier d’archive compressé (.zip) et extrayez le contenu. Les fichiers de désintégrage sont valides pendant 30 jours.

Dans la console Configuration Manager, accédez à Ressources et Conformité>Endpoint Protection>Microsoft Defender Stratégies ATP, puis sélectionnez Créer Microsoft Defender stratégie ATP. L’assistant d'application de stratégies s’ouvre.

Tapez le nom et la description de la stratégie Microsoft Defender pour point de terminaison, puis sélectionnez Désintégrer.

Accédez au fichier de configuration que vous avez extrait du fichier .zip téléchargé.

Passez en revue le résumé et terminez l’Assistant.

Sélectionnez Déployer pour cibler la stratégie Microsoft Defender pour point de terminaison aux clients.

Importante

Les fichiers de configuration Microsoft Defender pour point de terminaison contiennent des informations sensibles qui doivent être conservées en sécurité.

Mise à jour des informations d’intégration pour les appareils existants

Les organisations peuvent avoir besoin de mettre à jour les informations d’intégration sur un appareil via Microsoft Configuration Manager.

Cela peut être nécessaire en raison d’une modification de la charge utile d’intégration pour Microsoft Defender pour point de terminaison, ou lorsque le support Microsoft l’a demandé.

La mise à jour des informations d’intégration indiquera à l’appareil de commencer à utiliser la nouvelle charge utile d’intégration au redémarrage suivant.

Ce processus compromet les actions de mise à jour de la stratégie d’intégration existante et l’exécution d’une action ponctuelle sur tous les appareils existants pour mettre à jour la charge utile d’intégration. Utilisez le script d’intégration stratégie de groupe pour effectuer une élévation unique des appareils de l’ancienne charge utile à la nouvelle charge utile.

Remarque

Ces informations ne déplacent pas nécessairement un appareil entre les locataires sans le retirer complètement du locataire d’origine. Pour les options de migration d’appareils entre des organisations Microsoft Defender pour point de terminaison, Support Microsoft.

Valider la nouvelle charge utile d’intégration

Téléchargez le package d’intégration stratégie de groupe à partir du portail Microsoft Defender pour point de terminaison.

Créer une collection pour la validation de la nouvelle charge utile d’intégration

Excluez cette collection de la collection Microsoft Defender pour point de terminaison existante ciblée avec la charge utile d’intégration.

Déployez le script d’intégration stratégie de groupe dans la collection de tests.

Vérifiez que les appareils utilisent la nouvelle charge utile d’intégration.

Migrer vers la nouvelle charge utile d’intégration

Téléchargez le package d’intégration Microsoft Configuration Manager à partir du portail Microsoft Defender pour point de terminaison.

Mettez à jour la stratégie d’intégration Microsoft Defender pour point de terminaison existante avec la nouvelle charge utile d’intégration.

Déployez le script à partir de Valider la nouvelle charge utile d’intégration sur le regroupement cible existant pour la stratégie d’intégration Microsoft Defender pour point de terminaison.

Vérifier que les appareils utilisent la nouvelle charge utile d’intégration et consomment correctement la charge utile à partir du script

Remarque

Une fois tous les appareils migrés, vous pouvez supprimer les collections de script et de validation de votre environnement, à l’aide de la stratégie d’intégration.