configurer Microsoft Defender pour point de terminaison sur les fonctionnalités iOS

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Remarque

Defender pour point de terminaison sur iOS utilise un VPN afin de fournir la fonctionnalité Web Protection. Il ne s’agit pas d’un VPN standard et d’un VPN local/auto-bouclage qui ne prend pas le trafic en dehors de l’appareil.

Accès conditionnel avec Defender pour point de terminaison sur iOS

Microsoft Defender pour point de terminaison sur iOS, ainsi que Microsoft Intune et Microsoft Entra ID, permet d’appliquer des stratégies de conformité des appareils et d’accès conditionnel en fonction du score de risque de l’appareil. Defender pour point de terminaison est une solution mtd (Mobile Threat Defense) que vous pouvez déployer pour utiliser cette fonctionnalité via Intune.

Pour plus d’informations sur la configuration de l’accès conditionnel avec Defender pour point de terminaison sur iOS, consultez Defender pour point de terminaison et Intune.

Protection web et VPN

Par défaut, Defender pour point de terminaison sur iOS inclut et active la protection web, qui permet de sécuriser les appareils contre les menaces web et de protéger les utilisateurs contre les attaques par hameçonnage. Les indicateurs anti-hameçonnage et personnalisés (URL et domaine) sont pris en charge dans le cadre de la protection web. Les indicateurs personnalisés basés sur IP ne sont actuellement pas pris en charge sur iOS. Le filtrage de contenu web n’est actuellement pas pris en charge sur les plateformes mobiles (Android et iOS).

Defender pour point de terminaison sur iOS utilise un VPN pour fournir cette fonctionnalité. Le VPN est local et, contrairement au VPN traditionnel, le trafic réseau n’est pas envoyé en dehors de l’appareil.

Bien qu’activé par défaut, il peut arriver que vous deviez désactiver le VPN dans certains cas. Par exemple, vous souhaitez exécuter des applications qui ne fonctionnent pas lorsqu’un VPN est configuré. Dans ce cas, vous pouvez choisir de désactiver le VPN à partir de l’application sur l’appareil en procédant comme suit :

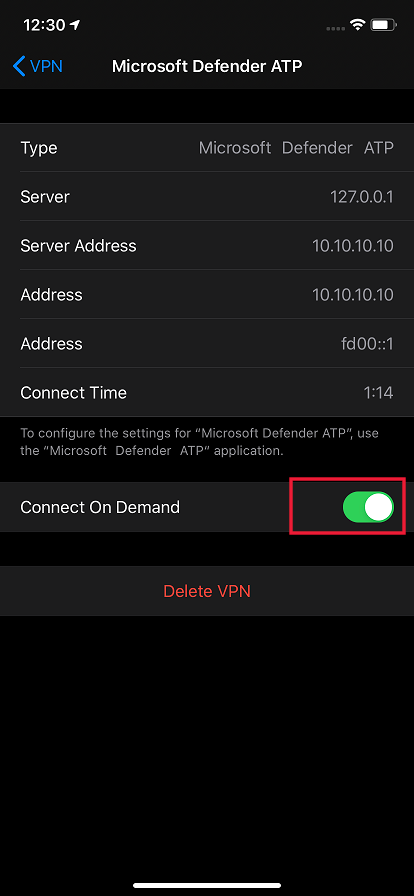

Sur votre appareil iOS, ouvrez l’application Paramètres , sélectionnez Général , puis VPN.

Sélectionnez le bouton i pour Microsoft Defender pour point de terminaison.

Désactivez la connexion à la demande pour désactiver le VPN.

Remarque

La protection web n’est pas disponible lorsque le VPN est désactivé. Pour réactiver la protection web, ouvrez l’application Microsoft Defender pour point de terminaison sur l’appareil, puis sélectionnez Démarrer le VPN.

Désactiver la protection web

La protection web est l’une des fonctionnalités clés de Defender pour point de terminaison et nécessite un VPN pour fournir cette fonctionnalité. Le VPN utilisé est un VPN local/de bouclage et non un VPN traditionnel, mais il existe plusieurs raisons pour lesquelles les clients peuvent ne pas préférer le VPN. Si vous ne souhaitez pas configurer un VPN, vous pouvez désactiver la protection web et déployer Defender pour point de terminaison sans cette fonctionnalité. Les autres fonctionnalités de Defender pour point de terminaison continuent de fonctionner.

Cette configuration est disponible pour les appareils inscrits (MDM) et les appareils non inscrits (GAM). Pour les clients avec GPM, les administrateurs peuvent configurer la protection web via des appareils gérés dans la configuration de l’application. Pour les clients sans inscription, à l’aide de gam, les administrateurs peuvent configurer la protection web via des applications managées dans la configuration de l’application.

Configurer la protection web

Désactiver la protection web à l’aide de GPM

Procédez comme suit pour désactiver la protection web pour les appareils inscrits.

Dans le Centre d’administration Microsoft Intune, accédez à Applications Stratégies> deconfiguration> des applicationsAjouter des>appareils gérés.

Donnez un nom à la stratégie, Plateforme > iOS/iPadOS.

Sélectionnez Microsoft Defender pour point de terminaison comme application cible.

Dans la page Paramètres, sélectionnez Utiliser le concepteur de configuration, puis ajoutez

WebProtectioncomme clé et définissez son type de valeur sur .String- Par défaut,

WebProtection = true. Un administrateur doit définirWebProtection = falsepour désactiver la protection web. - Defender pour point de terminaison envoie la pulsation au portail Microsoft Defender chaque fois qu’un utilisateur ouvre l’application.

- Sélectionnez Suivant, puis affectez ce profil aux appareils/utilisateurs ciblés.

- Par défaut,

Désactiver la protection web à l’aide de gam

Procédez comme suit pour désactiver la protection web pour les appareils non inscrits.

Dans le Centre d’administration Microsoft Intune, accédez à Applications Stratégies> deconfiguration> des applicationsAjouter des>applications gérées.

Donner à la stratégie un nom.

Sous Sélectionner des applications publiques, choisissez Microsoft Defender pour point de terminaison comme application cible.

Dans la page Paramètres , sous Paramètres de configuration généraux, ajoutez

WebProtectioncomme clé et définissez sa valeur surfalse.- Par défaut,

WebProtection = true. Un administrateur peut définirWebProtection = falsepour désactiver la protection web. - Defender pour point de terminaison envoie la pulsation au portail Microsoft Defender chaque fois qu’un utilisateur ouvre l’application.

- Sélectionnez Suivant, puis affectez ce profil aux appareils/utilisateurs ciblés.

- Par défaut,

Remarque

La WebProtection clé n’est pas applicable au filtre de contrôle dans la liste des appareils supervisés. Si vous souhaitez désactiver la protection web pour les appareils supervisés, vous pouvez supprimer le profil Filtre de contrôle.

Configurer la protection réseau

La protection réseau dans Microsoft Defender pour point de terminaison est désactivée par défaut. Les administrateurs peuvent utiliser les étapes suivantes pour configurer la protection réseau. Cette configuration est disponible à la fois pour les appareils inscrits via la configuration MDM et pour les appareils non inscrits via la configuration GAM.

Remarque

Une seule stratégie doit être créée pour la protection réseau, via GPM ou GAM. L’initialisation de la protection réseau nécessite que l’utilisateur final ouvre l’application une seule fois.

Configurer la protection réseau à l’aide de GPM

Pour configurer la protection réseau à l’aide de la configuration MDM pour les appareils inscrits, procédez comme suit :

Dans le Centre d’administration Microsoft Intune, accédez à Applications Stratégies> deconfiguration> des applicationsAjouter des>appareils gérés.

Indiquez le nom et la description de la stratégie. Sous Plateforme, choisissez iOS/iPad.

Dans l’application ciblée, choisissez Microsoft Defender pour point de terminaison.

Dans la page Paramètres , choisissez le format des paramètres de configuration Utiliser le concepteur de configuration.

Ajoutez

DefenderNetworkProtectionEnablecomme clé de configuration. Définissez son type de valeur surString, et définissez sa valeur surfalsepour désactiver la protection réseau. (La protection réseau est activée par défaut.)Pour les autres configurations liées à la protection réseau, ajoutez les clés suivantes, puis choisissez le type de valeur et la valeur correspondants.

Clé Type de valeur Par défaut (true-enable, false-disable) Description DefenderOpenNetworkDetectionEntier 2 1 - Audit, 0 - Désactiver, 2 - Activer (par défaut). Ce paramètre est géré par un administrateur informatique pour auditer, désactiver ou activer la détection de réseau ouvert, respectivement. En mode audit, les alertes sont envoyées uniquement au portail Microsoft Defender sans expérience utilisateur final. Pour l’expérience de l’utilisateur final, définissez-le sur Enable.DefenderEndUserTrustFlowEnableChaîne false true - enable, false - disable ; Ce paramètre est utilisé par les administrateurs informatiques pour activer ou désactiver l’expérience de l’utilisateur final dans l’application pour approuver et ne pas se fier aux réseaux non sécurisés et suspects. DefenderNetworkProtectionAutoRemediationChaîne true true - enable, false - disable ; Ce paramètre est utilisé par l’administrateur informatique pour activer ou désactiver les alertes de correction qui sont envoyées lorsqu’un utilisateur effectue des activités de correction telles que le basculement vers des points d’accès WIFI plus sûrs. DefenderNetworkProtectionPrivacyChaîne true true - enable, false - disable ; Ce paramètre est géré par l’administrateur informatique pour activer ou désactiver la confidentialité dans la protection réseau. Si la confidentialité est désactivée, le consentement de l’utilisateur pour partager le wifi malveillant s’affiche. Si la confidentialité est activée, aucun consentement de l’utilisateur n’est affiché et aucune donnée d’application n’est collectée. Dans la section Affectations , un administrateur peut choisir des groupes d’utilisateurs à inclure et à exclure de la stratégie.

Passez en revue et créez la stratégie de configuration.

Configurer la protection réseau à l’aide de gam

Utilisez la procédure suivante pour configurer la gestion des applications mobiles pour les appareils non inscrits pour la protection réseau (l’inscription de l’appareil Authenticator est requise pour la configuration GAM) sur les appareils iOS.

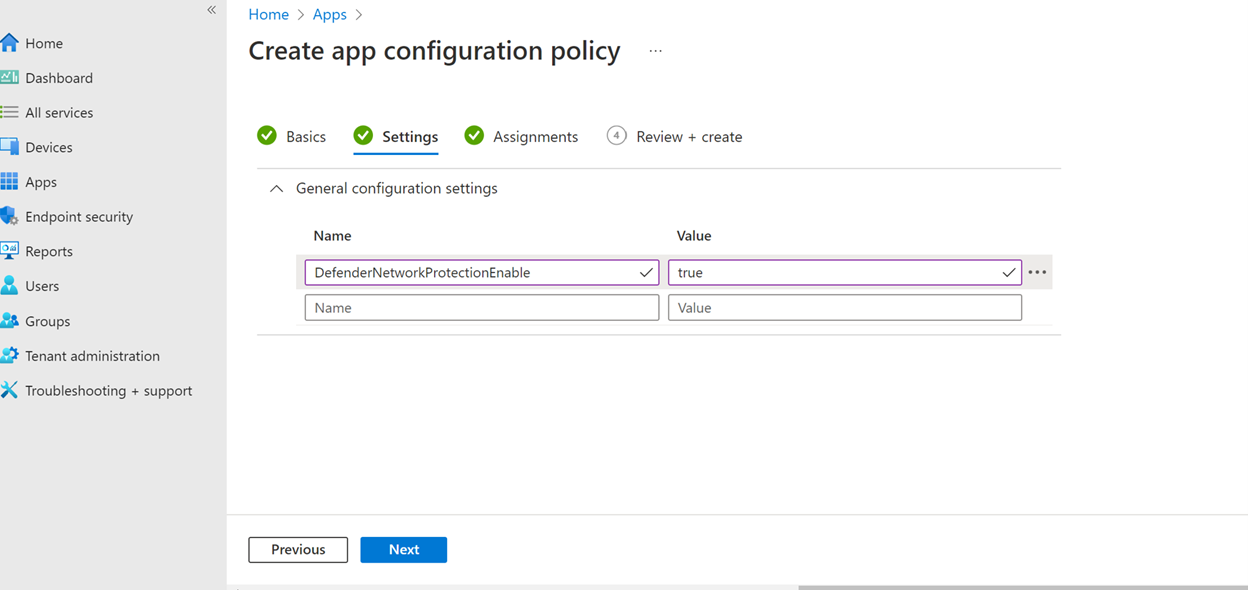

Dans le Centre d’administration Microsoft Intune, accédez à Stratégies> deconfiguration> des applicationsAjouter des>applications> géréesCréer une stratégie de configuration d’application.

Fournissez un nom et une description pour identifier la stratégie de manière unique. Sélectionnez ensuite Sélectionner les applications publiques, puis choisissez Microsoft Defender pour la plateforme iOS/iPadOS.

Dans la page Paramètres , ajoutez DefenderNetworkProtectionEnable comme clé et la valeur pour

falsedésactiver la protection réseau. (La protection réseau est activée par défaut.)Pour les autres configurations liées à la protection réseau, ajoutez les clés suivantes et la valeur correspondante appropriée.

Clé Par défaut (true - enable, false - disable) Description DefenderOpenNetworkDetection2 1 - Audit, 0 - Désactiver, 2 - Activer (par défaut). Ce paramètre est géré par un administrateur informatique pour activer, auditer ou désactiver la détection de réseau ouvert. En mode Audit, les alertes sont envoyées uniquement au portail ATP sans expérience côté utilisateur. Pour l’expérience utilisateur, définissez la configuration sur le mode « Activer ». DefenderEndUserTrustFlowEnablefalse true - enable, false - disable ; Ce paramètre est utilisé par les administrateurs informatiques pour activer ou désactiver l’expérience de l’utilisateur final dans l’application pour approuver et ne pas se fier aux réseaux non sécurisés et suspects. DefenderNetworkProtectionAutoRemediationtrue true - enable, false - disable ; Ce paramètre est utilisé par l’administrateur informatique pour activer ou désactiver les alertes de correction qui sont envoyées lorsqu’un utilisateur effectue des activités de correction telles que le basculement vers des points d’accès WIFI plus sûrs. DefenderNetworkProtectionPrivacytrue true - enable, false - disable ; Ce paramètre est géré par l’administrateur informatique pour activer ou désactiver la confidentialité dans la protection réseau. Si la confidentialité est désactivée, le consentement de l’utilisateur pour partager le wifi malveillant s’affiche. Si la confidentialité est activée, aucun consentement de l’utilisateur n’est affiché et aucune donnée d’application n’est collectée. Dans la section Affectations , un administrateur peut choisir des groupes d’utilisateurs à inclure et à exclure de la stratégie.

Passez en revue et créez la stratégie de configuration.

Coexistence de plusieurs profils VPN

Apple iOS ne prend pas en charge plusieurs VPN à l’échelle de l’appareil pour être actifs simultanément. Bien que plusieurs profils VPN puissent exister sur l’appareil, un seul VPN peut être actif à la fois.

Configurer le signal de risque Microsoft Defender pour point de terminaison dans la stratégie de protection des applications (GAM)

Microsoft Defender pour point de terminaison sur iOS active le scénario de stratégie De protection des applications. Les utilisateurs finaux peuvent installer la dernière version de l’application directement à partir de l’App Store d’Apple. Vérifiez que l’appareil est inscrit auprès d’Authenticator avec le même compte utilisé pour l’intégration dans Defender pour une inscription GAM réussie.

Microsoft Defender pour point de terminaison peut être configuré pour envoyer des signaux de menace à utiliser dans les stratégies de protection des applications (APP, également appelée MAM) sur iOS/iPadOS. Avec cette fonctionnalité, vous pouvez également utiliser Microsoft Defender pour point de terminaison pour protéger l’accès aux données d’entreprise à partir d’appareils non inscrits.

Suivez les étapes décrites dans le lien suivant pour configurer des stratégies de protection des applications avec Microsoft Defender pour point de terminaison Configurer les signaux de risque Defender dans la stratégie de protection des applications (GAM)

Pour plus d’informations sur la gestion des applications mobiles ou la stratégie de protection des applications, consultez Paramètres de stratégie de protection des applications iOS.

Contrôles de confidentialité

Microsoft Defender pour point de terminaison sur iOS active des contrôles de confidentialité pour les administrateurs et les utilisateurs finaux. Cela inclut les contrôles pour les appareils inscrits (MDM) et non inscrits (GAM).

Si vous utilisez GPM, vos administrateurs peuvent configurer des contrôles de confidentialité via des appareils gérés dans la configuration de l’application. Si vous utilisez gam sans inscription, vos administrateurs peuvent configurer des contrôles de confidentialité via des applications gérées dans la configuration de l’application. Les utilisateurs finaux peuvent également configurer les paramètres de confidentialité dans les paramètres de l’application Microsoft Defender.

Configurer la confidentialité dans le rapport d’alerte d’hameçonnage

Les clients peuvent désormais activer le contrôle de confidentialité pour le rapport d’hameçonnage envoyé par Microsoft Defender pour point de terminaison sur iOS afin que le nom de domaine ne soit pas inclus dans le cadre d’une alerte de hameçonnage chaque fois qu’un site web de hameçonnage est détecté et bloqué par Microsoft Defender pour point de terminaison.

Configurer les contrôles de confidentialité dans GPM

Utilisez les étapes suivantes pour activer la confidentialité et ne pas collecter le nom de domaine dans le cadre du rapport d’alerte d’hameçonnage pour les appareils inscrits.

Dans le Centre d’administration Microsoft Intune, accédez à Applications Stratégies> deconfiguration> des applicationsAjouter des>appareils gérés.

Donnez un nom à la stratégie , Plateforme > iOS/iPadOS, puis sélectionnez le type de profil.

Sélectionnez Microsoft Defender pour point de terminaison comme application cible.

Dans la page Paramètres , sélectionnez Utiliser le concepteur de configuration et ajouter

DefenderExcludeURLInReportcomme clé, puis définissez son type de valeur sur Boolean.- Pour activer la confidentialité et ne pas collecter le nom de domaine, entrez la valeur et

trueaffectez cette stratégie aux utilisateurs. Par défaut, cette valeur est définie surfalse. - Pour les utilisateurs dont la clé est définie sur

true, l’alerte d’hameçonnage ne contient pas les informations de nom de domaine chaque fois qu’un site malveillant est détecté et bloqué par Defender pour point de terminaison.

- Pour activer la confidentialité et ne pas collecter le nom de domaine, entrez la valeur et

Sélectionnez Suivant et affectez ce profil aux appareils/utilisateurs ciblés.

Configurer les contrôles de confidentialité dans gam

Utilisez les étapes suivantes pour activer la confidentialité et ne pas collecter le nom de domaine dans le cadre du rapport d’alerte d’hameçonnage pour les appareils non inscrits.

Dans le Centre d’administration Microsoft Intune, accédez à Applications Stratégies> deconfiguration> des applicationsAjouter des>applications gérées.

Donner à la stratégie un nom.

Sous Sélectionner des applications publiques, choisissez Microsoft Defender pour point de terminaison comme application cible.

Dans la page Paramètres , sous Paramètres de configuration générale, ajoutez

DefenderExcludeURLInReportcomme clé et définissez sa valeur surtrue.- Pour activer la confidentialité et ne pas collecter le nom de domaine, entrez la valeur et

trueaffectez cette stratégie aux utilisateurs. Par défaut, cette valeur est définie surfalse. - Pour les utilisateurs dont la clé est définie sur

true, l’alerte d’hameçonnage ne contient pas les informations de nom de domaine chaque fois qu’un site malveillant est détecté et bloqué par Defender pour point de terminaison.

- Pour activer la confidentialité et ne pas collecter le nom de domaine, entrez la valeur et

Sélectionnez Suivant et affectez ce profil aux appareils/utilisateurs ciblés.

Configurer les contrôles de confidentialité des utilisateurs finaux dans l’application Microsoft Defender

Ces contrôles aident l’utilisateur final à configurer les informations partagées avec son organisation.

Pour les appareils supervisés, les contrôles de l’utilisateur final ne sont pas visibles. Votre administrateur décide et contrôle les paramètres. Toutefois, pour les appareils non supervisés, le contrôle s’affiche sous Paramètres > Confidentialité.

Les utilisateurs voient un bouton bascule pour Les informations sur les sites non sécurisés. Ce bouton bascule n’est visible que si l’administrateur a défini DefenderExcludeURLInReport = true.

S’il est activé par un administrateur, les utilisateurs peuvent spécifier s’il faut envoyer des informations de site non sécurisées à leur organisation. Par défaut, il est défini sur false, ce qui signifie que les informations de site non sécurisées ne sont pas envoyées. Si l’utilisateur bascule vers true, les détails du site non sécurisé sont envoyés.

L’activation ou la désactivation des contrôles de confidentialité n’a pas d’impact sur la vérification de conformité de l’appareil ou l’accès conditionnel.

Remarque

Sur les appareils supervisés avec le profil de configuration, Microsoft Defender pour point de terminaison peut accéder à l’URL entière et, s’il s’agit d’un hameçonnage, elle est bloquée. Sur un appareil non supervisé, Microsoft Defender pour point de terminaison a accès uniquement au nom de domaine et, si le domaine n’est pas une URL de hameçonnage, il ne sera pas bloqué.

Autorisations facultatives

Microsoft Defender pour point de terminaison sur iOS active des autorisations facultatives dans le flux d’intégration. Actuellement, les autorisations requises par Defender pour point de terminaison sont obligatoires dans le flux d’intégration. Avec cette fonctionnalité, les administrateurs peuvent déployer Defender pour point de terminaison sur des appareils BYOD sans appliquer l’autorisation VPN obligatoire lors de l’intégration. Les utilisateurs finaux peuvent intégrer l’application sans les autorisations obligatoires et peuvent passer en revue ces autorisations ultérieurement. Cette fonctionnalité est actuellement présente uniquement pour les appareils inscrits (GPM).

Configurer des autorisations facultatives à l’aide de GPM

Les administrateurs peuvent utiliser les étapes suivantes pour activer l’autorisation VPN facultative pour les appareils inscrits.

Dans le Centre d’administration Microsoft Intune, accédez à Applications Stratégies> deconfiguration> des applicationsAjouter des>appareils gérés.

Donnez un nom à la stratégie, sélectionnez Plateforme > iOS/iPadOS.

Sélectionnez Microsoft Defender pour point de terminaison comme application cible.

Dans la page Paramètres, sélectionnez Utiliser le concepteur de configuration et ajoutez

DefenderOptionalVPNcomme clé, puis définissez son type de valeur sur .Boolean- Pour activer l’autorisation VPN facultative, entrez la valeur et

trueaffectez cette stratégie aux utilisateurs. Par défaut, cette valeur est définie surfalse. - Pour les utilisateurs dont la clé est définie sur

true, les utilisateurs peuvent intégrer l’application sans accorder l’autorisation VPN.

- Pour activer l’autorisation VPN facultative, entrez la valeur et

Sélectionnez Suivant et affectez ce profil aux appareils/utilisateurs ciblés.

Configurer des autorisations facultatives en tant qu’utilisateur final

Les utilisateurs finaux installent et ouvrent l’application Microsoft Defender pour démarrer l’intégration.

- Si un administrateur a configuré des autorisations facultatives, l’utilisateur peut ignorer l’autorisation VPN et terminer l’intégration.

- Même si l’utilisateur a ignoré le VPN, l’appareil peut l’intégrer et une pulsation est envoyée.

- Si le VPN est désactivé, la protection web n’est pas active.

- Par la suite, l’utilisateur peut activer la protection web à partir de l’application, qui installe la configuration VPN sur l’appareil.

Remarque

L’autorisation facultative est différente de Désactiver la protection web. L’autorisation VPN facultative permet uniquement d’ignorer l’autorisation lors de l’intégration, mais elle est disponible pour que l’utilisateur final puisse l’examiner et l’activer ultérieurement. La fonctionnalité Désactiver la protection web permet aux utilisateurs d’intégrer l’application Defender pour point de terminaison sans la protection web. Il ne peut pas être activé ultérieurement.

Détection de jailbreak

Microsoft Defender pour point de terminaison a la capacité de détecter les appareils non gérés et gérés qui sont jailbreakés. Ces vérifications de jailbreak sont effectuées régulièrement. Si un appareil est détecté comme jailbreaké, ces événements se produisent :

- Une alerte à haut risque est signalée au portail Microsoft Defender. Si la conformité de l’appareil et l’accès conditionnel sont configurés en fonction du score de risque de l’appareil, l’appareil ne peut pas accéder aux données d’entreprise.

- Les données utilisateur sur l’application sont effacées. Lorsque l’utilisateur ouvre l’application après le jailbreakage, le profil VPN (uniquement le profil VPN de bouclage Defender pour point de terminaison) est également supprimé et aucune protection web n’est proposée. Les profils VPN fournis par Intune ne sont pas supprimés.

Configurer la stratégie de conformité sur les appareils jailbreakés

Pour empêcher l’accès aux données d’entreprise sur les appareils iOS jailbreakés, nous vous recommandons de configurer la stratégie de conformité suivante sur Intune.

Remarque

La détection de jailbreak est une fonctionnalité fournie par Microsoft Defender pour point de terminaison sur iOS. Toutefois, nous vous recommandons de configurer cette stratégie comme couche supplémentaire de défense contre les scénarios de jailbreak.

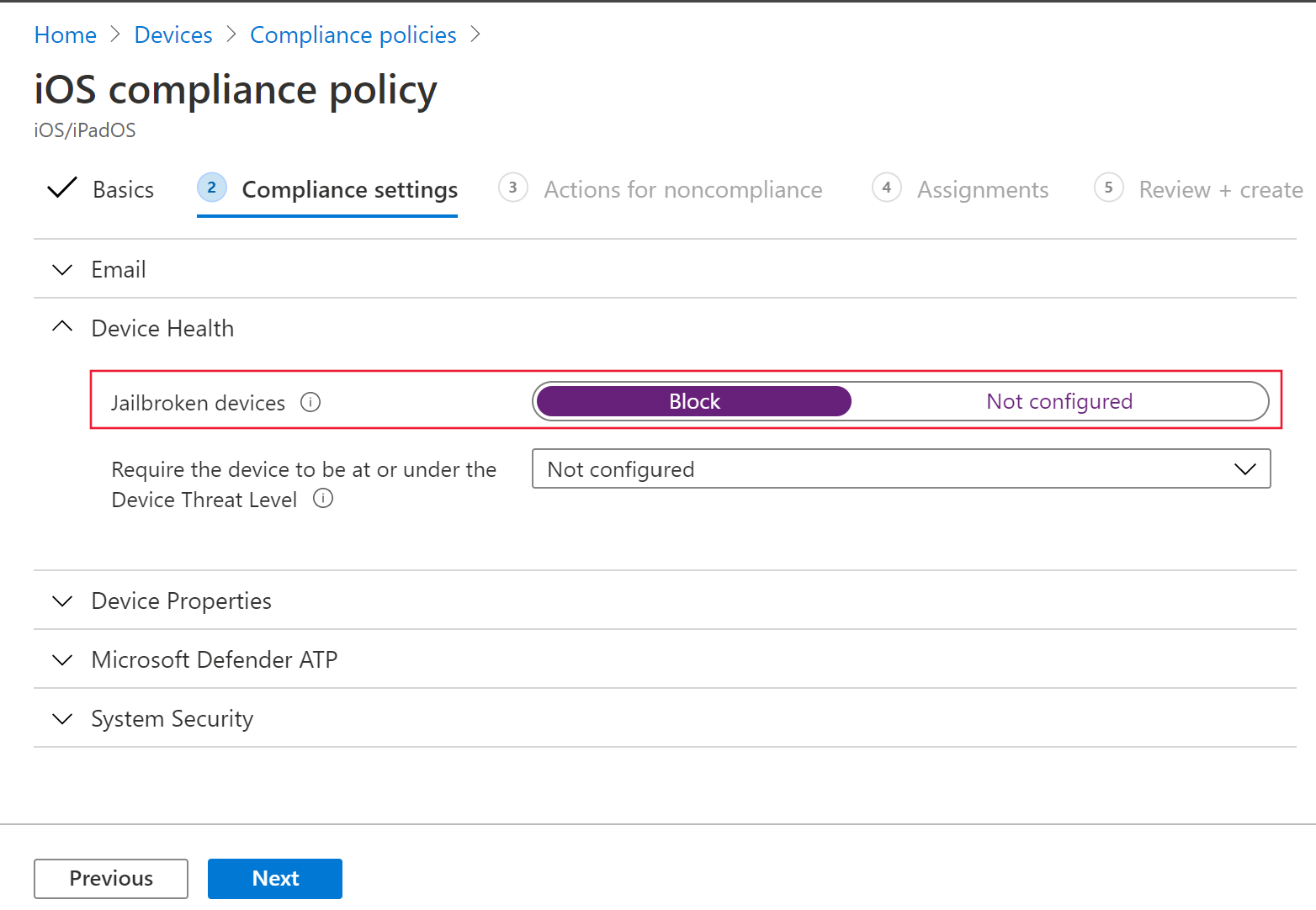

Suivez les étapes ci-dessous pour créer une stratégie de conformité sur les appareils jailbreakés.

Dans le Centre d’administration Microsoft Intune, accédez à Stratégiesde conformité>des appareils>Créer une stratégie. Sélectionnez « iOS/iPadOS » comme plateforme, puis sélectionnez Créer.

Spécifiez un nom de la stratégie, par exemple Stratégie de conformité pour Jailbreak.

Dans la page des paramètres de conformité, sélectionnez pour développer la section Intégrité de l’appareil et sélectionnez

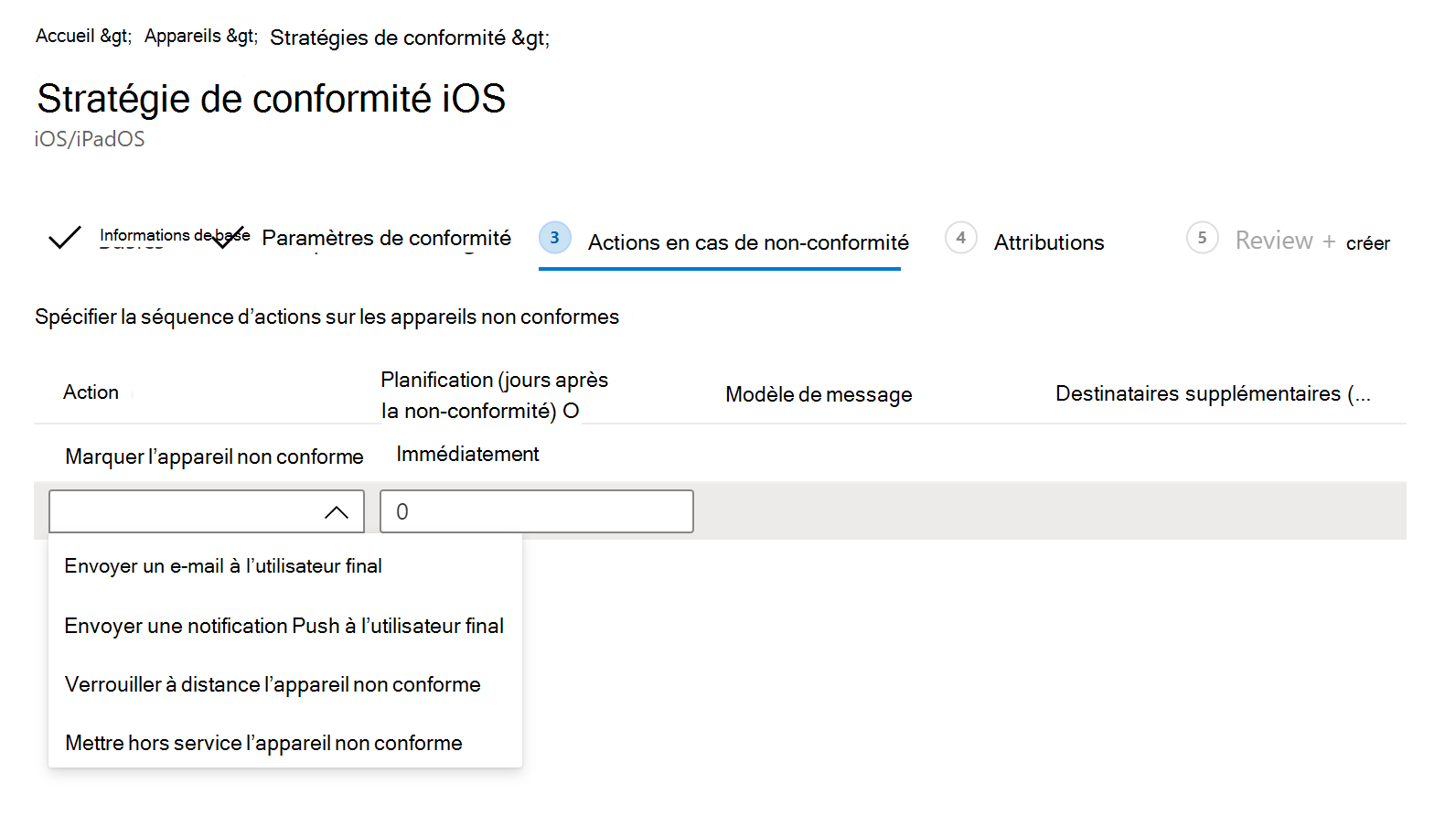

Blockdans le champ Appareils jailbreakés .Dans la section Actions en cas de non-conformité , sélectionnez les actions en fonction de vos besoins, puis sélectionnez Suivant.

Dans la section Affectations , sélectionnez les groupes d’utilisateurs que vous souhaitez inclure pour cette stratégie, puis sélectionnez Suivant.

Dans la section Vérifier + créer , vérifiez que toutes les informations entrées sont correctes, puis sélectionnez Créer.

Configurer des indicateurs personnalisés

Defender pour point de terminaison sur iOS permet également aux administrateurs de configurer des indicateurs personnalisés sur les appareils iOS. Pour plus d’informations sur la configuration des indicateurs personnalisés, consultez Gérer les indicateurs.

Remarque

Defender pour point de terminaison sur iOS prend en charge la création d’indicateurs personnalisés uniquement pour les URL et les domaines. Les indicateurs personnalisés basés sur IP ne sont pas pris en charge sur iOS.

Pour iOS, aucune alerte n’est générée sur Microsoft Defender XDR lorsque l’URL ou le domaine défini dans l’indicateur est accessible.

Configurer l’évaluation des vulnérabilités des applications

La réduction des cyber-risques nécessite une gestion complète des vulnérabilités basée sur les risques pour identifier, évaluer, corriger et suivre toutes vos vulnérabilités les plus importantes sur vos ressources les plus critiques, le tout dans une seule solution. Visitez cette page pour en savoir plus sur la gestion des vulnérabilités Microsoft Defender dans Microsoft Defender pour point de terminaison.

Defender pour point de terminaison sur iOS prend en charge les évaluations des vulnérabilités du système d’exploitation et des applications. L’évaluation des vulnérabilités des versions d’iOS est disponible pour les appareils inscrits (GPM) et non inscrits (GAM). L’évaluation des vulnérabilités des applications s’adresse uniquement aux appareils inscrits (GPM). Les administrateurs peuvent utiliser les étapes suivantes pour configurer l’évaluation des vulnérabilités des applications.

Sur un appareil supervisé

Vérifiez que l’appareil est configuré en mode Supervisé.

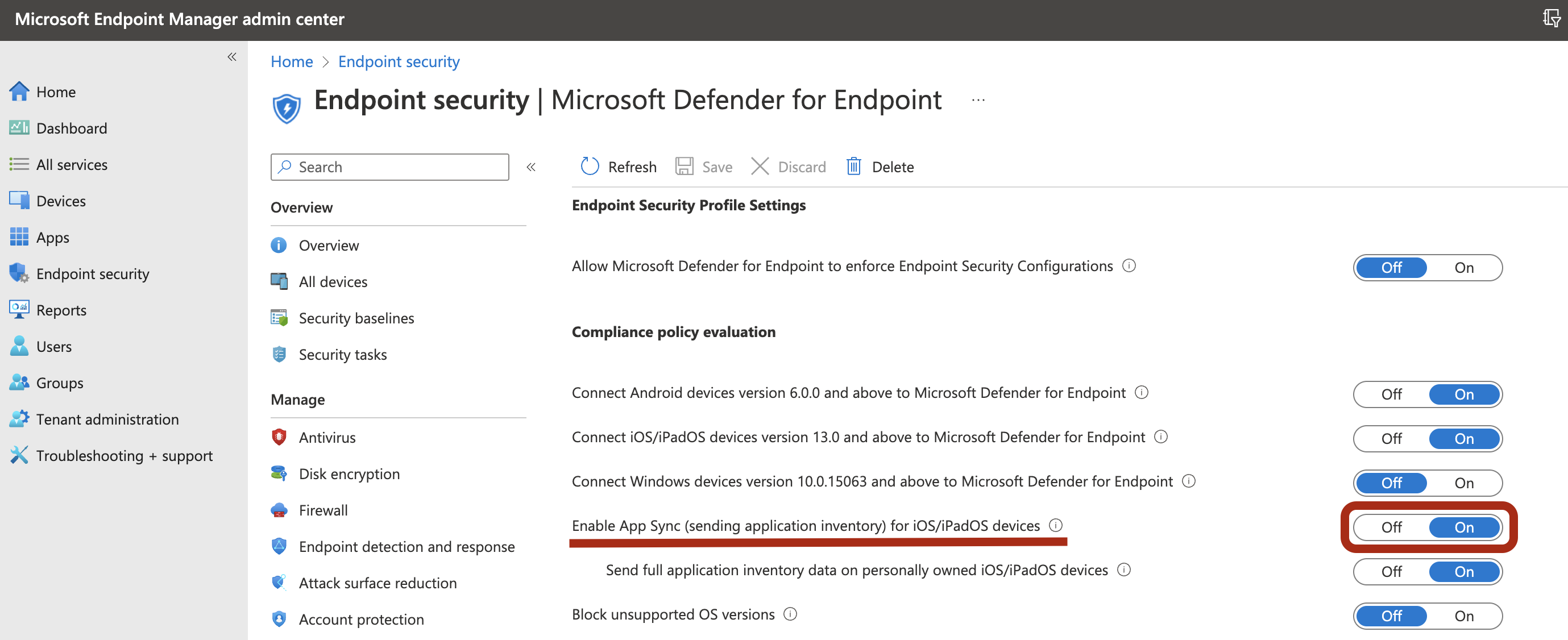

Pour activer la fonctionnalité dans le Centre d’administration Microsoft Intune, accédez à Sécurité> des points de terminaisonMicrosoft Defender pour point de terminaison>Activer la synchronisation des applications pour les appareils iOS/iPadOS.

Remarque

Pour obtenir la liste de toutes les applications, y compris les applications non gérées, l’administrateur doit activer le paramètre Envoyer des données d’inventaire d’applications complètes sur les appareils iOS/iPadOS appartenant à l’utilisateur dans le portail d’administration Intune pour les appareils supervisés marqués comme « Personnels ». Pour les appareils supervisés marqués comme « Entreprise » dans le portail d’administration Intune, l’administrateur n’a pas besoin d’activer Envoyer des données d’inventaire d’applications complètes sur les appareils iOS/iPadOS appartenant à l’utilisateur.

Sur un appareil non supervisé

Pour activer la fonctionnalité dans le Centre d’administration Microsoft Intune, accédez à Sécurité> des points de terminaisonMicrosoft Defender pour point de terminaison>Activer la synchronisation des applications pour les appareils iOS/iPadOS.

Pour obtenir la liste de toutes les applications, y compris les applications non managées, activez le bouton bascule Envoyer des données d’inventaire d’applications complètes sur les appareils iOS/iPadOS appartenant à l’utilisateur.

Procédez comme suit pour configurer le paramètre de confidentialité.

Accédez à Applications Stratégies>de configuration> d’applicationAjouter des>appareils gérés.

Donnez un nom à la stratégie, Plateforme>iOS/iPadOS.

Sélectionnez Microsoft Defender pour point de terminaison comme application cible.

Dans la page Paramètres , sélectionnez Utiliser le concepteur de configuration et ajouter

DefenderTVMPrivacyModecomme clé. Définissez son type de valeur surString.- Pour désactiver la confidentialité et collecter la liste des applications installées, spécifiez la valeur en tant que

False, puis affectez cette stratégie aux utilisateurs. - Par défaut, cette valeur est définie sur

Truepour les appareils non supervisés. - Pour les utilisateurs dont la clé est définie sur

False, Defender pour point de terminaison envoie la liste des applications installées sur l’appareil pour l’évaluation des vulnérabilités.

- Pour désactiver la confidentialité et collecter la liste des applications installées, spécifiez la valeur en tant que

Sélectionnez Suivant et affectez ce profil aux appareils/utilisateurs ciblés.

L’activation ou la désactivation des contrôles de confidentialité n’a pas d’impact sur la vérification de conformité de l’appareil ou l’accès conditionnel.

Une fois la configuration appliquée, les utilisateurs finaux doivent ouvrir l’application pour approuver le paramètre de confidentialité.

- L’écran d’approbation de la confidentialité s’affiche uniquement pour les appareils non supervisés.

- Seulement si l’utilisateur final approuve la confidentialité, les informations de l’application sont envoyées à la console Defender pour point de terminaison.

Une fois les versions clientes déployées sur des appareils iOS cibles, le traitement démarre. Les vulnérabilités détectées sur ces appareils commencent à apparaître dans le tableau de bord Gestion des vulnérabilités Defender. Le traitement peut prendre quelques heures (24 heures maximum). Ce délai est particulièrement vrai pour la liste complète des applications à afficher dans l’inventaire logiciel.

Remarque

Si vous utilisez une solution d’inspection SSL sur votre appareil iOS, ajoutez les noms securitycenter.windows.com de domaine (dans les environnements commerciaux) et securitycenter.windows.us (dans les environnements GCC) pour que les fonctionnalités de gestion des menaces et des vulnérabilités fonctionnent.

Désactiver la déconnexion

Defender pour point de terminaison sur iOS prend en charge le déploiement sans bouton de déconnexion dans l’application pour empêcher les utilisateurs de se déconnecter de l’application Defender. Cela est important pour empêcher les utilisateurs de falsifier l’appareil.

Cette configuration est disponible pour les appareils inscrits (MDM) ainsi que pour les appareils non inscrits (GAM). Les administrateurs peuvent utiliser les étapes suivantes pour configurer la désactivation de la déconnexion

Configurer la désactivation de la déconnexion à l’aide de GPM

Pour les appareils inscrits (GPM)

Dans le Centre d’administration Microsoft Intune, accédez à Applications Stratégies> deconfiguration> des applicationsAjouter des>appareils gérés.

Donnez un nom à la stratégie, puis sélectionnez Plateforme>iOS/iPadOS.

Sélectionnez

Microsoft Defender for Endpointcomme application cible.Dans la page Paramètres , sélectionnez Utiliser le concepteur de configuration, puis ajoutez

DisableSignOutcomme clé. Définissez son type de valeur surString.- Par défaut,

DisableSignOut = false. - Un administrateur peut définir

DisableSignOut = truepour désactiver le bouton de déconnexion dans l’application. Les utilisateurs ne voient pas le bouton de déconnexion une fois la stratégie poussée.

- Par défaut,

Sélectionnez Suivant, puis affectez cette stratégie aux appareils/utilisateurs ciblés.

Configurer la désactivation de la déconnexion à l’aide de gam

Pour les appareils non inscrits (GAM)

Dans le Centre d’administration Microsoft Intune, accédez à Applications Stratégies> deconfiguration> des applicationsAjouter des>applications gérées.

Donner à la stratégie un nom.

Sous Sélectionner des applications publiques, sélectionnez

Microsoft Defender for Endpointcomme application cible.Dans la page Paramètres , ajoutez

DisableSignOutcomme clé et définissez sa valeur surtrue.- Par défaut,

DisableSignOut = false. - Un administrateur peut définir

DisableSignOut = truepour désactiver le bouton de déconnexion dans l’application. Les utilisateurs ne voient pas le bouton de déconnexion une fois la stratégie poussée.

- Par défaut,

Sélectionnez Suivant, puis affectez cette stratégie aux appareils/utilisateurs ciblés.

Étiquetage des appareils

Defender pour point de terminaison sur iOS permet de marquer en bloc les appareils mobiles pendant l’intégration en permettant aux administrateurs de configurer des étiquettes via Intune. L’administrateur peut configurer les étiquettes d’appareil via Intune via des stratégies de configuration et les envoyer aux appareils de l’utilisateur. Une fois que l’utilisateur installe et active Defender, l’application cliente transmet les étiquettes d’appareil au portail Microsoft Defender. Les étiquettes d’appareil s’affichent sur les appareils dans l’inventaire des appareils.

Cette configuration est disponible pour les appareils inscrits (MDM) ainsi que pour les appareils non inscrits (GAM). Les administrateurs peuvent utiliser les étapes suivantes pour configurer les étiquettes d’appareil.

Configurer des étiquettes d’appareil à l’aide de GPM

Pour les appareils inscrits (GPM)

Dans le Centre d’administration Microsoft Intune, accédez à Applications Stratégies> deconfiguration> des applicationsAjouter des>appareils gérés.

Donnez un nom à la stratégie, puis sélectionnez Plateforme>iOS/iPadOS.

Sélectionnez

Microsoft Defender for Endpointcomme application cible.Dans la page Paramètres , sélectionnez Utiliser le concepteur de configuration, puis ajoutez

DefenderDeviceTagcomme clé. Définissez son type de valeur surString.- Un administrateur peut attribuer une nouvelle balise en ajoutant la clé

DefenderDeviceTaget en définissant une valeur pour la balise d’appareil. - Un administrateur peut modifier une balise existante en modifiant la valeur de la clé

DefenderDeviceTag. - Un administrateur peut supprimer une balise existante en supprimant la clé

DefenderDeviceTag.

- Un administrateur peut attribuer une nouvelle balise en ajoutant la clé

Sélectionnez Suivant, puis affectez cette stratégie aux appareils/utilisateurs ciblés.

Configurer des étiquettes d’appareil à l’aide de gam

Pour les appareils non inscrits (GAM)

Dans le Centre d’administration Microsoft Intune, accédez à Applications Stratégies> deconfiguration> des applicationsAjouter des>applications gérées.

Donner à la stratégie un nom.

Sous Sélectionner des applications publiques, choisissez

Microsoft Defender for Endpointcomme application cible.Dans la page Paramètres , ajoutez

DefenderDeviceTagcomme clé (sous Paramètres de configuration généraux).- Un administrateur peut attribuer une nouvelle balise en ajoutant la clé

DefenderDeviceTaget en définissant une valeur pour la balise d’appareil. - Un administrateur peut modifier une balise existante en modifiant la valeur de la clé

DefenderDeviceTag. - Un administrateur peut supprimer une balise existante en supprimant la clé

DefenderDeviceTag.

- Un administrateur peut attribuer une nouvelle balise en ajoutant la clé

Sélectionnez Suivant, puis affectez cette stratégie aux appareils/utilisateurs ciblés.

Remarque

L’application Microsoft Defender doit être ouverte pour que les balises soient synchronisées avec Intune et transmises au portail Microsoft Defender. La réflexion des étiquettes dans le portail peut prendre jusqu’à 18 heures.

Supprimer les notifications de mise à jour du système d’exploitation

Une configuration est disponible pour permettre aux clients de supprimer la notification de mise à jour du système d’exploitation dans Defender pour point de terminaison sur iOS. Une fois la clé de configuration définie dans les stratégies de configuration de l’application Intune, Defender pour point de terminaison n’envoie aucune notification sur l’appareil pour les mises à jour du système d’exploitation. Toutefois, lorsque vous ouvrez l’application Microsoft Defender, la carte Intégrité de l’appareil est visible et affiche l’état de votre système d’exploitation.

Cette configuration est disponible pour les appareils inscrits (MDM) ainsi que pour les appareils non inscrits (GAM). Les administrateurs peuvent effectuer les étapes suivantes pour supprimer la notification de mise à jour du système d’exploitation.

Configurer les notifications de mise à jour du système d’exploitation à l’aide de GPM

Pour les appareils inscrits (GPM)

Dans le Centre d’administration Microsoft Intune, accédez à Applications Stratégies> deconfiguration> des applicationsAjouter des>appareils gérés.

Donnez un nom à la stratégie, sélectionnez Plateforme>iOS/iPadOS.

Sélectionnez

Microsoft Defender for Endpointcomme application cible.Dans la page Paramètres , sélectionnez Utiliser le concepteur de configuration, puis ajoutez

SuppressOSUpdateNotificationcomme clé. Définissez son type de valeur surString.- Par défaut,

SuppressOSUpdateNotification = false. - Un administrateur peut définir

SuppressOSUpdateNotification = truepour supprimer les notifications de mise à jour du système d’exploitation. - Sélectionnez Suivant et affectez cette stratégie aux appareils/utilisateurs ciblés.

- Par défaut,

Configurer les notifications de mise à jour du système d’exploitation à l’aide de mam

Pour les appareils non inscrits (GAM)

Dans le Centre d’administration Microsoft Intune, accédez à Applications Stratégies> deconfiguration> des applicationsAjouter des>applications gérées.

Donner à la stratégie un nom.

Sous Sélectionner des applications publiques, choisissez

Microsoft Defender for Endpointcomme application cible.Dans la page Paramètres , ajoutez

SuppressOSUpdateNotificationcomme clé (sous Paramètres de configuration généraux).- Par défaut,

SuppressOSUpdateNotification = false. - Un administrateur peut définir

SuppressOSUpdateNotification = truepour supprimer les notifications de mise à jour du système d’exploitation.

- Par défaut,

Sélectionnez Suivant et affectez cette stratégie aux appareils/utilisateurs ciblés.

Configurer l’option pour envoyer des commentaires dans l’application

Les clients ont désormais la possibilité de configurer la possibilité d’envoyer des données de commentaires à Microsoft dans l’application Defender pour point de terminaison. Les données de commentaires aident Microsoft à améliorer les produits et à résoudre les problèmes.

Remarque

Pour les clients cloud du gouvernement des États-Unis, la collecte de données de commentaires est désactivée par défaut.

Procédez comme suit pour configurer l’option permettant d’envoyer des données de commentaires à Microsoft :

Dans le Centre d’administration Microsoft Intune, accédez à Applications Stratégies> deconfiguration> des applicationsAjouter des>appareils gérés.

Donnez un nom à la stratégie, puis sélectionnez Plateforme > iOS/iPadOS comme type de profil.

Sélectionnez

Microsoft Defender for Endpointcomme application cible.Dans la page Paramètres, sélectionnez Utiliser le concepteur de configuration et ajoutez

DefenderFeedbackDatacomme clé, puis définissez son type de valeur sur .Boolean- Pour supprimer la possibilité pour les utilisateurs finaux de fournir des commentaires, définissez la valeur sur

falseet affectez cette stratégie aux utilisateurs. Par défaut, cette valeur est définie surtrue. Pour les clients du gouvernement des États-Unis, la valeur par défaut est définie sur « false ». - Pour les utilisateurs dont la clé est définie sur

true, il existe une option permettant d’envoyer des données de commentaires à Microsoft dans l’application (Menu>Aide &>Envoyer des commentaires à Microsoft).

- Pour supprimer la possibilité pour les utilisateurs finaux de fournir des commentaires, définissez la valeur sur

Sélectionnez Suivant et affectez ce profil aux appareils/utilisateurs ciblés.

Signaler des sites non sécurisés

Les sites web de hameçonnage empruntent l’identité de sites web dignes de confiance dans le but d’obtenir vos informations personnelles ou financières. Visitez la page Fournir des commentaires sur la protection réseau pour signaler un site web qui pourrait être un site d’hameçonnage.

Conseil

Voulez-vous en savoir plus ? Collaborez avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.