Examiner les incidents dans Microsoft Defender XDR

S’applique à :

- Microsoft Defender XDR

Microsoft Defender XDR regroupe toutes les alertes, ressources, enquêtes et preuves associées de vos appareils, utilisateurs et boîtes aux lettres dans un incident pour vous donner un aperçu complet de l’étendue d’une attaque.

Dans un incident, vous analysez les alertes qui affectent votre réseau, comprenez ce qu’elles signifient et rassemblez les preuves afin de pouvoir concevoir un plan de correction efficace.

Enquête initiale

Avant de vous plonger dans les détails, jetez un coup d’œil aux propriétés et à l’histoire complète de l’attaque de l’incident.

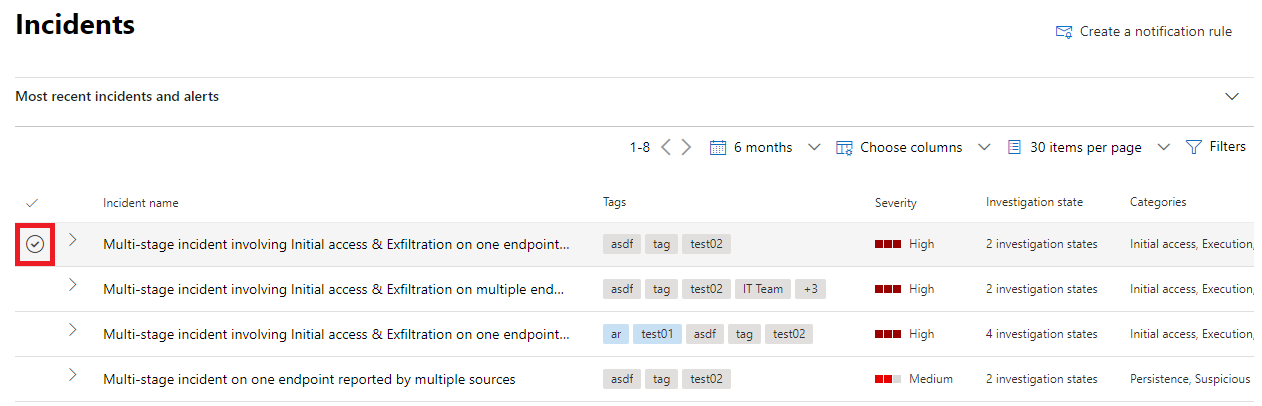

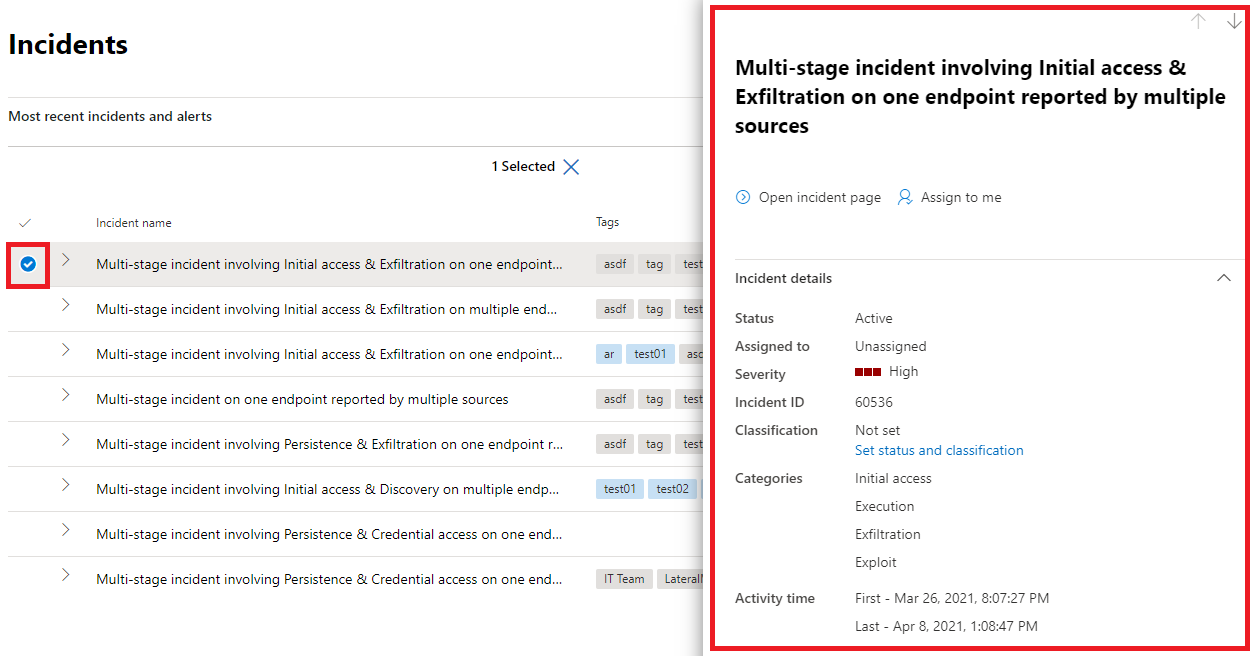

Vous pouvez commencer par sélectionner l’incident dans la colonne de marque case activée. Voici un exemple.

Dans ce cas, un volet résumé s’ouvre avec des informations clés sur l’incident, telles que la gravité, à qui il est affecté et les catégories MITRE ATT&CK™ pour l’incident. Voici un exemple.

À partir de là, vous pouvez sélectionner Ouvrir la page d’incident. Cela ouvre la page main de l’incident dans laquelle vous trouverez les informations et les onglets complets du récit d’attaque pour les alertes, les appareils, les utilisateurs, les enquêtes et les preuves.

Vous pouvez également ouvrir la page main d’un incident en sélectionnant le nom de l’incident dans la file d’attente des incidents.

Histoire de l’attaque

Les récits d’attaque vous aident à examiner, examiner et corriger rapidement les attaques tout en affichant l’histoire complète de l’attaque sous le même onglet. Il vous permet également d’examiner les détails de l’entité et de prendre des mesures correctives, telles que la suppression d’un fichier ou l’isolation d’un appareil sans perdre le contexte.

L’histoire de l’attaque est brièvement décrite dans la vidéo suivante.

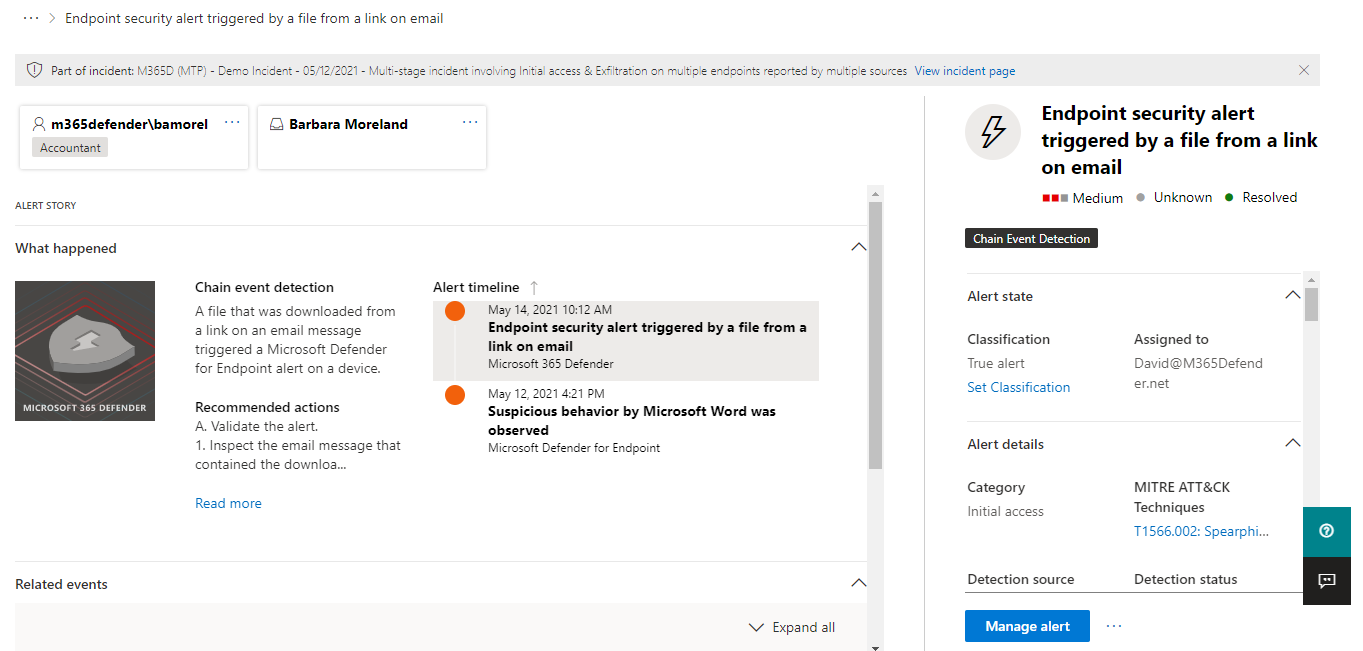

Dans le récit d’attaque, vous trouverez la page d’alerte et le graphique de l’incident.

La page d’alerte d’incident comprend les sections suivantes :

Récit d’alerte, qui comprend :

- Que s’est-il passé

- Actions prises

- Événements connexes

Propriétés d’alerte dans le volet droit (état, détails, description, etc.)

Notez que toutes les alertes n’auront pas toutes les sous-sections répertoriées dans la section Article sur les alertes .

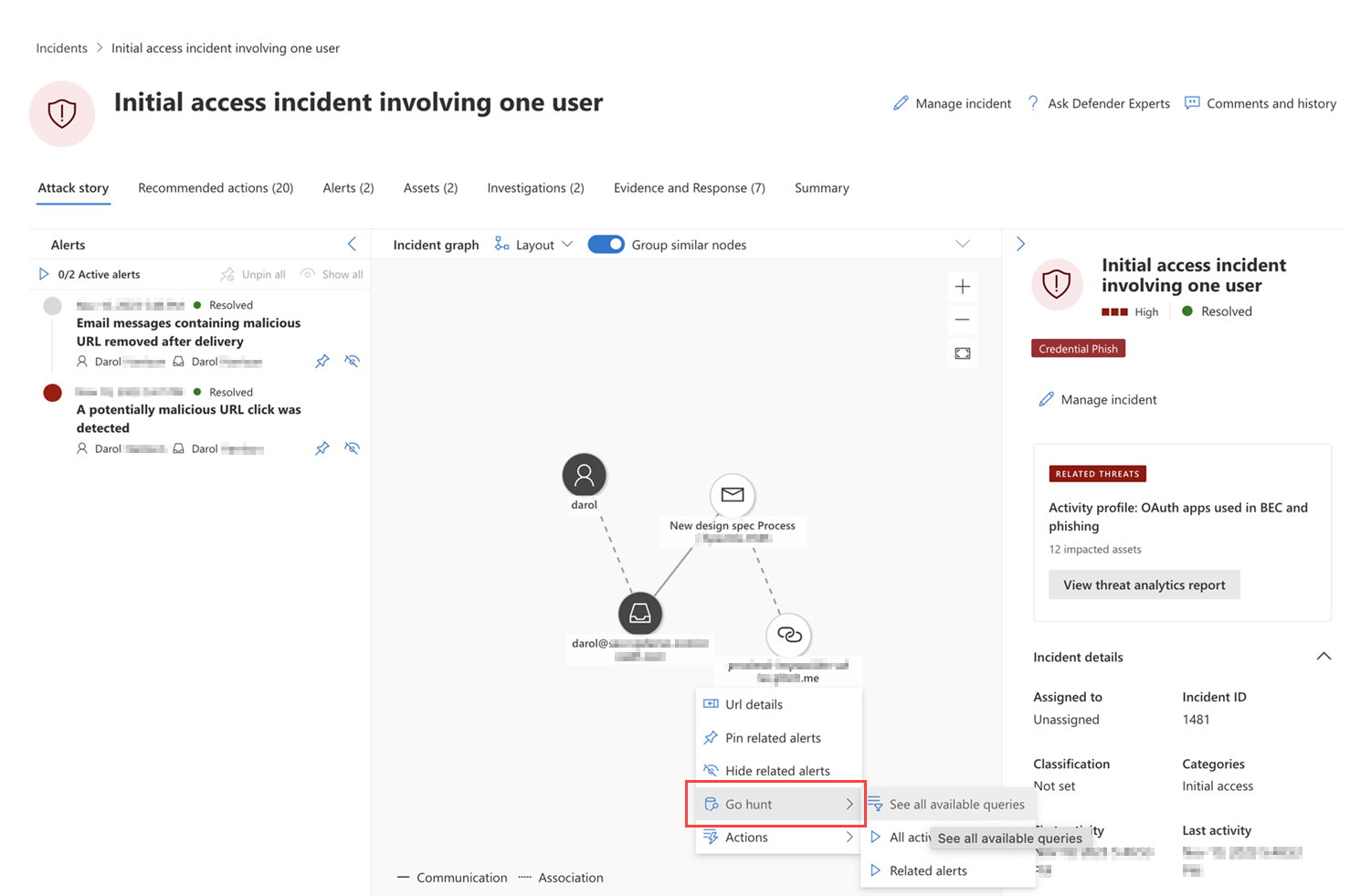

Le graphique montre l’étendue complète de l’attaque, la façon dont l’attaque s’est propagée sur votre réseau au fil du temps, où elle a commencé et jusqu’où l’attaquant est allé. Il connecte les différentes entités suspectes qui font partie de l’attaque à leurs ressources associées, telles que les utilisateurs, les appareils et les boîtes aux lettres.

À partir du graphique, vous pouvez :

Lisez les alertes et les nœuds sur le graphique tels qu’ils se sont produits au fil du temps pour comprendre la chronologie de l’attaque.

Ouvrez un volet d’entité, ce qui vous permet d’examiner les détails de l’entité et d’agir sur les actions de correction, telles que la suppression d’un fichier ou l’isolation d’un appareil.

Mettez en surbrillance les alertes en fonction de l’entité à laquelle elles sont liées.

Recherchez les informations d’entité d’un appareil, d’un fichier, d’une adresse IP ou d’une URL.

L’option go hunt tire parti de la fonctionnalité de chasse avancée pour trouver des informations pertinentes sur une entité. La requête go hunt vérifie les tables de schéma pertinentes pour tous les événements ou alertes impliquant l’entité spécifique que vous examinez. Vous pouvez sélectionner l’une des options pour trouver des informations pertinentes sur l’entité :

- Afficher toutes les requêtes disponibles : l’option retourne toutes les requêtes disponibles pour le type d’entité que vous examinez.

- Toutes les activités : la requête retourne toutes les activités associées à une entité, ce qui vous fournit une vue complète du contexte de l’incident.

- Alertes associées : la requête recherche et retourne toutes les alertes de sécurité impliquant une entité spécifique, ce qui garantit que vous ne manquez aucune information.

Les journaux ou alertes résultants peuvent être liés à un incident en sélectionnant un résultat, puis en sélectionnant Lier à l’incident.

Si l’incident ou les alertes associées sont le résultat d’une règle d’analyse que vous avez définie, vous pouvez également sélectionner Exécuter la requête pour afficher les autres résultats associés.

Résumé

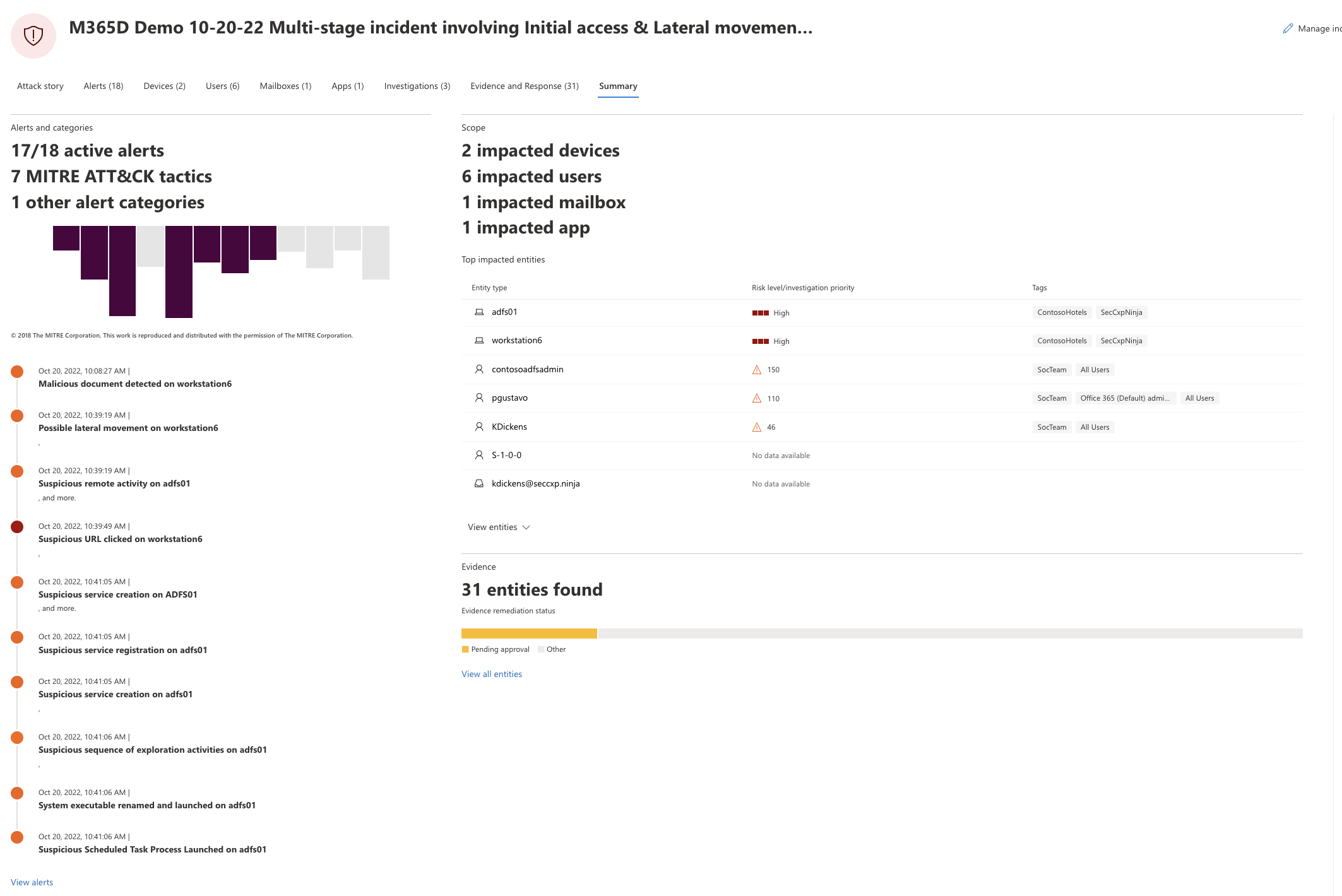

Utilisez la page Résumé pour évaluer l’importance relative de l’incident et accéder rapidement aux alertes associées et aux entités impactées. La page Résumé vous donne un aperçu instantané des principaux éléments à remarquer concernant l’incident.

Les informations sont organisées dans ces sections.

| Section | Description |

|---|---|

| Alertes et catégories | Vue visuelle et numérique de l’avancement de l’attaque par rapport à la chaîne de destruction. Comme avec les autres produits de sécurité Microsoft, Microsoft Defender XDR est aligné sur l’infrastructure MITRE ATT&CK™. La chronologie des alertes indique l’ordre chronologique dans lequel les alertes se sont produites et, pour chacune, leur status et leur nom. |

| Portée | Affiche le nombre d’appareils, d’utilisateurs et de boîtes aux lettres concernés, et répertorie les entités par ordre de niveau de risque et de priorité d’investigation. |

| Évidence | Affiche le nombre d’entités affectées par l’incident. |

| Informations sur l’incident | Affiche les propriétés de l’incident, telles que les balises, les status et la gravité. |

Alertes

Sous l’onglet Alertes , vous pouvez afficher la file d’attente des alertes liées à l’incident et d’autres informations les concernant, telles que :

- Gravité.

- Entités impliquées dans l’alerte.

- Source des alertes (Microsoft Defender pour Identity, Microsoft Defender pour point de terminaison, Microsoft Defender pour Office 365, Defender for Cloud Appset le module complémentaire de gouvernance des applications).

- La raison pour laquelle ils ont été liés.

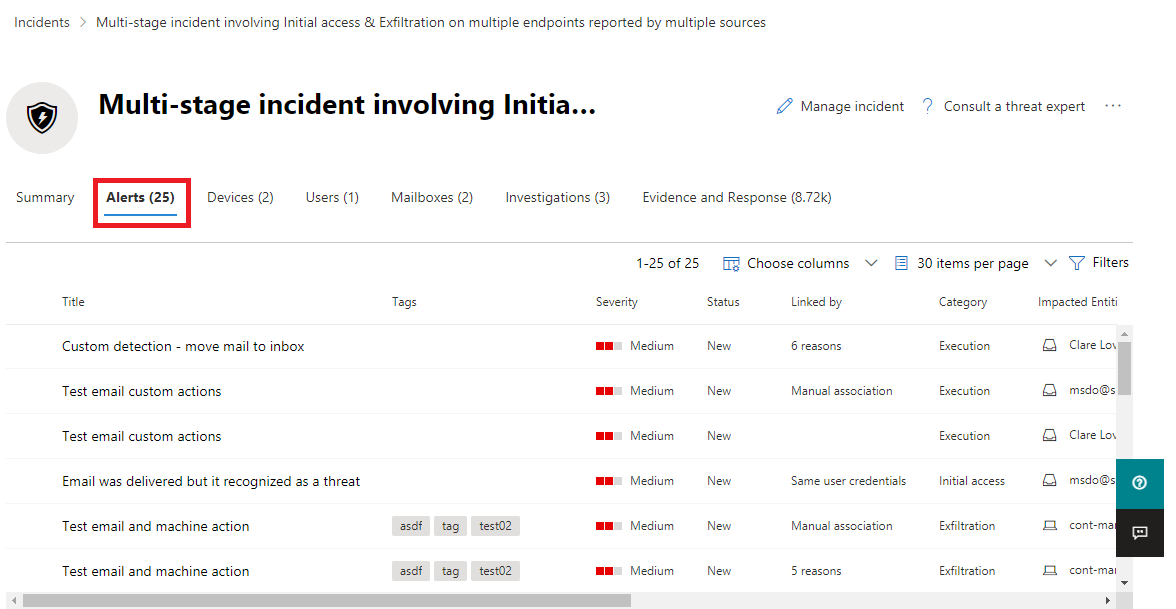

Voici un exemple.

Par défaut, les alertes sont classées par ordre chronologique pour vous permettre de voir comment l’attaque s’est jouée au fil du temps. Lorsque vous sélectionnez une alerte dans un incident, Microsoft Defender XDR affiche les informations d’alerte spécifiques au contexte de l’incident global.

Vous pouvez voir les événements de l’alerte, les autres alertes déclenchées à l’origine de l’alerte actuelle, ainsi que toutes les entités et activités affectées impliquées dans l’attaque, y compris les appareils, les fichiers, les utilisateurs et les boîtes aux lettres.

Voici un exemple.

Découvrez comment utiliser la file d’attente d’alertes et les pages d’alerte dans examiner les alertes.

Éléments

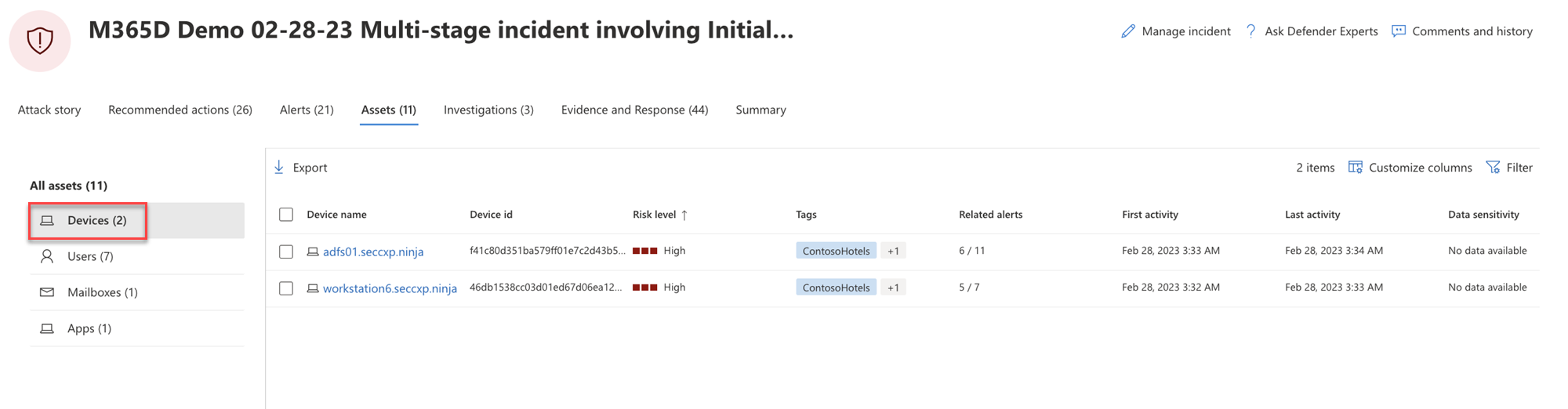

Affichez et gérez facilement toutes vos ressources au même endroit avec le nouvel onglet Ressources . Cette vue unifiée inclut les appareils, les utilisateurs, les boîtes aux lettres et les applications.

L’onglet Ressources affiche le nombre total de ressources en regard de son nom. Une liste de différentes catégories avec le nombre de ressources au sein de cette catégorie est présentée lors de la sélection de l’onglet Ressources.

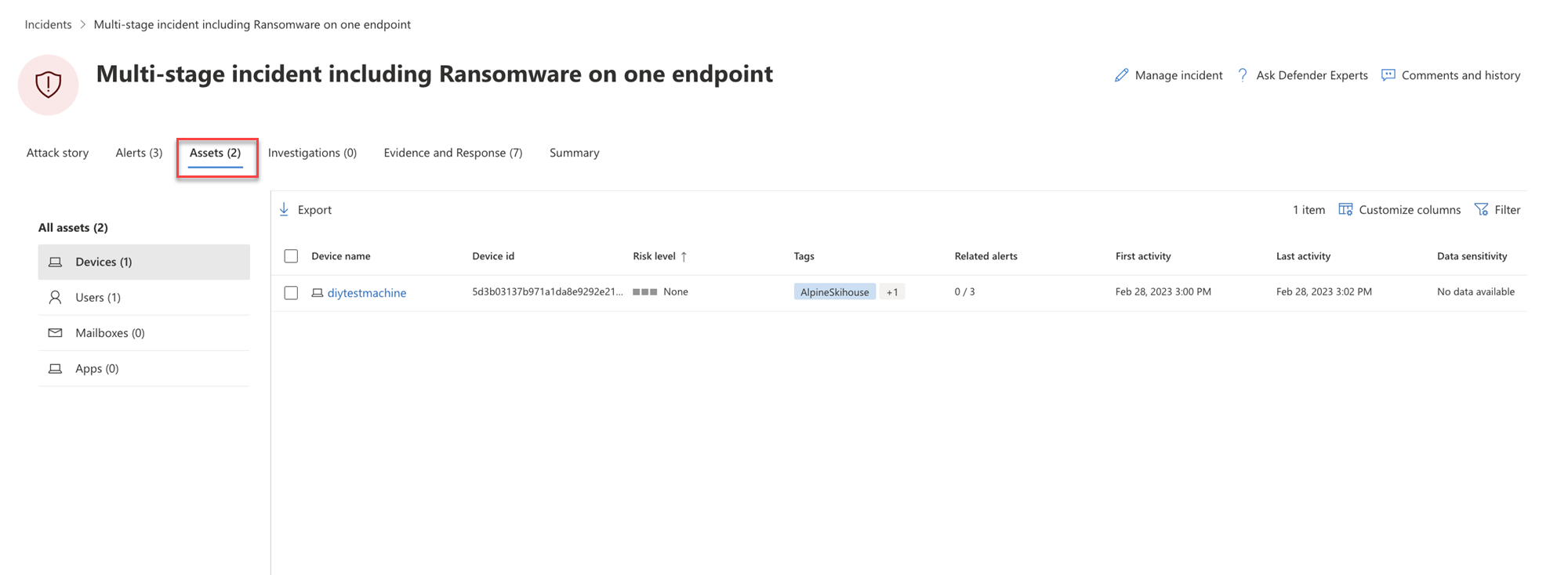

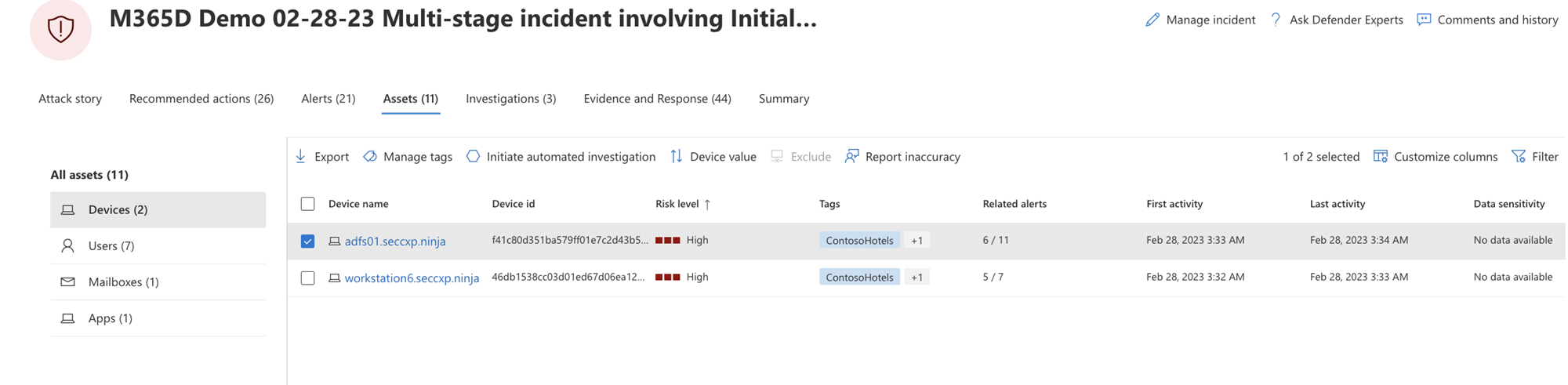

Appareils

La vue Appareils répertorie tous les appareils liés à l’incident. Voici un exemple.

La sélection d’un appareil dans la liste ouvre une barre qui vous permet de gérer l’appareil sélectionné. Vous pouvez rapidement exporter, gérer les étiquettes, lancer une investigation automatisée, etc.

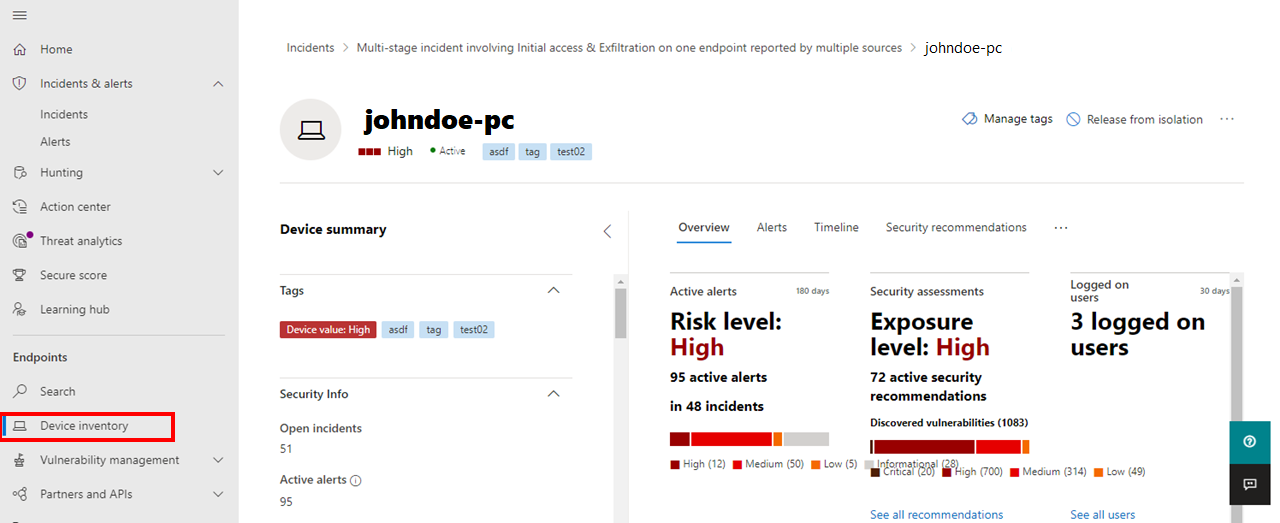

Vous pouvez sélectionner la marque case activée pour un appareil pour afficher les détails de l’appareil, les données d’annuaire, les alertes actives et les utilisateurs connectés. Sélectionnez le nom de l’appareil pour afficher les détails de l’appareil dans l’inventaire des appareils Defender pour point de terminaison. Voici un exemple.

À partir de la page de l’appareil, vous pouvez collecter des informations supplémentaires sur l’appareil, telles que toutes ses alertes, un chronologie et des recommandations de sécurité. Par exemple, à partir de l’onglet Chronologie, vous pouvez faire défiler l’appareil chronologie et afficher tous les événements et comportements observés sur l’ordinateur dans l’ordre chronologique, entrecoupés des alertes déclenchées. Voici un exemple

Conseil

Vous pouvez effectuer des analyses à la demande sur une page d’appareil. Dans le portail Microsoft Defender, choisissez Points de terminaison Inventaire des > appareils. Sélectionnez un appareil qui a des alertes, puis exécutez une analyse antivirus. Les actions, telles que les analyses antivirus, sont suivies et sont visibles sur la page Inventaire des appareils. Pour plus d’informations, consultez Exécuter l’analyse antivirus Microsoft Defender sur les appareils.

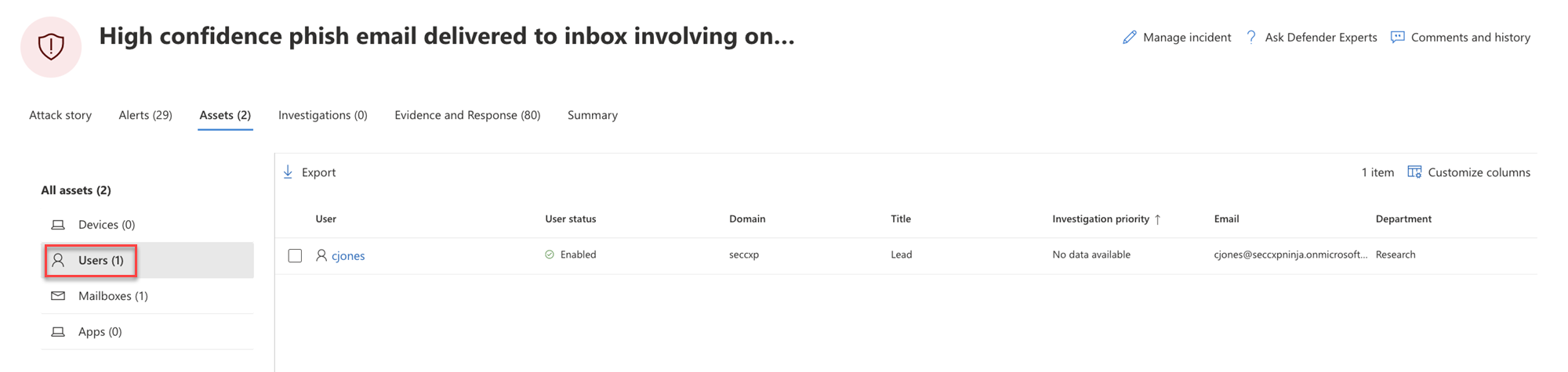

Utilisateurs

La vue Utilisateurs répertorie tous les utilisateurs qui ont été identifiés comme faisant partie ou liés à l’incident. Voici un exemple.

Vous pouvez sélectionner la marque case activée pour un utilisateur afin d’afficher les détails de la menace, de l’exposition et des informations de contact du compte d’utilisateur. Sélectionnez le nom d’utilisateur pour afficher des détails supplémentaires sur le compte d’utilisateur.

Découvrez comment afficher des informations supplémentaires sur les utilisateurs et gérer les utilisateurs d’un incident dans examiner les utilisateurs.

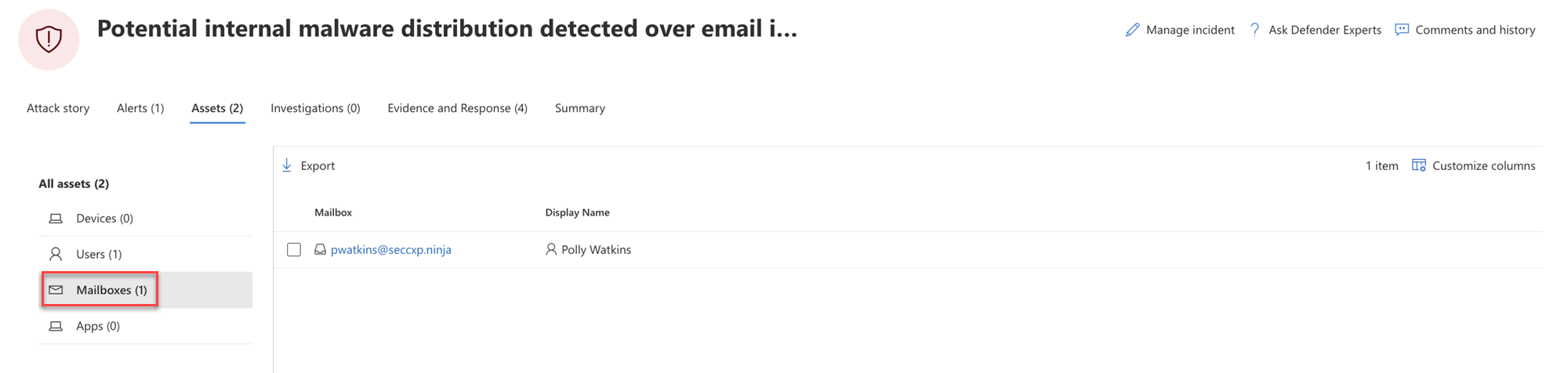

Boîtes aux lettres

L’affichage Boîtes aux lettres répertorie toutes les boîtes aux lettres qui ont été identifiées comme faisant partie ou liées à l’incident. Voici un exemple.

Vous pouvez sélectionner la marque case activée d’une boîte aux lettres pour afficher la liste des alertes actives. Sélectionnez le nom de la boîte aux lettres pour afficher des détails supplémentaires sur la page Explorer pour Defender for Office 365.

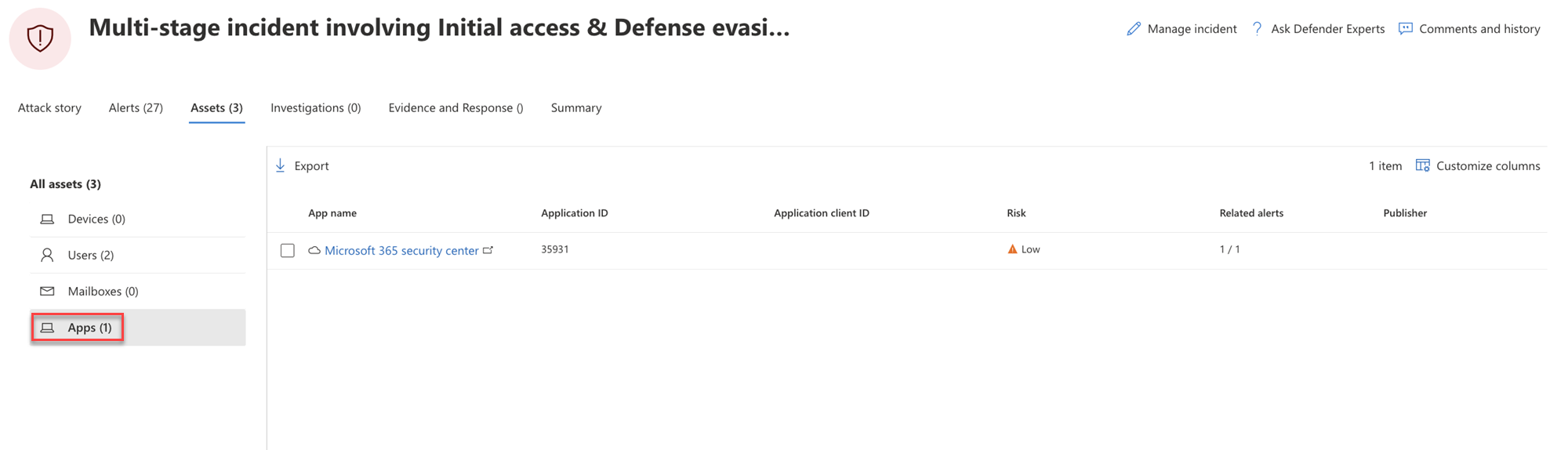

Applications

La vue Applications répertorie toutes les applications identifiées comme faisant partie de l’incident ou liées à celui-ci. Voici un exemple.

Vous pouvez sélectionner la marque case activée pour une application afin d’afficher la liste des alertes actives. Sélectionnez le nom de l’application pour afficher des détails supplémentaires sur la page Explorer pour Defender for Cloud Apps.

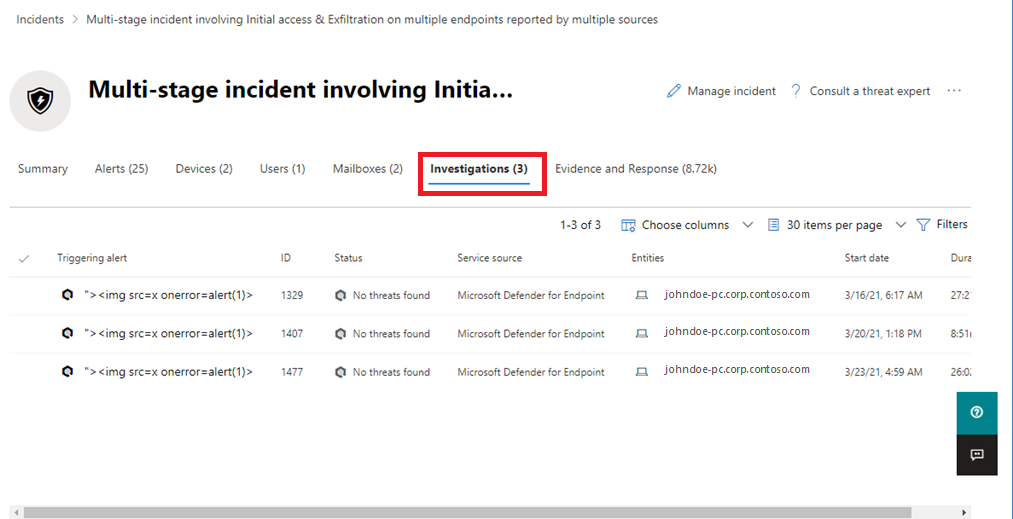

Enquêtes

L’onglet Investigations répertorie toutes les investigations automatisées déclenchées par les alertes dans cet incident. Les investigations automatisées effectuent des actions de correction ou attendent l’approbation des actions par l’analyste, selon la façon dont vous avez configuré vos investigations automatisées pour qu’elles s’exécutent dans Defender pour point de terminaison et Defender for Office 365.

Sélectionnez une investigation pour accéder à sa page de détails pour obtenir des informations complètes sur l’examen et la correction status. Si des actions sont en attente d’approbation dans le cadre de l’examen, elles s’affichent sous l’onglet Historique des actions en attente . Prenez des mesures dans le cadre de la correction des incidents.

Il existe également un onglet Graphe d’investigation qui montre :

- Connexion des alertes aux ressources affectées dans votre organization.

- Quelles entités sont liées aux alertes et comment elles font partie de l’histoire de l’attaque.

- Alertes pour l’incident.

Le graphique d’investigation vous permet de comprendre rapidement l’étendue complète de l’attaque en connectant les différentes entités suspectes qui font partie de l’attaque à leurs ressources associées, telles que les utilisateurs, les appareils et les boîtes aux lettres.

Pour plus d’informations, consultez Investigation et réponse automatisées dans Microsoft Defender XDR.

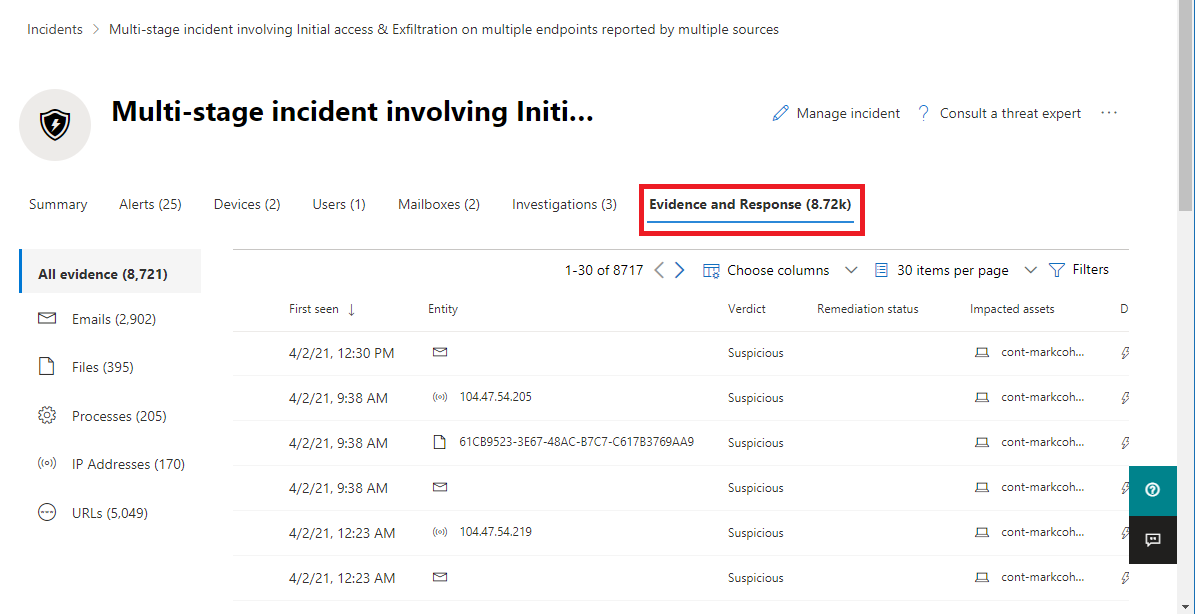

Preuve et réponse

L’onglet Preuve et réponse affiche tous les événements pris en charge et les entités suspectes dans les alertes de l’incident. Voici un exemple.

Microsoft Defender XDR examine automatiquement tous les événements pris en charge par les incidents et les entités suspectes dans les alertes, en vous fournissant des informations sur les e-mails, fichiers, processus, services, adresses IP et bien plus encore. Cela vous permet de détecter et de bloquer rapidement les menaces potentielles dans l’incident.

Chacune des entités analysées est marquée avec un verdict (Malveillant, Suspect, Propre) et une correction status. Cela vous aide à comprendre la correction status de l’incident entier et les étapes suivantes.

Approuver ou rejeter les actions de correction

Pour les incidents avec une correction status d’approbation en attente, vous pouvez approuver ou rejeter une action de correction à partir de l’incident.

- Dans le volet de navigation, accédez à Incidents & alertes>Incidents.

- Filtrer sur l’action En attente pour l’état d’investigation automatisé (facultatif).

- Sélectionnez un nom d’incident pour ouvrir sa page de résumé.

- Sélectionnez l’onglet Preuve et réponse .

- Sélectionnez un élément dans la liste pour ouvrir son volet volant.

- Passez en revue les informations, puis effectuez l’une des étapes suivantes :

- Sélectionnez l’option Approuver l’action en attente pour lancer une action en attente.

- Sélectionnez l’option Rejeter l’action en attente pour empêcher qu’une action en attente soit effectuée.

Étapes suivantes

Selon les besoins :

Voir aussi

Conseil

Voulez-vous en savoir plus ? Collaborez avec la communauté Microsoft Security dans notre communauté technique : communauté technique Microsoft Defender XDR.