Authentification Windows – Délégation contrainte Kerberos avec Microsoft Entra ID

Basée sur les noms principaux de service, la délégation Kerberos contrainte (KCD, Kerberos Constrained Delegation) assure la délégation restreinte entre les ressources. Les administrateurs de domaine doivent créer les délégations et se limiter à un seul domaine. Vous pouvez utiliser la délégation KCD basée sur les ressources pour fournir l’authentification Kerberos à une application web dont les utilisateurs se trouvent dans plusieurs domaines au sein d’une forêt Active Directory.

Le proxy d'application Microsoft Entra peut fournir une authentification unique (SSO) et un accès à distance aux applications basées sur KCD qui nécessitent un ticket Kerberos pour l'accès et une délégation Kerberos contrainte (KCD).

Pour activer l’authentification unique sur vos applications KCD locales qui utilisent l’authentification Windows intégrée (IWA), accordez aux connecteurs de réseau privé l’autorisation d’emprunter l’identité d’utilisateurs dans Active Directory. Le connecteur de réseau privé utilise cette autorisation pour envoyer et recevoir des jetons pour le compte de l’utilisateur.

Quand utiliser KCD

Utilisez KCD lorsqu’il faut fournir un accès à distance, protéger à l’aide de l’authentification préalable et doter les applications IWA locales d’une authentification unique.

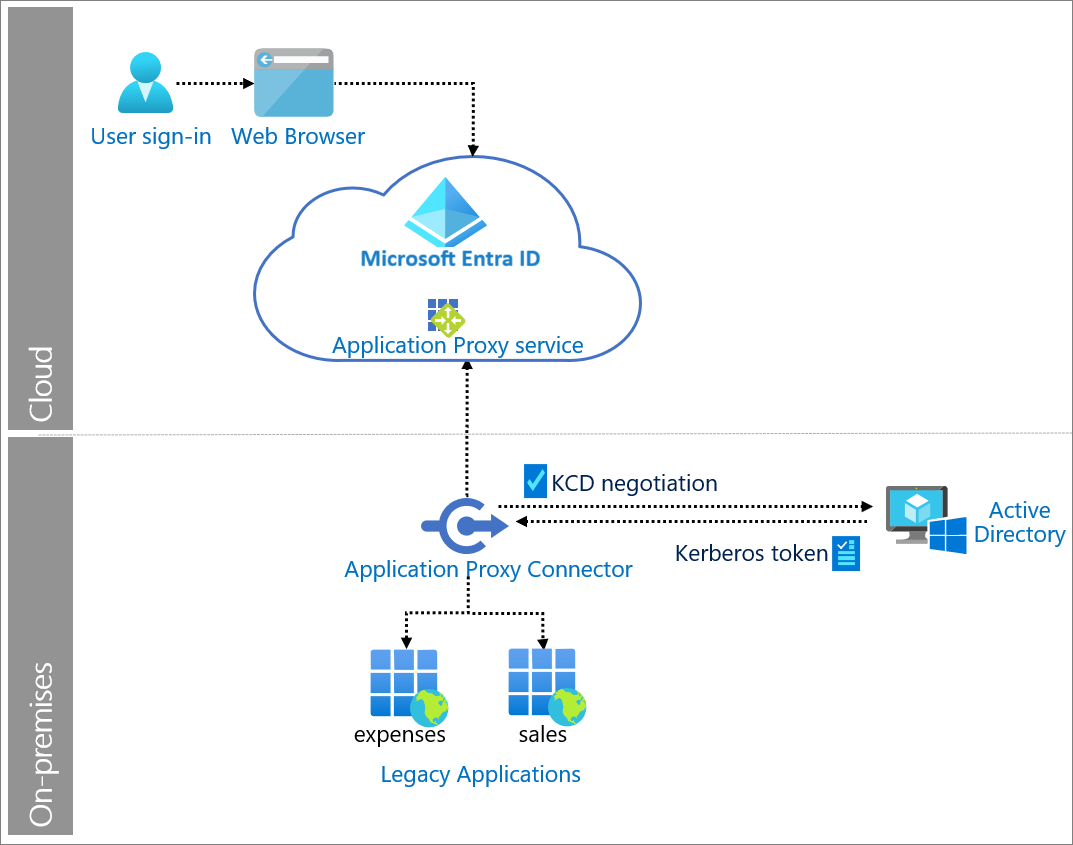

Composants du système

- Utilisateur : Accède à l’application héritée que Proxy d'application sert.

- Navigateur web : Composant avec lequel l’utilisateur interagit pour accéder à l’URL externe de l’application.

- Microsoft Entra ID : authentifie l’utilisateur.

- Service Proxy d’application : Agit comme un proxy inversé pour envoyer les demandes, de l’utilisateur à l’application locale. Il se trouve dans Microsoft Entra ID. Le service Proxy d’application peut appliquer des stratégies d’accès conditionnel.

- Connecteur de réseau privé : installé sur Windows, sur des serveurs locaux pour fournir une connectivité à l’application. Renvoie la réponse à Microsoft Entra ID. Effectue une négociation KCD avec Active Directory, en usurpant l’identité de l’utilisateur pour obtenir un jeton Kerberos pour l’application.

- Active Directory : envoie le jeton Kerberos de l’application au connecteur de réseau privé.

- Applications héritées : Applications qui reçoivent les requêtes des utilisateurs du proxy d’application. Les applications héritées renvoient la réponse au connecteur de réseau privé.

Implémenter l'Authentification Windows (KCD) avec Microsoft Entra ID

Explorez les ressources suivantes pour en savoir plus sur la mise en œuvre de l'Authentification Windows (KCD) avec Microsoft Entra ID.

- L'authentification unique (SSO) basée sur Kerberos dans Microsoft Entra ID avec Proxy d'application décrit les conditions préalables et les étapes de configuration.

- Le didacticiel – Ajouter une application sur site – Proxy d'application dans Microsoft Entra ID vous aide à préparer votre environnement pour une utilisation avec le proxy d'application.

Étapes suivantes

- La présentation du protocole d’authentification et de synchronisation Microsoft Entra décrit l’intégration avec les protocoles d’authentification et de synchronisation. Les intégrations d'authentification vous permettent d'utiliser Microsoft Entra ID et ses fonctionnalités de sécurité et de gestion avec peu ou pas de modifications de vos applications qui utilisent des méthodes d'authentification héritées. Les intégrations de synchronisation vous permettent de synchroniser les données des utilisateurs et des groupes avec Microsoft Entra ID, puis d'utiliser les fonctionnalités de gestion de Microsoft Entra. Certains modèles de synchronisation activent le provisionnement automatique.

- Comprendre l’authentification unique avec une application locale utilisant le service Proxy d'application explique comment l’authentification unique permet à vos utilisateurs d’accéder à une application sans s’authentifier plusieurs fois. L'authentification unique se produit dans le cloud sur Microsoft Entra ID et permet au service ou au connecteur d'usurper l'identité de l'utilisateur pour relever les défis d'authentification à partir de l'application.

- L'authentification unique de Security Assertion Markup Language (SAML) pour les applications sur site avec le Proxy d'application Microsoft Entra décrit comment vous pouvez fournir un accès à distance aux applications sur site sécurisées avec l'authentification SAML via le proxy d'application.