Security Assertion Markup Language (SAML) pour l’authentification unique (SSO) pour les applications locales avec le proxy d’application

Fournissez l’authentification unique (SSO) aux applications locales sécurisées avec l’authentification SAML (Security Assertion Markup Language). Fournissez un accès à distance aux applications SSO basées sur SAML via le proxy d’application. Dans le cadre de l'authentification unique SAML, Microsoft Entra s'authentifie auprès de l'application en utilisant le compte Microsoft Entra de l'utilisateur. Microsoft Entra ID communique les informations de connexion à l'application via un protocole de connexion. Vous pouvez également mapper les utilisateurs à des rôles d’application basés sur les règles, que vous définissez dans vos revendications SAML. Si vous activez Proxy d’application en plus de l’authentification unique SAML, vos utilisateurs bénéficient d’un accès externe à l’application et d’une expérience d’authentification unique très fluide.

Les applications doivent pouvoir consommer des jetons SAML émis par Microsoft Entra ID. Cette configuration ne s’applique pas aux applications qui utilisent un fournisseur d’identité local. Pour ces scénarios, nous vous recommandons de consulter Ressources pour la migration d’applications vers Microsoft Entra ID.

L’authentification unique SAML avec le proxy d’application fonctionne également avec la fonctionnalité de chiffrement de jetons SAML. Pour plus d’informations, consultez Configurer le chiffrement des jetons SAML Microsoft Entra.

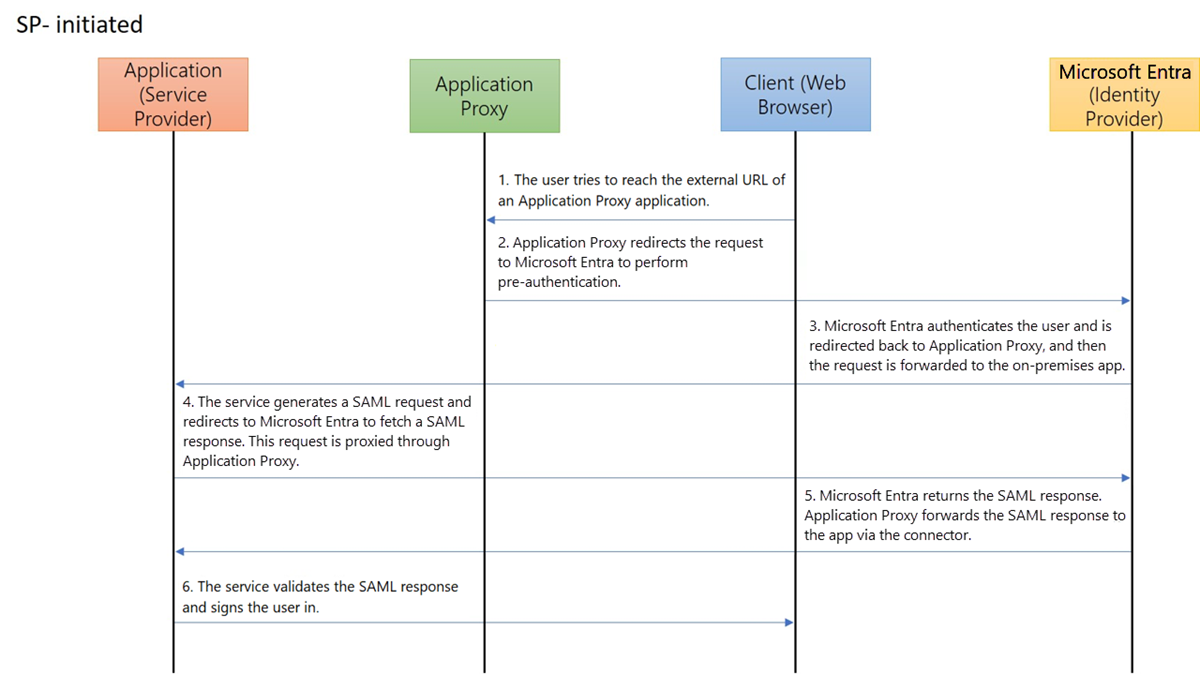

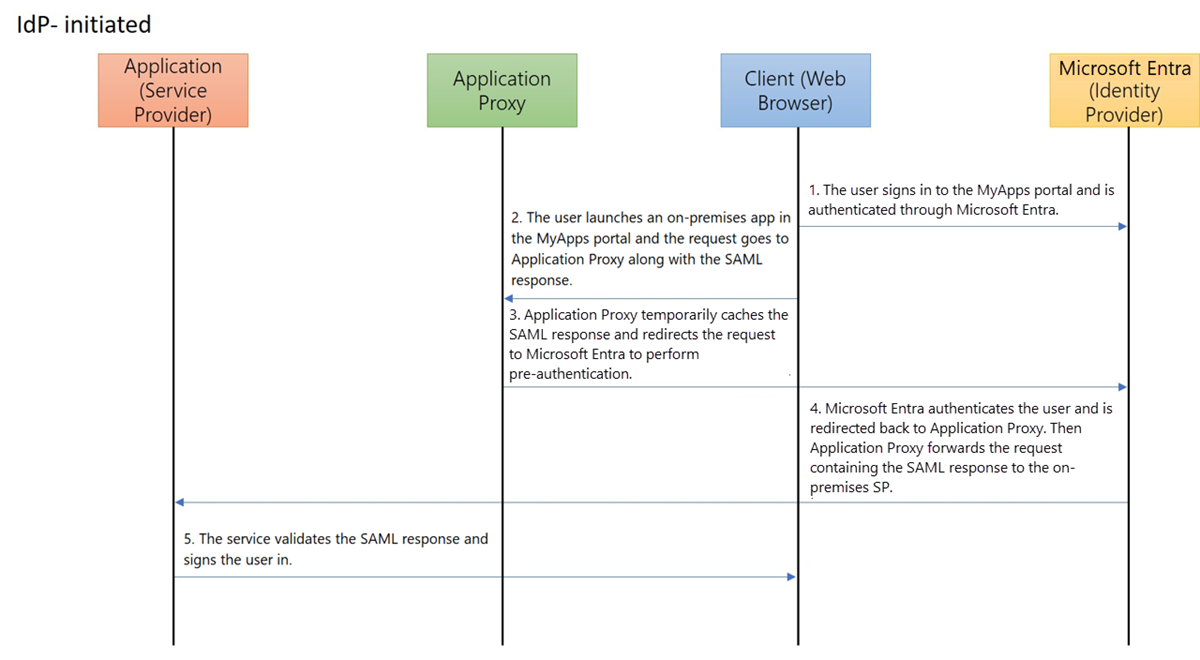

Les diagrammes de protocole décrivent la séquence de l’authentification unique pour un flux initié par le fournisseur de services et un flux d’identité initié par le fournisseur d’identité. Le proxy d’application fonctionne avec l’authentification unique SAML en mettant en cache la requête et la réponse SAML vers et depuis l’application locale.

Créer une application et configurer l’authentification unique SAML

Dans le centre d’administration Microsoft Entra, sélectionnez Microsoft Entra ID> Applications d’entreprise, puis sélectionnez Nouvelle application.

Entrez le nom d’affichage de votre nouvelle application, sélectionnez Intégrer une autre application que vous ne trouvez pas dans la galerie, puis sélectionnez Créer.

Dans la page Vue d’ensemble de l’application, sélectionnez Authentification unique.

Sélectionnez SAML comme méthode d’authentification unique.

Commencez par configurer l’authentification unique SAML pour qu’elle fonctionne sur le réseau d’entreprise. Pour configurer l’authentification SAML pour l’application, consultez la section Configuration SAML de base de l’article Configurer l’authentification unique SAML.

Ajoutez au moins un utilisateur à l’application et vérifiez que le compte de test a accès à l’application. En étant connecté au réseau d’entreprise, utilisez le compte de test pour vérifier si vous avez une authentification unique pour l’application.

Notes

Une fois que vous avez configuré le proxy d’application, vous revenez et vous mettez à jour l’URL de réponse de SAML.

Publier une application locale avec le proxy d’application

Pour fournir l’authentification unique à des applications locales, activez le proxy d’application et installez un connecteur. Découvrez plus d’informations sur comment préparer votre environnement local, installer et inscrire un connecteur, et tester le connecteur. Une fois votre connecteur configuré, suivez ces étapes pour publier votre nouvelle application avec le proxy d’application.

Avec l’application toujours ouverte dans le centre d’administration Microsoft Entra, sélectionnez Proxy d'application. Spécifiez l’URL interne pour l’application. Si vous utilisez un domaine personnalisé, vous devez également charger le certificat TLS/SSL pour votre application.

Notes

Une bonne pratique consiste à utiliser des domaines personnalisés chaque fois que cela est possible, afin d’optimiser l’expérience utilisateur. En savoir plus sur l’utilisation des domaines personnalisés dans le proxy d’application Microsoft Entra.

Sélectionnez Microsoft Entra ID comme méthode de pré-authentification pour votre application.

Copiez l’URL externe de l’application. Vous avez besoin de cette URL pour terminer la configuration de SAML.

En utilisant le compte de test, essayez d’ouvrir l’application avec l’URL externe pour vérifier que le proxy d’application est correctement configuré. S’il y a des problèmes, consultez Résoudre les problèmes de proxy d’application et les messages d’erreur.

Mettre à jour la configuration SAML

Avec l’application toujours ouverte dans le centre d’administration Microsoft Entra, sélectionnez Authentification unique.

Dans la page Configurer l’authentification unique avec SAML, accédez au titre Configuration SAML de base et sélectionnez l’icône Modifier (un crayon). Vérifiez que l’URL externe que vous avez configurée dans le proxy d’application est renseignée dans les champs Identificateur, URL de réponse et URL de déconnexion. Ces URL sont nécessaires au bon fonctionnement du proxy d’application.

Modifiez l’URL de réponse configurée précédemment, afin que son domaine soit accessible sur Internet via le proxy d’application. Par exemple, si votre URL externe est

https://contosotravel-f128.msappproxy.netet que l’URL de réponse d’origine étaithttps://contosotravel.com/acs, vous devez mettre à jour l’URL de réponse pour qu’elle indiquehttps://contosotravel-f128.msappproxy.net/acs.Cochez la case en regard de l’URL de réponse mise à jour pour la marquer comme valeur par défaut.

Après avoir marqué l’URL de réponse requise comme URL par défaut, vous pouvez également supprimer l’URL de réponse précédemment configurée qui utilisait l’URL interne.

Pour un flux initié par le fournisseur de services, vérifiez que l’application back-end spécifie l’URL de réponse ou l’URL du service consommateur d’assertion correcte pour recevoir le jeton d’authentification.

Remarque

Si l’application back-end s’attend à ce que l’URL de réponse soit l’URL interne, vous devez utiliser des domaines personnalisés pour que l’URL interne et l’URL externe correspondent, ou installer l’extension de connexion sécurisée à Mes applications sur les appareils des utilisateurs. Cette extension sera automatiquement redirigée vers le service de proxy d’application qui convient. Pour installer l’extension, consultez Extension de connexion sécurisée Mes applications.

Test de l'application

Votre application est opérationnelle. Pour tester l’application :

- Ouvrez un navigateur et accédez à l’URL externe que vous avez créée lors de la publication de l’application.

- Connectez-vous au compte de test que vous avez attribué à l’application. Vous devriez pouvoir charger l’application et vous connecter à l’aide de l’authentification unique.