Guide de référence des opérations générales Microsoft Entra

Cette section du guide de référence des opérations Microsoft Entra décrit les vérifications et les actions à entreprendre pour optimiser les opérations générales de Microsoft Entra ID.

Remarque

Ces suggestions sont valables à la date de publication mais peuvent évoluer. Les organisations doivent évaluer leurs pratiques opérationnelles en continu à mesure que les produits et services Microsoft évoluent.

Processus opérationnels clés

Affecter les propriétaires à des tâches clés

La gestion de Microsoft Entra ID nécessite l’exécution continue de tâches et de processus opérationnels clés qui peuvent ne pas faire partie d’un projet de lancement. Il est cependant important de configurer ces tâches pour optimiser votre environnement. Les tâches clés et leurs propriétaires recommandés sont listés ci-après :

| Tâche | Propriétaire |

|---|---|

| Apporter des améliorations au score d’identité sécurisée | Équipe des opérations InfoSec |

| Gérer les serveurs Microsoft Entra Connect | Équipe des opérations IAM |

| Exécuter et trier régulièrement les rapports IdFix | Équipe des opérations IAM |

| Trier les alertes de Microsoft Entra Connect Health pour la synchronisation et AD FS | Équipe des opérations IAM |

| Si vous n’utilisez pas Microsoft Entra Connect Health, le client dispose de processus et d’outils équivalents pour superviser l’infrastructure personnalisée | Équipe des opérations IAM |

| Si vous n’utilisez pas AD FS, le client dispose de processus et d’outils équivalents pour surveiller l’infrastructure personnalisée | Équipe des opérations IAM |

| Surveiller les journaux hybrides : connecteurs de réseau privé Microsoft Entra | Équipe des opérations IAM |

| Surveiller les journaux hybrides : Agents de l’authentification directe | Équipe des opérations IAM |

| Surveiller les journaux hybrides : Service de réécriture des mots de passe | Équipe des opérations IAM |

| Surveiller les journaux hybrides : Passerelle de protection des mots de passe locale | Équipe des opérations IAM |

| Superviser les journaux hybrides : extension NPS d’authentification multifacteur Microsoft Entra (le cas échéant) | Équipe des opérations IAM |

Quand vous passerez votre liste en revue, vous devrez peut-être affecter un propriétaire à des tâches qui en sont dépourvues, ou modifier la propriété des tâches avec propriétaires qui ne sont pas conformes aux suggestions ci-dessus.

Lectures recommandées pour les propriétaires

Gestion hybride

Versions récentes de composants locaux

Quand un client dispose des versions les plus récentes des composants locaux, il a accès aux dernières mises à jour de sécurité, améliorations en matière de performances et fonctionnalités permettant de simplifier davantage l’environnement. La plupart des composants ont un paramètre de mise à niveau automatique, qui permet d’automatiser le processus de mise à niveau.

Ces composants sont les suivants :

- Microsoft Entra Connect

- Connecteurs de réseau privé Microsoft Entra

- Agents d’authentification directe Microsoft Entra

- Agents Microsoft Entra Connect Health

Si aucun processus de mise à niveau des composants n’est établi, nous vous recommandons d’en définir un et d’utiliser la fonctionnalité de mise à niveau automatique autant que possible. Si certains composants datent de six mois ou plus, vous devez les mettre à niveau dès que possible.

Lectures recommandées pour la gestion hybride

- Microsoft Entra Connect : mise à niveau automatique

- Comprendre les connecteurs de réseau privé Microsoft Entra | Mises à jour automatiques

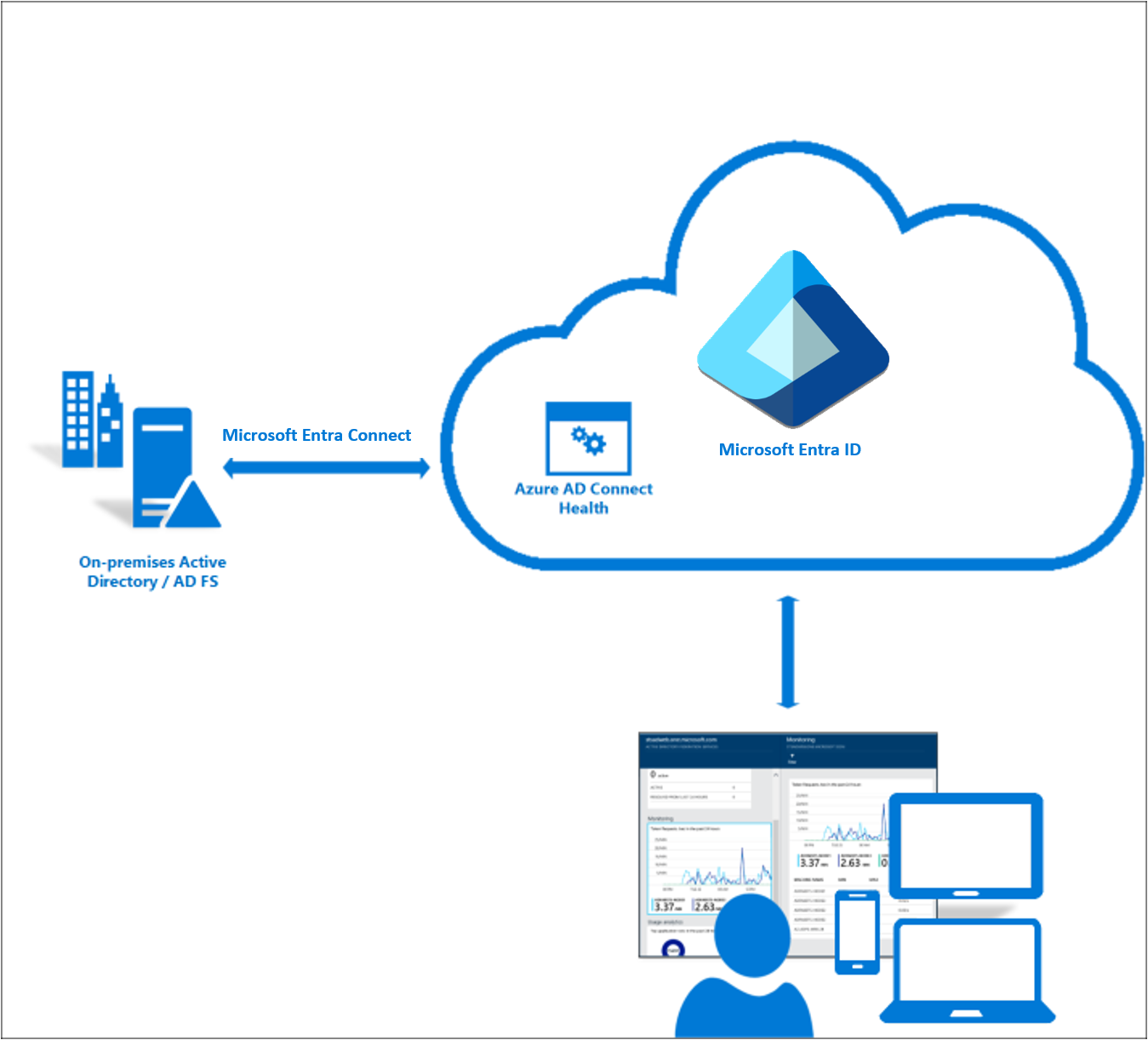

Base de référence des alertes Microsoft Entra Connect Health

Les organisations doivent déployer Microsoft Entra Connect Health pour superviser et générer des rapports Microsoft Entra Connect et AD FS. Microsoft Entra Connect et AD FS sont des composants critiques qui peuvent interrompre la gestion du cycle de vie et l’authentification, et ainsi entraîner des pannes. Microsoft Entra Connect Health vous aide à superviser et à obtenir des insights concernant votre infrastructure d’identité locale, garantissant ainsi la fiabilité de votre environnement.

Lorsque vous surveillez l’intégrité de votre environnement, vous devez traiter immédiatement les alertes avec un niveau de gravité élevé, puis celles avec un niveau de gravité faible.

Lectures recommandées sur Microsoft Entra Connect Health

Journaux des agents locaux

Certains services de gestion des accès et des identités nécessitent que des agents locaux activent des scénarios hybrides. Par exemple, la réinitialisation de mot de passe, l’authentification directe (PTA), le proxy d’application Microsoft Entra et l’extension NPS d’authentification multifacteur Microsoft Entra. Il est essentiel que l’équipe des opérations établisse un point de référence et surveille l’intégrité de ces composants en archivant et en analysant les journaux des agents des composants à l’aide de solutions telles que System Center Operations Manager ou SIEM. Il est tout aussi important que votre équipe des opérations Infosec ou de support technique sache comment résoudre les modèles d’erreurs.

Lectures recommandées pour les journaux des agents locaux

- Résoudre les problèmes du proxy d’application

- Résolution des problèmes de réinitialisation de mot de passe en libre-service

- Comprendre les connecteurs de réseau privé Microsoft Entra

- Microsoft Entra Connect : Résoudre les problèmes d’authentification directe

- Résoudre les codes d’erreur pour l’extension NPS d’authentification multifacteur Microsoft Entra

Gestion des agents locaux

L’adoption de meilleures pratiques peut contribuer à optimiser le fonctionnement des agents locaux. Envisagez les meilleures pratiques suivantes :

- Il est recommandé d’avoir plusieurs connecteurs de réseau privé Microsoft Entra par groupe de connecteurs, pour fournir un équilibrage de charge fluide et une haute disponibilité en évitant les points de défaillance uniques lors de l’accès aux applications de proxy. Si vous disposez actuellement d’un seul connecteur dans un groupe de connecteurs qui gère les applications de production, vous devez déployer au moins deux connecteurs pour la redondance.

- Il peut être utile de créer et d’utiliser un groupe de connecteurs de réseau privé à des fins de débogage dans le cadre de scénarios de résolution des problèmes et lors de l’intégration de nouvelles applications locales. Nous vous recommandons également d’installer des outils de mise en réseau tels que Message Analyzer et Fiddler sur les ordinateurs des connecteurs.

- Il est recommandé d’avoir plusieurs agents d’authentification directe pour fournir un équilibrage de charge fluide et une haute disponibilité en évitant les points de défaillance uniques lors du processus d’authentification. Veillez à déployer au moins deux agents d’authentification directe pour la redondance.

Lectures recommandées pour la gestion des agents locaux

- Comprendre les connecteurs de réseau privé Microsoft Entra

- Authentification directe Microsoft Entra - Démarrage rapide

Gestion à grande échelle

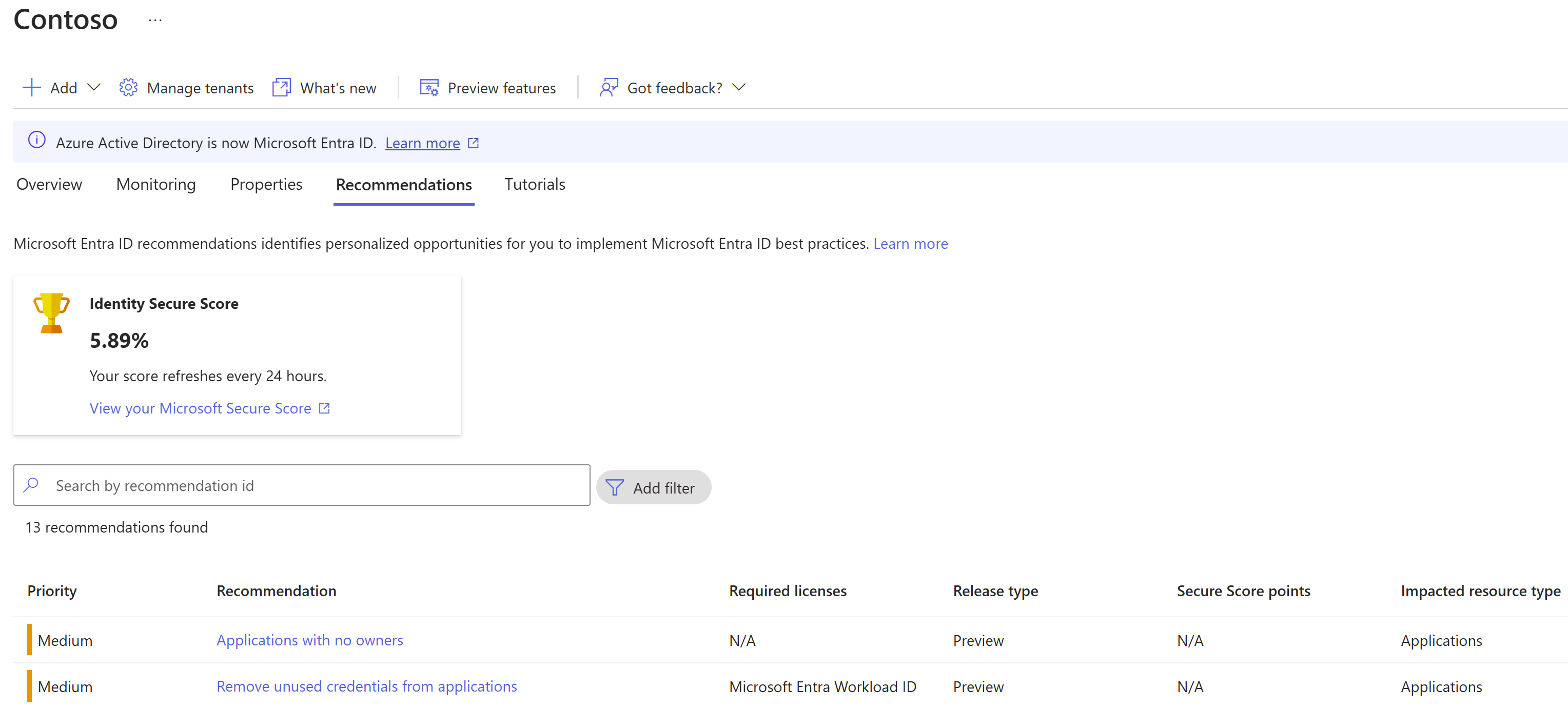

Identity Secure Score

Le score d’identité sécurisée fournit une mesure quantifiable de la position de sécurité de votre organisation. Il est essentiel de passer en revue et de traiter en permanence les constats signalés et de mettre tout en œuvre pour obtenir le meilleur score possible. Le degré de sécurisation vous aide à accomplir les tâches suivantes :

- Évaluer votre méthode de sécurité relative aux identités de façon objective

- Planifier les améliorations à apporter à la sécurité des identités

- Évaluer la réussite de vos améliorations

Si votre organisation n’a pas mis en place de programme pour surveiller les modifications du score d’identité sécurisée, nous vous recommandons d’implémenter un plan et d’affecter des propriétaires pour surveiller et mener à bien des actions d’amélioration. Les organisations doivent remédier dès que possible aux actions d’amélioration dont l’impact du degré est supérieur à 30.

Notifications

Microsoft envoie des e-mails aux administrateurs pour les informer des diverses modifications apportées au service, des mises à jour de configuration requises et des erreurs qui nécessitent une intervention de l’administrateur. Il est important que les clients définissent une adresse e-mail pour que les notifications soient envoyées aux membres d’équipe qui peuvent les comprendre et agir en conséquence. Nous vous recommandons d’ajouter plusieurs destinataires au Centre de messages et d’exiger que les notifications (y compris les notifications de Microsoft Entra Connect Health) soient envoyées à une liste de distribution ou une boîte aux lettres partagée. Si vous ne disposez que d’un compte Administrateur général avec une adresse e-mail, veillez à configurer au moins deux comptes pouvant recevoir des e-mails.

Microsoft Entra ID utilise deux adresses « De » : o365mc@email2.microsoft.com, qui envoie les notifications du Centre de messages, et azure-noreply@microsoft.com, qui envoie les notifications concernant :

- Révision d’accès à Microsoft Entra

- Santé de Microsoft Entra Connect

- Microsoft Entra ID Protection

- Microsoft Entra Privileged Identity Management

- Notifications de l’expiration prochaine des certificats des applications d’entreprise

- Notifications du service de provisionnement des applications d’entreprise

Reportez-vous au tableau suivant pour connaître le type de notifications qui sont envoyées et savoir où les trouver :

| Source de la notification | Contenu | Emplacement |

|---|---|---|

| Contact technique | Erreurs de synchronisation | Portail Azure - Panneau Propriétés |

| Centre de messages | Avis d’incidents et de dégradation des services d’identité et des services backend Microsoft 365 | Portail Office |

| Synthèse hebdomadaire Identity Protection | Synthèse Identity Protection | Panneau Microsoft Entra ID Protection |

| Microsoft Entra Connect Health | Notifications d'alerte | Portail Azure - Panneau Microsoft Entra Connect Health |

| Notifications des applications d’entreprise | Notifications signalant l’expiration prochaine des certificats et les erreurs d’approvisionnement | Portail Azure - Panneau Application (chaque application possède son propre paramètre d’adresse e-mail) |

Notifications sur les lectures recommandées

Surface d’exposition opérationnelle

Verrouillage AD FS

Les organisations qui configurent des applications pour qu’elles s’authentifient directement auprès de Microsoft Entra ID bénéficient du verrouillage intelligent Microsoft Entra. Si vous utilisez AD FS dans Windows Server 2012 R2, implémentez la protection par verrouillage extranet AD FS. Si vous utilisez AD FS sur Windows Server 2016 ou version ultérieure, implémentez le verrouillage extranet intelligent. Nous vous recommandons au minimum d’activer le verrouillage extranet pour limiter le risque d’attaque par force brute contre les annuaires Active Directory locaux. Cependant, si vous utilisez AD FS sur Windows 2016 ou version ultérieure, nous vous recommandons d’activer également le verrouillage extranet intelligent, qui vous aidera à atténuer les attaques par pulvérisation de mots de passe.

Si AD FS est utilisé uniquement pour la fédération Microsoft Entra, certains points de terminaison peuvent être désactivés pour réduire la surface d’exposition aux attaques. Par exemple, si AD FS est utilisé uniquement pour Microsoft Entra, il est préférable de désactiver les points de terminaison WS-Trust autres que ceux activés pour usernamemixed et windowstransport.

Accès aux ordinateurs avec des composants d’identité locaux

Les organisations doivent verrouiller l’accès aux ordinateurs avec des composants hybrides locaux de la même façon que votre domaine local. Par exemple, un opérateur de sauvegarde ou un administrateur Hyper-V ne doit pas être en mesure de se connecter au serveur Microsoft Entra Connect pour modifier les règles.

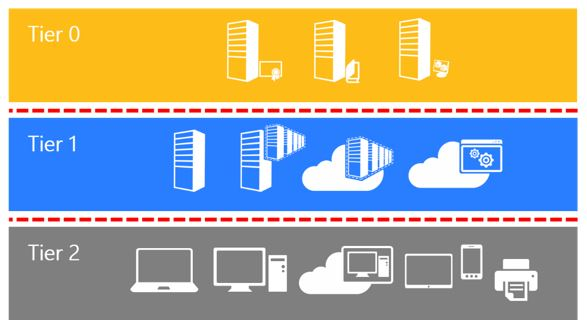

Le modèle de niveau administratif Active Directory a été conçu pour protéger les systèmes d’identité à l’aide d’un ensemble de zones de mémoire tampon entre le contrôle total de l’environnement (niveau 0) et les composants de station de travail à haut risque auxquels les attaques nuisent souvent.

Le modèle de niveau se compose de trois niveaux et inclut uniquement des comptes d’administrateur, pas des comptes d’utilisateur standard.

- Niveau 0 : contrôle direct des identités d’entreprise dans l’environnement. Le niveau 0 inclut les comptes, groupes et autres ressources qui ont un contrôle administratif direct ou indirect de la forêt Active Directory, des domaines ou des contrôleurs de domaine et de toutes les ressources qui y sont contenues. Le degré de sécurité de toutes les ressources du niveau 0 est équivalent, car elles se contrôlent toutes efficacement les unes les autres.

- Niveau 1 : contrôle des serveurs et applications d’entreprise. Les ressources du niveau 1 incluent des systèmes d’exploitation serveur, des services cloud et des applications d’entreprise. Les comptes d’administrateur du niveau 1 ont un contrôle administratif d’une valeur commerciale significative sur ces ressources. Les administrateurs de serveur qui gèrent ces systèmes d’exploitation avec la possibilité d’exercer un impact sur tous les services d’entreprise sont un exemple de rôle courant.

- Niveau 2 : contrôle des stations de travail et appareils des utilisateurs. Les comptes d’administrateur du niveau 2 ont un contrôle administratif d’une valeur commerciale significative sur les stations de travail et appareils des utilisateurs. Exemples : les administrateurs du support technique des ordinateurs et de l’assistance, car ils peuvent exercer un impact sur l’intégrité de presque toutes les données utilisateur.

Verrouillez l’accès aux composants d’identité locaux tels que Microsoft Entra Connect, AD FS et les services SQL comme vous le feriez pour les contrôleurs de domaine.

Résumé

Une infrastructure d’identité sécurisée repose sur sept aspects. Cette liste vous permet de définir les actions à entreprendre pour optimiser les opérations pour Microsoft Entra ID.

- Affectez des propriétaires aux tâches clés.

- Automatiser le processus de mise à niveau pour les composants hybrides locaux.

- Déployez Microsoft Entra Connect Health pour superviser et créer des rapports sur Microsoft Entra Connect et AD FS.

- Surveiller l’intégrité des composants hybrides locaux en archivant et en analysant les journaux de l’agent du composant à l’aide de System Center Operations Manager ou d’une solution SIEM.

- Implémenter des améliorations en matière de sécurité en mesurant votre niveau de sécurité avec le score d’identité sécurisée.

- Verrouiller AD FS.

- Verrouiller l’accès aux ordinateurs avec des composants d’identité locaux.

Étapes suivantes

Reportez-vous aux plans de déploiement de Microsoft Entra pour connaître les détails de l’implémentation des fonctionnalités que vous n’avez pas déployées.

Commentaires

Bientôt disponible : Tout au long de l’année 2024, nous abandonnerons progressivement le mécanisme de retour d’information GitHub Issues pour le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez : https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour