Authentification directe Microsoft Entra : démarrage rapide

Déployer l'authentification directe Microsoft Entra

L'authentification directe Microsoft Entra permet à vos utilisateurs de se connecter aux applications sur site et basées sur le cloud en utilisant les mêmes mots de passe. L'authentification directe connecte les utilisateurs en validant leurs mots de passe directement par rapport à l'Active Directory local.

Important

Si vous migrez depuis AD FS (ou d'autres technologies de fédération) vers l'authentification directe, consultez les ressources pour la migration des applications vers Microsoft Entra ID.

Remarque

Si vous déployez l’authentification directe avec le cloud Azure Government, consultez Considérations sur les identités hybrides pour Azure Government.

Suivez ces instructions pour déployer l’authentification directe sur votre client :

Étape 1 : Vérifier les prérequis

Vérifiez que les prérequis suivants sont remplis.

Important

Du point de vue de la sécurité, les administrateurs doivent traiter le serveur exécutant l’agent PTA comme s’il s’agissait d’un contrôleur de domaine. Les serveurs d’agent PTA doivent être renforcés de la même manière que décrit dans Sécurisation des contrôleurs de domaine contre les attaques

Dans le centre d'administration Microsoft Entra

- Créez un compte Administrateur d’identité hybride cloud uniquement ou un compte Administrateur d’identité hybride sur votre locataire Microsoft Entra. De cette façon, vous pouvez gérer la configuration de votre client si vos services locaux venaient à échouer ou ne plus être disponibles. Découvrez comment ajouter un compte d’administrateur d’identité hybride de type cloud uniquement. Cette étape est essentielle si vous voulez éviter de vous retrouver en dehors de votre client.

- Ajoutez un ou plusieurs noms de domaine personnalisés à votre client Microsoft Entra. Vos utilisateurs peuvent se connecter à l’aide de l’un de ces noms de domaine.

Dans votre environnement local

Identifiez un serveur exécutant Windows Server 2016 ou version ultérieure pour exécuter Microsoft Entra Connect. Le cas échéant, activez TLS 1.2 sur le serveur. Ajoutez ce serveur à la même forêt Active Directory que celle des utilisateurs dont vous devez valider les mots de passe. Notez que l’installation de l’agent d’authentification directe sur les versions Windows Server Core n’est pas prise en charge.

Installez la dernière version de Microsoft Entra Connect sur le serveur identifié à l'étape précédente. Si Microsoft Entra Connect est déjà en cours d'exécution, assurez-vous que la version est prise en charge.

Remarque

Les versions 1.1.557.0, 1.1.558.0, 1.1.561.0 et 1.1.614.0 de Microsoft Entra Connect présentent un problème lié à la synchronisation du hachage de mot de passe. Si vous n'avez pas l'intention d'utiliser la synchronisation du hachage de mot de passe avec l'authentification directe, lisez les notes de version de Microsoft Entra Connect.

Identifiez un ou plusieurs serveurs supplémentaires (exécutant Windows Server 2016 ou version ultérieure, avec TLS 1.2 activé) sur lesquels vous pouvez exécuter des agents d’authentification autonomes. Ces serveurs supplémentaires sont nécessaires pour garantir une haute disponibilité des requêtes de connexion. Ajoutez ces serveurs à la même forêt Active Directory que celle des utilisateurs dont vous devez valider les mots de passe.

Important

Dans les environnements de production, nous vous recommandons l’utilisation d’au moins 3 agents d’authentification s’exécutant sur votre client. Il existe une limite système de 40 agents d’authentification par client. La meilleure pratique consiste à traiter tous les serveurs exécutant des agents d'authentification comme des systèmes de niveau 0 (voir la référence).

S'il existe un pare-feu entre vos serveurs et Microsoft Entra ID, configurez les éléments suivants :

Assurez-vous que les agents d'authentification peuvent envoyer des demandes sortantes à Microsoft Entra ID via les ports suivants :

Numéro de port Utilisation 80 Télécharge les listes de révocation de certificats lors de la validation du certificat TLS/SSL 443 Gère toutes les communications sortantes avec le service 8080 (facultatif) Les agents d’authentification signalent leur état toutes les dix minutes sur le port 8080 (si le port 443 n’est pas disponible). Cet état s’affiche dans le centre d’administration Microsoft Entra. Le port 8080 n’est pas utilisé pour les connexions utilisateur. Si votre pare-feu applique les règles en fonction des utilisateurs d’origine, ouvrez ces ports au trafic provenant des services Windows exécutés en tant que service réseau.

Si votre pare-feu ou proxy vous permet d’ajouter des entrées DNS à une liste d’autorisation, ajoutez des connexions à *.msappproxy.net et *.servicebus.windows.net. Dans le cas contraire, autorisez l’accès aux plages d’adresses IP du centre de données Azure, qui sont mises à jour chaque semaine.

Évitez toute forme d'inspection en ligne et de terminaison sur les communications TLS sortantes entre l’agent Azure Passthrough et Azure Endpoint.

Si vous avez un proxy HTTP sortant, assurez-vous que cette URL, autologon.microsoftazuread-sso.com, figure dans la liste d’autorisation. Vous devez spécifier cette URL explicitement, car les caractères génériques peuvent ne pas être acceptés.

Vos agents d’authentification doivent accéder à login.windows.net et à login.microsoftonline.net pour l’inscription initiale. Par conséquent, ouvrez également votre pare-feu pour ces URL.

Pour la validation des certificats, débloquez les URL suivantes : crl3.digicert.com:80, crl4.digicert.com:80, ocsp.digicert.com:80, www.d-trust.net:80, root-c3-ca2-2009.ocsp.d-trust.net:80, crl.microsoft.com:80, oneocsp.microsoft.com:80 et ocsp.msocsp.com:80. Ces URL étant utilisées pour la validation de certificat avec d’autres produits Microsoft, elles sont peut-être déjà débloquées.

Cloud Azure Government - Prérequis

Avant d'activer l'authentification directe via Microsoft Entra Connect à l'étape 2, téléchargez la dernière version de l'agent PTA à partir du centre d'administration Microsoft Entra. Vous devez vous assurer que vous disposez de la version 1.5.1742.0. ou ultérieure. Pour vérifier votre agent, consultez Mettre à niveau les agents d'authentification.

Après avoir téléchargé la dernière version de l'agent, suivez les instructions ci-dessous pour configurer l'authentification directe via Microsoft Entra Connect.

Étape 2 : Activer la fonctionnalité

Activez l'authentification directe via Microsoft Entra Connect.

Important

Vous pouvez activer l'authentification directe sur le serveur principal ou intermédiaire de Microsoft Entra Connect. Nous vous recommandons vivement de l’activer à partir du serveur principal. Si vous configurez ultérieurement un serveur intermédiaire Microsoft Entra Connect, vous devez continuer à choisir Authentification directe comme option de connexion ; choisir une autre option désactivera l’authentification directe sur le client et remplacera le paramètre sur le serveur principal.

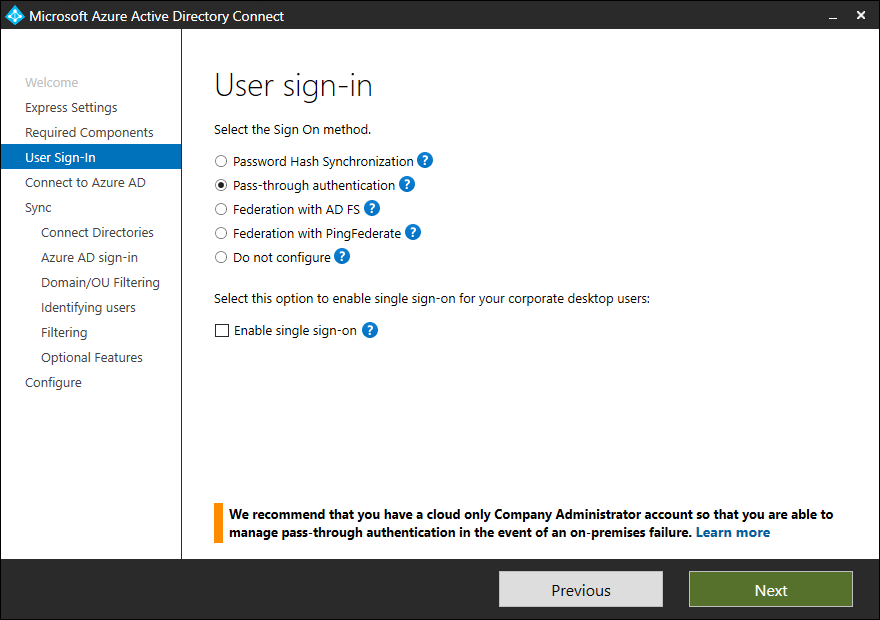

Si vous installez Microsoft Entra Connect pour la première fois, choisissez le chemin d'installation personnalisé. Dans la page Connexion utilisateur, choisissez Authentification directe comme méthode d’authentification. En cas de réussite, un agent d'authentification directe est installé sur le même serveur que Microsoft Entra Connect. La fonctionnalité d’authentification directe est également activée sur votre client.

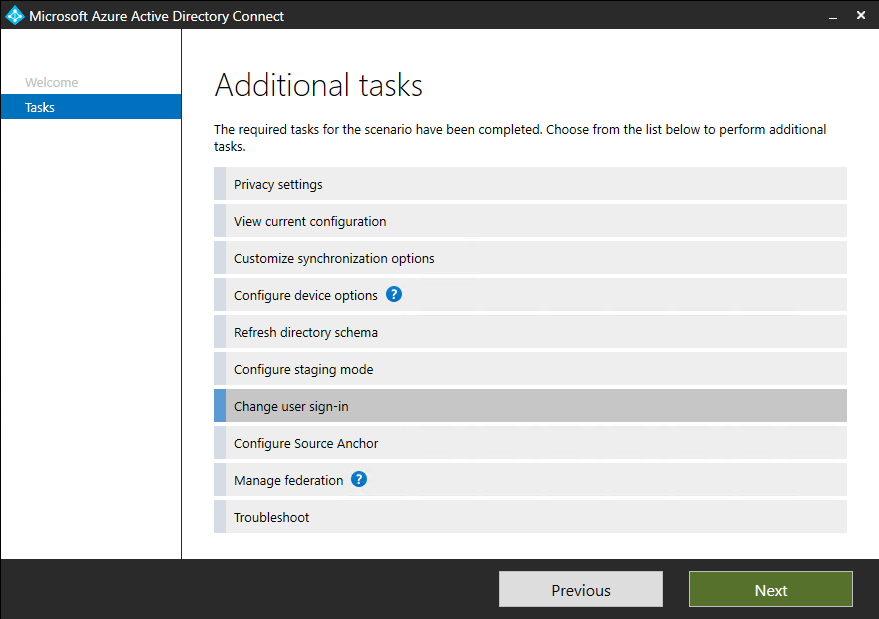

Si vous avez déjà installé Microsoft Entra Connect à l'aide de l'installation express ou du chemin d'installation personnalisé, sélectionnez la tâche Modifier la connexion utilisateur sur Microsoft Entra Connect, puis sélectionnez Suivant. Ensuite, sélectionnez Authentification directe comme mode d’authentification. En cas de réussite, un agent d'authentification pass-through est installé sur le même serveur que Microsoft Entra Connect et la fonctionnalité est activée sur votre client.

Important

L’authentification directe est une fonctionnalité au niveau du client. Son activation affecte la connexion des utilisateurs dans tous les domaines gérés dans votre client. Si vous passez d'Active Directory Federation Services (ADFS) à l'authentification directe, vous devez attendre au moins 12 heures avant de fermer votre infrastructure AD FS. Ce délai d'attente permet aux utilisateurs de continuer à se connecter à Exchange ActiveSync pendant la transition. Pour obtenir plus d’informations sur la migration d’AD FS vers l’authentification directe, consultez notre plan de déploiement publié ici.

Étape 3 : Tester la fonctionnalité

Suivez ces instructions pour vérifier que vous avez activé correctement l’authentification directe :

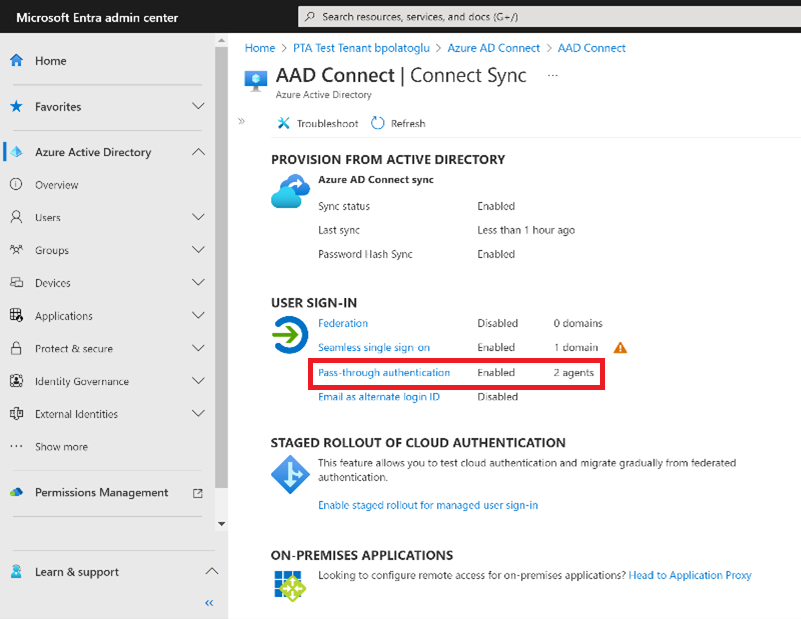

Connectez-vous au Centre d’administration Microsoft Entra à l’aide des informations d’identification d’administrateur d’identité hybride de votre client.

Sélectionnez Microsoft Entra ID.

Sélectionnez Microsoft Entra Connect.

Vérifiez que la fonctionnalité Authentification directe est activée.

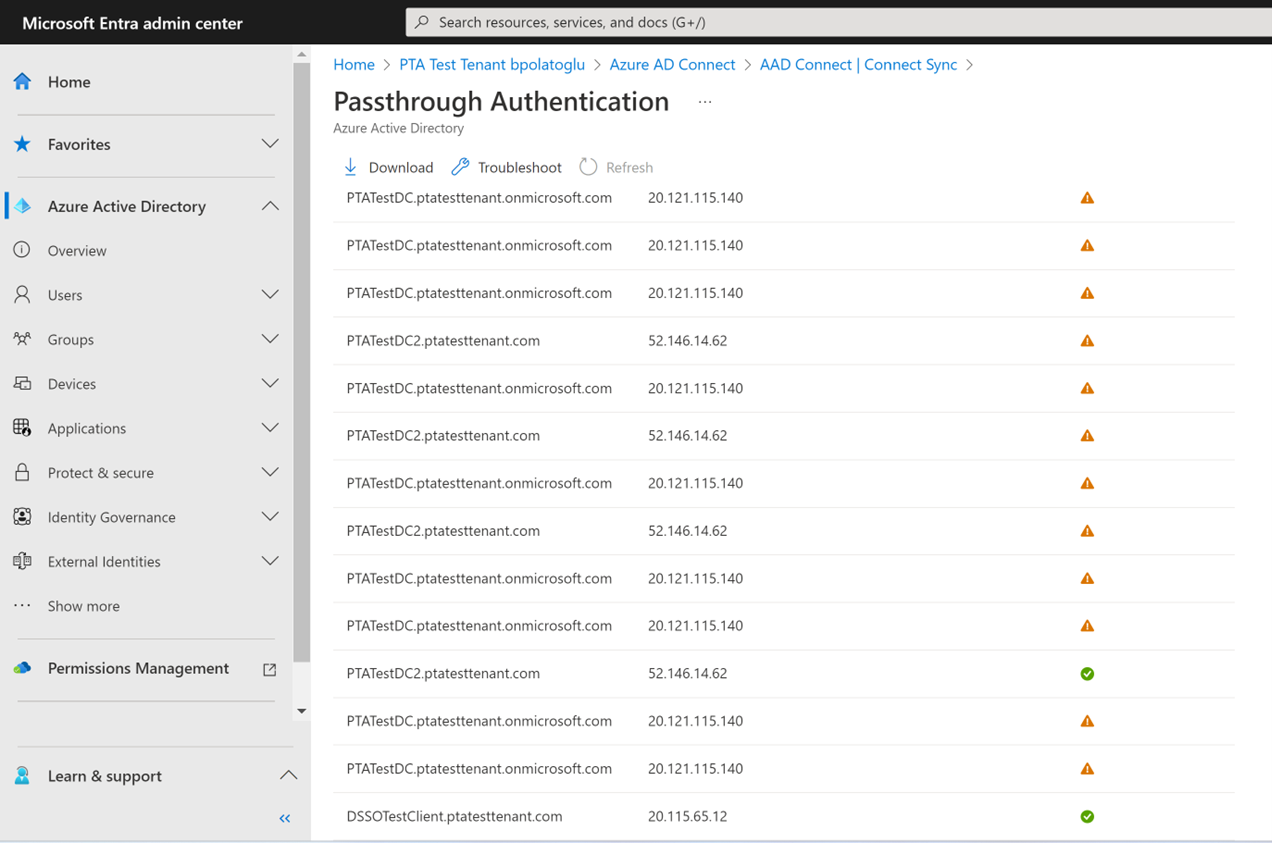

Sélectionnez Authentification directe. Le volet Authentification directe répertorie les serveurs sur lesquels vos agents d’authentification sont installés.

À ce stade, les utilisateurs de tous les domaines gérés de votre client peuvent se connecter à l’aide de l’authentification directe. Toutefois, les utilisateurs des domaines fédérés continuent à se connecter à l’aide d'AD FS ou d’un autre fournisseur de fédération précédemment configuré. Si vous convertissez un domaine fédéré en domaine géré, tous les utilisateurs de ce domaine se connectent alors automatiquement à l’aide de l’authentification directe. La fonctionnalité Authentification directe n’a pas d’incidence sur les utilisateurs cloud uniquement.

Étape 4 : Garantir une haute disponibilité

Si vous envisagez de déployer l’authentification directe dans un environnement de production, vous devez installer des agents d’authentification autonomes supplémentaires. Installez ces agents d'authentification sur des serveurs autres que celui exécutant Microsoft Entra Connect. Cette configuration fournit une haute disponibilité pour les requêtes de connexion des utilisateurs.

Important

Dans les environnements de production, nous vous recommandons l’utilisation d’au moins 3 agents d’authentification s’exécutant sur votre client. Il existe une limite système de 40 agents d’authentification par client. La meilleure pratique consiste à traiter tous les serveurs exécutant des agents d'authentification comme des systèmes de niveau 0 (voir la référence).

L’installation de plusieurs agents d’authentification directe assure une haute disponibilité, mais pas d’équilibrage de charge entre les agents d’authentification. Pour savoir combien d’agents d’authentification sont nécessaires pour votre client, tenez compte des pics et de la charge moyenne des demandes de connexion que vous attendez sur votre client. À titre de référence, un seul agent d’authentification peut gérer entre 300 et 400 authentifications par seconde sur un serveur doté d’un CPU à 4 cœurs et de 16 Go de RAM.

Pour estimer le trafic réseau, suivez les instructions de dimensionnement suivantes :

- Chaque requête a une taille de charge utile de (0,5 Ko + 1 Ko * num_of_agents) octets, c'est-à-dire des données de Microsoft Entra ID vers l'agent d'authentification. Ici, « num_of_agents » indique le nombre d’agents d’authentification inscrit sur votre abonné.

- Chaque réponse a une taille de charge utile de 1 Ko, c'est-à-dire les données de l'agent d'authentification vers Microsoft Entra ID.

Pour la plupart des clients, trois agents d’authentification au total suffisent à offrir la haute disponibilité et suffisamment de capacité. Vous devriez installer des agents d’authentification près de vos contrôleurs de domaine pour améliorer la latence de connexion.

Pour commencer, suivez ces instructions pour télécharger l’agent d’authentification :

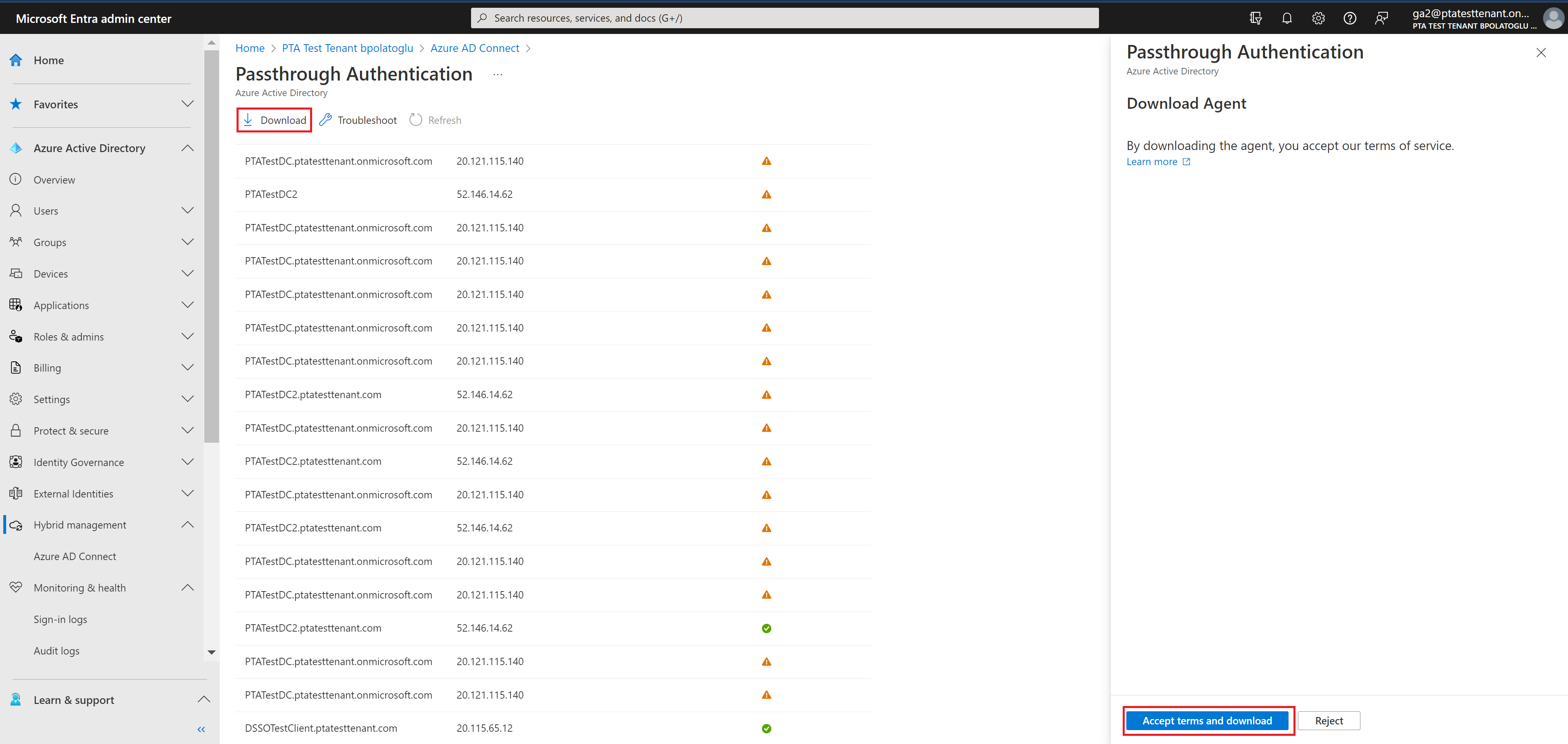

Pour télécharger la dernière version de l’agent d’authentification (version 1.5.193.0 ou ultérieure), connectez-vous au Centre d’administration Microsoft Entra avec les droits d’administrateur d’identité hybride de votre client.

Sélectionnez Microsoft Entra ID.

Sélectionnez Microsoft Entra Connect, sélectionnez Authentification directe, puis sélectionnez Télécharger l'agent.

Cliquez sur le bouton Accepter les conditions et télécharger.

Remarque

Vous pouvez aussi directement télécharger le logiciel de l’agent d’authentification. Passez en revue et acceptez les conditions de service de l’agent d’authentification avant de l’installer.

Il existe deux méthodes pour déployer un agent d’authentification autonome :

Tout d’abord, vous pouvez le faire interactivement en exécutant le fichier exécutable de l’agent d’authentification téléchargé et en fournissant les informations d’identification d’administrateur général de votre client lorsque vous y êtes invité.

La deuxième solution consiste à créer et à exécuter un script de déploiement sans assistance. C’est utile lorsque vous souhaitez déployer plusieurs agents d’authentification à la fois, ou installer des agents d’authentification sur des serveurs Windows qui ne disposent pas d’une interface utilisateur, ou auxquels vous ne pouvez pas accéder avec le Bureau à distance. Voici des instructions pour utiliser cette méthode :

- Exécutez la commande suivante pour installer un agent d’authentification :

AADConnectAuthAgentSetup.exe REGISTERCONNECTOR="false" /q. - Vous pouvez inscrire l’agent d’authentification auprès de notre service par PowerShell. Créez un objet d’informations d’identification PowerShell

$credqui contient un nom d’utilisateur et un mot de passe d’administrateur général pour votre client. Exécutez la commande suivante, en remplaçant<username>et<password>:

$User = "<username>"

$PlainPassword = '<password>'

$SecurePassword = $PlainPassword | ConvertTo-SecureString -AsPlainText -Force

$cred = New-Object -TypeName System.Management.Automation.PSCredential -ArgumentList $User, $SecurePassword

- Accédez à C:\Program Files\Microsoft Azure AD Connect Authentication Agent et exécutez le script suivant en utilisant l’objet

$credque vous venez de créer :

RegisterConnector.ps1 -modulePath "C:\Program Files\Microsoft Azure AD Connect Authentication Agent\Modules\" -moduleName "PassthroughAuthPSModule" -Authenticationmode Credentials -Usercredentials $cred -Feature PassthroughAuthentication

Important

Si un agent d’authentification est installé sur une machine virtuelle, vous ne pouvez pas cloner cette machine virtuelle pour installer un autre agent d’authentification. Cette méthode n’est pas prise en charge.

Étape 5 : Configurer la fonctionnalité de verrouillage intelligent

Le verrouillage intelligent empêche les personnes malveillantes de deviner vos mots de passe ou d’utiliser des méthodes de force brute pour rentrer dans vos systèmes. En configurant les paramètres Smart Lockout dans Microsoft Entra ID et/ou les paramètres de verrouillage appropriés dans Active Directory sur site, les attaques peuvent être filtrées avant qu'elles n'atteignent Active Directory. Lisez cet article pour en savoir plus sur la configuration des paramètres de verrouillage intelligent sur votre client pour protéger vos comptes d’utilisateur.

Étapes suivantes

- Migrez vos applications vers Microsoft Entra ID : Ressources pour vous aider à migrer l’accès aux applications et l’authentification vers Microsoft Entra ID.

- Verrouillage intelligent : apprenez à configurer la fonctionnalité Verrouillage intelligent sur votre client pour protéger les comptes d'utilisateur.

- Limitations actuelles : découvrez les scénarios pris en charge et non pris en charge avec l'authentification directe.

- Présentation technique approfondie : découvrez comment fonctionne la fonctionnalité d'authentification directe.

- Forum Aux Questions : obtenez des réponses aux questions fréquemment posées.

- Résoudre les problèmes : apprenez à résoudre les problèmes courants liés à la fonctionnalité d’authentification directe.

- Présentation approfondie de sécurité : obtenez des informations techniques sur la fonctionnalité d'authentification directe.

- Adhésion hybride Microsoft Entra : configurez la fonctionnalité de jointure hybride Microsoft Entra sur votre client pour SSO sur vos ressources cloud et sur site.

- SSO transparent Microsoft Entra : apprenez-en davantage sur cette fonctionnalité complémentaire.

- UserVoice : utilisez le forum Microsoft Entra pour déposer de nouvelles demandes de fonctionnalités.