Présentation : Accès inter-locataires avec Microsoft Entra External ID

S’applique à : Locataires de main-d’œuvre

Locataires de main-d’œuvre  Locataires externes (en savoir plus)

Locataires externes (en savoir plus)

Les organisations Microsoft Entra peuvent utiliser les paramètres d’accès interlocataire External ID pour gérer la façon dont elles collaborent avec d’autres organisations Microsoft Entra et d’autres clouds Microsoft Azure via une collaboration B2B et une connexion directe B2B. Les paramètres d’accès interlocataire fournissent un contrôle granulaire sur l’accès entrant et sortant, ce qui vous permet d’approuver l’authentification multifacteur (MFA) et les revendications d’appareil d’autres organisations.

Cet article décrit les paramètres d’accès interlocataire permettant de gérer la collaboration B2B et la connexion directe B2B avec des organisations Microsoft Entra externes, y compris à travers des clouds Microsoft. D’autres paramètres sont disponibles pour la collaboration B2B avec des identités autres que Microsoft Entra (par exemple, des identités sociales ou des comptes externes non managés par l’équipe informatique). Ces paramètres de collaboration externe comprennent des options permettant de limiter l’accès des utilisateurs invités, spécifier qui peut inviter et autoriser ou bloquer des domaines.

Il n’existe aucune limite au nombre d’organisations que vous pouvez ajouter dans les paramètres d’accès interlocataire.

Gérer l’accès externe avec les paramètres entrants et sortants

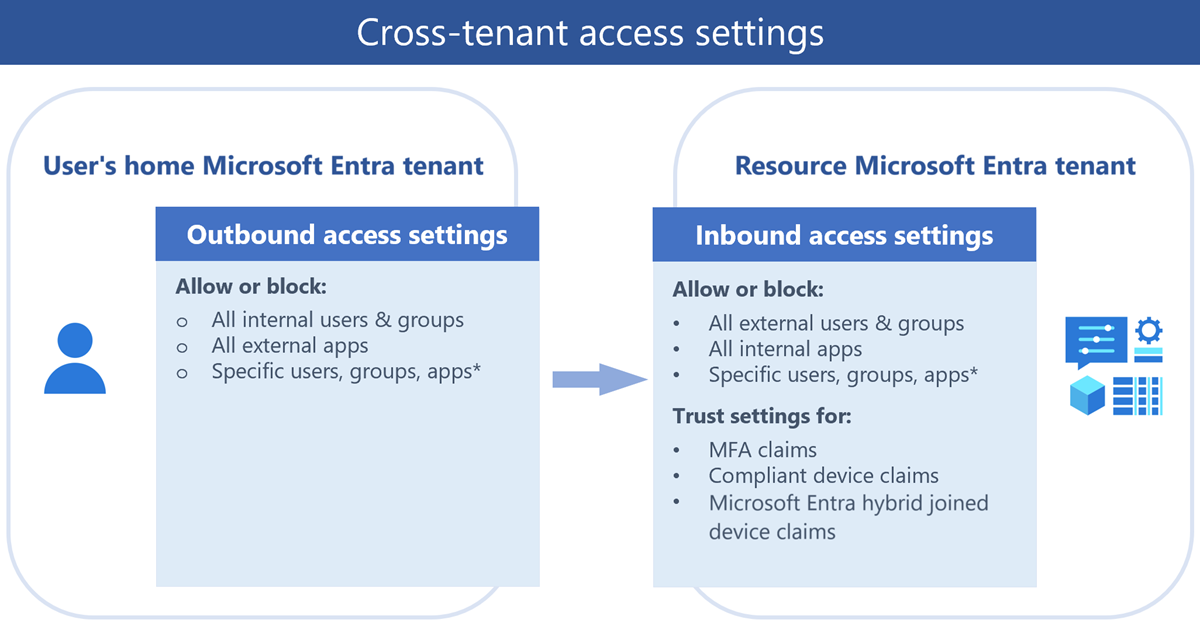

Les paramètres d’accès inter-locataires des entités externes permettent de gérer la façon dont vous collaborez avec les autres organisations Microsoft Entra. Ces paramètres déterminent à la fois le niveau d’accès entrant dont disposent les utilisateurs des organisations Microsoft Entra externes à vos ressources, et le niveau d’accès sortant dont disposent vos utilisateurs aux organisations externes.

Le schéma suivant montre les paramètres d’entrée et de sortie pour l’accès multilocataire. Le locataire Microsoft Entra Ressource est le locataire contenant les ressources à partager. Pour la collaboration B2B, le locataire de la ressource est celui qui invite (par exemple, le locataire de l’entreprise dans lequel vous souhaitez inviter des utilisateurs externes). Le locataire Microsoft Entra Base utilisateur est le locataire où les utilisateurs externes sont gérés.

Par défaut, la collaboration B2B avec d’autres organisations Microsoft Entra est activée, et la connexion directe B2B est bloquée. Toutefois, les paramètres d’administration complets suivants vous permettent de gérer ces deux fonctionnalités.

Les paramètres d’accès sortant contrôlent si vos utilisateurs peuvent accéder aux ressources d’une organisation externe. Vous pouvez appliquer ces paramètres à tout le monde ou spécifier des utilisateurs, des groupes et des applications individuels.

Les paramètres d’accès entrant contrôlent si les utilisateurs des organisations Microsoft Entra externes peuvent accéder aux ressources de votre organisation. Vous pouvez appliquer ces paramètres à tout le monde ou spécifier des utilisateurs, des groupes et des applications individuels.

Les paramètres d’approbation (entrants) déterminent si vos stratégies d’accès conditionnel approuvent les revendications de l’authentification multifacteur (MFA), des appareils conformes et des appareils à jonction hybride Microsoft Entra provenant d’une organisation externe si ses utilisateurs ont déjà rempli ces conditions dans leurs locataires d’origine. Par exemple, quand vous configurez vos paramètres d’approbation pour approuver MFA, vos stratégies MFA sont toujours appliquées aux utilisateurs externes, mais les utilisateurs qui ont déjà effectué l’authentification multifacteur dans leurs locataires d’origine n’ont pas à l’effectuer une seconde fois dans votre locataire.

Paramètres par défaut

Les paramètres d’accès multilocataire par défaut s’appliquent à toutes les organisations Microsoft Entra externes à votre locataire, à l’exception des organisations pour lesquelles vous configurez des paramètres personnalisés. Vous pouvez changer vos paramètres par défaut, mais les paramètres par défaut initiaux pour la collaboration B2B et la connexion directe B2B sont les suivants :

Collaboration B2B : par défaut, tous vos utilisateurs internes sont activés pour la collaboration B2B. Ce paramètre permet à vos utilisateurs d’inviter des utilisateurs externes à accéder à vos ressources, et d’être invités dans des organisations externes en tant qu’utilisateurs invités. Les revendications MFA et d’appareil des autres organisations Microsoft Entra ne sont pas approuvées.

Connexion directe B2B : aucune relation de confiance de connexion directe B2B n’est établie par défaut. Microsoft Entra ID bloque toutes les fonctionnalités de connexion directe B2B entrantes et sortantes pour tous les locataires Microsoft Entra externes.

Paramètres organisationnels : aucune organisation n’est ajoutée à vos paramètres organisationnels par défaut. Par conséquent, toutes les organisations Microsoft Entra externes sont activées pour la collaboration B2B avec votre organisation.

Synchronisation entre clients : Aucun utilisateur des autres locataires n’est synchronisé dans votre locataire avec la synchronisation entre clients.

Les paramètres par défaut s’appliquent à la collaboration B2B avec d’autres locataires Microsoft Entra dans votre même cloud Microsoft Azure. Dans des scénarios interclouds, les paramètres par défaut fonctionnent un peu différemment. Consultez Paramètres du cloud Microsoft plus loin dans cet article.

Paramètres organisationnels

Vous pouvez configurer des paramètres spécifiques à l’organisation en ajoutant une organisation et en modifiant les paramètres entrants et sortants pour cette organisation. Les paramètres organisationnels sont prioritaires sur les paramètres par défaut.

Collaboration B2B : utilisez des paramètres d’accès multilocataire pour gérer la collaboration B2B entrante et sortante et délimiter l’accès à des utilisateurs, groupes et applications spécifiques. Vous pouvez définir une configuration par défaut qui s’applique à toutes les organisations externes, puis créer des paramètres spécifiques à l’organisation individuels en fonction des besoins. Avec les paramètres d'accès interlocataire, vous pouvez également approuver les revendications d'authentification multifacteur (MFA) ainsi que les revendications d'appareil (revendications conformes et revendications de jonctions Microsoft Entra hybrides) provenant d'autres organisations Microsoft Entra.

Conseil

Nous vous recommandons d’exclure les utilisateurs externes de la stratégie d’inscription MFA de protection des identités, si vous allez approuver l’authentification multifacteur pour les utilisateurs externes. Si ces deux stratégies sont présentes, les utilisateurs externes ne sont pas en mesure de répondre aux exigences d’accès.

Connexion directe B2B : pour la connexion directe B2B, utilisez les paramètres organisationnels pour configurer une relation de confiance mutuelle avec une autre organisation Microsoft Entra. Votre organisation et l’organisation externe doivent activer mutuellement la connexion directe B2B en configurant les paramètres d’accès multi-abonné entrants et sortants.

Vous pouvez utiliser les paramètres de collaboration externe pour limiter les personnes autorisées à inviter des utilisateurs externes, autoriser ou bloquer des domaines spécifiques B2B et définir des restrictions sur l’accès des utilisateurs invités à votre répertoire.

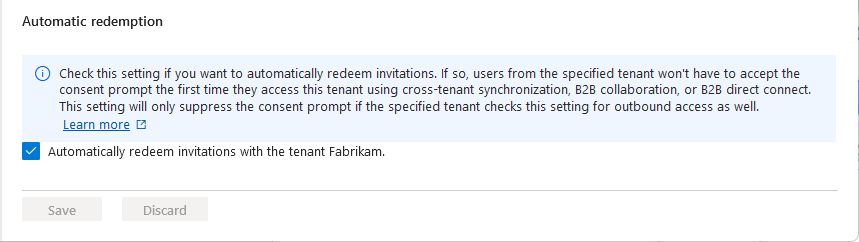

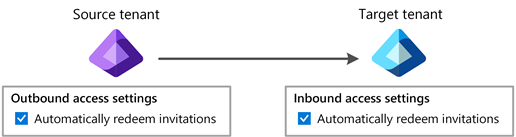

Paramètre d’échange automatique

Le paramètre d’échange automatique est un paramètre d’approbation de l’organisation entrante et sortante qui permet d’échanger automatiquement les invitations afin que les utilisateurs n’aient pas à accepter l’invite de consentement la première fois qu’ils accèdent à la ressource/au locataire cible. Ce paramètre est une case à cocher avec le nom suivant :

- Accepter automatiquement les invitations avec le locataire<locataire>

Comparer les paramètres pour différents scénarios

Le paramètre d’échange automatique s’applique à la synchronisation interlocataire, à la collaboration B2B et à la connexion directe B2B dans les situations suivantes :

- Lorsque des utilisateurs sont créés dans un locataire cible à l’aide de la synchronisation interlocataire.

- Lorsque des utilisateurs sont ajoutés à un locataire de ressource à l’aide de la collaboration B2B.

- Lorsque des utilisateurs accèdent aux ressources d’un locataire de ressource à l’aide de la connexion directe B2B.

Le tableau suivant montre comment ce paramètre se comporte lorsqu’il est activé pour ces scénarios :

| Élément | Synchronisation entre clients | B2B Collaboration | Connexion directe B2B |

|---|---|---|---|

| Paramètre d’échange automatique | Obligatoire | Facultatif | Facultatif |

| Les utilisateurs reçoivent un e-mail d’invitation de collaboration B2B | Non | Non | N/A |

| Les utilisateurs doivent accepter une invite de consentement | Non | Non | Non |

| Les utilisateurs reçoivent un e-mail de notification de collaboration B2B | Non | Oui | N/A |

Ce paramètre n’a pas d’impact sur les expériences de consentement de l’application. Pour plus d’informations, consultez Expérience de consentement pour les applications dans Microsoft Entra ID. Ce paramètre n’est pas pris en charge pour les organisations dans différents environnements cloud Microsoft, comme les environnements commerciaux Azure et Azure Government.

Quand l’invite de consentement est-elle supprimée ?

Le paramètre d’échange automatique supprime l’invite de consentement et l’e-mail d’invitation seulement si le locataire d’origine/source (sortant) et le locataire de ressource/cible (entrant) activent ce paramètre.

Le tableau suivant montre le comportement de l’invite de consentement pour les utilisateurs du locataire source lorsque le paramètre d’échange automatique est coché pour les différentes combinaisons de paramètres d’accès interlocataires.

| Locataire d’origine/source | Locataire de ressource/cible | Comportement de l’invite de consentement pour les utilisateurs du locataire source |

|---|---|---|

| Sortante | Entrant | |

| Supprimé | ||

| Non supprimé | ||

| Non supprimé | ||

| Non supprimé | ||

| Entrant | Sortante | |

| Non supprimé | ||

| Non supprimé | ||

| Non supprimé | ||

| Non supprimé |

Pour configurer ce paramètre à l’aide de Microsoft Graph, consultez l’API Mettre à jour crossTenantAccessPolicyConfigurationPartner. Pour plus d’informations sur la création de votre propre expérience d’intégration, consultez Gestionnaire d’invitations à la collaboration B2B.

Pour plus d’informations, consultez Configurer la synchronisation interlocataire, Configurer les paramètres d’accès interlocataire pour la collaboration B2B et Configurer les paramètres d’accès interlocataire pour la connexion directe B2B.

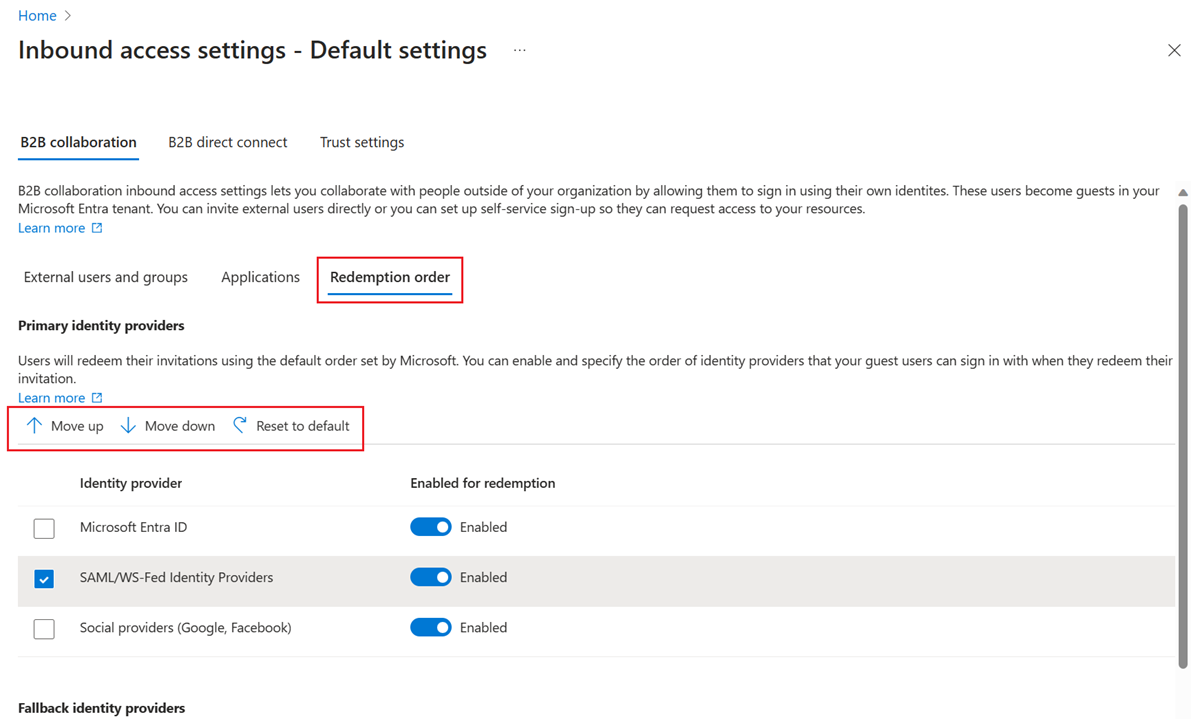

Acceptation configurable

Grâce au rachat configurable, vous pouvez personnaliser l’ordre des fournisseurs d’identité avec lesquels vos utilisateurs invités peuvent se connecter lorsqu’ils acceptent votre invitation. Vous pouvez activer la fonctionnalité et spécifier la commande d’échange sous l’onglet Commande d’échange.

Lorsqu’un utilisateur invité sélectionne le lien Accepter l’invitation dans un courriel d’invitation, Microsoft Entra ID rachète automatiquement l’invitation selon l’ordre d’échange par défaut. Lorsque vous modifiez l’ordre du fournisseur d’identité sous le nouvel onglet Commande d’échange, la nouvelle commande remplace l’ordre d’échange par défaut.

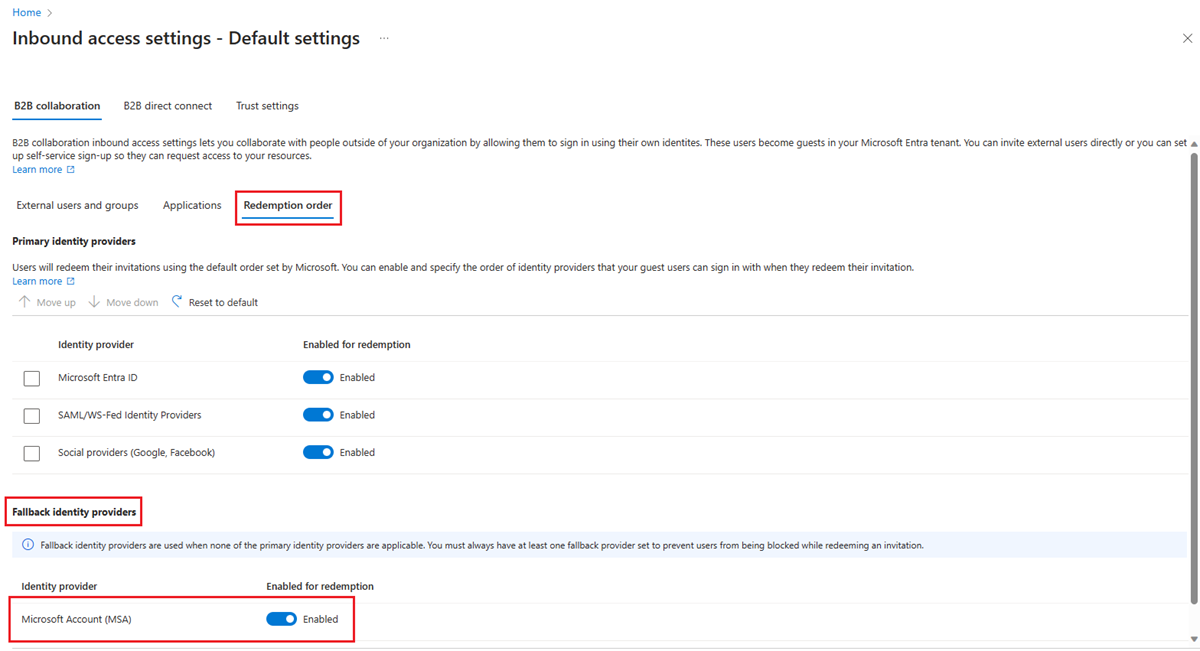

Vous trouverez les fournisseurs d’identité principaux et les fournisseurs d’identité de secours sous l’onglet Commande d’échange.

Les fournisseurs d’identité principaux sont ceux qui ont des fédérations avec d’autres sources d’authentification. Les fournisseurs d’identité de secours sont ceux utilisés, lorsqu’un utilisateur ne correspond pas à un fournisseur d’identité principal.

Les fournisseurs d’identité de secours peuvent être soit un compte Microsoft (MSA), un code secret à usage unique ou les deux. Vous ne pouvez pas désactiver les deux fournisseurs d’identité de secours, mais vous pouvez désactiver tous les fournisseurs d’identité principaux et utiliser uniquement les fournisseurs d’identité de secours pour les options d’échange.

Lorsque vous utilisez cette fonctionnalité, tenez compte des limitations connues suivantes :

Si un utilisateur Microsoft Entra ID ayant une session d’authentification unique (SSO) existante s’authentifie en utilisant un code secret à usage unique (OTP) par e-mail, il doit choisir Utiliser un autre compte et entrer de nouveau son nom d’utilisateur afin de déclencher le flux OTP. À défaut, l’utilisateur obtient une erreur indiquant que son compte n’existe pas dans le locataire de ressource.

Lorsqu’un utilisateur dispose de la même adresse e-mail dans son compte Microsoft Entra ID et son compte Microsoft, il est invité à choisir entre utiliser son compte Microsoft Entra ID ou son compte Microsoft même si l’administrateur a désactivé le compte Microsoft en guise de méthode d’acceptation. Choisir un compte Microsoft comme option d’acceptation est autorisé, même si la méthode est désactivée.

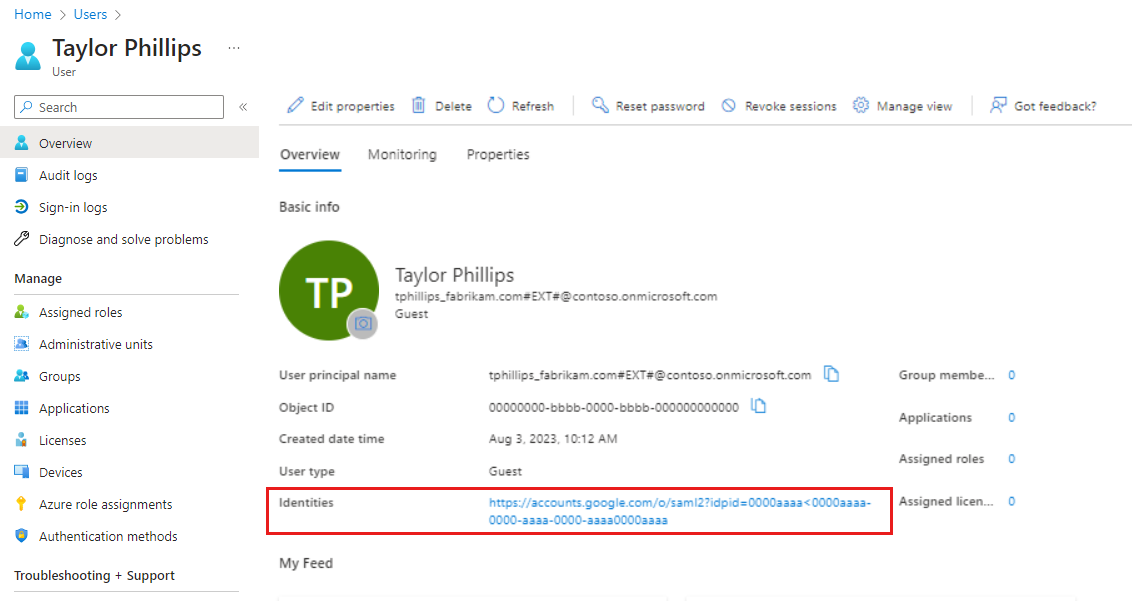

Fédération directe pour les domaines vérifiés Microsoft Entra ID

La fédération du fournisseur d’identité SAML/WS-Fed (fédération directe) est désormais prise en charge pour les domaines vérifiés par Microsoft Entra ID. Cette fonctionnalité vous permet de configurer une fédération directe avec un fournisseur d’identité externe pour un domaine vérifié dans Microsoft Entra.

Remarque

Vérifiez que le domaine n’est pas vérifié dans le même locataire dans lequel vous essayez de configurer la configuration de fédération directe. Une fois que vous avez mis en place une fédération Direct, vous pouvez configurer la préférence de rachat du locataire et déplacer le fournisseur d’identité SAML/WS-Fed sur Microsoft Entra ID grâce aux nouveaux paramètres d’accès inter-locataires configurables pour le rachat.

Lorsque l’utilisateur invité accepte l’invitation, il voit un écran de consentement traditionnel, puis est redirigé vers la page Mes applications. Dans le locataire de ressource, le profil de cet utilisateur de fédération directe indique que l’invitation est correctement acceptée, avec une fédération externe répertoriée comme émetteur.

Empêcher vos utilisateurs B2B d’accepter une invitation en utilisant des comptes Microsoft

Vous pouvez désormais empêcher vos utilisateurs invités B2B d’utiliser des comptes Microsoft pour accepter les invitations. Au lieu de cela, ils utilisent un code secret à usage unique envoyé à leur e-mail comme fournisseur d’identité de secours. Ils ne sont pas autorisés à utiliser un compte Microsoft existant pour accepter des invitations, et ils ne sont pas invités non plus à en créer un nouveau. Vous pouvez activer cette fonctionnalité dans vos paramètres de commande d’acceptation en désactivant les comptes Microsoft dans les options du fournisseur d’identité de secours.

Vous devez toujours avoir au moins un fournisseur d’identité de secours actif. Si vous décidez de désactiver des comptes Microsoft, vous devez activer l’option de code secret à usage unique par e-mail. Les utilisateurs invités existants qui se connectent déjà avec des comptes Microsoft continuent de le faire pour les futures connexions. Pour appliquer ces nouveaux paramètres, vous devez rétablir leur état d’acceptation.

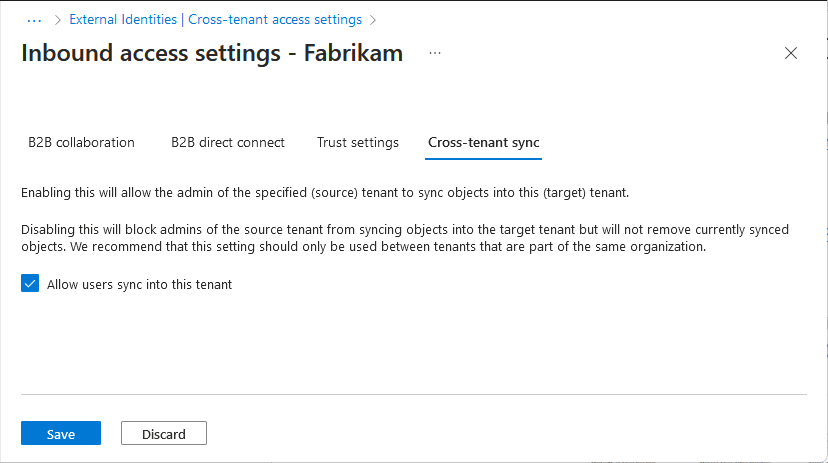

Paramètre de synchronisation interlocataire

Le paramètre de synchronisation interlocataire est un paramètre d’organisation entrant uniquement qui permet à l’administrateur d’un locataire source de synchroniser les utilisateurs dans un locataire cible. Ce paramètre est une case à cocher qui s’appelle Autoriser les utilisateurs à se synchroniser avec ce locataire et qui est spécifiée dans le locataire cible. Ce paramètre n’a pas d’impact sur les invitations B2B créées par le biais d’autres processus tels que l’invitation manuelle ou la gestion des droits d’utilisation Microsoft Entra.

Pour configurer ce paramètre à l’aide de Microsoft Graph, consultez l’API Mettre à jour crossTenantIdentitySyncPolicyPartner. Pour plus d’informations, consultez Configurer la synchronisation interlocataire.

Restrictions de locataire

Utilisez les restrictions liées au locataire pour contrôler les types de comptes externes que vos utilisateurs peuvent utiliser sur les appareils que vous gérez :

- Comptes que vos utilisateurs ont créés dans des locataires inconnus.

- Comptes que les organisations externes ont donnés à vos utilisateurs afin qu’ils puissent accéder aux ressources de cette organisation.

Nous vous recommandons de configurer vos restrictions de locataire pour interdire ces types de comptes externes et utiliser la collaboration B2B à la place. La collaboration B2B permet :

- d'utiliser l'accès conditionnel et de forcer l'authentification multifacteur pour les utilisateurs de la collaboration B2B.

- de gérer les accès entrants/sortants.

- de terminer les sessions et les informations d'identification lorsque l'état d'emploi d'un utilisateur de la collaboration B2B change ou que ses informations d'identification sont visées par une violation.

- d'utiliser les journaux de connexion pour afficher des détails sur l'utilisateur de la collaboration B2B.

Les restrictions de locataire étant indépendantes des autres paramètres d’accès multilocataire, tous les paramètres entrants, sortants ou d’approbation que vous configurez n’affectent pas les restrictions de locataire. Pour plus d’informations sur la configuration des restrictions de locataire, consultez Configurer les restrictions de locataire V2.

Paramètres du cloud Microsoft

Les paramètres du cloud Microsoft vous permettent de collaborer avec des organisations à partir de différents clouds Microsoft Azure. Avec les paramètres cloud Microsoft, vous pouvez établir une B2B Collaboration mutuelle entre les clouds suivants :

- Cloud commercial Microsoft Azure et Microsoft Azure Government, qui inclut les clouds Office GCC-High et DoD.

- Cloud commercial Microsoft Azure et Microsoft Azure géré par 21Vianet

Remarque

La connexion directe B2B n’est pas prise en charge pour la collaboration avec les clients Microsoft Entra dans un autre cloud Microsoft.

Pour plus d’informations, consultez l’article Configurer les paramètres du cloud Microsoft pour la collaboration B2B.

Remarques importantes

Important

La modification des paramètres d’entrée ou de sortie par défaut pour bloquer l’accès peut bloquer l’accès stratégique existant aux applications de votre organisation ou de vos organisations partenaires. Veillez à utiliser les outils décrits dans cet article et à consulter les parties prenantes de votre entreprise pour identifier l’accès requis.

Pour configurer les paramètres d’accès multilocataire dans le Portail Azure, vous avez besoin d’un compte avec au moins un rôle Administrateur de la sécurité, ou un rôle personnalisé.

Pour configurer des paramètres d’approbation ou appliquer des paramètres d’accès à des utilisateurs, des groupes ou des applications spécifiques, vous avez besoin d’une licence Microsoft Entra ID P1. La licence est nécessaire sur le locataire que vous configurez. Pour la connexion directe B2B, où une relation d’approbation mutuelle avec une autre organisation Microsoft Entra est nécessaire, vous aurez besoin d’une licence Microsoft Entra ID P1 dans les deux locataires.

Vous pouvez utiliser des paramètres d’accès inter-locataires pour gérer la collaboration B2B et la connexion directe B2B avec d’autres organisations Microsoft Entra. Pour la collaboration B2B avec des identités autres que Microsoft Entra (par exemple, des identités sociales ou des comptes externes non managés par l’informatique), utilisez des paramètres de collaboration externe. Les paramètres de collaboration externe comprennent des options de collaboration B2B permettant de limiter l’accès des utilisateurs invités, de spécifier qui peut inviter et de autoriser ou de bloquer des domaines.

Pour appliquer des paramètres d’accès à des utilisateurs, des groupes ou des applications spécifiques dans une organisation externe, vous devez contacter l’organisation pour obtenir des informations avant de configurer vos paramètres. Obtenez leurs ID d’objet utilisateur, ID d’objet de groupe ou ID d’application (ID d’application cliente ou ID d’application de ressource) afin de pouvoir cibler correctement vos paramètres.

Conseil

Vous trouverez probablement les ID des applications des organisations externes en consultant vos journaux de connexion. Consultez la section Identifier les connexions entrantes et sortantes.

Les paramètres d’accès que vous configurez pour les utilisateurs et les groupes doivent correspondre aux paramètres d’accès pour les applications. Les paramètres en conflit ne sont pas autorisés et des messages d’avertissement apparaîtront si vous tentez de les configurer.

Exemple 1 : si vous bloquez l’accès entrant pour tous les utilisateurs et groupes externes, l’accès à toutes vos applications doit également être bloqué.

Exemple 2 : si vous autorisez l’accès sortant pour tous vos utilisateurs (ou utilisateurs ou groupes spécifiques), vous ne pouvez pas bloquer tous les accès aux applications externes. L’accès à au moins une application doit être autorisé.

Si vous souhaitez autoriser la connexion directe B2B à une organisation externe et si vos stratégies d’accès conditionnel nécessitent une authentification MFA, vous devez configurer vos paramètres d’approbation pour permettre l’acceptation des revendications MFA de l’organisation externe.

Si vous bloquez l’accès à toutes les applications par défaut, les utilisateurs ne pourront pas lire les e-mails chiffrés avec Microsoft Rights Management Service, également connu sous le nom de Chiffrement de messages Office 365 (OME). Pour éviter ce problème, nous vous recommandons de configurer vos paramètres sortants pour permettre à vos utilisateurs d’accéder à cet ID d’application : 00000012-0000-0000-c000-000000000000. Si vous autorisez uniquement cette application, l’accès à toutes les autres applications est bloqué par défaut.

Rôles personnalisés pour la gestion des paramètres d’accès inter-clients

Vous pouvez définir des rôles personnalisés pour gérer les paramètres d’accès multilocataire. En savoir plus sur les rôles personnalisés recommandés ici.

Protéger les actions d’administration de l’accès inter-clients

Toutes les actions qui modifient les paramètres d’accès interlocataire sont considérées comme des actions protégées et peuvent être protégées par des stratégies d’accès conditionnel. Pour plus d’informations à propos des étapes de configuration, consultez Actions protégées.

Identifier les connexions entrantes et sortantes

Plusieurs outils sont disponibles pour vous aider à identifier l’accès dont vos utilisateurs et vos partenaires ont besoin avant de définir les paramètres d’accès entrant et sortant. Pour vous assurer que vous ne supprimez pas l’accès dont vos utilisateurs et vos partenaires ont besoin, vous pouvez examiner le comportement de connexion actuel. La réalisation de cette étape préliminaire permet d’éviter la perte de l’accès souhaité pour vos utilisateurs finaux et vos utilisateurs partenaires. Toutefois, dans certains cas, ces journaux sont conservés uniquement pendant 30 jours. C’est pourquoi nous vous recommandons vivement de parler aux parties prenantes de votre entreprise pour vous assurer que l’accès requis n’est pas perdu.

| Outil | Method |

|---|---|

| Script PowerShell pour l’activité de connexion multilocataire | Pour examiner l’activité de connexion utilisateur associée aux organisations externes, utilisez le script PowerShell de l’activité de connexion utilisateur interlocataire de MSIdentityTools. |

| Script PowerShell pour les journaux de connexion | Pour déterminer l’accès de vos utilisateurs aux organisations Microsoft Entra externes, utilisez la cmdlet Get-MgAuditLogSignIn. |

| Azure Monitor | Si votre organisation est abonnée au service Azure Monitor, utilisez le classeur d’activité d’accès entre locataires. |

| Systèmes SIEM (Security Information and Event Management) | Si votre organisation exporte des journaux de connexion vers un système SIEM (Security Information and Event Management), vous pouvez récupérer les informations requises de votre système SIEM. |

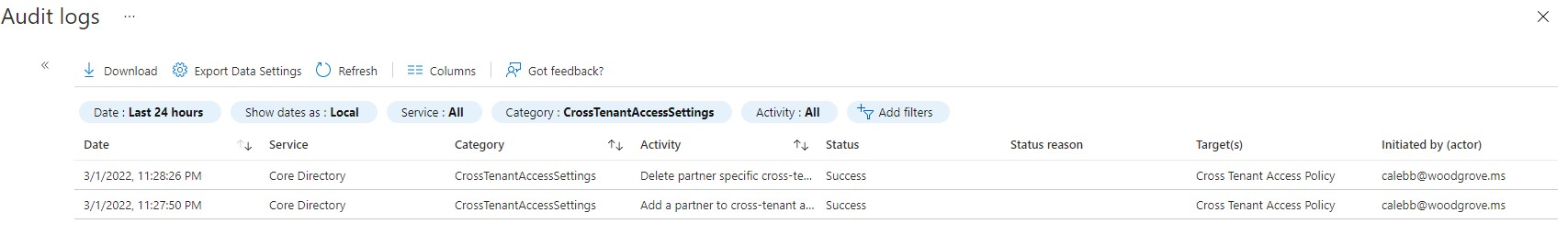

Identifier les modifications apportées aux paramètres d’accès interlocataire

Les journaux d’audit Microsoft Entra capturent toutes les activités concernant les modifications et l’activité relatives aux paramètres d’accès inter-locataires. Pour auditer les modifications apportées aux paramètres d’accès interlocataire, utilisez la catégorie de CrossTenantAccessSettings pour filtrer toute l’activité afin d’afficher les modifications apportées aux paramètres d’accès interlocataire.

Étapes suivantes

Configurer les paramètres d’accès inter-clients pour la B2B Collaboration

Configurer les paramètres d’accès inter-clients pour la connexion directe B2B