Connexion par carte à puce Windows en utilisant l’authentification basée sur les certificats Microsoft Entra

Les utilisateurs Microsoft Entra peuvent s’authentifier à l’aide de certificats X.509 sur leurs cartes à puce directement auprès de Microsoft Entra ID quand ils se connectent à Windows. Aucune configuration spéciale n’est nécessaire sur le client Windows pour accepter l’authentification par carte à puce.

Expérience utilisateur

Effectuez les étapes suivantes pour configurer la connexion par carte à puce Windows :

Joignez la machine à Microsoft Entra ID ou à un environnement hybride (jointure hybride).

Configurez l’authentification basée sur les certificats Microsoft Entra dans votre locataire, comme décrit dans Configurer l’authentification basée sur les certificats Microsoft Entra.

Vérifiez que l’utilisateur est soumis à une authentification managée ou qu’il utilise un déploiement par étapes.

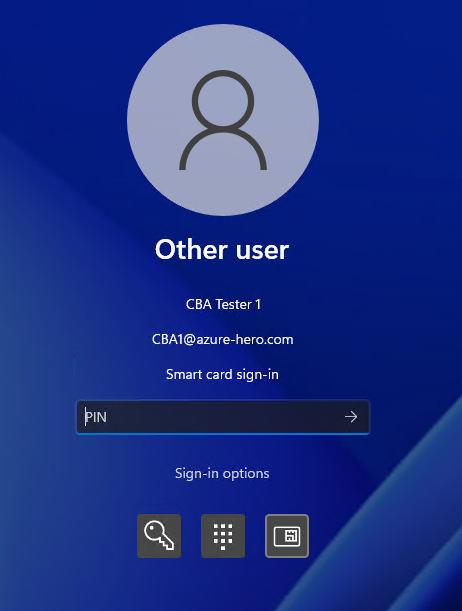

Présentez la carte à puce physique ou virtuelle sur la machine de test.

Sélectionnez l’icône de carte à puce, entrez le code PIN et authentifiez l’utilisateur.

Les utilisateurs reçoivent un jeton d’actualisation principal (PRT) de Microsoft Entra ID une fois la connexion réussie. Selon la configuration de la CBA, le PRT contient la revendication multifacteur.

Comportement attendu de Windows envoyant l’UPN de l’utilisateur à l’authentification basée sur les certificats Microsoft Entra

| Connexion | Jonction Microsoft Entra | Jointure hybride |

|---|---|---|

| Première connexion | Extraire du certificat | UPN AD ou x509Hint |

| Connexion suivante | Extraire du certificat | UPN Microsoft Entra mis en cache |

Règles Windows concernant l’envoi d’UPN pour les appareils joints à Microsoft Entra

Windows utilise d’abord un nom principal et, s’il n’est pas présent, RFC822Name à partir de SubjectAlternativeName (SAN) du certificat utilisé pour se connecter à Windows. Si aucun n’est présent, l’utilisateur doit également fournir une indication du nom d’utilisateur. Pour plus d’informations, consultez Indication du nom d’utilisateur.

Règles Windows concernant l’envoi d’UPN pour les appareils avec une jointure hybride Microsoft Entra

La connexion de jointure hybride doit d’abord se connecter au domaine Active Directory(AD). L’UPN AD des utilisateurs est envoyé à Microsoft Entra ID. Dans la plupart des cas, la valeur UPN Active Directory est identique à la valeur UPN Microsoft Entra et est synchronisée avec Microsoft Entra Connect.

Certains clients peuvent conserver des valeurs UPN différentes et parfois non routables dans Active Directory (par exemple ,user@woodgrove.local). Dans ces cas, la valeur envoyée par Windows peut ne pas correspondre à l’UPN Microsoft Entra des utilisateurs. Pour prendre en charge ces scénarios où Microsoft Entra ID ne trouve pas de correspondance avec la valeur envoyée par Windows, une recherche ultérieure est effectuée pour un utilisateur avec une valeur correspondante dans son attribut onPremisesUserPrincipalName. Si la connexion réussit, Windows met en cache l’UPN Microsoft Entra des utilisateurs et l’envoie dans les connexions suivantes.

Remarque

Dans tous les cas, une indication de connexion du nom d’utilisateur fourni par l’utilisateur (X509UserNameHint) est envoyé s’il est fourni. Pour plus d’informations, consultez Indication du nom d’utilisateur.

Important

Si un utilisateur fournit une indication de connexion de nom d’utilisateur (X509UserNameHint), la valeur fournie DOIT être au format UPN.

Pour plus d’informations sur le flux Windows, consultez Exigences de certificat et énumération (Windows).

Plateformes Windows prises en charge

La connexion par carte à puce Windows fonctionne uniquement avec la dernière build en préversion de Windows 11. La fonctionnalité est également disponible pour ces versions antérieures de Windows après avoir appliqué l’une des mises à jour suivantes KB5017383 :

- Windows 11 - kb5017383

- Windows 10 - kb5017379

- Windows Server 20H2- kb5017380

- Windows Server 2022 - kb5017381

- Windows Server 2019 - kb5017379

Navigateurs pris en charge

| Edge | Chrome | Safari | Firefox |

|---|---|---|---|

| ✅ | ✅ | ✅ | ✅ |

Remarque

L’authentification basée sur les certificats Microsoft Entra prend en charge les certificats sur appareil ainsi que le stockage externe comme les clés de sécurité sur Windows.

Windows Out of Box Experience (OOBE)

Windows OOBE doit permettre à l’utilisateur de se connecter à l’aide d’un lecteur de carte à puce externe et de s’authentifier avec l’authentification basée sur les certificats Microsoft Entra. Windows OOBE doit avoir par défaut les pilotes de carte à puce nécessaires ou les pilotes de carte à puce précédemment ajoutés à l’image Windows avant l’installation d’OOBE.

Restrictions et avertissements

- L’authentification basée sur les certificats Microsoft Entra est prise en charge sur les appareils Windows hybrides ou joints à Microsoft Entra.

- Les utilisateurs doivent se trouver dans un domaine managé ou utiliser le déploiement par étapes et ne peuvent pas utiliser un modèle d’authentification fédérée.

Étapes suivantes

- Vue d’ensemble de l’authentification basée sur certificat Microsoft Entra

- Immersion technique dans l’authentification basée sur les certificats Microsoft Entra

- Guide pratique pour configurer l’authentification basée sur les certificats de Microsoft Entra

- Authentification basée sur les certificats de Microsoft Entra sur les appareils iOS

- Authentification basée sur les certificats de Microsoft Entra sur les appareils Android

- ID des utilisateurs du certificat

- Comment migrer des utilisateurs fédérés

- FORUM AUX QUESTIONS