Cet article répond aux questions fréquemment posées sur le fonctionnement de l’authentification Microsoft Entra basée sur les certificats. N'hésitez pas à le consulter pour vous tenir au courant des mises à jour.

Pourquoi je ne vois pas d’option de connexion à Microsoft Entra ID quand j’utilise des certificats après avoir entré mon nom d’utilisateur ?

Un administrateur doit activer l’authentification basée sur les certificats pour que le locataire rende l’option pour se connecter avec le certificat disponible pour les utilisateurs. Pour plus d’informations, consultez Étape 3 : Configurer la stratégie de liaison d’authentification.

Où puis-je obtenir plus d’informations de diagnostic après l’échec de la connexion d’un utilisateur ?

Dans la page d’erreur, cliquez sur Plus de détails pour obtenir plus d’informations afin d’aider l’administrateur de votre locataire. L’administrateur du locataire peut consulter le rapport des connexions pour examiner plus en détail. Par exemple, si un certificat d’utilisateur est révoqué et fait partie d’une liste de révocation de certificats, l’authentification échoue correctement. Pour obtenir plus d’informations de diagnostic, consultez le rapport des connexions.

Comment un administrateur peut-il activer l’authentification Microsoft Entra basée sur les certificats ?

- Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu’Administrateur de stratégie d’authentification.

- Accédez à Protection>Méthodes d’authentification>Stratégies.

- Sélectionnez la stratégie : Authentification basé sur un certificat.

- Sous l’onglet Activer et cible , sélectionnez le bouton bascule Activer pour activer l’authentification basée sur les certificats.

La fonctionnalité d’authentification Microsoft Entra basée sur les certificats est-elle gratuite ?

L’authentification basée sur les certificats est une fonctionnalité gratuite. Chaque édition de Microsoft Entra ID inclut Microsoft Entra CBA. Pour plus d’informations sur les fonctionnalités de chaque édition de Microsoft Entra, consultez la tarification Microsoft Entra.

L’authentification Microsoft Entra basée sur les certificats prend-elle en charge l’ID secondaire comme nom d’utilisateur au lieu de userPrincipalName ?

Non, les connexions avec une valeur non-UPN, comme une autre adresse e-mail, ne sont pas prises en charge pour le moment.

Puis-je disposer de plusieurs points de distribution de liste de révocation de certificats (CDP) pour une autorité de certification ?

Non, un seul CDP est pris en charge par autorité de certification.

Est-ce que je peux avoir des URL non-HTTP pour les CDP ?

Non, les CDP prennent en charge uniquement les URL HTTP.

Comment trouver la CRL d’une autorité de certification ou comment résoudre l’erreur AADSTS2205015 : La validation de la signature de la liste de révocation des certificats (CRL) a échoué ?

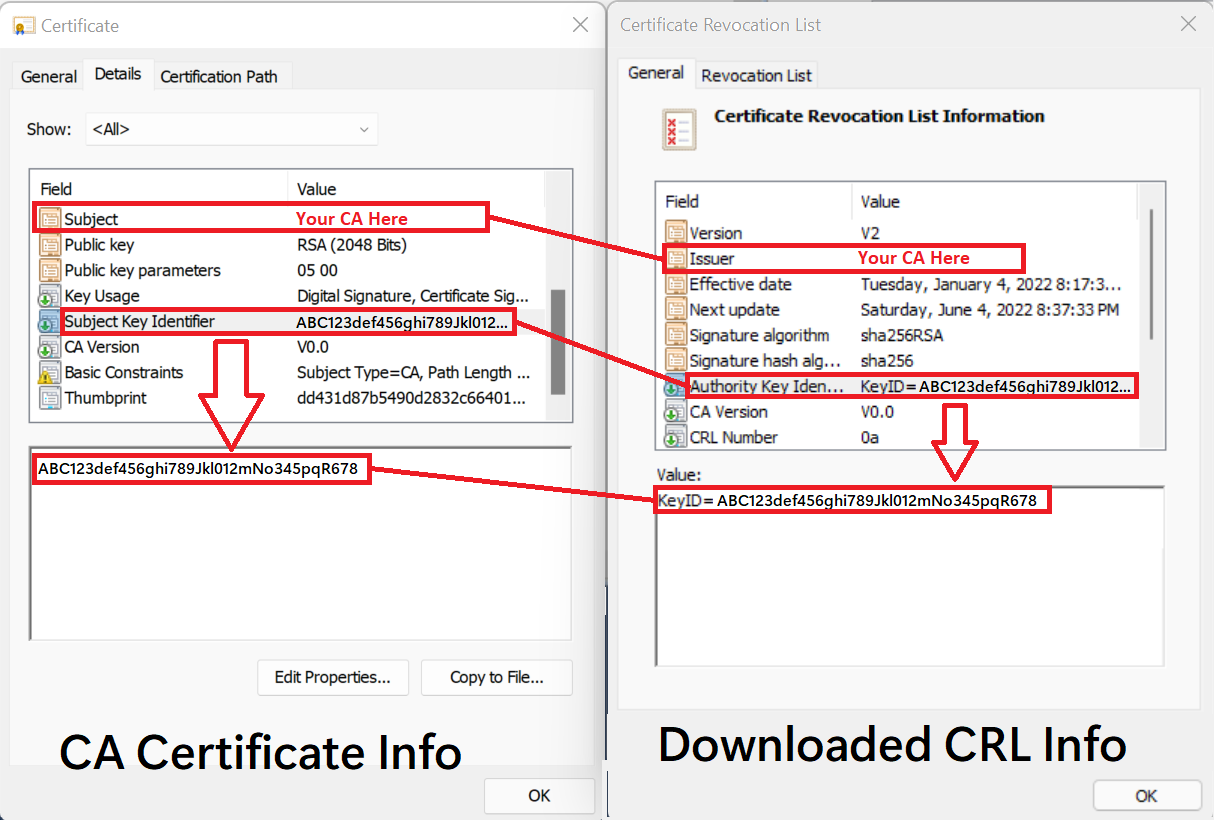

Veuillez télécharger la liste de révocation de certificats (CRL) et comparer le certificat de l’autorité de certification et les informations de la CRL afin de vérifier que la valeur crlDistributionPoint est valide pour l’autorité de certification que vous souhaitez ajouter. Vous pouvez configurer la CRL pour l’autorité de certification correspondante en faisant correspondre le SKI de l’émetteur de l’autorité de certification à l’AKI de la CRL (CA Issuer SKI == CRL AKI). Le tableau et le graphique suivants montrent comment faire correspondre les informations du certificat de l’autorité de certification aux attributs de la CRL téléchargée.

| Informations du certificat d’autorité de certification | = | Informations de la liste de révocation de certificats téléchargée |

|---|---|---|

| Objet | = | Émetteur |

| Identificateur de la clé du sujet | = | Identificateur de la clé de l’autorité (KeyID) |

Comment valider la configuration de l’autorité de certification ?

Il est important de s’assurer que la configuration de l’autorité de certification dans le résultat du magasin de confiance est la capacité de Microsoft Entra à valider la chaîne de confiance de l’autorité de certification et à acquérir avec succès la liste de révocation de certificats (CRL) à partir du point de distribution CRL (CDP) de l’autorité de certification configurée. Pour faciliter cette tâche, il est recommandé d’installer le module MSIdentity Tools PowerShell et d’exécuter Test-MsIdCBATrustStoreConfiguration. Cette commande cmdlet PowerShell vérifie la configuration de l’autorité de certification du locataire Microsoft Entra et affiche les erreurs/avertissements pour les problèmes courants de configuration incorrecte.

Comment activer ou désactiver la vérification de la révocation des certificats pour une autorité de certification particulière ?

Nous vous recommandons vivement de ne pas désactiver la vérification de la liste de révocation de certificats (CRL), car vous ne pourrez pas révoquer de certificats. Toutefois, si vous devez examiner les problèmes liés à la vérification de la liste de révocation de certificats, vous pouvez mettre à jour une autorité de certification approuvée et définir l’attribut crlDistributionPoint sur « ».

Utilisez l’applet de commande Set-AzureADTrustedCertificateAuthority :

$c=Get-AzureADTrustedCertificateAuthority

$c[0]. crlDistributionPoint=""

Set-AzureADTrustedCertificateAuthority -CertificateAuthorityInformation $c[0]

La taille des CRL est-elle limitée ?

Les limites de taille de liste de révocation de certificats suivantes s’appliquent :

- Limite de téléchargement de connexion interactive : 20 Mo (Azure Global inclut GCC), 45 Mo pour Azure US Government (inclut GCC High, Dept. of Defense)

- Limite de téléchargement de service : 65 Mo (Azure Global inclut Cloud de la communauté du secteur public), 150 Mo pour Azure Gouvernement des États-Unis, y compris le GCC High, Département de la défense

En cas d’échec du téléchargement d’une liste de révocation de certificats, le message suivant s’affiche :

« La liste de révocation de certificats téléchargée à partir de {uri} a dépassé la taille maximale autorisée ({size} octets) pour les listes de révocation de certificats dans Microsoft Entra ID. Réessayez dans quelques minutes. Si le problème persiste, contactez les administrateurs de votre locataire. »

Le téléchargement reste en arrière-plan avec des limites plus élevées.

Nous examinons l’impact de ces limites et prévoyons de les supprimer.

Je vois un ensemble de points de terminaison d’une liste de révocation de certificats valide (CRL), mais pourquoi ne vois-je pas la révocation de CRL ?

- Assurez-vous que le point de distribution de CRL est défini sur une URL HTTP valide.

- Assurez-vous que le point de distribution CRL est accessible via une URL sur Internet.

- Assurez-vous que les tailles de liste de révocation de certificats sont dans les limites.

Comment révoquer instantanément un certificat ?

Suivez les étapes pour révoquer manuellement un certificat.

Les changements de la stratégie de méthodes d’authentification prennent-ils effet immédiatement ?

La stratégie est mise en cache. Après une mise à jour de la stratégie, l’application des changements peut prendre jusqu’à une heure.

Pourquoi l’option d’authentification basée sur les certificats s’affiche-t-elle une fois qu’elle a échoué ?

La stratégie de méthode d’authentification affiche toujours toutes les méthodes d’authentification disponibles pour l’utilisateur afin qu’il puisse réessayer de se connecter à l’aide de la méthode qu’il préfère. Microsoft Entra ID ne masque pas les méthodes disponibles en fonction de la réussite ou de l’échec d’une connexion.

Pourquoi l’authentification basée sur les certificats (CBA) effectue-t-elle une boucle une fois qu’elle a échoué ?

Le navigateur met en cache le certificat après l’affichage du sélecteur de certificat. Si l’utilisateur effectue une nouvelle tentative, le certificat mis en cache est utilisé automatiquement. L’utilisateur doit fermer le navigateur et rouvrir une nouvelle session pour réessayer la CBA.

Pourquoi la validation pour l’inscription d’autres méthodes d’authentification n’est-elle pas proposée quand j’utilise des certificats à facteur unique ?

Un utilisateur est considéré comme compatible pour l’authentification multifacteur dans l’étendue de l’Authentification basée sur les certificats dans la stratégie des méthodes d’authentification. Cette exigence de stratégie signifie qu’un utilisateur ne peut pas utiliser la preuve dans le cadre de son authentification pour l’inscription des autres méthodes disponibles.

Comment utiliser des certificats à facteur unique pour procéder à l’authentification multifacteur ?

Nous prenons en charge l’authentification CBA pour procéder à l’authentification multifacteur. CBA (authentification basée sur les certificats) SF + PSI (connexion par téléphone sans mot de passe) et CBA SF + FIDO2 sont les deux combinaisons prises en charge pour procéder à l’authentification multifacteur en utilisant des certificats à facteur unique. Authentification multifacteur avec des certificats à facteur unique

La mise à jour de certificateUserIds échoue lorsque la valeur est déjà présente. Comment un administrateur peut-il interroger tous les objets utilisateur ayant la même valeur ?

Les administrateurs de locataire peuvent exécuter des requêtes MS Graph pour rechercher tous les utilisateurs avec une valeur certificateUserId donnée. Pour plus d’informations, consultez les requêtes Graph CertificateUserIds

OBTENIR tous les objets utilisateur qui ont la valeur « bob@contoso.com » dans certificateUserIds :

GET https://graph.microsoft.com/v1.0/users?$filter=certificateUserIds/any(x:x eq 'bob@contoso.com')

Une fois qu’un point de terminaison de liste de révocation de certificats est configuré, les utilisateurs finaux ne peuvent pas se connecter et ils voient le message de diagnostic suivant : ```http AADSTS500173 : Impossible de télécharger la liste de révocation de certificats. Code d’état non valide Interdit à partir du point de distribution de la liste de révocation de certificats errorCode : 500173 ```

Ceci se produit couramment quand un paramètre de règle de pare-feu bloque l’accès au point de terminaison de la liste de révocation de certificats.

L’authentification basée sur un certificat Microsoft Entra peut-elle être utilisée sur Surface Hub ?

Oui. Elle fonctionne immédiatement avec la plupart des combinaisons de cartes à puce/lecteurs de cartes à puce. Si la combinaison de carte à puce/lecteur de carte à puce nécessite des pilotes supplémentaires, ceux-ci doivent être installés avant d’utiliser la combinaison carte à puce/lecteur de carte à puce sur le Surface Hub.

Étapes suivantes

Si vous n’obtenez pas de réponse à votre question ici, consultez les rubriques connexes suivantes :

- Vue d’ensemble de l’authentification basée sur certificat Microsoft Entra

- Immersion technique dans l’authentification basée sur certificat Microsoft Entra

- Authentification basée sur les certificats de Microsoft Entra sur les appareils iOS

- Authentification basée sur les certificats de Microsoft Entra sur les appareils Android

- Guide pratique pour configurer l’authentification basée sur les certificats de Microsoft Entra

- Connexion par carte à puce Windows à l'aide de la CBA de Microsoft Entra

- ID des utilisateurs du certificat

- Comment migrer des utilisateurs fédérés