Intégrer votre infrastructure VPN avec l’ Authentification multifacteur Microsoft Entra en utilisant l’extension NPS (Network Policy Server) pour Microsoft Azure

L’extension NPS (Network Policy Server) pour Azure permet aux organisations de protéger l’authentification du client RADIUS (Remote Authentication Dial-In User Service) à l’aide du service informatique d’authentification multifacteur (MFA) Microsoft Entra, qui offre une vérification en deux étapes.

Cet article fournit des instructions sur l’intégration de l’infrastructure NPS avec MFA par le biais de l’extension NPS pour Azure. Ce processus permet une vérification sécurisée en deux étapes des utilisateurs qui tentent de se connecter à votre réseau via un réseau privé virtuel.

Remarque

Bien que l’extension NPS MFA prenne en charge le mot de passe à usage unique (TOTP) basé sur le temps, certains clients VPN tels que le VPN Windows ne le font pas. Assurez-vous que les clients VPN que vous utilisez prennent en charge TOTP comme méthode d’authentification avant de l’activer dans l’extension NPS.

Les services de stratégie et d’accès réseau donnent aux entreprises les possibilités suivantes :

Attribuer un emplacement central pour la gestion et le contrôle des requêtes réseau afin de spécifier :

Qui peut se connecter

Les heures de connexion autorisées pendant la journée

La durée des connexions

Le niveau de sécurité que les clients doivent utiliser pour se connecter

Plutôt que de spécifier des stratégies sur chaque serveur VPN ou serveur de passerelle Bureau à distance, vous le faites une fois qu’ils sont dans un emplacement central. Le protocole RADIUS sert à fournir de manière centralisée l’authentification, l’autorisation et la gestion des comptes.

Établissez et appliquez les stratégies de contrôle d’intégrité client de Protection d’accès réseau (NAP) qui déterminent si les périphériques sont accordés avec ou sans restrictions d’accès aux ressources réseau.

Donnez un moyen d’appliquer l’authentification et l’autorisation d’accès aux points d’accès sans fil et commutateurs Ethernet compatibles avec 802.1x. Pour plus d’informations, consultez Serveur NPS (Network Policy Server).

Afin d’améliorer la sécurité et de fournir un niveau élevé de conformité, les organisations peuvent intégrer NPS avec l’authentification multifacteur Microsoft Entra afin de s’assurer que les utilisateurs utilisent une vérification en deux étapes pour se connecter au port virtuel sur le serveur VPN. Pour que les utilisateurs puissent obtenir l’accès, ils doivent communiquer leur combinaison de nom d’utilisateur et de mot de passe ainsi que d’autres informations sur lesquelles ils disposent d’un contrôle. Ces informations doivent être approuvées et difficilement dupliquées. Elles peuvent comporter un numéro de téléphone portable, un numéro de téléphone fixe ou être une application sur un appareil mobile.

Si votre organisation utilise un VPN et que l’utilisateur est inscrit pour utiliser un code TOTP avec des notifications Push de Authenticator, l’utilisateur ne peut pas répondre au défi MFA et la connexion à distance échoue. Dans ce cas, vous pouvez définir OVERRIDE_NUMBER_MATCHING_WITH_OTP = FALSE pour revenir aux notifications Push pour Approuver/Refuser avec Authenticator.

Pour qu’une extension NPS continue de fonctionner pour les utilisateurs de VPN, cette clé de Registre doit être créée sur le serveur NPS. Sur le serveur NPS, ouvrez l’éditeur du Registre. Accédez à :

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa

Créez la paire chaîne/valeur suivante :

Nom : OVERRIDE_NUMBER_MATCHING_WITH_OTP

Valeur = FALSE

Avant la disponibilité de l’extension de serveur NPS pour Azure, les clients qui souhaitaient mettre en œuvre la vérification en deux étapes pour les environnements MFA et de serveur NPS intégrés devaient configurer et gérer un serveur MFA distinct dans un environnement local. Ce type d’authentification est offert par la passerelle Bureau à distance et le serveur Microsoft Azure Multi-Factor Authentication à l’aide de RADIUS.

Avec l’extension de serveur NPS pour Azure, les entreprises peuvent sécuriser l’authentification client RADIUS en déployant une solution MFA locale ou une solution MFA basée sur le cloud.

Flux d’authentification

Lorsque les utilisateurs se connectent à un port virtuel sur un serveur VPN, ils doivent tout d’abord s’authentifier par le biais d’un certain nombre de protocoles. Ces protocoles autorisent l’utilisation d’une combinaison de nom d’utilisateur et de mot de passe ainsi que des méthodes d’authentification basées sur les certificats.

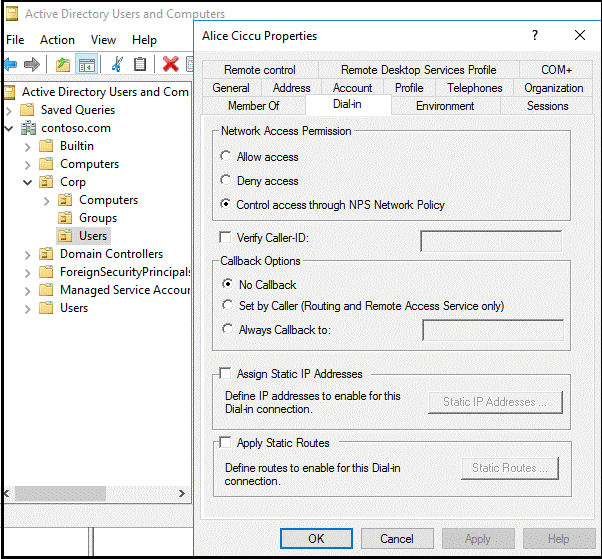

Outre l’authentification et la vérification d’identité, les utilisateurs doivent disposer des autorisations d’accès appropriées. Dans les implémentations simples, les autorisations d’accès à distance qui permettent l’accès sont définies directement sur les objets utilisateur Active Directory.

Dans les implémentations simples, chaque serveur VPN autorise ou refuse l’accès en fonction des stratégies qui sont définies sur chacun des serveurs VPN locaux.

Dans les mises en œuvre plus importantes et plus évolutives, les stratégies qui accordent ou refusent l’accès VPN sont centralisées sur les serveurs RADIUS. Dans ces cas-là, le serveur VPN agit comme un serveur d’accès (client RADIUS) qui transfère les demandes de connexion et les messages de compte à un serveur RADIUS. Pour se connecter au port virtuel sur le serveur VPN, les utilisateurs doivent être authentifiés et répondre aux conditions qui sont définies de manière centralisée sur les serveurs RADIUS.

Lorsque l’extension NPS pour Azure est intégrée au serveur NPS, un flux d’authentification réussie se traduit de la manière suivante :

- Le serveur VPN reçoit une demande d’authentification à partir d’un utilisateur VPN qui inclut le nom d’utilisateur et le mot de passe pour se connecter à une ressource, par exemple une session Bureau à distance.

- Agissant comme un client RADIUS, le serveur VPN convertit la requête en message RADIUS de demande d’accès qu’il envoie (avec un mot de passe chiffré) au serveur RADIUS où est installée l’extension de serveur NPS.

- La combinaison nom d’utilisateur et mot de passe est vérifiée dans Active Directory. Si le nom d’utilisateur ou le mot de passe est incorrect, le serveur RADIUS envoie un message de refus d’accès.

- Si toutes les conditions, telles qu’elle sont spécifiées dans les stratégies de réseau et dans la requête de connexion NPS, sont remplies (par exemple, restrictions d’heure ou d’appartenance à un groupe), l’extension NPS déclenche une seconde demande d’authentification avec l’authentification multifacteur Microsoft Entra.

- L’authentification multifacteur Microsoft Entra communique avec Microsoft Entra ID pour récupérer les informations de l’utilisateur et procéder à l’authentification secondaire par le biais de la méthode configurée par l’utilisateur (appel sur téléphone portable, SMS ou application mobile).

- Lorsque la demande de MFA est réussie, l’authentification multifacteur Microsoft Entra communique le résultat à l’extension NPS.

- Après l’authentification et l’autorisation de la tentative de connexion, le serveur NPS où l’extension est installée envoie un message RADIUS d’acceptation d’accès au serveur VPN (client RADIUS).

- L’utilisateur a accès au port virtuel sur le serveur VPN et établit un tunnel VPN chiffré.

Prérequis

Cette section détaille les prérequis à respecter avant de pouvoir intégrer MFA au VPN. Avant de commencer, les éléments suivants doivent être en place :

- Infrastructure VPN

- Rôle Services de stratégie et d’accès réseau

- Licence d’Authentification multifacteur (MFA) Microsoft Entra

- Logiciel Windows Server

- Bibliothèques

- Microsoft Entra ID synchronisé avec Active Directory local

- ID GUID Microsoft Entra

Infrastructure VPN

Cet article suppose que vous disposez d’une infrastructure VPN opérationnelle qui utilise Microsoft Windows Server 2016, et que votre serveur VPN n’est pas actuellement configuré pour transférer les demandes de connexion directe à un serveur RADIUS. Dans cet article, vous configurez l’infrastructure VPN pour utiliser un serveur RADIUS central.

Si vous ne disposez pas d’une infrastructure VPN opérationnelle en place, vous pouvez rapidement en créer une en suivant les instructions des nombreux didacticiels consacrés à l’installation VPN, disponibles sur le site de Microsoft et sur des sites tiers.

Le rôle Services de stratégie et d’accès réseau

Les services de stratégie et d’accès réseau fournissent les fonctionnalités de client et de serveur RADIUS. Cet article suppose que vous avez installé le rôle Services de stratégie et d’accès réseau sur un serveur membre ou un contrôleur de domaine dans votre environnement. Dans ce guide, vous configurez RADIUS pour une configuration de VPN. Installez le rôle Services de stratégie et d’accès réseau sur un serveur autre que votre serveur VPN.

Pour plus d’informations sur l’installation du service de rôle Services de stratégie et d’accès réseau dans Windows Server 2012 ou version ultérieure, consultez Installer un serveur de stratégie de contrôle d’intégrité NAP. La protection d’accès réseau (NAP) est dépréciée dans Windows Server 2016. Pour obtenir une description des bonnes pratiques pour NPS, y compris la recommandation d’installation de NPS sur un contrôleur de domaine, consultez Bonnes pratiques pour NPS.

Logiciel Windows Server

L’extension de serveur NPS nécessite Windows Server 2008 R2 SP1 ou version ultérieure, avec le rôle Services de stratégie et d’accès réseau installé. Toutes les étapes de ce guide ont été effectuées avec Windows Server 2016.

Bibliothèques

La bibliothèque suivante est installée automatiquement avec l’extension NPS :

Si le module Microsoft Graph PowerShell n'est pas déjà présent, il est installé à l'aide d'un script de configuration que vous exécutez dans le cadre du processus d'installation. Il n’est pas nécessaire d’installer Graph PowerShell à l’avance.

Microsoft Entra ID synchronisé avec Active Directory local

Pour utiliser l’extension de serveur NPS, les utilisateurs locaux doivent être synchronisés avec Microsoft Entra ID et être activés pour MFA. Ce guide présuppose que les utilisateurs locaux sont synchronisés avec Microsoft Entra ID via Microsoft Entra Connect. Vous trouverez ci-dessous des instructions pour fournir aux utilisateurs l’authentification multifacteur.

Pour plus d’informations sur Microsoft Entra Connect, consultez l’article Intégrer vos répertoires locaux avec Microsoft Entra ID.

ID GUID Microsoft Entra

Pour installer l’extension NPS, vous devez connaître le GUID de Microsoft Entra ID. Les instructions pour rechercher le GUID de Microsoft Entra ID sont fournies dans la section suivante.

Configurer RADIUS pour les connexions VPN

Si vous avez installé le rôle NPS sur un serveur membre, vous devez le configurer pour authentifier et autoriser le client VPN qui demande des connexions VPN.

Cette section présuppose que vous avez installé le rôle Services de stratégie et d’accès réseau, mais que vous ne l’avez pas configuré pour l’utiliser dans votre infrastructure.

Notes

Si vous disposez déjà d’un serveur VPN de travail qui utilise un serveur RADIUS centralisé pour l’authentification, vous pouvez ignorer cette section.

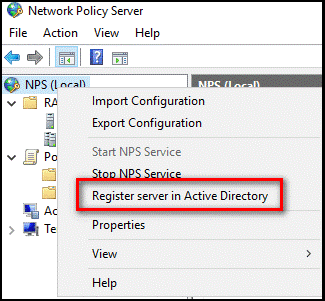

Enregistrer le serveur dans Active Directory

Pour fonctionner correctement dans ce scénario, le serveur NPS doit être enregistré dans Active Directory.

Ouvrez le Gestionnaire de serveurs.

Dans Gestionnaire de serveur, sélectionnez Outils, puis Network Policy Server.

Dans la console NPS, cliquez avec le bouton droit sur NPS (local) , puis sélectionnez Enregistrer un serveur dans Active Directory. Cliquez deux fois sur OK.

Laissez la console ouverte pour la procédure suivante.

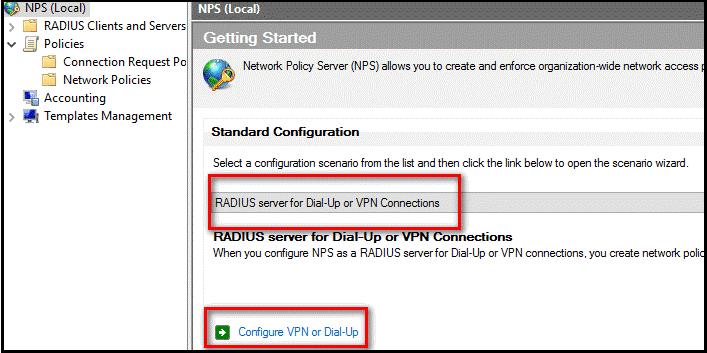

Utiliser l’Assistant pour configurer le serveur RADIUS

Vous pouvez utiliser un standard (basée sur l’Assistant) ou l’option de configuration avancée pour configurer le serveur RADIUS. Cette section suppose que vous utilisez l’option de configuration standard de l’Assistant.

Dans la console NPS, sélectionnez NPS (local) .

Sous Configuration standard, sélectionnez Serveur RADIUS pour les connexions d’accès à distance ou VPN, puis Configurer une connexion VPN ou d’accès à distance.

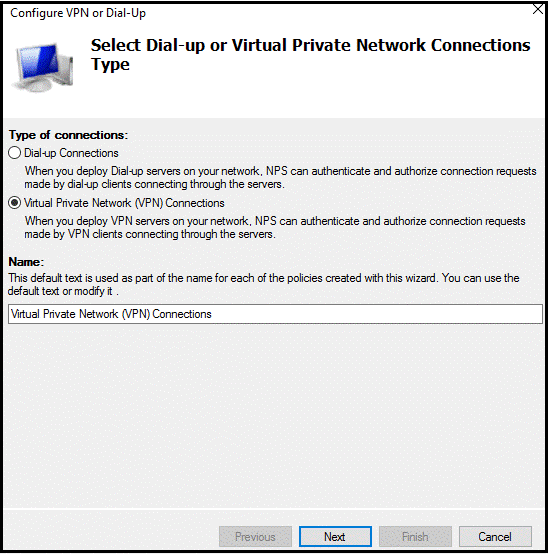

Dans la fenêtre Sélectionner le type de connexions d’accès à distance ou de réseau privé virtuel (VPN) , sélectionnez Connexions de réseau privé virtuel, puis Suivant.

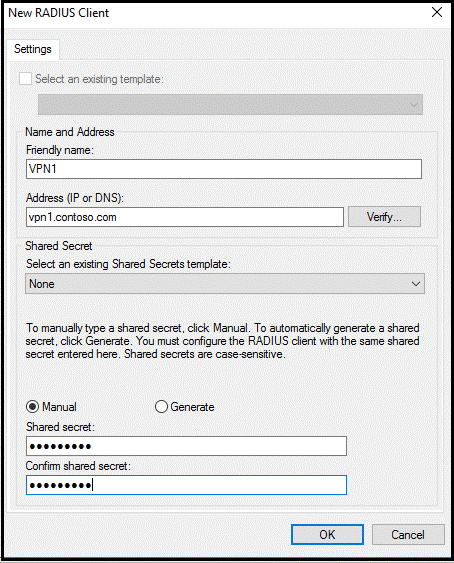

Dans la fenêtre Spécifier un serveur d’accès à distance ou VPN, sélectionnez Ajouter.

Dans la fenêtre Nouveau client RADIUS, indiquez un nom convivial, entrez le nom pouvant être résolu ou l’adresse IP du serveur VPN et entrez un mot de passe secret partagé. Créez un mot de passe secret partagé long et complexe. Notez-le, car vous en avez besoin à la section suivante.

Sélectionnez OK, puis Suivant.

Dans la fenêtre Configurer les méthodes d’authentification, acceptez la sélection par défaut (Authentification chiffrée Microsoft version 2 [MS-CHAPv2] ) ou choisissez une autre option, puis sélectionnez Suivant.

Notes

Si vous configurez le protocole EAP (Extensible Authentication Protocol), vous devez utiliser le protocole d’authentification de négociation par défi Microsoft (CHAPv2) ou le protocole PEAP (Protected Extensible Authentication Protocol). Aucun autre EAP n’est pris en charge.

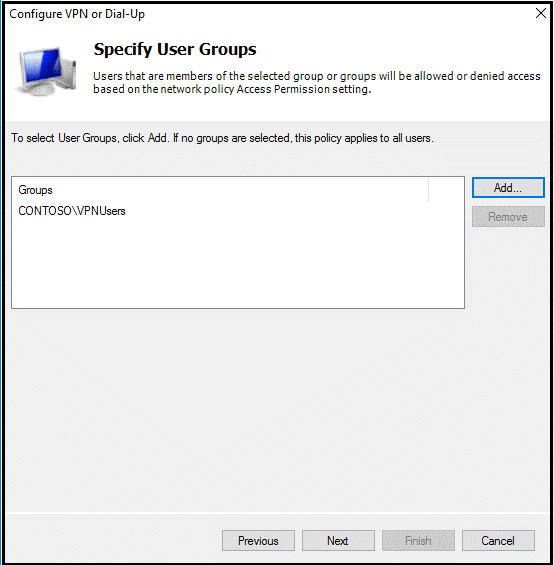

Dans la fenêtre Spécifier des groupes d’utilisateurs, sélectionnez Ajouter et sélectionnez un groupe approprié. Si aucun groupe n’existe, laissez le champ vide pour accorder l’accès à tous les utilisateurs.

Sélectionnez Suivant.

Dans la fenêtre Spécifier des filtres IP, sélectionnez Suivant.

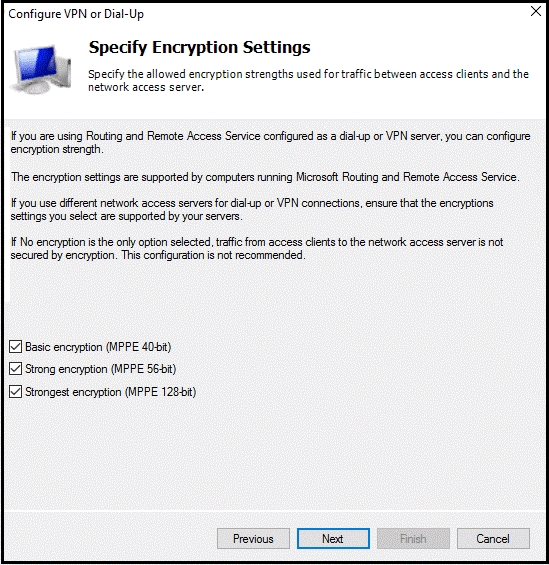

Dans la fenêtre Spécifier les paramètres de chiffrement, acceptez les paramètres par défaut, puis sélectionnez Suivant.

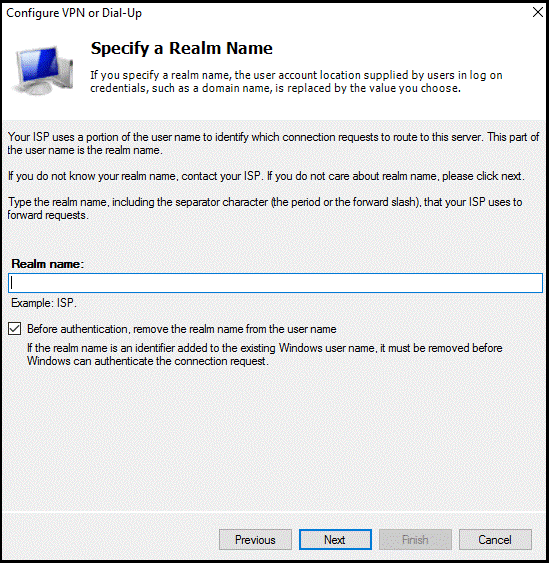

Dans la fenêtre Spécifier un nom de domaine, laissez le nom de domaine vide, acceptez le paramètre par défaut et sélectionnez Suivant.

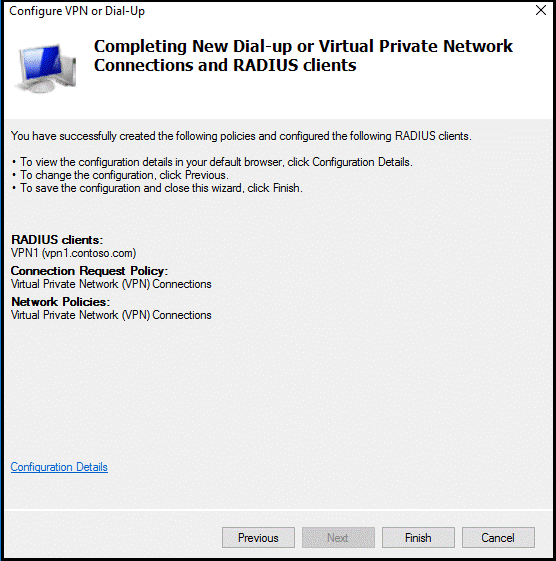

Dans la fenêtre Fin de la configuration des nouvelles connexions d’accès à distance ou de réseau privé virtuel (VPN) et des clients RADIUS, sélectionnez Terminer.

Vérifier la configuration RADIUS

Cette section détaille la configuration que vous avez créée en utilisant l’Assistant.

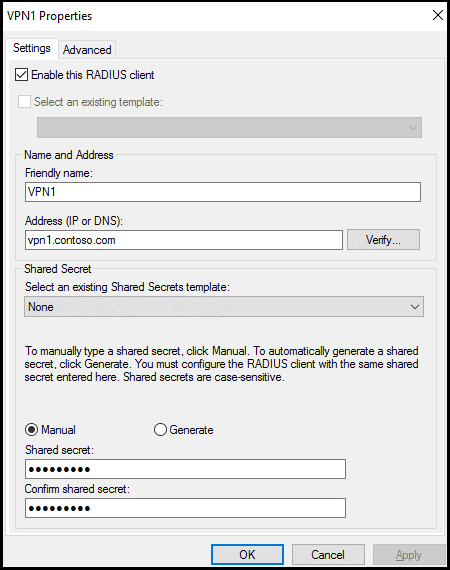

Sur le serveur NPS (Network Policy Server), dans la console NPS (locale), développez Clients RADIUS et sélectionnez Clients RADIUS.

Dans le volet de détails, cliquez avec le bouton droit sur le client RADIUS que vous avez créé, puis sélectionnez Propriétés. Les propriétés de votre client RADIUS (le serveur VPN) doivent être semblables à celles présentées ici :

Sélectionnez Annuler.

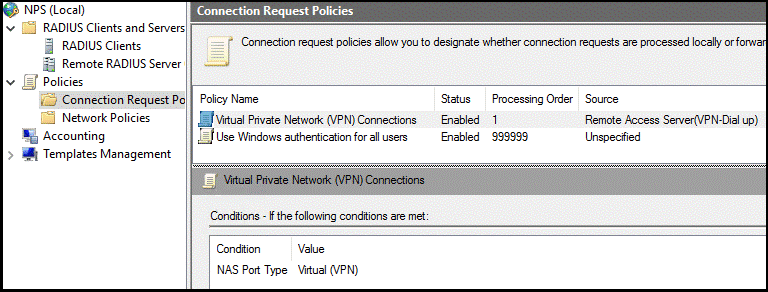

Sur le serveur NPS, dans la console NPS (locale), développez Stratégies, puis sélectionnez Stratégies de demande de connexion. La stratégie des connexions VPN s’affiche, comme illustré dans l’image suivante :

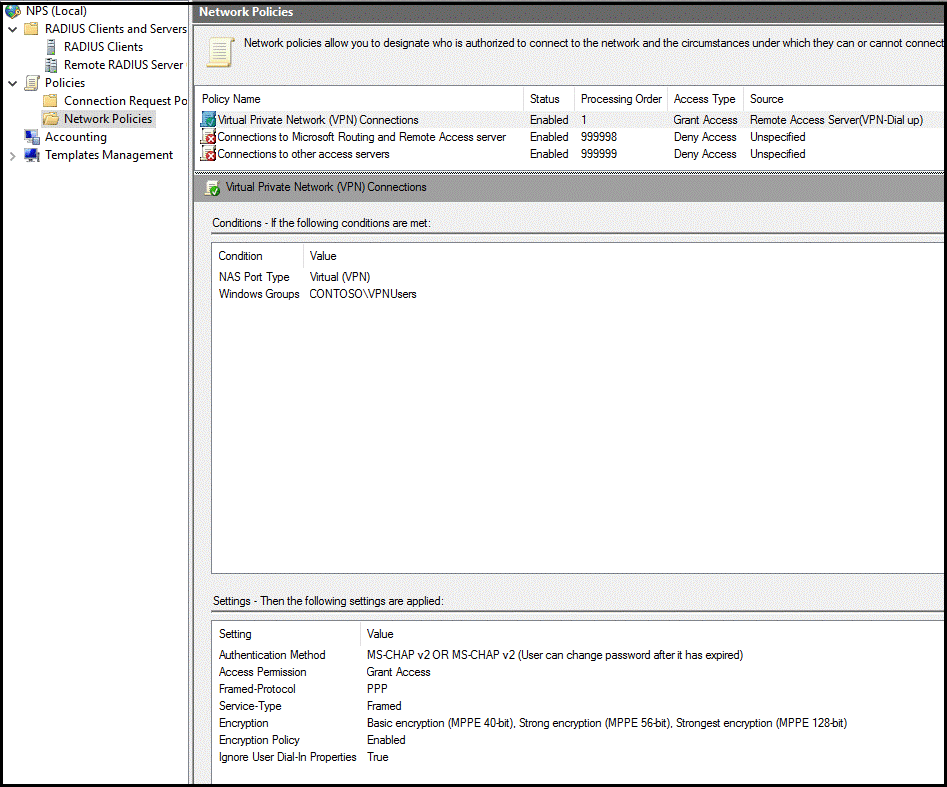

Sous Stratégies, sélectionnez Stratégies réseau. Vous devez voir une stratégie Connexions de réseau privé virtuel (VPN) qui ressemble à celle illustrée dans l’image suivante :

Configurer votre serveur VPN pour utiliser l’authentification RADIUS

Dans cette section, vous configurez votre serveur VPN pour utiliser l’authentification RADIUS. Cette section présuppose que vous disposez d’une configuration de serveur VPN qui fonctionne, mais que vous ne l’avez pas configuré pour utiliser l’authentification RADIUS. Après avoir configuré le serveur VPN, assurez-vous que votre configuration fonctionne comme prévu.

Notes

Si vous disposez déjà d’une configuration de serveur VPN de travail qui utilise l’authentification RADIUS, vous pouvez ignorer cette section.

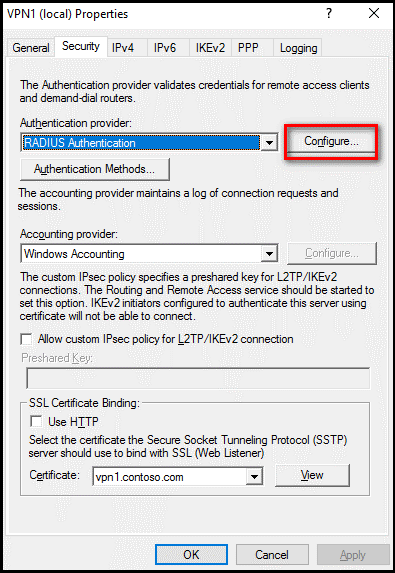

Configurer le fournisseur d’authentification

Sur le serveur VPN, ouvrez Gestionnaire de serveurs.

Dans le Gestionnaire de serveur, sélectionnez Outils, puis Routage et accès à distance.

Dans la fenêtre Routage et accès distant, cliquez avec le bouton droit sur <nom de serveur> (local) et sélectionnez Propriétés.

Dans la fenêtre Propriétés <nom de serveur> (local), sélectionnez l’onglet Sécurité.

Sous l’onglet Sécurité, dans la zone Fournisseur d’authentification, sélectionnez Authentification RADIUS, puis Configurer.

Dans la fenêtre Authentification RADIUS, sélectionnez Ajouter.

Dans la fenêtre Ajouter un serveur RADIUS, effectuez les actions suivantes :

Dans la zone Nom du serveur, indiquez le nom ou l’adresse IP du serveur RADIUS que vous avez configuré à la section précédente.

Dans Secret partagé, sélectionnez Modifier et entrez le mot de passe secret partagé que vous avez créé et noté précédemment.

Dans le champ Délai (en secondes) , entrez la valeur 60. Pour réduire le nombre de requêtes ignorées, nous recommandons de configurer les serveurs VPN avec un délai d’expiration d’au moins 60 secondes. Si nécessaire, ou afin de réduire le nombre de requêtes ignorées dans les journaux des événements, vous pouvez augmenter la valeur du délai d’attente du serveur VPN à 90 ou 120 secondes.

Sélectionnez OK.

Connectivité VPN de test

Dans cette section, assurez-vous que le client VPN est authentifié et autorisé par le serveur RADIUS lorsque vous essayez de vous connecter au port virtuel VPN. Ces instructions présupposent que vous utilisez Windows 10 comme client VPN.

Notes

Si vous avez déjà configuré un client VPN pour vous connecter au serveur VPN et avez enregistré les paramètres, vous pouvez ignorer les étapes relatives à la configuration et à l’enregistrement d’un objet de connexion VPN.

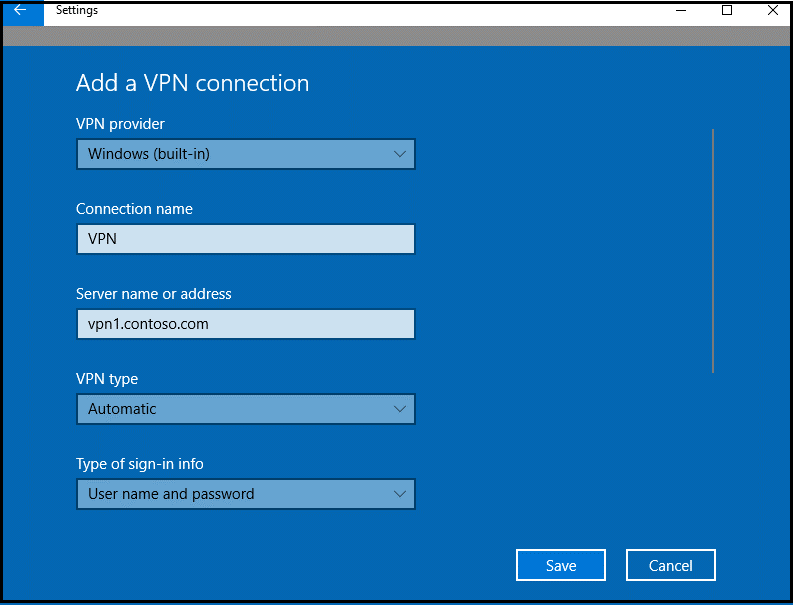

Sur votre ordinateur client VPN, sélectionnez le bouton Démarrer, puis le bouton Paramètres.

Dans la fenêtre Paramètres Windows, sélectionnez Réseau et Internet.

Sélectionnez VPN.

Sélectionnez Ajouter une connexion VPN.

Dans la fenêtre Ajouter une connexion VPN, dans la zone Fournisseur VPN, sélectionnez Windows (intégré) , renseignez les champs restants, comme il convient, et sélectionnez Enregistrer.

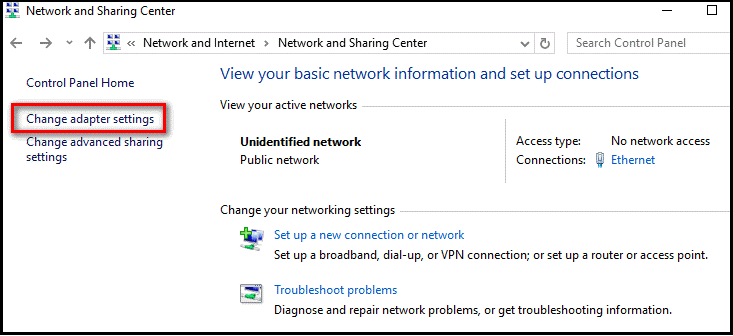

Accédez au Panneau de configuration, puis sélectionnez Centre Réseau et partage.

Sélectionnez Modifier les paramètres de la carte.

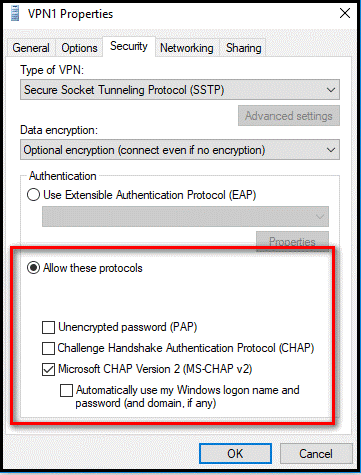

Cliquez avec le bouton droit sur la connexion réseau VPN, puis sélectionnez Propriétés.

Dans la fenêtre des propriétés VPN, sélectionnez l’onglet Sécurité.

Sous l’onglet Sécurité, assurez-vous que seul le protocole Microsoft CHAP Version 2 (MS-CHAP v2) est sélectionné, puis sélectionnez OK.

Cliquez avec le bouton droit sur la connexion VPN, puis sélectionnez Connexion.

Dans la fenêtre Paramètres, sélectionnez Connexion.

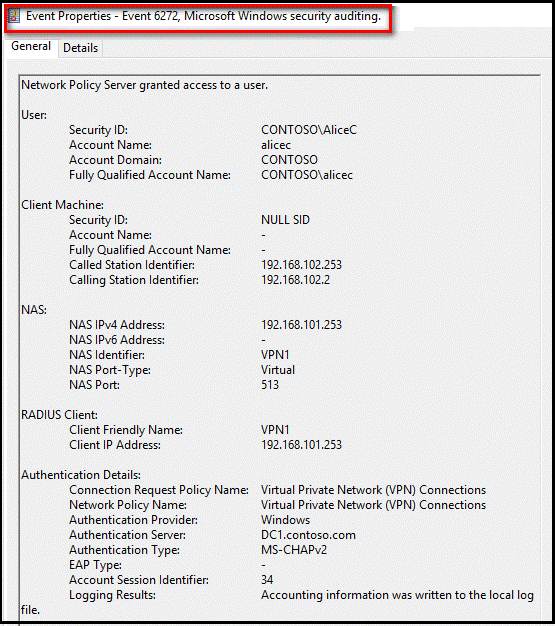

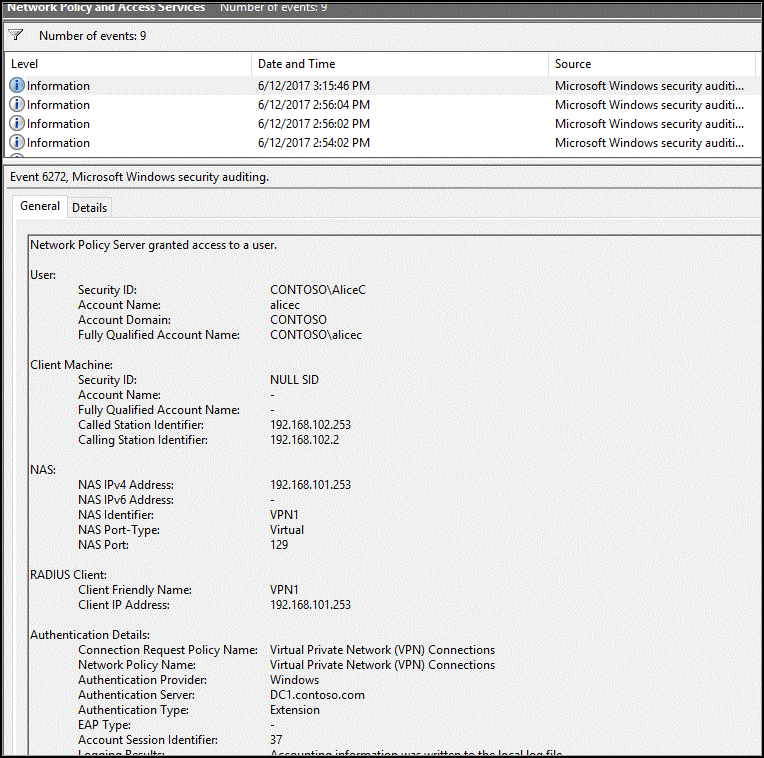

Un message de connexion réussie s’affiche dans le journal de sécurité sur le serveur RADIUS en tant qu’ID d’événement 6272, comme illustré ici :

Résolution des problèmes de RADIUS

Supposons que votre configuration VPN fonctionnait avant que vous ayez configuré le serveur VPN pour utiliser un serveur RADIUS centralisé pour l’authentification et l’autorisation. Si la configuration était active, il est probable que le problème soit provoqué par une configuration incorrecte du serveur RADIUS, ou par l’utilisation d’un nom d’utilisateur ou d’un mot de passe non valides. Par exemple, si vous utilisez l’autre suffixe UPN dans le nom d’utilisateur, la tentative de connexion peut échouer. Utilisez le même nom de compte pour de meilleurs résultats.

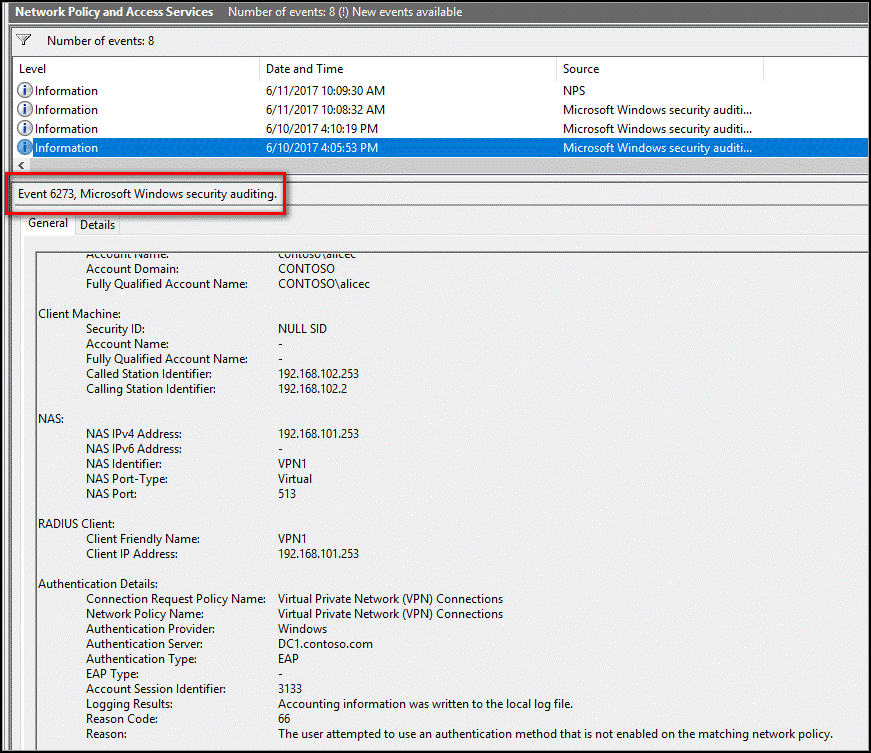

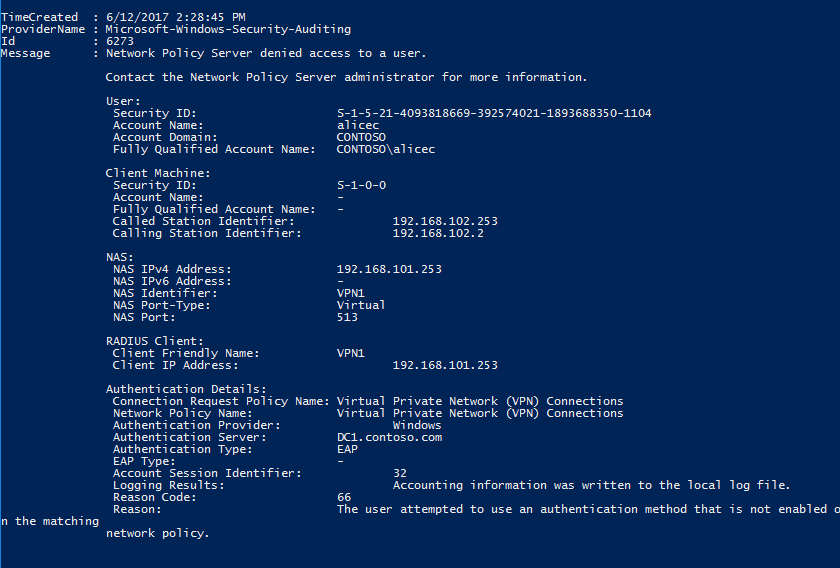

Pour résoudre ces problèmes, l’idéal est d’examiner les journaux des événements de sécurité sur le serveur RADIUS. Pour gagner du temps dans la recherche des événements, vous pouvez utiliser une vue personnalisée des services de stratégie et d’accès réseau basée sur les rôles dans l’Observateur d’événements, comme illustré ici. La mention « ID d’événement 6273 » indique les événements dans lesquels le serveur NPS a refusé l’accès à un utilisateur.

Configurer l’authentification multifacteur

Pour obtenir de l’aide sur la configuration des utilisateurs pour l’authentification multifacteur, consultez les articles Planifier un déploiement informatique de Microsoft Entra MFA et Configurer mon compte pour la vérification en deux étapes

Installer et configurer l’extension de serveur NPS

Cette section fournit des instructions permettant de configurer l’extension VPN en vue d’utiliser MFA dans le processus d’authentification client avec le serveur VPN.

Notes

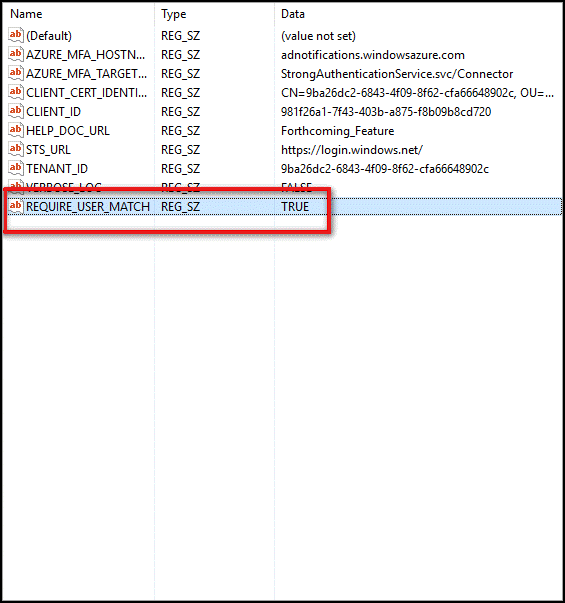

La clé de Registre REQUIRE_USER_MATCH respecte la casse. Toutes les valeurs doivent être affichées en MAJUSCULES.

Après avoir installé et configuré l’extension de serveur NPS, toutes les authentifications client RADIUS traitées par ce serveur doivent obligatoirement utiliser MFA. Si vos utilisateurs VPN ne sont pas tous inscrits à l’authentification multifacteur Microsoft Entra, vous pouvez effectuer l’une des actions suivantes :

Configurer un autre serveur RADIUS pour authentifier les utilisateurs qui ne sont pas configurés pour utiliser MFA

Créer une entrée de registre qui permet aux utilisateurs testés de fournir un second facteur d’authentification s’ils sont inscrits à Microsoft Entra MFA.

Créez une valeur de chaîne nommée REQUIRE_USER_MATCH dans HKLM\SOFTWARE\Microsoft\AzureMfa et définissez la valeur sur TRUE ou FALSE.

Si la valeur est définie sur TRUE, ou qu’elle n’est pas définie, toutes les demandes d’authentification sont soumises à un défi MFA. Si la valeur est définie sur FALSE, les défis MFA sont seulement émis pour les utilisateurs qui sont inscrits à l’authentification multifacteur Microsoft Entra. Utilisez uniquement le paramètre FALSE dans des tests ou des environnements de production pendant une période d’intégration.

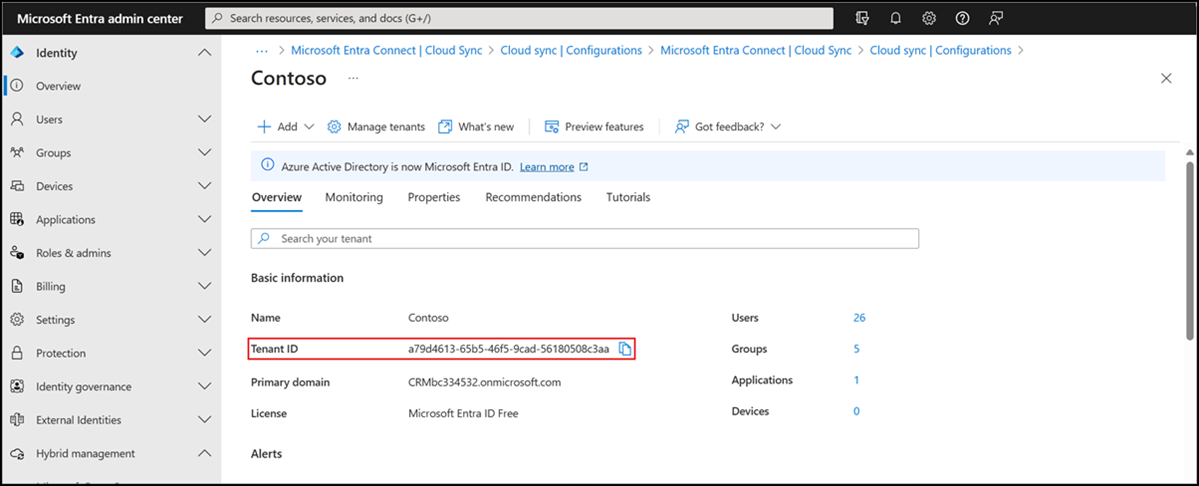

Obtenir l’ID du locataire de répertoire

Dans le cadre de la configuration de l’extension NPS, vous devez fournir les informations d’identification de l’administrateur et l’ID de votre locataire Microsoft Entra. Pour obtenir l’ID locataire, suivez ces étapes :

Connectez-vous au Centre d’administration Microsoft Entra.

Accédez à Identité>Paramètres.

Installer l’extension NPS

L’extension de serveur NPS doit être installée sur un serveur doté du rôle Services de stratégie et d’accès réseau installé, et qui fonctionne comme serveur RADIUS dans votre conception. N’installez pas l’extension de serveur NPS sur votre serveur VPN.

Téléchargez l’extension de serveur NPS depuis le Centre de téléchargement Microsoft.

Copiez le fichier exécutable du programme d’installation (NpsExtnForAzureMfaInstaller.exe) sur le serveur NPS.

Sur le serveur NPS, double-cliquez sur NpsExtnForAzureMfaInstaller.exe et, si vous y êtes invité, sélectionnez Exécuter.

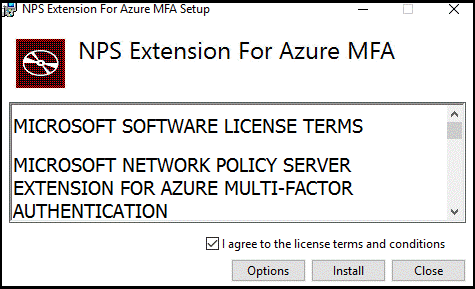

Dans la fenêtre Installation de l’extension NPS pour l’authentification multifacteur Microsoft Entra, passez en revue les termes du contrat de licence logiciel, cochez la case J’accepte les conditions générales du contrat de licence, puis sélectionnez Installer.

Dans la fenêtre Installation de l’extension NPS pour l’authentification multifacteur Microsoft Entra, sélectionnez Fermer.

Configurer les certificats à utiliser avec l’extension de serveur NPS au moyen d’un script Graph PowerShell

Pour garantir des communications et une assurance sécurisées, configurez les certificats à utiliser par l’extension de serveur NPS. Les composants NPS comprennent un script Graph PowerShell qui configure un certificat auto-signé à utiliser avec NPS.

Le script effectue les actions suivantes :

- Crée un certificat auto-signé

- Cette commande associe la clé publique du certificat au principal du service sur Microsoft Entra ID.

- Stocke le certificat dans le magasin de la machine locale

- Accorde l’accès de la clé privée du certificat à l’utilisateur réseau.

- Redémarre le service NPS

Si vous souhaitez utiliser vos propres certificats, vous devez associer la clé publique de votre certificat au principal de service sur Microsoft Entra ID, et ainsi de suite.

Pour utiliser le script, indiquez dans l’extension vos informations d’identification d’administration Microsoft Entra et l’ID de locataire Microsoft Entra que vous avez copié précédemment. Le compte doit se trouver dans le même locataire Microsoft Entra que celui pour lequel vous souhaitez activer l’extension. Exécutez le script sur chaque serveur NPS où vous avez installé l’extension du serveur NPS.

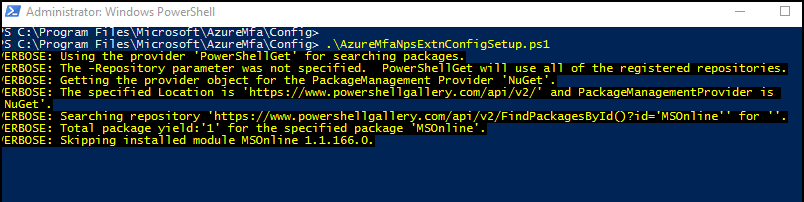

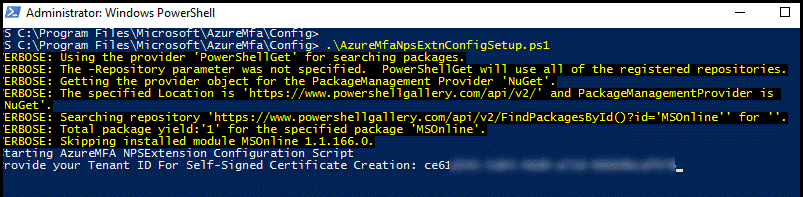

Exécutez Graph PowerShell en tant qu’administrateur.

À l’invite de commandes PowerShell, indiquez cd "c:\Program Files\Microsoft\AzureMfa\Config" et sélectionnez Entrée.

À l’invite de commande suivante, entrez .\AzureMfaNpsExtnConfigSetup.ps1 et sélectionnez Entrée. Le script vérifie si Graph PowerShell est installé. S'il n'est pas installé, le script installe Graph PowerShell pour vous.

Si vous recevez une erreur de sécurité due au protocole TLS, activez le protocole TLS 1.2 à l’aide de la commande

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12à partir de votre invite PowerShell.Après avoir vérifié l'installation du module PowerShell, le script affiche la fenêtre de connexion au module Graph PowerShell.

Entrez vos informations d’identification d’administrateur Microsoft Entra ainsi que votre mot de passe, puis sélectionnez Connexion.

À l’invite de commandes, collez l’ID de locataire que vous avez copié précédemment et sélectionnez Entrée.

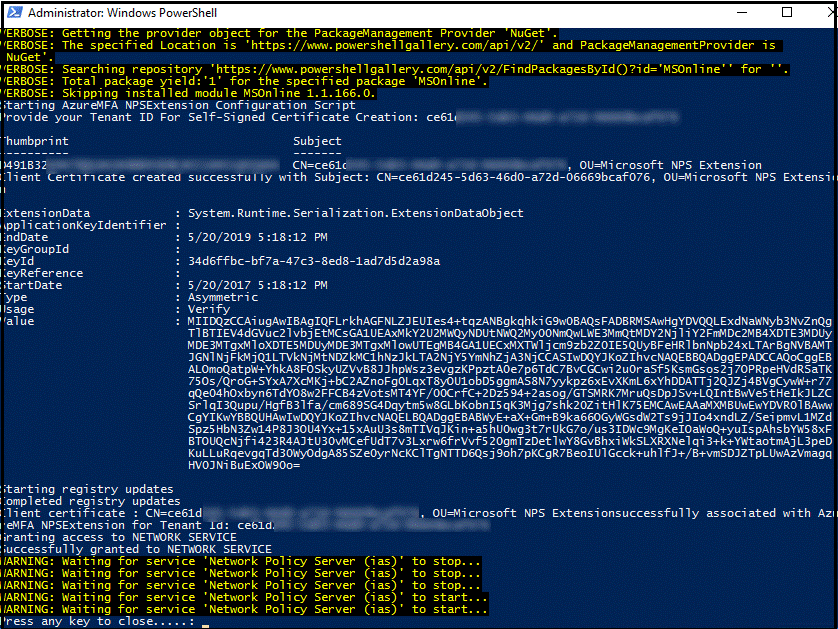

Le script crée un certificat auto-signé et effectue d’autres modifications de configuration. Le résultat ressemble à celui de l’image suivante :

Redémarrez le serveur.

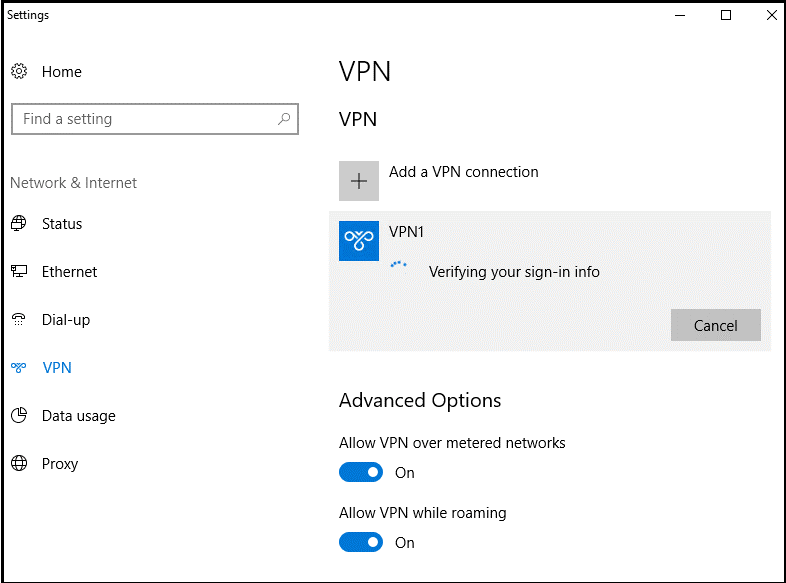

Vérifier la configuration

Pour vérifier la configuration, vous devez établir une nouvelle connexion VPN avec le serveur VPN. Après avoir correctement entré vos informations d’identification pour l’authentification principale, la connexion VPN attend que l’authentification secondaire réussisse avant d’établir la connexion, comme montré ci-dessous.

Si vous vous authentifiez correctement avec la méthode de vérification secondaire que vous avez configurée précédemment dans Microsoft Entra MFA, vous êtes connecté à la ressource. En revanche, si l’authentification secondaire ne réussit pas, l’accès à la ressource vous est refusé.

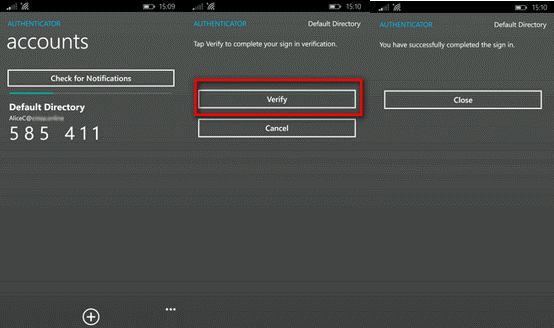

Dans l’exemple suivant, l’application Microsoft Authenticator installée sur un Windows Phone fournit l’authentification secondaire :

Après avoir été correctement authentifié par le biais de la méthode secondaire, vous obtenez l’accès au port virtuel sur le serveur VPN. L’utilisation d’une méthode d’authentification secondaire par le biais d’une application mobile sur un appareil approuvé étant obligatoire, le processus de connexion est plus sûr qu’avec la seule combinaison d’un nom d’utilisateur et d’un mot de passe.

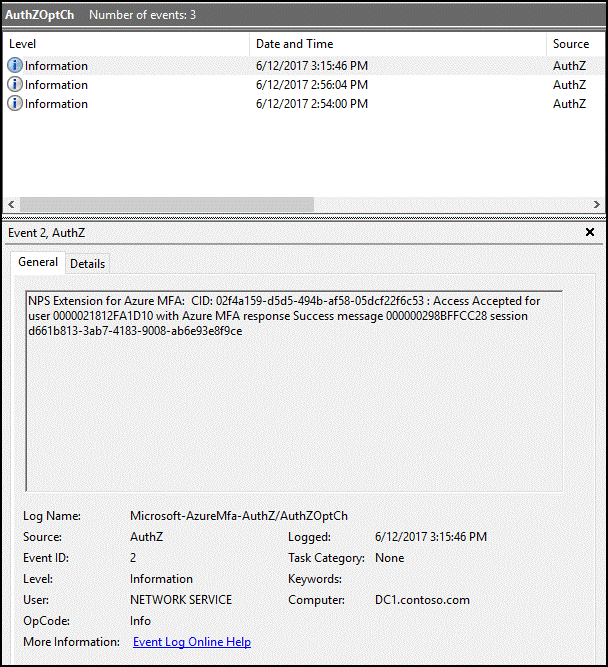

Afficher les journaux d’activité de l’Observateur d’événements pour les événements de connexion réussie

Pour afficher les événements de connexion réussis dans l’Observateur d'événements Windows, vous pouvez afficher le journal de sécurité ou l’affichage personnalisé des services d’accès et de stratégie réseau, comme illustré dans l’image suivante :

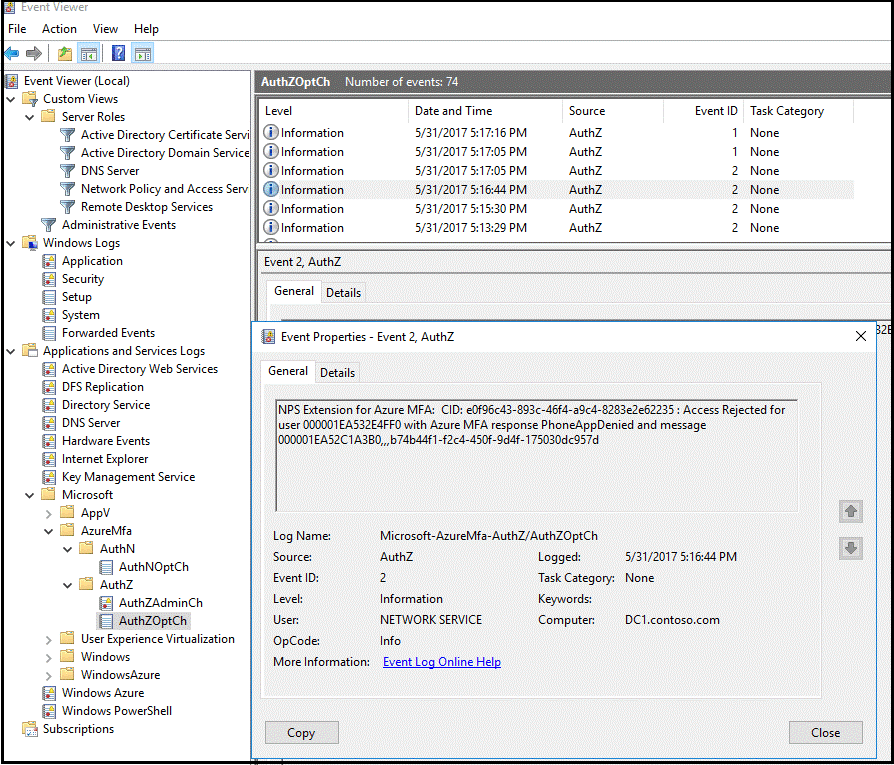

Sur le serveur où vous avez installé l’extension NPS pour l’authentification multifacteur Microsoft Entra, vous pouvez rechercher les journaux des applications de l’observateur d’événements qui sont propres à l’extension et qui sont placés dans Journaux des applications et des services\Microsoft\AzureMfa.

Guide de résolution des problèmes

Si la configuration ne fonctionne pas comme prévu, la première chose à faire pour résoudre les problèmes consiste à vérifier que l’utilisateur est bien configuré pour utiliser MFA. L’utilisateur doit se connecter au centre d’administration Microsoft Entra. Si l’utilisateur est invité à utiliser une authentification secondaire et qu’il peut correctement s’authentifier, vous pouvez éliminer les problèmes de configuration incorrecte de MFA.

Si l’authentification MFA fonctionne pour l’utilisateur, consultez les journaux d’activité de l’Observateur d’événements pertinents. Les journaux d'activité incluent des événements de sécurité, des opérations de la passerelle et des historiques d’authentification multifacteur Microsoft Entra qui sont décrits dans la section précédente.

Voici un exemple de journal de sécurité qui affiche un événement d’échec de connexion (ID d’événement 6273) :

Un événement associé du journal d’authentification multifacteur Microsoft Entra est illustré ici :

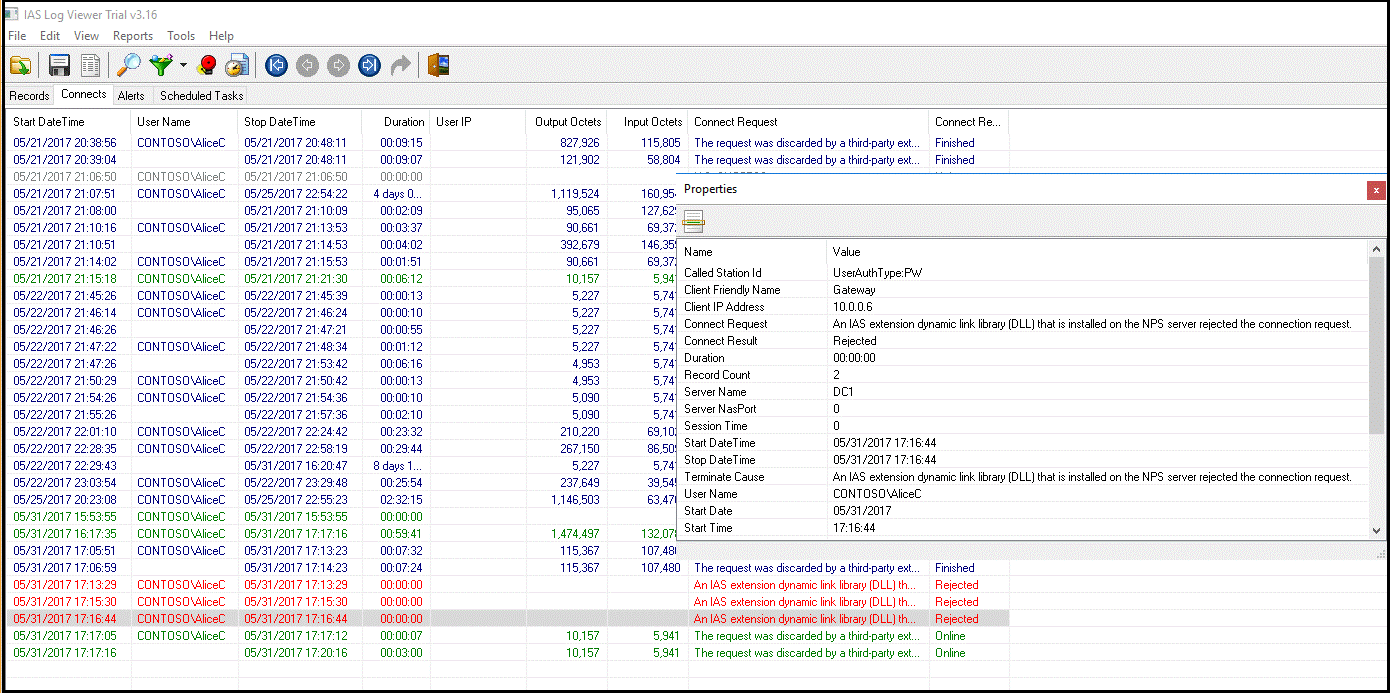

Pour résoudre les problèmes de manière plus poussée, consultez les fichiers journaux au format de base de données NPS où est installé le service NPS. Les fichiers journaux sont créés dans le dossier %SystemRoot%\System32\Logs sous forme de fichiers texte délimité par des virgules. Pour obtenir une description des fichiers journaux, consultez Interpréter des fichiers journaux au format de base de données NPS.

Les entrées de ces fichiers journaux sont difficilement interprétables à moins de les exporter dans une feuille de calcul ou une base de données. De nombreux outils d’analyse de Service authentification Internet (IAS) sont à votre disposition en ligne pour vous aider à interpréter les fichiers journaux. Voici illustré le résultat d’une de ces applications de logiciel à contribution volontaire téléchargeable :

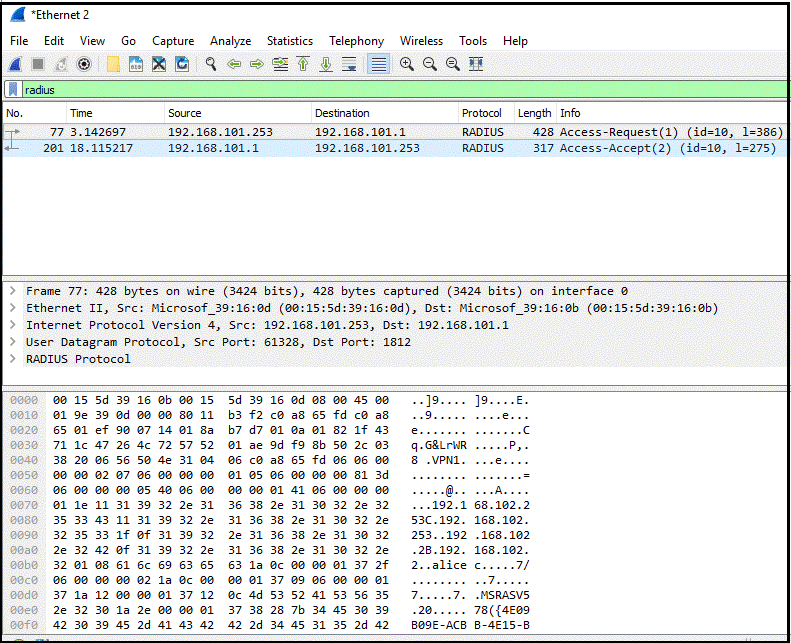

Pour résoudre des problèmes supplémentaires, vous pouvez utiliser un analyseur de protocoles, tel que Wireshark ou Microsoft Message Analyzer. L’image suivante, à partir de Wireshark, affiche les messages RADIUS entre le serveur VPN et NPS.

Pour plus d’informations, consultez Intégrer votre infrastructure NPS à Microsoft Entra MFA.

Étapes suivantes

Obtenir l’authentification multi-facteur Microsoft Entra

Passerelle des services Bureau à distance et serveur Multi-Factor Authentication avec RADIUS