Installation personnalisée de Microsoft Entra Connect

Utilisez des paramètres personnalisés dans Microsoft Entra Connect quand vous souhaitez davantage d’options pour l’installation. Utilisez ces paramètres, par exemple, si vous avez plusieurs forêts ou si vous souhaitez configurer des fonctionnalités facultatives. Utilisez les paramètres personnalisés dans tous les cas où l’option d’installation rapide ne convient pas à vos besoins de déploiement ou de topologie.

Configuration requise :

- Téléchargez Microsoft Entra Connect.

- Suivez les étapes prérequises dans Microsoft Entra Connect : Matériel et prérequis.

- Vérifiez que vous disposez des comptes décrits dans Microsoft Entra Connect : Comptes et autorisations.

Paramètres de l’installation personnalisée

Pour configurer une installation personnalisée de Microsoft Entra Connect, parcourez les pages de l’Assistant décrites dans les sections suivantes.

Paramètres Express

Dans la page Paramètres Express, sélectionnez Personnaliser pour démarrer une installation des paramètres personnalisés. Le reste de cet article vous guide tout au long du processus d’installation personnalisée. Utilisez les liens suivants pour accéder rapidement aux informations d’une page particulière :

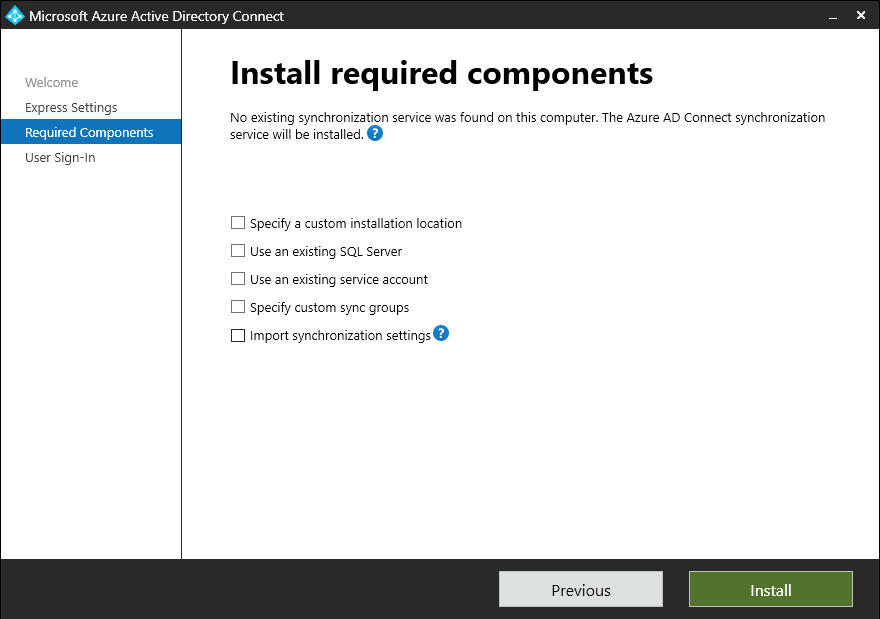

Installation des composants requis

Lorsque vous installez les services de synchronisation, vous pouvez laisser la section de configuration facultative de côté. Microsoft Entra Connect configure tout automatiquement. Il configure une instance de base de données locale SQL Server 2019 Express, crée les groupes appropriés et attribue des autorisations. Si vous souhaitez modifier les valeurs par défaut, cochez les cases appropriées. Le tableau ci-dessous résume ces options et fournit des liens vers des informations supplémentaires.

| Configuration facultative | Description |

|---|---|

| Spécifier un emplacement d’installation personnalisé | Vous permet de changer le chemin d’installation par défaut de Microsoft Entra Connect. |

| Utiliser un serveur SQL Server existant | Permet de spécifier le nom du serveur SQL et le nom de l’instance. Choisissez cette option si vous souhaitez utiliser un serveur de base de données existant. Saisissez le nom de l’instance dans la zone Nom de l’instance, suivi d’une virgule et du numéro de port, si la navigation n’est pas activée sur votre serveur SQL Server. Spécifiez ensuite le nom de la base de données Microsoft Entra Connect. Vos privilèges SQL déterminent si une base de données peut être créée ou si votre administrateur SQL doit créer la base de données à l’avance. Si vous disposez d’autorisations d’administrateur SQL Server (AS), consultez Installer Microsoft Entra Connect à l’aide d’une base de données existante. Si vous disposez de permissions déléguées (DBO), consultez Installer Microsoft Entra Connect à l’aide d’autorisations d’administrateur délégué SQL. |

| Utiliser un compte de service existant | Par défaut, Microsoft Entra Connect fournit un compte de service virtuel pour les services de synchronisation. Si vous utilisez une instance SQL Server distante ou un proxy qui exige une authentification, vous pouvez utiliser un compte de service administré ou un compte de service protégé par mot de passe au sein du domaine. Dans ce cas, entrez le compte que vous souhaitez utiliser. Pour exécuter l’installation, vous devez être un administrateur système dans SQL afin de pouvoir créer des informations d’identification de connexion pour le compte de service. Pour plus d’informations, consultez Comptes Microsoft Entra Connect et autorisations. À l’aide de la version la plus récente, l’administrateur SQL peut désormais approvisionner la base de données hors bande. L’administrateur Microsoft Entra Connect peut ensuite l’installer avec les droits de propriétaire de base de données. Pour plus d’informations, consultez Installer Microsoft Entra Connect en utilisant des autorisations d’administrateur délégué SQL. |

| Spécifier des groupes de synchronisation personnalisés | Par défaut, quand les services de synchronisation sont installés, Microsoft Entra Connect crée quatre groupes locaux pour le serveur. Ces groupes sont les Administrateurs, les Opérateurs, Parcourir et Réinitialisation de mot de passe. Vous pouvez spécifier vos propres groupes ici. Les groupes doivent être locaux sur le serveur. Ils ne peuvent pas se situer dans le domaine. |

| Importer les paramètres de synchronisation | Vous permet d’importer des paramètres à partir d’autres versions de Microsoft Entra Connect. Pour plus d’informations, consultez Importation et exportation des paramètres de configuration Microsoft Entra Connect. |

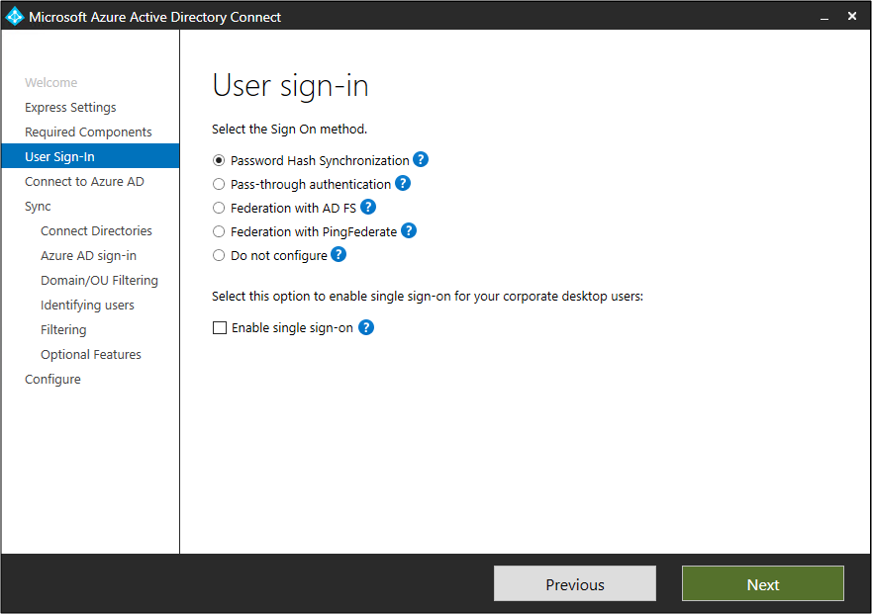

Connexion de l’utilisateur

Après avoir installé les composants requis, sélectionnez la méthode d’authentification unique de vos utilisateurs. Le tableau suivant décrit brièvement les options disponibles. Pour une description complète des méthodes de connexion, consultez Connexion de l’utilisateur.

| Option d’authentification unique | Description |

|---|---|

| Synchronisation de hachage de mot de passe | Les utilisateurs peuvent se connecter aux services cloud Microsoft, comme Microsoft 365, à l’aide du mot de passe qu’ils utilisent dans leur réseau local. Les mots de passe utilisateur sont synchronisés avec Microsoft Entra ID sous forme de code de hachage de mot de passe. L’authentification a lieu dans le Cloud. Pour plus d’informations, consultez Synchronisation de hachage de mot de passe. |

| Authentification directe | Les utilisateurs peuvent se connecter aux services cloud Microsoft, comme Microsoft 365, à l’aide du mot de passe qu’ils utilisent dans leur réseau local. Les mots de passe de l’utilisateur sont validés en les transmettant vers le contrôleur de domaine Active Directory local. |

| Fédération avec AD FS | Les utilisateurs peuvent se connecter aux services cloud Microsoft, comme Microsoft 365, à l’aide du mot de passe qu’ils utilisent dans leur réseau local. Les utilisateurs sont redirigés vers leur instance ADFS locale pour l’authentification. L’authentification a lieu localement. |

| Fédération avec PingFederate | Les utilisateurs peuvent se connecter aux services cloud Microsoft, comme Microsoft 365, à l’aide du mot de passe qu’ils utilisent dans leur réseau local. Ils sont redirigés vers leur instance PingFederate locale pour la connexion. L’authentification a lieu localement. |

| Ne pas configurer | Aucune fonctionnalité de connexion utilisateur n’est installée ou configurée. Choisissez cette option si vous disposez déjà d’un serveur de fédération tiers ou d’une autre solution. |

| Activer l’authentification unique | Cette option est disponible avec la synchronisation de hachage de mot de passe et l’authentification directe. Elle offre une expérience d’authentification unique pour les utilisateurs de bureau sur des réseaux d’entreprise. Pour plus d’informations, consultez Authentification unique. cette option n’est pas disponible pour les clients AD FS. AD FS offre déjà le même niveau d’authentification unique. |

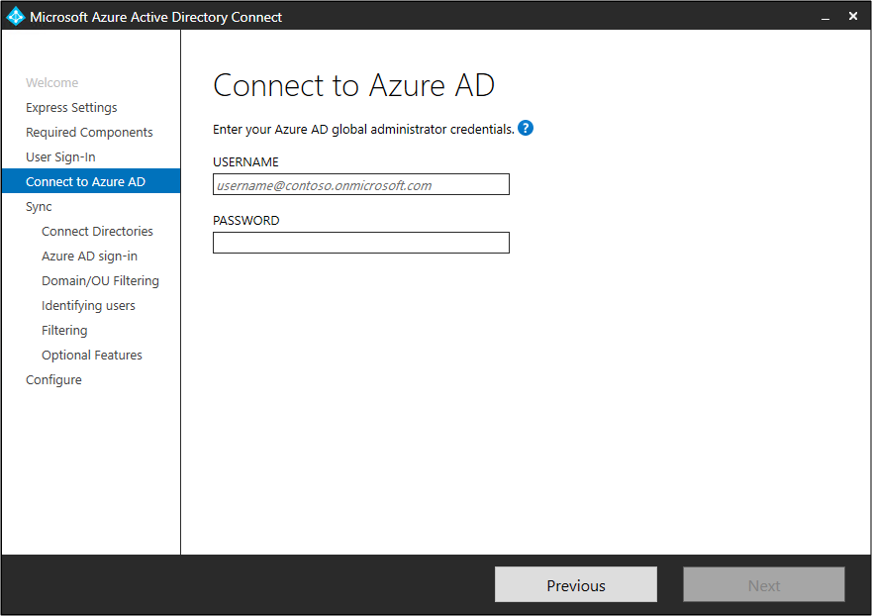

Connectez-vous à Microsoft Entra ID

Dans la page Se connecter à Microsoft Entra ID, entrez un compte et un mot de passe Administrateur d’identité hybride. Si vous avez sélectionné l’option Fédération avec AD FS sur la page précédente, ne vous connectez pas avec un compte dans un domaine que vous envisagez d’activer pour la fédération.

Vous pouvez utiliser un compte du domaine onmicrosoft.com par défaut, qui est fourni avec votre locataire Microsoft Entra. Ce compte est utilisé uniquement pour créer un compte de service dans Microsoft Entra ID. Il n’est pas utilisé une fois l’installation terminée.

Remarque

Il est recommandé d’éviter d’utiliser des comptes synchronisés locaux pour les attributions de rôles Microsoft Entra. Si le compte local est compromis, il peut être utilisé pour compromettre aussi vos ressources Microsoft Entra. Pour obtenir la liste complète des meilleures pratiques, consultez Meilleures pratiques pour les rôles Microsoft Entra

Si l’authentification multifacteur est activée pour votre compte Administrateur général, vous fournissez à nouveau le mot de passe dans la fenêtre de connexion et vous devez répondre à la demande d’authentification multifacteur. Ce test peut consister en un code de vérification ou à passer un appel téléphonique.

Privileged Identity Management peut aussi être activé pour le compte Administrateur général.

Pour utiliser la prise en charge de l’authentification pour les scénarios sans mot de passe tels que les comptes fédérés, les cartes à puces et les scénarios MFA, vous pouvez fournir le commutateur /InteractiveAuth lors du démarrage de l’Assistant. L’utilisation de ce commutateur contourne l’interface utilisateur d’authentification de l’Assistant et utilise l’interface utilisateur de la bibliothèque MSAL pour gérer l’authentification.

Si vous recevez une erreur ou que vous avez des problèmes de connectivité, consultez Résoudre les problèmes de connectivité liés à Azure AD Connect.

Synchroniser les pages

Les sections suivantes décrivent les pages de la section Sync.

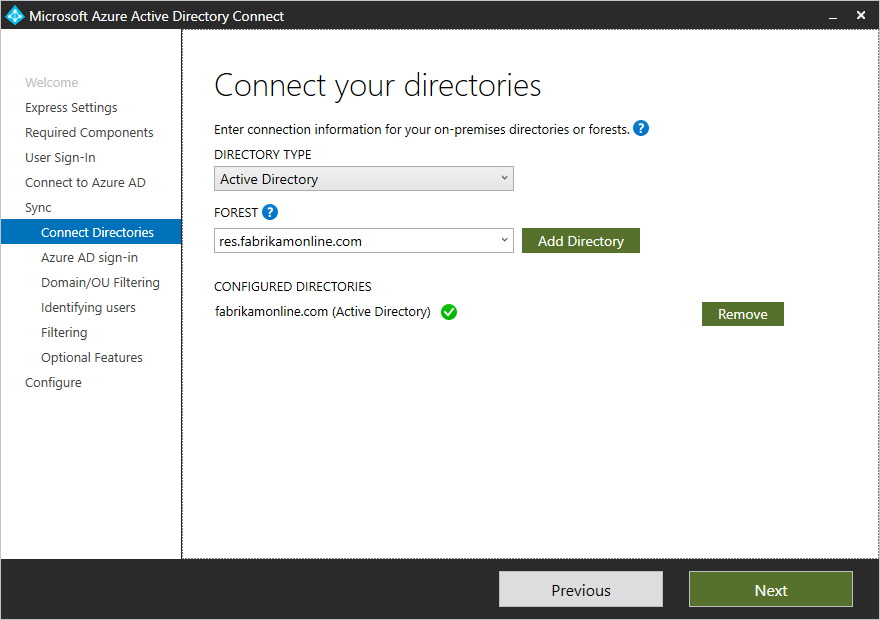

Connexion de vos annuaires

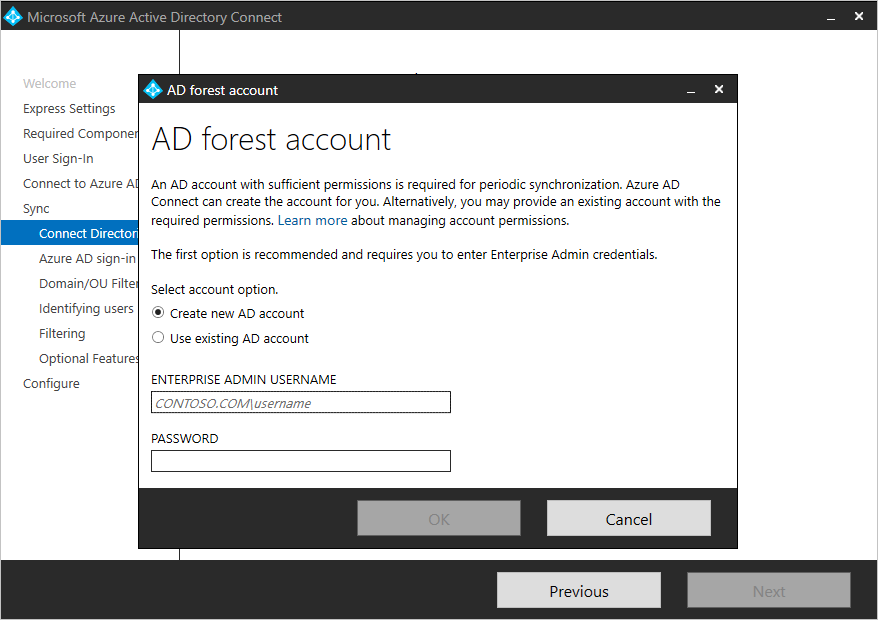

Pour vous connecter à AD DS (Active Directory Domain Services), Microsoft Entra Connect a besoin du nom de la forêt et des informations d’identification d’un compte disposant des autorisations suffisantes.

Une fois que vous avez entré le nom de la forêt et sélectionné Ajouter un annuaire, une fenêtre s’affiche. Le tableau ci-dessous décrit vos options disponibles.

| Option | Description |

|---|---|

| Créer un compte | Créez le compte AD DS dont Microsoft Entra Connect a besoin pour se connecter à la forêt Active Directory durant la synchronisation d’annuaires. Une fois cette option sélectionnée, entrez le nom d’utilisateur et le mot de passe d’un compte d’administrateur d’entreprise. Microsoft Entra Connect utilise le compte administrateur d’entreprise fourni pour créer le compte AD DS nécessaire. Vous pouvez entrer la partie domaine au format NetBIOS ou au format FQDN. Autrement dit, entrez FABRIKAM\administrator ou fabrikam.com\administrator. |

| Utiliser un compte existant | Indiquez un compte AD DS existant que Microsoft Entra Connect peut utiliser pour se connecter à la forêt Active Directory durant la synchronisation d’annuaires. Vous pouvez entrer la partie domaine au format NetBIOS ou au format FQDN. Autrement dit, entrez FABRIKAM\syncuser ou fabrikam.com\syncuser. Ce compte peut être un compte d’utilisateur normal, car seules des autorisations de lecture par défaut sont nécessaires. Toutefois, selon votre scénario, vous pouvez avoir besoin d’autorisations supplémentaires. Pour plus d’informations, consultez Comptes Microsoft Entra Connect et autorisations. |

Notes

À partir de la build 1.4.18.0, vous ne pouvez plus utiliser un compte administrateur d’entreprise ou un compte administrateur de domaine comme compte de connecteur AD DS. Lorsque vous sélectionnez Utiliser un compte existant, si vous essayez d’entrer un compte d’administrateur d’entreprise ou un compte d’administrateur de domaine, l’erreur suivante s’affiche : « Using an Enterprise or Domain administrator account for your AD forest account is not allowed. Laissez Microsoft Entra Connect créer le compte à votre place, ou spécifiez un compte de synchronisation avec les autorisations appropriées. »

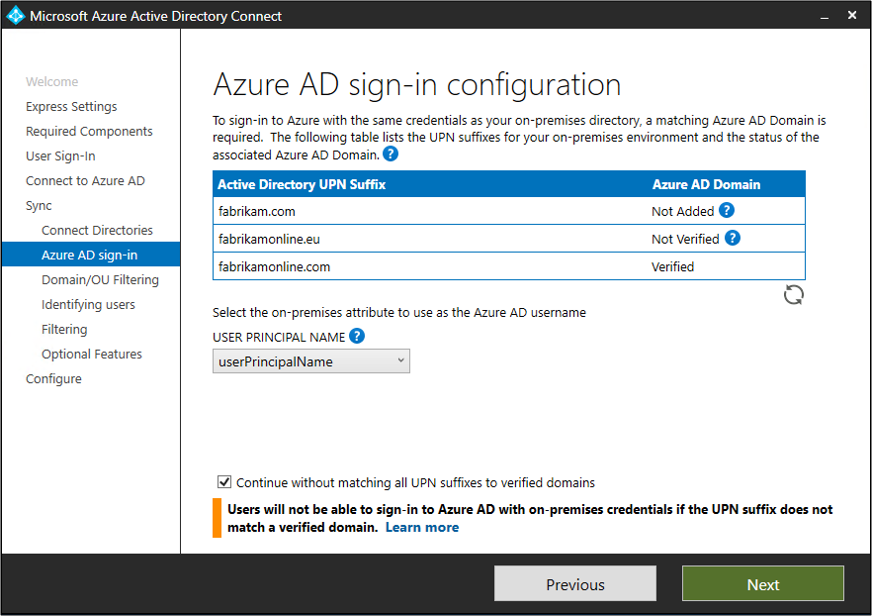

Configuration de connexion Microsoft Entra

Dans la page Configuration de connexion Microsoft Entra, passez en revue les domaines UPN (nom d’utilisateur principal) du service d’annuaire AD DS local. Ces domaines UPN ont été vérifiés dans Microsoft Entra ID. Cette page vous permet également de configurer l’attribut à utiliser pour userPrincipalName.

Passez en revue chaque domaine marqué comme Non ajouté ou Non vérifié. Vérifiez que les domaines que vous utilisez ont été vérifiés dans Microsoft Entra ID. Une fois vos domaines vérifiés, sélectionnez l’icône d’actualisation circulaire. Pour plus d’informations, consultez Ajouter et vérifier le domaine.

Les utilisateurs se servent de l’attribut userPrincipalName quand ils se connectent à Microsoft Entra ID et à Microsoft 365. Microsoft Entra ID doit vérifier les domaines, également appelé suffixes UPN, avant la synchronisation des utilisateurs. Microsoft vous recommande de conserver la valeur d’attribut userPrincipalName par défaut.

Si l’attribut userPrincipalName n’est pas routable et ne peut pas être vérifié, vous pouvez sélectionner un autre attribut. Par exemple, vous pouvez choisir une adresse de messagerie électronique comme attribut contenant l’ID de connexion. Lorsque vous utilisez un attribut autre que userPrincipalName, il s’agit d’un ID secondaire.

La valeur de l’attribut ID secondaire doit suivre la norme RFC 822. Vous pouvez utiliser un ID secondaire avec la synchronisation de hachage de mot de passe, l’authentification directe et la fédération. Dans Active Directory, l’attribut ne peut pas être défini en tant que valeurs multiples, même s’il ne possède qu’une seule valeur. Pour plus d’informations sur l’ID secondaire, consultez Authentification directe : questions fréquentes.

Notes

Lorsque vous activez l’authentification directe, vous devez disposer d’au moins un domaine vérifié pour pouvoir continuer l’assistant d’installation personnalisée.

Avertissement

Les ID secondaires ne sont pas compatibles avec certaines charges de travail Microsoft 365. Pour plus d’informations, consultez Configuration d’ID secondaires de connexion.

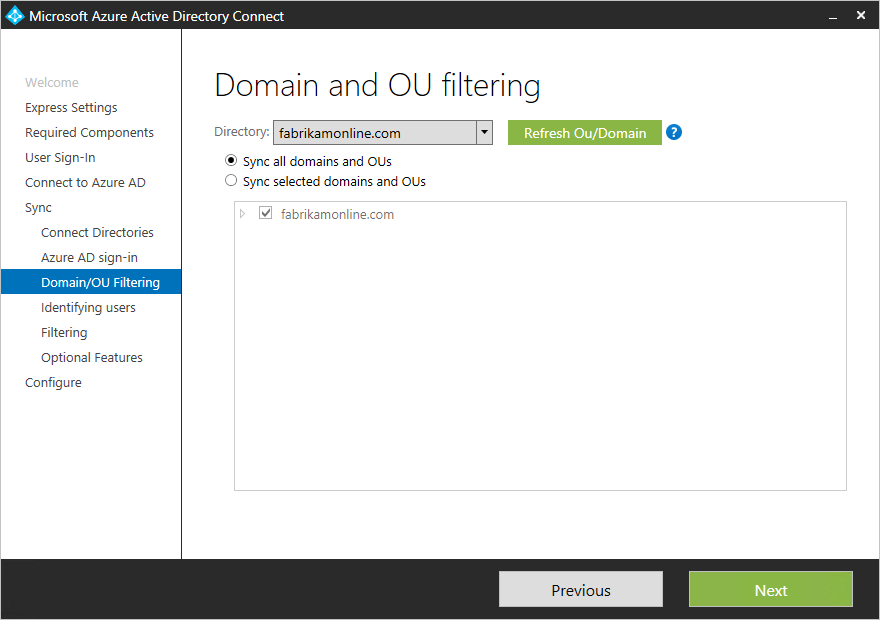

Filtrage domaine et unité organisationnelle

Par défaut, tous les domaines et unités d’organisation (UO) sont synchronisés. Si vous ne souhaitez pas synchroniser certains domaines ou certaines UO (unités d’organisation) avec Microsoft Entra ID, vous pouvez désactiver les sélections appropriées.

Cette page configure le filtrage basé sur le domaine et sur les unités d'organisation. Si vous envisagez d’apporter des modifications, consultez les pages Filtrage par domaine et Filtrage par unité d’organisation. Certaines unités d’organisation étant essentielles aux fonctionnalités, vous devez les conserver sélectionnées.

Si vous utilisez le filtrage basé sur des UO avec une version de Microsoft Entra Connect antérieure à la version 1.1.524.0, les nouvelles UO sont synchronisées par défaut. Si vous ne souhaitez pas que les nouvelles unités d’organisation soient synchronisées, vous pouvez ajuster le comportement par défaut après l’étape Filtrage par unité d’organisation. Pour Microsoft Entra Connect 1.1.524.0 ou version ultérieure, vous pouvez indiquer si vous souhaitez synchroniser les nouvelles UO.

Si vous prévoyez d’utiliser le filtrage basé sur le groupe, assurez-vous que l’unité d’organisation avec le groupe est incluse, et non filtrée à l’aide du filtrage par unité d’organisation. Le filtrage par unité d’organisation est évalué avant le filtrage basé sur le groupe.

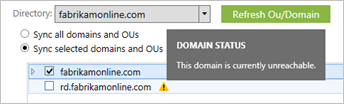

Il est également possible que certains domaines ne soient pas accessibles en raison de restrictions de pare-feu. Ces domaines sont désélectionnés par défaut et présentent un avertissement.

S’il s’affiche, vérifiez que ces domaines sont effectivement inaccessibles et que ce message est normal.

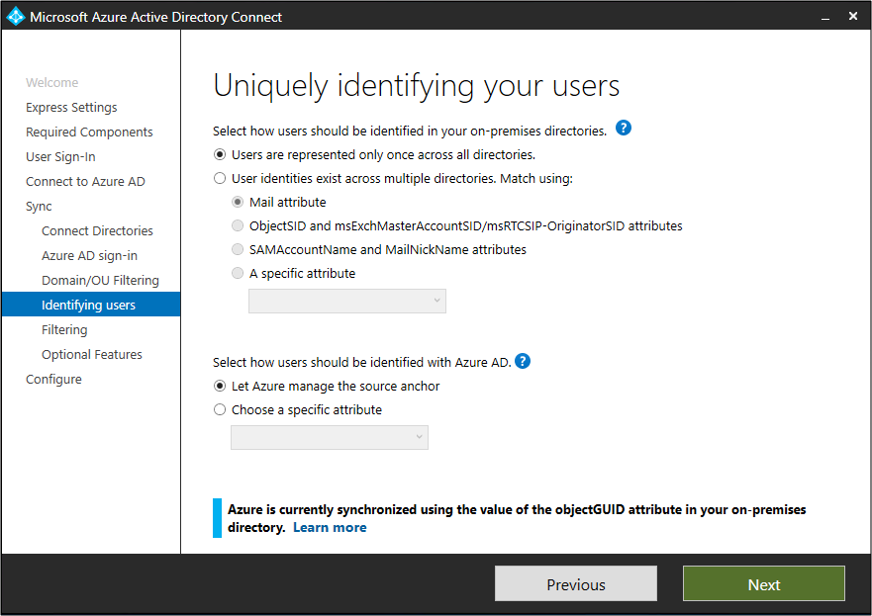

Identification unique de vos utilisateurs

Sur la page Identification des utilisateurs, choisissez comment identifier les utilisateurs dans vos annuaires locaux et comment les identifier à l’aide de l’attribut sourceAnchor.

Sélectionnez la façon dont les utilisateurs doivent être identifiés dans vos répertoires locaux

À l’aide de la fonctionnalité de Correspondance entre les forêts, vous pouvez définir la façon dont les utilisateurs de vos forêts AD DS sont représentés dans Microsoft Entra ID. Il est possible de représenter seulement une fois chaque utilisateur entre toutes les forêts, ou de présenter une combinaison des comptes activés et désactivés. L’utilisateur peut également être représenté en tant que contact dans certaines forêts.

| Paramètre | Description |

|---|---|

| Les utilisateurs ne sont représentés qu’une seule fois à travers toutes les forêts | Tous les utilisateurs sont créés en tant qu’objets individuels dans Microsoft Entra ID. Les objets ne sont pas associés dans le métaverse. |

| Attribut de messagerie | Cette option associe des utilisateurs et des contacts si l’attribut de messagerie a la même valeur dans des forêts différentes. Utilisez cette option si vos contacts ont été créés avec GALSync. Si vous choisissez cette option, les objets utilisateur dont l’attribut de messagerie n’est pas renseigné ne sont pas synchronisés avec Microsoft Entra ID. |

| Attributs ObjectSID et msExchangeMasterAccountSID/ msRTCSIP-OriginatorSID | Cette option associe un utilisateur activé dans une forêt de comptes à un utilisateur désactivé dans une forêt de ressources. Dans Exchange, cette configuration est connue en tant que « boîte aux lettres liée ». Vous pouvez utiliser cette option si vous utilisez uniquement Lync et si Exchange n’est pas présent dans la forêt de ressources. |

| Attributs SAMAccountName et MailNickName | Cette option associe des attributs où l’ID de connexion est requis pour rechercher l’utilisateur. |

| Choisir un attribut spécifique | Cette option vous permet de sélectionner votre propre attribut. Si vous choisissez cette option, les objets utilisateur dont l’attribut (sélectionné) n’est pas renseigné ne sont pas synchronisés avec Microsoft Entra ID. Limitation : Seuls les attributs qui se trouvent déjà dans le métaverse sont disponibles pour cette option. |

Sélectionnez la façon dont les utilisateurs doivent être identifiés à l’aide d’une ancre source

L’attribut sourceAnchor ne varie pas pendant la durée de vie d’un objet utilisateur. Il s’agit de la clé primaire qui lie l’utilisateur local à l’utilisateur dans Microsoft Entra ID.

| Paramètre | Description |

|---|---|

| Laisser Azure gérer l'ancre source | Sélectionnez cette option si vous souhaitez que Microsoft Entra ID sélectionne l’attribut pour vous. Si vous sélectionnez cette option, Microsoft Entra Connect applique la logique de sélection d’attribut sourceAnchor décrite dans Utilisation de ms-DS-ConsistencyGuid en tant que sourceAnchor. Une fois l’installation personnalisée terminée, vous voyez l’attribut qui a été sélectionné en tant qu’attribut sourceAnchor. |

| Choisir un attribut spécifique | Sélectionnez cette option si vous souhaitez spécifier un attribut AD existant comme attribut sourceAnchor. |

Étant donné que l’attribut sourceAnchor ne peut pas être modifié, vous devez choisir un attribut approprié. Pour cela, nous vous recommandons objectGUID. Cet attribut ne change pas, sauf si le compte d’utilisateur est déplacé entre les forêts ou les domaines. Ne choisissez pas les attributs susceptibles de changer si une personne se marie ou si son affectation est modifiée.

Vous ne pouvez pas utiliser d’attributs incluant un arobase (@), vous ne pouvez donc pas utiliser l’email et userPrincipalName. Par ailleurs, l’attribut respecte la casse ; si vous déplacez un objet entre des forêts, veillez à conserver ses minuscules et majuscules. Les attributs binaires sont codés en base 64, mais les autres types d’attributs restent à l’état non codé.

Dans les scénarios de fédération et certaines interfaces Microsoft Entra ID, l’attribut sourceAnchor est également appelé immutableID.

Vous trouverez plus d’informations sur l’ancre source dans l’article Principes de conception.

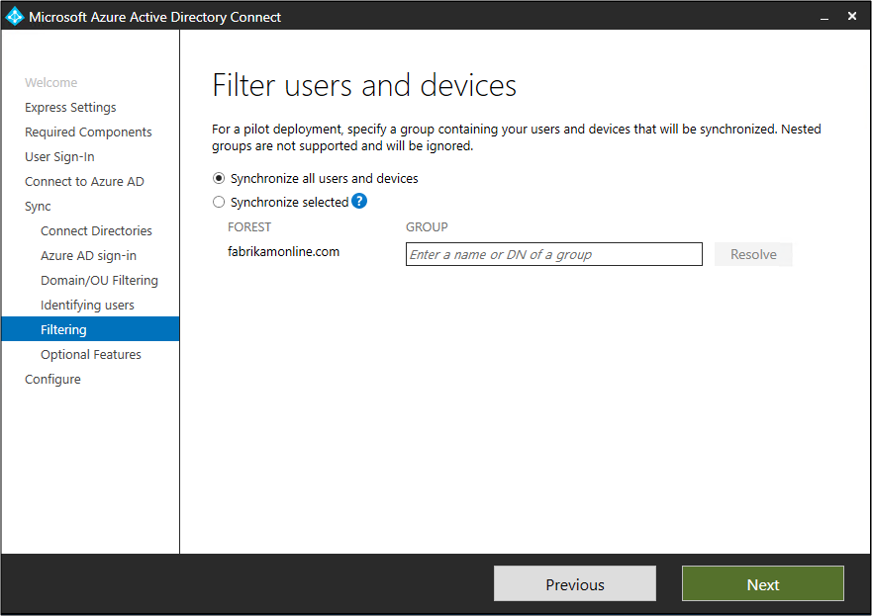

Filtrage de synchronisation basé sur les groupes

Le filtrage sur la fonctionnalité de groupes vous permet de synchroniser uniquement un petit sous-ensemble d’objets pour un pilote. Pour pouvoir utiliser cette fonctionnalité, créez un groupe à cette fin dans votre instance locale d’Active Directory. Ajoutez ensuite les utilisateurs et les groupes à synchroniser avec Microsoft Entra ID en tant que membres directs. Vous pouvez ajouter ou supprimer des utilisateurs plus tard à ce groupe pour tenir à jour la liste des objets qui doivent être présents dans Microsoft Entra ID.

Les objets que vous voulez synchroniser doivent tous être des membres directs du groupe. Les utilisateurs, les groupes, les contacts ou les ordinateurs/appareils doivent tous être des membres directs. L’appartenance à un groupe imbriqué n’est pas résolue. Lorsque vous ajoutez un groupe en tant que membre, seul le groupe est ajouté. Ses membres ne le sont pas.

Avertissement

Cette fonctionnalité est uniquement destinée à prendre en charge un déploiement pilote. Ne l’utilisez pas dans un environnement de production complet.

Dans un déploiement de production complet, il serait difficile de maintenir un seul groupe et tous les objets à synchroniser. À la place de la fonctionnalité de filtrage par groupe, utilisez l’une des méthodes décrites dans Configurer le filtrage.

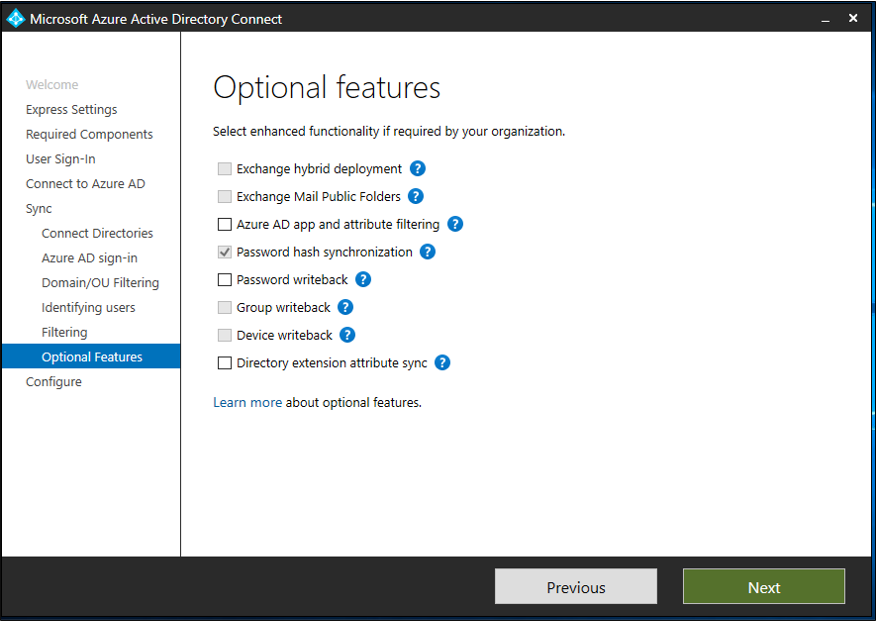

Fonctionnalités facultatives

Sur la page suivante, vous pouvez sélectionner des fonctionnalités facultatives pour votre scénario.

Avertissement

Microsoft Entra Connect version 1.0.8641.0 et les versions antérieures reposent sur Azure Access Control Service pour la réécriture du mot de passe. Ce service a été supprimé le 7 novembre 2018. Si vous utilisez l’une de ces versions de Microsoft Entra Connect et si vous avez activé la réécriture du mot de passe, les utilisateurs risquent de ne plus pouvoir changer ou réinitialiser leurs mots de passe une fois le service supprimé. Ces versions de Microsoft Entra Connect ne prennent pas en charge la réécriture du mot de passe.

Si vous souhaitez utiliser la réécriture du mot de passe, téléchargez la dernière version de Microsoft Entra Connect.

Avertissement

Si Azure AD Sync ou la synchronisation directe (DirSync) est activée, n’activez aucune fonctionnalité de réécriture dans Microsoft Entra Connect.

| Fonctionnalités facultatives | Description |

|---|---|

| Déploiement Exchange hybride | La fonctionnalité de déploiement Exchange hybride permet la coexistence de boîtes aux lettres Exchange en local et dans Microsoft 365. Microsoft Entra Connect synchronise un ensemble spécifique d’attributs de Microsoft Entra vers votre annuaire local. |

| Dossiers publics de messagerie Exchange | La fonctionnalité Dossiers publics de messagerie Exchange vous permet de synchroniser les objets Dossier public à extension messagerie de votre instance locale d’Active Directory avec Microsoft Entra ID. Notez qu’il n’est pas possible de synchroniser des groupes qui contiennent des dossiers publics en tant que membres, et que si vous tentez de le faire, une erreur de synchronisation se produit. |

| Filtrage des applications et des attributs Microsoft Entra | En activant le filtrage des applications et des attributs Microsoft Entra, vous pouvez personnaliser l’ensemble des attributs synchronisés. Cette option ajoute deux autres pages de configuration dans l’Assistant. Pour plus d’informations, consultez Filtrage des attributs et applications Microsoft Entra. |

| Synchronisation de hachage de mot de passe | Si vous avez sélectionné la fédération comme solution de connexion, vous pouvez activer la synchronisation de hachage de mot de passe. Vous pouvez ensuite l’utiliser comme option de sauvegarde. Si vous avez sélectionné l’authentification directe, vous pouvez activer cette option pour assurer la prise en charge pour les clients hérités et permettre une sauvegarde. Pour plus d’informations, consultez . |

| Réécriture du mot de passe | Utilisez cette option pour vérifier que les changements de mot de passe provenant de Microsoft Entra ID sont réécrits dans votre annuaire local. Pour en savoir plus, voir Prise en main de la gestion de mot de passe. |

| Écriture différée de groupe | Si vous utilisez des groupes de Microsoft 365, vous pouvez représenter des groupes dans votre instance locale de Active Directory. Cette option est disponible uniquement si Exchange est présent dans votre instance Active Directory locale. Pour plus d’informations, consultez Réécriture du groupe Microsoft Entra Connect. |

| Écriture différée des appareils | Pour les scénarios basés sur l’accès conditionnel, utilisez cette option afin de permettre la réécriture des objets d’appareil de Microsoft Entra ID sur votre instance locale d’Active Directory. Pour plus d’informations, consultez Activation de la réécriture d’appareil dans Microsoft Entra Connect. |

| Synchronisation des attributs des extensions d’annuaire | Sélectionnez cette option pour synchroniser les attributs spécifiés avec Microsoft Entra ID. Pour en savoir plus, voir Extensions d’annuaire. |

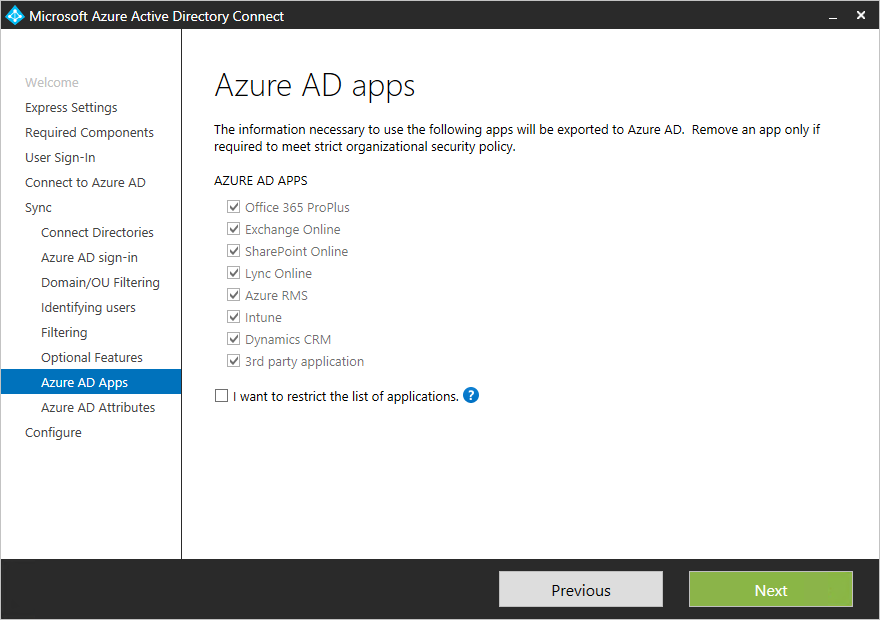

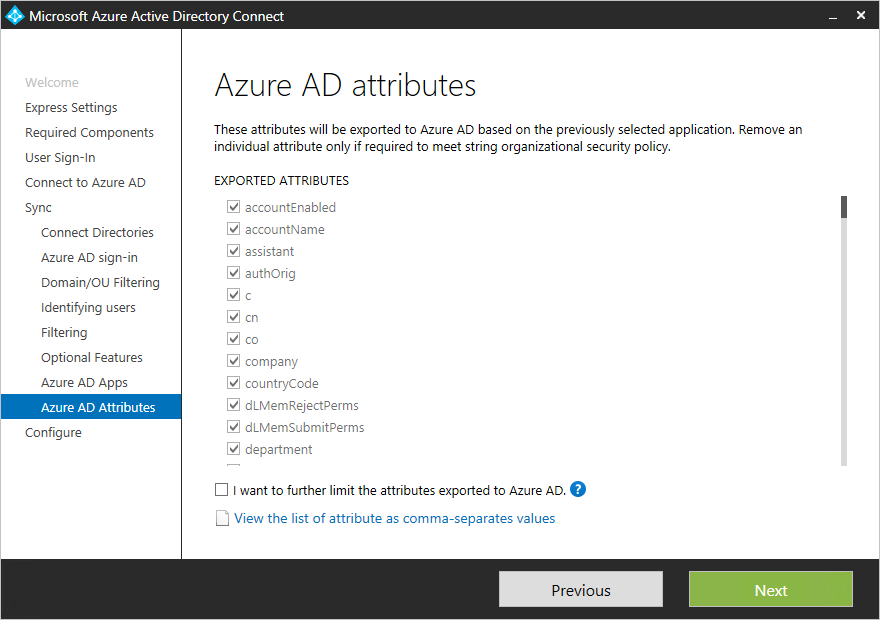

Filtrage des applications et des attributs Microsoft Entra

Si vous souhaitez limiter les attributs à synchroniser avec Microsoft Entra ID, commencez par sélectionner les services que vous utilisez. Si vous modifiez les sélections dans cette page, vous devez sélectionner explicitement un nouveau service en réexécutant l’assistant d’installation.

Selon les services sélectionnés à l’étape précédente, cette page affiche tous les attributs synchronisés. Cette liste est une combinaison de tous les types d’objet en cours de synchronisation. Si vous avez besoin que certains attributs ne soient pas synchronisés, vous pouvez effacer leur sélection.

Avertissement

La suppression d’attributs peut affecter la fonctionnalité. Pour consulter des recommandations et meilleures pratiques, voir Attributs à synchroniser.

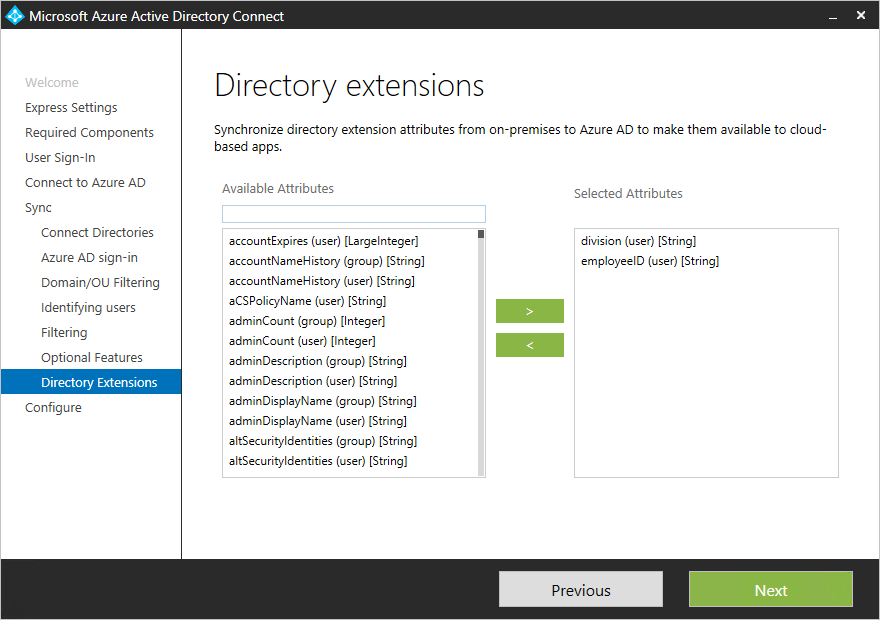

Synchronisation des attributs des extensions d’annuaire

Vous pouvez étendre le schéma dans Microsoft Entra ID en utilisant des attributs personnalisés ajoutés par votre organisation ou d’autres attributs dans Active Directory. Pour utiliser cette fonctionnalité, sélectionnez Synchronisation des attributs des extensions d’annuaire dans la page Fonctionnalités facultatives. Sur la page Extensions d’annuaire, vous pouvez sélectionner d’autres attributs à synchroniser.

Notes

La zone Attributs disponibles respecte la casse.

Pour en savoir plus, voir Extensions d’annuaire.

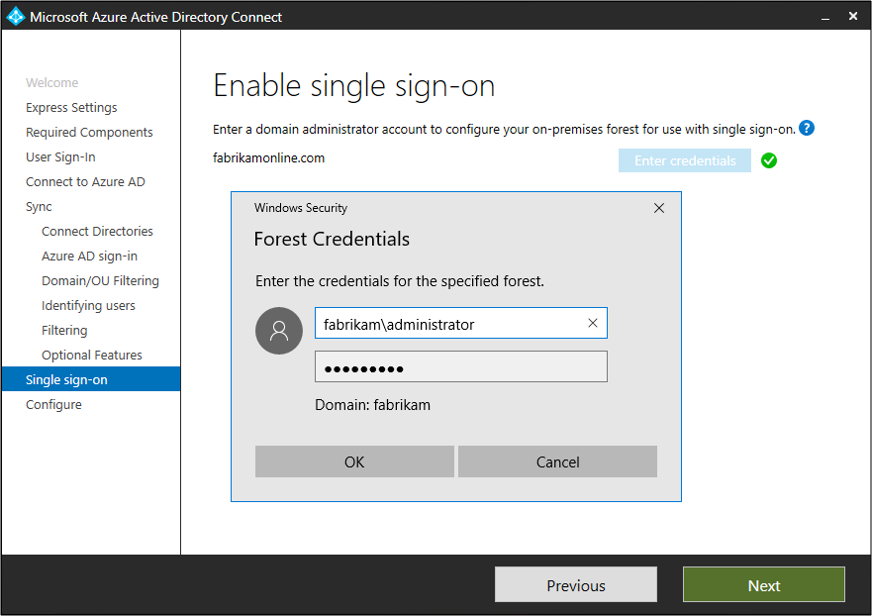

Activation de l'authentification unique

Sur la page Authentification unique, vous configurez l’authentification unique pour une utilisation avec la synchronisation de mot de passe ou l’authentification directe. Vous effectuez cette étape une fois pour chaque forêt synchronisée avec Microsoft Entra ID. La configuration implique deux étapes :

- création du compte d’ordinateur nécessaire dans votre instance Active Directory locale.

- configuration de la zone intranet des ordinateurs clients pour prendre en charge l’authentification unique.

Créer le compte d’ordinateur dans Active Directory

Pour chaque forêt ajoutée dans Microsoft Entra Connect, vous devez fournir les informations d’identification d’administrateur de domaine afin que le compte d’ordinateur puisse être créé dans chaque forêt. Les informations d'identification sont uniquement utilisées pour créer le compte. Elles ne sont pas stockées ou utilisées pour une autre opération. Ajoutez les informations d’identification sur la page Activer l’authentification unique, comme le montre l’image suivante.

Notes

Vous pouvez ignorer les forêts pour lesquelles vous ne souhaitez pas utiliser l’authentification unique.

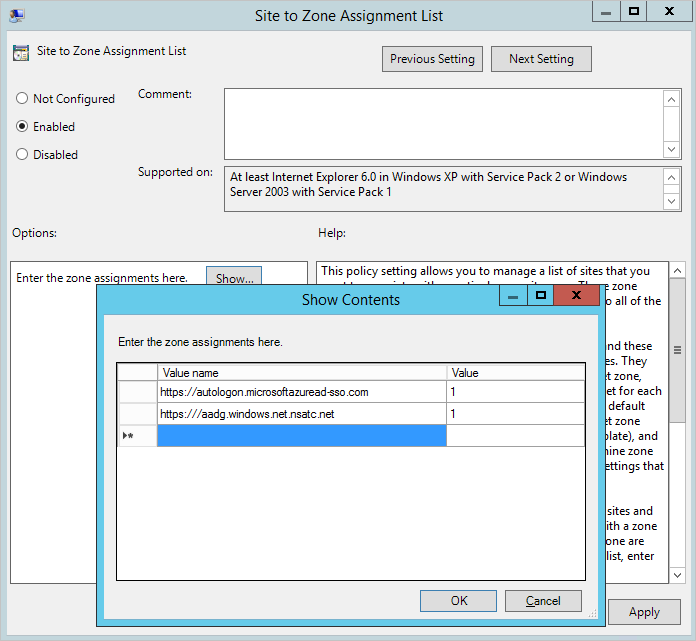

Configurer la zone intranet pour les ordinateurs clients

Pour que le client se connecte automatiquement dans la zone intranet, vérifiez que l’URL fait partie de celle-ci. Cette étape permet de vérifier que l’ordinateur joint à un domaine envoie automatiquement un ticket Kerberos à Microsoft Entra ID quand il est connecté au réseau d’entreprise.

Sur un ordinateur qui possède les outils de gestion de stratégie de groupe :

Ouvrez les outils de gestion de stratégie de groupe.

Modifiez la stratégie de groupe qui sera appliquée à tous les utilisateurs. Par exemple, la stratégie de domaine par défaut.

Accédez à Configuration utilisateur>Modèles d'administration>Composants Windows>Internet Explorer>Panneau de configuration Internet>Page Sécurité. Puis sélectionnez Liste des attributions de sites aux zones.

Activez la stratégie. Ensuite, dans la boîte de dialogue, entrez un nom de valeur de

https://autologon.microsoftazuread-sso.comethttps://aadg.windows.net.nsatc.netavec une valeur de1pour les deux URL. Votre configuration doit ressembler à l’image suivante.

Sélectionnez OK deux fois.

Configuration de la fédération avec AD FS

Vous pouvez configurer AD FS avec Microsoft Entra Connect en quelques clics. Avant de commencer, vous devez :

- Windows Server 2012 R2 ou une version ultérieure pour le serveur de fédération. La gestion à distance doit être activée.

- Windows Server 2012 R2 ou une version ultérieure pour le serveur proxy d’application web. La gestion à distance doit être activée.

- Un certificat TLS/SSL pour le nom de service de fédération que vous prévoyez d’utiliser (par exemple, sts.contoso.com).

Remarque

Vous pouvez mettre à jour un certificat TLS/SSL pour votre batterie AD FS à l’aide de Microsoft Entra Connect, même si vous ne l’utilisez pas pour gérer l’approbation de fédération.

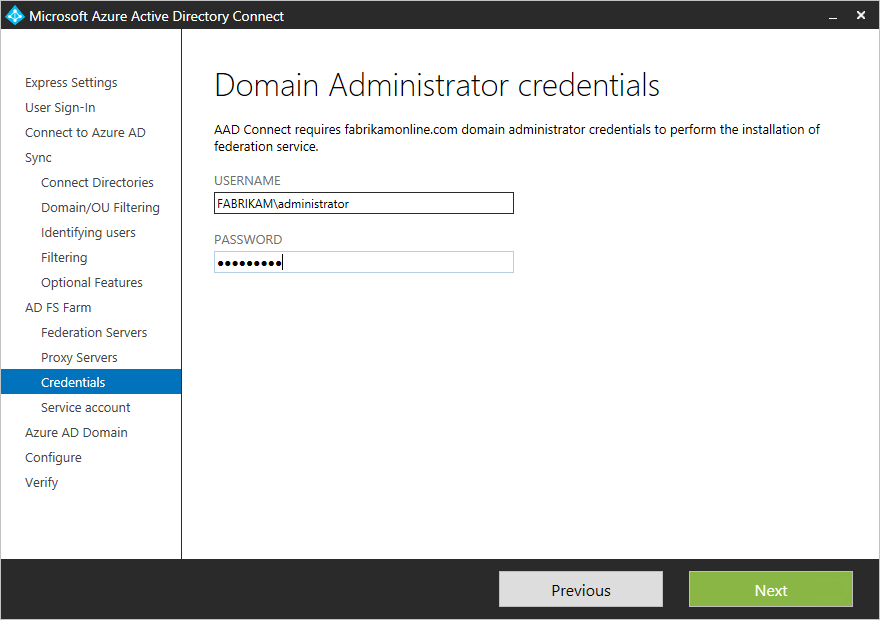

Conditions préalables à la configuration AD FS

Pour configurer votre batterie AD FS à l’aide de Microsoft Entra Connect, vérifiez que WinRM est activé sur les serveurs distants. Vérifiez que vous avez effectué les autres tâches dans les conditions préalables de la fédération. Veillez également à respecter les conditions relatives aux ports listés dans le tableau Serveur Microsoft Entra Connect et serveurs de fédération/WAP.

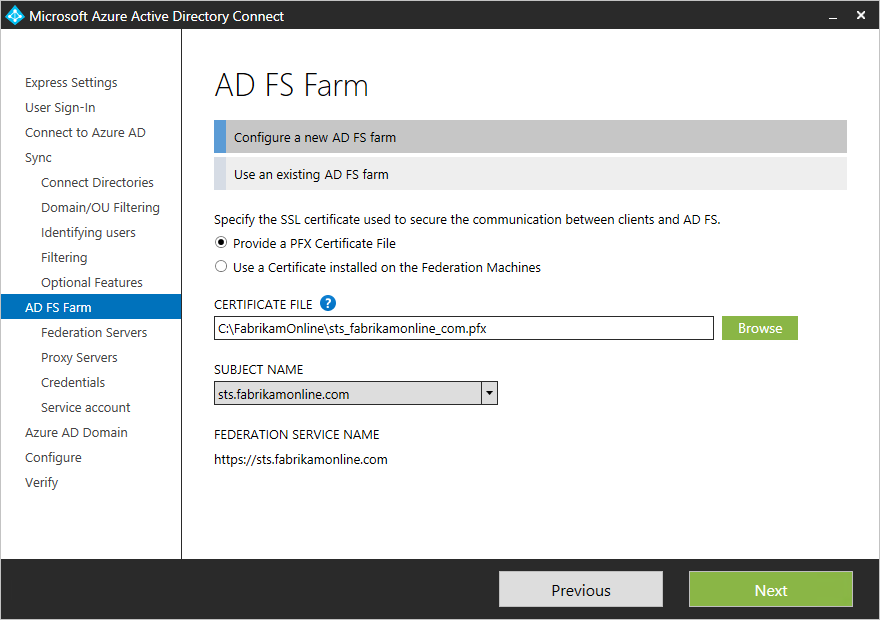

Création d’une batterie de serveurs AD FS ou utilisation d’une batterie de serveurs AD FS existante

Vous pouvez utiliser une batterie de serveurs AD FS ou en créer une nouvelle. Si vous choisissez de créer une batterie de serveurs, vous devez fournir le certificat TLS/SSL. Si ce dernier est protégé par un mot de passe, vous êtes invité à entrer ce mot de passe.

Si vous choisissez d’utiliser une batterie AD FS existante, vous voyez la page qui vous permet de configurer la relation d’approbation entre AD FS et Microsoft Entra ID.

Remarque

Vous pouvez utiliser Microsoft Entra Connect pour gérer une seule batterie AD FS. Si vous disposez d’une approbation de fédération où Microsoft Entra ID est configuré sur la batterie AD FS sélectionnée, Microsoft Entra Connect recrée l’approbation à partir de zéro.

Spécification des serveurs AD FS

Spécifiez les serveurs sur lesquels vous souhaitez installer AD FS. Vous pouvez ajouter un ou plusieurs serveurs selon vos besoins de capacité. Avant la configuration, joignez tous les serveurs AD FS à Active Directory. Cette étape n’est pas requise pour les serveurs proxy d’application Web.

Microsoft recommande d’installer un seul serveur AD FS pour les déploiements de test et pilote. Après la configuration initiale, vous pouvez ajouter et déployer d’autres serveurs pour répondre à vos besoins de mise à l’échelle en réexécutant Microsoft Entra Connect.

Remarque

Avant d’effectuer cette configuration, vérifiez que tous vos serveurs sont joints à un domaine Microsoft Entra.

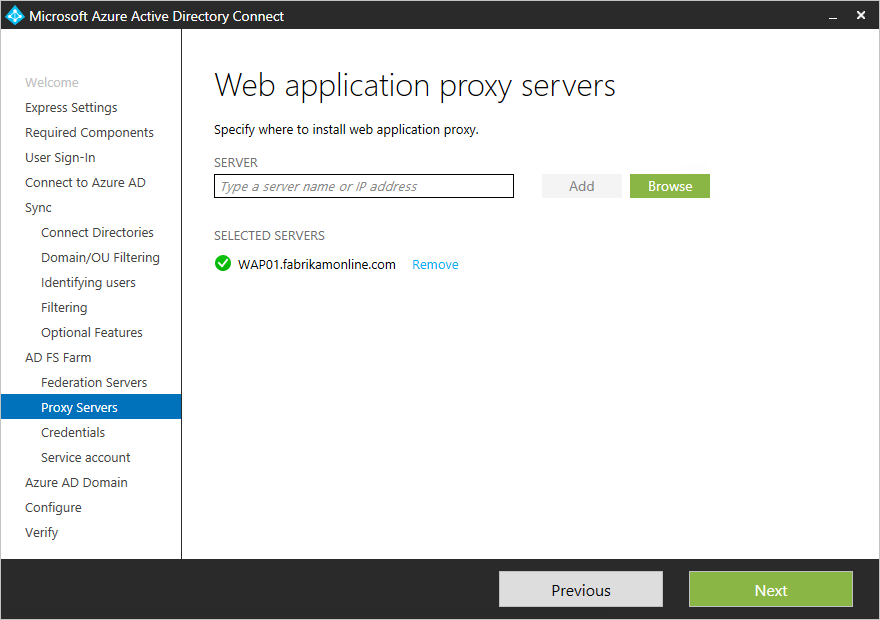

Spécification des serveurs proxy d’application web

Spécifiez vos serveurs proxy d’application web. Le serveur proxy d’application Web est déployé dans votre réseau de périmètre, face à l’extranet. Il prend en charge les demandes d’authentification provenant de l’extranet. Vous pouvez ajouter un ou plusieurs serveurs selon vos besoins de capacité.

Microsoft recommande d’installer un serveur proxy d’application web unique pour un déploiement de test ou pilote. Après la configuration initiale, vous pouvez ajouter et déployer d’autres serveurs pour répondre à vos besoins de mise à l’échelle en réexécutant Microsoft Entra Connect. Nous vous recommandons de prévoir un nombre suffisant de serveurs proxy pour répondre aux demandes d’authentification à partir de l’intranet.

Notes

- Si le compte que vous utilisez n’est pas un compte d’administrateur local sur les serveurs proxy d'application web, vous êtes invité à saisir les informations d’identification de l’administrateur.

- Avant de spécifier des serveurs proxy d’application web, vérifiez qu’il existe une connectivité HTTP/HTTPS entre le serveur Microsoft Entra Connect et le serveur proxy d’application web.

- Assurez-vous qu’il existe une connectivité HTTP/HTTPS entre le serveur d’applications web et le serveur AD FS pour autoriser les transmissions de demandes d’authentification.

Vous êtes invité à saisir des informations d’identification afin que le serveur d’application web puisse établir une connexion sécurisée avec le serveur AD FS. Ces informations d’identification doivent être destinées à un compte d’administrateur local sur le serveur AD FS.

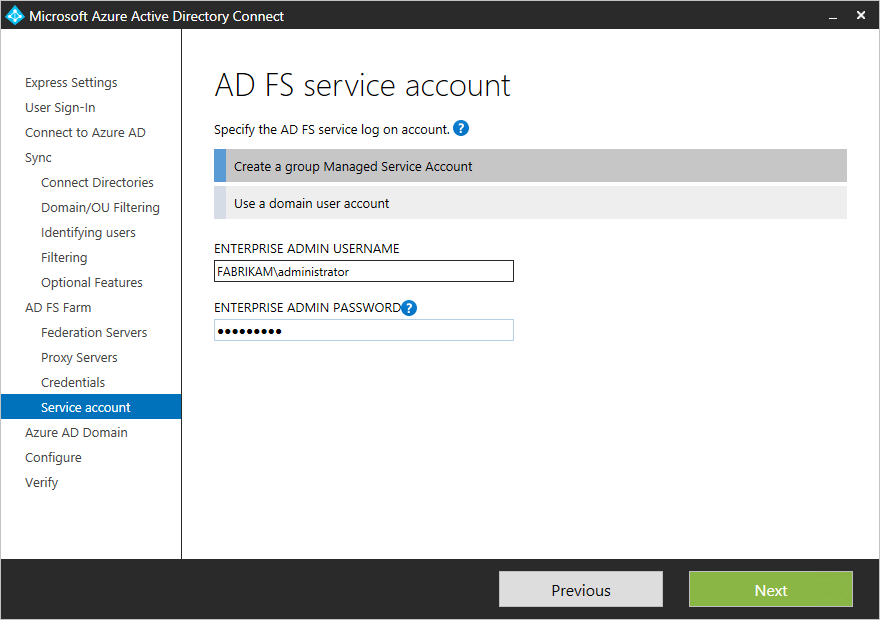

Spécification du compte de service pour le service AD FS

Le service AD FS requiert un compte de service de domaine pour authentifier les utilisateurs et rechercher les informations utilisateur dans Active Directory. Il prend en charge 2 types de compte de service :

- Compte de service géré de groupe : Ce type de compte a été introduit dans AD DS par Windows Server 2012. Ce type de compte fournit des services tels que AD FS. Il s’agit d’un compte unique dans lequel vous n’avez pas besoin de mettre à jour le mot de passe régulièrement. Utilisez cette option s’il existe déjà des contrôleurs de domaine Windows Server 2012 dans le domaine auquel appartiennent vos serveurs AD FS.

- Compte d’utilisateur de domaine : Ce type de compte vous oblige à fournir un mot de passe et à le mettre à jour régulièrement lorsqu’il expire. Utilisez cette option uniquement s’il n’y a aucun contrôleur de domaine Windows Server 2012 dans le domaine auquel appartiennent vos serveurs AD FS.

Si vous avez sélectionné Créer un compte de service géré de groupe et que cette fonctionnalité n’a jamais été utilisée dans Active Directory, saisissez des informations d’identification d’administrateur d’entreprise. Ces informations serviront à initialiser le magasin de clés et à activer la fonctionnalité dans Active Directory.

Remarque

Microsoft Entra Connect vérifie si le service AD FS est déjà inscrit en tant que nom SPN (nom de principal du service) dans le domaine. AD DS n’autorise pas l’inscription de SPN en double en même temps. Si un SPN en double est trouvé, vous ne pouvez pas poursuivre l’opération avant de l’avoir supprimé.

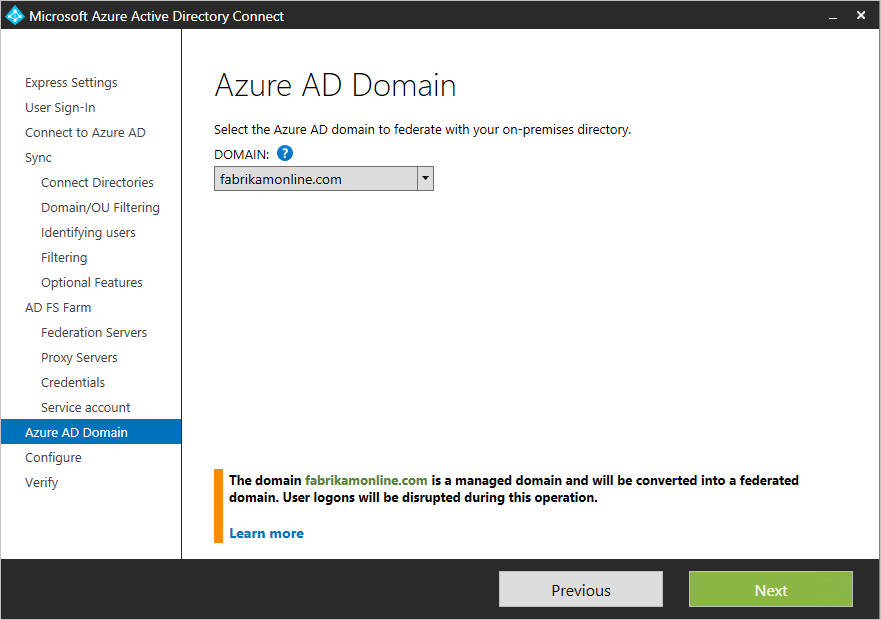

Sélectionner le domaine Microsoft Entra à fédérer

Utilisez la page Domaine Microsoft Entra pour configurer la relation de fédération entre AD FS et Microsoft Entra ID. Ici, vous configurez AD FS pour fournir des jetons de sécurité à Microsoft Entra ID. Vous configurez également Microsoft Entra ID pour approuver les jetons de cette instance AD FS.

Cette page vous permet de configurer un seul domaine durant l’installation initiale. Vous pourrez configurer des domaines supplémentaires plus tard en réexécutant Microsoft Entra Connect.

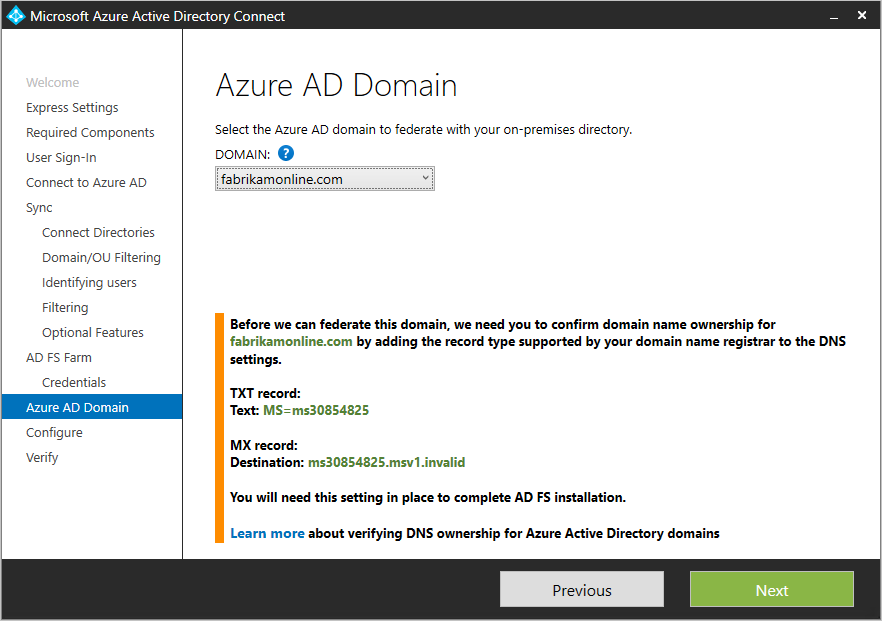

Vérifier le domaine Microsoft Entra sélectionné pour la fédération

Quand vous sélectionnez le domaine à fédérer, Microsoft Entra Connect fournit des informations qui vous permettent de vérifier un domaine non vérifié. Pour plus d’informations, consultez Ajouter et vérifier le domaine.

Remarque

Microsoft Entra Connect tente de vérifier le domaine durant la phase de configuration. Si vous n’ajoutez pas les enregistrements DNS (Domain Name System) nécessaires, la configuration ne peut pas être effectuée.

Configuration de la fédération avec PingFederate

Vous pouvez configurer PingFederate avec Microsoft Entra Connect en quelques clics. Les prérequis suivants sont obligatoires :

- PingFederate 8.4 ou version ultérieure. Pour plus d’informations, consultez Intégration de PingFederate à Microsoft Entra ID et Microsoft 365 dans la documentation de Ping Identity.

- Un certificat TLS/SSL pour le nom de service de fédération que vous prévoyez d’utiliser (par exemple, sts.contoso.com).

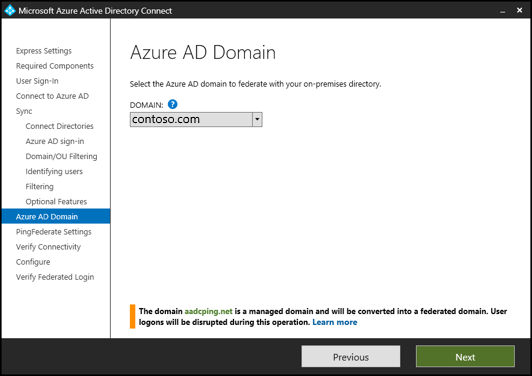

Vérifier le domaine

Après avoir choisi de configurer la fédération avec PingFederate, vous êtes invité à vérifier le domaine que vous voulez fédérer. Sélectionnez le domaine dans le menu déroulant.

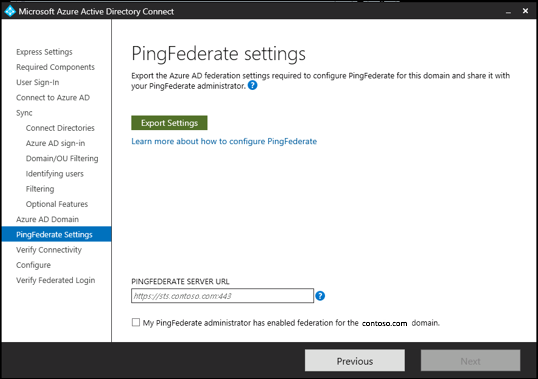

Exporter les paramètres PingFederate

Configurez PingFederate en tant que serveur de fédération pour chaque domaine Azure fédéré. Sélectionnez Paramètres d’exportation pour partager ces informations avec votre administrateur PingFederate. L’administrateur du serveur de fédération met à jour la configuration, puis fournit l’URL et le numéro de port du serveur PingFederate pour que Microsoft Entra Connect puisse vérifier les paramètres de métadonnées.

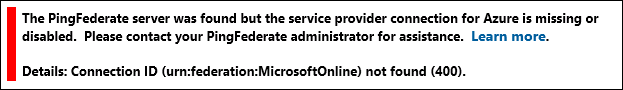

Contactez votre administrateur PingFederate pour résoudre les éventuels problèmes de validation. Voici une image montrant des informations concernant un serveur PingFederate qui n’a pas de relation d’approbation valide avec Azure.

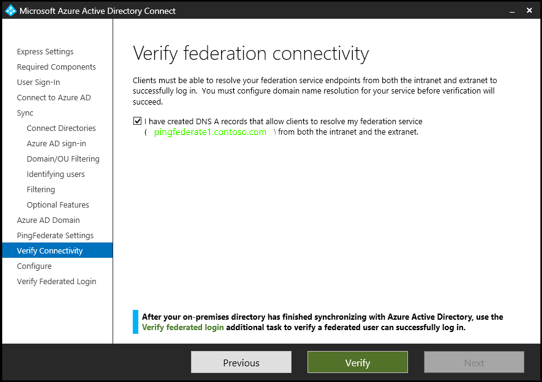

Vérifier la connectivité de fédération

Microsoft Entra Connect tente de valider les points de terminaison d’authentification qu’il récupère à partir des métadonnées PingFederate à l’étape précédente. Microsoft Entra Connect tente d’abord de résoudre les points de terminaison à l’aide de vos serveurs DNS locaux. Ensuite, une tentative de résolution des points de terminaison à l’aide d’un fournisseur DNS externe est effectuée. Contactez votre administrateur PingFederate pour résoudre les éventuels problèmes de validation.

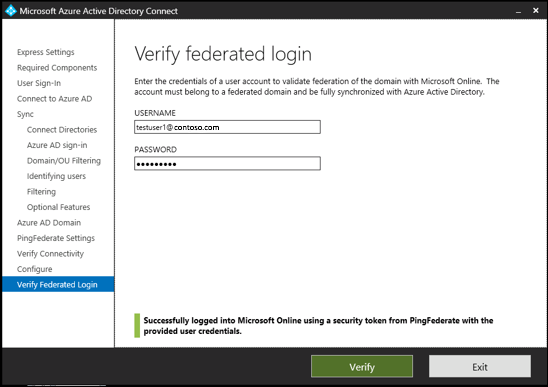

Vérifiez la connexion de fédération

Enfin, vous pouvez vérifier le flux de connexion fédérée tout juste configuré en vous connectant au domaine fédéré. Si votre connexion réussit, la fédération avec PingFederate est correctement configurée.

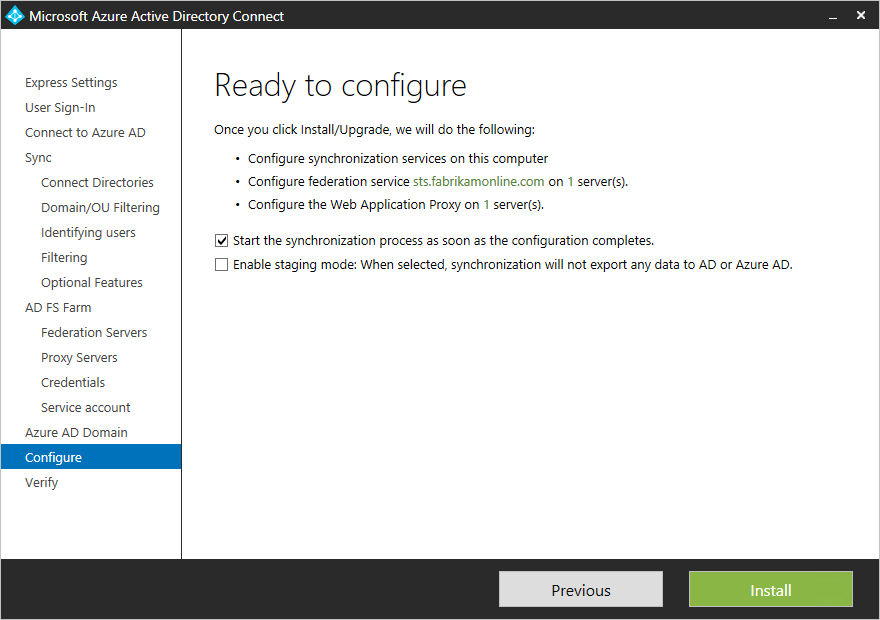

Pages de configuration et de vérification

La configuration se produit sur la page Configurer.

Notes

Avant de poursuivre l’installation, si vous avez configuré la fédération, vérifiez que vous avez configuré la Résolution de noms pour les serveurs de fédération.

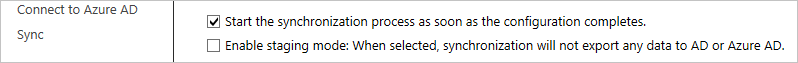

Utiliser le mode intermédiaire

Vous pouvez configurer un nouveau serveur de synchronisation en parallèle avec le mode intermédiaire. Si vous souhaitez utiliser ce programme d’installation, un seul serveur de synchronisation peut s’exporter vers un répertoire dans le cloud. Toutefois, si vous souhaitez procéder à un déplacement à partir d’un autre serveur, par exemple un serveur exécutant DirSync, vous pouvez activer Microsoft Entra Connect en mode intermédiaire.

Lorsque vous activez le programme d’installation intermédiaire, le moteur de synchronisation importe et synchronise les données normalement. Toutefois, il n’exporte aucune donnée vers Microsoft Entra ID ou Active Directory. En mode simulation, les fonctionnalités de synchronisation/de réécriture du mot de passe sont désactivées.

En mode intermédiaire, vous pouvez modifier le moteur de synchronisation selon vos besoins et examiner ce qui doit être exporté. Lorsque la configuration vous convient, réexécutez l’Assistant Installation et désactivez le mode intermédiaire.

Les données sont désormais exportées vers Microsoft Entra ID à partir du serveur. Veillez à désactiver l’autre serveur en même temps, pour qu’un seul serveur puisse exporter de manière active.

Pour en savoir plus, voir Mode intermédiaire.

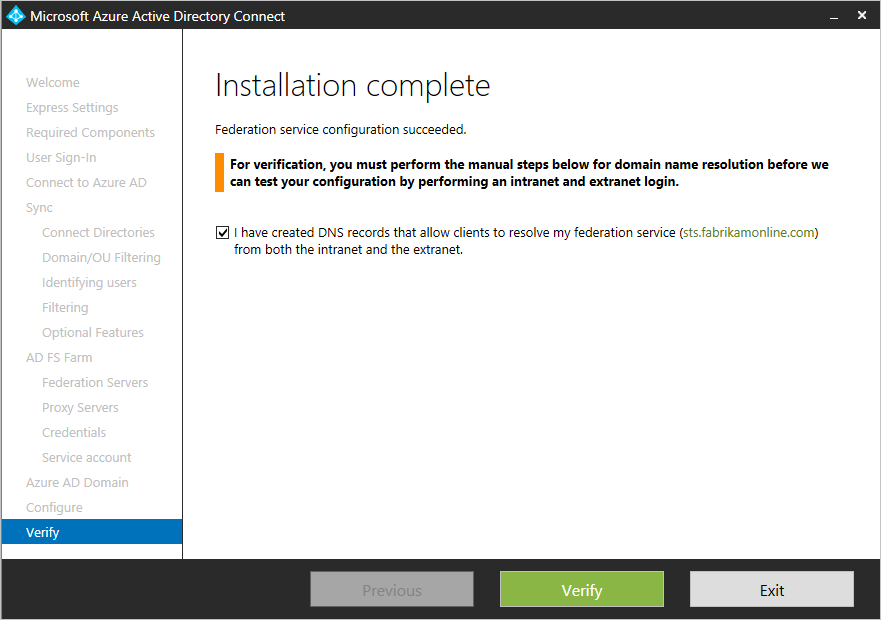

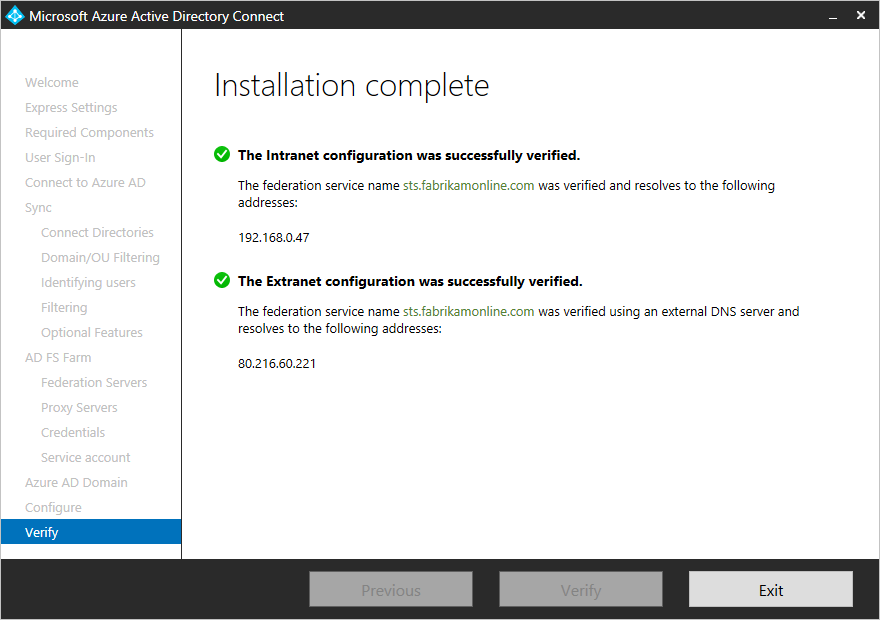

Vérification de votre configuration de fédération

Microsoft Entra Connect vérifie les paramètres DNS quand vous sélectionnez le bouton Vérifier. Les paramètres suivants sont vérifiés :

- Connectivité intranet

- Résoudre le FQDN de fédération : Microsoft Entra Connect vérifie si le DNS peut résoudre le FQDN (nom de domaine complet) de fédération pour garantir la connectivité. Si Microsoft Entra Connect ne peut pas résoudre le FQDN, la vérification échoue. Vérifiez qu’un enregistrement DNS est présent pour le nom de domaine complet du service de fédération, afin que la vérification puisse être menée à bien.

- Enregistrement A DNS : Microsoft Entra Connect vérifie si votre service FS (Federation Service) dispose d’un enregistrement A. En l’absence d’enregistrement A, la vérification échoue. Créez un enregistrement A plutôt qu’un enregistrement CNAME pour votre nom de domaine complet de fédération afin de mener à bien la vérification.

- Connectivité extranet

Résoudre le FQDN de fédération : Microsoft Entra Connect vérifie si le DNS peut résoudre le FQDN (nom de domaine complet) de fédération pour garantir la connectivité.

Pour valider l’authentification de bout en bout, vous devez effectuer manuellement un ou plusieurs des tests suivants :

- À la fin de la synchronisation, dans Microsoft Entra Connect, utilisez la tâche supplémentaire Vérifier la connexion fédérée pour vérifier l’authentification du compte d’utilisateur local de votre choix.

- Vérifiez que vous pouvez vous connecter avec un navigateur à partir d’une machine jointe au domaine sur l’intranet. Se connecter à https://myapps.microsoft.com. Utilisez ensuite votre compte connecté pour vérifier la connexion. Le compte d’administrateur AD DS intégré n’est pas synchronisé et ne peut pas être utilisé pour la vérification.

- Vérifiez que vous pouvez vous connecter à partir d’un appareil, depuis l’extranet. Sur un ordinateur personnel ou un appareil mobile, connectez-vous à https://myapps.microsoft.com. Fournissez ensuite vos informations d’identification.

- Valider la connexion à un client complet. Se connecter à https://testconnectivity.microsoft.com. Ensuite, sélectionnez Office 365>Test d’authentification unique Office 365.

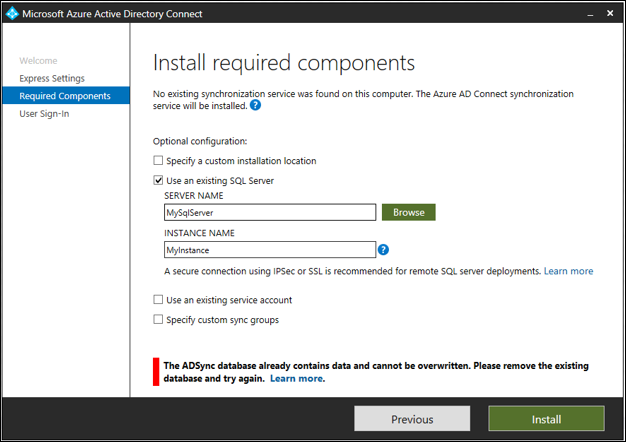

Résoudre les problèmes

Cette section contient des informations de résolution des problèmes que vous pouvez utiliser si vous rencontrez un problème durant l’installation de Microsoft Entra Connect.

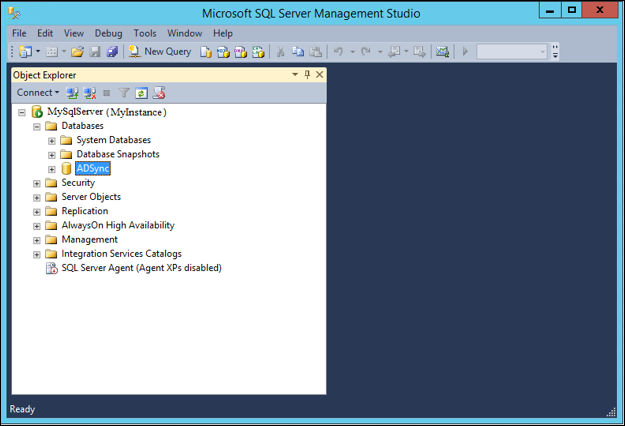

Quand vous personnalisez une installation de Microsoft Entra Connect, dans la page Installer les composants nécessaires, vous pouvez sélectionner Utiliser un serveur SQL Server existant. L’erreur suivante peut s’afficher : « The ADSync database already contains data and cannot be overwritten » (La base de données ADSync contient déjà des données et ne peut pas être écrasée). Please remove the existing database and try again. (La base de données ADSync contient déjà des données et ne peut pas être écrasée. Veuillez supprimer la base de données existante et réessayer.) »

Vous voyez cette erreur, car une base de données nommée ADSync existe déjà sur l’instance SQL du serveur SQL que vous avez spécifiée.

Vous voyez généralement cette erreur après avoir désinstallé Microsoft Entra Connect. La base de données n’est pas supprimée de l’ordinateur qui exécute le serveur SQL Server quand vous désinstallez Microsoft Entra Connect.

Pour corriger ce problème :

Vérifiez la base de données ADSync utilisée par Microsoft Entra Connect avant sa désinstallation. Assurez-vous que la base de données n’est plus utilisée.

Sauvegardez la base de données.

Supprimer la base de données :

- Utilisez Microsoft SQL Server Management Studio pour vous connecter à une instance SQL.

- Recherchez la base de données ADSync et cliquez dessus avec le bouton droit.

- Dans le menu contextuel, sélectionnez Supprimer.

- Sélectionnez OK pour supprimer la base de données.

Après avoir supprimé la base de données ADSync, sélectionnez Installer pour tenter à nouveau l’installation.

Étapes suivantes

Une fois l’installation terminée, déconnectez-vous de Windows. Reconnectez-vous à Windows avant d’utiliser le gestionnaire Synchronization Service Manager ou l’éditeur de règles de synchronisation.

Une fois que vous avez installé Microsoft Entra Connect, vous pouvez vérifier l’installation et attribuer des licences.

Pour plus d’informations sur les fonctionnalités que vous avez activées durant l’installation, consultez Prévenir les suppressions accidentelles et Microsoft Entra Connect Health.

Pour plus d’informations sur d’autres sujets courants, consultez Microsoft Entra Connect Sync : Planificateur et Intégrer vos identités locales à Microsoft Entra ID.