Classeur d’analyse des risques Identity Protection

Protection des ID Microsoft Entra détecte, corrige et prévient les identités compromises. En tant qu’administrateur informatique, vous souhaitez comprendre les tendances des risques dans vos organisations et les opportunités pour une meilleure configuration des stratégies. Avec le classeur d’analyse des risques Identity Protection, vous pouvez répondre à des questions courantes sur votre implémentation Identity Protection.

Cet article vous donne une vue d’ensemble du classeur d’analyse des risques liés à la protection des identités.

Prérequis

Pour utiliser Azure Workbooks pour Microsoft Entra ID, vous avez besoin de :

- Un locataire Microsoft Entra avec une licence Premium P1

- Un espace de travail Log Analytics et accède à cet espace de travail

- Les rôles appropriés pour Azure Monitor et Microsoft Entra ID

Espace de travail Log Analytics

Vous devez créer un espace de travail Log Analytics avant de pouvoir utiliser Microsoft Entra Workbooks. plusieurs facteurs déterminent l’accès aux espaces de travail Log Analytics. Vous avez besoin des rôles appropriés pour l’espace de travail et les ressources qui envoient les données.

Pour plus d’informations, consultez Gérer l’accès aux espaces de travail Log Analytics.

Rôles Azure Monitor

Azure Monitor fournit deux rôles intégrés pour l’affichage des données de surveillance et la modification des paramètres de supervision. Le contrôle d’accès en fonction du rôle (RBAC) Azure fournit également deux rôles Log Analytics intégrés qui accordent un accès similaire.

Affichage :

- Lecteur d’analyse

- Lecteur Log Analytics

Afficher et modifier les paramètres :

- Contributeur d’analyse

- Contributeur Log Analytics

Rôles Microsoft Entra

L'accès en lecture seule vous permet d'afficher les données du journal Microsoft Entra ID dans un classeur, d'interroger les données de Log Analytics ou de lire les journaux dans le centre d'administration Microsoft Entra. L'accès aux mises à jour ajoute la possibilité de créer et de modifier des paramètres de diagnostic pour envoyer des données Microsoft Entra à un espace de travail Log Analytics.

Lecture :

- Lecteur de rapports

- Lecteur de sécurité

- Lecteur général

Mettre à jour :

- Administrateur de la sécurité

Pour plus d'informations sur les rôles intégrés Microsoft Entra, voir Rôles intégrés Microsoft Entra.

Pour plus d’informations sur les rôles RBAC pour Log Analytics, consultez Rôles intégrés Azure.

Description

En tant qu’administrateur informatique, vous devez comprendre les tendances en matière de risques associés à l’identité et de lacunes dans vos implémentations de stratégie pour vous assurer que vous protégez mieux votre organisation contre la compromission de l’identité. Le classeur d’analyse des risques Identity Protection vous permet d’analyser l’état des risques au sein de votre organisation.

Ce classeur :

- Fournit des visualisations de l’endroit dans le monde où le risque est détecté.

- Permet de comprendre les tendances en temps réel par rapport aux détections de risques hors ligne.

- Fournit un aperçu de l’efficacité de vos réponses face aux utilisateurs à risque.

Comment accéder au classeur

Connectez-vous au centre d’administration Microsoft Entra à l’aide de la combinaison de rôles appropriée.

Accédez à Identité>Surveillance et intégrité>Classeurs.

Sélectionnez le classeur Analyse des risques de protection de l'identité dans la section Utilisation.

Sections du classeur

Ce classeur comporte cinq sections :

- Carte thermique des détections de risque

- Détections de risques hors connexion et en temps réel

- Tendances de détection des risques

- Utilisateurs à risque

- Résumé

Filtres

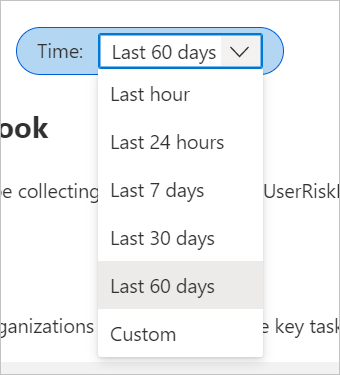

Ce classeur prend en charge la définition d’un filtre d’intervalle de temps.

Il existe plus de filtres dans les sections tendances de détection des risques et utilisateurs à risque.

Tendances de détection des risques :

- Type de synchronisation de la détection (en temps réel ou hors connexion)

- Niveau de risque (faible, moyen, élevé ou aucun)

Utilisateurs à risque :

- Détails des risques (qui indiquent pourquoi le niveau de risque d’un utilisateur a été modifié)

- Niveau de risque (faible, moyen, élevé ou aucun)

Bonnes pratiques

Activer les politiques de connexion à risque – pour demander une authentification multifacteur (MFA) à risque moyen ou supérieur. L’activation de la stratégie réduit la proportion de détections de risque en temps réel actives en permettant aux utilisateurs légitimes de corriger eux-mêmes les détections de risque avec MFA.

Activer une politique d'utilisateur à risque – pour permettre aux utilisateurs de corriger en toute sécurité leurs comptes lorsqu'ils sont considérés comme à haut risque. L’activation de la stratégie réduit le nombre d’utilisateurs à risque actifs dans votre organisation en retournant les informations d’identification de l’utilisateur dans un état sûr.

Pour en savoir plus sur Identity Protection, consultez Qu’est-ce qu’Identity Protection.

Pour plus d’informations sur les classeurs Microsoft Entra, consultez Utilisation des classeurs Microsoft Entra.