Stratégie de détection et de réponse des points de terminaison pour la sécurité des points de terminaison dans Intune

Lorsque vous intégrez Microsoft Defender pour point de terminaison à Intune, vous pouvez utiliser des stratégies de sécurité de point de terminaison pour la détection et la réponse des points de terminaison (EDR) pour gérer les paramètres EDR et intégrer les appareils à Microsoft Defender pour point de terminaison.

Les fonctionnalités de détection et de réponse des points de terminaison de Microsoft Defender pour point de terminaison fournissent des détections d’attaque avancées qui sont quasiment en temps réel et exploitables. Les analystes de la sécurité peuvent hiérarchiser efficacement les alertes, avoir une meilleure visibilité de l’ampleur d’une faille et prendre des mesures correctives pour remédier aux menaces.

S’applique à :

- Linux

- macOS

- Windows 10

- Windows 11

- Windows Server 2012 R2 et versions ultérieures (en cas de gestion par Configuration Manager via le scénario d’attachement de locataire ou via le scénario de gestion des paramètres de sécurité Microsoft Defender pour point de terminaison)

À propos de Intune stratégie pour la détection et la réponse des points de terminaison

Les stratégies de détection et de réponse des points de terminaison de Intune incluent des profils spécifiques à la plateforme pour gérer l’installation d’intégration de Microsoft Defender pour point de terminaison. Chaque profil inclut un package d’intégration qui s’applique à la plateforme d’appareil ciblée par la stratégie. Les packages d’intégration sont la façon dont les appareils sont configurés pour fonctionner avec Microsoft Defender pour point de terminaison. Après l’intégration d’un appareil, vous pouvez commencer à utiliser les données de menace de cet appareil.

Vous créez et gérez des stratégies EDR à partir du nœud Détection et réponse de point de terminaison qui se trouve dans le nœud Sécurité du point de terminaison du centre d’administration Microsoft Intune.

Lorsque vous créez une stratégie EDR pour intégrer des appareils, vous pouvez utiliser l’option de stratégie préconfigurée ou créer une stratégie qui nécessite une configuration manuelle des paramètres, y compris l’identification du package d’intégration :

Stratégie préconfigurée : prise en charge uniquement pour les appareils Windows, utilisez cette option pour déployer rapidement une stratégie d’intégration EDR préconfigurée sur tous les appareils applicables. Vous pouvez utiliser l’option de stratégie préconfigurée pour les appareils gérés avec Intune et pour les appareils attachés au locataire gérés via Configuration Manager. Lorsque vous utilisez l’option préconfigurée, vous ne pouvez pas modifier les paramètres de la stratégie avant sa création et son déploiement initial. Après le déploiement, vous pouvez modifier quelques paramètres de sélection. Pour plus d’informations, consultez Utiliser une stratégie EDR préconfigurée dans cet article.

Créer manuellement une stratégie : prise en charge pour toutes les plateformes, utilisez cette option pour créer une stratégie d’intégration que vous pouvez déployer sur des groupes discrets d’appareils. Lorsque vous utilisez ce chemin d’accès, vous pouvez configurer l’un des paramètres disponibles dans la stratégie avant qu’elle ne soit déployée sur des groupes attribués. Pour plus d’informations, consultez Utiliser une stratégie EDR créée manuellement dans cet article.

En fonction de la plateforme cible par une stratégie, les stratégies EDR pour les appareils que vous gérez avec Intune les déploient sur des groupes d’appareils à partir de Microsoft Entra ID ou sur des regroupements d’appareils locaux que vous synchronisez à partir de Configuration Manager via le scénario d’attachement de locataire.

Conseil

En plus de la stratégie EDR, vous pouvez utiliser la stratégie de configuration d’appareil pour intégrer des appareils à Microsoft Defender pour point de terminaison. Toutefois, les stratégies de configuration des appareils ne prennent pas en charge les appareils attachés au locataire.

Lorsque vous utilisez plusieurs stratégies ou types de stratégies, comme la stratégie Configuration de l’appareil ou la stratégie Détection de point de terminaison et réponse pour gérer les mêmes paramètres d’appareil (par exemple, l’intégration à Defender pour point de terminaison), vous pouvez créer des conflits de stratégie sur les appareils. Pour plus d’informations sur les conflits, consultez Gérer les conflits dans l’article Gérer les stratégies de sécurité.

Prérequis pour les stratégies EDR

Général :

Locataire pour Microsoft Defender pour point de terminaison : votre locataire Microsoft Defender pour point de terminaison doit être intégré à votre locataire Microsoft Intune (abonnement Intune) avant de pouvoir créer des stratégies EDR. Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Utilisez Microsoft Defender pour point de terminaison pour obtenir des conseils sur l’intégration de Microsoft Defender pour point de terminaison avec Microsoft Intune.

- Connectez Microsoft Defender pour point de terminaison à Intune pour configurer la connexion de service à service entre Intune et Microsoft Defender pour point de terminaison.

Prise en charge des clients Configuration Manager :

Configurer l’attachement de locataire pour les appareils Configuration Manager : pour prendre en charge le déploiement de la stratégie EDR sur les appareils gérés par Configuration Manager, configurez l’attachement de locataire. Cette tâche inclut la configuration Configuration Manager regroupements d’appareils pour prendre en charge les stratégies de sécurité des points de terminaison à partir de Intune.

Pour configurer l’attachement de locataire, y compris la synchronisation des regroupements de Configuration Manager avec le centre d’administration Microsoft Intune et leur permettre d’utiliser des stratégies pour la sécurité des points de terminaison, consultez Configurer l’attachement de locataire pour prendre en charge les stratégies de protection des points de terminaison.

Pour plus d’informations sur l’utilisation de stratégies EDR avec des appareils attachés au locataire, consultez Configurer Configuration Manager pour prendre en charge la stratégie EDR dans cet article.

Contrôle d’accès en fonction du rôle

Pour obtenir des conseils sur l’attribution du niveau approprié d’autorisations et de droits pour gérer Intune stratégie de détection de point de terminaison et de réponse, consultez Assign-based-role-access-controls-for-endpoint-security-policy.

À propos du nœud de détection et de réponse de point de terminaison

Dans le centre d’administration Microsoft Intune, le nœud Détection et réponse de point de terminaison est divisé en deux onglets :

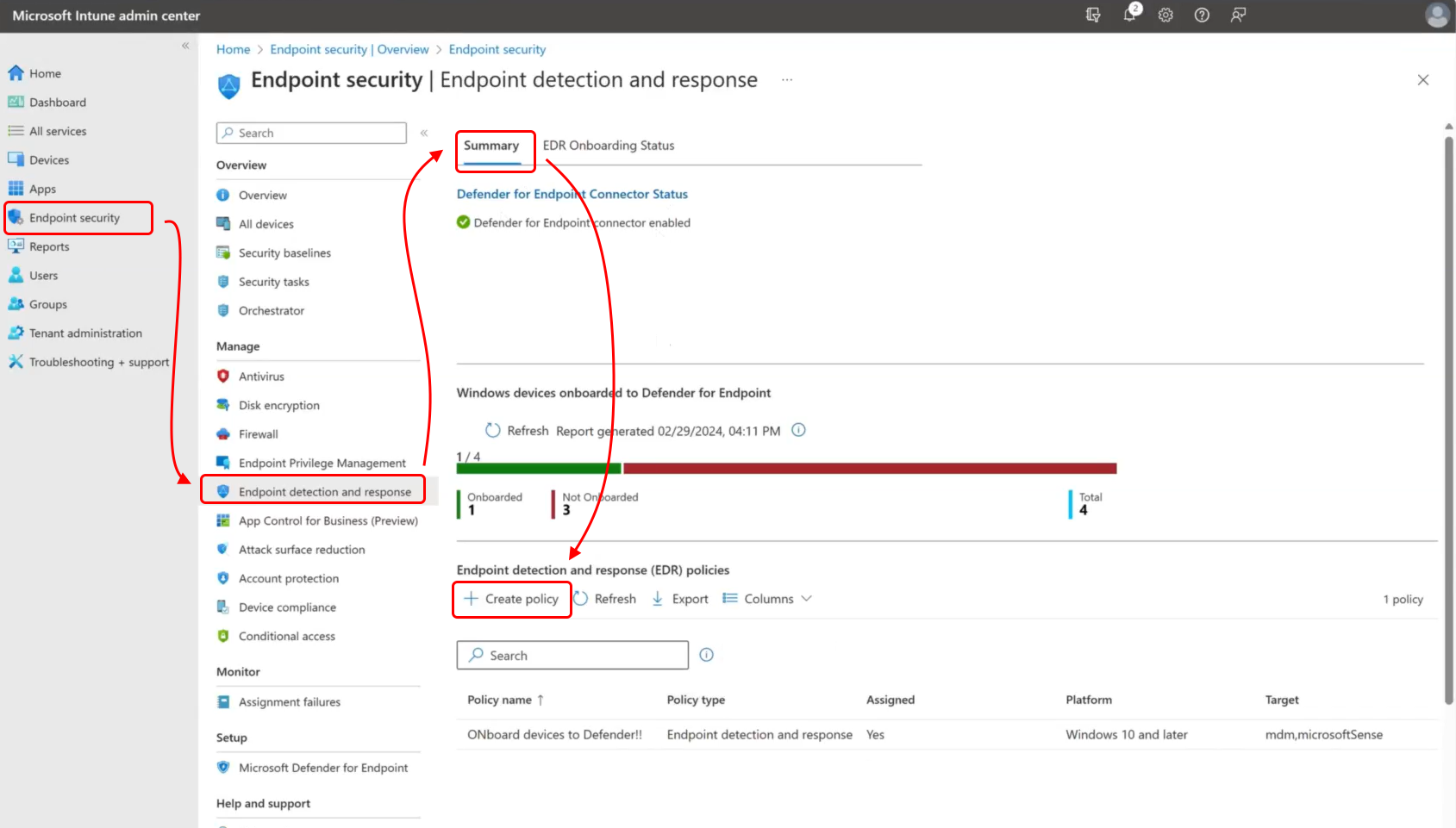

Onglet Résumé :

L’onglet Résumé fournit une vue d’ensemble de toutes vos stratégies EDR, à la fois les stratégies configurées manuellement et les stratégies que vous créez à l’aide de l’option Déployer une stratégie préconfigurée.

L’onglet Résumé comprend les zones suivantes :

Connecteur Defender pour point de terminaison status : cette vue affiche le status de connecteur actuel pour votre locataire. L’étiquette État du connecteur Defender pour point de terminaison est également un lien qui ouvre le portail Defender. Cette vue est identique à celle de la page Vue d’ensemble de la sécurité des points de terminaison.

Appareils Windows intégrés à Defender pour point de terminaison : cette vue montre une status à l’échelle du locataire pour l’intégration de la détection et de la réponse des points de terminaison (EDR), avec le nombre de deux appareils qui ont ou n’ont pas été intégrés à Microsoft Defender pour point de terminaison.

Stratégies de détection et de réponse de point de terminaison (EDR) : ici, vous pouvez créer des stratégies EDR configurées manuellement et afficher la liste de toutes les stratégies EDR pour votre locataire. La liste des stratégies comprend à la fois les stratégies configurées manuellement et les stratégies que vous créez à l’aide de l’option Déployer une stratégie préconfigurée.

La sélection d’une stratégie dans la liste ouvre une vue plus approfondie de cette stratégie, dans laquelle vous pouvez examiner sa configuration et choisir de modifier ses détails et sa configuration. Si la stratégie a été préconfigurée, les paramètres que vous pouvez modifier sont limités.

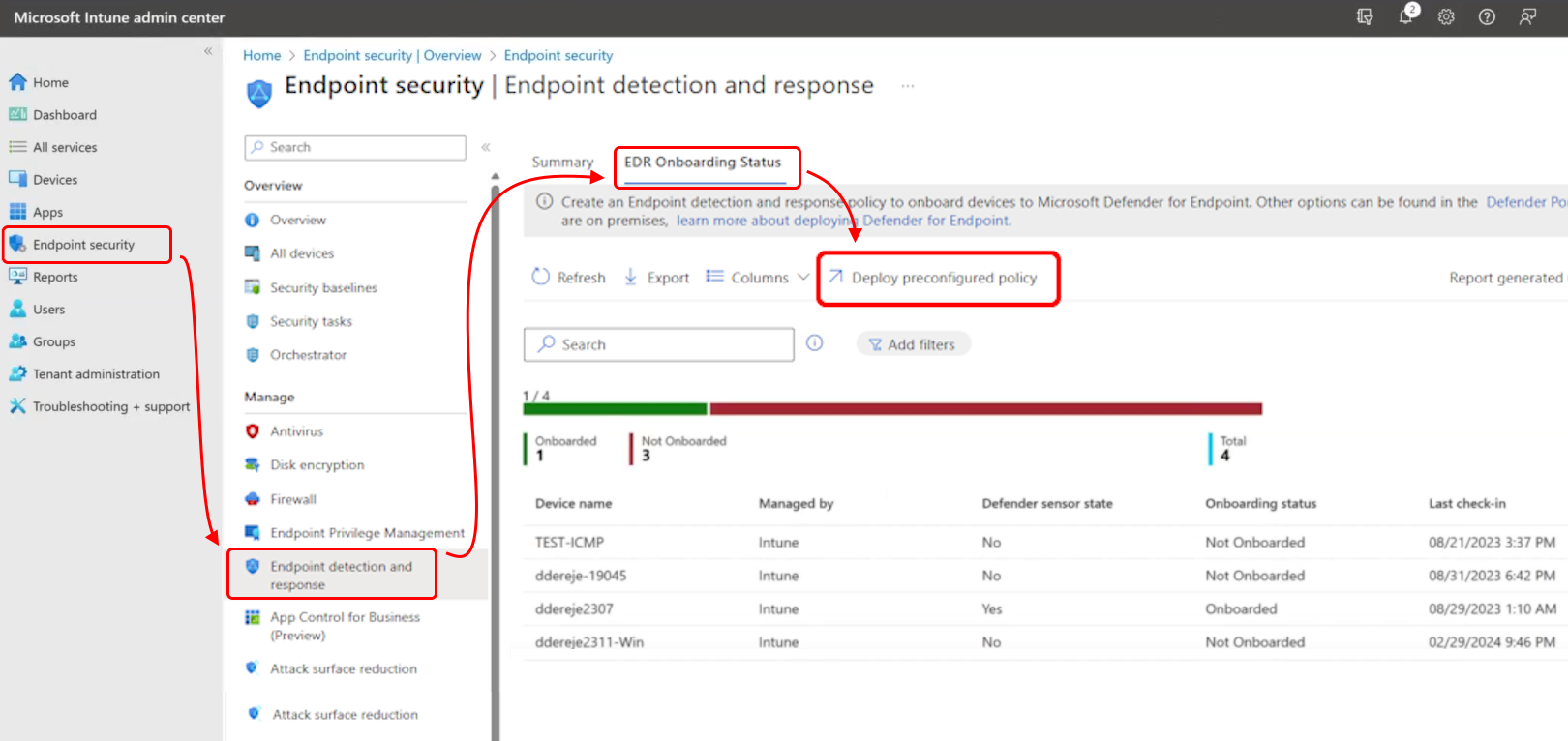

Onglet État de l’intégration EDR :

Cet onglet affiche un résumé général des appareils qui ont ou n’ont pas été intégrés à Microsoft Defender pour point de terminaison, et prend en charge l’exploration des appareils individuels. Ce résumé inclut les appareils gérés par Intune et les appareils gérés via le scénario d’attachement de locataire et les Configuration Manager.

Cet onglet inclut également la possibilité de créer et de déployer une stratégie d’intégration préconfigurée pour les appareils Windows.

L’onglet status d’intégration EDR inclut :

Déployer une stratégie préconfigurée : cette option apparaît en haut de la page, au-dessus du graphique récapitulatif de l’intégration, et est utilisée pour créer une stratégie préconfigurée pour l’intégration des appareils Windows à Microsoft Defender pour point de terminaison.

Graphique récapitulatif de l’intégration EDR status : ce graphique affiche le nombre d’appareils qui ont ou n’ont pas été intégrés à Microsoft Defender pour point de terminaison.

Liste des appareils : sous le graphique récapitulatif se trouve une liste d’appareils avec des détails, notamment :

- Nom du périphérique

- Mode de gestion de l’appareil

- La status d’intégration EDR des appareils

- Date et heure du dernier case activée dans

- Dernier état connu du capteur Defender des appareils

Profils EDR

Appareils gérés par Microsoft Intune

Linux : pour gérer EDR pour les appareils Linux, sélectionnez la plateforme Linux . Le profil suivant est disponible :

Détection et réponse des points de terminaison : Intune déploie la stratégie sur les appareils des groupes que vous avez attribués. Ce profil prend en charge l’utilisation avec :

- Appareils inscrits avec Intune.

- Appareils gérés via la gestion de la sécurité pour Microsoft Defender pour point de terminaison.

Les modèles EDR pour Linux incluent deux paramètres pour la catégorie Étiquettes d’appareil de Defender pour point de terminaison :

- Valeur de balise : une seule valeur par étiquette peut être définie. Le type d’une balise est unique et ne doit pas être répété dans le même profil.

- Type de balise : la balise GROUP marque l’appareil avec la valeur spécifiée. La balise est reflétée dans le centre d’administration sur la page de l’appareil et peut être utilisée pour le filtrage et le regroupement d’appareils.

Pour en savoir plus sur les paramètres de Defender pour point de terminaison disponibles pour Linux, consultez Définir des préférences pour Microsoft Defender pour point de terminaison sur Linux dans la documentation Defender.

macOS : pour gérer EDR pour les appareils macOS, sélectionnez la plateforme macOS . Le profil suivant est disponible :

Détection et réponse des points de terminaison : Intune déploie la stratégie sur les appareils des groupes que vous avez attribués. Ce profil prend en charge l’utilisation avec :

- Appareils inscrits avec Intune.

- Appareils gérés via la gestion de la sécurité pour Microsoft Defender pour point de terminaison.

Les modèles EDR pour macOS incluent deux paramètres pour la catégorie Étiquettes d’appareil de Defender pour point de terminaison :

- Type de balise : la balise GROUP marque l’appareil avec la valeur spécifiée. La balise est reflétée dans le centre d’administration sur la page de l’appareil et peut être utilisée pour le filtrage et le regroupement d’appareils.

- Valeur de balise : une seule valeur par étiquette peut être définie. Le type d’une balise est unique et ne doit pas être répété dans le même profil.

Pour en savoir plus sur les paramètres de Defender pour point de terminaison disponibles pour macOS, consultez Définir des préférences pour Microsoft Defender pour point de terminaison sur macOS dans la documentation Defender.

Windows : pour gérer EDR pour les appareils Windows, sélectionnez la plateforme Windows . Le profil suivant est disponible :

Détection et réponse des points de terminaison : Intune déploie la stratégie sur les appareils des groupes que vous avez attribués. Ce profil prend en charge l’utilisation avec :

- Appareils inscrits avec Intune.

- Appareils gérés via la gestion de la sécurité pour Microsoft Defender pour point de terminaison.

Remarque

À compter du 5 avril 2022, la plateforme Windows 10 et ultérieure a été remplacée par la plateforme Windows 10, Windows 11 et Windows Server qui est désormais nommée plus simplement Windows.

La plateforme Windows prend en charge les appareils qui communiquent via Microsoft Intune ou Microsoft Defender pour point de terminaison. Ces profils ajoutent également la prise en charge de la plateforme Windows Server, qui n’est pas prise en charge via Microsoft Intune en mode natif.

Les profils de cette nouvelle plateforme utilisent le format des paramètres tel qu’il se trouve dans le catalogue de paramètres. Chaque nouveau modèle de profil pour cette nouvelle plateforme inclut les mêmes paramètres que l’ancien modèle de profil qu’il remplace. Avec cette modification, vous ne pouvez plus créer de nouvelles versions des anciens profils. Vos instances existantes de l’ancien profil restent disponibles pour l’utilisation et la modification.

Options pourMicrosoft Defender pour point de terminaison type de package de configuration client :

- S’applique uniquement aux appareils Windows

Après avoir configuré la connexion de service à service entre Intune et Microsoft Defender pour point de terminaison, l’option de connecteur Auto from devient disponible pour le paramètre Microsoft Defender pour point de terminaison client type de package de configuration. Cette option n’est pas disponible tant que vous n’avez pas configuré la connexion.

Lorsque vous sélectionnez Auto à partir du connecteur, Intune obtient automatiquement le package d’intégration (blob) de votre déploiement Defender pour point de terminaison. Ce choix remplace la nécessité de configurer manuellement un package d’intégration pour ce profil. Il n’existe pas d’option permettant de configurer automatiquement un package hors bord.

Appareils gérés par Configuration Manager

Détection et réponse du point de terminaison

Pour gérer les paramètres de stratégie de détection de point de terminaison et de réponse pour les appareils Configuration Manager lorsque vous utilisez l’attachement de locataire.

Plateforme : Windows (ConfigMgr)

Profil : détection et réponse de point de terminaison (ConfigMgr)

Version requise de Configuration Manager :

- Configuration Manager Current Branch version 2002 ou ultérieure, avec mise à jour dans la console Configuration Manager correctif logiciel 2002 (KB4563473)

- Configuration Manager Technical Preview 2003 ou version ultérieure

Plateformes d’appareils Configuration Manager prises en charge :

- Windows 8.1 (x86, x64), à compter de Configuration Manager version 2010

- Windows 10 et versions ultérieures (x86, x64, ARM64)

- Windows 11 et versions ultérieures (x86, x64, ARM64)

- Windows Server 2012 R2 (x64), à compter de Configuration Manager version 2010

- Windows Server 2016 et versions ultérieures(x64)

Importante

Le 22 octobre 2022, Microsoft Intune a mis fin à la prise en charge des appareils exécutant Windows 8.1. L’assistance technique et les mises à jour automatiques sur ces appareils ne sont pas disponibles.

Si vous utilisez actuellement Windows 8.1, passez aux appareils Windows 10/11. Microsoft Intune intègre des fonctionnalités de sécurité et d’appareil qui gèrent les appareils clients Windows 10/11.

Configurer Configuration Manager pour prendre en charge la stratégie EDR

Avant de pouvoir déployer des stratégies EDR sur des appareils Configuration Manager, effectuez les configurations détaillées dans les sections suivantes.

Ces configurations sont effectuées dans la console Configuration Manager et dans votre déploiement Configuration Manager. Si vous n’êtes pas familiarisé avec Configuration Manager, prévoyez de travailler avec un administrateur Configuration Manager pour effectuer ces tâches.

Les sections suivantes couvrent les tâches requises :

Conseil

Pour en savoir plus sur l’utilisation de Microsoft Defender pour point de terminaison avec Configuration Manager, consultez les articles suivants dans le contenu Configuration Manager :

Tâche 1 : Installer la mise à jour pour Configuration Manager

Configuration Manager version 2002 nécessite une mise à jour pour prendre en charge l’utilisation avec les stratégies de détection de point de terminaison et de réponse que vous déployez à partir du centre d’administration Microsoft Intune.

Détails de la mise à jour :

- Correctif logiciel Configuration Manager 2002 (KB4563473)

Cette mise à jour est disponible en tant que mise à jour dans la console pour Configuration Manager 2002.

Pour installer cette mise à jour, suivez les instructions fournies dans Installer les mises à jour dans la console dans la documentation Configuration Manager.

Après avoir installé la mise à jour, revenez ici pour continuer à configurer votre environnement afin de prendre en charge la stratégie EDR à partir du centre d’administration Microsoft Intune.

Tâche 2 : Configurer l’attachement et la synchronisation des regroupements de locataires

Avec l’attachement de locataire, vous spécifiez des regroupements d’appareils de votre déploiement Configuration Manager à synchroniser avec le centre d’administration Microsoft Intune. Une fois les regroupements synchronisés, utilisez le centre d’administration pour afficher des informations sur ces appareils et déployer la stratégie EDR à partir de Intune vers eux.

Pour plus d’informations sur le scénario d’attachement de locataire, consultez Activer l’attachement de locataire dans le contenu Configuration Manager.

Activer l’attachement de locataire lorsque la cogestion n’est pas activée

Conseil

Vous utilisez l’Assistant Configuration de la cogestion dans la console Configuration Manager pour activer l’attachement de locataire, mais vous n’avez pas besoin d’activer la cogestion.

Si vous envisagez d’activer la cogestion, familiarisez-vous avec la cogestion, ses prérequis et comment gérer les charges de travail avant de continuer. Consultez Qu’est-ce que la cogestion dans la documentation Configuration Manager.

Pour activer l’attachement de locataire lorsque la cogestion n’est pas activée, vous devez vous connecter à AzurePublicCloud pour votre environnement. Avant de continuer, consultez Autorisations et rôles dans la documentation Configuration Manager pour vous assurer que vous disposez d’un compte qui peut terminer la procédure.

- Dans la console d’administration Configuration Manager, accédez àVue d’ensemble> de l’administration>Services cloud>Cogestion.

- Dans le ruban, sélectionnez Configurer la cogestion pour ouvrir l’Assistant.

- Dans la page Intégration du client, sélectionnez AzurePublicCloud pour votre environnement. Azure Government cloud n’est pas pris en charge.

- Sélectionnez Se connecter et spécifiez un compte disposant des autorisations suffisantes pour accéder à votre environnement AzurePublicCloud .

Les éléments suivants sont pris en charge pour les appareils que vous gérez avec Intune :

- Plateforme : Windows : Intune déploie la stratégie sur les appareils de vos groupes Microsoft Entra.

- Profil : Détection et réponse des points de terminaison

Utiliser une stratégie EDR préconfigurée

Intune prend en charge l’utilisation d’une stratégie EDR préconfigurée pour les appareils Windows gérés par Intune et par Configuration Manager via le scénario d’attachement de locataire.

Dans la page État de l’intégration EDR de la stratégie de détection et de réponse de point de terminaison de Intune, sélectionnez l’option Déployer la stratégie préconfigurée pour avoir Intune créer et déployer une stratégie préconfigurée pour installer Microsoft Defender pour point de terminaison sur les appareils applicables.

Cette option se trouve en haut de la page, au-dessus du rapport Appareils Windows intégrés à Defender pour point de terminaison :

Avant de pouvoir sélectionner cette option, vous devez configurer le connecteur Defender pour point de terminaison, qui établit une connexion de service à service entre Intune et Microsoft Defender pour point de terminaison. La stratégie utilise le connecteur pour obtenir un objet blob d’intégration Microsoft Defender pour point de terminaison à utiliser pour intégrer des appareils. Pour plus d’informations sur la configuration de ce connecteur, consultez Connecter Microsoft Defender pour point de terminaison à Intune dans l’article Configurer Defender pour point de terminaison.

Si vous utilisez le scénario d’attachement de locataire pour prendre en charge les appareils gérés par Configuration Manager, configurez Configuration Manager pour prendre en charge la stratégie EDR à partir du centre d’administration Microsoft Intune. Consultez Configurer l’attachement de locataire pour prendre en charge les stratégies Endpoint Protection.

Créer la stratégie EDR préconfigurée

Lorsque vous utilisez l’option Déployer une stratégie préconfigurée, vous ne pouvez pas modifier les configurations de stratégie par défaut pour l’installation de Microsoft Defender pour point de terminaison, de balises d’étendue ou d’affectations. Toutefois, une fois la stratégie créée, vous pouvez modifier certains de ses détails, notamment la configuration des filtres d’affectation.

Pour créer la stratégie :

Dans le centre d’administration Microsoft Intune, accédez à Sécurité du point de terminaison>Détection et réponse> du point de terminaison, ouvrez l’onglet >État de l’intégration EDR, sélectionnez Déployer une stratégie préconfigurée.

Dans la page Créer un profil , spécifiez l’une des combinaisons suivantes, puis sélectionnez Créer :

Pour les appareils gérés par Intune :

- Plateforme = Windows

- Profil = Détection et réponse du point de terminaison

Pour les appareils gérés via le scénario d’attachement de locataire :

- Plateforme = Windows (ConfigMgr)

- Profil = Détection et réponse du point de terminaison (ConfigMgr)

Importante

Le déploiement sur des appareils attachés au locataire nécessite l’activation et la synchronisation du regroupement Tous les clients de bureau et de serveur dans votre locataire.

Dans la page Informations de base , fournissez un nom pour cette stratégie. Si vous le souhaitez, vous pouvez également ajouter une description.

Dans la page Vérifier et créer , vous pouvez développer les catégories disponibles pour passer en revue la configuration de la stratégie, mais vous ne pouvez pas apporter de modifications. Intune utilise uniquement les paramètres applicables en fonction de la combinaison Plateforme et Profil que vous avez sélectionnée. Par exemple, pour les appareils gérés par Intune, la stratégie cible le groupe Tous les appareils. Le groupe Tous les clients Bureau et Serveur est ciblé pour les appareils attachés au locataire.

Sélectionnez Enregistrer pour créer, puis déployez la stratégie préconfigurée.

Modifier une stratégie EDR préconfigurée

Une fois que vous avez créé une stratégie préconfigurée, vous pouvez la trouver sous l’onglet Résumé de la stratégie de détection et de réponse des points de terminaison. En sélectionnant une stratégie, vous pouvez ensuite choisir de modifier certaines options de stratégie, mais pas toutes. Par exemple, pour Intune appareils, vous pouvez modifier les options suivantes :

- De base : vous pouvez modifier les options suivantes :

- Nom

- Description

- Paramètre de configuration : les deux paramètres suivants peuvent être modifiés par rapport à leur valeur par défaut Non configuré :

- Exemple de partage

- [Déconseillé] Fréquence des rapports de télémétrie

- Affectations : vous ne pouvez pas modifier l’affectation de groupe, mais vous pouvez ajouter des filtres d’affectation.

Utiliser une stratégie EDR créée manuellement

Dans la page Résumé EDR de la stratégie de détection et de réponse de point de terminaison de Intune, vous pouvez sélectionner Créer une stratégie pour commencer le processus de configuration manuelle d’une stratégie EDR afin d’intégrer des appareils à Microsoft Defender pour point de terminaison.

Cette option se trouve en haut de la page, au-dessus du rapport Appareils Windows intégrés à Defender pour point de terminaison :

Créer une stratégie EDR configurée manuellement

Connectez-vous au Centre d’administration Microsoft Intune.

Sélectionnez Sécurité du point de terminaison>Détection et réponse de point de terminaison>Créer une stratégie.

Sélectionnez la plateforme et le profil de votre stratégie. Les informations suivantes identifient vos options :

Intune : Intune déploie la stratégie sur les appareils des groupes qui vous sont attribués. Lorsque vous créez la stratégie, sélectionnez :

- Plateforme : Linux, macOS ou Windows

- Profil : Détection et réponse des points de terminaison

Configuration Manager : Configuration Manager déploie la stratégie sur les appareils de vos regroupements Configuration Manager. Lorsque vous créez la stratégie, sélectionnez :

- Plateforme : Windows (ConfigMgr)

- Profil : Détection et réponse du point de terminaison (ConfigMgr)

Sélectionnez Créer.

Dans la page De base, entrez un nom et une description pour le profil, puis choisissez Suivant.

Dans la page Paramètres de configuration, choisissez Auto dans Connecteur pour Microsoft Defender pour point de terminaison type de package de configuration client. Configurez les paramètres de fréquence des rapports de partage et de télémétrie que vous souhaitez gérer avec ce profil.

Remarque

Pour intégrer ou désactiver des locataires à l’aide du fichier d’intégration à partir du portail Microsoft Defender pour point de terminaison, sélectionnez Intégrer ou Désactiver et fournissez le contenu du fichier d’intégration à l’entrée située juste en dessous de la sélection.

Quand vous avez terminé de configurer les paramètres, sélectionnez Suivant.

Si vous utilisez des balises d’étendue, dans la page Balises d’étendue , choisissez Sélectionner les balises d’étendue pour ouvrir le volet Sélectionner des balises afin d’affecter des balises d’étendue au profil.

Sélectionnez Suivant pour continuer.

Dans la page Affectations , sélectionnez les groupes ou collections qui reçoivent cette stratégie. Le choix dépend de la plateforme et du profil que vous avez sélectionnés :

- Pour Intune, sélectionnez des groupes dans Microsoft Entra.

- Pour Configuration Manager, sélectionnez les regroupements des Configuration Manager qui ont été synchronisés avec le Centre d’administration Microsoft Intune et activés pour Microsoft Defender pour point de terminaison stratégie.

Vous pouvez choisir de ne pas attribuer de groupes ou de collections pour l’instant, puis modifier la stratégie pour ajouter une affectation.

Quand vous êtes prêt à continuer, sélectionnez Suivant.

Dans la page Vérifier + créer, quand vous avez terminé, choisissez Créer.

Le profil que vous venez de créer apparaît dans la liste lorsque vous sélectionnez le type de stratégie pour le nouveau profil.

Mettre à jour l’état d’intégration d’un appareil

Les organisations peuvent avoir besoin de mettre à jour les informations d’intégration sur un appareil via Microsoft Intune.

Cette mise à jour peut être nécessaire en raison d’une modification de la charge utile d’intégration pour Microsoft Defender pour point de terminaison, ou lorsqu’elle est dirigée par le support Microsoft.

La mise à jour des informations d’intégration indique à l’appareil de commencer à utiliser la nouvelle charge utile d’intégration lors du redémarrage suivant.

Remarque

Ces informations ne déplacent pas nécessairement un appareil entre les locataires sans le retirer complètement du locataire d’origine. Pour les options de migration d’appareils entre des organisations Microsoft Defender pour point de terminaison, Support Microsoft.

Processus de mise à jour de la charge utile

Téléchargez la nouvelle charge utile d’intégration Mobile Gestion des appareils Nouvelle à partir de la console Microsoft Defender pour point de terminaison.

Créez un nouveau groupe pour valider l’efficacité des nouvelles stratégies.

Excluez le nouveau groupe de votre stratégie EDR existante.

Créez une nouvelle stratégie de détection et de réponse de point de terminaison, décrite dans Créer des stratégies EDR.

Lors de la création de la stratégie, sélectionnez Intégrer dans le type de configuration du package client, puis spécifiez le contenu du fichier d’intégration à partir de la console Microsoft Defender pour point de terminaison.

Affectez la stratégie au nouveau groupe créé pour validation.

Ajoutez des appareils existants au groupe de validation et vérifiez que les modifications fonctionnent comme prévu.

Développez le déploiement progressivement, puis désaffectez la stratégie d’origine.

Remarque

Si vous avez déjà utilisé l’option de connecteur Auto from pour récupérer les informations d’intégration, demandez au support Microsoft de confirmer l’utilisation des nouvelles informations d’intégration.

Pour les organisations mettant à jour les informations d’intégration à la direction du support Microsoft, Microsoft vous indiquera une fois le connecteur mis à jour pour tirer parti de la nouvelle charge utile d’intégration.

Surveillance et rapports de stratégie EDR

Vous pouvez afficher des détails sur les stratégies EDR que vous utilisez dans le nœud de déploiement de point de terminaison et de réponse du centre d’administration Microsoft Intune.

Pour plus d’informations sur la stratégie, dans le centre d’administration, accédez àl’onglet Résumé du déploiement dupoint de terminaison de sécurité> du point de terminaison et de la réponse>, puis sélectionnez la stratégie pour laquelle vous souhaitez afficher les détails de conformité :

Pour les stratégies qui ciblent les plateformes Linux, macOS ou Windows (Intune), Intune affiche une vue d’ensemble de la conformité à la stratégie. Vous pouvez également sélectionner le graphique pour afficher la liste des appareils qui ont reçu la stratégie et accéder à des appareils individuels pour plus d’informations.

Pour les appareils Windows, le graphique pour les appareils Windows intégrés à Defender pour point de terminaison affiche le nombre d’appareils qui ont été correctement intégrés à Microsoft Defender pour point de terminaison et qui n’ont pas encore été intégrés.

Pour vous assurer que vous disposez d’une représentation complète de vos appareils dans ce graphique, déployez le profil d’intégration sur tous vos appareils. Les appareils qui s’intègrent à Microsoft Defender pour point de terminaison par des moyens externes, comme stratégie de groupe ou PowerShell, sont comptabilisés comme des appareils sans le capteur Defender pour point de terminaison.

Pour les stratégies qui ciblent la plateforme Windows (ConfigMgr) (Configuration Manager), Intune affiche une vue d’ensemble de la conformité à la stratégie qui ne prend pas en charge l’extraction pour afficher des détails supplémentaires. La vue est limitée, car le centre d’administration reçoit des détails status limités de Configuration Manager, qui gère le déploiement de la stratégie sur les appareils Configuration Manager.

Pour afficher les détails des appareils individuels, accédez à l’onglet Déploiement du point de terminaison de sécurité> des points de terminaisonet réponse> État de l’intégrationde l’EDR, puis sélectionnez un appareil dans la liste pour afficher des détails supplémentaires spécifiques à l’appareil.

Étapes suivantes

- Configurer des stratégies de sécurité de point de terminaison.

- Pour en savoir plus sur la détection et la réponse des points de terminaison, consultez la documentation Microsoft Defender pour point de terminaison.