Déployer votre infrastructure d’identité pour Microsoft 365

Découvrez tout notre contenu d'aide et d’apprentissage destiné aux petites entreprises.

Dans Microsoft 365 pour les entreprises, une infrastructure d’identité bien planifiée et exécutée ouvre la voie à une sécurité renforcée, notamment en limitant l’accès à vos charges de travail de productivité et à leurs données uniquement aux utilisateurs et appareils authentifiés. La sécurité des identités est un élément clé d’un déploiement Confiance nulle, dans lequel toutes les tentatives d’accès aux ressources locales et dans le cloud sont authentifiées et autorisées.

Pour plus d’informations sur les fonctionnalités d’identité de chaque Microsoft 365 pour entreprise, le rôle des Microsoft Entra ID, les composants locaux et cloud, ainsi que les configurations d’authentification les plus courantes, consultez l’affiche Infrastructure des identités.

Passez en revue cette affiche de deux pages pour découvrir rapidement les concepts et les configurations d’identité pour Microsoft 365 pour les entreprises.

Vous pouvez télécharger cette affiche et l’imprimer au format lettre, légal ou tabloïd (11 x 17).

Cette solution est la première étape pour créer la pile de déploiement Microsoft 365 Confiance nulle.

Pour plus d’informations, consultez le plan de déploiement microsoft 365 Confiance nulle.

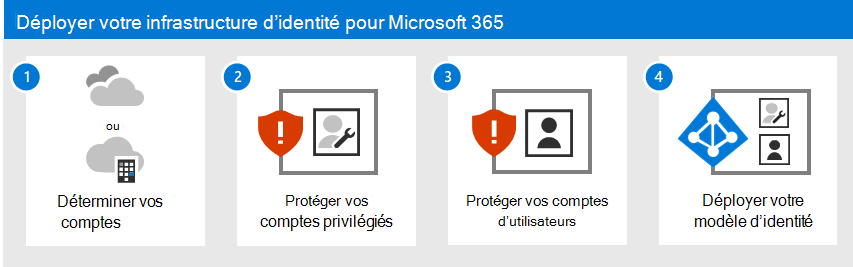

Qu’y a-t-il dans cette solution ?

Cette solution vous guide tout au long du déploiement d’une infrastructure d’identité pour votre locataire Microsoft 365 afin de fournir un accès à vos employés et une protection contre les attaques basées sur l’identité.

Les étapes de cette solution sont les suivantes :

- Déterminez votre modèle d’identité.

- Protégez vos comptes privilégiés Microsoft 365.

- Protégez vos comptes d’utilisateur Microsoft 365.

- Déployez votre modèle d’identité.

Cette solution prend en charge les principes clés de Confiance nulle :

- Vérifiez explicitement : Toujours authentifier et autoriser en fonction de tous les points de données disponibles.

- Utilisez l’accès selon le privilège minimum : Limitez l’accès des utilisateurs avec un accès juste-à-temps et juste-suffisant (JIT/JEA), des stratégies adaptatives basées sur les risques et la protection des données.

- Supposons une violation : Réduisez le rayon d’explosion et l’accès aux segments. Vérifiez le chiffrement de bout en bout et utilisez l’analyse pour obtenir la visibilité, détecter les menaces et améliorer les défenses.

Contrairement à l’accès intranet classique, qui fait confiance à tous les éléments derrière le pare-feu d’une organisation, la confiance zéro traite chaque connexion et accès comme s’il provenait d’un réseau non contrôlé, qu’il se trouve derrière le pare-feu de l’organisation ou sur Internet. La confiance zéro nécessite une protection pour le réseau, l’infrastructure, les identités, les points de terminaison, les applications et les données.

Fonctionnalités de Microsoft 365

Microsoft Entra ID fournit une suite complète de fonctionnalités de gestion et de sécurité des identités pour votre locataire Microsoft 365.

| Fonctionnalité | Description | Licence |

|---|---|---|

| Authentification multifacteur (MFA) | L’authentification multifacteur nécessite que les utilisateurs fournissent deux formes de vérification, telles qu’un mot de passe utilisateur et une notification de l’application Microsoft Authenticator ou un appel téléphonique. L’authentification multifacteur réduit considérablement le risque que des informations d’identification volées puissent être utilisées pour accéder à votre environnement. Microsoft 365 utilise le service d’authentification multifacteur Microsoft Entra pour les connexions MFA. | Microsoft 365 E3 ou E5 |

| Accès conditionnel | Microsoft Entra ID évalue les conditions de connexion de l’utilisateur et utilise des stratégies d’accès conditionnel pour déterminer l’accès autorisé. Par exemple, dans ce guide, nous vous montrons comment créer une stratégie d’accès conditionnel pour exiger la conformité des appareils pour l’accès aux données sensibles. Cela réduit considérablement le risque qu’un pirate informatique avec son propre appareil et des informations d’identification volées puisse accéder à vos données sensibles. Il protège également les données sensibles sur les appareils, car ceux-ci doivent répondre à des exigences spécifiques en matière d’intégrité et de sécurité. | Microsoft 365 E3 ou E5 |

| Microsoft Entra groupes | Les stratégies d’accès conditionnel, la gestion des appareils avec Intune et même les autorisations sur les fichiers et les sites de votre organization reposent sur l’attribution à des comptes d’utilisateurs ou à des groupes Microsoft Entra. Nous vous recommandons de créer Microsoft Entra groupes qui correspondent aux niveaux de protection que vous implémentez. Par exemple, les membres de votre personnel exécutif sont probablement des cibles de valeur plus élevée pour les pirates informatiques. Par conséquent, il est judicieux d’ajouter les comptes d’utilisateur de ces employés à un groupe Microsoft Entra et d’affecter ce groupe à des stratégies d’accès conditionnel et d’autres stratégies qui appliquent un niveau de protection plus élevé pour l’accès. | Microsoft 365 E3 ou E5 |

| Protection Microsoft Entra ID | Vous permet de détecter les vulnérabilités potentielles affectant les identités de votre organization et de configurer une stratégie de correction automatisée sur un risque de connexion faible, moyen et élevé et un risque utilisateur. Ce guide s’appuie sur cette évaluation des risques pour appliquer des stratégies d’accès conditionnel pour l’authentification multifacteur. Ces conseils incluent également une stratégie d’accès conditionnel qui oblige les utilisateurs à modifier leur mot de passe si une activité à haut risque est détectée pour leur compte. | Microsoft 365 E5, Microsoft 365 E3 avec le module complémentaire E5 Security, EMS E5 ou Microsoft Entra ID licences P2 |

| Réinitialisation de mot de passe en libre-service (SSPR) | Autorisez vos utilisateurs à réinitialiser leurs mots de passe en toute sécurité et sans intervention du support technique, en fournissant une vérification de plusieurs méthodes d’authentification que l’administrateur peut contrôler. | Microsoft 365 E3 ou E5 |

| protection par mot de passe Microsoft Entra | Détectez et bloquez les mots de passe faibles connus, leurs variantes et les termes faibles supplémentaires spécifiques à votre organization. Les listes de mots de passe interdits globaux par défaut sont automatiquement appliquées à tous les utilisateurs d’un locataire Microsoft Entra. Vous pouvez définir d’autres entrées dans une liste personnalisée de mots de passe interdits. Lorsque les utilisateurs modifient ou réinitialisent leurs mots de passe, ces listes sont vérifiées de façon à garantir l’utilisation de mots de passe forts. | Microsoft 365 E3 ou E5 |

Prochaines étapes

Procédez comme suit pour déployer un modèle d’identité et une infrastructure d’authentification pour votre locataire Microsoft 365 :

- Déterminez votre modèle d’identité cloud.

- Protégez vos comptes privilégiés Microsoft 365.

- Protégez vos comptes d’utilisateur Microsoft 365.

- Déployez votre modèle d’identité cloud : cloud uniquement ou hybride.

Ressources d’identité cloud Microsoft supplémentaires

Gestion

Pour gérer votre déploiement d’identité cloud Microsoft, consultez :

Comment Microsoft effectue l’identité pour Microsoft 365

Découvrez comment les experts informatiques de Microsoft gèrent les identités et la sécurisation des accès.

Remarque

Cette ressource It Showcase est disponible uniquement en anglais.

Comment Contoso a fait l’identité pour Microsoft 365

Pour obtenir un exemple de la façon dont une organization multinationale fictive mais représentative a déployé une infrastructure d’identité hybride pour les services cloud Microsoft 365, consultez Identité pour Contoso Corporation.