Remarque

L’accès à cette page requiert une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page requiert une autorisation. Vous pouvez essayer de modifier des répertoires.

Guide de sécurité et conformité pour les licences Microsoft 365.

Lorsque vous créez une étiquette de confidentialité, vous pouvez restreindre l’accès au contenu auquel l’étiquette sera appliquée. Lorsque vous créez une étiquette de confidentialité, vous pouvez restreindre l’accès au contenu auquel l’étiquette sera appliquée. Par exemple, avec les paramètres de chiffrement d’une étiquette de confidentialité, vous pouvez protéger le contenu comme suit :

- Seuls les utilisateurs de votre organisation peuvent ouvrir un document ou un e-mail confidentiel.

- Seuls les utilisateurs du département marketing peuvent modifier et imprimer le document ou l’e-mail d’annonce de promotion, alors que tous les autres utilisateurs de votre organisation peuvent uniquement le lire.

- Les utilisateurs ne peuvent pas transférer un e-mail ou y copier des informations relatives à une réorganisation interne.

- La liste de prix actuelle envoyée aux partenaires commerciaux ne peut pas être ouverte après une date spécifiée.

- Seules les personnes qui ont envoyé une invitation à une réunion pour lancer un projet confidentiel peuvent ouvrir l’invitation à la réunion et ne peuvent pas la transférer à d’autres personnes.

Lorsqu’un document, un e-mail ou une invitation à une réunion est chiffré, l’accès au contenu est restreint, de sorte qu’il :

- Il peut uniquement être déchiffré par les utilisateurs autorisés par les paramètres de chiffrement de l’étiquette.

- Il reste chiffré quel que soit son emplacement, interne ou externe à votre organisation, même si le fichier est renommé.

- Il est chiffré lorsqu’il est inactif (par exemple dans un compte OneDrive) et en transit (par exemple, courrier pendant qu’il traverse Internet).

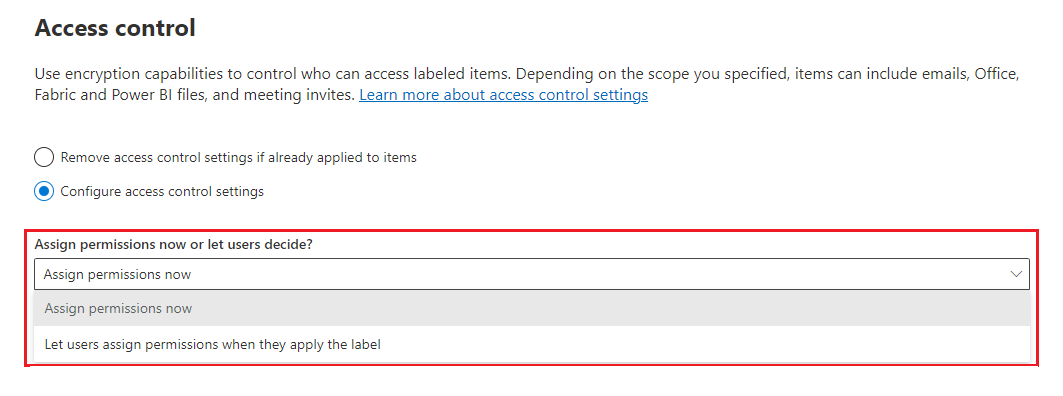

Enfin, en tant qu’administrateur, lorsque vous configurez une étiquette de confidentialité pour appliquer le chiffrement, vous pouvez choisir d’effectuer l’une des opérations suivantes :

- Attribuer des autorisations maintenant, afin de déterminer précisément les utilisateurs autorisés à accéder au contenu associé à cette étiquette.

- Permettre aux utilisateurs d'attribuer des autorisations lorsqu’ils appliquent l’étiquette au contenu. De cette façon, vous pouvez proposer aux membres de votre organisation la souplesse nécessaire pour mieux collaborer et accomplir leur travail.

Les paramètres de chiffrement sont disponibles lorsque vous créez ou modifiez une étiquette de confidentialité dans le portail Microsoft Purview.

Remarque

Une étiquette de confidentialité dans Outlook peut appliquer la protection S/MIME plutôt que le chiffrement et les autorisations du service Azure Rights Management. Pour plus d’informations, consultez Configurer une étiquette pour appliquer la protection S/MIME dans Outlook.

Comprendre comment fonctionne le chiffrement

Sauf si vous utilisez S/MIME pour Outlook, le chiffrement appliqué par les étiquettes de confidentialité aux documents, aux e-mails et aux invitations de réunion utilisent tous le service Azure Rights Management (Azure RMS) à partir de Protection des données Microsoft Purview. Cette solution de protection utilise les stratégies de chiffrement, d’identité et d’autorisation. Pour en savoir plus, consultez Qu’est-ce que Azure Rights Management ?.

Lorsque vous utilisez cette solution de chiffrement, la fonctionnalité super utilisateur s'assurer que les personnes et services autorisés peuvent toujours consulter et examiner les données qui ont été cryptées pour votre organisation. Le chiffrement peut ensuite être supprimé ou modifié si nécessaire. Pour plus d’informations, consultez Configurer Azure Rights Management super utilisateurs pour les services de découverte ou la récupération de données.

Importante

Vous pouvez également utiliser des étiquettes de confidentialité pour appliquer le chiffrement aux flux audio et vidéo pour les réunions Teams, mais cela utilise une méthode de chiffrement différente et non le service Azure Rights Management utilisé pour les e-mails, les invitations à la réunion et les documents. Pour plus d’informations sur le chiffrement utilisé pour les réunions Teams, consultez le guide de sécurité sur le chiffrement multimédia de Teams.

Conditions préalables importantes

Pour utiliser le chiffrement, vous devrez peut-être effectuer des tâches de configuration. Lorsque vous configurez les paramètres de chiffrement, il n’est pas vérifié que ces conditions préalables sont remplies.

Activer Azure Rights Management

Pour que les étiquettes de confidentialité appliquent le chiffrement avec rights management, le service Azure Rights Management de Protection des données Microsoft Purview doit être activé pour votre locataire. Chez les nouveaux clients, il s’agit du paramètre par défaut, mais vous devrez peut-être activer manuellement le service. Pour plus d’informations, consultez Activer le service Azure Rights Management.

Vérifier la configuration réseau requise

Vous devrez peut-être apporter quelques modifications sur vos appareils réseau tels que les pare-feux. Pour plus d’informations, consultez Pare-feu et infrastructure réseau.

Vérifier la configuration de votre Microsoft Entra

Certaines configurations Microsoft Entra peuvent empêcher l’accès autorisé au contenu chiffré. Par exemple, les paramètres d’accès interlocataire et les stratégies d’accès conditionnel. Pour plus d’informations, consultez configuration Microsoft Entra pour le contenu chiffré.

Configurer Exchange pour Azure Rights Management

Exchange n’a pas besoin d’être configuré pour Azure Rights Management avant que les utilisateurs puissent appliquer des étiquettes dans Outlook pour chiffrer leurs e-mails. Toutefois, tant qu’Exchange n’est pas configuré pour Azure Rights Management, vous ne bénéficiez pas de toutes les fonctionnalités de chiffrement avec la gestion des droits.

Par exemple, les utilisateurs ne peuvent pas afficher les e-mails chiffrés ou les invitations de réunion chiffrées sur les téléphones mobiles ou avec Outlook sur le web, les e-mails chiffrés ne peuvent pas être indexés pour la recherche et vous ne pouvez pas configurer Exchange Online protection DLP pour Rights Management.

Pour vérifier qu’Exchange peut prendre en charge ces scénarios supplémentaires :

- Pour Exchange Online, consultez les instructions de la section Exchange Online : configuration de la gestion des droits relatifs à l’information.

- Pour Exchange en local, vous devez déployer le connecteur RMS et configurer vos serveurs Exchange.

La configuration d’une étiquette pour le chiffrement

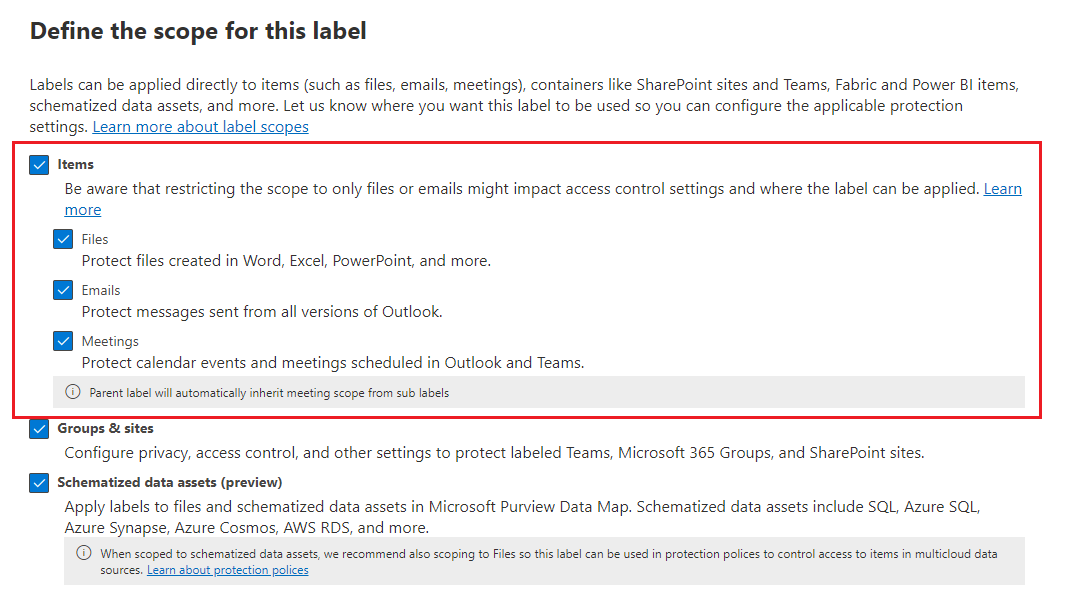

Suivez les instructions générales pour créer ou modifier une étiquette de confidentialité et vérifiez que l’option Fichiers & d’autres ressources de données est sélectionnée pour l’étendue de l’étiquette :

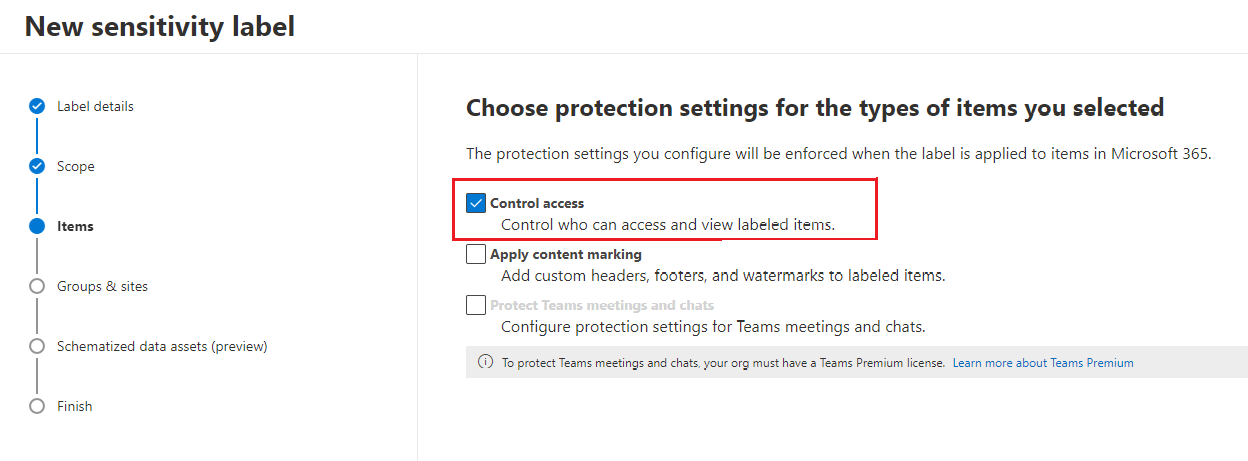

Ensuite, dans la page Choisir les paramètres de protection pour les types d’éléments que vous avez sélectionnés , veillez à sélectionner Contrôler l’accès.

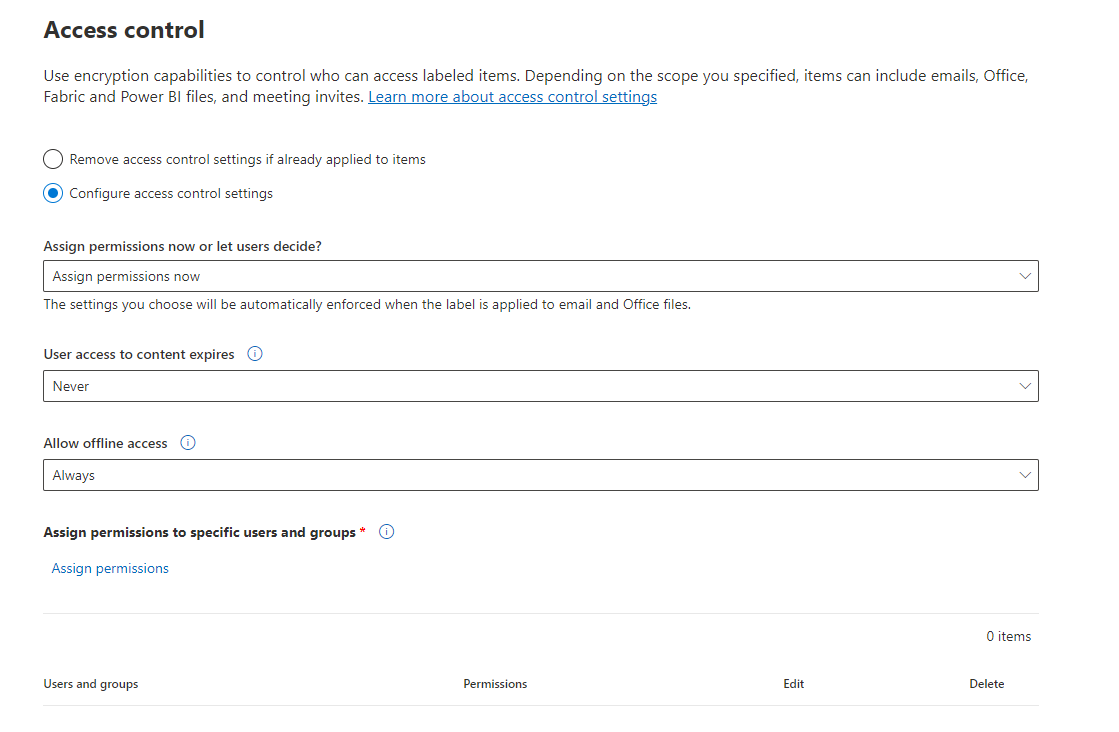

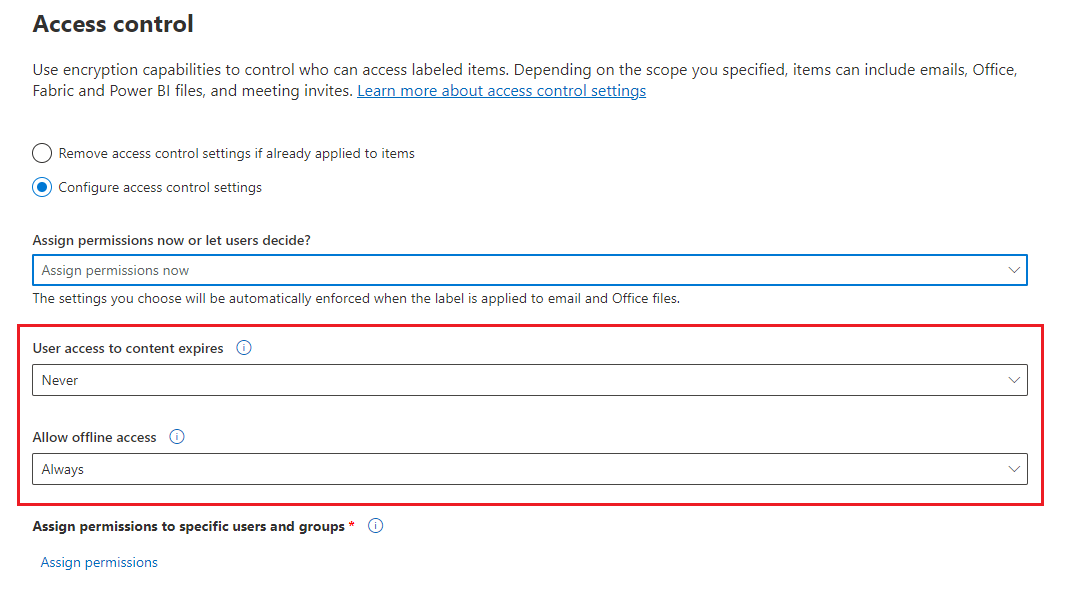

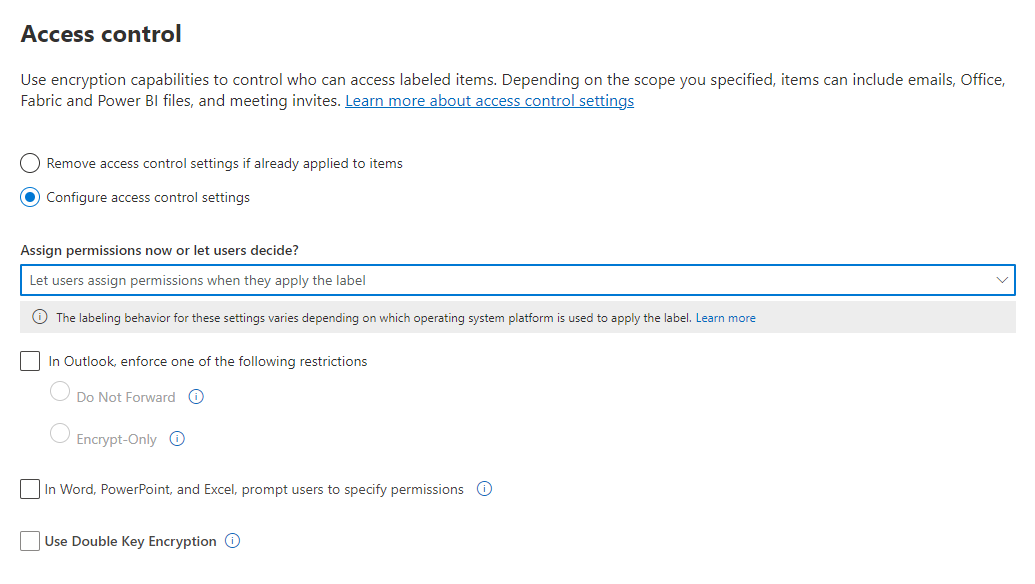

Dans la page Contrôle d’accès , sélectionnez l’une des options suivantes :

Supprimer les paramètres de contrôle d’accès s’ils sont déjà appliqués aux éléments : lorsque vous sélectionnez cette option, l’application de l’étiquette supprime le chiffrement existant, même s’il a été appliqué indépendamment d’une étiquette de confidentialité.

Il est important de comprendre que ce paramètre peut entraîner une étiquette de confidentialité que les utilisateurs peuvent ne pas être en mesure d’appliquer lorsqu’ils ne disposent pas des autorisations suffisantes pour supprimer le chiffrement existant. Pour plus d’informations sur ce scénario, voir la section Qu’advient-il du chiffrement lorsqu’une nouvelle étiquette est appliquée ?.

Configurer les paramètres de contrôle d’accès : active le chiffrement avec la gestion des droits et rend les paramètres suivants visibles :

Vous trouverez des instructions pour ces paramètres dans la section Configurer les paramètres de chiffrement.

Modification des étiquettes pour appliquer le chiffrement ou modifier les paramètres de chiffrement existants

Il s’agit d’une stratégie de déploiement courante qui consiste à configurer initialement des étiquettes de confidentialité qui n’appliquent pas de chiffrement, puis à modifier ultérieurement certaines des étiquettes existantes pour appliquer le chiffrement. Lorsque les modifications apportées aux étiquettes atteignent vos applications, les étiquettes que vous avez modifiées appliquent ce chiffrement pour les éléments nouvellement étiquetés.

Pour les fichiers accessibles dans SharePoint et OneDrive lorsque vous avez activé SharePoint et OneDrive pour les étiquettes de confidentialité, le nouveau status de chiffrement des fichiers change automatiquement lors de l’accès suivant à ces fichiers. Par exemple, ils sont ouverts dans Office sur le Web ou téléchargés. Il n’est pas nécessaire de supprimer l’étiquette et de la réappliquer. Par exemple, les fichiers qui étaient précédemment non chiffrés deviennent chiffrés.

Pour les autres éléments déjà étiquetés, ils conservent leur status de chiffrement précédent, sauf si vous supprimez l’étiquette et la réappliquez. Par exemple, après avoir modifié l’étiquette de confidentialité pour appliquer maintenant le chiffrement, lorsque vous ouvrez des documents ou e-mails précédemment étiquetés et non chiffrés dans Office Desktop ou Office Mobile, ces éléments restent non chiffrés, sauf si vous supprimez l’étiquette et l’appliquez à nouveau. De même, si vous modifiez les paramètres d’étiquette de confidentialité pour ne pas appliquer le chiffrement (supprimez l’option de contrôle d’accès), ces éléments restent chiffrés, sauf si vous supprimez l’étiquette et la réappliquez.

Pour les éléments déjà étiquetés avec chiffrement et l’option Attribuer des autorisations maintenant, lorsque vous modifiez les paramètres de chiffrement des utilisateurs ou des autorisations, les nouveaux paramètres sont appliqués aux éléments existants lorsque les utilisateurs s’authentifient auprès du service de chiffrement. Dans la plupart des cas, il n’est pas nécessaire de supprimer et de réappliquer l’étiquette. Toutefois, si les utilisateurs ont déjà ouvert un document ou un e-mail chiffré, ils n’obtiennent pas les nouveaux paramètres tant que leur licence d’utilisation n’a pas expiré et qu’ils doivent se réauthentifier. Pour plus d’informations sur ce scénario, consultez la question fréquemment posée sur le fonctionnement du chiffrement.

Chaque fois que vous modifiez les options de chiffrement permettant aux utilisateurs d’attribuer des autorisations, cette modification s’applique uniquement aux éléments nouvellement étiquetés ou réétiquetés. Par exemple :

- Vous modifiez l’étiquette de l’attribution d’autorisations maintenant pour permettre aux utilisateurs d’attribuer des autorisations, ou inversement.

- Vous modifiez l’étiquette de Ne pas transférer à Chiffrer uniquement, ou inversement

Qu’advient-il du chiffrement existant lorsqu’une nouvelle étiquette est appliquée ?

Si une étiquette de confidentialité est appliquée au contenu non chiffré, le résultat des options de chiffrement que vous pouvez sélectionner est explicite. Par exemple, si vous n’avez pas sélectionné Contrôler l’accès, le contenu reste non chiffré.

Toutefois, il est possible que le contenu soit déjà chiffré. Par exemple, un autre utilisateur peut avoir appliqué :

- Leurs propres autorisations, qui incluent des autorisations définies par l’utilisateur lorsque vous y êtes invité par une étiquette, des autorisations personnalisées par le client Protection des données Microsoft Purview et la protection de document à accès restreint à partir d’une application Office.

- Modèle de gestion des droits qui chiffre le contenu indépendamment d’une étiquette. Cette catégorie inclut les règles de flux de courrier qui appliquent le chiffrement à l’aide de la protection des droits.

- Une étiquette appliquant le chiffrement par le biais des autorisations attribuées par l’administrateur.

Le tableau ci-après précise ce qu’il advient du chiffrement existant lorsqu’une étiquette de niveau de confidentialité est appliquée à ce contenu :

| Chiffrement : non sélectionné | Chiffrement : configuré | Chiffrement : Supprimer | |

|---|---|---|---|

| Autorisations spécifiées par l'utilisateur | Le chiffrement d’origine est supprimé | Le nouveau chiffrement d'étiquettes est appliqué | Le chiffrement d’origine est supprimé |

| Modèle Rights Management | Le chiffrement d’origine est conservé | Le nouveau chiffrement d'étiquettes est appliqué | Le chiffrement d’origine est supprimé |

| Étiquette incluant les autorisations définies par l’administrateur | Le chiffrement d’origine est supprimé | Le nouveau chiffrement d'étiquettes est appliqué | Le chiffrement d’origine est supprimé |

Dans le cas où le nouveau chiffrement d’étiquettes est appliqué ou si le chiffrement d’origine est supprimé, cela se produit uniquement si l’utilisateur qui applique l’étiquette dispose d'un droit ou d'un rôle qui prend en charge cette action :

- Le droit d'utilisation Exportation ou Contrôle total.

- Rôle du propriétaire ou de l'émetteur des Rights Management ou du super utilisateur.

Si l’utilisateur ne dispose pas de ces droits ou rôles, l’étiquette ne peut pas être appliquée et le chiffrement d’origine est préservé. L’utilisateur voit le message suivant : Vous n’êtes pas autorisé à effectuer cette modification dans l’étiquette de confidentialité. Veuillez contacter le propriétaire du contenu.

Par exemple, la personne appliquant Ne pas transférer à un courrier peut étiqueter de nouveau le thread afin de remplacer ou de supprimer le chiffrement, car elle est propriétaire de Rights Management de cet e-mail. Mais à l’exception des super utilisateurs, les destinataires de ce courrier ne peuvent pas lui attribuer une nouvelle étiquette, car ils disposent pas des droits d’utilisation requis.

Email pièces jointes pour les messages électroniques chiffrés et les invitations à une réunion

Lorsqu’un message électronique ou une invitation à une réunion est chiffré par n’importe quelle méthode, tous les documents Office non chiffrés joints à l’e-mail ou à l’invitation héritent automatiquement des mêmes paramètres de chiffrement. Vous ne pouvez pas désactiver cet héritage de chiffrement, par exemple, avec un paramètre ou une étendue d’étiquette.

Toute étiquette de confidentialité du message électronique ou de l’invitation à la réunion n’est pas héritée par la pièce jointe, mais elle peut être appliquée automatiquement lorsqu’un utilisateur du même locataire ouvre le document. Pour plus d’informations, consultez Correspondance d’étiquette basée sur le chiffrement pour les documents.

Les documents déjà chiffrés, puis ajoutés sous forme de pièces jointes, conservent leur chiffrement d’origine.

Configurer les paramètres du chiffrement

Quand vous sélectionnez Configurer les paramètres de contrôle d’accès dans la page Contrôle d’accès pour créer ou modifier une étiquette de confidentialité, choisissez l’une des options suivantes :

- Attribuer des autorisations maintenant, afin de déterminer précisément les utilisateurs autorisés à accéder au contenu auquel l'étiquette est appliquée. Pour plus d’informations, voir la section suivante Attribuer des autorisations maintenant.

- Permettre aux utilisateurs d'attribuer des autorisations lorsque vos utilisateurs appliquent l’étiquette au contenu. Grâce à cette option, vous permettez aux membres de votre organisation de bénéficier d'une certaine souplesse pour mieux collaborer et accomplir leur travail. Pour plus d’informations, voir la section ci-dessous Permettre aux utilisateurs d’attribuer des autorisations.

Par exemple, si vous avez une étiquette de confidentialité appelée Hautement confidentiel qui sera appliquée à votre contenu le plus sensible, vous souhaiterez peut-être choisir le type d’autorisations qui lui sont associées.

Par ailleurs, si vous avez une étiquette de confidentialité appelée Contrats professionnels et que le flux de travail de votre organisation exige que vos collègues collaborent sur ce contenu avec d'autres personnes de façon non planifiée, vous souhaiterez peut-être autoriser vos utilisateurs à décider qui obtient les autorisations lorsqu’ils attribuent l’étiquette. Cette flexibilité permet à la fois à vos utilisateurs de gagner en productivité et de réduire les demandes aux administrateurs de mise à jour ou de création de nouvelles étiquettes de confidentialité pour résoudre des scénarios spécifiques.

Choisissez d’attribuer des autorisations maintenant ou de permettre aux utilisateurs d’affecter des autorisations :

Attribuer des autorisations maintenant

Utilisez les options suivantes pour contrôler qui peut accéder aux e-mails, aux invitations à une réunion (si elle est activée) ou aux documents auxquels cette étiquette est appliquée. Vous pouvez :

Autoriser l’expiration de l’accès au contenu étiqueté, soit à une date spécifique, soit après un nombre spécifique de jours après l’application de l’étiquette. Après ce délai, les utilisateurs ne pourront plus ouvrir l’élément étiqueté. Si vous spécifiez une date, elle est effective à minuit à cette date dans votre fuseau horaire actuel. Certains clients de messagerie peuvent ne pas appliquer l’expiration et afficher les e-mails au-delà de leur date d’expiration, en raison de leurs mécanismes de mise en cache.

Définir l’accès hors connexion sur jamais, toujours ou pendant un certain nombre de jours à compter de l’application de l’étiquette. Utilisez ce paramètre pour équilibrer les exigences de sécurité que vous avez avec la possibilité pour les utilisateurs d’ouvrir du contenu chiffré sans avoir de connexion Internet. Si vous limitez l’accès hors connexion sur Jamais ou sur un nombre de jours et que ce seuil est atteint, les utilisateurs doivent s’authentifier à nouveau et leur accès est journalisé. Pour plus d’informations sur le fonctionnement de ce processus, consultez la section suivante sur la Rights Management utilise la licence.

Paramètres de contrôle d’accès pour le contenu chiffré :

Recommandations pour les paramètres d’expiration et d’accès hors connexion :

| Paramètres | Valeur recommandée |

|---|---|

| L’accès utilisateur au contenu arrive à expiration | Jamais, sauf si le contenu a une exigence spécifique limitée dans le temps. |

| Autoriser l’accès en mode hors connexion | Dépend de la sensibilité du contenu : - Uniquement pendant un certain nombre de jours = 7 pour les données métier sensibles qui pourraient porter atteinte à l’entreprise si elles étaient partagées avec des personnes non autorisées. Cette recommandation offre un compromis équilibré entre la flexibilité et la sécurité. Les contrats, rapports de sécurité, résumés des prévisions et données de comptes commerciaux en sont des exemples. - Jamais pour quand l’étiquette est configurée pour les filigranes dynamiques et les données métier très sensibles qui pourraient endommager l’entreprise si elles étaient partagées avec des personnes non autorisées. Cette recommandation classe la sécurité par ordre de priorité par rapport à la flexibilité et garantit que si vous supprimez l’accès de un ou plusieurs utilisateurs au document, ils ne pourront pas l’ouvrir. Les informations relatives aux employés et aux clients, les mots de passe, les codes source et les rapports financiers prédéfinis en sont des exemples. - Toujours pour le contenu moins sensible où il n’est pas important que les utilisateurs puissent continuer à ouvrir du contenu chiffré pendant 30 jours maximum (ou la période de validité de la licence d’utilisation configurée pour le locataire) une fois leur accès supprimé et qu’ils ont déjà ouvert le contenu chiffré. |

Seules les étiquettes configurées pour attribuer des autorisations prennent désormais en charge plusieurs valeurs pour l’accès hors connexion. Les étiquettes qui permettent aux utilisateurs d’attribuer des autorisations utilisent automatiquement la période de validité de la licence d’utilisation de Rights Management du locataire. Par exemple, les étiquettes configurées pour Ne pas transférer, Chiffrer uniquement et inviter des utilisateurs à spécifier leurs propres autorisations. La valeur par défaut de ce paramètre est de 30 jours.

Licence d’utilisation de Rights Management pour l’accès en mode hors connexion

Remarque

Bien que vous puissiez configurer le paramètre de chiffrement pour autoriser l’accès hors connexion, certaines applications peuvent ne pas prendre en charge l’accès hors connexion pour le contenu chiffré. Par exemple, les fichiers étiquetés et chiffrés dans Power BI Desktop ne s’ouvrent pas si vous êtes hors connexion.

Lorsqu’un utilisateur ouvre un élément qui a été protégé par le chiffrement à partir du service Azure Rights Management, une licence d’utilisation Azure Rights Management pour ce contenu est accordée à l’utilisateur. Cette licence d’utilisation est un certificat qui contient les droits d’utilisation de l’utilisateur pour le document ou le courrier électronique, ainsi que la clé de chiffrement qui a été utilisée pour chiffrer le contenu. La licence d’utilisation inclut également une date d’expiration, si elle est activée, ainsi que sa durée de validité.

Si aucune date d’expiration n’a été définie, la période de validité de la licence d’utilisation par défaut pour un locataire est de 30 jours. Pendant la durée de la licence d’utilisation, l’utilisateur n’est pas réauthentifié ni autorisé pour le contenu. Ce processus permet à l’utilisateur de continuer à ouvrir le document protégé ou l’e-mail sans connexion Internet. Lorsque la période de validité de la licence d’utilisation expire, la prochaine fois que l’utilisateur accède au document ou à l’e-mail protégé, l’utilisateur doit être réauthentifié et réautorisé.

Outre la réauthentification, les paramètres de chiffrement et l’appartenance au groupe d’utilisateurs sont réévalués. Cela signifie que les utilisateurs peuvent rencontrer des résultats d’accès différents pour le même élément s’il y a des modifications dans les paramètres de chiffrement ou l’appartenance au groupe à partir du moment où ils ont accédé au contenu pour la dernière fois.

Pour savoir comment modifier le paramètre de 30 jours par défaut, reportez-vous à Licence d’utilisation Rights Management.

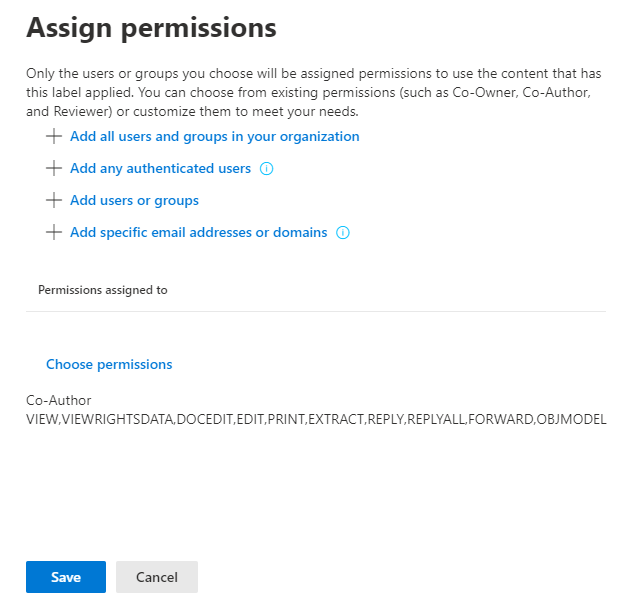

Attribuer des autorisations à des utilisateurs ou des groupes spécifiques

Vous pouvez accorder des autorisations à des personnes spécifiques, de manière à ce qu’elles soient les seules à pouvoir interagir avec le contenu étiqueté :

Ajoutez tout d’abord les utilisateurs ou les groupes qui vont recevoir les autorisations sur le contenu étiqueté.

Choisissez ensuite les autorisations que les utilisateurs doivent avoir sur le contenu étiqueté.

Attribution d'autorisations :

Ajouter des utilisateurs ou des groupes

Lorsque vous attribuez des autorisations, vous pouvez choisir :

Tous les membres de votre organization (tous les membres du locataire). Ce paramètre exclut les comptes invités.

Tout utilisateur authentifié. Assurez-vous de bien comprendre la configuration requise et les limitations de ce paramètre avant de le sélectionner.

Tout utilisateur ou groupe de sécurité à extension messagerie, groupe de distribution ou groupe Microsoft 365 spécifique dans Microsoft Entra ID. Le groupe Microsoft 365 peut avoir un abonnement dynamique. Vous ne pouvez pas utiliser un groupe de distribution dynamique à partir d’Exchange, car ce type de groupe n’est pas synchronisé avec Microsoft Entra’ID. Vous ne pouvez pas non plus utiliser un groupe de sécurité qui n’est pas activé par e-mail.

Bien que vous puissiez spécifier des groupes contenant des contacts de courrier comme méthode pratique pour accorder l’accès à plusieurs personnes extérieures à votre organisation, il existe actuellement un problème connu avec cette configuration. Pour plus d’informations, voir Les contacts de messagerie dans les groupes ont un accès intermittent au contenu chiffré.

Tout domaine ou adresse de courrier. Utilisez cette option pour spécifier tous les utilisateurs d’un autre organization qui utilisent Microsoft Entra ID, en entrant n’importe quel nom de domaine de cette organization. Vous pouvez également utiliser cette option pour les fournisseurs de réseaux sociaux en entrant leur nom de domaine tel que, par exemple, gmail.com, hotmail.comou outlook.com.

Remarque

Si vous spécifiez un domaine à partir d’un organization qui utilise Microsoft Entra ID, vous ne pouvez pas restreindre l’accès à ce domaine spécifique. Au lieu de cela, tous les domaines vérifiés dans Microsoft Entra ID sont automatiquement inclus pour le locataire propriétaire du nom de domaine que vous spécifiez.

Lorsque vous choisissez tous les utilisateurs et groupes dans votre organisation ou parcourez l’annuaire, les utilisateurs ou les groupes doivent avoir une adresse e-mail.

Il est recommandé d’utiliser des groupes plutôt que des utilisateurs. Cette stratégie simplifie votre configuration.

Configuration requise et restrictions pour « Ajouter des utilisateurs authentifiés »

Ce paramètre ne limite pas les personnes autorisées à accéder au contenu chiffré par l’étiquette, même s'il chiffre le contenu et vous propose des options permettant de limiter la façon dont le contenu peut être utilisé (autorisations) ou consulté (expiration et accès en mode hors connexion). Toutefois, l’application ouvrant le contenu chiffré doit pouvoir prendre en charge l’authentification utilisée. Pour cette raison, les fournisseurs de réseaux sociaux fédérés tels que Google et l’authentification par code secret à usage unique fonctionnent uniquement pour les invitations aux e-mails et aux réunions, et uniquement lorsque vous utilisez Exchange Online. Les comptes Microsoft peuvent être utilisés avec Office 365 applications et la visionneuse Protection des données Microsoft Purview.

Remarque

Envisagez d’utiliser ce paramètre avec l’intégration de SharePoint et OneDrive à Microsoft Entra B2B lorsque les étiquettes de confidentialité sont activées pour les fichiers Office dans SharePoint et OneDrive.

Voici des scénarios classiques pour les paramètres des utilisateurs authentifiés :

- Peu vous importe la personne qui consulte le contenu, mais vous souhaitez limiter son utilisation. Par exemple, vous ne voulez pas que le contenu soit modifié, copié ou imprimé.

- Vous n’avez pas besoin de restreindre l’accès au contenu, mais vous voulez être en mesure d'approuver la personne qui l'ouvre.

- Vous exigez que le contenu soit chiffré au repos et en transit, mais il ne nécessite pas de contrôle d’accès.

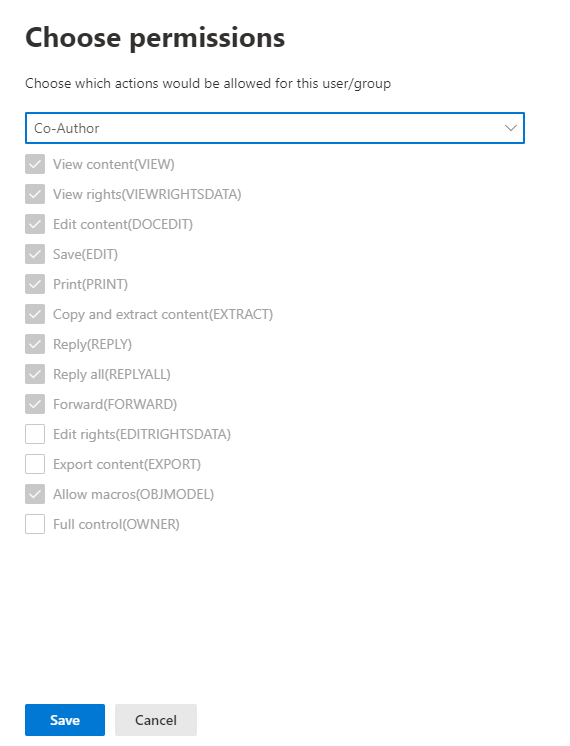

Choisir les autorisations

Lorsque vous choisissez les autorisations à attribuer à ces utilisateurs ou ces groupes, vous pouvez sélectionner :

- Niveau d’autorisation prédéfini avec un groupe prédéfini de droits, comme Rédacteur ou Rédacteur restreint.

- Autorisations personnalisées dans lesquelles vous choisissez un ou plusieurs droits d’utilisation.

Pour obtenir plus d'informations sur la sélection des autorisations pertinentes, consultez les Droits d'utilisation et descriptions.

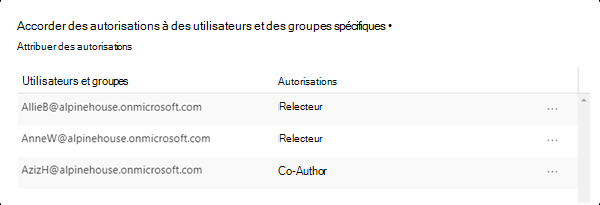

Notez que la même étiquette peut accorder des autorisations différentes à différents utilisateurs. Par exemple, une seule étiquette peut affecter certains utilisateurs comme Rédacteur restreints et un autre utilisateur en tant que Propriétaire, comme illustré dans la capture d’écran suivante.

Pour ce faire, ajoutez des utilisateurs ou des groupes, attribuez-leur des autorisations et enregistrez ces paramètres. Répétez ensuite ces étapes, en ajoutant des utilisateurs et en leur attribuant des autorisations, en enregistrant les paramètres à chaque fois. Vous pouvez répéter cette configuration aussi souvent que nécessaire, afin de définir différentes autorisations pour différents utilisateurs.

L’émetteur de Rights Management (celui qui applique l’étiquette de sensibilité) bénéficie toujours d’un contrôle total.

Par défaut, le chiffrement d’une étiquette de confidentialité utilise le service Azure Rights Management de Protection des données Microsoft Purview. Lorsqu’un utilisateur applique une étiquette de sensibilité pour protéger un document ou un e-mail à l’aide du chiffrement, il devient l’émetteur Rights Management sur ce contenu.

L’émetteur Rights Management bénéficie continuellement d’autorisations en contrôle total sur le document ou l’e-mail et, par ailleurs :

- Si les paramètres de chiffrement comportent une date d’expiration, l’émetteur Rights Management peut toujours ouvrir et modifier le document ou l’e-mail après cette date.

- L’émetteur Rights Management peut toujours accéder au document ou à l’e-mail hors connexion.

- L’émetteur de Rights Management peut toujours ouvrir un document après sa révocation.

Pour plus d’informations, reportez-vous à Émetteur Rights Management et propriétaire Rights Management.

Filigranes dynamiques

Identifiez les versions minimales des applications Office requises à l’aide des tables de fonctionnalités et des lignes pour les filigranes dynamiques.

Lorsqu’un utilisateur accède à un fichier avec cette étiquette de confidentialité appliquée, par défaut, son nom de principal universel (UPN) est inséré dynamiquement en tant que filigrane sur chaque page du fichier. En règle générale, l’UPN d’un utilisateur est le même que son adresse e-mail. Si vous sélectionnez Personnaliser le texte (facultatif), vous pouvez spécifier une chaîne personnalisée qui prend également en charge l’inclusion de la date et de l’heure.

Ce filigrane est très visible lors de l’affichage du fichier sur un appareil et persiste lors de l’impression, mais pas lors de l’exportation. Ce filigrane est plus sécurisé que les marquages de contenu standard pour une étiquette, car l’utilisateur ne peut pas facilement la supprimer ou la modifier manuellement.

Le filigrane est supprimé lorsqu’un utilisateur réétiquet le document, en choisissant une étiquette de confidentialité qui applique un filigrane dynamique différent ou aucun filigrane dynamique. Toutefois, comme pour tout le contenu chiffré, un utilisateur doit disposer du droit d’utilisation Exporter ou Contrôle total pour supprimer le chiffrement existant.

Ce filigrane de protection est pris en charge uniquement pour les étiquettes de confidentialité qui appliquent le chiffrement et nous recommandons également que l’option de chiffrement Autoriser l’accès hors connexion soit définie sur Jamais. Comme pour les autres paramètres de chiffrement, les filigranes dynamiques sont pris en charge entre les locataires. Utilisez-le pour vos documents les plus sensibles comme un élément de dissuasion visuel contre les captures d’écran par la personne qui a ouvert le document. Toutefois, tenez compte des considérations suivantes.

Limitations dans Office où les filigranes dynamiques ne sont pas encore pris en charge. Par conséquent, le document s’ouvre sans appliquer le filigrane :

- Aperçu des fichiers pour les pièces jointes dans Outlook

- PowerPoint Live dans Microsoft Teams

- Mode protégé dans Word, Excel et PowerPoint

À moins que l’ouverture du document ne tombe dans l’une des exceptions répertoriées précédemment, l’une des conditions suivantes doit être true pour ouvrir un document étiqueté qui applique des filigranes dynamiques :

L’utilisateur est le propriétaire de Rights Management, ce qui signifie que la plupart du temps, il a appliqué l’étiquette lui-même. Pour plus d’informations, reportez-vous à Émetteur Rights Management et propriétaire Rights Management.

L’utilisateur ouvre le document avec une application qui comprend les filigranes dynamiques. Utilisez les tables de fonctionnalités et les filigranes dynamiques de ligne pour confirmer les versions prises en charge.

L’utilisateur ouvre le document dans Office sur le Web.

Si aucune de ces conditions n’est remplie lorsqu’un utilisateur ouvre le document dans une application Office et qu’il ne fait pas partie des exceptions répertoriées, le document ne s’ouvre pas. Assurez-vous de bien comprendre cette restriction avant d’utiliser cette configuration d’étiquette.

Attention

À l’exception des limitations répertoriées, les applications Microsoft Office refusent l’accès si elles ne prennent pas en charge les filigranes dynamiques, ou appliquent les filigranes dynamiques si c’est le cas.

Considérations relatives aux documents précédemment étiquetés :

Comme tous les paramètres de chiffrement modifiés, un filigrane dynamique nouvellement configuré n’est pas immédiatement appliqué lorsque vous disposez déjà d’une licence d’utilisation Rights Management valide pour un document. Une fois la licence d’utilisation expirée, vous devez vous réauthentifier auprès du service Azure Rights Management pour ouvrir le document, puis appliquer le paramètre de filigrane dynamique.

Il n’y a pas de détection et de résolution automatiques si l’étiquette de confidentialité a précédemment appliqué un filigrane standard en tant que marquage de contenu.

Chiffrement à double clé

Remarque

Pour l’étiquetage intégré, identifiez les versions minimales requises à l’aide des tables de fonctionnalités et de la ligne Double Key Encryption (DKE).

Sélectionnez l’option Double Key Encryption label uniquement une fois que vous avez configuré le service Double Key Encryption et que vous devez utiliser ce chiffrement à double clé pour les fichiers et les e-mails auxquels cette étiquette sera appliquée. Une fois l’étiquette configurée et enregistrée, vous ne pourrez plus la modifier.

Pour consulter des informations supplémentaires, la configuration requise et des instructions de configuration, voir Chiffrement à double clé.

Permettre aux utilisateurs d’attribuer des autorisations

Importante

Tous les clients d’étiquetage ne prennent pas en charge toutes les options qui permettent aux utilisateurs d’attribuer leurs propres autorisations. Pour en savoir plus, consultez cette section.

Souvent appelé « autorisations définies par l’utilisateur », vous pouvez utiliser les options suivantes pour permettre aux utilisateurs d’attribuer des autorisations lorsqu’ils appliquent manuellement une étiquette de confidentialité au contenu :

Dans Outlook, un utilisateur peut sélectionner des restrictions équivalentes à l’option Ne pas transférer ou Chiffrer uniquement pour les destinataires sélectionnés.

L’option Ne pas transférer est prise en charge par tous les clients de messagerie électronique qui prennent en charge les étiquettes de confidentialité. Toutefois, l’application de l’option Chiffrer uniquement avec une étiquette de confidentialité est une version plus récente. Pour les clients de messagerie électronique qui ne prennent pas cette fonctionnalité en charge, l’étiquette n’est pas visible.

Pour consulter les versions minimales des applications Outlook qui utilisent l’étiquetage intégré pour en prendre en charge l’application de l’option Chiffrer uniquement avec une étiquette de confidentialité, utilisez le tableau des fonctionnalités pour Outlook et la ligne Permettre aux utilisateurs d’attribuer des autorisations : – Chiffrer uniquement.

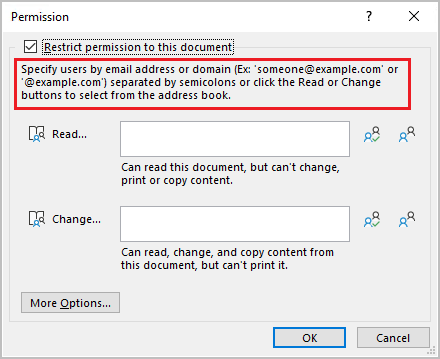

Dans Word, PowerPoint et Excel, à moins que l’étiquette ne soit configurée pour étendre les autorisations d’une bibliothèque de documents SharePoint, un utilisateur est invité à sélectionner ses propres autorisations pour des utilisateurs, des groupes ou des organisations spécifiques.

Pour les applications Office qui ne prennent pas en charge cette fonctionnalité, l’étiquette n’est pas visible pour les utilisateurs ou l’étiquette est visible par souci de cohérence, mais elle ne peut pas être appliquée avec un message d’explication aux utilisateurs.

Pour case activée les applications Office qui prennent en charge cette option, utilisez le tableau des fonctionnalités pour Word, Excel et PowerPoint, ainsi que les lignes de Permettre aux utilisateurs d’attribuer des autorisations.

Remarque

Vous ne pourrez pas utiliser ces configurations si l’étendue de l’étiquette exclut le courrier électronique (pour Ne pas transférer et Chiffrer uniquement) ou exclut les fichiers (pour inviter les utilisateurs dans Word, PowerPoint et Excel). Pour plus d’informations, consultez Limiter les étiquettes à des fichiers ou des e-mails.

Lorsque les options sont prises en charge, utilisez le tableau suivant pour déterminer le moment où les utilisateurs voient l’étiquette de confidentialité :

| Paramètres | Étiquette visible dans Outlook | Étiquette visible dans Word, Excel et PowerPoint |

|---|---|---|

| Dans Outlook, appliquez des restrictions avec l’option Ne pas transférer ou Chiffrer uniquement | Oui | Non |

| Dans Word, PowerPoint et Excel, inviter les utilisateurs à spécifier des autorisations | Non | Oui |

Lorsque les deux paramètres sont sélectionnés, l’étiquette est par conséquent visible dans Outlook et dans Word, Excel et PowerPoint.

Une étiquette de confidentialité qui permet aux utilisateurs d’attribuer des autorisations peut être recommandée aux utilisateurs, mais ne peut être appliquée automatiquement qu’aux options Ne pas transférer et Encrypt-Only.

Configuration d'autorisations attribuées par utilisateur :

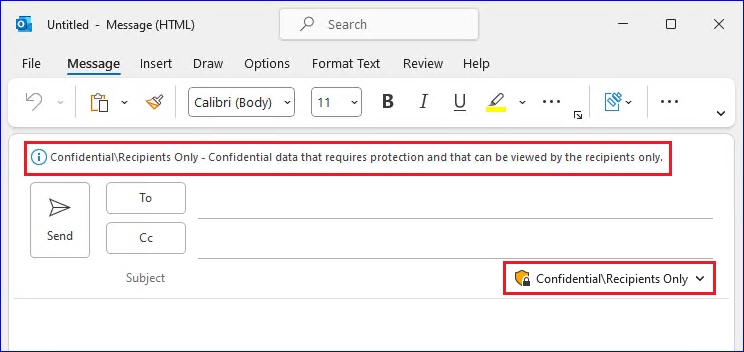

Restrictions Outlook

Dans Outlook, quand un utilisateur applique une étiquette de confidentialité qui lui permet d’attribuer des autorisations à un message, vous pouvez choisir l’option Ne pas transférer ou Chiffrer uniquement. L’utilisateur voit le nom et la description de l’étiquette dans la partie supérieure du message, ce qui indique que le contenu est protégé. Contrairement à Word, PowerPoint et Excel (voir la section suivante), les utilisateurs ne sont pas invités à sélectionner des autorisations spécifiques. Pour cette configuration, l’administrateur contrôle les autorisations, mais pas qui a accès.

Lorsque l’une de ces options est appliquée à un e-mail, celui-ci est chiffré et les destinataires doivent être authentifiés. Les destinataires ont automatiquement des droits d’utilisation limités :

Ne pas transférer : les destinataires ne peuvent pas transférer l’e-mail, l’imprimer ou copier à partir de celui-ci. Par exemple, dans le client Outlook, le bouton Transférer n’est pas disponible, les options du menu Enregistrer sous et Imprimer ne sont pas disponibles, et vous ne pouvez pas ajouter ou modifier des destinataires dans les zones à, CC ou CCI.

Pour plus d’informations sur le fonctionnement de cette option, consultez l’option Ne pas transférer pour les e-mail.

Chiffrer uniquement : les destinataires ont tous les droits d’utilisation à l’exception des commandes Enregistrer sous, Exporter et Contrôle total. Cette combinaison de droits d’utilisation signifie que les destinataires n’ont aucune restriction, mais ils ne peuvent pas supprimer la protection. Par exemple, un destinataire peut copier à partir de l’e-mail, l’imprimer et le transférer.

Pour plus d’informations sur le fonctionnement de cette option, consultez l’option Chiffrer uniquement pour les e-mails.

Les documents Office non chiffrés joints à l’e-mail ou à l’invitation à la réunion héritent automatiquement des mêmes restrictions. Pour Ne pas transférer, les droits d’utilisation appliqués à ces documents sont Modifier le contenu, Modifier, Enregistrer, Afficher, Ouvrir, Lire, et Autoriser les macros. Si l’utilisateur souhaite des droits d’utilisation différents pour une pièce jointe, ou si la pièce jointe n’est pas un document Office qui prend en charge cette protection héritée, l’utilisateur doit chiffrer le fichier avant de le joindre à l’e-mail ou à l’invitation à la réunion.

Autorisations Word, PowerPoint et Excel

Dans Word, PowerPoint et Excel, lorsqu’un utilisateur applique une étiquette de confidentialité qui lui permet d’attribuer des autorisations à un document, il est invité à préciser son choix en matière d'utilisateurs et d'autorisations pour le chiffrement. Pour cette configuration, l’utilisateur et non l’administrateur contrôle à la fois qui peut accéder au document et les autorisations dont il dispose.

Prise en charge des autorisations personnalisées à l’échelle de l’organisation

Pour l’étiquetage intégré dans Windows, les utilisateurs peuvent également spécifier un nom de domaine lorsqu’ils sont invités à spécifier leur choix d’utilisateurs et d’autorisations. Lorsqu’un nom de domaine est entré, les autorisations s’appliquent à tous les utilisateurs d’un organization qui possède le domaine et qui se trouve dans Microsoft Entra’ID. Pour identifier les versions minimales qui prennent en charge ce paramètre, utilisez la table des fonctionnalités et la ligne Permettre aux utilisateurs d’attribuer des autorisations : - Demander aux utilisateurs des autorisations personnalisées (utilisateurs, groupes et organisations) .

Remarque

La boîte de dialogue affichée est mise à jour dans les dernières versions des applications Office, mais la prise en charge des autorisations personnalisées à l’échelle de organization reste quand un nom de domaine est entré. Des informations sur cette prise en charge sont incluses dans la zone d’informations contextuelles.

Par exemple, un utilisateur tape @contoso.com (ou contoso.com) et accorde un accès en lecture. Étant donné que Contoso Corporation possède le domaine contoso.com, tous les utilisateurs de ce domaine et tous les autres domaines que l’organization possède dans Microsoft Entra ID se verront accorder un accès en lecture.

Remarque

Lorsque vous spécifiez ces valeurs, ne les entourez pas de guillemets.

Il est important d’informer les utilisateurs que l’accès n’est pas limité uniquement aux utilisateurs du domaine spécifié. Par exemple, @sales.contoso.com ne restreindrait pas l’accès aux utilisateurs dans le sous-domaine des ventes, mais accorderait également l’accès aux utilisateurs du domaine marketing.contoso.com, et même aux utilisateurs avec un espace de noms disjoint dans le même locataire Microsoft Entra.

Exemples de configurations pour les paramètres de chiffrement

Pour chaque exemple qui suit, effectuez la configuration à partir de la page Contrôle d’accès lorsque l’option Configurer les paramètres de contrôle d’accès est sélectionnée :

Exemple 1 : étiquette appliquant Ne pas transférer pour envoyer un courrier électronique chiffré vers un compte Gmail

Cette étiquette s'affiche uniquement dans Outlook et Outlook sur le web. Vous devez de plus utiliser Exchange Online. Avisez les utilisateurs de sélectionner cette étiquette lorsqu’ils doivent envoyer un courrier électronique chiffré à des personnes utilisant un compte Gmail (ou tout autre compte de messagerie extérieur à celui de votre organisation).

Vos utilisateurs tapent l’adresse de courrier Gmail dans la zone À. Ils sélectionnent ensuite l’étiquette et l’option Ne pas transférer est automatiquement ajoutée au message. Les destinataires ne peuvent par conséquent pas transférer le courrier ou l’imprimer, en faire une copie ou enregistrer le message à l’extérieur de leur boîte aux lettres à l’aide de l’option Enregistrer sous.

Dans la page Contrôle d’accès : pour Attribuer des autorisations maintenant ou laisser les utilisateurs décider ? sélectionnez Autoriser les utilisateurs à attribuer des autorisations lorsqu’ils appliquent l’étiquette.

Sélectionnez la case à cocher : Dans Outlook, appliquer des restrictions similaires à l’option Ne pas transférer.

Si elle est sélectionnée, désactivez la case à cocher : Dans Word, PowerPoint et Excel, inviter les utilisateurs à spécifier des autorisations.

Sélectionnez Suivant et terminez la configuration.

Exemple 2 : étiquette restreignant l’accès en lecture seule à l'ensemble des utilisateurs d’une autre organisation

Cette étiquette convient au partage de documents très sensibles en lecture seule. Une connexion internet doit toujours être utilisée pour afficher les documents.

Cette étiquette ne peut pas être utilisée pour des e-mails.

Dans la page *Contrôle d’accès : pour Attribuer des autorisations maintenant ou Laisser les utilisateurs décider ? sélectionnez Attribuer des autorisations maintenant.

Pour l'option Autoriser l’accès en mode hors connexion, sélectionnez Jamais.

Sélectionnez Attribuer des autorisations.

Dans le volet Attribuer des autorisations, sélectionnez Ajouter des adresses de courrier ou des domaines spécifiques.

Dans la zone de texte, entrez le nom de domaine de l’autre organisation, par exemple, fabrikam.com. Puis sélectionnez Ajouter.

Sélectionnez Choisir les autorisations.

Dans le volet Choisir les autorisations, sélectionnez la zone déroulante, puis sélectionnez Visionneuse et Enregistrer.

De nouveau dans le volet Attribuer des autorisations, sélectionnez Enregistrer.

Dans la page Contrôle d’accès , sélectionnez Suivant et terminez la configuration.

Exemple 3 : ajouter des utilisateurs externes à une étiquette existante qui chiffre du contenu

Les nouveaux utilisateurs que vous ajoutez pourront ouvrir des documents et des messages électroniques déjà protégés par cette étiquette. Les autorisations accordées à ces utilisateurs peuvent être différentes de celles des utilisateurs existants.

Dans la page Contrôle d’accès : Pour Attribuer des autorisations maintenant ou laisser les utilisateurs décider ?assurez-vous que l’option Attribuer des autorisations maintenant est sélectionnée.

Sélectionnez Attribuer des autorisations.

Dans le volet Attribuer des autorisations, sélectionnez Ajouter des adresses de courrier ou des domaines spécifiques.

Dans la zone de texte, entrez l’adresse de courrier du premier utilisateur (ou groupe) à ajouter, puis sélectionnez Ajouter.

Sélectionnez Choisir les autorisations.

Dans le volet Choisir les autorisations, sélectionnez les autorisations pour cet utilisateur (ou ce groupe), puis sélectionnez Enregistrer.

De nouveau dans le volet Attribuer des autorisations, répétez les étapes 3 à 6 pour chaque utilisateur (ou groupe) que vous souhaitez ajouter à cette étiquette. Puis cliquez sur Enregistrer.

Dans la page Contrôle d’accès , sélectionnez Suivant et terminez la configuration.

Exemple 4 : étiquette qui chiffre du contenu, mais qui ne limite pas les personnes pouvant y accéder

Cette configuration présente l’avantage de ne pas avoir à spécifier des utilisateurs, groupes ou domaines pour chiffrer un courrier électronique ou un document. Le contenu reste chiffré et vous pouvez spécifier les droits d’utilisation, la date d’expiration et l’accès hors connexion.

Utilisez cette configuration uniquement lorsque vous n’avez pas besoin de restreindre les utilisateurs autorisés à ouvrir le document ou le courrier protégé. Plus d’informations sur ce paramètre. En savoir plus sur ce paramètre.

Dans la page Contrôle d’accès : Pour Attribuer des autorisations maintenant ou laisser les utilisateurs décider ?assurez-vous que l’option Attribuer des autorisations maintenant est sélectionnée.

Configurez les paramètres pour l'Accès utilisateur au contenu expire et Autoriser l’accès hors connexion, au besoin.

Sélectionnez Attribuer des autorisations.

Dans le volet Attribuer des autorisations, sélectionnez Ajouter des utilisateurs authentifiés.

Dans le cas des Utilisateurs et groupes, vous remarquez que Utilisateurs authentifiés est automatiquement ajouté. Cette valeur ne peut pas être modifiée, mais vous pouvez la supprimer, ce qui annule la sélection Ajouter des utilisateurs authentifiés.

Sélectionnez Choisir les autorisations.

Dans le volet Choisir les autorisations, sélectionnez la zone déroulante, puis sélectionnez les autorisations souhaitées et Enregistrer.

De nouveau dans le volet Attribuer des autorisations, sélectionnez Enregistrer.

Dans la page Contrôle d’accès , sélectionnez Suivant et terminez la configuration.

Considérations relatives au contenu chiffré

Le chiffrement de vos documents et messages électroniques les plus confidentiels permet de s’assurer que seules les personnes autorisées peuvent accéder à ces données. Il existe toutefois des éléments dont vous devez tenir compte :

Si votre organisation n'a pas activé les étiquettes de confidentialité pour les fichiers Office dans SharePoint et OneDrive :

- Recherche, eDiscovery et Delve ne seront pas opérationnels avec les fichiers chiffrés.

- Les stratégies de protection contre la perte de données DLP fonctionnent avec les métadonnées de ces fichiers chiffrés (notamment les informations de l'étiquette de rétention), mais pas avec leur contenu (comme des numéros de carte de crédit dans des fichiers).

- Les utilisateurs ne peuvent pas ouvrir des fichiers chiffrés à l’aide de Office sur le Web. Lorsque les étiquettes de confidentialité des fichiers Office dans SharePoint et OneDrive sont activées, les utilisateurs peuvent utiliser Office sur le Web pour ouvrir des fichiers chiffrés, avec certaines limitations qui incluent le chiffrement qui a été appliqué avec une clé locale (appelée « Tenir votre propre clé » ou HYOK), le chiffrement à double clé et le chiffrement qui a été appliqué indépendamment d’une étiquette de confidentialité.

Si vous partagez des documents chiffrés avec des personnes extérieures à votre organisation, vous devrez peut-être créer des comptes invités et modifier les stratégies d’accès conditionnel. Pour plus d’informations sur ce scénario, consultez Partage de documents chiffrés avec des utilisateurs externes.

Lorsque les utilisateurs autorisés ouvrent des documents chiffrés dans leurs applications Office, ils voient le nom et la description de l’étiquette dans une barre de messages jaune en haut de leur application. Lorsque les autorisations de chiffrement s’étendent à des personnes extérieures à votre organisation, examinez attentivement les noms d’étiquettes et les descriptions qui seront visibles dans cette barre de messages lors de l’ouverture du document.

Pour que plusieurs utilisateurs modifient un fichier chiffré en même temps, ils doivent tous utiliser Microsoft Office sur le web ou vous avez activé la co-création pour les fichiers chiffrés avec des étiquettes de confidentialité et tous les utilisateurs disposent d’applications Office qui la prise en charge. Si ce n’est pas le cas et que le fichier est déjà ouvert :

- Dans les applications Office (Windows, Mac, Android et iOS), les utilisateurs remarquent le message Fichier en cours d'utilisation incluant le nom de la personne ayant extrait le fichier. Ils peuvent ensuite afficher une copie en lecture seule, enregistrer et modifier une copie du fichier, et recevoir une notification lorsque le fichier est disponible.

- Dans Office pour le web, les utilisateurs remarquent un message d’erreur indiquant qu’ils ne peuvent pas modifier le document avec d’autres personnes. Ils peuvent ensuite sélectionner Ouvrir en mode Lecture.

La fonctionnalité d’enregistrement automatique dans les applications Office est désactivée pour les fichiers chiffrés si vous n’avez pas activé la co-création pour les fichiers chiffrés avec des étiquettes de confidentialité. Un message s'affiche indiquant aux utilisateurs que le fichier dispose d'autorisations restreintes qui doivent être supprimées avant que l’Enregistrement automatique puisse être activé.

Office pour Windows prend en charge les étiquettes qui appliquent le chiffrement lorsque les utilisateurs ne sont pas connectés à Internet. Toutefois, pour les autres plateformes (macOS, iOS, Android), les utilisateurs doivent être en ligne pour appliquer ces étiquettes dans les applications Office. Le client Protection des données Microsoft Purview doit également être en ligne pour appliquer ces étiquettes dans Explorateur de fichiers et PowerShell. Les utilisateurs n’ont pas besoin d’être en ligne pour ouvrir du contenu chiffré. Pour plus d’informations sur l’accès hors connexion, consultez la section Rights Management utiliser la licence pour l’accès hors connexion .

L’ouverture des fichiers chiffrés peut être plus longue dans les applications Office (Windows, Mac, Android et iOS).

Si une étiquette qui applique le chiffrement est ajoutée à l’aide d’une application Office lorsque le document est extrait dans SharePointet que l’utilisateur annule alors l’extraction, le document reste étiqueté et chiffré.

Sauf si vous avez activé la co-création pour les fichiers chiffrés avec des étiquettes de confidentialité, les actions suivantes pour les fichiers chiffrés ne sont pas prises en charge à partir des applications Office (Windows, Mac, Android et iOS), et les utilisateurs voient un message d’erreur indiquant qu’un problème s’est produit. Les fonctionnalités de SharePoint peuvent toutefois être utilisées en tant qu'alternative :

- Afficher, restaurer et enregistrer des copies de versions précédentes. En guise d’alternative, les utilisateurs peuvent effectuer ces actions à l’aide de Office sur le Web lorsque vous activez et configurez le contrôle de version pour une liste ou une bibliothèque.

- Modifier le nom ou l’emplacement des fichiers. Les utilisateurs peuvent également renommer un fichier, un dossier ou un lien dans une bibliothèque de documents dans SharePoint.

Pour bénéficier d’une expérience de collaboration optimale en ce qui concerne les fichiers chiffrés par une étiquette de confidentialité, nous vous recommandons d’utiliser les étiquettes de confidentialité pour les fichiers Office dans SharePoint et OneDrive et Office pour le web.

Prochaines étapes

Vous avez besoin de partager vos documents étiquetés et chiffrés avec des personnes extérieures à votre organisation ? Consultez Partage de documents chiffrés avec des utilisateurs externes dans.

Pour utiliser des étiquettes de confidentialité afin de chiffrer des flux vidéo et audio pour les réunions Teams, consultez Utiliser des étiquettes de confidentialité pour protéger les éléments de calendrier, les réunions Teams et les conversations.