Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Utilisez ces informations pour en savoir plus sur le connecteur Microsoft Rights Management, puis sur la façon de le déployer correctement pour votre organisation. Ce connecteur assure la protection des données pour les déploiements locaux existants qui utilisent Microsoft Exchange Server, SharePoint Server, ou des serveurs de fichiers exécutant Windows Server et l’infrastructure de classification des fichiers (FCI).

Présentation du connecteur Microsoft Rights Management

Le connecteur Microsoft Rights Management (RMS) vous permet d’activer rapidement les serveurs locaux existants pour utiliser leurs fonctionnalités de gestion des droits relatifs à l'information (IRM) avec le service Microsoft Rights Management (Azure RMS) basé sur le cloud. Grâce à cette fonctionnalité, le service informatique et les utilisateurs peuvent facilement protéger des documents et des images à l’intérieur de votre organisation et en dehors, sans avoir à installer une infrastructure supplémentaire ou à établir des relations d’approbation avec d’autres organisations.

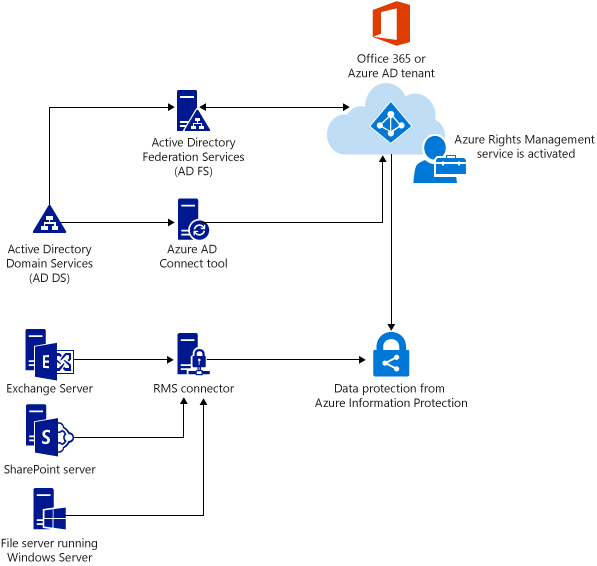

Le connecteur RMS est un service à faible encombrement que vous installez localement sur des serveurs qui exécutent Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012. Outre l’exécution du connecteur sur des ordinateurs physiques, vous pouvez également l’exécuter sur des machines virtuelles, y compris des machines virtuelles IaaS Azure. Après avoir déployé le connecteur, il agit en tant qu’interface de communication (relais) entre les serveurs locaux et le service cloud, comme illustré dans l’image suivante. Les flèches indiquent la direction dans laquelle les connexions réseau sont lancées.

Serveurs locaux pris en charge

Le connecteur RMS prend en charge les serveurs locaux suivants : Exchange Server, SharePoint Server, et les serveurs de fichiers qui exécutent Windows Server et utilisent l’infrastructure de classification des fichiers pour classifier et appliquer des stratégies aux documents Office dans un dossier.

Remarque

Si vous souhaitez protéger plusieurs types de fichiers (pas seulement des documents Office) à l’aide de l’infrastructure de classification des fichiers, n’utilisez pas le connecteur RMS, mais utilisez plutôt les applets de commande AzureInformationProtection.

Pour connaître les versions de ces serveurs locaux pris en charge par le connecteur RMS, consultez Les serveurs locaux qui prennent en charge Azure RMS.

Prise en charge des scénarios hybrides

Vous pouvez utiliser le connecteur RMS même si certains de vos utilisateurs se connectent à des services en ligne, dans un scénario hybride. Par exemple, les boîtes aux lettres de certains utilisateurs utilisent Exchange Online et les boîtes aux lettres de certains utilisateurs utilisent Exchange Server. Une fois que vous avez installé le connecteur RMS, tous les utilisateurs peuvent protéger et consommer des e-mails et des pièces jointes à l’aide d’Azure RMS et la protection des informations fonctionne en toute transparence entre les deux configurations de déploiement.

Compatible avec les clés gérées par le client (BYOK)

Si vous gérez votre propre clé de locataire pour Azure RMS (le scénario bring your own key, or BYOK), le connecteur RMS et les serveurs locaux qui l’utilisent n’accèdent pas au module de sécurité matériel (HSM) qui contient votre clé de locataire. Cela est dû au fait que toutes les opérations de chiffrement qui utilisent la clé de locataire sont effectuées dans Azure RMS, et non localement.

Si vous souhaitez en savoir plus sur ce scénario où vous gérez votre clé de locataire, consultez Planification et implémentation de votre clé de locataire Azure Information Protection.

Prérequis pour le connecteur RMS

Avant d’installer le connecteur RMS, vérifiez que les exigences suivantes sont en place.

| Condition requise | Plus d’informations |

|---|---|

| Le service de protection est activé | Activation du service de protection à partir d'Azure Information Protection |

| Synchronisation d'annuaire entre vos forêts Active Directory sur site et Microsoft Entra ID | Une fois RMS activé, Microsoft Entra ID doit être configuré pour fonctionner avec les utilisateurs et les groupes de votre base de données Active Directory. Important : vous devez effectuer cette étape de synchronisation d’annuaires pour que le connecteur RMS fonctionne, même pour un réseau de test. Bien que vous puissiez utiliser Microsoft 365 et Microsoft Entra ID à l’aide de comptes que vous créez manuellement dans Microsoft Entra ID, ce connecteur nécessite que les comptes de Microsoft Entra ID soient synchronisés avec Active Directory Domain Services ; la synchronisation manuelle des mots de passe n’est pas suffisante. Pour plus d’informations, consultez les ressources suivantes : - Intégrer des domaines Active Directory locaux à Microsoft Entra ID - Comparaison des outils d'intégration d'annuaire d'identité hybride |

| Un minimum de deux ordinateurs membres sur lesquels installer le connecteur RMS : - Un ordinateur physique ou virtuel 64 bits exécutant l’un des systèmes d’exploitation suivants : Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012. - Au moins 1 Go de RAM. - Au moins 64 Go d’espace disque. - Au moins une interface réseau. - Accès à Internet via un pare-feu (ou proxy web) qui ne nécessite pas d’authentification. - Doit se trouver dans une forêt ou un domaine qui approuve d’autres forêts de l’organisation contenant des installations de serveurs Exchange ou SharePoint que vous souhaitez utiliser avec le connecteur RMS. - .NET 4.7.2 installé. Selon votre système, vous devrez peut-être le télécharger et l’installer séparément. |

Pour la tolérance de panne et la haute disponibilité, vous devez installer le connecteur RMS sur un minimum de deux ordinateurs. Conseil : Si vous utilisez Outlook Web Access ou des appareils mobiles qui utilisent la gestion Exchange ActiveSync IRM et qu’il est essentiel de conserver l’accès aux e-mails et pièces jointes protégés par Azure RMS, nous vous recommandons de déployer un groupe de serveurs de connecteurs à charge équilibrée pour garantir une haute disponibilité. Vous n’avez pas besoin de serveurs dédiés pour exécuter le connecteur, mais vous devez l’installer sur un ordinateur distinct des serveurs qui utiliseront le connecteur. Important : n’installez pas le connecteur sur un ordinateur qui exécute Exchange Server, SharePoint Server ou un serveur de fichiers configuré pour l’infrastructure de classification des fichiers si vous souhaitez utiliser les fonctionnalités de ces services avec Azure RMS. En outre, n’installez pas ce connecteur sur un contrôleur de domaine. Si vous souhaitez utiliser des charges de travail de serveur avec le connecteur RMS mais que leurs serveurs se trouvent dans des domaines qui ne sont pas approuvés par le domaine à partir duquel vous souhaitez exécuter le connecteur, vous pouvez installer des serveurs de connecteur RMS supplémentaires dans ces domaines non approuvés ou dans d'autres domaines dans leur forêt. Il n’existe aucune limite au nombre de serveurs de connecteurs que vous pouvez exécuter pour votre organisation et tous les serveurs de connecteur installés dans une organisation partagent la même configuration. Toutefois, pour configurer le connecteur afin d’autoriser les serveurs, vous devez être en mesure de rechercher le serveur ou les comptes de service que vous souhaitez autoriser, ce qui signifie que vous devez exécuter l’outil d’administration RMS dans une forêt à partir de laquelle vous pouvez parcourir ces comptes. |

| TLS version 1.2 | Pour plus d’informations, consultez Application de TLS 1.2 pour le connecteur Azure RMS. |

Étapes pour déployer le connecteur RMS

Le connecteur ne vérifie pas automatiquement tous les prérequis dont il a besoin pour un déploiement réussi. Vérifiez donc qu’ils sont en place avant de commencer. Le déploiement nécessite que vous installiez le connecteur, le configuriez, puis configuriez les serveurs sur lesquels vous souhaitez utiliser le connecteur.

Étape 1 : Installation du connecteur RMS

Étape 2 : Saisie des informations d'identification

Étape 3 : Autorisation des serveurs à utiliser le connecteur RMS

Étape 4 : Configuration de l’équilibrage de charge et de la haute disponibilité

Étape 5 : Configuration des serveurs pour utiliser le connecteur RMS

Étapes suivantes

Passez à l’étape 1 : Installation et configuration du connecteur Microsoft Rights Management.