Partager des données de gestion des risques internes avec d’autres solutions

Importante

Gestion des risques internes Microsoft Purview met en corrélation différents signaux pour identifier les risques internes potentiels malveillants ou par inadvertance, tels que le vol d’adresses IP, les fuites de données et les violations de sécurité. La gestion des risques internes permet aux clients de créer des stratégies pour gérer la sécurité et la conformité. Créés avec la confidentialité par défaut, les utilisateurs sont pseudonymisés par défaut, et des contrôles d’accès en fonction du rôle et des journaux d’audit sont en place pour garantir la confidentialité au niveau de l’utilisateur.

Vous pouvez partager des données à partir de la gestion des risques internes de l’une des manières suivantes :

- Exporter des informations d’alerte vers des solutions SIEM

- Partager les niveaux de gravité des risques utilisateur avec les alertes de protection contre la perte de données (DLP) Microsoft Defender XDR et Microsoft Purview

Exporter des informations d’alerte vers des solutions SIEM

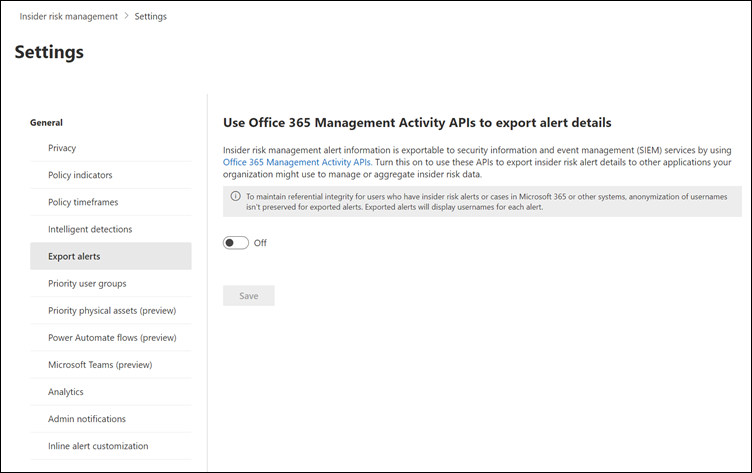

Gestion des risques internes Microsoft Purview informations d’alerte sont exportables vers des solutions SIEM (Security Information and Event Management) et SOAR (Security Orchestration Automated Response) à l’aide du schéma d’API activité de gestion Office 365. Vous pouvez utiliser les API d’activité de gestion Office 365 pour exporter des informations d’alerte vers d’autres applications que votre organization peut utiliser pour gérer ou agréger des informations sur les risques internes. Les informations d’alerte sont exportées et disponibles toutes les 60 minutes via les API d’activité de gestion Office 365.

Conseil

Bien démarrer avec Microsoft Copilot pour la sécurité afin d’explorer de nouvelles façons de travailler plus intelligemment et plus rapidement à l’aide de la puissance de l’IA. En savoir plus sur Microsoft Copilot pour la sécurité dans Microsoft Purview.

Si votre organization utilise Microsoft Sentinel, vous pouvez également utiliser le connecteur de données de gestion des risques internes prête à l’emploi pour importer des informations d’alerte de risque interne dans Sentinel. Pour plus d’informations, consultez Gestion des risques internes dans l’article Microsoft Sentinel.

Importante

Pour maintenir l’intégrité référentielle pour les utilisateurs qui ont des alertes ou des cas de risque interne dans Microsoft 365 ou d’autres systèmes, l’anonymisation des noms d’utilisateur n’est pas conservée pour les alertes exportées lors de l’utilisation de l’API d’exportation ou lors de l’exportation vers Microsoft Purview eDiscovery solutions. Les alertes exportées affichent les noms d’utilisateur de chaque alerte dans ce cas. Si vous exportez vers des fichiers CSV à partir d’alertes ou de cas, l’anonymisation est conservée.

Utiliser les API pour passer en revue les informations d’alerte de risque interne

Sélectionnez l’onglet approprié pour le portail que vous utilisez. Pour en savoir plus sur le portail Microsoft Purview, consultez Portail Microsoft Purview. Pour en savoir plus sur le portail de conformité, consultez portail de conformité Microsoft Purview.

- Connectez-vous au portail Microsoft Purview à l’aide des informations d’identification d’un compte administrateur dans votre organization Microsoft 365.

- Sélectionnez Paramètres dans le coin supérieur droit de la page.

- Sélectionnez Gestion des risques internes pour accéder aux paramètres de gestion des risques internes.

- Sélectionnez Exporter les alertes. Par défaut, ce paramètre est désactivé pour votre organization Microsoft 365.

- Définissez le paramètre sur Activé.

- Filtrez les activités d’audit Office 365 courantes par SecurityComplianceAlerts.

- Filtrez SecurityComplianceAlerts par la catégorie InsiderRiskManagement .

Les informations d’alerte contiennent des informations provenant du schéma alertes de sécurité et de conformité et du schéma commun de l’API d’activité de gestion Office 365.

Les champs et valeurs suivants sont exportés pour les alertes de gestion des risques internes pour le schéma Alertes de sécurité et de conformité :

| Paramètre d’alerte | Description |

|---|---|

| AlertType | Le type de l’alerte est Personnalisé. |

| AlertId | GUID de l’alerte. Les alertes de gestion des risques internes sont mutables. À mesure que l’status d’alerte change, un nouveau journal avec le même Id d’alerte est généré. Cet Id d’alerte peut être utilisé pour mettre en corrélation les mises à jour d’une alerte. |

| Catégorie | La catégorie de l’alerte est InsiderRiskManagement. Cette catégorie peut être utilisée pour faire la distinction entre ces alertes et les autres alertes de sécurité et de conformité. |

| Commentaires | Commentaires par défaut pour l’alerte. Les valeurs sont Nouvelle alerte (journalisée lors de la création d’une alerte) et Alerte mise à jour (journalisée en cas de mise à jour d’une alerte). Utilisez alertID pour mettre en corrélation les mises à jour d’une alerte. |

| Data | Les données de l’alerte incluent l’ID d’utilisateur unique, le nom d’utilisateur principal et la date et l’heure (UTC) auxquelles l’utilisateur a été déclenché dans une stratégie. |

| Nom | Nom de la stratégie de gestion des risques internes qui a généré l’alerte. |

| PolicyId | GUID de la stratégie de gestion des risques internes qui a déclenché l’alerte. |

| Severity | Gravité de l’alerte. Les valeurs sont High, Medium ou Low. |

| Source | Source de l’alerte. La valeur est Office 365 Security & Compliance. |

| Statut | Status de l’alerte. Les valeurs sont Actif (Révision des besoins dans le risque interne), Examen (Confirmé dans le risque interne), Résolu (Résolu dans le risque interne), Ignoré (Ignoré dans le risque interne). |

| Version | Version du schéma alertes de sécurité et de conformité. |

Les champs et valeurs suivants sont exportés pour les alertes de gestion des risques internes pour le schéma commun de l’API Activité de gestion Office 365.

- UserId

- ID

- RecordType

- CreationTime

- Opération

- OrganizationId

- UserType

- UserKey

Partager les niveaux de gravité des alertes avec d’autres solutions de sécurité Microsoft

Vous pouvez partager les niveaux de gravité des alertes à partir de la gestion des risques internes pour apporter un contexte utilisateur unique aux expériences d’investigation des alertes dans les solutions de sécurité Microsoft suivantes :

Microsoft Defender XDR Conformité des communications Microsoft Purview protection contre la perte de données (DLP) Microsoft Purview

La gestion des risques internes analyse les activités des utilisateurs sur une période de 90 à 120 jours et recherche les comportements anormaux pendant cette période. L’ajout de ces données à d’autres solutions de sécurité améliore les données disponibles dans ces solutions pour aider les analystes à hiérarchiser les alertes.

Conseil

Les niveaux de gravité des alertes dans la gestion des risques internes sont différents des niveaux de risque internes définis dans la protection adaptative.

- Les niveaux de gravité des alertes (Faible, Moyen ou Élevé) sont attribués aux utilisateurs en fonction de l’activité détectée dans les stratégies de gestion des risques internes. Ces niveaux sont calculés en fonction des scores de risque d’alerte attribués à toutes les alertes actives associées à l’utilisateur. Ces niveaux aident les analystes des risques internes et les enquêteurs à hiérarchiser l’activité des utilisateurs et à y répondre en conséquence.

- Les niveaux de risque internes (élevés, modérés ou mineurs) dans la protection adaptative sont une mesure de risque déterminée par des conditions définies par l’administrateur, telles que le nombre d’activités d’exfiltration effectuées par les utilisateurs au cours d’une journée ou si leur activité a généré une alerte de risque interne de gravité élevée.

Que se passe-t-il lorsque vous partagez les niveaux de gravité des alertes de gestion des risques internes ?

En Microsoft Defender XDR

Page Incidents DLP : un champ De gravité des risques internes est ajouté à la section Ressources impactées de la page Incidents DLP Microsoft Defender pour les utilisateurs qui ont un niveau de risque élevé ou moyen dans la gestion des risques internes. Si l’utilisateur a un niveau de risque faible , rien n’est ajouté à la page Incidents. Cela limite les distractions pour les analystes afin qu’ils puissent se concentrer sur les activités les plus risquées des utilisateurs.

Vous pouvez sélectionner le niveau de risque dans la section Ressources impactées pour afficher un résumé de l’activité de risque interne et des chronologie d’activité pour cet utilisateur. Avoir jusqu’à 120 jours d’analyse peut aider l’analyste à déterminer le risque global des activités de l’utilisateur.

Si vous sélectionnez l’événement DLP dans la page de correspondance de stratégie DLP, une section Entités impactées apparaît dans la section Correspondance de stratégie DLP qui affiche tous les utilisateurs qui correspondent à la stratégie.

Page Utilisateurs : un champ Gravité des risques internes est ajouté à la page Utilisateurs pour les utilisateurs qui ont un niveau de risque élevé, moyen ou faible dans la gestion des risques internes. Ces données sont disponibles pour tous les utilisateurs disposant d’une alerte de gestion des risques internes active.

Un résumé de l’activité à risque interne et un chronologie d’activité pour cet utilisateur s’affichent sur le côté droit de la page Utilisateurs.

Dans les alertes de conformité des communications

Pour chaque correspondance de stratégie de conformité des communications , vous pouvez afficher la gravité des risques liés à l’utilisateur associée à l’expéditeur. Affichez ces informations sous l’onglet Activité de l’utilisateur dans communication pour l’alerte. Cette vue fournit un profil de risque, des correspondances de stratégie et des activités utilisateur capturées par la gestion des risques internes et la conformité des communications.

Les niveaux de gravité sont classés comme élevé, moyen, faible ou aucun.

Pour les niveaux de gravité de risque de None, la raison peut être l’un des scénarios suivants :

- L’utilisateur n’est pas inclus dans une stratégie de risque interne.

- Aucun score de risque n’est attribué aux activités de l’utilisateur, ce qui signifie que l’utilisateur n’est pas dans l’étendue active de la stratégie.

- L’utilisateur est inclus dans une stratégie de gestion des risques internes, mais ne s’est engagé dans aucune activité à risque.

- Le organization n’a pas de stratégie active de gestion des risques internes.

Si la gravité du risque utilisateur n’est pas disponible, le partage de données n’est pas activé à partir de la gestion des risques internes.

Vous pouvez afficher les activités liées aux risques internes pendant 120 jours au maximum dans la section Afficher les détails sous l’onglet Historique utilisateur de la gestion des risques internes. Actuellement, seules les données des indicateurs d’exfiltration sont affichées dans le résumé de l’activité utilisateur dans la conformité des communications.

Dans les alertes DLP

Pour la stratégie de gestion des risques internes associée à l’alerte DLP, une colonne de gravité des risques internes avec les valeurs High, Medium, Low ou None est ajoutée à la file d’attente des alertes DLP. Si plusieurs utilisateurs ont des activités qui correspondent à la stratégie, l’utilisateur présentant le niveau de risque interne le plus élevé s’affiche.

La valeur None peut signifier l’une des valeurs suivantes :

L’utilisateur ne fait partie d’aucune stratégie de gestion des risques internes.

L’utilisateur fait partie d’une stratégie de gestion des risques internes, mais il n’a pas effectué d’activités risquées pour entrer dans l’étendue de la stratégie (il n’y a pas de données d’exfiltration).

Vous pouvez sélectionner le niveau de risque interne dans la file d’attente des alertes DLP pour accéder à l’onglet Résumé de l’activité de l’utilisateur, qui affiche une chronologie de toutes les activités d’exfiltration pour cet utilisateur au cours des 90 à 120 derniers jours. Comme la file d’attente des alertes DLP, l’onglet Résumé de l’activité de l’utilisateur affiche l’utilisateur avec le niveau de risque interne le plus élevé. Ce contexte approfondi de ce qu’un utilisateur a fait au cours des 90 à 120 derniers jours fournit une vue plus large des risques présentés par cet utilisateur.

Seules les données des indicateurs d’exfiltration sont affichées dans le résumé de l’activité utilisateur. Les données d’autres indicateurs sensibles, tels que les ressources humaines, la navigation, etc., ne sont pas partagées avec les alertes DLP.

Une section Détails de l’acteur est ajoutée à la page détails de l’alerte DLP. Vous pouvez utiliser cette page pour voir tous les utilisateurs impliqués dans l’alerte DLP spécifique. Pour chaque utilisateur impliqué dans l’alerte DLP, vous pouvez afficher toutes les activités d’exfiltration des 90 à 120 derniers jours.

Si vous sélectionnez Obtenir un résumé de Copilot for Security dans une alerte DLP, le résumé de l’alerte fourni par Microsoft Copilot pour La sécurité inclut le niveau de gravité de la gestion des risques internes en plus des informations de synthèse DLP, si l’utilisateur se trouve dans l’étendue d’une stratégie de gestion des risques internes.

Conseil

Vous pouvez également utiliser Copilot for Security pour examiner les alertes DLP. Si le paramètre de gestion des risques internes Partage de données est activé, vous pouvez alors effectuer une investigation combinée de gestion des risques internes/DLP. Par exemple, vous pouvez commencer par demander à Copilot de résumer une alerte DLP, puis demander à Copilot d’afficher le niveau de risque interne associé à l’utilisateur marqué dans l’alerte. Ou vous pouvez demander pourquoi l’utilisateur est considéré comme un utilisateur à haut risque. Dans ce cas, les informations sur les risques de l’utilisateur proviennent de la gestion des risques internes. Copilot for Security intègre en toute transparence la gestion des risques internes à DLP pour faciliter les investigations. En savoir plus sur l’utilisation de la version autonome de Copilot pour les enquêtes combinées de gestion des risques internes/DLP.

Configuration requise

Pour partager les niveaux de risque utilisateur de gestion des risques internes avec d’autres solutions de sécurité Microsoft, l’utilisateur :

- Doit faire partie d’une stratégie de gestion des risques internes.

- Doit avoir effectué des activités d’exfiltration qui amènent l’utilisateur dans l’étendue de la stratégie.

- (Pour le partage avec DLP) : doit disposer d’autorisations d’alerte DLP. Une fois le paramètre De partage de données activé, les utilisateurs disposant d’autorisations d’alerte DLP peuvent accéder au contexte de gestion des risques internes pour l’investigation des alertes DLP et pour la page Utilisateurs Microsoft Defender XDR. Les utilisateurs disposant d’autorisations de gestion des risques internes peuvent également accéder à ces données.

- (Pour le partage avec la conformité des communications) : les utilisateurs doivent se voir attribuer les rôles Analyste de conformité des communications ou Enquêteur de conformité des communications pour afficher les niveaux de gravité des risques utilisateur et l’historique des activités dans la conformité des communications.

Conseil

Si vous avez accès aux alertes DLP dans Microsoft Purview et/ou Microsoft Defender, vous pouvez afficher le contexte utilisateur à partir de la gestion des risques internes partagée avec ces solutions.

Partager des données avec d’autres solutions de sécurité Microsoft

Vous pouvez partager les niveaux de gravité des alertes de gestion des risques internes avec d’autres solutions de sécurité Microsoft en activant un seul paramètre.

- Dans paramètres de gestion des risques internes, sélectionnez le paramètre Partage de données .

- Sous la section Partage de données avec d’autres solutions de sécurité Microsoft , activez le paramètre .

Remarque

Si vous n’activez pas ce paramètre, la valeur affichée dans la colonne Gravité des risques internes des alertes DLP est « Les données utilisateur ne sont pas disponibles » et s’affiche sous la forme « Activité à risque interne non disponible » dans la conformité des communications.