Sécurisation de l’accès privilégié

L’organisation doit faire de la sécurisation de l’accès privilégié la principale priorité concernant la sécurité, en raison de l’impact significatif potentiel sur l’activité et de la probabilité élevée que des attaquants compromettent ce niveau d’accès.

L’accès privilégié inclut les administrateurs informatiques disposant d’un contrôle sur de grandes parties du patrimoine de l’entreprise et les autres utilisateurs ayant accès à des ressources vitales pour l’entreprise.

Les attaquants exploitent souvent les faiblesses de la sécurité des accès privilégiés lors d’attaques par ransomware effectuées par des humains et de vols de données ciblés. Les comptes d’accès privilégiés et les stations de travail sont très attrayants pour les attaquants, car ces cibles leur permettent d’obtenir rapidement un accès étendu aux ressources métier, ce qui se traduit souvent par un impact commercial rapide et significatif.

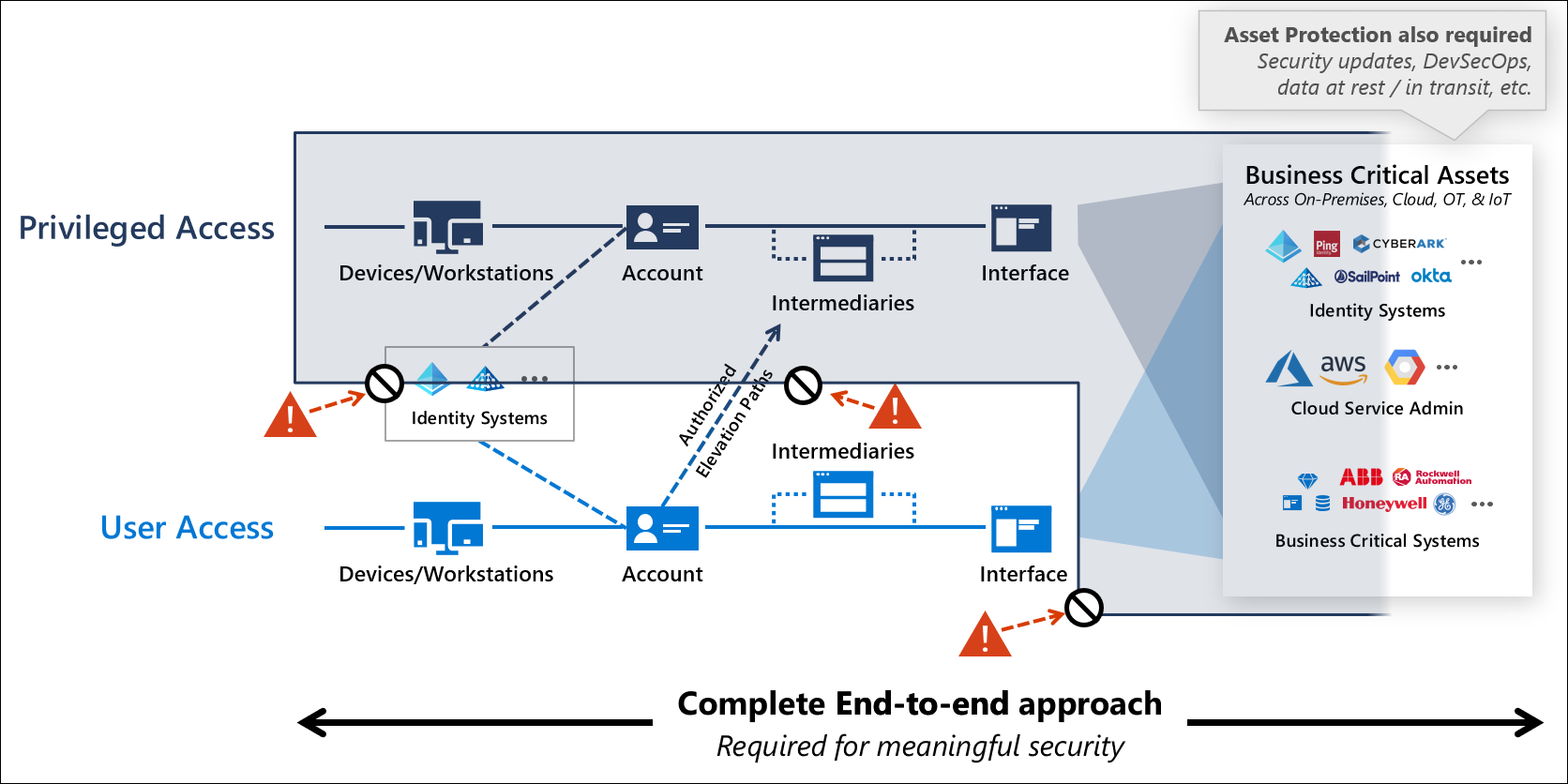

Le diagramme suivant récapitule la stratégie d’accès privilégié recommandée pour créer une zone virtuelle isolée dans laquelle ces comptes sensibles peuvent fonctionner avec peu de risques.

La sécurisation de l’accès privilégié condamne totalement les chemins non autorisés de manière efficace et laisse uniquement un petit nombre de chemins d’accès autorisés qui sont protégés et étroitement supervisés. Ce diagramme est abordé plus en détail dans l’article Stratégie d’accès privilégié.

La génération de cette stratégie nécessite une approche holistique combinant plusieurs technologies pour protéger et superviser ces chemins de réaffectation autorisés à l’aide des principes de Confiance Zéro, notamment la validation explicite, le privilège minimum et la prise en compte des failles. Cette stratégie nécessite plusieurs initiatives complémentaires qui établissent une approche holistique des technologies, des processus clairs et une exécution opérationnelle rigoureuse pour générer et maintenir les garanties au fil du temps.

Bien démarrer et mesurer la progression

| Image | Description | Image | Description |

|---|---|---|---|

|

Plan de modernisation rapide (RaMP) - Planifier et implémenter les gains rapides ayant la plus grande incidence |

|

Bonnes pratiques Vidéos et diapositives |

Références du secteur

La sécurisation de l’accès privilégié est également abordée par les normes et les bonnes pratiques du secteur.

| Centre national de cybersécurité (NCSC, National Cyber Security Center) du Royaume-Uni | Centre de cybersécurité australien (ACSC, Australian Cyber Security Center) | MITRE ATT&CK |

|---|

Étapes suivantes

Ressources de stratégie, de conception et d’implémentation pour vous permettre de sécuriser rapidement l’accès privilégié pour votre environnement.

| Image | Article | Description |

|---|---|---|

|

Stratégie | Vue d’ensemble de la stratégie d’accès privilégié |

|

Critères de réussite | Critères de réussite stratégiques |

|

Niveaux de sécurité | Vue d’ensemble des niveaux de sécurité pour les comptes, les appareils, les intermédiaires et les interfaces |

|

Comptes | Conseils sur les contrôles et les niveaux de sécurité pour les comptes |

|

Intermédiaires | Conseils sur les contrôles et les niveaux de sécurité pour les intermédiaires |

|

Interfaces | Conseils sur les contrôles et les niveaux de sécurité pour les interfaces |

|

Appareils | Conseils sur les contrôles et les niveaux de sécurité pour les appareils et les stations de travail |

|

Modèle d’accès aux entreprises | Vue d’ensemble du modèle d’accès d’entreprise (qui succède au modèle de niveaux hérité) |

|

Mise hors service d’ESAE | Informations sur le retrait d’une forêt d’administration héritée |