Sécurisation des appareils dans le contexte de l’accès privilégié

Cette aide s’inscrit dans une stratégie d’accès privilégié complète et est implémentée dans le cadre du déploiement de l’accès privilégié

La sécurité de l’accès privilégié axée sur la Confiance Zéro de bout en bout nécessite une base de sécurité des appareils solide à partir de laquelle d’autres garanties de sécurité peuvent être créées pour la session. Si les garanties de sécurité peuvent être améliorées dans le cadre de la session, elles sont toujours limitées par l’efficacité des garanties de sécurité de l’appareil d’origine. Un attaquant qui prend le contrôle cet appareil peut emprunter l’identité de ses utilisateurs ou voler leurs informations d’identification en vue d’un emprunt d’identité futur. Ce risque affaiblit les autres garanties du compte, des intermédiaires (serveurs intermédiaires, par exemple) et des ressources elles-mêmes. Pour plus d’informations, consultez Principe de source propre.

Cet article offre une vue d’ensemble des contrôles de sécurité permettant de fournir aux utilisateurs sensibles une station de travail sécurisée tout au long de son cycle de vie.

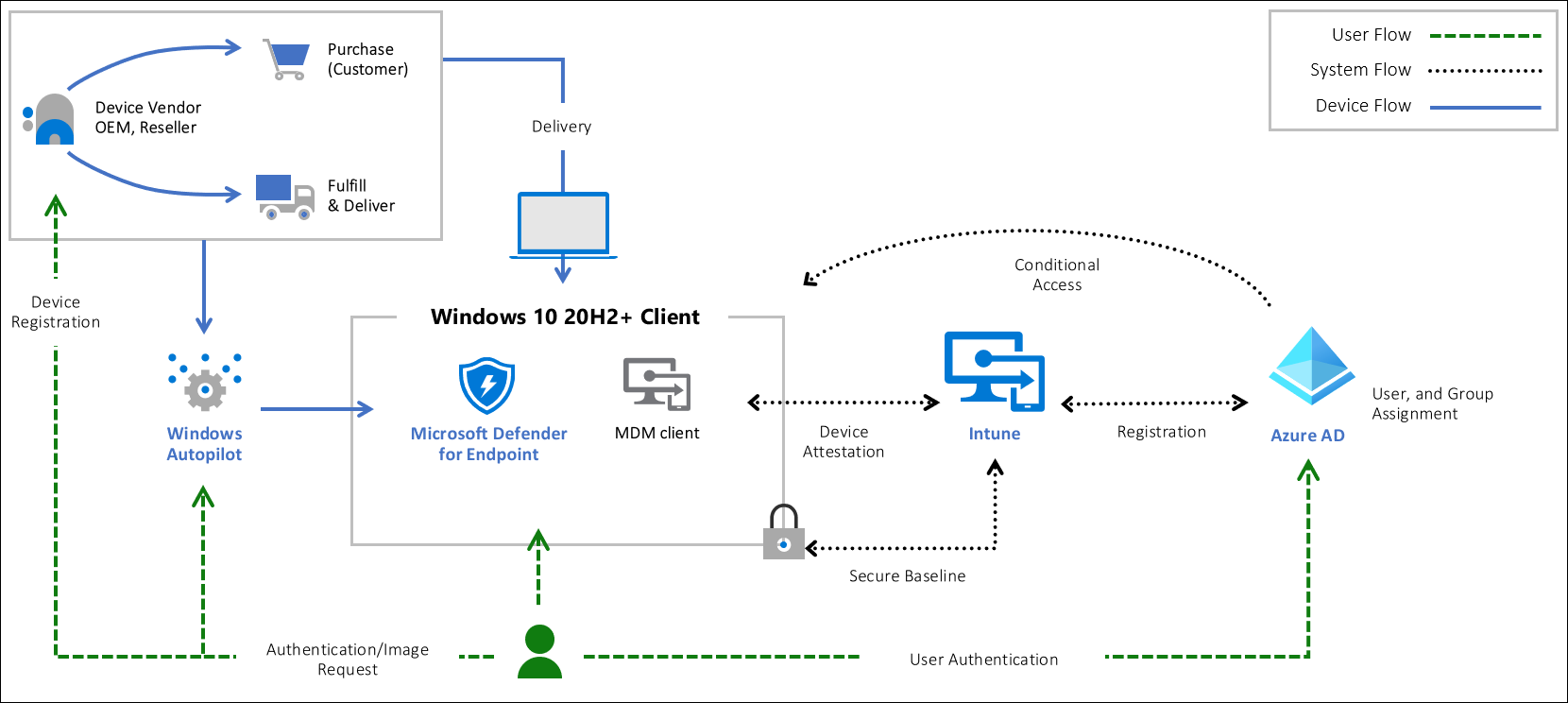

Cette solution s’appuie sur les fonctionnalités de sécurité principales du système d’exploitation Windows 10, de Microsoft Defender pour point de terminaison, de Microsoft Entra ID et de Microsoft Intune.

À qui profitent les stations de travail sécurisées ?

Tous les utilisateurs et opérateurs peuvent tirer parti de l’utilisation d’une station de travail sécurisée. Un attaquant qui compromet un PC ou un appareil peut emprunter l’identité de tous les comptes qui l’utilisent (ou voler les informations d’identification ou les jetons associés à ces comptes), affaiblissant de nombreuses autres garanties de sécurité, voire l’ensemble de ces garanties. Les attaquants ciblant des administrateurs ou des comptes sensibles peuvent ainsi élever des privilèges à des niveaux importants (domaine, global ou administrateur d’entreprise) et étendre leur accès à votre organisation.

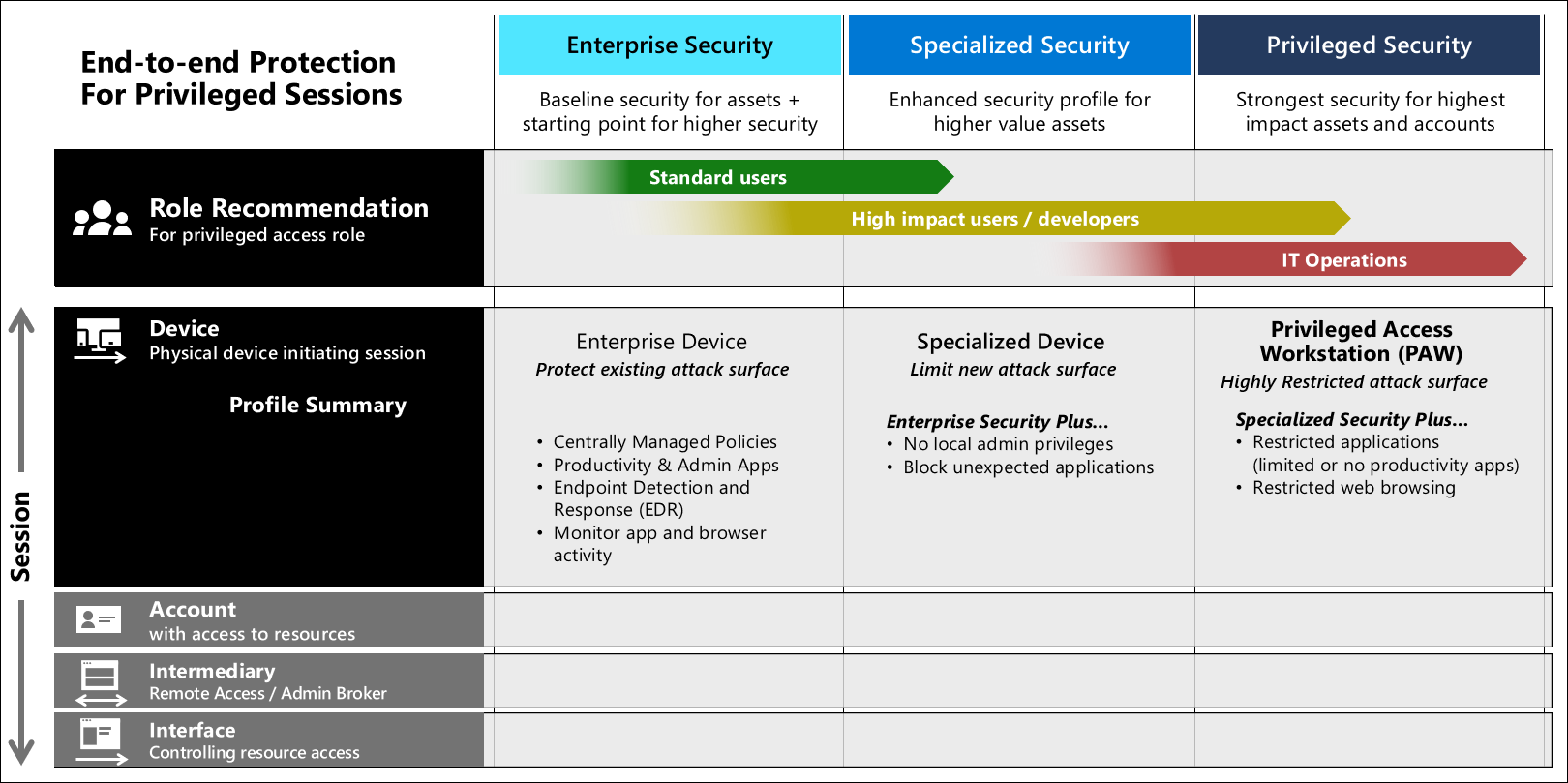

Pour obtenir des informations plus détaillées sur les niveaux de sécurité et sur l’attribution de ces niveaux aux différents utilisateurs, consultez Niveaux de sécurité d’accès privilégiés.

Contrôles de sécurité des appareils

Pour réussir le déploiement d’une station de travail sécurisée, vous devez l’inscrire dans une approche de bout en bout incluant les appareils, les comptes, les intermédiaires et les stratégies de sécurité appliquées à vos interfaces d’application. Tous les éléments de la pile doivent être couverts par une stratégie de sécurité d’accès privilégié complète.

Ce tableau résume les contrôles de sécurité pour les différents niveaux d’appareil :

| Profil | Entreprise | Spécialisée | Privilégié |

|---|---|---|---|

| MEM (Microsoft Endpoint Manager) managé | Oui | Oui | Oui |

| Refus de l’inscription d’appareils BYOD | Non | Oui | Oui |

| Application de la base de référence de sécurité MEM | Oui | Oui | Oui |

| Microsoft Defender for Endpoint | Oui* | Oui | Oui |

| Possibilité de joindre un appareil personnel à l’aide d’Autopilot | Oui* | Oui* | Non |

| URL limitées à la liste approuvée | Autoriser la plupart | Autoriser la plupart | Refuser par défaut |

| Suppression des droits d’administrateur | Oui | Oui | |

| Contrôle d’exécution des applications (AppLocker) | Audit -> Appliqué | Oui | |

| Applications installées par MEM uniquement | Oui | Oui |

Remarque

La solution peut être déployée avec un nouveau matériel, du matériel existant et dans le cadre de scénarios BYOD.

À tous les niveaux, les stratégies Intune appliquent de bonnes pratiques de gestion de la sécurité vis-à-vis des mises à jour de sécurité. À mesure que le niveau de sécurité des appareils augmente, les différences sont axées sur la capacité à réduire la surface d’attaque qu’un attaquant peut tenter d’exploiter tout en préservant autant que possible la productivité des utilisateurs. Les appareils de niveau de sécurité entreprise ou spécialisé autorisent l’exécution d’applications de productivité et la navigation générale sur le web, ce qui n’est pas le cas des stations de travail à accès privilégié. Les utilisateurs de niveau entreprise peuvent installer leurs propres applications, mais pas les utilisateurs de niveau spécialisé (qui ne sont pas non plus administrateurs locaux de leurs stations de travail).

Remarque

La navigation sur le web fait ici référence à l’accès général à des sites web arbitraires, qui peut être une activité à haut risque. Ce type de navigation se distingue de l’utilisation d’un navigateur web pour accéder à un petit nombre de sites web d’administration connus pour des services comme Azure, Microsoft 365, ceux d’autres fournisseurs de cloud et les applications SaaS.

Racine matérielle de confiance

Essentielle pour une station de travail sécurisée : une solution de chaîne d’approvisionnement dans laquelle vous utilisez une station de travail approuvée appelée « racine de confiance ». La technologie qui doit être prise en compte lors de la sélection de la racine du matériel de confiance doit inclure les technologies suivantes qui sont présentes sur les ordinateurs portables récents :

- Trusted Platform Module (TPM) 2.0

- Chiffrement de lecteur BitLocker

- Démarrage sécurisé UEFI

- Pilotes et microprogrammes distribués via Windows Update

- Virtualisation et intégrité HVCI activées

- Pilotes et applications HVCI-Ready

- Windows Hello

- Protection des E/S DMA

- System Guard

- Veille moderne

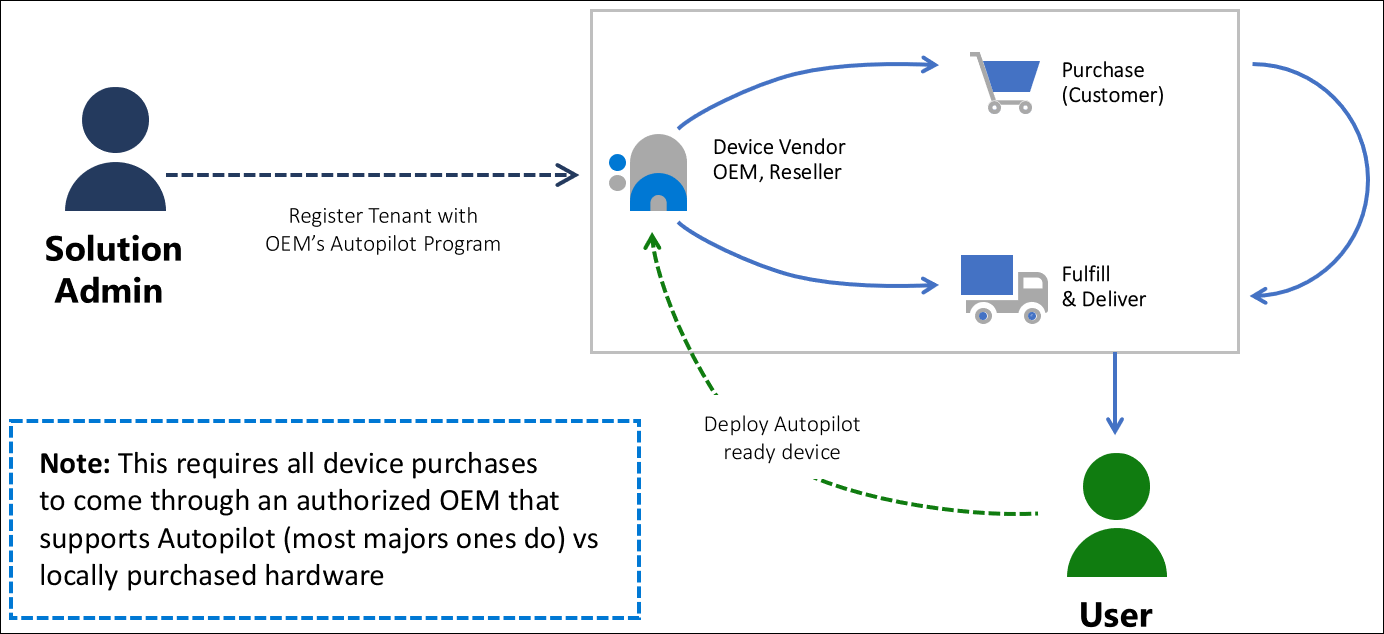

Pour cette solution, la racine de confiance est déployée avec la technologie Windows Autopilot avec du matériel qui répond aux conditions techniques modernes requises. Pour sécuriser une station de travail, Autopilot vous permet d’utiliser des appareils Windows 10 Microsoft OEM optimisés. Ces appareils sont fournis par le fabricant dans un état correct connu. Au lieu de réimager un appareil potentiellement non sécurisé, Autopilot peut faire passer un appareil Windows 10 à l’état « prêt à l’emploi ». Il applique des paramètres et des stratégies, installe des applications et modifie même l’édition de Windows 10.

Rôles et profils des appareils

Ce guide explique comment renforcer Windows 10 et réduire les risques associés aux appareils ou utilisateurs compromis. Pour tirer parti de la technologie matérielle moderne et de l’appareil racine de confiance, la solution utilise l’Attestation d’intégrité de l’appareil. Cette fonctionnalité permet de s’assurer que les attaquants ne peuvent pas être persistants lors du démarrage anticipé d’un appareil. Il fait appel aux stratégies et à la technologie pour gérer les risques et les fonctionnalités de sécurité.

- Appareil de niveau de sécurité entreprise – Le premier rôle géré est idéal pour les utilisateurs particuliers ou de petites entreprises, les développeurs généraux et les entreprises souhaitant élever le niveau de sécurité minimal. Ce profil permet aux utilisateurs d’exécuter n’importe quelle application et de naviguer sur n’importe quel site web. Cependant, une solution anti-programme malveillant et de protection évolutive des points de terminaison (PEPT) telle que Microsoft Defender pour point de terminaison est nécessaire. Une approche axée sur des stratégies pour le renforcement de l’état de la sécurité est adoptée. Elle constitue un moyen sécurisé de travailler avec des données client en utilisant également des outils de productivité comme la messagerie et la navigation web. Les stratégies d’audit et Intune vous permettent de superviser le comportement des utilisateurs et l’utilisation des profils d’une station de travail de niveau entreprise.

Le profil de sécurité entreprise décrit dans l’aide sur le déploiement d’accès privilégié utilise des fichiers JSON pour la configuration correspondante avec Windows 10 et les fichiers JSON fournis.

- Appareil de niveau de sécurité spécialisé – Il s’agit d’une évolution importante par rapport à l’utilisation de niveau entreprise : ce profil supprime la possibilité d’administrer soi-même la station de travail et limite les applications exécutables aux applications installées par un administrateur autorisé (applications dans les fichiers programme et pré-approuvées à l’emplacement du profil utilisateur). La suppression de la possibilité d’installer des applications peut impacter la productivité si elle n’est pas implémentée correctement. Vous devez donc veiller à ce que les applications du Microsoft Store ou gérées par l’entreprise soient accessibles et puissent être installées rapidement selon les besoins des utilisateurs. Pour obtenir une aide sur les utilisateurs qui doivent être configurés avec des appareils de niveau spécialisé, consultez Niveaux de sécurité d’accès privilégié.

- Les utilisateurs de niveau de sécurité spécialisé nécessitent un environnement plus contrôlé leur permettant toutefois d’effectuer facilement différentes activités, notamment en rapport avec la messagerie ou la navigation web. Ces utilisateurs souhaitent pouvoir utiliser des fonctionnalités telles que les cookies, les favoris et les raccourcis. Cependant, ils n’ont pas besoin de pouvoir modifier ou déboguer le système d’exploitation de leur appareil, installer des pilotes, etc.

Le profil de sécurité spécialisé décrit dans l’aide sur le déploiement d’accès privilégié utilise des fichiers JSON pour la configuration correspondante avec Windows 10 et les fichiers JSON fournis.

- Station de travail à accès privilégié – Il s’agit de la configuration de sécurité la plus élevée. Elle est conçue pour les rôles extrêmement sensibles (scénarios où l’impact sur l’organisation serait significatif, voire critique, si leur compte était compromis). La configuration d’une station de travail à accès privilégié inclut des contrôles et des stratégies de sécurité qui limitent l’accès administratif local et les outils de productivité pour réduire la surface d’attaque à ce qui est absolument nécessaire pour effectuer des travaux sensibles.

L’appareil est donc difficile à compromettre pour les attaquants, car il bloque les vecteurs d’attaque par hameçonnage les plus courants : l’e-mail et la navigation sur le web.

Pour préserver la productivité des utilisateurs, des comptes et des stations de travail distincts doivent être fournis pour les applications de productivité et la navigation sur le web. Bien que peu pratique, ce contrôle est nécessaire pour protéger les utilisateurs contre les attaques ciblant leur compte, qui pourraient compromettre la plupart ou la totalité des ressources de l’organisation.

- Une station de travail à accès privilégié bénéficie d’une sécurité durcie, avec des protections et des contrôles clairs des applications. La station de travail utilise les fonctions Credential Guard, Device Guard, Application Guard et Exploit Guard pour protéger l’hôte contre les comportements malveillants. Tous les disques locaux sont chiffrés avec BitLocker et le trafic web est limité à un ensemble limité de destinations autorisées (Refuser tout).

Le profil de sécurité privilégié décrit dans l’aide sur le déploiement d’accès privilégié utilise des fichiers JSON pour la configuration correspondante avec Windows 10 et les fichiers JSON fournis.