Gestionnaire de connexions Hadoop

S’applique à : SQL Server

SSIS Integration Runtime dans Azure Data Factory

Le Gestionnaire de connexions Hadoop permet à un package SSIS (SQL Server Integration Services) de se connecter à un cluster Hadoop en utilisant les valeurs que vous spécifiez pour les propriétés.

Configurer le Gestionnaire de connexions Hadoop

Dans la boîte de dialogue Ajout d’un gestionnaire de connexions SSIS , sélectionnez Hadoop>Ajouter. La boîte de dialogue Éditeur du Gestionnaire de connexions Hadoop s’affiche.

Pour configurer les informations du cluster Hadoop associées, choisissez l’onglet WebHCat ou WebHDFS dans le volet gauche.

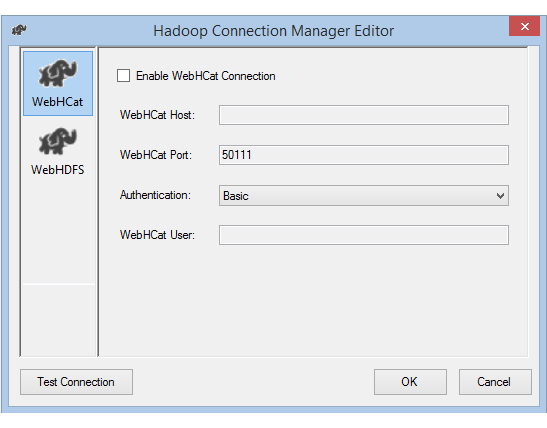

Si vous activez l’option WebHCat pour appeler un travail Hive ou Pig sur Hadoop, procédez comme suit :

Pour Hôte WebHCat, entrez le serveur qui héberge le service WebHCat.

Dans la zone Port WebHCat, entrez le port du service WebHCat, défini par défaut sur 50111.

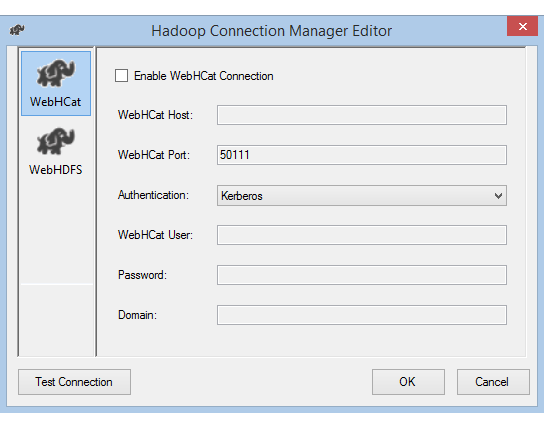

Dans la zone Authentification , sélectionnez la méthode d’authentification pour l’accès au service WebHCat. Les valeurs disponibles sont De base et Kerberos.

Dans la zone Utilisateur WebHCat, entrez l’ Utilisateur autorisé à accéder à WebHCat.

Si vous sélectionnez l’authentification Kerberos , entrez le Mot de passe et le Domainede l’utilisateur.

Si vous activez l’option WebHDFS pour copier des données depuis ou vers HDFS, procédez comme suit :

Dans la zone Hôte WebHDFS, entrez le serveur qui héberge le service WebHDFS.

Dans la zone Port WebHDFS, entrez le port du service WebHDFS, défini par défaut sur 50070.

Dans la zone Authentification , sélectionnez la méthode d’authentification pour l’accès au service WebHDFS. Les valeurs disponibles sont De base et Kerberos.

Dans la zone Utilisateur WebHDFS, entrez l’utilisateur autorisé à accéder à HDFS.

Si vous sélectionnez l’authentification Kerberos , entrez le Mot de passe et le Domainede l’utilisateur.

Sélectionnez Test Connection (Tester la connexion). (Le test ne porte que sur la connexion que vous avez activée.)

puis cliquez sur OK pour fermer la boîte de dialogue.

Se connecter avec l’authentification Kerberos

Il existe deux options permettant de configurer l’environnement local pour pouvoir utiliser l’authentification Kerberos avec le Gestionnaire de connexions Hadoop. Vous pouvez choisir l’option qui correspond le mieux à votre situation.

- Option 1 : Joindre l’ordinateur SSIS au domaine Kerberos

- Option n°2 : Activer l’approbation mutuelle entre le domaine Windows et le domaine Kerberos

Option 1 : Joindre l’ordinateur SSIS au domaine Kerberos

Conditions requises :

- L’ordinateur servant de passerelle doit se joindre au domaine Kerberos et ne peut se joindre à aucun domaine Windows.

Pour effectuer la configuration :

Sur l’ordinateur SSIS :

Exécutez l’utilitaire Ksetup pour configurer le serveur et le domaine du centre de distribution de clés Kerberos.

L’ordinateur doit être configuré en tant que membre d’un groupe de travail, car un domaine Kerberos est différent d’un domaine Windows. Définissez le domaine Kerberos et ajoutez un serveur de centre de distribution de clés Kerberos, comme indiqué dans l’exemple suivant. Remplacez

REALM.COMpar votre propre domaine.C:> Ksetup /setdomain REALM.COM` C:> Ksetup /addkdc REALM.COM <your_kdc_server_address>Après avoir exécuté ces commandes, redémarrez l’ordinateur.

Vérifiez la configuration avec la commande Ksetup. La sortie doit se présenter comme suit :

C:> Ksetup default realm = REALM.COM (external) REALM.com: kdc = <your_kdc_server_address>

Option 2 : Activer l’approbation mutuelle entre le domaine Windows et le domaine Kerberos

Conditions requises :

- L’ordinateur servant de passerelle doit se joindre à un domaine Windows.

- Vous avez besoin d’autorisations pour mettre à jour les paramètres du contrôleur de domaine.

Pour effectuer la configuration :

Notes

Remplacez REALM.COM et AD.COM dans ce didacticiel par votre propre domaine et votre propre contrôleur de domaine.

Sur le serveur du centre de distribution de clés Kerberos :

Modifiez la configuration du centre de distribution de clés Kerberos dans le fichier krb5.conf. Autorisez le centre de distribution de clés Kerberos à approuver le domaine Windows en référençant le modèle de configuration suivant. Par défaut, la configuration se trouve dans /etc/krb5.conf.

[logging] default = FILE:/var/log/krb5libs.log kdc = FILE:/var/log/krb5kdc.log admin_server = FILE:/var/log/kadmind.log [libdefaults] default_realm = REALM.COM dns_lookup_realm = false dns_lookup_kdc = false ticket_lifetime = 24h renew_lifetime = 7d forwardable = true [realms] REALM.COM = { kdc = node.REALM.COM admin_server = node.REALM.COM } AD.COM = { kdc = windc.ad.com admin_server = windc.ad.com } [domain_realm] .REALM.COM = REALM.COM REALM.COM = REALM.COM .ad.com = AD.COM ad.com = AD.COM [capaths] AD.COM = { REALM.COM = . }Après la configuration, redémarrez le service du centre de distribution de clés Kerberos.

Préparez un principal nommé krbtgt/REALM.COM@AD.COM sur le serveur du centre de distribution de clés Kerberos. Utilisez la commande suivante :

Kadmin> addprinc krbtgt/REALM.COM@AD.COMDans le fichier de configuration du service HDFS hadoop.security.auth_to_local, ajoutez

RULE:[1:$1@$0](.*@AD.COM)s/@.*//.

Sur le contrôleur de domaine :

Exécutez les commandes Ksetup suivantes pour ajouter une entrée de domaine :

C:> Ksetup /addkdc REALM.COM <your_kdc_server_address> C:> ksetup /addhosttorealmmap HDFS-service-FQDN REALM.COMÉtablissez l’approbation du domaine Windows pour le domaine Kerberos. Dans l’exemple suivant,

[password]est le mot de passe du principal krbtgt/REALM.COM@AD.COM.C:> netdom trust REALM.COM /Domain: AD.COM /add /realm /password:[password]Sélectionnez un algorithme de chiffrement à utiliser avec Kerberos.

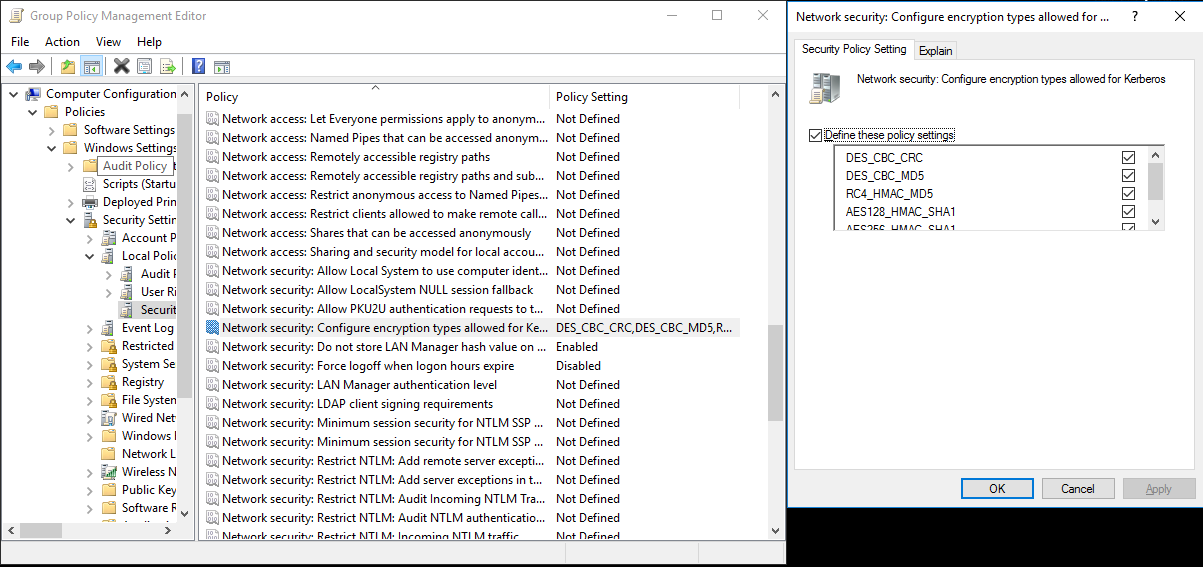

Accédez à Gestionnaire de serveur>Gestion des stratégies de groupe>Domaine. À partir de là, accédez à Objets de stratégie de groupe>Stratégie de domaine Par défaut ou Active>Modifier.

Dans la fenêtre contextuelle Éditeur de gestion des stratégies de groupe, accédez à Configuration de l’ordinateur>Stratégies>Paramètres Windows. À partir de là, accédez à Paramètres de sécurité>Stratégies locales>Options de sécurité. Configurez Sécurité du réseau : Configurer les types de chiffrement autorisés pour Kerberos.

Sélectionnez l’algorithme de chiffrement à utiliser pour se connecter au centre de distribution de clés Kerberos. En règle générale, vous pouvez sélectionner n’importe quelle option.

Utilisez la commande Ksetup pour spécifier l’algorithme de chiffrement à utiliser sur le domaine spécifique.

C:> ksetup /SetEncTypeAttr REALM.COM DES-CBC-CRC DES-CBC-MD5 RC4-HMAC-MD5 AES128-CTS-HMAC-SHA1-96 AES256-CTS-HMAC-SHA1-96

Pour utiliser le principal Kerberos dans le domaine Windows, créez le mappage entre le compte de domaine et le principal Kerberos.

Accédez à Outils d’administration>Utilisateurs et ordinateurs Active Directory.

Configurez les fonctionnalités avancées en sélectionnant Afficher>Fonctionnalités avancées.

Recherchez le compte pour lequel vous voulez créer des mappages, cliquez avec le bouton droit pour afficher Mappages des noms, puis sélectionnez l’onglet Noms Kerberos.

Ajoutez un principal provenant du domaine.

Sur l'ordinateur de la passerelle, exécutez les commandes Ksetup suivantes pour ajouter une entrée de domaine.

C:> Ksetup /addkdc REALM.COM <your_kdc_server_address>

C:> ksetup /addhosttorealmmap HDFS-service-FQDN REALM.COM

Voir aussi

Tâche Hive Hadoop

Tâche Pig Hadoop

Tâche du système de fichiers Hadoop