Remarque

L’accès à cette page requiert une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page requiert une autorisation. Vous pouvez essayer de modifier des répertoires.

S’applique à :SQL Server sur Linux

Ce tutoriel montre comment créer et configurer un groupe de disponibilité (AG) pour SQL Server sur Linux. Contrairement à SQL Server 2016 (13.x) et les versions antérieures de Windows, vous pouvez activer un groupe de disponibilité avec ou sans créer d’abord le cluster Pacemaker sous-jacent. L’intégration au cluster, si nécessaire, se produit ultérieurement.

Le tutoriel inclut les tâches suivantes :

- Activer des groupes de disponibilité.

- Créer des points de terminaison de groupe de disponibilité et des certificats.

- Utiliser SQL Server Management Studio (SSMS) ou Transact-SQL pour créer un groupe de disponibilité.

- Créer la connexion SQL Server et les autorisations pour Pacemaker.

- Créer des ressources de groupe de disponibilité dans un cluster Pacemaker (type externe uniquement).

Prérequis

Déployez le cluster de haute disponibilité de Pacemaker comme décrit dans Déployer un cluster Pacemaker pour SQL Server sur Linux.

Activez la fonctionnalité Groupes de disponibilité

Vous ne pouvez pas utiliser PowerShell ou le Gestionnaire de configuration SQL Server pour activer la fonctionnalité Groupes de disponibilité comme sur Windows. Sur Linux, vous pouvez activer la fonctionnalité des groupes de disponibilité de deux façons : utiliser l’utilitaire mssql-conf ou modifier le mssql.conf fichier manuellement.

Important

Vous devez activer la fonctionnalité AG pour les réplicas à des fins de configuration seulement, même sur SQL Server Express.

Utilisez l’utilitaire mssql-conf

À une invite, exécutez la commande suivante :

sudo /opt/mssql/bin/mssql-conf set hadr.hadrenabled 1

Modifiez le fichier mssql-conf

Vous pouvez également modifier le mssql.conf fichier, situé sous le /var/opt/mssql dossier. Ajoutez les lignes suivantes :

[hadr]

hadr.hadrenabled = 1

Redémarrez SQL Server

Après avoir activé des groupes de disponibilité, vous devez redémarrer SQL Server. Utilisez la commande suivante :

sudo systemctl restart mssql-server

Créez les points de terminaison du groupe de disponibilité et les certificats

Un groupe de disponibilité utilise des points de terminaison TCP pour la communication. Sous Linux, les points de terminaison d’un groupe de disponibilité ne sont pris en charge que si des certificats sont utilisés pour l’authentification. Vous devez restaurer le certificat à partir d’une instance sur toutes les autres instances qui participent en tant que réplicas au sein du même groupe de disponibilité. Le processus de certificat est requis même pour un réplica de configuration uniquement.

Vous pouvez uniquement créer des points de terminaison et restaurer des certificats à l’aide de Transact-SQL. Vous pouvez également utiliser des certificats non générés par SQL Server. Vous avez également besoin d’un processus de gestion et de remplacement des certificats qui arrivent à expiration.

Important

Si vous envisagez l’Assistant SQL Server Management Studio pour créer le groupe de disponibilité, vous devez toujours créer et restaurer les certificats à l’aide de Transact-SQL sur Linux.

Pour obtenir la syntaxe complète des options disponibles pour les différentes commandes (notamment celles portant sur la sécurité), consultez les ressources suivantes :

Remarque

Bien que vous soyez en train de créer un groupe de disponibilité, le type de point de terminaison utilise FOR DATABASE_MIRRORING, car certains aspects sous-jacents ont préalablement été partagés avec cette fonctionnalité maintenant abandonnée.

Cet exemple crée des certificats pour une configuration à trois nœuds. Les noms d’instance sont LinAGN1, LinAGN2 et LinAGN3.

Exécutez le script suivant sur

LinAGN1pour créer la clé principale, le certificat et le point de terminaison, ainsi que pour sauvegarder le certificat. Pour cet exemple, le port TCP standard 5022 est utilisé pour le point de terminaison.CREATE MASTER KEY ENCRYPTION BY PASSWORD = '<master-key-password>'; GO CREATE CERTIFICATE LinAGN1_Cert WITH SUBJECT = 'LinAGN1 AG Certificate'; GO BACKUP CERTIFICATE LinAGN1_Cert TO FILE = '/var/opt/mssql/data/LinAGN1_Cert.cer'; GO CREATE ENDPOINT AGEP STATE = STARTED AS TCP ( LISTENER_PORT = 5022, LISTENER_IP = ALL ) FOR DATABASE_MIRRORING ( AUTHENTICATION = CERTIFICATE LinAGN1_Cert, ROLE = ALL ); GOProcédez de la même façon sur

LinAGN2:CREATE MASTER KEY ENCRYPTION BY PASSWORD = '<master-key-password>'; GO CREATE CERTIFICATE LinAGN2_Cert WITH SUBJECT = 'LinAGN2 AG Certificate'; GO BACKUP CERTIFICATE LinAGN2_Cert TO FILE = '/var/opt/mssql/data/LinAGN2_Cert.cer'; GO CREATE ENDPOINT AGEP STATE = STARTED AS TCP ( LISTENER_PORT = 5022, LISTENER_IP = ALL ) FOR DATABASE_MIRRORING ( AUTHENTICATION = CERTIFICATE LinAGN2_Cert, ROLE = ALL ); GOEnfin, exécutez la même séquence sur

LinAGN3:CREATE MASTER KEY ENCRYPTION BY PASSWORD = '<master-key-password>'; GO CREATE CERTIFICATE LinAGN3_Cert WITH SUBJECT = 'LinAGN3 AG Certificate'; GO BACKUP CERTIFICATE LinAGN3_Cert TO FILE = '/var/opt/mssql/data/LinAGN3_Cert.cer'; GO CREATE ENDPOINT AGEP STATE = STARTED AS TCP ( LISTENER_PORT = 5022, LISTENER_IP = ALL ) FOR DATABASE_MIRRORING ( AUTHENTICATION = CERTIFICATE LinAGN3_Cert, ROLE = ALL ); GOÀ l’aide de

scpou d’un autre utilitaire, copiez les sauvegardes du certificat sur chaque nœud qui fera partie du groupe de disponibilité.Pour cet exemple :

- Copiez

LinAGN1_Cert.cerversLinAGN2etLinAGN3. - Copiez

LinAGN2_Cert.cerversLinAGN1etLinAGN3. - Copiez

LinAGN3_Cert.cerversLinAGN1etLinAGN2.

- Copiez

Modifiez la propriété et le groupe associé aux fichiers de certificat copiés sur

mssql.sudo chown mssql:mssql <CertFileName>Créez les connexions au niveau de l’instance et les utilisateurs associés à

LinAGN2etLinAGN3surLinAGN1.CREATE LOGIN LinAGN2_Login WITH PASSWORD = '<password>'; CREATE USER LinAGN2_User FOR LOGIN LinAGN2_Login; GO CREATE LOGIN LinAGN3_Login WITH PASSWORD = '<password>'; CREATE USER LinAGN3_User FOR LOGIN LinAGN3_Login; GOAttention

Votre mot de passe doit suivre la politique de mot de passe par défaut de SQL Server. Par défaut, le mot de passe doit avoir au moins huit caractères appartenant à trois des quatre groupes suivants : lettres majuscules, lettres minuscules, chiffres de base 10 et symboles. Les mots de passe peuvent comporter jusqu'à 128 caractères. Utilisez des mots de passe aussi longs et complexes que possible.

Restaurez

LinAGN2_CertetLinAGN3_CertsurLinAGN1. Le fait d’avoir les certificats des autres réplicas est un aspect important de la communication et de la sécurité du groupe de disponibilité.CREATE CERTIFICATE LinAGN2_Cert AUTHORIZATION LinAGN2_User FROM FILE = '/var/opt/mssql/data/LinAGN2_Cert.cer'; GO CREATE CERTIFICATE LinAGN3_Cert AUTHORIZATION LinAGN3_User FROM FILE = '/var/opt/mssql/data/LinAGN3_Cert.cer'; GOAccordez aux connexions associées à

LinAGN2et àLinAGN3l’autorisation de se connecter au point de terminaison surLinAGN1.GRANT CONNECT ON ENDPOINT::AGEP TO LinAGN2_Login; GRANT CONNECT ON ENDPOINT::AGEP TO LinAGN3_Login;Créez les connexions au niveau de l’instance et les utilisateurs associés à

LinAGN1etLinAGN3surLinAGN2.CREATE LOGIN LinAGN1_Login WITH PASSWORD = '<password>'; CREATE USER LinAGN1_User FOR LOGIN LinAGN1_Login; GO CREATE LOGIN LinAGN3_Login WITH PASSWORD = '<password>'; CREATE USER LinAGN3_User FOR LOGIN LinAGN3_Login; GORestaurez

LinAGN1_CertetLinAGN3_CertsurLinAGN2.CREATE CERTIFICATE LinAGN1_Cert AUTHORIZATION LinAGN1_User FROM FILE = '/var/opt/mssql/data/LinAGN1_Cert.cer'; GO CREATE CERTIFICATE LinAGN3_Cert AUTHORIZATION LinAGN3_User FROM FILE = '/var/opt/mssql/data/LinAGN3_Cert.cer'; GOAccordez aux connexions associées à

LinAGN1et àLinAGN3l’autorisation de se connecter au point de terminaison surLinAGN2.GRANT CONNECT ON ENDPOINT::AGEP TO LinAGN1_Login; GRANT CONNECT ON ENDPOINT::AGEP TO LinAGN3_Login; GOCréez les connexions au niveau de l’instance et les utilisateurs associés à

LinAGN1etLinAGN2surLinAGN3.CREATE LOGIN LinAGN1_Login WITH PASSWORD = '<password>'; CREATE USER LinAGN1_User FOR LOGIN LinAGN1_Login; GO CREATE LOGIN LinAGN2_Login WITH PASSWORD = '<password>'; CREATE USER LinAGN2_User FOR LOGIN LinAGN2_Login; GORestaurez

LinAGN1_CertetLinAGN2_CertsurLinAGN3.CREATE CERTIFICATE LinAGN1_Cert AUTHORIZATION LinAGN1_User FROM FILE = '/var/opt/mssql/data/LinAGN1_Cert.cer'; GO CREATE CERTIFICATE LinAGN2_Cert AUTHORIZATION LinAGN2_User FROM FILE = '/var/opt/mssql/data/LinAGN2_Cert.cer'; GOAccordez aux connexions associées à

LinAG1et àLinAGN2l’autorisation de se connecter au point de terminaison surLinAGN3.GRANT CONNECT ON ENDPOINT::AGEP TO LinAGN1_Login; GRANT CONNECT ON ENDPOINT::AGEP TO LinAGN2_Login; GO

Créez le groupe de disponibilité

Cette section montre comment utiliser SQL Server Management Studio (SSMS) ou Transact-SQL pour créer le groupe de disponibilité pour SQL Server.

Utilisez SQL Server Management Studio.

Cette section montre comment créer un groupe de disponibilité avec un type de cluster externe à l’aide de SSMS avec l’Assistant Nouveau groupe de disponibilité.

Dans SSMS, développez Haute disponibilité Always On, cliquez avec le bouton droit sur Groupes de disponibilité et sélectionnez Assistant Nouveau groupe de disponibilité.

Dans la boîte de dialogue Introduction, sélectionnez Suivant.

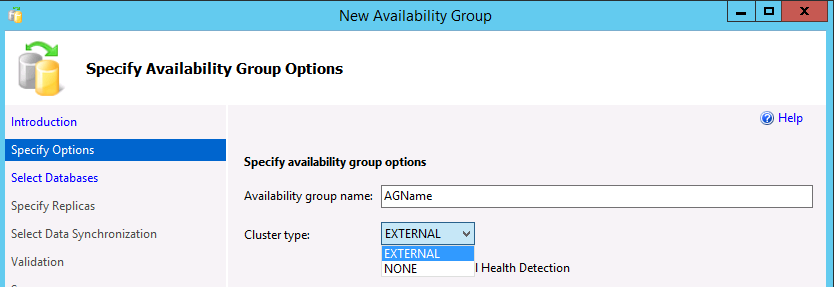

Dans la boîte de dialogue Spécifier les options du groupe de disponibilité, entrez un nom pour le groupe de disponibilité et sélectionnez un type de cluster

EXTERNAL(externe) ouNONE(aucun) dans la liste déroulante. UtilisezEXTERNALlorsque vous déployez Pacemaker. UtiliserNONEpour des scénarios spécialisés, tels que le scale-out en lecture. La sélection de l’option pour la détection d’intégrité au niveau de la base de données est facultative. Pour plus d’informations sur cette option, consultez Option de détection de l’intégrité au niveau base de données du groupe de disponibilité pour le basculement. Cliquez sur Suivant.Dans la boîte de dialogue Sélectionner les bases de données, sélectionnez les bases de données qui participeront au groupe de disponibilité. Chaque base de données doit avoir une sauvegarde complète avant de pouvoir l’ajouter à un groupe de disponibilité (AG). Cliquez sur Suivant.

Dans la boîte de dialogue Spécifier les réplicas, sélectionnez Ajouter un réplica.

Dans la boîte de dialogue Se connecter au serveur, entrez le nom de l'instance Linux de SQL Server qui sera le réplica secondaire ainsi que les informations d’identification pour se connecter. Sélectionnez Connecter.

Répétez les deux étapes précédentes pour l’instance qui contiendra un réplica de configuration uniquement ou un autre réplica secondaire.

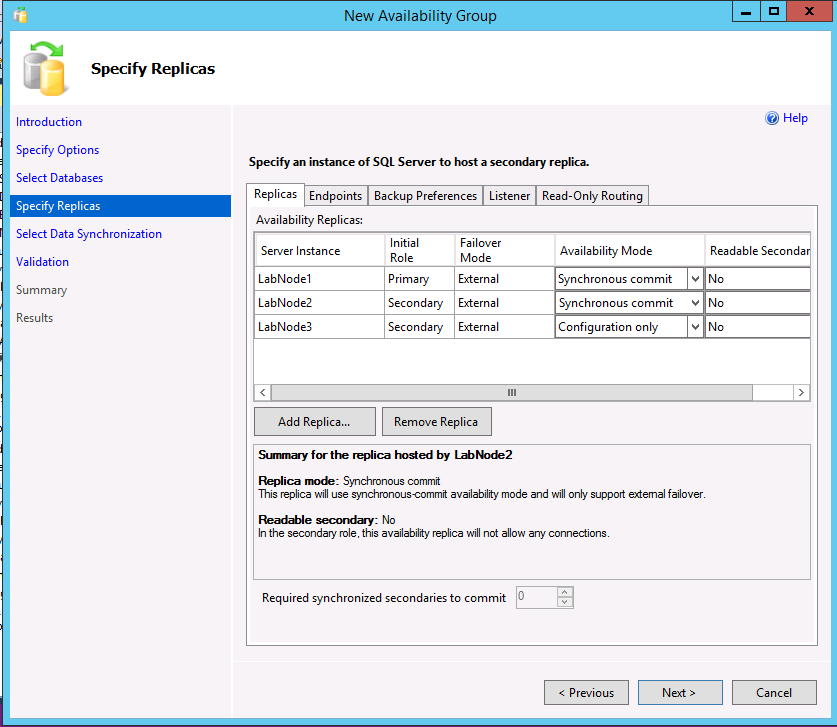

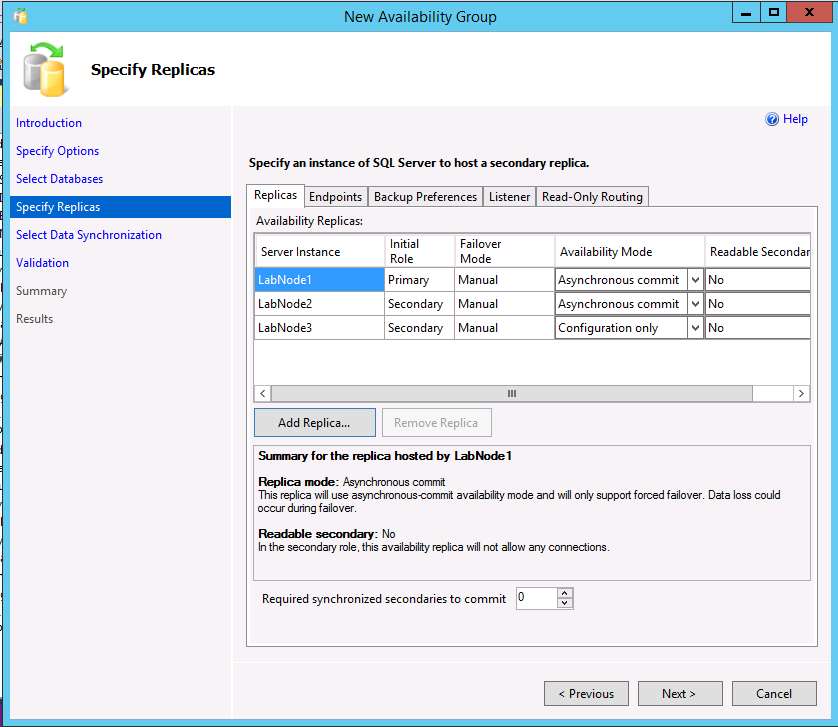

Les trois instances apparaissent dans la boîte de dialogue Définir les répliques. Si vous utilisez un type de cluster Externe, pour le réplica secondaire authentique, assurez-vous que le mode de disponibilité correspond à celui du réplica principal et que le mode de basculement est défini sur Externe. Pour le réplica de configuration uniquement, sélectionnez un mode de disponibilité de configuration uniquement.

L’exemple suivant montre un groupe de disponibilité avec deux réplicas, un type de cluster externe et un réplica de configuration uniquement.

L’exemple suivant montre un groupe de disponibilité avec deux réplicas, un type de cluster None et un réplica de configuration uniquement.

Si vous souhaitez modifier les préférences de sauvegarde, sélectionnez l’onglet Préférences de sauvegarde. Pour plus d’informations sur les préférences de sauvegarde dans le cadre des groupes de disponibilité, consultez Configurer des sauvegardes sur des réplicas secondaires d’un groupe de disponibilité Always On.

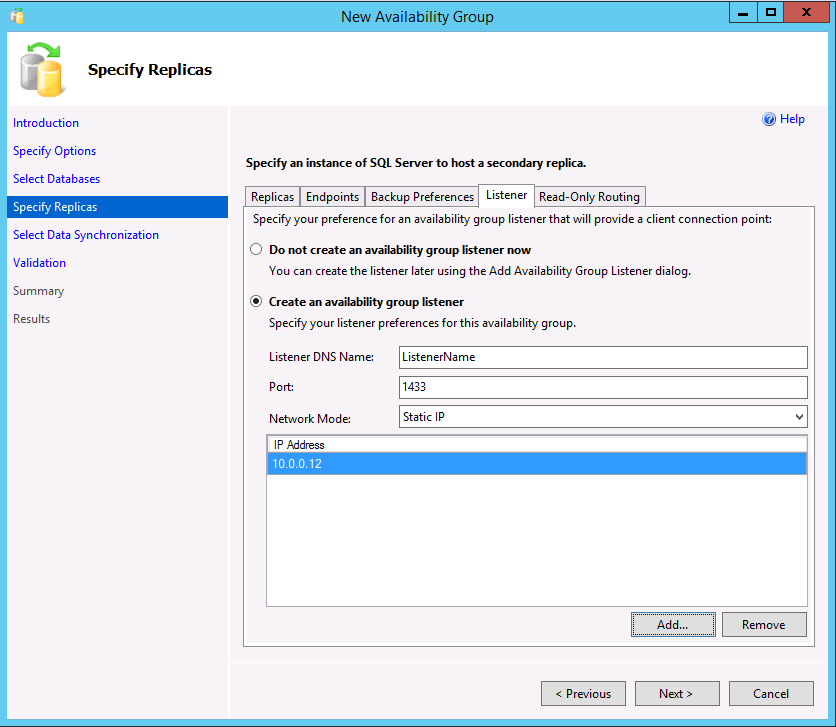

Si vous utilisez des fichiers secondaires lisibles ou créez un groupe de disponibilité avec un type de cluster None pour la mise à l’échelle de lecture, vous pouvez créer un écouteur en sélectionnant l’onglet Écouteur . Vous pouvez également ajouter un écouteur ultérieurement. Pour créer un écouteur, choisissez l’option Créer un écouteur de groupe de disponibilité et entrez un nom, un port TCP/IP et indiquez s’il faut utiliser une adresse IP DHCP statique ou automatiquement affectée. Pour un groupe de disponibilité avec un type de cluster None, l’adresse IP doit être statique et définie sur l’adresse IP du serveur principal.

Si vous créez un listener pour des scénarios de lecture, SSMS permet de créer le routage en lecture seule dans l'assistant. Vous pouvez également l’ajouter ultérieurement via SSMS ou Transact-SQL. Pour activer le routage en lecture seule maintenant :

Sélectionnez l’onglet Routage en lecture seule.

Entrez les URL pour les réplicas en lecture seule. Ces URL sont similaires aux points de terminaison, sauf qu’elles utilisent le port de l’instance et non le point de terminaison.

Sélectionnez chaque URL et, dans la partie inférieure, sélectionnez les réplicas lisibles. Pour sélectionner plusieurs réplicas, maintenez la touche MAJ enfoncée ou effectuez un cliquer-glisser.

Cliquez sur Suivant.

Choisissez la façon dont les répliques secondaires sont initialisées. La valeur par défaut consiste à utiliser l'amorçage automatique, qui requiert le même chemin sur tous les serveurs participant au groupe de disponibilité. L’assistant peut également sauvegarder, copier et restaurer (deuxième option) ; joindre si vous avez sauvegardé, copié et restauré manuellement la base de données sur les réplicas (troisième option) ; ou ajouter ultérieurement la base de données (dernière option). Comme pour les certificats, si vous effectuez manuellement des sauvegardes et les copiez, définissez des autorisations sur les fichiers de sauvegarde sur les autres copies de sauvegarde. Cliquez sur Suivant.

Dans la boîte de dialogue Validation, si tout ne réussit pas, examinez les détails. Certains avertissements sont acceptables et ne sont pas éliminatoires, par exemple si vous ne créez pas d’écouteur. Cliquez sur Suivant.

Sur la boîte de dialogue Résumé, sélectionnez Terminer. Le processus de création du groupe de disponibilité commence.

Lorsque la création du groupe de disponibilité est terminée, sélectionnez Fermer sur les résultats. Vous pouvez maintenant voir le groupe de disponibilité sur les réplicas dans les vues de gestion dynamique, ainsi que dans le dossier Haute disponibilité Always On dans SSMS.

Utiliser Transact-SQL

Cette section présente des exemples de création d’un groupe de disponibilité à l’aide de Transact-SQL. Vous pouvez configurer le listener et le routage en lecture seule après avoir créé le groupe de disponibilité. Vous pouvez modifier le groupe de disponibilité AG en utilisant ALTER AVAILABILITY GROUP, mais vous ne pouvez pas changer le type de cluster dans SQL Server 2017 (14.x). Si vous ne vouliez pas créer de groupe de disponibilité avec un type de cluster externe, vous devez le supprimer et le recréer avec un type de cluster « None ». Pour plus d’informations et d’autres options, consultez les liens suivants :

- CRÉER UN GROUPE DE DISPONIBILITÉ (Transact-SQL)

- MODIFIER GROUPE DE DISPONIBILITÉ (Transact-SQL)

- Configurer le routage en lecture seule pour un groupe de disponibilité Always On

- Configurer un écouteur Always On pour un groupe de disponibilité

Exemple A : deux réplicas avec un réplica à configuration uniquement (type de cluster externe)

Cet exemple montre comment créer un groupe de disponibilité à deux réplicas qui utilise un réplica de configuration uniquement.

Exécutez l’instruction suivante sur le nœud qui agit comme réplica principal et qui contient une copie complète des bases de données en lecture/écriture. Cet exemple utilise l’amorçage automatique.

CREATE AVAILABILITY GROUP [<AGName>] WITH (CLUSTER_TYPE = EXTERNAL) FOR DATABASE <DBName> REPLICA ON N'LinAGN1' WITH ( ENDPOINT_URL = N' TCP://LinAGN1.FullyQualified.Name:5022', FAILOVER_MODE = EXTERNAL, AVAILABILITY_MODE = SYNCHRONOUS_COMMIT ), N'LinAGN2' WITH ( ENDPOINT_URL = N'TCP://LinAGN2.FullyQualified.Name:5022', FAILOVER_MODE = EXTERNAL, AVAILABILITY_MODE = SYNCHRONOUS_COMMIT, SEEDING_MODE = AUTOMATIC ), N'LinAGN3' WITH ( ENDPOINT_URL = N'TCP://LinAGN3.FullyQualified.Name:5022', AVAILABILITY_MODE = CONFIGURATION_ONLY ); GODans une fenêtre de requête connectée à l’autre réplica, exécutez l’instruction suivante pour joindre le réplica au groupe de disponibilité et lancer le processus d’amorçage du réplica principal vers le réplica secondaire.

ALTER AVAILABILITY GROUP [<AGName>] JOIN WITH (CLUSTER_TYPE = EXTERNAL); GO ALTER AVAILABILITY GROUP [<AGName>] GRANT CREATE ANY DATABASE; GODans une fenêtre de requête connectée uniquement au réplica de configuration, exécutez l’instruction suivante pour l'ajouter au groupe de disponibilité (AG).

ALTER AVAILABILITY GROUP [<AGName>] JOIN WITH (CLUSTER_TYPE = EXTERNAL); GO

Exemple B : trois réplicas avec routage en lecture seule (type de cluster externe)

Cet exemple montre trois réplicas complets et comment configurer le routage en lecture seule dans le cadre de la création initiale du groupe de disponibilité (AG).

Exécutez la commande suivante sur un nœud qui agit comme réplique principale et contient la copie complète avec droits de lecture et d'écriture des bases de données. Cet exemple utilise l’amorçage automatique.

CREATE AVAILABILITY GROUP [<AGName>] WITH (CLUSTER_TYPE = EXTERNAL) FOR DATABASE < DBName > REPLICA ON N'LinAGN1' WITH ( ENDPOINT_URL = N'TCP://LinAGN1.FullyQualified.Name:5022', FAILOVER_MODE = EXTERNAL, AVAILABILITY_MODE = SYNCHRONOUS_COMMIT, PRIMARY_ROLE(ALLOW_CONNECTIONS = READ_WRITE, READ_ONLY_ROUTING_LIST = ( ( 'LinAGN2.FullyQualified.Name', 'LinAGN3.FullyQualified.Name' ) )), SECONDARY_ROLE(ALLOW_CONNECTIONS = ALL, READ_ONLY_ROUTING_URL = N'TCP://LinAGN1.FullyQualified.Name:1433') ), N'LinAGN2' WITH ( ENDPOINT_URL = N'TCP://LinAGN2.FullyQualified.Name:5022', FAILOVER_MODE = EXTERNAL, SEEDING_MODE = AUTOMATIC, AVAILABILITY_MODE = SYNCHRONOUS_COMMIT, PRIMARY_ROLE(ALLOW_CONNECTIONS = READ_WRITE, READ_ONLY_ROUTING_LIST = ( ( 'LinAGN1.FullyQualified.Name', 'LinAGN3.FullyQualified.Name' ) )), SECONDARY_ROLE(ALLOW_CONNECTIONS = ALL, READ_ONLY_ROUTING_URL = N'TCP://LinAGN2.FullyQualified.Name:1433') ), N'LinAGN3' WITH ( ENDPOINT_URL = N'TCP://LinAGN3.FullyQualified.Name:5022', FAILOVER_MODE = EXTERNAL, SEEDING_MODE = AUTOMATIC, AVAILABILITY_MODE = SYNCHRONOUS_COMMIT, PRIMARY_ROLE(ALLOW_CONNECTIONS = READ_WRITE, READ_ONLY_ROUTING_LIST = ( ( 'LinAGN1.FullyQualified.Name', 'LinAGN2.FullyQualified.Name' ) )), SECONDARY_ROLE(ALLOW_CONNECTIONS = ALL, READ_ONLY_ROUTING_URL = N'TCP://LinAGN3.FullyQualified.Name:1433') ) LISTENER '<ListenerName>' ( WITH IP = ('<IPAddress>', '<SubnetMask>'), Port = 1433 ); GOVoici quelques points à noter concernant cette configuration :

-

AGNameest le nom du groupe de disponibilité. -

DBNameest le nom de la base de données que vous utilisez avec le groupe de disponibilité. Il peut également s’agir d’une liste de noms séparés par des virgules. -

ListenerNameest un nom différent de l’un des serveurs ou nœuds sous-jacents. Il est inscrit dans DNS avecIPAddress. -

IPAddressest une adresse IP associée àListenerName. Il est également unique et non identique à l’un des serveurs ou nœuds. Les applications et les utilisateurs finaux utilisent soitListenerName, soitIPAddresspour se connecter au groupe de disponibilité.-

SubnetMaskest le masque de sous-réseau deIPAddress. Dans SQL Server 2019 (15.x) et les versions précédentes, cette valeur est255.255.255.255. Dans SQL Server 2022 (16.x) et versions ultérieures, cette valeur est0.0.0.0.

-

-

Dans une fenêtre de requête connectée à l'autre réplique, exécutez l'instruction suivante pour ajouter la réplique au groupe de disponibilité et lancer le processus de seeding de la réplique principale vers la réplique secondaire.

ALTER AVAILABILITY GROUP [<AGName>] JOIN WITH (CLUSTER_TYPE = EXTERNAL); GO ALTER AVAILABILITY GROUP [<AGName>] GRANT CREATE ANY DATABASE; GORépétez l’étape 2 pour le troisième réplica.

Exemple C : deux réplicas avec routage en lecture seule (type de cluster « None »)

Cet exemple illustre la création d’une configuration à deux réplicas à l’aide d’un type de cluster None. Utilisez cette configuration pour le scénario de mise à l’échelle de lecture où aucun basculement n’est attendu. Cette étape crée l'écouteur qui est effectivement la réplique principale et met en œuvre le routage en lecture seule, en utilisant la fonctionnalité round robin.

Exécutez l’instruction suivante sur le nœud qui sert de réplique principale et qui possède la copie complète en lecture/écriture des bases de données. Cet exemple utilise l’amorçage automatique.

CREATE AVAILABILITY GROUP [<AGName>] WITH (CLUSTER_TYPE = NONE) FOR DATABASE <DBName> REPLICA ON N'LinAGN1' WITH ( ENDPOINT_URL = N'TCP://LinAGN1.FullyQualified.Name: <PortOfEndpoint>', FAILOVER_MODE = MANUAL, AVAILABILITY_MODE = ASYNCHRONOUS_COMMIT, PRIMARY_ROLE( ALLOW_CONNECTIONS = READ_WRITE, READ_ONLY_ROUTING_LIST = (('LinAGN1.FullyQualified.Name'.'LinAGN2.FullyQualified.Name')) ), SECONDARY_ROLE( ALLOW_CONNECTIONS = ALL, READ_ONLY_ROUTING_URL = N'TCP://LinAGN1.FullyQualified.Name:<PortOfInstance>' ) ), N'LinAGN2' WITH ( ENDPOINT_URL = N'TCP://LinAGN2.FullyQualified.Name:<PortOfEndpoint>', FAILOVER_MODE = MANUAL, SEEDING_MODE = AUTOMATIC, AVAILABILITY_MODE = ASYNCHRONOUS_COMMIT, PRIMARY_ROLE(ALLOW_CONNECTIONS = READ_WRITE, READ_ONLY_ROUTING_LIST = ( ('LinAGN1.FullyQualified.Name', 'LinAGN2.FullyQualified.Name') )), SECONDARY_ROLE(ALLOW_CONNECTIONS = ALL, READ_ONLY_ROUTING_URL = N'TCP://LinAGN2.FullyQualified.Name:<PortOfInstance>') ), LISTENER '<ListenerName>' (WITH IP = ( '<PrimaryReplicaIPAddress>', '<SubnetMask>'), Port = <PortOfListener> ); GODans cet exemple :

-

AGNameest le nom du groupe de disponibilité. -

DBNameest le nom de la base de données que vous utilisez avec le groupe de disponibilité. Il peut également s’agir d’une liste de noms séparés par des virgules. -

PortOfEndpointest le numéro de port utilisé par le point de terminaison que vous créez.-

PortOfInstanceest le numéro de port utilisé par l’instance de SQL Server.

-

-

ListenerNameest un nom différent de l’un des réplicas sous-jacents, mais qui n'est en réalité pas utilisé. -

PrimaryReplicaIPAddressest l’adresse IP du réplica principal.-

SubnetMaskest le masque de sous-réseau deIPAddress. Dans SQL Server 2019 (15.x) et les versions précédentes, cette valeur est255.255.255.255. Dans SQL Server 2022 (16.x) et versions ultérieures, cette valeur est0.0.0.0.

-

-

Joignez le réplica secondaire au groupe de disponibilité et lancez l’amorçage automatique.

ALTER AVAILABILITY GROUP [<AGName>] JOIN WITH (CLUSTER_TYPE = NONE); GO ALTER AVAILABILITY GROUP [<AGName>] GRANT CREATE ANY DATABASE; GO

Créer la connexion SQL Server et les autorisations pour Pacemaker

Un cluster à haute disponibilité Pacemaker qui utilise SQL Server sur Linux a besoin d’accéder à l’instance SQL Server et des autorisations sur le groupe de disponibilité lui-même. Ces étapes permettent de créer la connexion et les autorisations associées, ainsi qu’un fichier qui indique à Pacemaker comment se connecter à SQL Server.

Dans une fenêtre de requête connectée au premier réplica, exécutez le script suivant :

CREATE LOGIN PMLogin WITH PASSWORD ='<password>'; GO GRANT VIEW SERVER STATE TO PMLogin; GO GRANT ALTER, CONTROL, VIEW DEFINITION ON AVAILABILITY GROUP::<AGThatWasCreated> TO PMLogin; GOSur le nœud 1, entrez la commande :

sudo emacs /var/opt/mssql/secrets/passwdCette commande ouvre l’éditeur Emacs.

Dans l’éditeur, entrez les deux lignes suivantes :

PMLogin <password>Maintenez la touche

Ctrlenfoncée et appuyez surX, puis surC, pour quitter et enregistrer le fichier.Exécutez :

sudo chmod 400 /var/opt/mssql/secrets/passwdpour verrouiller le fichier.

Répétez les étapes 1 à 5 sur les autres serveurs qui servent de réplicas.

Créer les ressources de groupe de disponibilité dans le cluster Pacemaker (externe uniquement)

Après avoir créé un groupe de disponibilité dans SQL Server, vous devez créer les ressources correspondantes dans Pacemaker lorsque vous spécifiez un type de cluster Externe. Deux ressources sont associées à un groupe de disponibilité : le groupe de disponibilité lui-même et une adresse IP. La configuration de la ressource d’adresse IP est facultative si vous n’utilisez pas la fonctionnalité d’écouteur, mais il est recommandé.

La ressource AG que vous créez est un type de ressource appelé clone. La ressource AG a des copies sur chaque nœud et une ressource de contrôle appelée maître. Le maître est associé au serveur qui héberge le réplica principal. Les réplicas secondaires hôtes d’autres ressources (standard ou de configuration uniquement) peuvent être promus maître dans un basculement.

Créez la ressource de groupe de disponibilité avec la syntaxe suivante :

sudo pcs resource create <NameForAGResource> ocf:mssql:ag ag_name=<AGName> meta failure-timeout=30s promotable notify=trueDans cet exemple,

NameForAGResourceest le nom unique que vous attribuez à cette ressource de cluster pour le groupe de disponibilité etAGNameest le nom du groupe de disponibilité que vous avez créé.Créez la ressource d'adresse IP pour la passerelle d'application que vous associez à la fonctionnalité d'écoute.

sudo pcs resource create <NameForIPResource> ocf:heartbeat:IPaddr2 ip=<IPAddress> cidr_netmask=<Netmask>Dans cet exemple,

NameForIPResourceil s’agit du nom unique de la ressource IP etIPAddressde l’adresse IP statique que vous affectez à la ressource.Pour vous assurer que l’adresse IP et la ressource AG s’exécutent sur le même nœud, configurez une contrainte de colocalisation.

sudo pcs constraint colocation add <NameForIPResource> with promoted <NameForAGResource>-clone INFINITYDans cet exemple,

NameForIPResourceil s’agit du nom de la ressource IP etNameForAGResourcedu nom de la ressource de groupe de disponibilité.Créez une contrainte de classement pour vous assurer que la ressource de groupe de disponibilité est active et en cours d’exécution avant l’adresse IP. Bien que la contrainte de colocation implique une contrainte d'ordonnancement, cette étape la renforce.

sudo pcs constraint order promote <NameForAGResource>-clone then start <NameForIPResource>Dans cet exemple,

NameForIPResourceest le nom de la ressource IP etNameForAGResourceest le nom de la ressource AG.

Étape suivante

Dans ce tutoriel vous avez appris comment créer et configurer un groupe de disponibilité pour SQL Server sur Linux. Vous avez appris à :

- Activer des groupes de disponibilité.

- Créer des points de terminaison et des certificats de groupes de disponibilité.

- Utiliser SQL Server Management Studio (SSMS) ou Transact-SQL pour créer un groupe de disponibilité.

- Créer la connexion SQL Server et les autorisations pour Pacemaker.

- Créer des ressources de groupe de disponibilité dans un cluster Pacemaker.

Pour la plupart des tâches d’administration du groupe de disponibilité, notamment les mises à niveau et le basculement, consultez :