Utiliser Azure Monitor afin d’envoyer des e-mails pour les erreurs du service de contrôle d’intégrité

Azure Monitor optimise la disponibilité et les performances de vos applications en fournissant une solution complète pour collecter, analyser et agir sur la télémétrie provenant de vos environnements cloud et locaux. Il vous aide à comprendre le fonctionnement de vos applications et identifie de façon proactive les problèmes qui les affectent et les ressources dont elles dépendent.

Cela est particulièrement utile pour votre cluster hyper-convergé local. Avec Azure Monitor intégré, vous serez en mesure de configurer des alertes par e-mail, SMS et autres pour vous envoyer un test ping en cas de problème avec votre cluster (ou lorsque vous souhaitez marquer une autre activité en fonction des données collectées). Ci-dessous, nous expliquerons brièvement le fonctionnement d’Azure Monitor, comment installer Azure Monitor et comment le configurer pour vous envoyer des notifications.

Si vous utilisez System Center, consultez le pack de gestion des espaces de stockage direct qui surveille les clusters d’espaces de stockage direct Windows Server 2019 et Windows Server 2016.

Ce pack de gestion comprend les éléments suivants :

- Analyse de l’intégrité et des performances des disques physiques

- Analyse de l’intégrité et des performances des nœuds de stockage

- Surveillance de l’intégrité et des performances du pool de stockage

- Type de résilience du volume et état de déduplication

Présentation d’Azure Monitor

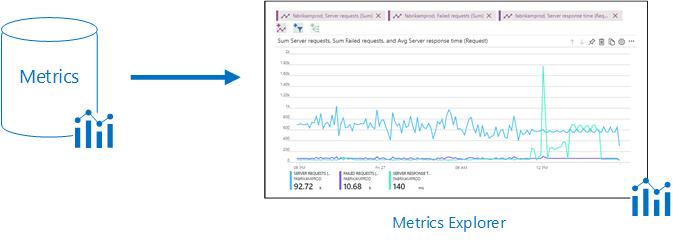

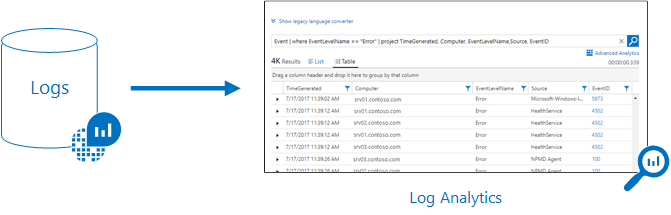

Toutes les données collectées par Azure Monitor font partie d’un des deux types fondamentaux : métriques et journaux.

- Les métriques sont des valeurs numériques décrivant un aspect d’un système à un moment précis dans le temps. Elles sont légères et capables de prendre en charge des scénarios en quasi-temps réel. Vous verrez les données collectées par Azure Monitor directement sur la page Vue d’ensemble correspondante sur le portail Azure.

- Les journaux d’activité contiennent différents types de données organisées en enregistrements, avec différents jeux de propriétés pour chaque type. Les données de télémétrie, comme les événements et les traces, sont stockées sous forme de journaux d’activité en plus des données de performances, afin qu’elles puissent être combinées pour analyse. Les données de journal collectées par Azure Monitor peuvent être analysées à l’aide de requêtes qui permettent de récupérer, consolider et analyser rapidement les données collectées. Vous pouvez créer et tester des requêtes à l’aide de Log Analytics dans le Portail Azure, avant d’analyser directement les données à l’aide de ces outils ou d’enregistrer les requêtes pour les utiliser pour les visualisations ou les règles d’alerte.

Vous trouverez plus d’informations ci-dessous sur la configuration de ces alertes.

Intégrer votre cluster à l’aide de Windows Admin Center

À l’aide de Windows Admin Center, vous pouvez intégrer votre cluster à Azure Monitor.

Pendant ce flux d’intégration, les étapes ci-dessous se passent en coulisses. Nous détaillons comment les configurer en détail si vous souhaitez configurer manuellement votre cluster.

Configuration du service de contrôle de l’intégrité

La première chose à faire est de configurer votre cluster. Comme vous le savez peut-être, le service de contrôle d’intégrité améliore la supervision quotidienne et l’expérience opérationnelle pour les clusters exécutant des espaces de stockage direct.

Comme nous l’avons vu ci-dessus, Azure Monitor collecte les journaux à partir de chaque nœud sur lequel il s’exécute dans votre cluster. Par conséquent, nous devons configurer le service de contrôle d’intégrité pour écrire dans un canal d’événements, qui se présente comme suit :

Event Channel: Microsoft-Windows-Health/Operational

Event ID: 8465

Pour configurer le service de contrôle d’intégrité, vous exécutez :

get-storagesubsystem clus* | Set-StorageHealthSetting -Name "Platform.ETW.MasTypes" -Value "Microsoft.Health.EntityType.Subsystem,Microsoft.Health.EntityType.Server,Microsoft.Health.EntityType.PhysicalDisk,Microsoft.Health.EntityType.StoragePool,Microsoft.Health.EntityType.Volume,Microsoft.Health.EntityType.Cluster"

Lorsque vous exécutez l’applet de commande ci-dessus pour définir les paramètres d’intégrité, vous faites en sorte que les événements que nous voulons commencent à être écrits dans le canal d’événements Microsoft-Windows-Health/Operational.

Configuration de Log Analytics

Maintenant que vous avez configuré la journalisation appropriée sur votre cluster, l’étape suivante consiste à configurer correctement Log Analytics.

Pour donner une vue d’ensemble, Azure Log Analytics peut collecter des données directement à partir de machines Windows physiques ou virtuelles de votre centre de données ou d’un autre environnement cloud, puis les enregistrer dans un dépôt unique pour ensuite procéder à une analyse et à une mise en corrélation détaillées.

Pour comprendre la configuration prise en charge, consultez les pages Prise en charge des systèmes d’exploitation Windows et Configuration du pare-feu réseau.

Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

Se connecter au portail Azure

Connectez-vous au portail Azure sur https://portal.azure.com.

Créer un espace de travail

Pour plus d’informations sur les étapes indiquées ci-dessous, consultez la documentation Azure Monitor.

Dans le portail Azure, cliquez sur Tous les services. Dans la liste de ressources, saisissez Log Analytics. Au fur et à mesure de la saisie, la liste est filtrée. Sélectionnez Log Analytics.

Cliquez sur Créer, puis sélectionnez des options pour les éléments suivants :

Attribuez un nom au nouvel Espace de travail Log Analytics, tel que DefaultLAWorkspace.

Dans la liste déroulante Abonnement, sélectionnez un abonnement à lier si la valeur par défaut sélectionnée n’est pas appropriée.

Pour Groupe de ressources, sélectionnez un groupe de ressources existant qui contient une ou plusieurs machines virtuelles Azure.

Après avoir entré les informations requises dans le volet Espace de travail Log Analytics, cliquez sur OK.

Pendant que les informations sont vérifiées et l’espace de travail créé, vous pouvez suivre la progression sous Notifications dans le menu.

Obtenir l’ID et la clé d’espace de travail

Avant d’installer Microsoft Monitoring Agent pour Windows, vous devez disposer de l’ID et de la clé d’espace de travail pour votre espace de travail Log Analytics. L’Assistant Installation a besoin de ces informations pour configurer correctement l’agent et s’assurer qu’il peut communiquer avec Log Analytics.

- Dans le portail Azure, cliquez sur Tous les services en haut à gauche. Dans la liste de ressources, saisissez Log Analytics. Au fur et à mesure de la saisie, la liste est filtrée. Sélectionnez Log Analytics.

- Dans votre liste d’espaces de travail Log Analytics, sélectionnez DefaultLAWorkspace créé précédemment.

- Sélectionnez Paramètres avancés.

- Sélectionnez Sources connectées, puis Serveurs Windows.

- Des valeurs figurent à droite d’ID de l’espace de travail et de Clé primaire. Enregistrez-les tous les deux temporairement : copiez-collez ces deux valeurs dans votre éditeur pour l’instant.

Installation de l’agent sur Windows

Les étapes suivantes installent et configurent Microsoft Monitoring Agent. Veillez à installer cet agent sur chaque serveur de votre cluster et indiquez que vous voulez que l’agent s’exécute au démarrage de Windows.

- Dans la page Serveurs Windows, sélectionnez l’option Télécharger l’agent Windows correspondant à la version appropriée selon l’architecture du processeur du système d’exploitation Windows.

- Exécutez le programme d’installation pour installer l’agent sur votre ordinateur.

- Sur la page d’accueil, cliquez sur Suivant.

- Dans la page Termes du contrat de licence, lisez les conditions de licence, puis cliquez sur J’accepte.

- Dans la page Dossier de destination, modifiez ou conservez le dossier d’installation par défaut, puis cliquez sur Suivant.

- Sur la page Options d’installation de l’agent, choisissez de connecter l’agent à Azure Log Analytics, puis cliquez sur Suivant.

- Dans la page Azure Log Analytics , procédez comme suit :

- Collez l’ID de l’espace de travail et la Clé d’espace de travail (Clé primaire) que vous avez copiés précédemment. a. Si l’ordinateur a besoin de communiquer via un serveur proxy avec le service Log Analytics, cliquez sur Avancé, puis indiquez l’URL et le numéro de port du serveur proxy. Si votre serveur proxy requiert une authentification, tapez le nom d’utilisateur et un mot de passe pour vous authentifier auprès du serveur proxy, puis cliquez sur Suivant.

- Cliquez sur Suivant après avoir fourni les paramètres de configuration nécessaires.

- Dans la page Prêt pour l’installation, passez en revue vos choix, puis cliquez sur Installer.

- Dans la page Configuration effectuée, cliquez sur Terminer.

Lorsque vous avez terminé, Microsoft Monitoring Agent apparaît dans le Panneau de configuration. Vous pouvez examiner votre configuration et vérifier que l’agent est connecté à Log Analytics. Une fois connecté, sous l'onglet Azure Log Analytics, l’agent affiche un message indiquant : Microsoft Monitoring Agent s'est correctement connecté au service Microsoft Log Analytics.

Pour comprendre la configuration prise en charge, consultez les pages Prise en charge des systèmes d’exploitation Windows et Configuration du pare-feu réseau.

Configuration d’alertes à l’aide de Windows Admin Center

Dans Windows Admin Center, vous pouvez configurer des alertes par défaut qui s’appliquent à tous les serveurs de votre espace de travail Log Analytics.

Il s’agit des alertes et de leurs conditions par défaut que vous pouvez choisir :

| Nom de l’alerte | Condition par défaut |

|---|---|

| Utilisation du processeur | Plus de 85 % pendant 10 minutes |

| Utilisation de la capacité de disque | Plus de 85 % pendant 10 minutes |

| Utilisation de la mémoire | Mémoire disponible inférieure à 100 Mo pendant 10 minutes |

| Heartbeat | Moins de 2 battements pendant 5 minutes |

| Erreur système critique | Toute alerte critique dans le journal des événements du système de cluster |

| Alerte du service de contrôle d’intégrité | Toute erreur du service de contrôle d’intégrité sur le cluster |

Une fois que vous avez configuré les alertes dans Windows Admin Center, vous pouvez voir les alertes dans votre espace de travail Log Analytics dans Azure.

Pendant ce flux d’intégration, les étapes ci-dessous se passent en coulisses. Nous détaillons comment les configurer en détail si vous souhaitez configurer manuellement votre cluster.

Collecte de données d’événements et de performances

Log Analytics est capable de collecter les événements des journaux des événements Windows ainsi que des compteurs de performances que vous spécifiez dans l’optique de procéder à une analyse à long terme et de générer des rapports afin de réagir dès qu’une condition particulière est détectée. Pour configurer la collecte d’événements à partir du journal des événements Windows, ainsi que plusieurs compteurs de performances courants avec lesquels commencer, procédez comme suit.

- Dans le portail Azure, cliquez sur Plus de services dans l’angle inférieur gauche. Dans la liste de ressources, saisissez Log Analytics. Au fur et à mesure de la saisie, la liste est filtrée. Sélectionnez Log Analytics.

- Sélectionnez Paramètres avancés.

- Sélectionnez Données, puis Journaux des événements Windows.

- Ici, ajoutez le canal d’événements du service de contrôle d’intégrité en tapant le nom ci-dessous, puis cliquez sur le signe plus ( + ).

Event Channel: Microsoft-Windows-Health/Operational - Dans le tableau, vérifiez les niveaux de gravité Erreur et Avertissement.

- Cliquez sur Enregistrer en haut de la page pour enregistrer la configuration.

- Sélectionnez Compteurs de performances Windows pour activer la collecte des compteurs de performances sur un ordinateur Windows.

- Quand vous procédez à la configuration initiale des compteurs de performances Windows pour un nouvel espace de travail Log Analytics, la possibilité vous est offerte de créer rapidement plusieurs compteurs courants. Ils s’affichent avec une case à cocher en regard.

Cliquez sur Ajouter les compteurs de performances sélectionnés. Ils sont ajoutés et prédéfinis avec un intervalle d’échantillonnage de collecte de dix secondes. - Cliquez sur Enregistrer en haut de la page pour enregistrer la configuration.

Créer des alertes basées sur les données de journaux

Si vous avez déjà effectué cette opération, votre cluster doit envoyer vos journaux et compteurs de performances à Log Analytics. La prochaine étape consiste à créer des règles d’alerte qui exécutent automatiquement des recherches dans les journaux à intervalles réguliers. Si les résultats de la recherche dans les journaux correspondent à des critères spécifiques, une alerte est déclenchée pour vous envoyer une notification par e-mail ou SMS. Examinons cela maintenant.

Créer une requête

Commencez par ouvrir le portail Recherche dans les journaux.

- Dans le portail Azure, cliquez sur Tous les services. Dans la liste des ressources, tapez Moniteur. Au fur et à mesure de la saisie, la liste est filtrée. Sélectionnez Moniteur.

- Dans le menu de navigation Superviser, sélectionnez Log Analytics, puis sélectionnez un espace de travail.

Le moyen le plus rapide de récupérer des données à utiliser consiste à faire appel à une requête simple qui retourne tous les enregistrements d’une table. Tapez les requêtes suivantes dans la zone de recherche, puis cliquez sur le bouton de recherche.

Event

Les données sont retournées dans la vue Liste par défaut, et vous pouvez voir le nombre total d’enregistrements retournés.

Sur le côté gauche de l’écran se trouve le volet de filtre, qui vous permet d’ajouter un filtrage à la requête sans la modifier directement. Plusieurs propriétés d’enregistrement s’affichent pour ce type d’enregistrement, et vous pouvez sélectionner une ou plusieurs valeurs de propriété pour affiner vos résultats de recherche.

Cochez la case en regard de Erreur sous EVENTLEVELNAME ou tapez ce qui suit pour limiter les résultats aux événements d’erreur.

Event | where (EventLevelName == "Error")

Une fois que vous avez effectué les requêtes appropriées pour les événements qui vous intéressent, enregistrez-les pour la prochaine étape.

Créez des alertes

À présent, examinons un exemple de création d’une alerte.

Dans le portail Azure, cliquez sur Tous les services. Dans la liste de ressources, saisissez Log Analytics. Au fur et à mesure de la saisie, la liste est filtrée. Sélectionnez Log Analytics.

Dans le volet gauche, sélectionnez Alertes puis cliquez sur Nouvelle règle d’alerte en haut de la page pour créer une nouvelle alerte.

Pour la première étape, dans la section Créer une alerte, sélectionnez votre espace de travail Log Analytics en tant que ressource, car il s’agit d’un signal d’alerte basé sur des journaux. Filtrez les résultats en choisissant l’Abonnement spécifique dans la liste déroulante si vous en avez plusieurs. Cette liste contient l’espace de travail Log Analytics créé précédemment. Filtrez le Type de ressource en sélectionnant Log Analytics dans la liste déroulante. Pour finir, sélectionnez la ressource DefaultLAWorkspace et cliquez sur Terminé.

Dans la section Critères d’alerte, cliquez sur Ajouter des critères pour sélectionner votre requête enregistrée, puis spécifiez la logique que suit la règle d’alerte.

Configurez l’alerte avec les informations suivantes : a. Dans la liste déroulante Basé sur, sélectionnez Mesure des métriques. Une mesure des métriques créera une alerte pour chaque objet de la requête dont la valeur dépasse notre seuil spécifié. b. Pour la Condition, sélectionnez Supérieur à, puis spécifiez un seuil. c. Définissez ensuite quand déclencher l’alerte. Par exemple, vous pouvez sélectionner Violations consécutives, puis, dans la liste déroulante, sélectionnez Supérieur à avec la valeur 3. d. Dans la section Évaluées sur la base de, définissez la valeur Période sur 30 minutes et la Fréquence sur 5. La règle s’exécute toutes les cinq minutes et renvoie les enregistrements qui ont été créés dans les trente minutes précédant l’heure actuelle. Paramétrer la période de temps sur une durée plus longue compense la latence potentielle des données et garantit que la requête retourne des données pour éviter un faux positif où l’alerte ne se déclenche jamais.

Cliquez sur Terminé pour terminer la règle d’alerte.

Passons maintenant à la deuxième étape. Donnez un nom à votre alerte dans le champ Nom de la règle d’alerte ; par exemple, Alerte pour tous les événements d’erreur. Spécifiez une Description détaillant les spécificités de l’alerte, puis sélectionnez Critique (gravité 0) pour la valeur de Gravité parmi les options fournies.

Pour activer immédiatement la règle d’alerte lors de la création, acceptez la valeur par défaut pour l’option Activer la règle lors de sa création.

Pour la troisième et dernière étape, vous spécifiez un Groupe d’actions, ce qui garantit que les mêmes actions soient entreprises chaque fois qu’une alerte est déclenchée et peuvent être utilisées pour chaque règle que vous définissez. Configurez un nouveau groupe d’actions avec les informations suivantes : a. Sélectionnez Nouveau groupe d’actions et le volet Ajouter un groupe action s’affiche. b. Pour le Nom du groupe d’actions, spécifiez un nom tel que Opérations informatiques - Notifier et un nom court tel que itops-n. c. Vérifiez que les valeurs par défaut de l’abonnement et du groupe de ressources sont correctes. Si ce n’est pas le cas, sélectionnez la valeur correcte dans la liste déroulante. d. Dans la section Actions, spécifiez un nom pour l’action, tel que Envoyer un message électronique, et pour le Type d’action, sélectionnez E-mail/SMS/Push/Voix dans la liste déroulante. Le volet Propriétés E-mail/SMS/Push/Voix s’ouvre sur la droite afin de fournir des informations supplémentaires. e. Dans le volet E-mail/SMS/Push/Voix, sélectionnez et configurez votre préférence. Par exemple, autorisez les e-mails et fournissez une adresse e-mail SMTP valide à laquelle envoyer le message. Cliquez sur OK pour enregistrer vos modifications.

Cliquez sur OK pour créer le groupe d’actions.

Cliquez sur Créer une règle d’alerte pour terminer la règle d’alerte. Son exécution démarre immédiatement.

Exemple d’alerte

Pour référence, voici à quoi ressemble un exemple d’alerte dans Azure.

Voici un exemple de l’e-mail qui vous sera envoyé par Azure Monitor :

Références supplémentaires

- Vue d’ensemble des espaces de stockage direct

- Pour plus d’informations, consultez la documentation Azure Monitor.

- Lisez ceci pour obtenir une vue d’ensemble de la connexion à d’autres services hybrides Azure.