Tutoriel : créer des flux d’utilisateurs et des stratégies personnalisées dans Azure Active Directory B2C

Avant de commencer, utilisez le sélecteur Choisir un type de stratégie pour choisir le type de stratégie que vous configurez. Azure Active Directory B2C offre deux possibilités pour définir la façon dont les utilisateurs interagissent avec vos applications : via des flux utilisateurs prédéfinis ou via des stratégies personnalisées entièrement configurables. La procédure donnée dans cet article est différente pour chaque méthode.

Vos applications comportent peut-être des flux utilisateur qui permettent aux utilisateurs de s’inscrire, de se connecter ou de gérer leur profil. Vous pouvez créer plusieurs flux d’utilisateurs de types différents dans votre locataire Azure Active Directory B2C (Azure AD B2C) et les utiliser dans vos applications selon les besoins. Les flux d’utilisateurs peuvent être réutilisés entre les différentes applications.

Un flux d’utilisateur vous permet de déterminer la façon dont les utilisateurs interagissent avec votre application quand ils effectuent différentes opérations : connexion, inscription, modification d’un profil, réinitialisation d’un mot de passe, etc. Dans cet article, vous apprendrez comment :

Les stratégies personnalisées sont des fichiers de configuration qui définissent le comportement de votre locataire Azure Active Directory B2C (Azure AD B2C). Dans cet article, vous apprendrez comment :

- Créer un flux d’utilisateur d’inscription et de connexion

- Activer la réinitialisation du mot de passe libre-service

- Créer un flux d’utilisateur de modification de profil

Important

Nous avons modifié la manière dont nous référençons les versions de flux utilisateur. Auparavant, nous proposions des versions V1 (prêtes pour la production) et des versions V1.1 et V2 (préversions). À présent, nous avons regroupé les flux utilisateur en deux versions : les flux utilisateur recommandés avec les dernières fonctionnalités et les flux utilisateur standard (hérités) . Tous les flux d’utilisateurs en préversion hérités (v1.1 et v2) sont déconseillés. Pour plus d’informations, consultez Versions de flux utilisateur dans Azure AD B2C. Ces modifications s’appliquent uniquement au cloud public Azure. Les autres environnements continueront à utiliser le contrôle de version de flux utilisateur hérité.

Prérequis

- Si vous n’en avez pas, créez un locataire Azure AD B2C qui est lié à votre abonnement Azure.

- Inscrivez une application web et activez l’octroi implicite de jeton d’ID.

- Si vous n’en avez pas, créez un locataire Azure AD B2C qui est lié à votre abonnement Azure.

- Inscrivez une application web et activez l’octroi implicite de jeton d’ID.

Créer un flux d’utilisateur d’inscription et de connexion

Le flux d’utilisateur Inscription et connexion gère les expériences d’inscription et de connexion avec une seule configuration. Les utilisateurs de votre application sont dirigés vers le chemin approprié en fonction du contexte.

Connectez-vous au portail Azure.

Si vous avez accès à plusieurs tenants (locataires), sélectionnez l’icône Paramètres dans le menu supérieur pour basculer vers votre tenant Azure AD B2C à partir du menu Annuaires + abonnements.

Dans le portail Azure, recherchez et sélectionnez Azure AD B2C.

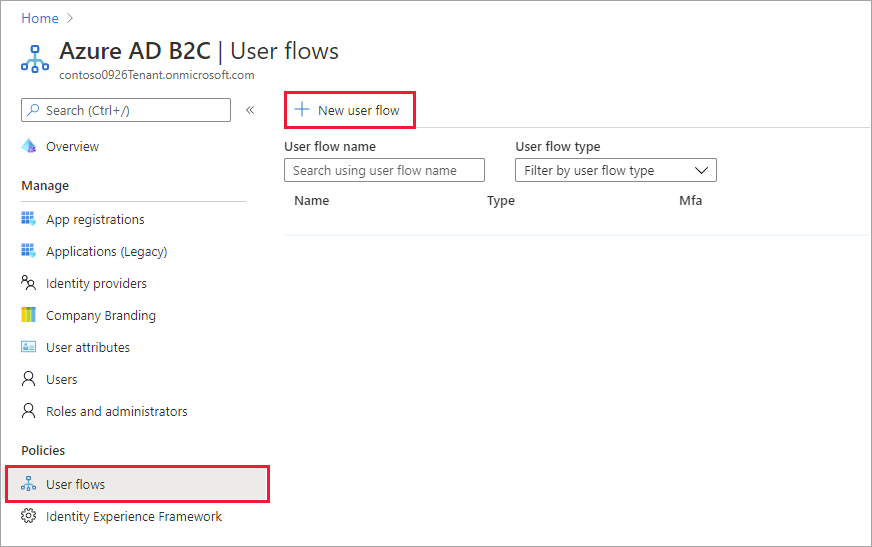

Sous Stratégies, sélectionnez Flux d’utilisateurs, puis sélectionnez Nouveau flux d’utilisateur.

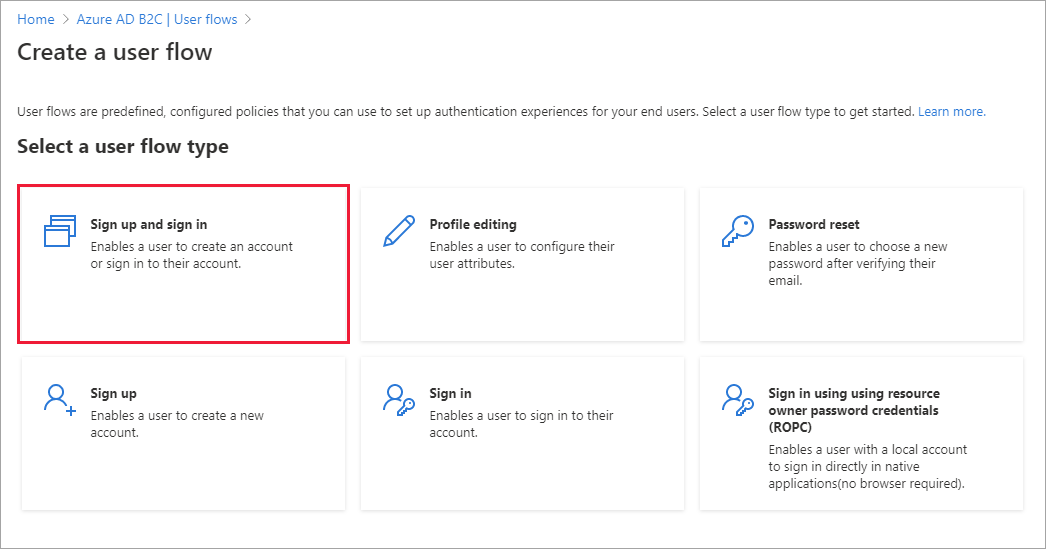

Dans la page Créer un flux d’utilisateur, sélectionnez le flux utilisateur Inscription et connexion.

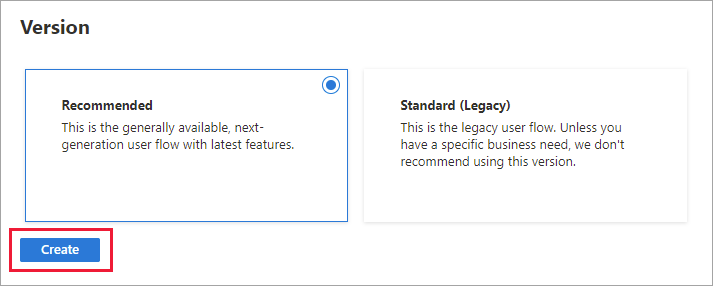

Sous Sélectionner une version, sélectionnez Recommandé, puis Créer. (Apprenez-en davantage sur les version de flux utilisateur.)

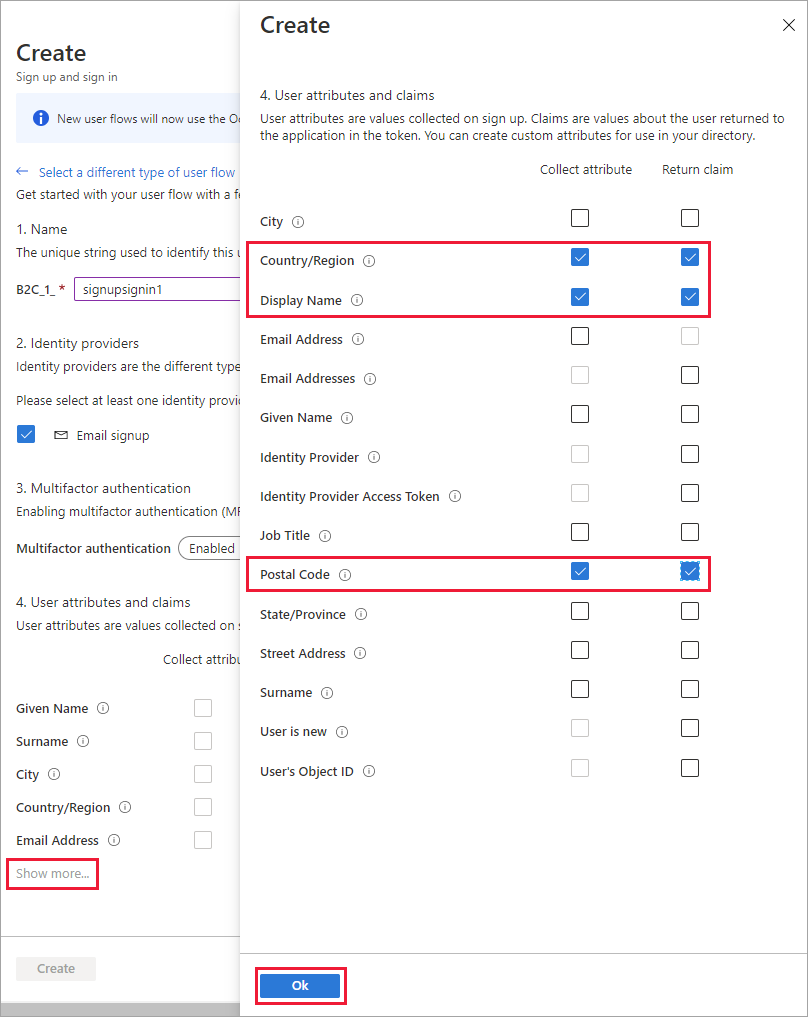

Entrez un Nom pour le flux d’utilisateur. Par exemple, signupsignin1.

Pour Fournisseurs d’identité, sélectionnez Inscription par e-mail.

Pour Attributs utilisateur et revendications de jeton, choisissez les revendications et les attributs à collecter et envoyer par l’utilisateur pendant l’inscription. Par exemple, sélectionnez Afficher plus, puis choisissez des attributs et des revendications pour Pays/région, Nom d’affichage et Code postal. Sélectionnez OK.

Sélectionnez Créer pour ajouter le flux d’utilisateur. Un préfixe B2C_1_ est automatiquement ajouté au nom.

Tester le flux utilisateur

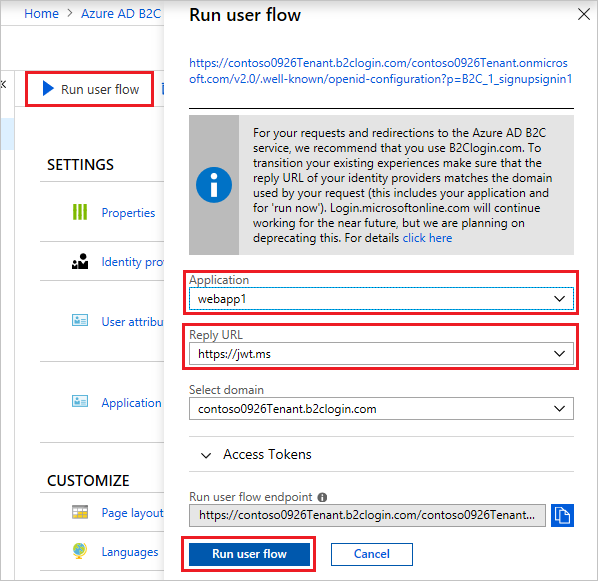

Sélectionnez le flux utilisateur que vous avez créé pour ouvrir sa page de présentation.

En haut de la page de présentation du flux d’utilisateur, sélectionnez Exécuter le flux d’utilisateur. Un volet s’ouvre à droite de la page.

Pour Application, sélectionnez l’application web que vous souhaitez tester, comme celle nommée webapp1. L’URL de réponse doit être

https://jwt.ms.Sélectionnez Exécuter le flux d’utilisateur, puis sélectionnez S’inscrire maintenant.

Entrez une adresse e-mail valide, sélectionnez Envoyer un code de vérification, entrez le code de vérification que vous recevez, puis sélectionnez Vérifier le code.

Entrez un nouveau mot de passe et confirmez-le.

Sélectionnez votre pays et votre région, entrez le nom que vous voulez afficher, entrez un code postal, puis sélectionnez Créer. Le jeton est envoyé à

https://jwt.mset vous devez le voir.Vous pouvez maintenant réexécuter le flux d’utilisateur et vous connecter avec le compte que vous avez créé. Le jeton retourné comprend les revendications que vous avez sélectionnées pour le pays/région, le nom et le code postal.

Notes

L’expérience « Exécuter le flux utilisateur » n’est actuellement pas compatible avec le type d’URL de réponse SPA utilisant le flux de code d’autorisation. Pour utiliser l’expérience « Exécuter le flux d’utilisateur » avec ces types d’applications, enregistrez une URL de réponse de type « Web » et activez le flux implicite, comme décrit ici.

Activer la réinitialisation du mot de passe libre-service

Pour activer la réinitialisation du mot de passe en libre-service pour le flux d’utilisateur d’inscription ou de connexion :

- Sélectionnez le flux d’utilisateur d’inscription ou de connexion que vous avez créé.

- Dans le menu de gauche, sous Paramètres, sélectionnez Propriétés.

- Sous Configuration du mot de passe, sélectionnez Réinitialisation du mot de passe en libre-service.

- Sélectionnez Enregistrer.

Tester le flux utilisateur

- Sélectionnez le flux utilisateur que vous avez créé pour ouvrir sa page de présentation, puis sélectionnez Exécuter le flux d’utilisateur.

- Pour Application, sélectionnez l’application web que vous souhaitez tester, comme celle nommée webapp1. L’URL de réponse doit être

https://jwt.ms. - Sélectionnez Exécuter le flux utilisateur.

- Dans la page d’inscription ou de connexion, sélectionnez Vous avez oublié votre mot de passe ? .

- Vérifiez l’adresse e-mail du compte que vous avez précédemment créé, puis sélectionnez Continuer.

- Vous avez maintenant la possibilité de changer le mot de passe de l’utilisateur. Changez le mot de passe et sélectionnez Continuer. Le jeton est envoyé à

https://jwt.mset vous devez le voir.

Créer un flux d’utilisateur de modification de profil

Si vous voulez autoriser les utilisateurs à modifier leur profil dans votre application, vous utilisez un flux d’utilisateur de modification de profil.

- Dans le menu de la page de vue d’ensemble du locataire Azure AD B2C, sélectionnez Flux d’utilisateurs, puis sélectionnez Nouveau flux d’utilisateur.

- Dans la page Créer un flux d’utilisateur, sélectionnez le flux utilisateur Modifications de profil.

- Sous Sélectionner une version, sélectionnez Recommandé, puis Créer.

- Entrez un Nom pour le flux d’utilisateur. Par exemple, profileediting1.

- Pour Fournisseurs d’identité, sous Comptes locaux, sélectionnez Inscription par e-mail.

- Sous Attributs utilisateur, choisissez les attributs que le client peut modifier dans son profil. Par exemple, sélectionnez Afficher plus, puis choisissez des attributs et des revendications pour Nom d’affichage et Poste. Sélectionnez OK.

- Sélectionnez Créer pour ajouter le flux d’utilisateur. Un préfixe B2C_1_ est automatiquement ajouté au nom.

Tester le flux utilisateur

- Sélectionnez le flux utilisateur que vous avez créé pour ouvrir sa page de présentation.

- En haut de la page de présentation du flux d’utilisateur, sélectionnez Exécuter le flux d’utilisateur. Un volet s’ouvre à droite de la page.

- Pour Application, sélectionnez l’application web que vous souhaitez tester, comme celle nommée webapp1. L’URL de réponse doit être

https://jwt.ms. - Sélectionnez Exécuter le flux d’utilisateur, puis connectez-vous avec le compte que vous avez créé précédemment.

- Vous avez désormais la possibilité de changer le nom d’affichage et le poste de l’utilisateur. Sélectionnez Continuer. Le jeton est envoyé à

https://jwt.mset vous devez le voir.

Conseil

Cet article explique comment configurer manuellement votre locataire. Vous pouvez automatiser l’ensemble du processus à partir de cet article. L’automatisation permettra de déployer le pack de démarrage SocialAndLocalAccountsWithMFA Azure AD B2C, qui fournira les parcours Inscription et connexion, Réinitialisation de mot de passe et Modification de profil. Pour automatiser la procédure pas à pas ci-dessous, accédez à l’application d’installation IEF et suivez les instructions.

Ajouter des clés de signature et de chiffrement pour les applications Identity Experience Framework

- Connectez-vous au portail Azure.

- Si vous avez accès à plusieurs tenants (locataires), sélectionnez l’icône Paramètres dans le menu supérieur pour basculer vers votre tenant Azure AD B2C à partir du menu Annuaires + abonnements.

- Dans la Portail Azure, recherchez et sélectionnez Azure AD B2C.

- Dans la page de vue d’ensemble, sous Stratégies, sélectionnez Identity Experience Framework.

Créer la clé de signature

- Sélectionnez Clés de stratégie, puis Ajouter.

- Pour Options, choisissez

Generate. - Dans Nom, entrez

TokenSigningKeyContainer. Il est possible que le préfixeB2C_1A_soit ajouté automatiquement. - Pour Type de clé, sélectionnez RSA.

- Pour Utilisation de la clé, sélectionnez Signature.

- Sélectionnez Create (Créer).

Créer la clé de chiffrement

- Sélectionnez Clés de stratégie, puis Ajouter.

- Pour Options, choisissez

Generate. - Dans Nom, entrez

TokenEncryptionKeyContainer. Il est possible que le préfixeB2C_1A_ soit ajouté automatiquement. - Pour Type de clé, sélectionnez RSA.

- Pour Utilisation de la clé, sélectionnez Chiffrement.

- Sélectionnez Create (Créer).

Inscrire les applications de l’infrastructure d’expérience d’identité

Azure AD B2C exige que vous inscriviez deux applications qu’il utilise pour inscrire et connecter des utilisateurs avec des comptes locaux : IdentityExperienceFramework, API web, et ProxyIdentityExperienceFramework, application native avec autorisation déléguée à l’application IdentityExperienceFramework. Vos utilisateurs peuvent s’inscrire avec une adresse e-mail ou un nom d’utilisateur et un mot de passe pour accéder à vos applications inscrites par le locataire, ce qui crée un « compte local ». Les comptes locaux existent uniquement dans votre locataires Azure AD B2C.

Vous ne devez inscrire ces deux applications dans votre locataire Azure AD B2C qu’une seule fois.

Inscrire l’application IdentityExperienceFramework

Pour inscrire une application pour votre locataire Azure AD B2C, vous pouvez utiliser la fonctionnalité d’inscriptions d’applications.

- Sélectionnez Inscriptions d’applications, puis Nouvelle inscription.

- Pour Nom, entrez

IdentityExperienceFramework. - Sous Types de comptes pris en charge, sélectionnez Comptes dans cet annuaire organisationnel uniquement.

- Sous URI de redirection, sélectionnez Web, puis entrez

https://your-tenant-name.b2clogin.com/your-tenant-name.onmicrosoft.com, oùyour-tenant-nameest le nom de domaine de votre locataires Azure AD B2C. - Sous Autorisations, activez la case à cocher Accorder le consentement administrateur aux autorisations openid et offline_access.

- Sélectionnez Inscription.

- Enregistrez l’ID d’application (client) pour l’utiliser dans une étape ultérieure.

Ensuite, exposez l’API en ajoutant une étendue :

- Dans le menu de gauche, sous Gérer, sélectionnez Exposer une API.

- Sélectionnez Ajouter une étendue, puis sélectionnez Enregistrer et continuer pour accepter l’URI d’ID d’application par défaut.

- Entrez les valeurs suivantes pour créer une étendue qui autorise l’exécution de stratégie personnalisée dans votre locataires Azure AD B2C :

- Nom de l’étendue :

user_impersonation - Nom d’affichage du consentement administrateur :

Access IdentityExperienceFramework - Description du consentement de l’administrateur :

Allow the application to access IdentityExperienceFramework on behalf of the signed-in user.

- Nom de l’étendue :

- Sélectionnez Ajouter une étendue

Inscrire l’application ProxyIdentityExperienceFramework

- Sélectionnez Inscriptions d’applications, puis Nouvelle inscription.

- Pour Nom, entrez

ProxyIdentityExperienceFramework. - Sous Types de comptes pris en charge, sélectionnez Comptes dans cet annuaire organisationnel uniquement.

- Sous URI de redirection, utilisez la liste déroulante pour sélectionner client public/natif (Bureau et mobile).

- Pour URI de redirection, entrez

myapp://auth. - Sous Autorisations, activez la case à cocher Accorder le consentement administrateur aux autorisations openid et offline_access.

- Sélectionnez Inscription.

- Enregistrez l’ID d’application (client) pour l’utiliser dans une étape ultérieure.

Ensuite, spécifiez que l’application doit être traitée comme un client public :

- Dans le menu de gauche, sous Gérer, sélectionnez Authentification.

- Sous Paramètres avancés, dans la section Autoriser les flux de clients publics, définissez Activer les flux mobiles et de bureau suivants sur Oui.

- Cliquez sur Enregistrer.

- Assurez-vous que « allowPublicClient » : true est défini dans le manifeste de l’application :

- Dans le menu de gauche, sous Gérer, sélectionnez Manifeste pour ouvrir le manifeste d’application.

- Recherchez la clé allowPublicClient et assurez-vous que sa valeur est définie sur true.

Maintenant, accordez des autorisations à l’étendue de l’API que vous avez exposée précédemment dans l’inscription IdentityExperienceFramework :

- Dans le menu de gauche, sous Gérer, sélectionnez Autorisations d’API.

- Sous Autorisations configurées, sélectionnez Ajouter une autorisation.

- Sélectionnez l’onglet Mes API, puis sélectionnez l’application IdentityExperienceFramework.

- Sous Autorisation, sélectionnez l’étendue user_impersonation que vous avez définie précédemment.

- Sélectionnez Ajouter des autorisations. Comme vous l’indiquent les instructions, patientez quelques minutes avant de passer à l’étape suivante.

- Sélectionnez Accorder le consentement administrateur pour <nom de votre locataire>.

- Sélectionnez Oui.

- Sélectionnez Actualiser, puis vérifiez que « Accordé pour ... » apparaît sous État pour l’étendue.

Pack de démarrage de stratégie personnalisée

Les stratégies personnalisées sont un ensemble de fichiers XML que vous téléchargez vers votre locataire Azure AD B2C pour définir des profils techniques et des parcours utilisateur. Nous fournissons des packs de démarrage avec plusieurs stratégies prédéfinies pour vous permettre de vous familiariser rapidement. Chacun de ces packs de démarrage contient le plus petit nombre possible de profils techniques et de parcours utilisateur nécessaires pour réaliser les scénarios décrits :

- LocalAccounts : vous permet d’utiliser uniquement des comptes locaux.

- SocialAccounts : vous permet d’utiliser uniquement des comptes sociaux (ou fédérés).

- SocialAndLocalAccounts : vous permet d’utiliser à la fois des comptes locaux et des comptes sociaux.

- SocialAndLocalAccountsWithMFA : active les options social, local et authentification multifacteur.

Chaque pack de démarrage contient :

- Ficher de base : il n’y a que peu de modifications à apporter à la base. Exemple : TrustFrameworkBase.xml

- Fichier de localisation : c’est sur ce fichier que sont apportés les changements de localisation. Exemple : TrustFrameworkLocalization.xml

- Fichier d’extension : c’est sur ce fichier que portent la plupart des modifications de la configuration. Exemple : TrustFrameworkExtensions.xml

- Fichiers de partie de confiance : sont des fichiers propres à chaque tâche, appelés par l’application. Exemples : SignUpOrSignin.xml, ProfileEdit.xml, PasswordReset.xml

Dans cet article, vous allez modifier les fichiers de stratégie personnalisée XML dans le pack de démarrage SocialAndLocalAccounts. Si vous avez besoin d’un éditeur XML, essayez Visual Studio Code, un éditeur multiplateforme léger.

Obtenez le pack de démarrage

Récupérez les packs de démarrage de stratégie personnalisés à partir de GitHub, puis mettez à jour les fichiers XML dans le pack de démarrage SocialAndLocalAccounts avec votre nom de locataire Azure AD B2C.

Téléchargez le fichier .zip ou clonez le référentiel :

git clone https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpackDans tous les fichiers du répertoire SocialAndLocalAccounts, remplacez la chaîne

yourtenantpar le nom de votre locataire Azure AD B2C.Par exemple, si le nom de votre locataire B2C est contosotenant, toutes les instances de

yourtenant.onmicrosoft.comdeviennentcontosotenant.onmicrosoft.com.

Ajouter des ID d’applications à la stratégie personnalisée

Ajoutez les ID d’applications au fichier d’extensions TrustFrameworkExtensions.xml.

- Ouvrez

SocialAndLocalAccounts/TrustFrameworkExtensions.xmlet trouvez l’élément<TechnicalProfile Id="login-NonInteractive">. - Remplacez les deux instances de

IdentityExperienceFrameworkAppIdpar l’ID de l’application IdentityExperienceFramework que vous avez créée précédemment. - Remplacez les deux instances de

ProxyIdentityExperienceFrameworkAppIdpar l’ID de l’application ProxyIdentityExperienceFramework que vous avez créée précédemment. - Enregistrez le fichier .

Ajouter Facebook en tant que fournisseur d’identité

Le pack de démarrage SocialAndLocalAccounts comprend la connexion au réseau social Facebook. Facebook n’est pas requis pour l’utilisation de stratégies personnalisées, mais nous l’utilisons ici pour illustrer comment vous pouvez activer la connexion fédérée aux réseaux sociaux dans une stratégie personnalisée. Si vous n’avez pas besoin d’activer la connexion fédérée à partir de réseaux sociaux, utilisez plutôt le pack de démarrage LocalAccounts et ignorez la section Ajouter Facebook en tant que fournisseur d’identité.

Créer une application Facebook

Suivez les étapes décrites dans Créer une application Facebook pour obtenir un ID d’application et un secret d’application Facebook. Ignorez les prérequis et le reste des étapes de l’article Configurer l’inscription et se connecter avec un compte Facebook.

Créer la clé Facebook

Ajoutez le secret d’application de votre application Facebook en tant que clé de stratégie. Vous pouvez utiliser le secret d’application de l’application que vous avez créée dans le cadre des conditions préalables de cet article.

- Connectez-vous au portail Azure.

- Si vous avez accès à plusieurs tenants (locataires), sélectionnez l’icône Paramètres dans le menu supérieur pour basculer vers votre tenant Azure AD B2C à partir du menu Annuaires + abonnements.

- Dans la Portail Azure, recherchez et sélectionnez Azure AD B2C.

- Dans la page de vue d’ensemble, sous Stratégies, sélectionnez Identity Experience Framework.

- Sélectionnez Clés de stratégie, puis Ajouter.

- Pour Options, choisissez

Manual. - Pour Nom, entrez

FacebookSecret. Il est possible que le préfixeB2C_1A_soit ajouté automatiquement. - Dans Secret, entrez le Secret d’application de votre application Facebook depuis developers.facebook.com. Cette valeur correspond au secret, pas à l’ID d’application.

- Pour Utilisation de la clé, sélectionnez Signature.

- Sélectionnez Create (Créer).

Mettre à jour TrustFrameworkExtensions.xml dans le pack de démarrage de la stratégie personnalisée

Dans le fichier SocialAndLocalAccounts/TrustFrameworkExtensions.xml , remplacez la valeur de client_id par l’ID d’application Facebook et enregistrez les changements.

<TechnicalProfile Id="Facebook-OAUTH">

<Metadata>

<!--Replace the value of client_id in this technical profile with the Facebook app ID"-->

<Item Key="client_id">00000000000000</Item>

Charger les stratégies

- Sélectionnez l’élément de menu Identity Experience Framework dans votre locataire B2C du portail Azure.

- Sélectionnez Charger une stratégie personnalisée.

- Dans cet ordre, téléchargez les fichiers de stratégie :

- TrustFrameworkBase.xml

- TrustFrameworkLocalization.xml

- TrustFrameworkExtensions.xml

- SignUpOrSignin.xml

- ProfileEdit.xml

- PasswordReset.xml

Lorsque vous chargez les fichiers, Azure ajoute le préfixe B2C_1A_ à chacun d’eux.

Conseil

Si votre éditeur XML prend en charge la validation, validez la conformité des fichiers au schéma XML TrustFrameworkPolicy_0.3.0.0.xsd, qui se trouve dans le dossier racine du pack de démarrage. La validation du schéma XML identifie les erreurs avant le chargement.

Tester la stratégie personnalisée

- Sous Stratégies personnalisées, sélectionnez B2C_1A_signup_signin.

- Pour sélectionner une application dans la page de présentation de la stratégie personnalisée, sélectionnez l’application web que vous souhaitez tester, comme celle nommée webapp1.

- Assurez-vous que l’URL de réponse soit

https://jwt.ms. - Sélectionnez Exécuter maintenant.

- Inscrivez-vous au moyen d’une adresse e-mail.

- Sélectionnez Exécuter maintenant à nouveau.

- Connectez-vous avec le même compte pour vérifier que votre configuration est correcte.

- Sélectionnez Exécuter maintenant une nouvelle fois, puis sélectionnez Facebook pour vous connecter avec Facebook et tester la stratégie personnalisée.

Étapes suivantes

Dans cet article, vous avez appris à effectuer les opérations suivantes :

- Créer un flux d’utilisateur d’inscription et de connexion

- Créer un flux d’utilisateur de modification de profil

- Créer un flux d’utilisateur de réinitialisation du mot de passe

Ensuite, découvrez comment utiliser Azure AD B2C pour connecter et inscrire des utilisateurs dans une application. Suivez les échantillons d’applications liés ci-dessous :

- Configurer un échantillon d’application web ASP.NET Core

- Configurer un échantillon d’application web ASP.NET Core qui appelle une API web

- Configurer l’authentification dans un échantillon d’application web Python

- Configurer un échantillon d’application monopage (SPA)

- Configurer un échantillon d’application monopage angulaire

- Configurer un échantillon d’application mobile Android

- Configurer un échantillon d’application mobile iOS

- Configurer l’authentification dans un échantillon d’application de bureau WPF

- Activer l’authentification dans votre API web

- Configurer une application SAML

Vous pouvez également en savoir plus dans la série de présentation approfondie de l’architecture Azure AD B2C.