Accès conditionnel : filtre pour applications

Il est actuellement possible d’appliquer des stratégies d’accès conditionnel à toutes les applications ou à des applications individuelles. Pour les organisations qui ont un grand nombre d’applications, ce processus peut être difficile à gérer avec plusieurs stratégies d’accès conditionnel.

Les filtres d’application pour l’accès conditionnel permettent aux organisations d’étiqueter des principaux de service avec des attributs personnalisés. Ces attributs personnalisés sont ensuite ajoutés à leurs stratégies d’accès conditionnel. Les filtres pour applications sont évalués au moment de l’exécution, à l’émission des jetons. Une question courante est de savoir si les applications sont attribuées au moment de l’exécution ou de la configuration.

Dans le cadre de ce document, vous allez créer un jeu d’attributs personnalisés, attribuer un attribut de sécurité personnalisé à votre application et créer une stratégie d’accès conditionnel pour sécuriser l’application.

Attribuer des rôles

Les attributs de sécurité personnalisés sont des éléments sensibles en termes de sécurité et peuvent être gérés uniquement par des utilisateurs délégués. Même les administrateurs généraux n’ont pas d’autorisations par défaut pour les attributs de sécurité personnalisés. Un ou plusieurs des rôles suivants doivent être attribués aux utilisateurs qui gèrent ou déclarent ces attributs.

| Nom de rôle | Description |

|---|---|

| Administrateur de l’attribution des attributs | Affecter des clés et des valeurs d’attributs de sécurité personnalisés aux objets Microsoft Entra pris en charge. |

| Lecteur d’attribution d’attributs | Lire les clés et valeurs d’attributs de sécurité personnalisés pour les objets Microsoft Entra pris en charge. |

| Administrateur de définition d’attribut | Définir et gérer la définition des attributs de sécurité personnalisés. |

| Lecteur de définition d’attribut | Lire la définition des attributs de sécurité personnalisés. |

Attribuez le rôle approprié aux utilisateurs qui gèrent ou déclarent ces attributs dans l’étendue de l’annuaire. Pour obtenir des étapes détaillées, consultez Attribuer un rôle.

Créer des attributs de sécurité personnalisés

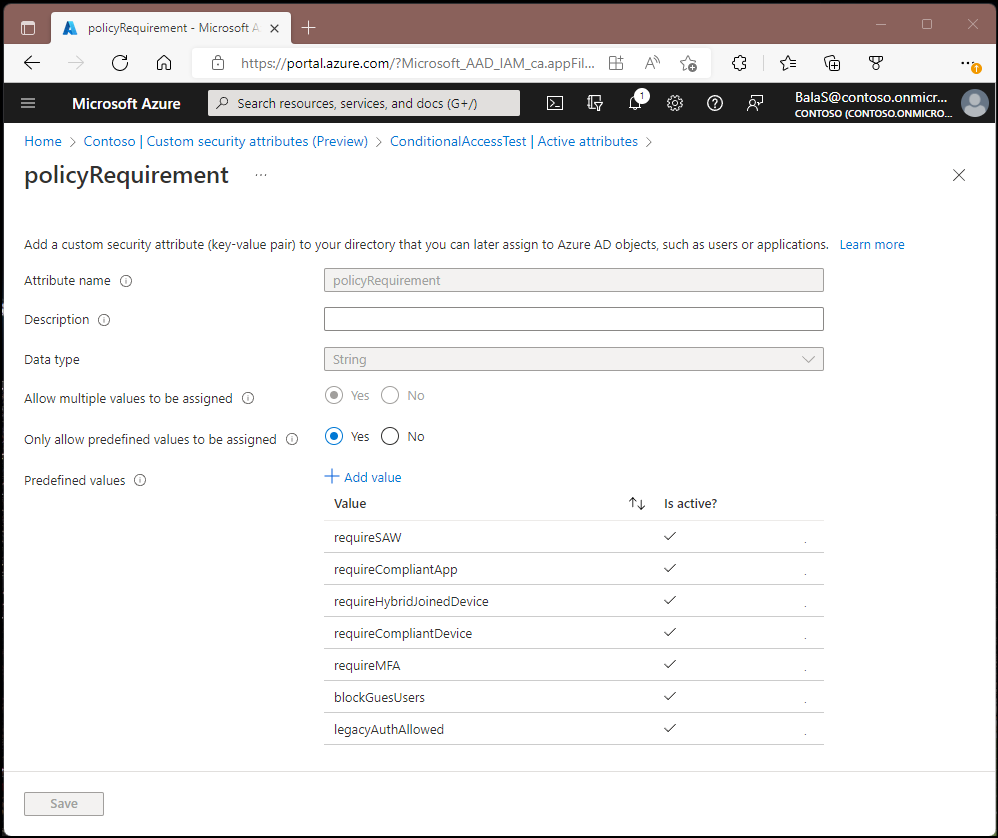

Suivez les instructions de l’article Ajouter ou désactiver des attributs de sécurité personnalisés dans Microsoft Entra ID pour ajouter le jeu d’attributs et les nouveaux attributs suivants.

- Créez un jeu d’attributs nommé ConditionalAccessTest.

- Créez de nouveaux attributs sous le nom policyRequirement. Sélectionnez Oui pour les options Autoriser l’attribution de plusieurs valeurs et Autoriser l’attribution de valeurs prédéfinies uniquement. Nous ajoutons les valeurs prédéfinies suivantes :

- legacyAuthAllowed

- blockGuestUsers

- requireMFA

- requireCompliantDevice

- requireHybridJoinedDevice

- requireCompliantApp

Remarque

Les filtres d’accès conditionnel pour les appareils fonctionnent uniquement avec des attributs de sécurité personnalisés de type « chaîne ». Les attributs de sécurité personnalisés prennent en charge la création d’un type de données booléen, mais la stratégie d’accès conditionnel prend uniquement en charge « string ».

Créer une stratégie d’accès conditionnel

- Connectez-vous au centre d’administration Microsoft Entra au moins en tant qu’Administrateur de l’accès conditionnel et que Lecteur de définition d’attribut.

- Accédez à Protection>Accès conditionnel.

- Sélectionnez Nouvelle stratégie.

- Donnez un nom à votre stratégie. Nous recommandons aux organisations de créer une norme explicite pour les noms de leurs stratégies.

- Sous Affectations, sélectionnez Utilisateurs ou identités de charge de travail.

- Sous Inclure, sélectionnez Tous les utilisateurs.

- Sous Exclure, sélectionnez Utilisateurs et groupes, puis choisissez les comptes d’accès d’urgence ou de secours de votre organisation.

- Sélectionnez Terminé.

- Sous Ressources cibles, sélectionnez les options suivantes :

- Sous Sélectionner ce à quoi cette stratégie s’applique, sélectionnez Applications cloud.

- Sous Inclure, sélectionnez Sélectionner des applications.

- Sélectionnez Modifier le filtre.

- Définissez Configurer sur Oui.

- Sélectionnez l’attribut que nous avons créé précédemment, nommé policyRequirement.

- Définissez Opérateur sur Contient.

- Définissez Valeur sur requireMFA.

- Sélectionnez Terminé.

- Sous Contrôles d’accès>Accorder, sélectionnez Accorder l’accès, Requérir l’authentification multifacteur, et sélectionnez Sélectionner.

- Confirmez vos paramètres et définissez Activer la stratégie sur Rapport seul.

- Sélectionnez Créer pour créer votre stratégie.

Une fois que les administrateurs ont confirmé les paramètres à l’aide du mode État uniquement, ils peuvent modifier la position du bouton bascule Activer la stratégie de État uniquement en Activé.

Configurer des attributs personnalisés

Étape 1 : configurer un exemple d’application

Si vous disposez déjà d’une application de test qui utilise un principal de service, vous pouvez ignorer cette étape.

Configurez un exemple d’application montrant comment un travail ou un service Windows peut s’exécuter avec une identité d’application, au lieu de l’identité d’un utilisateur. Suivez les instructions de l’article Démarrage rapide : acquérir un jeton et appeler l’API Microsoft Graph à partir d’une de l’identité de l’application d’une console pour créer cette application.

Étape 2 : Attribuer un attribut de sécurité personnalisé à une application

Vous ne pouvez pas cibler un principal de service qui n’est pas inscrit auprès de votre locataire. Ces principaux de service incluent la suite Office 365, par exemple.

- Connectez-vous au Centre d’administration Microsoft Entra au moins en tant qu’Administrateur de l’accès conditionnel et qu’Administrateur de l’attribution des attributs.

- Accédez à Identité>Applications>Applications d’entreprise.

- Sélectionnez le principal de service auquel vous souhaitez appliquer un attribut de sécurité personnalisé.

- Sous Gérer>Attributs de sécurité personnalisés, sélectionnez Ajouter une attribution.

- Sous Jeu d’attributs, sélectionnez ConditionalAccessTest.

- Sous Nom de l’attribut, sélectionnez policyRequirement.

- Sous Valeurs attribuées, sélectionnez Ajouter des valeurs, sélectionnez requireMFA dans la liste, puis sélectionnez Terminé.

- Sélectionnez Enregistrer.

Étape 3 : Tester la stratégie

Connectez-vous sous l’identité d’un utilisateur auquel la stratégie s’applique et vérifiez que l’accès à l’application nécessite une authentification multifacteur.

Autres scénarios

- Blocage de l’authentification héritée

- Bloquer l’accès externe aux applications

- Exiger des stratégies de protection des applications Intune ou des appareils conformes

- Appliquer des contrôles de fréquence de connexion pour des applications spécifiques

- Exiger une station de travail à accès privilégié pour des applications spécifiques

- Exiger des contrôles de session pour les utilisateurs à haut risque et des applications spécifiques

Contenu connexe

Déterminer l’effet à l’aide du mode de rapport d’accès conditionnel uniquement