Planifier un déploiement de révisions d’accès Microsoft Entra

Les révisions d’accès Microsoft Entra permettent à votre organisation de mieux sécuriser l’entreprise en gérant son cycle de vie de l’accès aux ressources. Grâce aux révisions d’accès, vous pouvez :

Planifiez des révisions régulières ou effectuez des révisions ad hoc pour découvrir qui a accès à des ressources spécifiques, telles que des applications et des groupes.

Suivre les révisions à des fins d’analyse, de conformité ou de stratégie.

Déléguer des révisions à des administrateurs, propriétaires d’entreprise ou utilisateurs spécifiques qui peuvent attester eux-mêmes de la nécessité d’un accès continu.

Utiliser ces informations pour déterminer efficacement si les utilisateurs doivent continuer à avoir accès.

Automatiser les résultats des révisions, tels que la suppression de l’accès des utilisateurs aux ressources.

Les révisions d'accès sont une fonctionnalité de Gouvernance de Microsoft Entra ID. Les autres capacités sont la gestion des droits d’utilisation, Privileged Identity Management (PIM), les workflows de cycle de vie, l’approvisionnement et les Conditions d’utilisation. Ensemble, elles vous aident à répondre à ces quatre questions :

- Quels utilisateurs doivent pouvoir accéder à quelles ressources ?

- Que font les utilisateurs de cet accès ?

- Un contrôle organisationnel efficace est-il disponible pour gérer l’accès ?

- Des auditeurs peuvent-ils vérifier que les contrôles fonctionnent ?

Il est essentiel de planifier votre déploiement de révision d’accès pour vous assurer d’atteindre la stratégie de gouvernance souhaitée pour les utilisateurs de votre organisation.

Principaux avantages

Les principaux avantages de l’activation des révisions d’accès sont les suivants :

- Contrôle de la collaboration : les révisions d’accès vous permettent de gérer l’accès à toutes les ressources dont vos utilisateurs ont besoin. Lorsque des utilisateurs partagent et collaborent, vous pouvez être assuré que les informations sont disponibles uniquement parmi les utilisateurs autorisés.

- Gérer les risques : Les révisions d’accès vous offrent un moyen de réviser l’accès aux données et aux applications, ce qui réduit le risque de fuite de données. Vous avez la possibilité d’examiner régulièrement l’accès des partenaires externes aux ressources de l’entreprise.

- Conformité et gouvernance des adresses : grâce aux révisions d’accès, vous pouvez régir et recertifier le cycle de vie de l’accès aux groupes, applications et sites. Vous pouvez contrôler le suivi des révisions à des fins de conformité ou pour les applications sensibles aux risques propres à votre organisation.

- Réduction des coûts : les révisions d’accès sont créées dans le cloud et fonctionnent en mode natif avec des ressources cloud telles que des groupes, des applications et des packages d’accès. L’utilisation de révisions d’accès est moins coûteuse que la création de vos propres outils ou la mise à niveau de vos outils locaux.

Ressources de formation

Les vidéos suivantes vous aideront à en savoir plus sur les révisions d’accès :

- Qu'est-ce que les révisions d'accès dans Microsoft Entra ID ?

- Comment créer les révisions d'accès dans Microsoft Entra ID

- Comment créer des révisions d'accès automatiques pour tous les utilisateurs invités ayant accès aux groupes Microsoft 365 dans Microsoft Entra ID

- Comment activer les révisions d'accès dans Microsoft Entra ID

- Comment revoir l’accès à l’aide de Mon Accès (en anglais)

Licences

Les utilisateurs de votre organisation doivent disposer d’abonnements Microsoft Entra ID Governance pour utiliser cette fonctionnalité. Certains composants de cette fonctionnalité peuvent fonctionner avec un abonnement Microsoft Entra ID P2. Pour plus d’informations, consultez les articles relatifs à chaque composant. Pour trouver la licence adaptée à vos besoins, consultez Notions de base sur les licences Gouvernances des ID Microsoft Entra.

Remarque

La création d’une révision sur des utilisateurs inactifs et avec des suggestions d’affiliation d’utilisateurs au groupe nécessite une licence Gouvernance des ID Microsoft Entra.

Planifier le projet de déploiement des révisions d’accès

Tenez compte des besoins de votre organisation pour déterminer la stratégie de déploiement des révisions d’accès dans votre environnement.

Impliquer les parties prenantes appropriées

Lorsque des projets technologiques échouent, cela est généralement dû à des attentes qui ne correspondent pas à l’impact, aux résultats et aux responsabilités réels. Pour éviter un tel cas de figure, prenez soin de faire appel aux bonnes parties prenantes et à clarifier les rôles du projet.

Pour les révisions d’accès, vous inclurez probablement des représentants des équipes suivantes au sein de votre organisation :

L’administration informatique gère votre infrastructure informatique et administre vos investissements cloud et vos applications SaaS (Software as a service). Cette équipe :

- Révision des accès privilégiés à l'infrastructure et aux applications, notamment Microsoft 365 et Microsoft Entra ID.

- Planifier et exécuter des révisions d’accès sur des groupes utilisés pour gérer des listes d’exceptions ou des projets pilotes informatiques afin de maintenir à jour les listes d’accès.

- Veillez à ce que l’accès programmatique (par script) aux ressources par le biais de principaux de service soit régi et examiné.

- Automatisez des processus tels que l’intégration et le débarquement d’utilisateurs, les requêtes d’accès et les certifications d’accès.

Les équipes de sécurité veillent à ce que le plan réponde aux exigences de sécurité de votre organisation et applique le modèle Confiance Zéro. Cette équipe :

- Permet de réduire le risque et renforce la sécurité

- Permet d’appliquer l’accès avec le privilège minimum aux ressources et aux applications

- Permet d’utiliser des outils pour voir une source centralisée faisant autorité, qui y a accès et pendant combien de temps.

Les équipes de développement créent et entretiennent des applications pour votre organisation. Cette équipe :

- Contrôle qui peut accéder aux composants du SaaS, de la plateforme en tant que service (PaaS) et des ressources infrastructure as a service (IaaS) et les gérer, qui composent les solutions développées.

- Gérer les groupes qui peuvent accéder aux applications et aux outils pour le développement d’applications internes.

- Exiger des identités privilégiées ayant accès à des logiciels de production ou des solutions hébergées pour vos clients.

Les unités commerciales gèrent des projets et possèdent des applications. Cette équipe :

- Examiner, et approuver ou refuser l’accès des utilisateurs internes et externes aux groupes et aux applications.

- Planifier et effectuer des révisions pour attester de l’accès continu des employés et des identités externes telles que les partenaires commerciaux.

- Vos employés doivent avoir accès aux applications nécessaires à leur travail.

- Permet aux services de gérer l’accès pour leurs utilisateurs.

La gouvernance d’entreprise garantit que l’organisation suit la stratégie interne et respecte les réglementations. Cette équipe :

- Demande ou planifie de nouvelles révisions d’accès.

- Évaluer les processus et les procédures de révision de l’accès, y compris la documentation et la tenue de registres pour en assurer la conformité.

- Examiner les résultats des révisions antérieures pour les ressources les plus critiques.

- Permet de valider que les contrôles appropriés existent pour répondre aux stratégies de sécurité et de confidentialité obligatoires.

- Permet d’exiger des processus d’accès reproductibles, faciles à auditer et signaler.

Remarque

Pour les révisions nécessitant des évaluations manuelles, planifiez les réviseurs et cycles de révision adéquats qui répondent à vos besoins en matière de stratégie et de conformité. Si les cycles de révision sont trop fréquents ou qu’il y a trop peu de réviseurs, la qualité peut être perdue et trop ou trop peu de personnes peuvent y accéder. Nous vous recommandons de définir des responsabilités claires pour les différents services et parties prenantes impliqués dans les révisions d’accès. Tous les utilisateurs et équipes participants doivent comprendre leurs rôles et obligations respectifs afin de respecter le principe du privilège minimum.

Planifier les communications

La communication est essentielle à la réussite de tout nouveau processus métier. Communiquez de manière proactive aux utilisateurs comment et quand leur expérience sera modifiée. Dites-leur comment bénéficier d’un support s’ils rencontrent des problèmes.

Communiquer les changements en matière de responsabilité

Les révisions d’accès prennent en charge le transfert de responsabilité de la révision et l’action sur l’accès continu aux propriétaires d’entreprise. Le découplage des décisions d’accès du service informatique permet de prendre des décisions plus précises en matière d’accès. Il s’agit d’un changement culturel dans l’obligation de rendre des comptes et la responsabilité du propriétaire des ressources. Communiquez cette modification de manière proactive et assurez-vous que les propriétaires des ressources sont formés et en mesure d’utiliser les informations pour prendre de bonnes décisions.

Le service informatique souhaite garder le contrôle de toutes les décisions d’accès relatives à l’infrastructure et les attributions de rôles privilégiés.

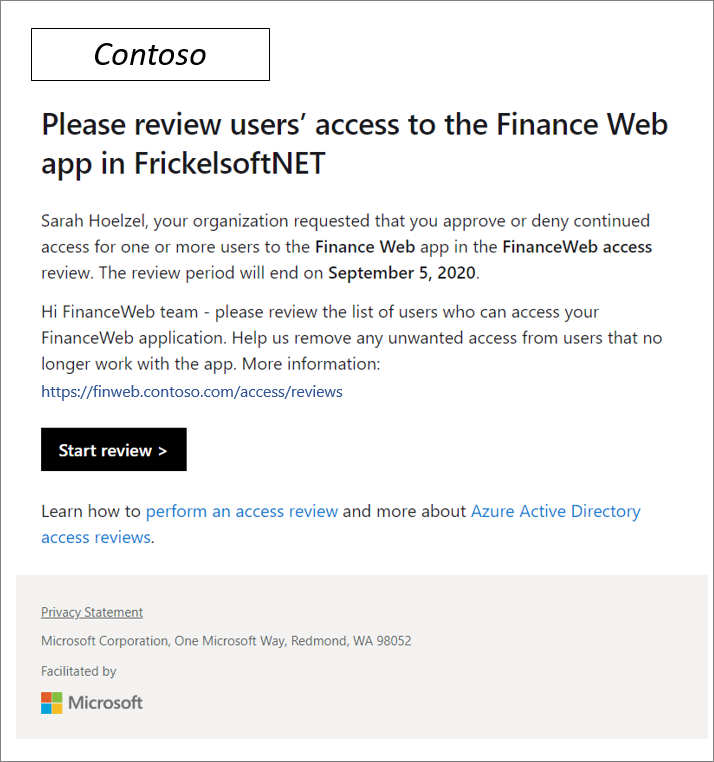

Personnaliser la communication par e-mail

Lorsque vous planifiez une révision, vous désignez les utilisateurs qui effectuent cette révision. Ces réviseurs reçoivent ensuite une notification par e-mail concernant les nouvelles révisions qui leur sont attribuées, ainsi que des rappels avant l’expiration d’une de ces révisions.

L’e-mail envoyé aux réviseurs peut être personnalisé de façon à inclure un message bref qui les encourage à agir sur la révision. Utilisez le texte supplémentaire pour :

Inclure un message personnel adressé aux réviseurs, afin qu’ils sachent qu’il est envoyé par votre service informatique ou de conformité.

Inclure une référence à des informations internes sur les attentes de la révision et des documents de référence ou de formation supplémentaires.

Une fois que vous avez sélectionné Démarrer la révision, les réviseurs sont dirigés vers le portail My Access pour les révisions d’accès aux groupes et aux applications. Le portail leur donne une vue d’ensemble de tous les utilisateurs qui ont accès à la ressource qu’ils révisent, ainsi que des recommandations système basées sur les dernières informations de connexion et d’accès.

Prévoir un pilote

Nous encourageons les clients à tester initialement les révisions d’accès avec un petit groupe et à cibler des ressources non critiques. Le pilotage peut vous aider à ajuster les processus et les communications en fonction des besoins. Il peut vous aider à augmenter la capacité des utilisateurs et des réviseurs à répondre aux exigences de sécurité et de conformité.

Dans votre pilote, nous vous recommandons d’effectuer les tâches suivantes :

- Commencez par les révisions dont les résultats ne sont pas appliqués automatiquement, et vous pourrez en contrôler les implications.

- Assurez-vous que tous les utilisateurs ont des adresses e-mail valides répertoriées dans Microsoft Entra ID. Confirmez qu’ils reçoivent une notification par courrier électronique pour prendre les mesures appropriées.

- Documentez tout accès supprimé dans le cadre du pilote au cas où vous devriez le restaurer rapidement.

- Analysez les journaux d’audit pour vous assurer que tous les événements sont correctement audités.

Pour plus d’informations, consultez les meilleures pratiques pour un pilote.

Présentation des révisions d’accès

Cette section présente les concepts de révision d’accès que vous devez connaître avant de planifier vos révisions.

Quels types de ressources peuvent être révisés ?

Une fois que vous avez intégré les ressources de votre organisation à Microsoft Entra ID, par exemple les utilisateurs, les applications et les groupes, vous pouvez les gérer et les réviser.

Les cibles classiques à réviser sont les suivantes :

- Applications intégrées à Microsoft Entra ID pour l'authentification unique (par exemple, application SaaS et métier).

- Appartenance au groupe synchronisée avec Microsoft Entra ID ou créée dans Microsoft Entra ID ou Microsoft 365, notamment Microsoft Teams.

- Package d’accès qui regroupe les ressources comme les groupes, applications et sites en un seul package pour gérer l’accès.

- Rôles Microsoft Entra et rôles de ressources Azure comme définis dans PIM.

Qui va créer et gérer les révisions d’accès ?

Le rôle d’administrateur requis pour créer, gérer ou lire une révision d’accès dépend du type de ressource dont l’abonnement est examiné. Le tableau suivant indique les rôles requis pour chaque type de ressource.

| Type de ressource | Création et gestion des révisions d’accès (créateurs) | Lecture des résultats de la révision d’accès |

|---|---|---|

| Groupe ou application | Administrateur général Administrateur d’utilisateurs Administrateur Identity Governance Administrateur de rôles privilégiés (n'effectue des révisions que pour les groupes Microsoft Entra auxquels des rôles peuvent être attribués) Propriétaire du groupe (si activé par un administrateur) |

Administrateur général Lecteur général Administrateur d’utilisateurs Administrateur Identity Governance Administrateur de rôle privilégié Lecteur de sécurité Propriétaire du groupe (si activé par un administrateur) |

| Rôles Microsoft Entra | Administrateur général Administrateur de rôle privilégié |

Administrateur général Lecteur général Administrateur d’utilisateurs Administrateur de rôle privilégié

Lecteur de sécurité |

| Rôles de ressources Azure | Administrateur de l’accès utilisateur (pour la ressource) Propriétaire de la ressource Rôles personnalisés avec l’autorisation Microsoft.Authorization/*. |

Administrateur de l’accès utilisateur (pour la ressource) Propriétaire de la ressource Lecteur (pour la ressource) Rôles personnalisés avec les autorisations d’accès en lecture Microsoft.Authorization/*. |

| Package d’accès | Administrateur global Administrateur Identity Governance Propriétaire du catalogue (pour le package d’accès) Gestionnaire de package d’accès (pour le package d’accès) |

Administrateur général Lecteur général Administrateur d’utilisateurs Administrateur Identity Governance Propriétaire du catalogue (pour le package d’accès) Gestionnaire de package d’accès (pour le package d’accès) Lecteur de sécurité |

Pour en savoir plus, reportez-vous à Autorisations du rôle d'administrateur dans Microsoft Entra ID.

Qui va réviser l’accès à la ressource ?

Le créateur de la révision d’accès détermine au moment de la création qui effectuera la révision. Ce paramètre ne peut pas être modifié une fois la révision démarrée. Les réviseurs sont représentés par les éléments suivants :

- Les propriétaires de la ressource, qui sont les propriétaires d’entreprise de la ressource.

- Des délégués sélectionnés individuellement, tels que choisis par l’administrateur des révisions d’accès.

- Les utilisateurs qui attestent eux-mêmes leurs besoins en matière d’accès continu.

- Les responsables examinent leur accès direct aux ressources.

Remarque

Lorsque vous sélectionnez des gestionnaires ou des propriétaires de ressources, les administrateurs désignent des réviseurs de secours qui sont contactés quand le principal contact n’est pas disponible.

Lors de la création d’une révision d’accès, les administrateurs peuvent choisir un ou plusieurs réviseurs. Tous les réviseurs peuvent démarrer et effectuer une révision, en choisissant des utilisateurs pour un accès continu à une ressource ou en les supprimant.

Composants d’une révision d’accès

Avant d’implémenter vos révisions d’accès, planifiez les types de révisions pertinents pour votre organisation. Pour ce faire, vous devez prendre des décisions professionnelles sur ce que vous souhaitez examiner et les actions à entreprendre en fonction de ces révisions.

Pour créer une stratégie de révision d’accès, vous devez disposer des informations suivantes :

Quelles sont les ressources à consulter ?

Quel est l’utilisateur dont l’accès est examiné ?

Quelle est la fréquence de la révision ?

Qui effectuera la révision ?

- Comment ces personnes seront-elles informées de la révision ?

- Quels sont les délais à respecter pour la révision ?

Quelles actions automatiques doivent être appliquées en fonction de la révision ?

- Que se passe-t-il si le réviseur ne répond pas à temps ?

Quelles actions manuelles sont exécutées en fonction de la révision ?

Quelles communications doivent être envoyées en fonction des actions effectuées ?

Exemple de plan de révision d’accès

| Composant | Valeur |

|---|---|

| Ressources à réviser | Accès à Microsoft Dynamics. |

| Fréquence de révision | Mensuelle: |

| Qui effectue la révision | Responsables de programme du groupe d’entreprise Dynamics. |

| Notification | Le courrier électronique est envoyé au début d’une révision à l’alias Dynamics-PMS. Inclure un message personnalisé encourageant les réviseurs pour obtenir leur adhésion. |

| Durée | 48 heures à partir de la notification. |

| Actions automatiques | Supprimer l’accès à tout compte qui n’a pas de connexion interactive dans les 90 jours, en supprimant l’utilisateur du groupe de sécurité dynamics-access. Exécuter des actions si la révision n’est pas effectuée dans les temps. |

| Actions manuelles | Si vous le souhaitez, les réviseurs peuvent procéder à l’approbation des suppressions avant l’action automatisée. |

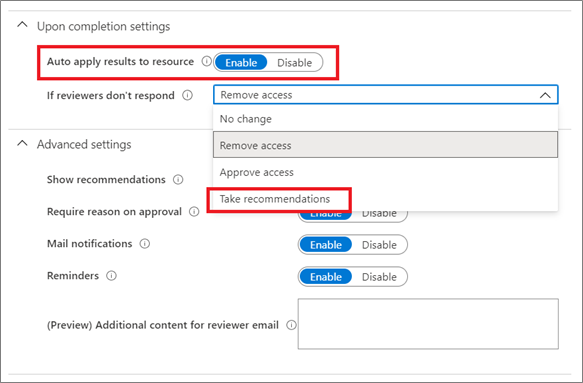

Automatiser les actions basées sur les révisions d’accès

Vous pouvez choisir d’automatiser la suppression des accès en activant l’option Appliquer automatiquement les résultats à la ressource.

Une fois la révision terminée, les utilisateurs qui n’ont pas été approuvés par le réviseur seront automatiquement supprimés de la ressource, ou conserveront un accès continu. Ces options peuvent signifier la suppression de leur appartenance à un groupe ou de leur attribution d’application ou la révocation de leur droit d’élévation à un rôle privilégié.

Accepter les recommandations

Les recommandations sont présentées aux réviseurs dans le cadre de l’expérience de réviseur et indiquent la dernière connexion d’une personne au locataire ou le dernier accès à une application. Ces informations aident les réviseurs à prendre la décision appropriée en matière d’accès. La sélection de l’option Accepter les recommandations suivra les recommandations de la révision d’accès. À la fin de la révision d’accès, le système applique automatiquement ces recommandations aux utilisateurs auxquels les réviseurs n’ont pas répondu.

Les recommandations sont basées sur les critères de la révision d’accès. Par exemple, si vous configurez la révision pour supprimer tout accès sans connexion interactive pendant 90 jours, il est recommandé de supprimer tous les utilisateurs qui correspondent à ce critère. Microsoft travaille continuellement à l’amélioration des recommandations.

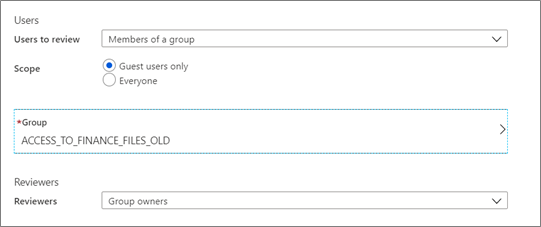

Réviser l’accès des utilisateurs invités

Utilisez les révisions d’accès pour évaluer et nettoyer les identités des partenaires de collaboration des organisations externes. La configuration d’une révision par partenaire peut répondre aux exigences de conformité.

Les identités externes peuvent être autorisées à accéder aux ressources de l’entreprise. Ce peut être :

- Ajoutée à un groupe.

- Invitée dans Teams.

- Affectée à une application d’entreprise ou à un package d’accès.

- Assignation d'un rôle privilégié dans Microsoft Entra ID ou dans un abonnement Azure.

Pour plus d’informations, consultez cet exemple. Le script indiquera où les identités externes invitées dans le locataire sont utilisées. Vous pouvez suivre l'appartenance d'un utilisateur externe à un groupe, les attributions de rôles et les attributions d'applications dans Microsoft Entra ID. Le script n'affichera aucune attribution en dehors de Microsoft Entra ID, par exemple, l'attribution directe de droits aux ressources SharePoint, sans l'utilisation de groupes.

Lorsque vous créez une révision d’accès pour des groupes ou des applications, vous pouvez choisir de laisser le réviseur se concentrer sur Tous les utilisateurs ou sur des Utilisateurs invités uniquement. En sélectionnant Utilisateurs invités seulement, les réviseurs reçoivent une liste ciblée d'identités externes de Microsoft Entra business to business (B2B) qui ont accès à la ressource.

Important

Cette liste n’inclut PAS les membres externes qui ont un userType de membre. Cette liste ne comprend pas non plus les utilisateurs invités extérieurs à la collaboration Microsoft Entra B2B. Par exemple, les utilisateurs qui ont accès au contenu partagé directement via SharePoint.

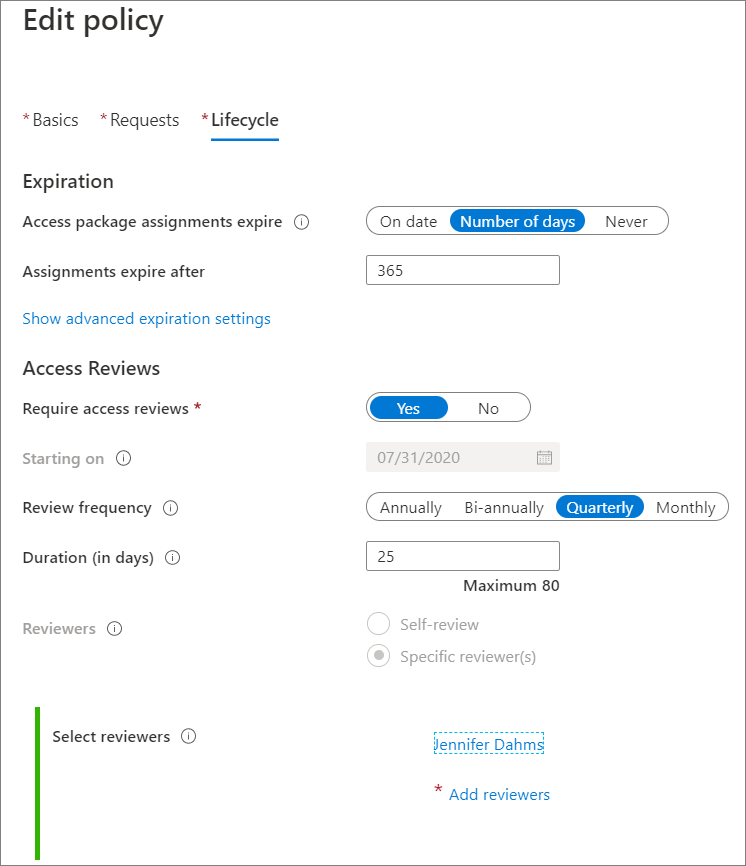

Planifier des révisions d’accès pour les packages d’accès

Les packages d’accès peuvent considérablement simplifier votre stratégie de gouvernance et de révision d’accès. Un package d’accès regroupe toutes les ressources avec l’accès dont un utilisateur a besoin pour travailler sur un projet ou accomplir sa tâche. Par exemple, vous pouvez créer un package d’accès qui comprend toutes les applications dont les développeurs de votre organisation ont besoin, ou toutes les applications auxquelles les utilisateurs externes doivent avoir accès. Un administrateur ou un gestionnaire délégué de package d’accès regroupe ensuite les ressources (groupes ou applications) et les rôles dont les utilisateurs ont besoin pour ces ressources.

Lors de la création d’un package d’accès, vous pouvez créer une ou plusieurs stratégies de package d’accès qui définissent les conditions auxquelles les utilisateurs peuvent demander un package d’accès, le processus d’approbation et la fréquence à laquelle une personne doit redemander l’accès ou obtenir une révision de son accès. Les révisions d’accès sont configurées lors de la création ou de la modification de ces stratégies de package d’accès.

Sélectionnez l’onglet Cycle de vie et faites défiler jusqu’à Révisions d’accès.

Planifier des révisions d’accès pour les groupes

Outre les packages d’accès, la révision de l’appartenance à un groupe est la méthode la plus efficace pour régir l’accès. Attribuez l’accès aux ressources via des groupes de sécurité ou des groupes de Microsoft 365. Ajoutez des utilisateurs à ces groupes pour y accéder.

Un groupe peut se voir accorder l’accès à toutes les ressources appropriées. Vous pouvez attribuer au groupe un accès à des ressources individuelles ou à un package d’accès qui regroupe des applications et d’autres ressources. Grâce à cette méthode, vous pouvez réviser l’accès au groupe plutôt que l’accès d’un individu à chaque application.

L’appartenance au groupe peut être révisée par :

- Administrateurs.

- Propriétaires de groupe.

- Certains utilisateurs, disposant d’une capacité de révision déléguée lors de la création de la révision.

- Membres du groupe, en attestant d’eux-mêmes.

- Les responsables qui examinent leur accès direct aux rapports.

Propriété de groupe

Les propriétaires du groupe examinent l’appartenance, car ils sont mieux qualifiés pour savoir qui a besoin d’un accès. La propriété des groupes diffère selon le type de groupe :

Les groupes créés dans Microsoft 365 et Microsoft Entra ID ont un ou plusieurs propriétaires bien définis. Dans la plupart des cas, ces propriétaires font de parfaits réviseurs pour leurs propres groupes, car ils savent qui doit y avoir accès.

Par exemple, Microsoft Teams utilise les groupes Microsoft 365 comme modèle d’autorisation sous-jacent pour accorder aux utilisateurs l’accès aux ressources qui se trouvent dans SharePoint, Exchange, OneNote ou d’autres services Microsoft 365. Le créateur de l’équipe devient automatiquement propriétaire et doit être responsable d’attester l’appartenance de ce groupe.

Les groupes créés manuellement dans le centre d'administration Microsoft Entra ou via des scripts via Microsoft Graph n'ont pas nécessairement de propriétaires définis. Définissez-les soit via le centre d'administration Microsoft Entra dans la section Propriétaires du groupe, soit via Microsoft Graph.

Les groupes synchronisés à partir d'Active Directory locale ne peuvent pas avoir de propriétaire dans Microsoft Entra ID. Lors de la création d’une révision d’accès, sélectionnez les personnes qui sont les plus aptes à décider de leur appartenance.

Notes

Mettez en place des stratégies d’entreprise qui définissent la façon dont les groupes sont créés afin de garantir la propriété et la responsabilité claires du groupe pour une révision régulière de ses membres.

Examiner l’appartenance des groupes d’exclusion dans les stratégies d’accès conditionnel

Pour apprendre à vérifier l’appartenance aux groupes d’exclusion, consultez Utiliser les révisions d’accès Microsoft Entra pour gérer les utilisateurs exclus des stratégies d’accès conditionnel.

Examiner les appartenances de groupe des utilisateurs invités

Pour savoir comment réviser l’accès des utilisateurs invités aux appartenances de groupe, consultez Gérer l’accès invité avec les révisions d’accès Microsoft Entra.

Réviser l’accès aux groupes locaux

Les révisions d’accès ne peuvent pas modifier l’appartenance des groupes que vous synchronisez à partir de votre AD local avec Microsoft Entra Connect. Cette restriction est due au fait que la source d’autorité d’un groupe provenant d’AD est un AD local. Pour contrôler l’accès aux applications basées sur un groupe AD, utilisez l’écriture différée du groupe de synchronisation cloud Microsoft Entra

Tant que vous n’avez pas effectué une migration vers des groupes Microsoft Entra avec écriture différée de groupe, vous pouvez toujours utiliser les révisions d’accès pour planifier et gérer des révisions régulières des groupes locaux existants. Dans ce cas, les administrateurs prennent ensuite des mesures dans le groupe local une fois chaque révision terminée. Cette stratégie permet de garder les révisions d’accès comme outil pour toutes les révisions.

Vous pouvez utiliser les résultats d’une révision d’accès sur les groupes locaux et les traiter plus avant, de l’une des manières suivantes :

- Télécharger le rapport CSV de la révision d’accès et effectuer des actions manuelles.

- Utiliser Microsoft Graph pour obtenir par programmation les résultats des décisions prises à l'issue des révisions d’accès.

Par exemple, pour obtenir les résultats d’un groupe managé par Windows Server AD, utilisez cet exemple de script PowerShell. Le script décrit les appels Microsoft Graph requis et exporte les commandes PowerShell Windows Server AD pour effectuer les modifications.

Planifier des révisions d’accès pour les applications

Lorsque vous passez en revue toutes les personnes affectées à l’application, vous examinez les utilisateurs, y compris les employés et les identités externes, qui peuvent s’authentifier auprès de cette application à l’aide de leur identité Microsoft Entra. Choisissez de réviser une application lorsque vous avez besoin de savoir qui a accès à une application spécifique, plutôt qu’à un package d’accès ou à un groupe.

Planifiez des révisions d’applications dans les scénarios suivants lorsque :

- Les utilisateurs bénéficient d’un accès direct à l’application (en dehors d’un groupe ou d’un package d’accès).

- L’application expose des informations critiques ou sensibles.

- L’application a des exigences de conformité spécifiques dont vous devez attester.

- Vous soupçonnez un accès inapproprié.

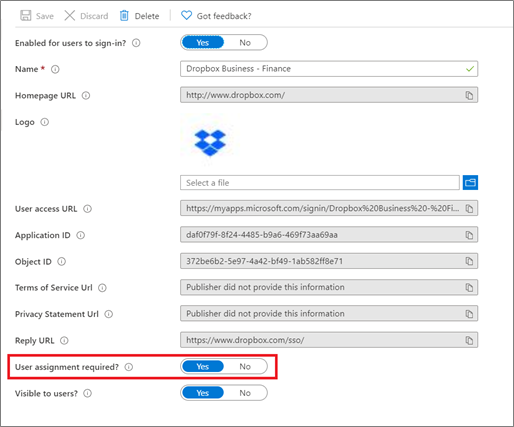

Avant de créer des révisions d’accès pour une application, l’application doit être intégrée à Microsoft Entra ID en tant qu’application dans votre locataire, avec les utilisateurs affectés aux rôles d’application et l’option Attribution d’utilisateur requise dans l’application définie sur Oui. Si elle est définie sur Non, tous les utilisateurs de votre répertoire, y compris les identités externes, peuvent accéder à l’application et vous ne pouvez pas réviser l’accès à l’application.

Vous devez affecter les utilisateurs et les groupes dont vous voulez autoriser l’accès.

Pour plus d’informations, consultez Préparer une révision d’accès de l’accès à une application.

Réviseurs pour une application

Les révisions d’accès peuvent porter sur les membres d’un groupe ou sur les utilisateurs qui ont été assignés à une application. Les applications dans Microsoft Entra ID n'ont pas nécessairement de propriétaire. Par conséquent, l'option de sélection du propriétaire de l'application en tant que réviseur n'est pas possible. Vous pouvez en outre étendre la portée d’une révision pour n’examiner que les utilisateurs invités affectés à l’application, plutôt que d’examiner tous les accès.

Planifier l'évaluation des rôles de ressources Microsoft Entra ID et Azure

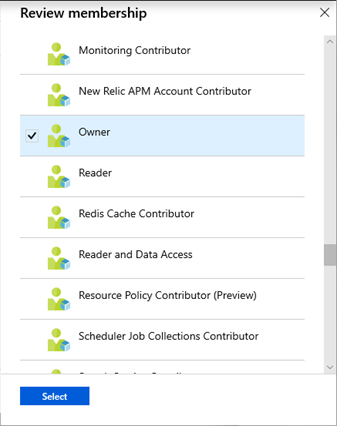

Privileged Identity Management simplifie la gestion des accès privilégiés aux ressources dans Microsoft Entra ID. L'utilisation de PIM permet de réduire la liste des rôles privilégiés dans Microsoft Entra ID et lesressources Azure. Cela augmente également la sécurité globale de l’annuaire.

Les révisions d’accès permettent aux réviseurs d’attester si les utilisateurs doivent toujours appartenir à un rôle. Tout comme les révisions d'accès pour les packages d'accès, les révisions des rôles Microsoft Entra et des ressources Azure sont intégrées dans l'expérience de l'utilisateur administrateur PIM.

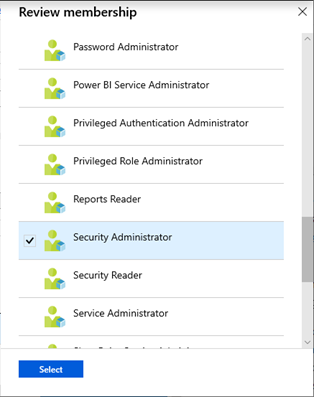

Révisez régulièrement les attributions de rôle suivantes :

- Administrateur général

- Administrateur d’utilisateurs

- Administrateur d’authentification privilégié

- Administrateur de l’accès conditionnel

- Administrateur de sécurité

- Tous les rôles Administration de service Microsoft 365 et Dynamics

Les rôles examinés incluent les attributions permanentes et éligibles.

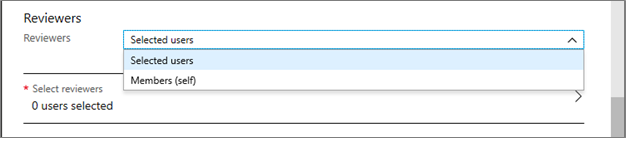

Dans la section Réviseurs, sélectionnez une ou plusieurs personnes pour vérifier tous les utilisateurs. Vous pouvez également sélectionner Manager pour qu’un manager évalue l’accès des personnes qu’elle dirige ou Membres (auto) pour que les membres eux-mêmes évaluent leur accès.

Déployer des révisions d’accès

Une fois que vous avez préparé une stratégie et un plan pour réviser l'accès aux ressources intégrées à Microsoft Entra ID, déployez et gérez les révisions à l'aide des ressources suivantes.

Réviser des packages d’accès

Pour réduire le risque d’un accès obsolète, les administrateurs peuvent activer les révisions périodiques des utilisateurs qui ont des affectations actives à un package d’accès. Suivez les instructions fournies dans les articles figurant dans le tableau.

| Articles sur les procédures | Description |

|---|---|

| Créer des révisions d’accès | Activation des révisions d’un package d’accès. |

| Faire des révisions d’accès | Effectuez des révisions d’accès pour d’autres utilisateurs affectés à un package d’accès. |

| Réviser soi-même un package d’accès attribué | Effectuez une auto-révision d’un package d’accès attribué. |

Notes

Les utilisateurs qui se révisent eux-mêmes et déclarent ne plus avoir besoin d’un accès ne sont pas immédiatement supprimés du package d’accès. Ils sont supprimés du package d’accès à la fin de la révision ou si un administrateur arrête la révision.

Réviser des groupes et des applications

Les besoins d’accès aux groupes et aux applications des employés et des invités sont susceptibles d’évoluer dans le temps. Afin de réduire les risques associés aux attributions d’accès obsolètes, les administrateurs peuvent créer des révisions d’accès pour les membres de groupes ou pour l’accès aux applications. Suivez les instructions fournies dans les articles figurant dans le tableau.

| Articles sur les procédures | Description |

|---|---|

| Créer des révisions d’accès | Création d’une ou de plusieurs révisions d’accès pour les membres de groupes ou pour l’accès aux applications. |

| Faire des révisions d’accès | Réalisation d’une révision d’accès pour les membres d’un groupe ou des utilisateurs ayant accès à une application. |

| Réviser soi-même un accès | Autoriser les membres à passer en revue leur propre accès à un groupe ou une application. |

| Terminer une révision d’accès | Affichage d’une révision d’accès et application des résultats. |

| Entreprendre des actions pour les groupes locaux | Utiliser un exemple de script PowerShell pour agir sur les révisions d’accès pour les groupes locaux. |

Réviser les rôles de Microsoft Entra

Pour réduire le risque associé aux attributions de rôles obsolètes, vérifiez régulièrement l'accès aux rôles privilégiés de Microsoft Entra.

Suivez les instructions fournies dans les articles figurant dans le tableau.

| Articles sur les procédures | Description |

|---|---|

| Créer des révisions d’accès | Créez des révisions d'accès pour les rôles Microsoft Entra privilégiés dans PIM. |

| Réviser soi-même un accès | Si vous êtes affecté à un rôle d’administrateur, approbation ou refus de l’accès à votre rôle. |

| Effectuer une révision d’accès | Affichage d’une révision d’accès et application des résultats. |

Réviser les rôles Ressource Azure

Pour réduire les risques associés aux attributions de rôles obsolètes, révisez régulièrement l’accès aux rôles Ressource Azure.

Suivez les instructions fournies dans les articles figurant dans le tableau.

| Articles sur les procédures | Description |

|---|---|

| Créer des révisions d’accès | Création de révisions d’accès pour les rôles Ressource Azure privilégiés dans PIM. |

| Réviser soi-même un accès | Si vous êtes affecté à un rôle d’administrateur, approbation ou refus de l’accès à votre rôle. |

| Effectuer une révision d’accès | Affichage d’une révision d’accès et application des résultats. |

Utiliser l’API des révisions d’accès

Pour interagir avec les ressources révisables et les gérer, consultez les méthodes de l’API Microsoft Graph et les contrôles d’autorisation de rôle et de permission d’application. Les méthodes de révision d’accès dans l’API Microsoft Graph sont disponibles à la fois pour les applications et les utilisateurs. Lorsque vous exécutez des scripts dans le contexte de l’application, le compte utilisé pour exécuter l’API (le principal du service) doit obtenir l’autorisation « AccessReview.Read.All » pour interroger les informations de révision d’accès.

Les tâches les plus courantes à automatiser à l’aide de l’API Microsoft Graph pour les révisions d’accès sont les suivantes :

- Créer et démarrer une révision d’accès.

- Terminer manuellement une révision d’accès avant sa fin planifiée.

- Répertorier toutes les révisions d’accès en cours d’exécution et leur état.

- Consulter l’historique d’une série de révisions et les décisions et actions prises à chaque révision

- Collecter les décisions d’une révision d’accès.

- Collecter les décisions des révisions terminées où le réviseur a pris une décision différente de celle recommandée par le système.

Lorsque vous créez des requêtes d’API Microsoft Graph pour l’automatisation, utilisez l’Afficheur Graph pour générer et explorer vos requêtes Microsoft Graph avant de les placer dans des scripts et du code. Cela peut vous aider à itérer rapidement votre requête afin d’obtenir exactement les résultats que vous recherchez, sans changer le code de votre script.

Surveiller les révisions d’accès

Les activités de révisions d'accès sont enregistrées et disponibles dans les journaux d'audit de Microsoft Entra. Vous pouvez filtrer les données d’audit par catégorie, type d’activité et plage de dates. Voici un exemple de requête.

| Category | Stratégie |

|---|---|

| Type d’activité | Créer une révision d’accès |

| Mettre à jour une révision d’accès | |

| Révision d’accès terminée | |

| Supprimer une révision d’accès | |

| Approuver la décision | |

| Refuser la décision | |

| Réinitialiser la décision | |

| Appliquer la décision | |

| Plage de dates | Sept jours |

Pour des requêtes et une analyse plus avancées des révisions d'accès, et pour suivre les modifications et l'achèvement des révisions, exportez vos journaux d'audit Microsoft Entra vers Azure Log Analytics ou Azure Event Hubs. Lorsque les journaux d’audit sont stockés dans Azure Log Analytics, vous pouvez utiliser le puissant langage d’analytique et créer vos propres tableaux de bord.

Étapes suivantes

En savoir plus sur les technologies associées suivantes :