Connexion du cluster à des clusters Kubernetes avec Azure Arc

La fonctionnalité Connexion au cluster de Kubernetes avec Azure Arc fournit la connectivité à l’apiserver du cluster sans qu’il soit nécessaire d’activer un port entrant sur le pare-feu. Un agent proxy inverse s’exécutant sur le cluster peut démarrer de manière sécurisée une session sortante avec le service Azure Arc.

Connexion au cluster permet aux développeurs d’accéder à leurs clusters depuis n’importe où, à des fins de développement et de débogage interactifs. Il permet également aux utilisateurs et aux administrateurs du cluster d’accéder à leurs clusters ou de les gérer depuis n’importe où. Vous pouvez même utiliser des exécuteurs/agents hébergés d’Azure Pipelines, GitHub Actions ou tout autre service CI/CD hébergé afin de déployer des applications sur des clusters locaux, sans nécessiter d’agents auto-hébergés.

Architecture

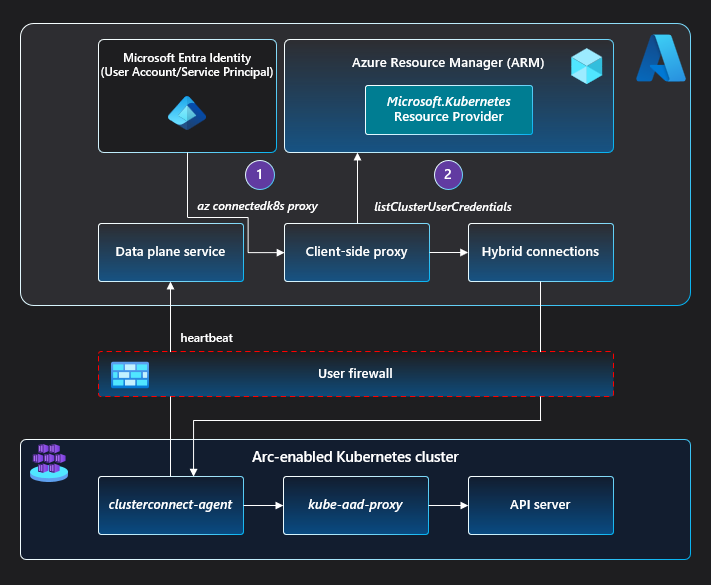

Du côté du cluster, un agent de proxy inverse appelé clusterconnect-agent et déployé dans le cadre du chart Helm d’agent, effectue des appels sortants vers le service Azure Arc pour établir la session.

Lorsque l’utilisateur appelle az connectedk8s proxy :

- Le binaire de proxy Azure Arc est téléchargé et lancé en tant que processus sur l’ordinateur client.

- Le proxy Azure Arc extrait un fichier

kubeconfigassocié au cluster Kubernetes avec Azure Arc sur lequelaz connectedk8s proxyest appelé.- Le proxy Azure Arc utilise le jeton d’accès Azure de l’appelant et le nom de l’ID Azure Resource Manager.

- Le fichier

kubeconfig, enregistré sur l’ordinateur par le proxy Azure Arc, pointe l’URL du serveur vers un point de terminaison sur le processus de proxy Azure Arc.

Lorsqu’un utilisateur envoie une requête à l’aide de ce fichier kubeconfig :

- Le proxy Azure Arc mappe le point de terminaison recevant la requête au service Azure Arc.

- Le service Azure Arc transfère ensuite la requête au

clusterconnect-agenten cours d’exécution sur le cluster. clusterconnect-agenttransfère la requête au composantkube-aad-proxy, qui effectue l’authentification Microsoft Entra sur l’entité appelante.- Après l’authentification Microsoft Entra,

kube-aad-proxyutilise l’emprunt d’identité utilisateur de Kubernetes pour transférer la requête àapiserverdu cluster.

Étapes suivantes

- Utilisez notre guide de démarrage rapide pour connecter un cluster Kubernetes à Azure Arc.

- Accédez à votre cluster de manière sécurisée où que vous soyez en utilisant Connexion au cluster.