Utiliser Azure Policy pour installer et gérer l’agent Azure Monitor

En utilisant Azure Policy, vous pouvez faire en sorte que l’agent Azure Monitor soit installé automatiquement sur vos machines virtuelles existantes et nouvelles, et que les règles de collecte de données appropriées soient automatiquement associées à celles-ci. Cet article décrit les stratégies et initiatives intégrées dont vous pouvez tirer parti pour cette fonctionnalité et les fonctionnalités d’Azure Monitor pour faciliter leur gestion.

Utilisez les stratégies et les initiatives de stratégie suivantes pour installer automatiquement l’agent et l’associer à une règle de collecte de données chaque fois que vous créez une machine virtuelle, un groupe identique ou un serveur avec Azure Arc.

Remarque

Azure Monitor a une expérience de règle de collecte de données (DCR) en préversion qui simplifie la création d’affectations pour les stratégies et les initiatives qui utilisent des règles de collecte de données. Ceci inclut des initiatives qui installent l’agent Azure Monitor. Vous pouvez choisir d’utiliser cette expérience pour créer des affectations pour les initiatives décrites dans cet article. Pour plus d’informations, consultez Gérer les règles de collecte de données et les associations dans Azure Monitor.

Prérequis

Avant de continuer, passez en revue les prérequis pour l’installation de l’agent.

Remarque

Conformément aux bonnes pratiques relatives à l’identité Microsoft, les stratégies d’installation de l’agent Azure Monitor sur des machines virtuelles et des groupes identiques s’appuient sur l’identité managée affectée par l’utilisateur. Cette option d’identité managée est plus évolutive et résiliente pour ces ressources. Pour les serveurs avec Azure Arc, les stratégies s’appuient sur l’identité managée affectée par le système comme seule option prise en charge actuellement.

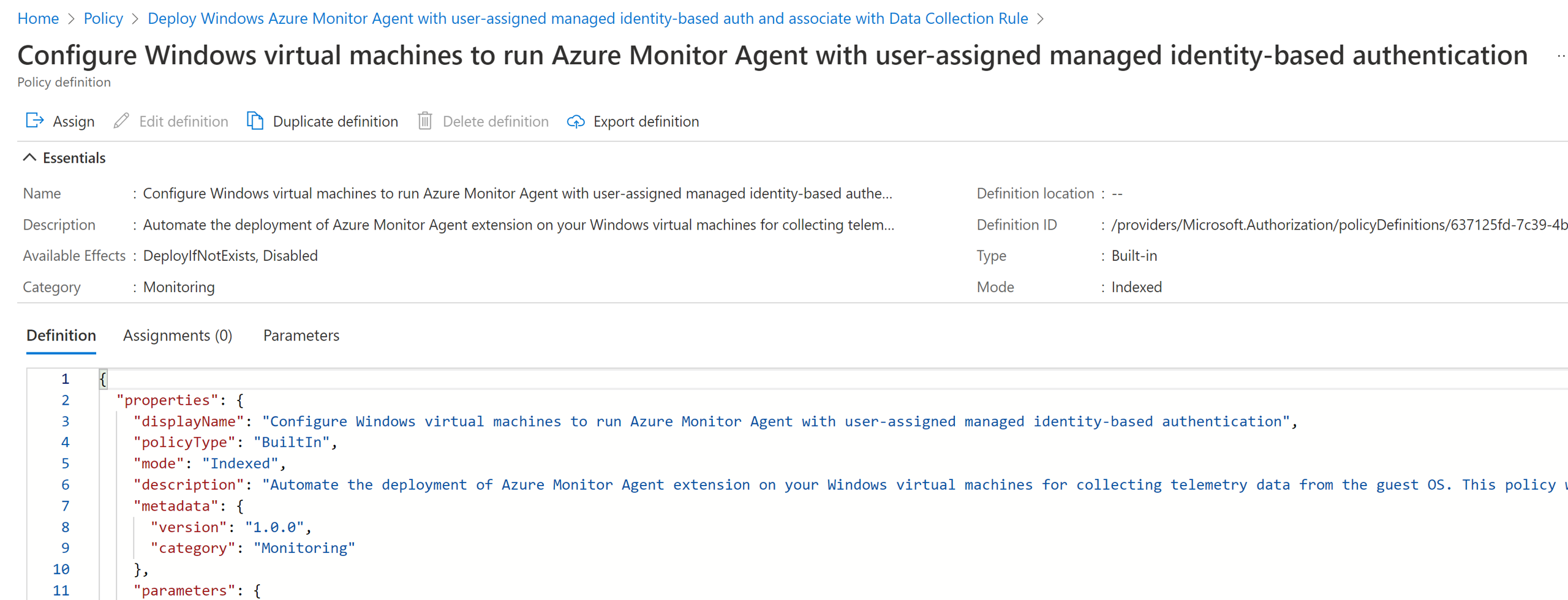

Stratégies prédéfinies

Vous pouvez choisir d’utiliser les stratégies individuelles de l’initiative de stratégie précédente pour effectuer une seule action à grande échelle. Par exemple, si vous ne souhaitez installer automatiquement que l’agent, utilisez la deuxième stratégie d’installation de l’agent à partir de l’initiative, comme indiqué.

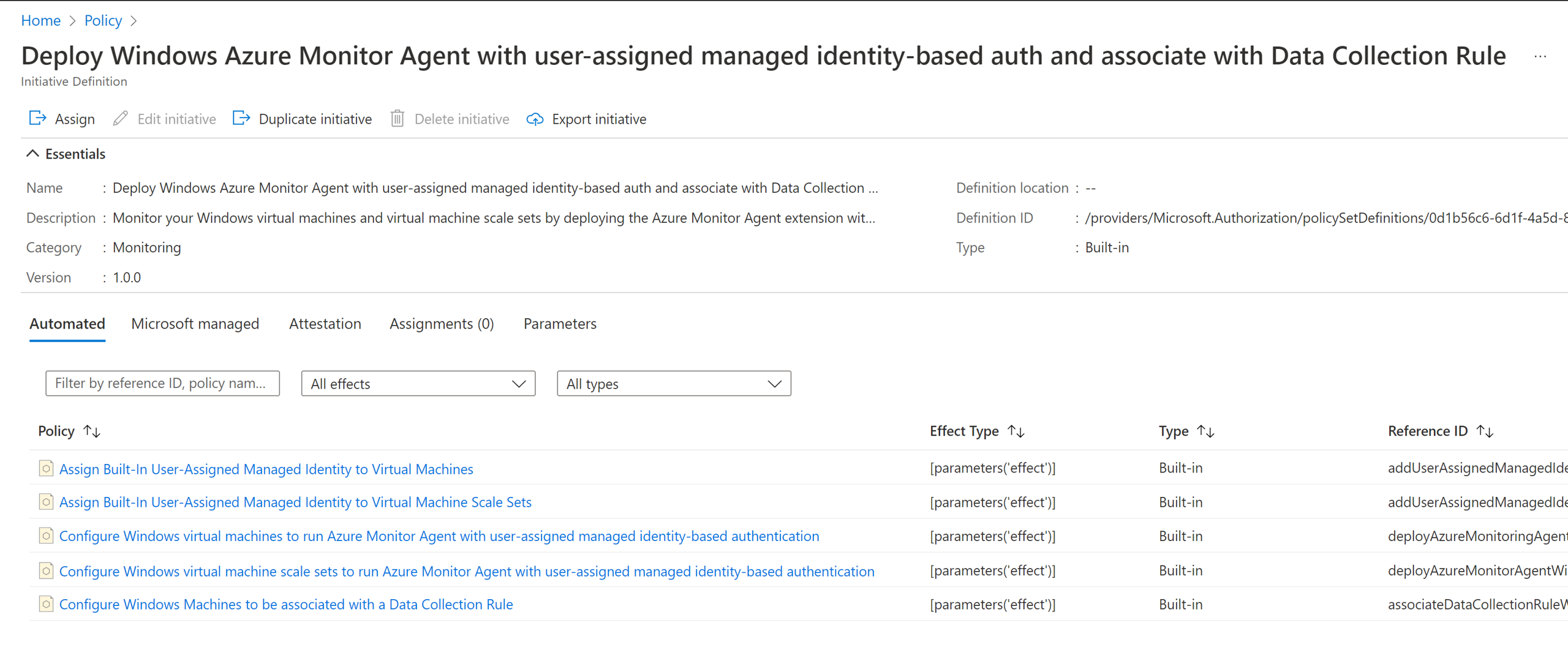

Initiatives de stratégie intégrées

Il existe des initiatives de stratégie intégrées pour les machines virtuelles, groupes identiques Windows et Linux, qui fournissent une intégration à grande échelle en utilisant des agents Azure Monitor de bout en bout

- Déployer Windows Azure Monitor Agent avec l’authentification basée sur l’identité managée affectée par l’utilisateur et l’associer à la règle de collecte de données

- Déployer Linux Azure Monitor Agent avec l’authentification basée sur l’identité managée affectée par l’utilisateur et l’associer à la règle de collecte de données

Remarque

Les définitions de stratégie incluent uniquement la liste des versions Windows et Linux prises en charge par Microsoft. Pour ajouter une image personnalisée, utilisez le paramètre Additional Virtual Machine Images.

Les initiatives ci-dessus comprennent des stratégies individuelles qui :

(Facultatif) Créez et attribuez une identité managée affectée par l’utilisateur intégrée, par abonnement, par région. Plus d’informations

Bring Your Own User-Assigned Identity: s’il est défini surfalse, il crée l’identité managée affectée par l’utilisateur intégrée dans le groupe de ressources prédéfini et l’affecte à toutes les machines auxquelles la stratégie est appliquée. L’emplacement du groupe de ressources peut être configuré dans le paramètreBuilt-In-Identity-RG Location. Si la valeur esttrue, vous pouvez plutôt utiliser une identité affectée par l’utilisateur existante qui est automatiquement affectée à toutes les machines auxquelles la stratégie est appliquée.

Installez l’extension de l’agent Azure Monitor sur la machine, puis configurez-la pour utiliser l’identité affectée par l’utilisateur comme spécifié par les paramètres suivants.

Bring Your Own User-Assigned Managed Identity: s’il est défini surfalse, il configure l’agent pour utiliser l’identité managée affectée par l’utilisateur intégrée créée par la stratégie précédente. Si la valeur est définie surtrue, il configure l’agent pour qu’il utilise une identité affectée par l’utilisateur existante.User-Assigned Managed Identity Name: si vous utilisez votre propre identité (sélection detrue), spécifiez le nom de l’identité affectée aux machines.User-Assigned Managed Identity Resource Group: si vous utilisez votre propre identité (sélection detrue), spécifiez le groupe de ressources où l’identité existe.Additional Virtual Machine Images: passez des noms d’images de machine virtuelle supplémentaires auxquels vous souhaitez appliquer la stratégie, s’ils n’ont pas déjà été inclus.Built-In-Identity-RG Location: si vous utilisez une identité managée affectée par l’utilisateur intégrée, spécifiez l’emplacement où l’identité et le groupe de ressources doivent être créés. Ce paramètre est utilisé uniquement lorsque le paramètreBring Your Own User-Assigned Managed Identityest défini surfalse.

Créez et déployez l’association pour lier la machine à la règle de collecte de données spécifiée.

Data Collection Rule Resource Id: l’ID de ressource Azure Resource Manager de la règle à associer via cette stratégie, à toutes machines auxquelles la stratégie est appliquée.

Problèmes connus

- Comportement par défaut de l’identité managée. Plus d’informations

- Condition de concurrence possible avec l’utilisation de la stratégie de création d’identité affectée par l’utilisateur intégrée. Plus d’informations

- Affectation de stratégie à des groupes de ressources. Si l’étendue d’affectation de la stratégie est un groupe de ressources et non un abonnement, l’identité utilisée par l’attribution de stratégie (différente de l’identité affectée par l’utilisateur utilisée par l’agent) doit être accordée manuellement à ces rôles avant l’affectation/la correction. Ne pas effectuer cette étape entraîne des échecs de déploiement.

- Autres limitations d’identité managée.

Correction

Les initiatives ou les stratégies s’appliquent à chaque machine virtuelle au moment où elle est créée. Une tâche de correction déploie les définitions de stratégie qui font partie de l’initiative sur des ressources existantes, ce qui vous permet de configurer l’agent Azure Monitor pour toutes les ressources qui ont déjà été créées.

Quand vous créez l’affectation à partir du portail Azure, vous avez la possibilité de créer une tâche de correction simultanément. Pour obtenir des informations sur la correction, consultez Corriger les ressources non conformes avec Azure Policy.

Étapes suivantes

Créez une règle de collecte de données pour collecter des données à partir de l’agent et les envoyer à Azure Monitor.