Configurer votre liaison privée

La configuration d’une instance Azure Private Link vous oblige à :

- Créez une Étendue de Private Link Azure Monitor (AMPLS) avec des ressources.

- Créez un point de terminaison privé sur votre réseau et connectez-le à l’étendue.

- Configurez l’accès requis sur vos ressources Azure Monitor.

Cet article passe en revue la façon dont la configuration est effectuée via le Portail Azure. Il fournit un exemple de modèle Azure Resource Manager Azure (modèle ARM) pour automatiser le processus.

Créer une connexion de liaison privée via le Portail Azure

Dans cette section, nous allons passer en revue le processus détaillé de configuration d’un lien privé via le Portail Azure. Pour créer et gérer une liaison privée en utilisant la ligne de commande ou un modèle ARM, consultez Utiliser des API et une ligne de commande.

Créer une étendue de liaison privée Azure Monitor

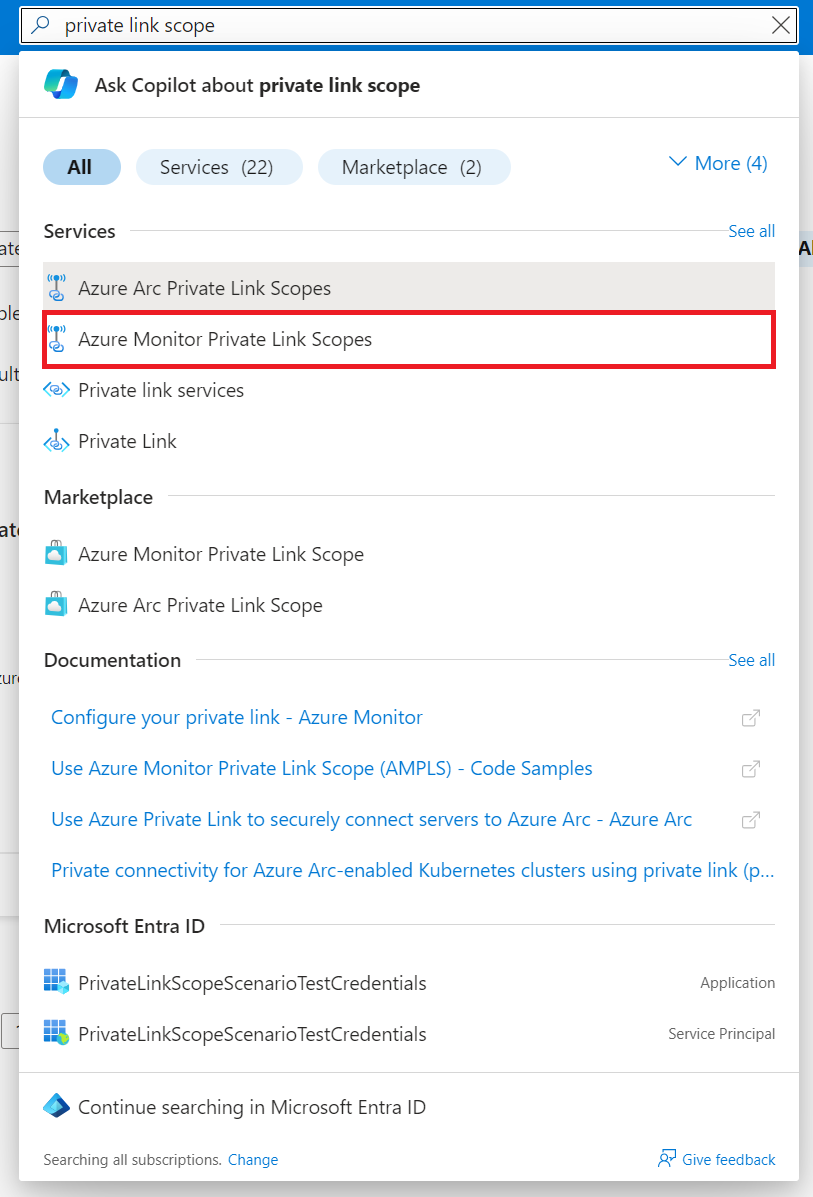

Accédez à Créer une ressource dans le portail Azure et recherchez Étendue de liaison privée Azure Monitor.

Sélectionnez Create (Créer).

Sélectionner un abonnement et un groupe de ressources.

Donnez un nom à l’AMPLS. Utilisez un nom explicite et clair, par exemple AppServerProdTelem.

Sélectionnez Revoir + créer.

Laissez le processus de validation se terminer, puis sélectionnez Créer.

Connecter des ressources Azure Monitor

Connectez des ressources Azure Monitor (dont les espaces de travail Log Analytics, les composants Application Insights et les points de terminaison de collecte de données) à votre étendue de liaison privée Azure Monitor (AMPLS, Azure Monitor Private Link Scope).

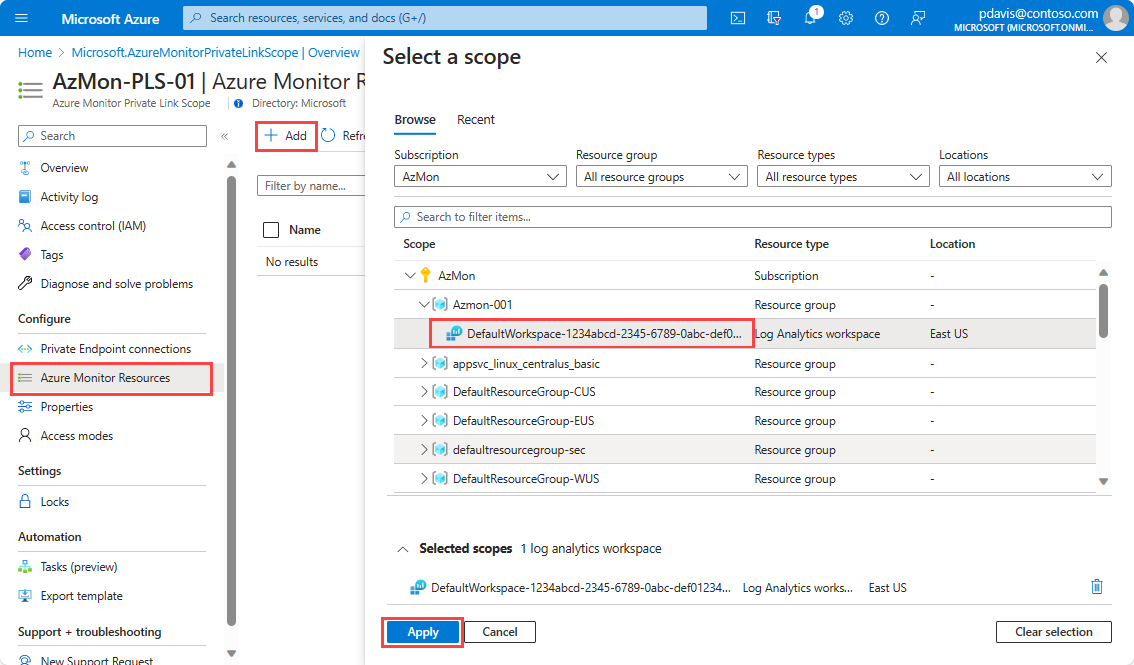

Dans votre étendue AMPLS, sélectionnez Ressources Azure Monitor dans le menu de gauche. Sélectionnez Ajouter.

Ajoutez l’espace de travail ou le composant. Le fait de sélectionner le bouton Ajouter ouvre une boîte de dialogue dans laquelle vous pouvez sélectionner des ressources Azure Monitor. Vous pouvez parcourir vos abonnements et groupes de ressources. Vous pouvez également entrer leurs noms pour les filtrer. Choisissez l’espace de travail ou le composant, puis sélectionnez Appliquer pour les ajouter à votre étendue.

Notes

Pour supprimer des ressources Azure Monitor, vous devez d’abord les déconnecter des objets AMPLS auxquels elles sont connectées. Vous ne pouvez pas supprimer des ressources connectées à un AMPLS.

Se connecter à un point de terminaison privé

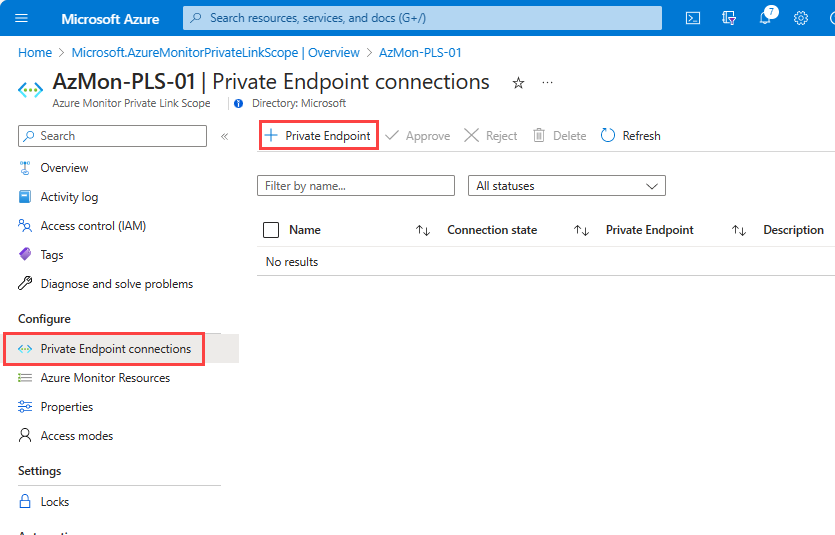

Maintenant que vous avez connecté des ressources à votre étendue AMPLS, créez un point de terminaison privé pour connecter votre réseau. Vous pouvez effectuer cette tâche dans le Centre Private Link sur le Portail Azure ou au sein même de votre étendue AMPLS, comme dans cet exemple.

Dans votre ressource d’étendue, sélectionnez Connexions de point de terminaison privé dans le menu de la ressource à gauche. Sélectionnez Point de terminaison privé pour démarrer le processus de création du point de terminaison. Vous pouvez également approuver ici des connexions qui ont été démarrées dans le Centre Private Link en les sélectionnant, puis en choisissant Approuver.

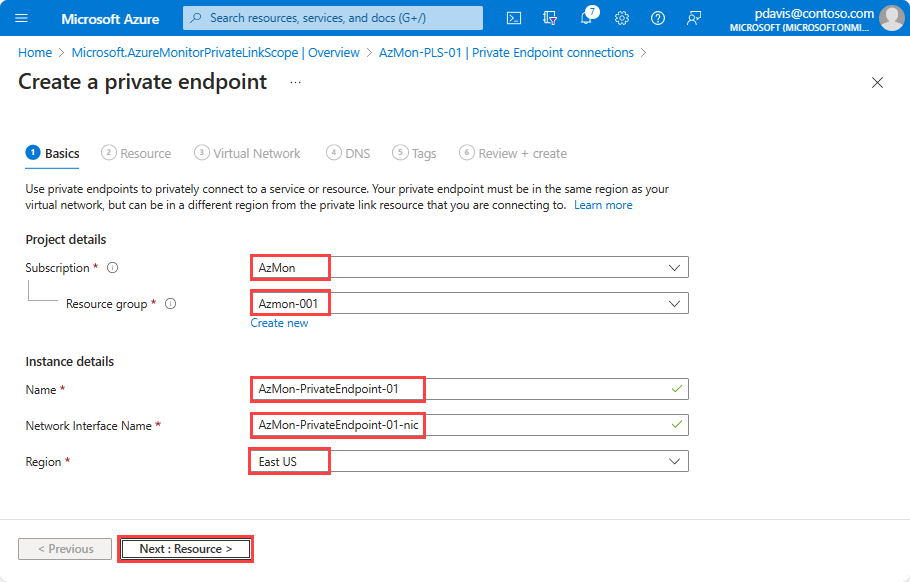

Sous l’onglet De base, sélectionnez l’abonnement et le groupe de ressources

Entrez le nom du point de terminaison et le nom de l’interface réseau

Sélectionnez la région dans laquelle le point de terminaison privé doit résider. La région doit être la même que celle du réseau virtuel auquel vous le connectez.

Sélectionnez Suivant : Ressource.

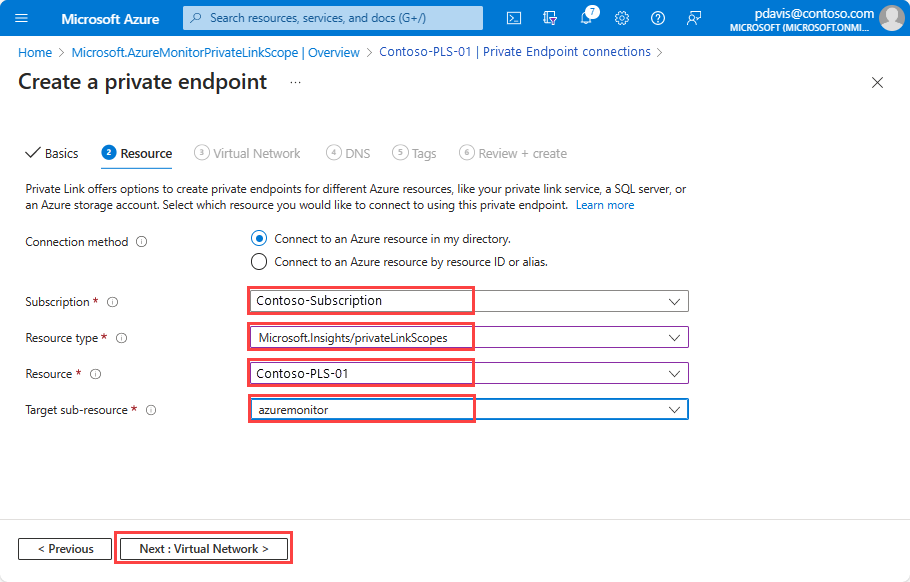

Dans l’onglet Ressources, sélectionnez l’onglet Abonnement qui contient votre ressource d’étendue de liaison privée Azure Monitor.

Pour le Type de ressource, sélectionnez Microsoft.insights/privateLinkScopes.

Dans la liste déroulante Ressource, sélectionnez l’étendue de liaison privée que vous avez créée précédemment.

Sélectionnez Suivant : réseau virtuel.

Dans l’onglet Réseau virtuel, sélectionnez le Réseau virtuel et le Sous-réseau que vous souhaitez connecter à vos ressources Azure Monitor.

Pour Stratégie réseau pour les points de terminaison privés, sélectionnez Modifier si vous souhaitez appliquer des groupes de sécurité réseau ou des tables de routage au sous-réseau qui contient le point de terminaison privé.

Dans Modifier la stratégie réseau du sous-réseau, cochez les cases à côté de Groupes de sécurité réseau et Tables de routage, puis sélectionnez Enregistrer. Pour en savoir plus, consultez Gestion des stratégies réseau pour les points de terminaison privés.

Pour Configuration d’adresse IP privée, Allouer dynamiquement l’adresse IP est sélectionnée par défaut. Si vous voulez affecter une adresse IP statique, sélectionnez Allouer statiquement l’adresse IP. Entrez ensuite un nom et une adresse IP privée.

Si vous le souhaitez, vous pouvez sélectionner ou créer un groupe de sécurité d’application. Vous pouvez utiliser des groupes de sécurité d’application pour regrouper des machines virtuelles et définir des stratégies de sécurité réseau basées sur ces groupes.Sélectionnez Suivant : DNS.

Dans l’onglet DNS, sélectionnez Oui pour Intégrer à une zone DNS privée et laissez-le créer automatiquement une nouvelle zone DNS privée. Les zones DNS réelles peuvent être différentes de ce qui est affiché dans la capture d’écran suivante.

Notes

Si vous sélectionnez Non et que vous préférez gérer manuellement des enregistrement DNS, terminez d’abord la configuration de votre liaison privée. Incluez ce point de terminaison privé et la configuration de l’étendue AMPLS. Ensuite, configurez votre DNS conformément aux instructions de la rubrique Configuration DNS des points de terminaison privés Azure. Veillez à ne pas créer d’enregistrements vides en préparation de votre configuration de liaison privée. Les enregistrements DNS que vous créez peuvent remplacer les paramètres existants et affecter votre connectivité avec Azure Monitor.

En outre, si vous sélectionnez Oui ou Non, et que vous utilisez vos propres serveurs DNS personnalisés, vous devez configurer des redirecteurs conditionnels pour les redirecteurs de la zone DNS publics mentionnés dans la Configuration DNS des points de terminaison privés Azure. Les redirecteurs conditionnels doivent transférer les requêtes DNS vers Azure DNS.

Sélectionnez Suivant : Balises, puis sélectionnez Réviser + créer.

Sélectionnez Créer dans Réviser + créer une fois la validation réussie.

Vous avez maintenant créé un nouveau point de terminaison privé connecté à cette étendue AMPLS.

Configurer l’accès à vos ressources

Vous avons abordé la configuration de votre réseau jusqu’à présent. Mais vous devez également réfléchir à la façon dont vous souhaitez configurer l’accès réseau à vos ressources surveillées telles que les espaces de travail Log Analytics, les composants Application Insights et les points de terminaison de collecte de données.

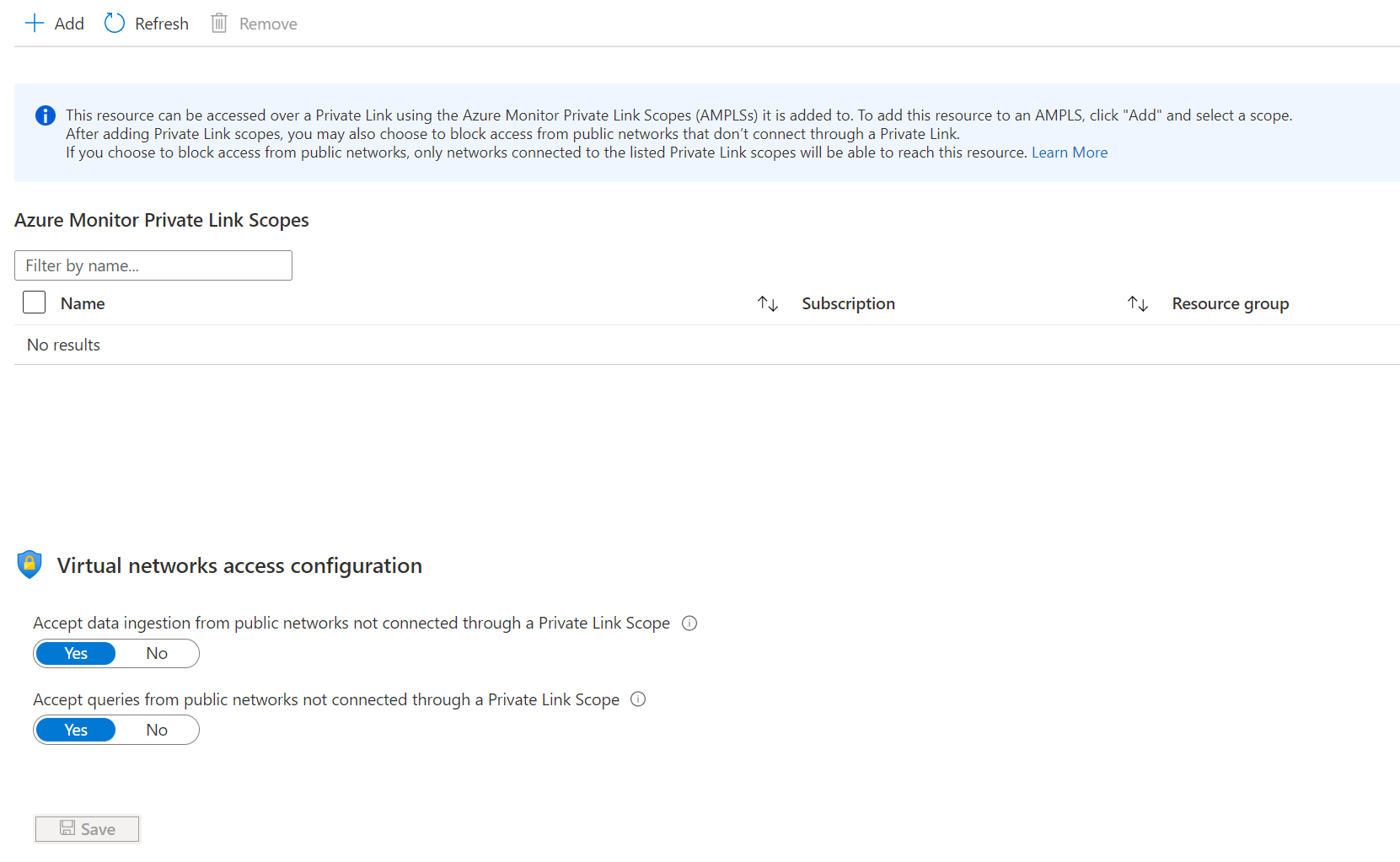

Accédez au portail Azure. Dans le menu de votre ressource, recherchez Isolation réseau sur le côté gauche. Cette page contrôle les réseaux qui peuvent atteindre la ressource via une liaison privée et si d’autres réseaux peuvent y accéder ou non.

Étendues de liaison privée Azure Monitor connectées

Ici, vous pouvez examiner et configurer les connexions de la ressource à une étendue AMPLS. La connexion à une étendue AMPLS permet au trafic provenant du réseau virtuel connecté à chaque étendue AMPLS d’atteindre la ressource. Elle a le même effet qu’une connexion à partir de l’étendue, comme c’est le cas dans la section Connecter des ressources Azure Monitor.

Pour ajouter une nouvelle connexion, sélectionnez Ajouter, puis sélectionnez l’étendue AMPLS. Sélectionnez Appliquer pour la connecter. Votre ressource peut se connecter à cinq objets AMPLS, comme mentionné dans Considérer les limites des objets AMPLS.

Configuration d’accès des réseaux virtuels : gérer l’accès en dehors d’une étendue de liaison privée

Les paramètres de la partie inférieure de cette page contrôlent l’accès à partir de réseaux publics, c’est-à-dire les réseaux non connectés aux étendues répertoriées.

Si vous définissez Accepter l’ingestion des données à partir de réseaux publics non connectés via une étendue de liaison privée sur Non, les clients comme les machines ou les Kits de développement logiciel (SDK) en dehors des étendues connectées ne peuvent pas charger de données ni envoyer des journaux à la ressource.

Si vous définissez Accepter les requêtes des réseaux publics non connectés via une étendue de liaison privée sur Non, les clients comme les machines ou les Kits de développement logiciel (SDK) en dehors des étendues connectées ne peuvent pas interroger de données dans la ressource.

Ces données incluent l’accès aux journaux, aux métriques et au flux de métriques en direct. Elles incluent également des expériences basées sur des classeurs, des tableaux de bord, des expériences client basées sur une API de requête et des insights dans le Portail Azure. Les expériences qui s’exécutent en dehors du Portail Azure et qui interrogent des données Log Analytics doivent également être exécutées au sein du réseau virtuel connecté par liaison privée.

Utiliser des API et une ligne de commande

Vous pouvez automatiser le processus décrit plus tôt en utilisant des modèles ARM, d’interfaces REST et de ligne de commande.

Créer et gérer des étendues de liaison privée

Pour créer et gérer des étendues de liaisons privées, utilisez l’API REST ou Azure CLI (az monitor private-link-scope).

Créer une étendue AMPLS avec les modes d’accès Ouvert : exemple CLI

La commande CLI suivante crée une ressource AMPLS appelée "my-scope", avec les modes d’accès requête et ingestion définis sur Open.

az resource create -g "my-resource-group" --name "my-scope" -l global --api-version "2021-07-01-preview" --resource-type Microsoft.Insights/privateLinkScopes --properties "{\"accessModeSettings\":{\"queryAccessMode\":\"Open\", \"ingestionAccessMode\":\"Open\"}}"

Créer une étendue AMPLS avec des modes d’accès mixtes : exemple PowerShell

Le script PowerShell suivant crée une ressource AMPLS appelée "my-scope", avec le mode d’accès de requête défini sur Open, mais avec les modes d’accès de l’ingestion définis sur PrivateOnly. Ce paramètre signifie qu’il autorise l’ingestion uniquement aux ressources de l’étendue AMPLS.

# scope details

$scopeSubscriptionId = "ab1800bd-ceac-48cd-...-..."

$scopeResourceGroup = "my-resource-group"

$scopeName = "my-scope"

$scopeProperties = @{

accessModeSettings = @{

queryAccessMode = "Open";

ingestionAccessMode = "PrivateOnly"

}

}

# login

Connect-AzAccount

# select subscription

Select-AzSubscription -SubscriptionId $scopeSubscriptionId

# create private link scope resource

$scope = New-AzResource -Location "Global" -Properties $scopeProperties -ResourceName $scopeName -ResourceType "Microsoft.Insights/privateLinkScopes" -ResourceGroupName $scopeResourceGroup -ApiVersion "2021-07-01-preview" -Force

Créer une étendue AMPLS : modèle ARM

Le modèle ARM suivant crée :

- Une étendue AMPLS appelée

"my-scope", avec les modes d’accès de requête et d’ingestion définis surOpen. - Un nom d’espace de travail Log Analytics appelé

"my-workspace". - Et ajoute une ressource étendue à l’AMPLS

"my-scope"appelée"my-workspace-connection".

Notes

Veillez à utiliser une nouvelle version d’API (2021-07-01-préversion ou version ultérieure) pour la création d’un objet AMPLS (type microsoft.insights/privatelinkscopes comme suit). Le modèle ARM documenté dans le passé utilisait une ancienne version de l’API, ce qui se traduit par une étendue AMPLS définie avec QueryAccessMode="Open" et IngestionAccessMode="PrivateOnly".

{

"$schema": https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#,

"contentVersion": "1.0.0.0",

"parameters": {

"private_link_scope_name": {

"defaultValue": "my-scope",

"type": "String"

},

"workspace_name": {

"defaultValue": "my-workspace",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "microsoft.insights/privatelinkscopes",

"apiVersion": "2021-07-01-preview",

"name": "[parameters('private_link_scope_name')]",

"location": "global",

"properties": {

"accessModeSettings":{

"queryAccessMode":"Open",

"ingestionAccessMode":"Open"

}

}

},

{

"type": "microsoft.operationalinsights/workspaces",

"apiVersion": "2020-10-01",

"name": "[parameters('workspace_name')]",

"location": "westeurope",

"properties": {

"sku": {

"name": "pergb2018"

},

"publicNetworkAccessForIngestion": "Enabled",

"publicNetworkAccessForQuery": "Enabled"

}

},

{

"type": "microsoft.insights/privatelinkscopes/scopedresources",

"apiVersion": "2019-10-17-preview",

"name": "[concat(parameters('private_link_scope_name'), '/', concat(parameters('workspace_name'), '-connection'))]",

"dependsOn": [

"[resourceId('microsoft.insights/privatelinkscopes', parameters('private_link_scope_name'))]",

"[resourceId('microsoft.operationalinsights/workspaces', parameters('workspace_name'))]"

],

"properties": {

"linkedResourceId": "[resourceId('microsoft.operationalinsights/workspaces', parameters('workspace_name'))]"

}

}

]

}

Créer des modes d’accès AMPLS : exemple PowerShell

Pour définir les indicateurs du mode d’accès sur votre AMPLS, vous pouvez utiliser le script PowerShell suivant. Le script suivant définit les indicateurs sur Open. Pour utiliser le mode Privé uniquement, utilisez la valeur "PrivateOnly".

Laissez environ 10 minutes pour que la mise à jour des modes d’accès AMPLS prenne effet.

# scope details

$scopeSubscriptionId = "ab1800bd-ceac-48cd-...-..."

$scopeResourceGroup = "my-resource-group-name"

$scopeName = "my-scope"

# login

Connect-AzAccount

# select subscription

Select-AzSubscription -SubscriptionId $scopeSubscriptionId

# get private link scope resource

$scope = Get-AzResource -ResourceType Microsoft.Insights/privateLinkScopes -ResourceGroupName $scopeResourceGroup -ResourceName $scopeName -ApiVersion "2021-07-01-preview"

# set access mode settings

$scope.Properties.AccessModeSettings.QueryAccessMode = "Open";

$scope.Properties.AccessModeSettings.IngestionAccessMode = "Open";

$scope | Set-AzResource -Force

Définir les drapeaux d'accès aux ressources

Pour gérer l’indicateur d’accès au réseau sur votre espace de travail ou composant, utilisez les indicateurs [--ingestion-access {Disabled, Enabled}] et [--query-access {Disabled, Enabled}] sur l’espace de travail az monitor log-analytics ou le composant az monitor app-insights.

Réviser et valider la configuration de votre liaison privée

Suivez les étapes de cette section pour passer en revue et valider votre configuration de liaison privée.

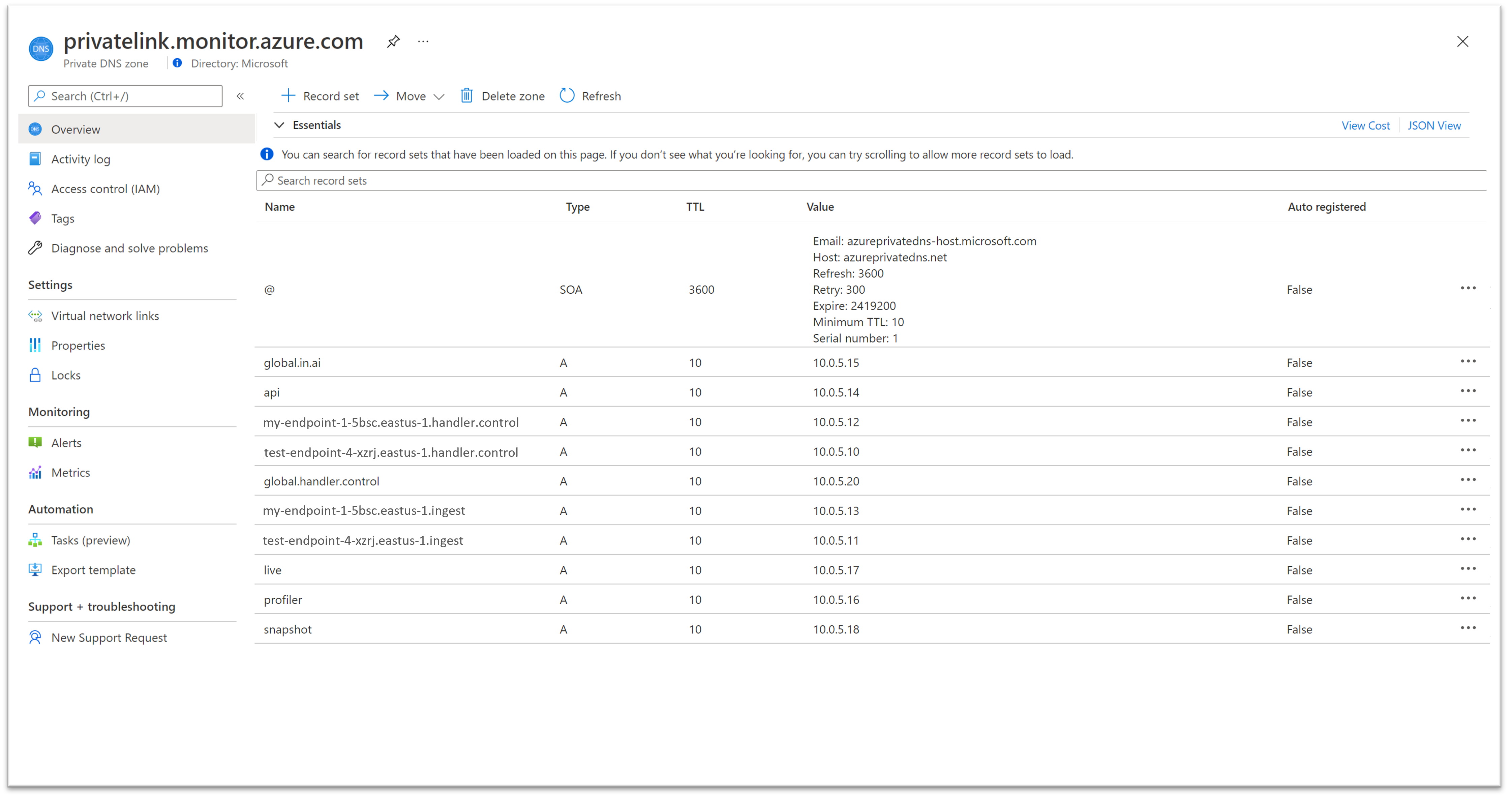

Examinez les paramètres DNS de votre point de terminaison

Le point de terminaison privé créé devrait maintenant avoir cinq zones DNS configurées :

privatelink.monitor.azure.comprivatelink.oms.opinsights.azure.comprivatelink.ods.opinsights.azure.comprivatelink.agentsvc.azure-automation.netprivatelink.blob.core.windows.net

Chacune de ces zones mappe des points de terminaison Azure Monitor spécifiques à des adresses IP privées à partir du pool d’adresses IP du réseau virtuel. Les adresses IP affichées dans les images suivantes ne sont que des exemples. À la place, votre configuration devrait afficher des adresses IP privées de votre propre réseau.

Important

Les ressources AMPLS et de point de terminaison privé créées à partir du 1er décembre 2021 utilisent un mécanisme appelé Compression de point de terminaison. Les points de terminaison propres aux ressources, tels que les points de terminaison OMS, ODS et AgentSVC, partagent maintenant la même adresse IP, par région et par zone DNS. Ce mécanisme signifie que moins d’adresses IP sont extraites du pool d’adresses IP du réseau virtuel et que beaucoup plus de ressources peuvent être ajoutées à l’étendue AMPLS.

Privatelink-monitor-azure-com

Cette zone couvre les points de terminaison globaux utilisés par Azure Monitor, ce qui signifie que les points de terminaison traitent les requêtes de manière globale/régionale, et non pas les requêtes propres aux ressources. Cette zone devrait avoir des points de terminaison mappés pour :

- in.ai : point de terminaison d’ingestion Application Insights (une entrée globale et une entrée régionale).

- api : point de terminaison de l’API Application Insights et Log Analytics.

- live : point de terminaison de métriques en direct Application Insights.

- profiler : point de terminaison du profiler Application Insights.

- capture instantanée : point de terminaison d’instantané Application Insights.

- diagservices-query : Application Informations Profiler et Débogueur de capture instantanée (utilisés lors de l’accès aux résultats du profileur/débogueur dans le Portail Azure).

Cette zone couvre également les points de terminaison spécifiques aux ressources pour les Points de terminaison de collecte de données (DCE) :

<unique-dce-identifier>.<regionname>.handler.control: point de terminaison de configuration privé, faisant partie d’une ressource DCE.<unique-dce-identifier>.<regionname>.ingest: point de terminaison d’ingestion privé, faisant partie d’une ressource DCE.

Points de terminaison Log Analytics

Important

Les étendues AMPLS et les points de terminaison privés créés à partir du 1er décembre 2021 utilisent un mécanisme appelé Compression de point de terminaison. Chaque point de terminaison propre aux ressources, tel que OMS, ODS et AgentSVC, utilise désormais une seule adresse IP, par région et par zone DNS, pour tous les espaces de travail de cette région. Ce mécanisme signifie que moins d’adresses IP sont extraites du pool d’adresses IP du réseau virtuel et que beaucoup plus de ressources peuvent être ajoutées à l’étendue AMPLS.

Log Analytics utilise quatre zones DNS :

- privatelink-oms-opinsights-azure-com : couvre le mappage spécifique de l’espace de travail aux points de terminaison OMS. Vous devriez voir une entrée pour chaque espace de travail lié à l’étendue AMPLS connectée avec ce point de terminaison privé.

- privatelink-ods-opinsights-azure-com : couvre le mappage spécifique de l’espace de travail aux points de terminaison ODS, qui sont des points de terminaison d’ingestion de Log Analytics. Vous devriez voir une entrée pour chaque espace de travail lié à l’étendue AMPLS connectée avec ce point de terminaison privé.

- privatelink-agentsvc-azure-automation-net : couvre le mappage spécifique de l’espace de travail aux points de terminaison d’automatisation du service agent. Vous devriez voir une entrée pour chaque espace de travail lié à l’étendue AMPLS connectée avec ce point de terminaison privé.

- privatelink-blob-core-windows-net : configure la connectivité au compte de stockage des packs de solutions des agents globaux. Par son intermédiaire, les agents peuvent télécharger des packs de solutions nouveaux ou mis à jour, également appelés packs d’administration. Une seule entrée est requise pour gérer tous les agents Log Analytics, quel que soit le nombre d’espaces de travail utilisés. Cette entrée est uniquement ajoutée aux configurations de liaison privée créées à partir du 19 avril 2021 (ou de juin 2021 sur les clouds souverains Azure).

La capture d’écran suivante montre les points de terminaison mappés pour une étendue AMPLS avec deux espaces de travail dans la région USA Est et un espace de travail dans la région Europe Ouest. Notez que les espaces de travail de la région USA Est partagent les adresses IP. Le point de terminaison de l’espace de travail de la région Europe Ouest est mappé vers une autre adresse IP. Le point de terminaison d’objet blob n’apparaît pas dans cette image, mais il est configuré.

Validez que vous communiquez via une liaison privée

Vérifiez que votre liaison privée est en bon état de fonctionnement :

Pour valider le fait que vos requêtes sont désormais envoyées via le point de terminaison privé, vous pouvez les examiner avec un outil de suivi du réseau ou votre navigateur. Par exemple, lorsque vous tentez d’interroger votre espace de travail ou votre application, assurez-vous que la requête est envoyée à l’adresse IP privée mappée au point de terminaison de l’API. Dans cet exemple, il s’agit de 172.17.0.9.

Notes

Certains navigateurs peuvent utiliser d’autres paramètres DNS. Pour en savoir plus, consultez Paramètres DNS du navigateur. Vérifiez que vos paramètres DNS s’appliquent.

Pour veiller à ce que votre espace de travail ou composant ne reçoivent pas de requêtes de réseaux publics (non connectés via l’étendue AMPLS), définissez les indicateurs de requête et d’ingestion publique de la ressource sur Non, comme expliqué dans Configurer l’accès à vos ressources.

À partir d’un client sur votre réseau protégé, utilisez

nslookupsur l’un des points de terminaison répertoriés dans vos zones DNS. La demande devrait être résolue par votre serveur DNS en adresses IP privées mappées au lieu des adresses IP publiques utilisées par défaut.

Étapes suivantes

- En savoir plus sur le stockage privé pour les journaux personnalisés et les clés gérées par le client (CMK).

- En savoir plus sur Private Link pour Automation.

- En savoir plus sur les nouveaux points de terminaison de collecte de données.