Cet article répond aux questions fréquentes sur l’instance SCOM gérée d’Azure Monitor.

Pour maintenir la latence, nous vous recommandons d’avoir le réseau virtuel dans la même région que vos autres ressources Azure.

L’espace d’adressage minimal est /27 (ce qui signifie que /28 et versions ultérieures ne fonctionnent pas).

- Le réseau virtuel a besoin de deux sous-réseaux.

- Pour l’instance SCOM gérée

- Pour SQL Managed Instance

- Le sous-réseau de SQL Managed Instance sera un sous-réseau délégué (dédié) et ne sera pas utilisé par l’instance SCOM gérée. Nommez les sous-réseaux en conséquence pour éviter toute confusion à l’avenir lors de la création de l’instance SCOM gérée/SQL Managed Instance.

L’espace d’adressage minimal doit être /27 pour le sous-réseau SQL MI et /28 pour le sous-réseau instance SCOM gérée.

Non, les deux options peuvent être laissées vide.

Existe-t-il des limitations sur les options de sécurité dans l’expérience Créer un réseau virtuel (BastionHost, DDoS, Pare-feu) ?

Non, vous pouvez les désactiver ou les activer en fonction des préférences de votre organisation.

Si vous avez créé plusieurs réseaux virtuels, vous devez homologuer vos réseaux virtuels. Lors du peering de deux réseaux, veillez à homologuer les deux réseaux entre eux. Par conséquent, si vous homologuez trois réseaux, vous devez effectuer six peerings. Pour plus d’informations sur le peering, consultez peering de réseaux virtuels Azure.

- Vous devez spécifier un nom de peering (dans le champ nom du lien de peering).

- Le premier nom est utilisé pour nommer le réseau homologue du réseau actuel vers l’autre réseau. Le deuxième nom est utilisé pour nommer le réseau homologue de l’autre réseau vers ce réseau.

- Dans la section réseau virtuel, spécifiez le nom du réseau virtuel lors du peering. Si vous ne trouvez pas le réseau virtuel, vous pouvez le rechercher à l’aide de l’ID de la ressource. Conservez le reste des options par défaut.

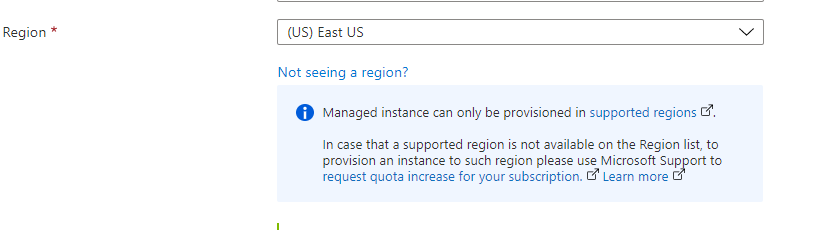

- Si vous ne voyez pas la région que vous souhaitez choisir (USA Ouest ou Europe Ouest) dans la liste des régions, sélectionnez Je ne vois pas une région, puis sélectionnez Demande d’augmentation du quota pour votre abonnement.

- Entrez les champs obligatoires dans Informations de base et accédez à Détails pour saisir les détails du problème.

- Sélectionnez Entrer les détails. La page Détails du quota s’ouvre dans le volet de droite. Dans Région, choisissez la région souhaitée et modifiez les limites comme souhaité (10 sous-réseaux et 500 vCores doivent suffire). Sélectionnez Enregistrer et continuer, puis sélectionnez Suivant : Vérifier + créer >> pour déclencher le ticket. La résolution du ticket peut prendre 24 heures. Attendez que ce soit résolu avant de continuer à créer l’instance SQL MI.

Pour plus d’informations, consultez Quelles régions Azure sont prises en charge ?.

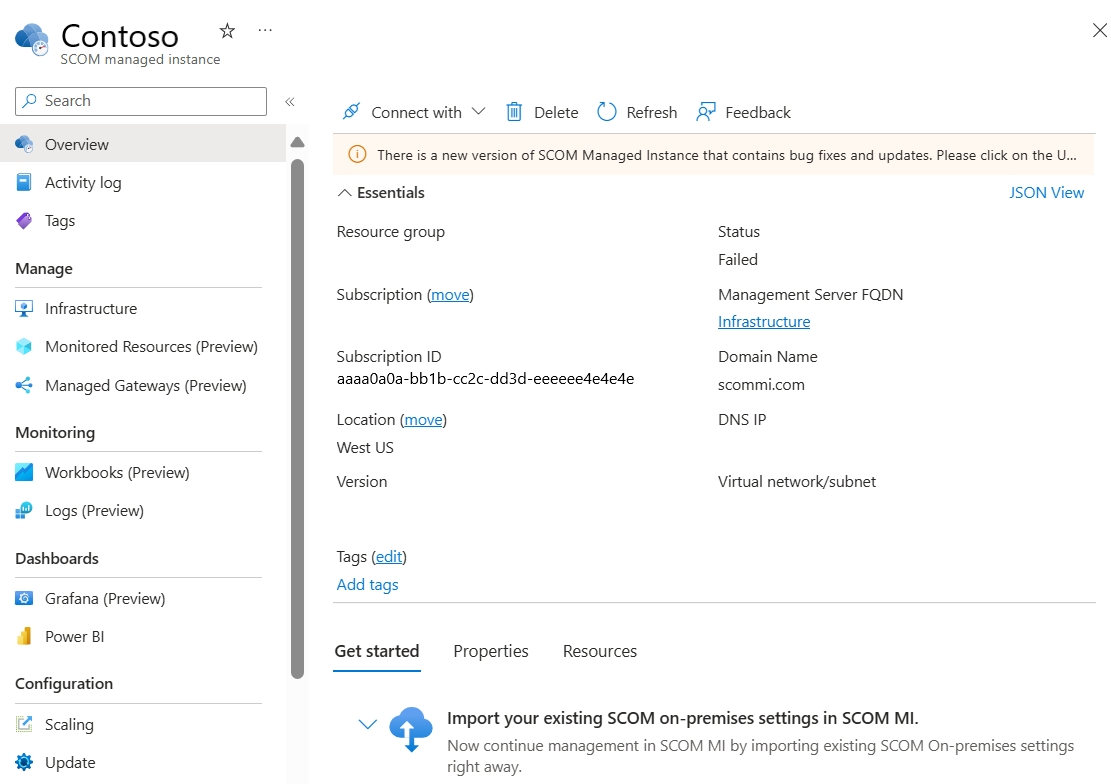

Pendant la phase de déploiement, il peut y avoir plusieurs raisons pour lesquelles le déploiement d’une instance SCOM gérée affiche une erreur. Cela peut être dû à une entrée incorrecte lors de la création ou d’une erreur de back-end. Créez un ticket de support au cas où vous avez besoin d’aide supplémentaire. Dans le scénario d’une erreur pendant le déploiement, il est préférable de supprimer l’instance et d’en créer une à nouveau. Pour plus d’information, consultez Résoudre les problèmes liés à l’instance SCOM gérée d’Azure Monitor.

Vous pouvez supprimer l’instance de la vue d’instance elle-même ou de l’affichage groupe de ressources.

Dans l’affichage instance, sélectionnez Supprimer dans le menu supérieur et attendez la confirmation que l’instance a été supprimée.

Vous pouvez également accéder à l’affichage de votre groupe de ressources (recherchez Groupe de ressources dans la barre de recherche Azure et, dans la liste des résultats, ouvrez votre groupe de ressources). Accédez au groupe de ressources où réside l’instance SCOM gérée se trouve et supprimez l’instance.

Vous pouvez également accéder à l’affichage de votre groupe de ressources (recherchez Groupe de ressources dans la barre de recherche Azure et, dans la liste des résultats, ouvrez votre groupe de ressources). Accédez au groupe de ressources où réside l’instance SCOM gérée se trouve et supprimez l’instance.

Une fois l’instance supprimée, vous devez également supprimer les deux bases de données créées dans SQL MI. Dans l’affichage des ressources, sélectionnez les deux bases de données (en fonction du nom que vous avez donné à votre instance SCOM gérée) et sélectionnez Supprimer.

Si une instance Arc pour se connecter au cloud privé avec certaines ressources est disponible, l’instance SCOM gérée sera-t-elle mise à l’échelle vers ces ressources ?

Non prise en charge. Aujourd’hui, indépendamment d’Operations Manager, les clients peuvent installer un agent Arc sur une machine virtuelle s’exécutant localement et commencer à voir la ressource dans le portail Azure. Une fois qu’ils commencent à voir la ressource dans le portail Azure, ils peuvent utiliser les services Azure pour cette ressource (et entraîner les coûts appropriés).

L’instance SCOM gérée et Operations Manager partagent le même ensemble de fonctionnalités. Vous pouvez utiliser les mêmes packs d’administration que ceux que vous utilisez en local pour effectuer la surveillance du réseau via l’instance SCOM gérée.

Comment l’instance SCOM gérée diffère-t-elle de l’exécution d’Operations Manager dans des machines virtuelles Azure ?

- L’instance SCOM gérée est native d’Azure, tandis que l’exécution d’Operations Manager dans des machines virtuelles Azure n’est pas une solution native. Cela signifie que SCOM Managed Instance s’intègre en douceur à Azure et toutes les mises à jour d’Azure sont disponibles pour SCOM Managed Instance.

- L’instance SCOM gérée prépare l’ensemble de l’infrastructure pour la haute disponibilité en déployant VMSS, Load Balancer, MSI, etc. Pour préparer cette configuration manuellement, il faut des mois d’efforts (et cela nécessite des connaissances techniques approfondies).

- L’instance SCOM gérée utilise SQL MI comme serveur principal pour la gestion des bases de données par défaut.

- L’instance SCOM gérée est fournie avec des fonctionnalités intégrées de mise à l’échelle, de mise à jour corrective et de rapports intégrés.

Cela signifie être dans le même réseau privé de sorte que les adresses IP affectées à chaque composant du réseau puissent être une adresse IP privée.

Puis-je afficher les ressources et machines virtuelles de l’instance SCOM gérée dans mon abonnement ?

Étant donné que cette instance vous oblige à créer l’instance SCOM gérée dans votre abonnement, vous serez en mesure de voir toutes les ressources de l’instance SCOM gérée (y compris les machines virtuelles). Toutefois, nous vous recommandons de ne pas effectuer d’actions sur les machines virtuelles et d’autres ressources pendant que vous utilisez l’instance SCOM gérée pour éviter des complexités imprévues.

Puis-je réutiliser des serveurs de passerelle Operations Manager existants avec l’instance SCOM gérée ?

Non.

Les passerelles managées de l’instance SCOM gérée peuvent être configurées sur n’importe quel serveur Azure avec Arc qui n’a pas de logiciel de passerelle Operations Manager sur celui-ci. Si vous souhaitez réutiliser des serveurs de passerelle locaux Operations Manager avec l’instance SCOM gérée, désinstallez le logiciel de passerelle Operations Manager sur celui-ci. Pour configurer la passerelle managée instance SCOM gérée, consultez Configurer la surveillance des serveurs via passerelle instance SCOM gérée.

La passerelle managée instance SCOM gérée peut-elle être multihébergement avec le serveur d’administration local Operations Manager ?

Non. Le multihébergement sur la passerelle managée instance SCOM gérée n’est pas possible.

Quel certificat est utilisé dans la passerelle managée instance SCOM gérée pour l’authentification ?

Les certificats sont attribués par Microsoft et signés par l’autorité de certification. Il n’est pas nécessaire de gérer manuellement les certificats sur les passerelles managées.

Oui, s’il existe une connectivité directe (ligne de vue) entre l’instance SCOM gérée et l’ordinateur local via VPN/ER, vous pouvez surveiller ces ordinateurs. Pour plus d’informations, consultez Configurer la surveillance des serveurs locaux.

Pouvons-nous effectuer des actions sur des ressources surveillées locales à partir du Portail Azure ?

Vous ne pouvez pas effectuer d’actions sur les ressources surveillées locales, mais vous pouvez les afficher. En outre, si les objets surveillés sont supprimés, le portail supprime automatiquement ces objets locaux après cinq minutes.

À quelle fréquence les synchronisations de connectivité sont-elles effectuées pour les ressources surveillées et les passerelles managées ?

L’état de connectivité des passerelles managées et des ressources surveillées est mis à jour toutes les minutes, vous pouvez les afficher dans le menu contextuel Propriétés.

L’agent sera mis à niveau sur place (si nécessaire) et multi-hébergé vers l’instance SCOM gérée.

Quelle version d’extension de l’instance SCOM gérée prend en charge l’agent (ressource surveillée) ou les serveurs de passerelle managée ?

La fonctionnalité est activée avec l’extension instance SCOM gérée >=91.

Comment afficher la liste complète des propriétés d’une ressource surveillée ou d’une passerelle managée ?

Vous pouvez afficher la liste des propriétés d’une ressource surveillée ou d’une passerelle managée dans le menu contextuel Propriétés.

L’instance SCOM gérée permet la surveillance des machines avec Azure et Arc. En outre, il affiche des informations sur les machines locales qui sont directement connectées à l’instance SCOM gérée.

Quelle est la durée attendue pour mettre à jour les états d’intégrité et de connectivité après l’intégration ?

La récupération initiale des états d’intégrité et de connectivité sur le portail prend environ cinq à sept minutes. Par la suite, les pulsations se produisent toutes les minutes.

Quelle est la version minimale requise de .NET pour les serveurs d’agent (ressources surveillées) ou de passerelle ?

La version minimale de .NET Framework requise est la version 4.7.2.

Comment vérifier si l’agent (ressources surveillées) ou la passerelle a une ligne de vue sur le point de terminaison Azure <*.workloadnexus.com> ?

Sur le serveur agent/passerelle à intégrer,

- Vérifiez s’il dispose de la connectivité sortante à *.workloadnexus.azure.com

- Vérifiez si le pare-feu a été ouvert pour cette URL.

Par exemple :Test-NetConnection westus.workloadnexus.azure.com -Port 443(La région doit être la région de l’instance SCOM gérée)

Comment déterminer si un agent (ressource surveillée) ou une passerelle a une ligne de vue sur les serveurs d’administration ?

Sur le serveur agent/passerelle à intégrer, vérifiez s’il dispose de la connectivité sortante aux serveurs d’administration du point de terminaison d’équilibreur de charge.

Par exemple : Test-NetConnection wlnxMWH160LB.scommi.com -Port 5723

Comment vérifier si la machine dispose de TLS 1.2 ou d’une version ultérieure activée et TLS 1.1 désactivée ?

Les ordinateurs serveur d’agent et de passerelle ont besoin de TLS 1.2 ou plus activé, et TLS 1.1 désactivé pour une intégration et une surveillance réussies.

Pour plus d’informations, consultez le processus d’activation de TLS 1.2.

Actuellement, nous ne prenons pas en charge la surveillance des machines Linux avec Azure et Arc. Toutefois, elles peuvent être gérées via les serveurs de passerelle avec Arc.

Non. Vous ne pouvez pas configurer un agent pour communiquer avec plusieurs instances SCOM gérées, mais il peut avoir une configuration multihébergement pour Operations Manager local et une instance SCOM gérée.

Actuellement, seuls les ordinateurs avec Arc sont autorisés en tant que serveurs de passerelle.

Actuellement, le multihébergement pour les serveurs de passerelle n’est pas pris en charge.