Sauvegardez des charges de travail Cloud et locales vers le Cloud

Sauvegarde Azure protège de manière complète vos ressources de données dans Azure grâce à une solution simple, sécurisée et économique qui requiert une infrastructure sans infrastructure. Il s’agit d’une solution de protection des données intégrée Azure pour un large éventail de charges de travail. Elle vous aide à protéger vos charges de travail stratégiques qui s’exécutent dans le Cloud et vous garantit que vos sauvegardes sont toujours disponibles et gérées à l’échelle de l’ensemble de votre espace de sauvegarde.

Public concerné

Cet article s’adresse principalement aux administrateurs informatiques et aux administrateurs d’applications, ainsi qu’aux responsables de l’implémentation d’organisations de grande et moyenne tailles, qui souhaitent découvrir les fonctionnalités de la technologie intégrée de protection des données d’Azure, la Sauvegarde Azure, et qui souhaitent implémenter des solutions afin de protéger efficacement les déploiements. Cet article suppose que vous êtes familiarisé avec les principales technologies Azure, les concepts de protection des données et que vous avez l’habitude d’utiliser une solution de sauvegarde. Les instructions décrites dans cet article peuvent faciliter la conception de votre solution de sauvegarde sur Azure à l’aide de modèles établis et éviter les pièges connus.

Organisation de cet article

Bien qu’il soit facile de commencer à protéger l’infrastructure et les applications sur Azure, lorsque vous vous assurez que les ressources Azure sous-jacentes sont correctement configurées et utilisées de manière optimale, vous pouvez accélérer votre temps de valeur. Cet article présente une brève présentation des considérations relatives à la conception et des conseils pour la configuration optimale de votre déploiement de sauvegarde Azure. Il examine les composants principaux (par exemple, coffre Recovery Services, stratégie de sauvegarde) et les concepts (par exemple la gouvernance) et comment les évaluer ainsi que leurs fonctionnalités, avec des liens vers la documentation détaillée du produit.

Bien démarrer

Stratégie de conception des abonnements

En plus d’avoir une feuille de route claire des parcours d’adoption du cloud, vous devez planifiez la conception d’abonnement et la structure de compte de votre déploiement dans le cloud pour répondre aux fonctionnalités de votre organisation en termes de propriété, de facturation et de gestion. Dans la mesure où l’étendue du coffre est un abonnement, votre conception d’abonnement a une influence considérable sur la conception de votre coffre. Découvrez-en plus sur les stratégies de conception d’abonnement et les conseils sur leur utilisation.

Documenter vos besoins en matière de sauvegarde

Pour bien démarrer avec Sauvegarde Azure, planifiez vos besoins de sauvegarde. Voici quelques questions que vous devez vous poser lors de la mise en place d’une stratégie de sauvegarde parfaite.

Quel type de charge de travail souhaitez-vous protéger ?

Pour concevoir vos coffres, vérifiez si vous avez besoin d’un mode de fonctionnement centralisé/décentralisé.

Quelle est la granularité de sauvegarde requise ?

Déterminez si la sauvegarde doit être cohérente avec les applications, cohérente en cas de plantage ou s’il doit s’agir d’une sauvegarde de fichier journal.

Avez-vous des exigences de conformité ?

Vérifiez si vous devez appliquer des normes de sécurité et séparer les limites d’accès.

Quels sont les RPO et RTO requis ?

Déterminez la fréquence de sauvegarde et la vitesse de restauration.

Avez-vous des contraintes de résidence des données ?

Déterminez la redondance de stockage pour la durabilité des données requise.

Combien de temps souhaitez-vous conserver les données de sauvegarde ?

Déterminez la durée pendant laquelle les données sauvegardées doivent être conservées dans le stockage.

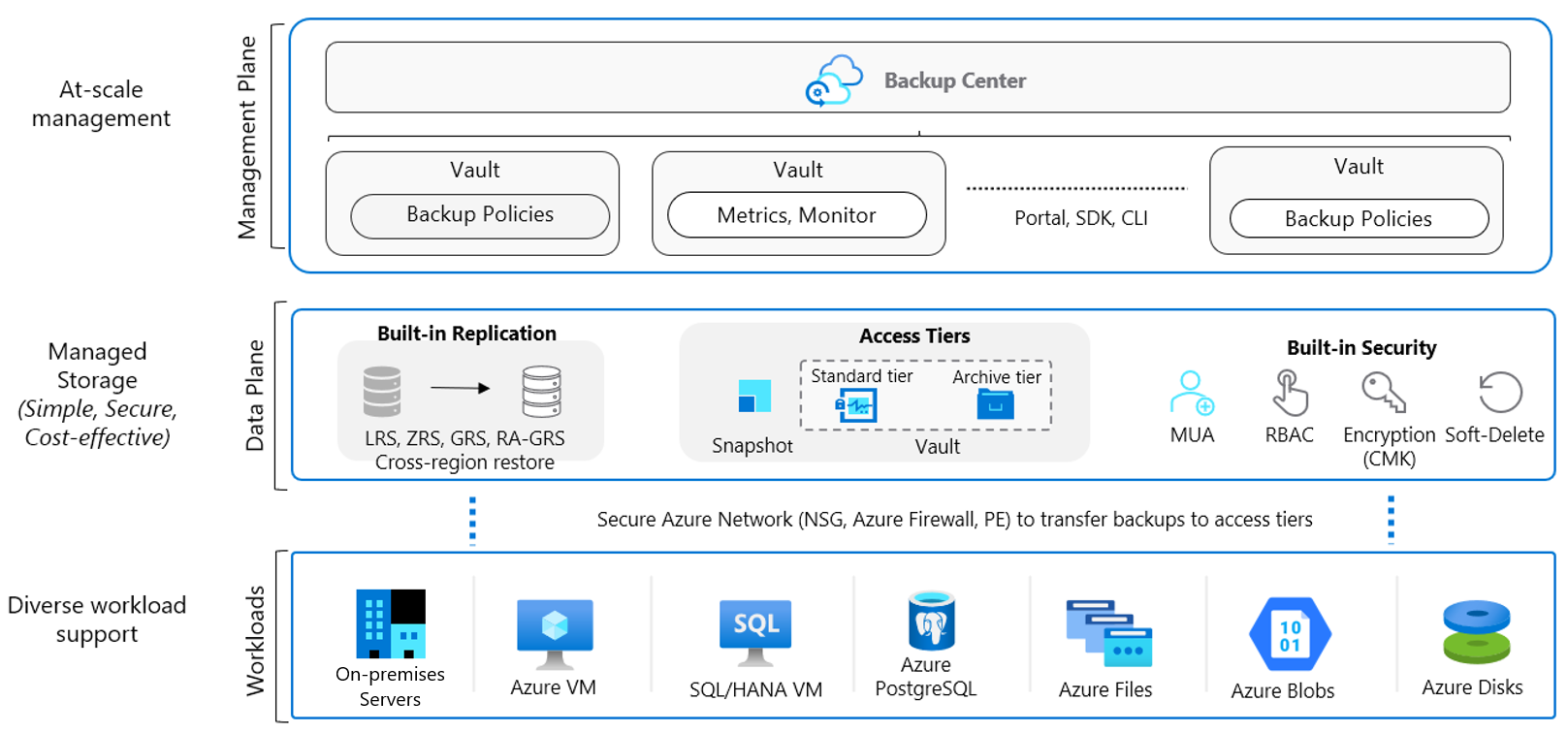

Architecture

Charges de travail

Sauvegarde Azure active la protection des données pour différentes charges de travail (locales et dans le Cloud). Il s’agit d’un mécanisme de protection des données intégré, sécurisé et fiable dans Azure. Il peut mettre à l’échelle en toute transparence sa protection sur plusieurs charges de travail sans aucune surcharge de gestion. Il existe également plusieurs canaux d’automatisation pour activer cette fonction (par le biais de PowerShell, de l’interface CLI, des modèles Azure Resource Manager et des API REST).

Solution de stockage scalable, durable et sécurisée : Sauvegarde Azure utilise un stockage d’objets Blob fiable avec des fonctionnalités de sécurité et de haute disponibilité intégrées. Vous pouvez choisir des stockages LRS, GRS ou RA-GRS pour vos données de sauvegarde.

Intégration de la charge de travail Native : Sauvegarde Azure fournit une intégration native avec les charges de travail Azure (machines virtuelles, SAP HANA, SQL dans les machines virtuelles Azure et même Azure Files) sans que vous ayez besoin de gérer l’automatisation ou l’infrastructure pour déployer des agents, écrire de nouveaux scripts ou provisionner le stockage.

Apprenez-en davantage sur les charges de travail prises en charge.

Plan de données

Gestion automatique du stockage : Sauvegarde Azure automatise le provisionnement et la gestion des comptes de stockage pour les données de sauvegarde afin de s’assurer qu’elles évoluent à mesure que les données de sauvegarde augmentent.

Protection contre la suppression des programmes malveillants : Protège contre les tentatives accidentelles et malveillantes de suppression de vos sauvegardes via la suppression réversible de sauvegardes. Les données de sauvegarde supprimées sont stockées pendant 14 jours gratuitement et peuvent être récupérées à partir de cet état.

Sauvegardes chiffrées sécurisées : Sauvegarde Azure garantit que vos données de sauvegarde sont stockées de manière sécurisée, en tirant parti des fonctionnalités de sécurité intégrées de la plateforme Azure, telles que le contrôle d’accès en fonction du rôle Azure (Azure RBAC) et le chiffrement.

Gestion du cycle de vie des données de sauvegarde : Sauvegarde Azure nettoie automatiquement les anciennes données de sauvegarde pour se conformer aux stratégies de conservation. Vous pouvez également hiérarchiser vos données du stockage opérationnel vers le stockage du coffre.

Opérations critiques protégées : L’autorisation multi-utilisateur (MUA) pour la sauvegarde Azure vous permet d’ajouter une couche supplémentaire de protection aux opérations critiques sur vos coffres Recovery Services.

Plan de gestion

Contrôle d’accès : Les coffres (Recovery Services et coffres de sauvegarde) fournissent les fonctionnalités de gestion et sont accessibles via le portail Azure, le Centre de sauvegarde, les tableaux de bord du coffre, le kit de développement logiciel (SDK), l’interface CLI et même les API REST. Il s’agit également d’une limite du contrôle d’accès en fonction du rôle Azure (Azure RBAC), qui vous permet de limiter l’accès aux sauvegardes uniquement aux administrateurs de sauvegarde autorisés.

Gestion des stratégies : Les stratégies de sauvegarde Azure dans chaque coffre définissent le moment où les sauvegardes doivent être déclenchées et la durée pendant laquelle elles doivent être conservées. Vous pouvez également gérer ces stratégies et les appliquer à plusieurs éléments.

Supervision et création de rapports : Sauvegarde Azure s’intègre à Log Analytics et permet également d’afficher des rapports via des classeurs.

Gestion des instantanés : Sauvegarde Azure prend des instantanés pour certaines charges de travail Azure natives (machines virtuelles et Azure Files), gère ces captures instantanées et permet des restaurations rapides à partir de celles-ci. Cette option réduit considérablement le temps nécessaire pour récupérer vos données dans le stockage d’origine.

Considérations sur le coffre

Sauvegarde Azure utilise des coffres (Recovery Services et Sauvegarde) pour orchestrer et gérer les sauvegardes ainsi que pour stocker les données de sauvegarde. Une conception efficace des abonnements aide les organisations à établir une structure pour organiser et gérer les ressources de sauvegarde dans Azure afin de soutenir les priorités de l’entreprise. Respectez les consignes suivantes quand vous créez un coffre.

Un ou plusieurs coffres

Pour utiliser un coffre unique ou plusieurs coffres afin d’organiser et gérer votre sauvegarde, consultez les instructions suivantes :

Protéger les ressources de plusieurs régions dans le monde : si votre organisation a des opérations globales en Amérique du Nord, en Europe et en Asie et que vos ressources sont déployées dans les régions USA Est, Royaume-Uni Ouest et Asie Est. Une des exigences de la Sauvegarde Azure est que les coffres doivent être présents dans la même région que la ressource à sauvegarder. Ainsi, vous devez créer trois coffres distincts pour chaque région afin de protéger vos ressources.

Protéger les ressources de divers services et unités commerciales : tenez compte du fait que vos opérations métier sont divisées en trois unités commerciales distinctes, et que chacune d’elles dispose de son propre ensemble de services (cinq services : Finance, Ventes, Ressources humaines, R & D et Marketing). Vos besoins métier peuvent nécessiter que chaque département gère ses propres sauvegardes et restaurations et y accède. En outre, permettez-leur de suivre leur utilisation individuelle et leurs dépenses. Pour de tels scénarios, nous vous recommandons de créer un coffre pour chaque département dans une unité métier. Ainsi, vous disposez de 15 coffres dans votre organisation.

Protéger différentes charges de travail : si vous prévoyez de protéger différents types de charges de travail (par exemple, 150 machines virtuelles, 40 bases de données SQL et 70 bases de données PostgreSQL), nous vous recommandons de créer des coffres distincts pour chaque type de charge de travail (par exemple, vous devez créer trois coffres pour chaque charge de travail : machines virtuelles, bases de données SQL et bases de données PostgreSQL). Cela vous aide à séparer les limites d’accès des utilisateurs en vous permettant d’accorder l’accès (à l’aide du contrôle d’accès en fonction du rôle Azure – Azure RBAC) aux parties prenantes concernées.

Protéger les ressources s’exécutant dans plusieurs environnements : si vos opérations nécessitent que vous travailliez sur plusieurs environnements tels que les environnements de production, hors production et de développement, nous vous recommandons de créer des coffres distincts pour chacun d’eux.

Protéger un grand nombre de machines virtuelles Azure (plus de 1 000) : supposez que vous ayez 1 500 machines virtuelles à protéger. Sauvegarde Azure ne permet de sauvegarder que 1 000 machines virtuelles Azure dans un coffre. Dans ce scénario, vous pouvez créer deux coffres différents et répartir les ressources à raison de 1 000 machines virtuelles dans un coffre et 500 dans l’autre ou selon toute combinaison tenant compte de la limite supérieure.

Protéger un grand nombre de charges de travail diverses (plus de 2000) : tout en gérant vos sauvegardes à grande échelle, vous protégez les machines virtuelles Azure, ainsi que d’autres charges de travail, comme les bases de données SQL et SAP HANA qui s’exécutent sur ces machines virtuelles Azure. Par exemple, vous avez 1300 machines virtuelles Azure et 2500 bases de données SQL à protéger. Les limites de coffre vous permettent de sauvegarder 2 000 charges de travail (avec une restriction de 1 000 machines virtuelles) dans chaque coffre. Ainsi, mathématiquement, vous pouvez sauvegarder 2 000 charges de travail dans un coffre (1 000 machines virtuelles + 1 000 bases de données SQL) et les 1 800 charges de travail restantes dans un coffre distinct (300 machines virtuelles + 1 500 bases de données SQL).

Toutefois, ce type de répartition n’est pas recommandé, car vous ne pouvez pas définir de limites d’accès, et les charges de travail ne sont pas isolées les unes des autres. Ainsi, pour répartir correctement les charges de travail, créez quatre coffres. Deux coffres pour sauvegarder les machines virtuelles (1 000 machines virtuelles + 300 machines virtuelles) et les autres coffres pour sauvegarder les bases de données SQL (2 000 bases de données + 500 bases de données).

Vous pouvez les gérer avec les outils suivants :

- Le Centre de sauvegarde vous permet d’avoir un volet unique pour gérer toutes les tâches de sauvegarde. En savoir plus ici.

- Si vous avez besoin d’une stratégie cohérente dans les coffres, vous pouvez utiliser une stratégie Azure pour propager la stratégie de sauvegarde dans plusieurs coffres. Vous pouvez écrire une définition de stratégie Azure personnalisée qui utilise l’effet « deployifnotexists » pour propager une stratégie de sauvegarde dans plusieurs coffres. Vous pouvez également attribuer cette définition Azure Policy à un domaine particulier (abonnement ou RG), de sorte qu’elle déploie une ressource de « politique de sauvegarde » dans tous les coffres Recovery services dans le cadre de l’attribution Azure Policy. Les paramètres de la stratégie de sauvegarde (par exemple, la fréquence de sauvegarde, la rétention, etc.) doivent être spécifiés par l’utilisateur en tant que paramètres dans l’affectation de la stratégie Azure.

- À mesure que l’encombrement de votre organisation augmente, vous souhaiterez peut-être déplacer les charges de travail entre les abonnements pour les raisons suivantes : aligner par stratégie de sauvegarde, consolider les coffres,compromis sur une redondance moindre pour économiser sur les coûts (passage de GRS à LRS). Sauvegarde Azure permet de déplacer un coffre de Recovery Services entre les abonnements Azure, ou vers un autre groupe de ressources au sein du même abonnement. En savoir plus ici.

Consulter les paramètres par défaut

Nous vous recommandons vivement de consulter les paramètres par défaut pour Type de réplication de stockage et Paramètres de sécurité pour vous assurer qu’ils correspondent à vos besoins avant de configurer les sauvegardes dans le coffre.

Le type de réplication de stockage par défaut est défini sur Géoredondant (GRS). Une fois que vous avez configuré la sauvegarde, l’option de modification est désactivée. Procédez comme suit pour évaluer et modifier les paramètres.

Les charges de travail non critiques telles que les charges de travail hors production et de développement conviennent pour la réplication du stockage LRS.

Le stockage redondant interzone (ZRS) est une bonne option de stockage combinant durabilité des données élevée et résidence des données.

Le stockage géoredondant (GRS) est recommandé pour les charges de travail stratégiques, comme les charges s’exécutant dans l’environnement de production, afin d’éviter une perte de données définitive et de protéger les données en cas de panne régionale complète ou de sinistre pour laquelle la région principale n’est pas récupérable.

La suppression réversible par défaut est activée sur les coffres nouvellement créés pour protéger les données de sauvegarde des suppressions accidentelles ou malveillantes. Procédez comme suit pour évaluer et modifier les paramètres.

La restauration interrégion peut être utilisée pour restaurer des machines virtuelles Azure dans la région secondaire, qui est une région jumelée à Azure. Cette option vous permet d’effectuer des recherches pour répondre aux exigences d’audit ou de conformité, et de restaurer la machine virtuelle ou son disque en cas de sinistre dans la région primaire. CRR est une fonctionnalité d’abonnement pour tout coffre GRS. En savoir plus ici.

Avant de finaliser la conception de votre coffre, passez en revue les matrices de prise en charge du coffre pour comprendre les facteurs qui peuvent influencer ou limiter vos choix de conception.

Remarques sur les stratégies de sauvegarde

La stratégie de sauvegarde Azure comporte deux composants : Planifier (quand effectuer la sauvegarde) et Rétention (durée de conservation de la sauvegarde). Vous pouvez définir la stratégie en fonction du type de données sauvegardées, des exigences RTO/RPO, des besoins opérationnels ou de conformité réglementaire et du type de charge de travail (par exemple, une machine virtuelle, une base de données, des fichiers). En savoir plus

Respectez les consignes suivantes lorsque vous créez une stratégie de sauvegarde :

Remarques sur la planification

Lors de la planification de votre stratégie de sauvegarde, prenez en compte les points suivants :

Pour les ressources stratégiques, essayez de planifier les sauvegardes automatisées les plus fréquemment disponibles par jour afin de réduire le RPO. En savoir plus

Si vous devez prendre plusieurs sauvegardes par jour pour une machine virtuelle Azure par le biais de l’extension, consultez les solutions de contournement dans la section suivante.

Pour une ressource qui nécessite les mêmes paramètres d’heure de démarrage, de fréquence et de conservation, vous devez les grouper sous une stratégie de sauvegarde unique.

Nous vous recommandons de conserver l’heure de démarrage prévue de la sauvegarde en dehors des heures de pointe de l’application de production. Par exemple, il est préférable de planifier la sauvegarde automatisée quotidienne pendant la nuit, vers 2 h ou 3 h, plutôt que dans la journée, quand l’utilisation des ressources est élevée.

Pour répartir le trafic de sauvegarde, nous vous recommandons de sauvegarder différentes machines virtuelles à différents moments de la journée. Par exemple, pour sauvegarder 500 machines virtuelles avec les mêmes paramètres de conservation, nous vous recommandons de créer 5 stratégies en les associant chacune à 100 machines virtuelles et en les planifiant à quelques heures d’écart.

Remarques sur la rétention

La conservation à court terme peut être « quotidienne ». La rétention pour les points de sauvegarde « hebdomadaire », « mensuelle » et « annuelle » est appelée rétention à long terme (LTR, Long Term Retention).

Rétention à long terme :

- Planifiée (exigences de conformité) - si vous savez à l’avance que les données seront nécessaires pour les années à venir, utilisez la rétention à long terme. Le service Sauvegarde Azure prend en charge la sauvegarde des points de conservation à long terme dans le niveau Archive ainsi que les captures instantanées et du niveau Standard. Découvrez-en plus sur les charges de travail prises en charge pour la configuration du niveau Archive et de la conservation.

- Non planifiée (exigence à la demande) - si vous ne le savez pas à l’avance, vous pouvez utiliser des paramètres de conservation personnalisés spécifiques (ces paramètres de conservation personnalisés ne sont pas affectés par les paramètres de stratégie).

Sauvegarde à la demande avec rétention personnalisée - si vous devez effectuer une sauvegarde non planifiée à l’aide d’une stratégie de sauvegarde, vous pouvez utiliser une sauvegarde à la demande. Cela peut être utile pour effectuer des sauvegardes qui ne correspondent pas à votre sauvegarde planifiée ou pour une sauvegarde granulaire (par exemple, plusieurs sauvegardes de machines virtuelles IaaS par jour, puisque la sauvegarde planifiée n’autorise qu’une seule sauvegarde par jour). Il est important de noter que la stratégie de rétention définie dans la stratégie planifiée ne s’applique pas aux sauvegardes à la demande.

Optimiser la stratégie de sauvegarde

À mesure que les besoins de votre entreprise évoluent, vous devrez peut-être étendre ou réduire la durée de rétention. Dans ce cas, vous pouvez vous attendre à ce qui suit :

- Si la conservation est prolongée, les points de récupération existants sont marqués et conservés conformément à la nouvelle stratégie.

- Si la conservation est réduite, ils sont marqués de sorte à être nettoyés lors de la prochaine tâche de nettoyage, puis supprimés.

- Les dernières règles de rétention s’appliquent à tous les points de rétention (sauf les points de rétention à la demande). Par conséquent, si la période de rétention est étendue (par exemple, à 100 jours) lors de la sauvegarde, suivie d’une réduction de la rétention (par exemple, de 100 jours à 7 jours), toutes les données de sauvegarde sont conservées selon la dernière période de rétention spécifiée (c’est-à-dire 7 jours).

Le service Sauvegarde Azure vous donne la possibilité d’arrêter la protection et la gestion de vos sauvegardes :

Arrêter la protection et conserver les données de sauvegarde. Si vous mettez hors service ou désinstallez votre source de données (machine virtuelle, application), mais que vous devez conserver les données à des fins d’audit ou de conformité, vous pouvez utiliser cette option pour arrêter toutes les futures tâches de sauvegarde de la protection de votre source de données et conserver les points de récupération qui ont été sauvegardés. Vous pouvez ensuite restaurer ou reprendre la protection de la machine virtuelle.

Arrêter la protection et supprimer les données de sauvegarde. Cette option empêche toutes les futures tâches de sauvegarde de protéger votre machine virtuelle et supprime tous les points de récupération. Vous ne pourrez pas restaurer la machine virtuelle, ni utiliser l’option Reprendre la sauvegarde.

Si vous reprenez la protection (d’une source de données qui a été arrêtée lors de la conservation des données), les règles de rétention s’appliquent. Tous les points de récupération ayant expiré seront supprimés (à l’heure planifiée).

Avant de terminer la conception de votre stratégie, il est important de prendre en compte les facteurs suivants susceptibles d’influer sur vos choix de conception.

- Une stratégie de sauvegarde est étendue à un coffre.

- Le nombre d’éléments par stratégie est limité (par exemple, 100 machines virtuelles). Pour mettre à l’échelle, vous pouvez créer des stratégies dupliquées avec des planifications identiques ou différentes.

- Vous ne pouvez pas choisir des points de récupération spécifiques à supprimer.

- Vous ne pouvez pas désactiver complètement la sauvegarde planifiée et conserver la source de données dans un état protégé. La sauvegarde la moins fréquente que vous pouvez configurer avec la stratégie consiste en une sauvegarde planifiée hebdomadaire. Une alternative serait d'arrêter la protection avec conservation des données et d'activer la protection chaque fois que vous voulez faire une sauvegarde, de faire une sauvegarde à la demande, puis de désactiver la protection mais de conserver les données sauvegardées. En savoir plus ici.

Considérations relatives à la sécurité

Pour vous aider à protéger vos données de sauvegarde et à répondre aux besoins de votre entreprise en matière de sécurité, la sauvegarde Azure fournit des garanties de confidentialité, d’intégrité et de disponibilité contre les attaques délibérées et l’utilisation abusive de vos données et systèmes importants. Tenez compte des recommandations de sécurité suivantes pour votre solution de sauvegarde Azure :

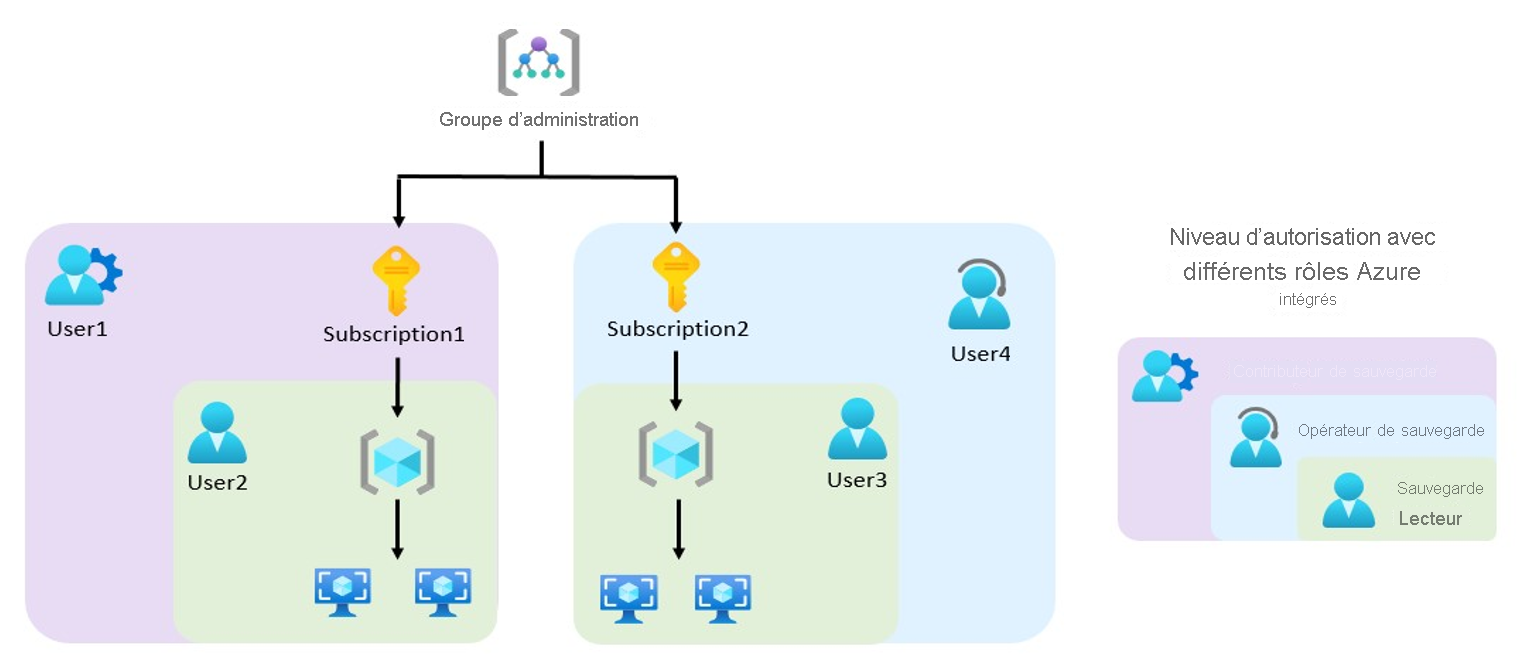

Authentification et autorisation avec le contrôle d’accès en fonction du rôle Azure (Azure RBAC)

Le contrôle d’accès en fonction du rôle Azure (RBAC Azure) permet une gestion précise de l’accès, la répartition des tâches au sein de votre équipe et l’octroi aux utilisateurs du nombre d’accès nécessaire à l’exécution de leurs tâches. En savoir plus ici.

Si vous devez sauvegarder plusieurs charges de travail (comme des machines virtuelles Azure, des bases de données SQL et des bases de données PostgreSQL) et que plusieurs parties prenantes gèrent ces sauvegardes, il est important d’isoler leurs responsabilités afin que l’utilisateur ait accès seulement aux ressources dont il est responsable. Le contrôle d’accès en fonction du rôle Azure (Azure RBAC) permet une gestion précise de l’accès, la répartition des tâches au sein de votre équipe et l’octroi des types d’accès aux utilisateurs nécessaires à l’exécution de leurs tâches. En savoir plus

Vous pouvez également isoler les tâches en fournissant un accès minimal requis pour effectuer une tâche particulière. Par exemple, une personne responsable de la supervision des charges de travail ne doit pas être en mesure de modifier la stratégie de sauvegarde ou de supprimer les éléments de sauvegarde. Le service Sauvegarde Azure fournit trois rôles intégrés pour contrôler les opérations de gestion des sauvegardes : Contributeurs, opérateurs et lecteurs de sauvegarde. Vous trouverez des informations complémentaires ici. Pour plus d’informations sur le rôle Azure minimal requis pour chaque opération de sauvegarde pour les machines virtuelles Azure, les bases de données SQL/SAP HANA et le partage de fichiers Azure, consultez ce guide.

Le contrôle d’accès en fonction du rôle Azure (RBAC Azure) offre la possibilité de créer des rôles personnalisés en fonction de vos différentes exigences. Si vous n’êtes pas certain des types de rôles recommandés pour une opération spécifique, vous pouvez utiliser les rôles intégrés fournis par le contrôle d’accès basé sur un rôle Azure (Azure RBAC) pour commencer.

Le diagramme suivant explique comment fonctionnent les différents rôles intégrés Azure :

Dans le diagramme ci-dessus, User2 et User3 sont des lecteurs de sauvegarde. Ainsi, ils sont uniquement autorisés à superviser les sauvegardes et à voir les services de sauvegarde.

En termes d’étendue de l’accès,

- User2 peut accéder uniquement aux ressources de Subscription1, tandis que User3 peut accéder uniquement aux ressources de Subscription2.

- User4 est un opérateur de sauvegarde. Il est autorisé à activer la sauvegarde, à déclencher une sauvegarde à la demande, à déclencher des restaurations, ainsi que les fonctionnalités d’un lecteur de sauvegarde. Toutefois, dans ce scénario, son étendue est limitée uniquement à Subscription2.

- User1 est un contributeur de sauvegarde. Il est autorisé à créer des coffres, à créer/modifier/supprimer des stratégies de sauvegarde et à arrêter les sauvegardes, en plus des possibilités dont dispose un opérateur de sauvegarde. Toutefois, dans ce scénario, son étendue est limitée uniquement à Subscription1.

Les comptes de stockage utilisés par les coffres Recovery Services sont isolés et ne sont pas accessibles aux utilisateurs à des fins malveillantes. L’accès est autorisé uniquement par le biais d’opérations de gestion de Sauvegarde Azure, telles que la restauration.

Chiffrement des données en transit et au repos

Le chiffrement protège vos données et vous aide à répondre aux engagements de votre entreprise en matière de sécurité et de conformité.

Dans Azure, les données en transit entre le stockage Azure et le coffre sont protégées par HTTPS. Ces données restent sur le réseau Azure.

Les données de sauvegarde sont automatiquement chiffrées à l’aide de clés gérées par Microsoft. Vous pouvez également utiliser vos propres clés, également appelées clés gérées par le client. En outre, l’utilisation du chiffrement CMK pour la sauvegarde n’entraîne pas de frais supplémentaires. Toutefois, l’utilisation d’Azure Key Vault, où est stockée votre clé, engendre des coûts, toutefois raisonnables compte tenu du fait qu’elle améliore la sécurité des données.

Le service Sauvegarde Azure prend en charge la sauvegarde et la restauration des machines virtuelles Azure dont les disques de système d’exploitation ou de données sont chiffrés avec Azure Disk Encryption. En savoir plus

Protection des données de sauvegarde contre les suppressions involontaires avec la suppression réversible

Vous pouvez rencontrer des scénarios où vous avez des données de sauvegarde stratégiques dans un coffre qui sont supprimées accidentellement ou par erreur. Par ailleurs, un acteurs malveillant peut supprimer vos éléments de sauvegarde de production. La regénération de ces ressources est souvent onéreuse et longue. Elle peut même entraîner une perte de données essentielles. Sauvegarde Azure protège contre toute suppression accidentelle et malveillante grâce à la fonctionnalité de suppression réversible en vous permettant de récupérer ces ressources après leur suppression.

Avec la suppression réversible, si l’utilisateur supprime la sauvegarde (d’une machine virtuelle, d’une base de données SQL Server, d’un partage de fichiers Azure, de base de données SAP HANA), les données de sauvegarde sont conservées pendant 14 jours supplémentaires, ce qui permet la récupération de cette sauvegarde sans perte de données. La conservation des données de sauvegarde pendant 14 jours supplémentaires dans l’état de suppression réversible n’occasionne pas de frais. En savoir plus

Autorisation multi-utilisateur (MUA)

Comment protégeriez-vous vos données si votre administrateur, devenu malveillant, compromettait votre système ?

Tout administrateur dispose de l’accès privilégié à vos données de sauvegarde peut provoquer des dommages irréparables dans le système. Un administrateur malveillant peut supprimer toutes vos données vitales pour l’entreprise, voire désactiver toutes les mesures de sécurité au risque de rendre votre système vulnérable aux cyber-attaques.

Sauvegarde Azure vous offre la fonctionnalité Autorisation multi-utilisateur (MUA) pour vous protéger contre de telles attaques d’administrateur. L’autorisation multi-utilisateur permet de se protéger contre les administrateurs malveillants qui effectuent des opérations destructrices (c’est à dire, qui désactivent la suppression réversible) en veillant à ce que toute opération destructrice ou nécessitant des privilèges ne soit effectuée qu’après avoir reçu l’approbation d’un administrateur de sécurité.

Protection contre les ransomwares

L’accès direct aux données de Sauvegarde Azure en vue de leur chiffrement par un acteur malveillant est écarté, car toutes les opérations sur les données de sauvegarde peuvent uniquement être effectuées par le biais du coffre Recovery Services ou du coffre de sauvegarde, qui peut être sécurisé par le contrôle d’accès en fonction du rôle Azure (Azure RBAC) et de l’authentification MUA.

L’activation de la suppression réversible (activée par défaut) sur les données de sauvegarde conserve les données supprimées pendant 14 jours (gratuitement). La désactivation de la suppression réversible peut être protégée avec l’authentification MUA.

Utilisez des stratégies de rétention plus longues (semaines, mois, années) pour garantir que les sauvegardes propres (non chiffrées par un ransomware) n’expirent pas prématurément et que des stratégies sont en place pour la détection et l’atténuation anticipées de ces attaques sur les données sources.

Surveillance et alertes d’activité suspecte

Il se peut qu’une personne malveillante tente de violer votre système et de désactiver les mécanismes de sécurité, par exemple, en désactivant la suppression réversible, ou qu’elle tente d’exécuter des opérations destructrices, telles que la suppression des ressources de sauvegarde.

Sauvegarde Azure offre une sécurité contre de tels incidents en vous envoyant des alertes critiques via le canal de notification de votre choix (e-mail, ITSM, Webhook, runbook, etc.) en créant une règle d’action sur l’alerte. En savoir plus

Fonctionnalités de sécurité pour la protection de sauvegardes hybrides

Le service Sauvegarde Azure utilise l’agent Microsoft Azure Recovery Services (MARS) pour sauvegarder et restaurer des fichiers, des dossiers ainsi que le volume ou l’état du système d’un ordinateur local sur Azure. MARS fournit désormais des fonctionnalités de sécurité : une phrase secrète à chiffrer avant le téléchargement et à déchiffrer après le téléchargement à partir de la sauvegarde Azure, les données de sauvegarde supprimées sont conservées pendant 14 jours supplémentaires à compter de la date de suppression, et une opération critique (par exemple, la modification d’une phrase secrète) ne peut être effectuée que par les utilisateurs qui disposent d’informations d’identification Azure valides. En savoir plus ici.

Considérations relatives au réseau

La sauvegarde de machines virtuelles Azure nécessite un déplacement de données du disque de votre machine virtuelle vers le coffre Recovery Services. La sauvegarde Azure offre plusieurs fonctionnalités permettant de protéger les données de sauvegarde d’être exposées par inadvertance (par exemple, une attaque de l’intercepteur sur le réseau). Tenez compte des recommandations suivantes :

Connectivité Internet

Sauvegarde machine virtuelle Azure : toutes les opérations de communication et de transfert de données entre le stockage et le service Sauvegarde Azure se produisent uniquement sur le réseau principal Azure sans nécessité d’accéder à votre réseau virtuel. Ainsi, la sauvegarde de machines virtuelles Azure placées dans des réseaux sécurisés ne vous oblige pas à autoriser l’accès à des adresses IP ou à des noms de domaine complets.

Bases de données SAP HANA ou SLQ Server s’exécutant sur une machine virtuelle Azure : nécessitent une connectivité avec le service Sauvegarde Azure, Stockage Azure et Microsoft Entra ID. Pour ce faire, vous pouvez utiliser des points de terminaison privés ou autoriser l’accès aux IP publiques ou aux noms de domaine complets (FQDN) requis. Le fait de ne pas permettre une connectivité appropriée aux services Azure requis peut entraîner l’échec d’opérations telles que la détection de base de données, la configuration de la sauvegarde, l’exécution de sauvegardes et la restauration de données. Pour obtenir une aide complète sur le réseau lors de l’utilisation des étiquettes de NSG, du pare-feu Azure et du proxy HTTP, reportez-vous aux articles SQL et SAP HANA.

Hybrides : l’agent MARS (Microsoft Azure Recovery Services) requiert un accès réseau pour toutes les opérations critiques (installation, configuration, sauvegarde et restauration). L’agent MARS peut se connecter au service de sauvegarde Azure sur Azure ExpressRoute à l’aide de l’appairage public (disponible pour les anciens circuits) et de l’homologation Microsoft, à l’aide de points de terminaison privés ou via le proxy/pare-feu avec les contrôles d’accès appropriés.

Points de terminaison privés pour un accès sécurisé

Lors de la protection de vos données critiques avec la Sauvegarde Azure, vous ne souhaitez pas que vos ressources soient accessibles à partir de l’Internet public. Si vous travaillez au sein d’une banque ou d’une institution financière en particulier, vous appliquez des exigences strictes en matière de conformité et de sécurité pour protéger vos données à impact métier élevé. Même dans le secteur de la santé, il existe des règles de conformité strictes.

Pour répondre à tous ces besoins, utilisez un point de terminaison privé Azure, interface réseau qui vous connecte de façon privée et sécurisée à un service basé sur la technologie Azure Private Link. Nous vous recommandons d’utiliser des points de terminaison privés pour permettre la sauvegarde et la restauration sécurisées sans avoir à ajouter à une liste d’autorisation les adresses IP ou les noms de domaine complets pour Sauvegarde Azure ou Stockage Azure depuis vos réseaux virtuels.

Découvrez comment créer et utiliser des points de terminaison privés pour Sauvegarde Azure au sein de vos réseaux virtuels.

Même si des points de terminaison privés sont activés dans un coffre, ils sont uniquement utilisés pour la sauvegarde et la restauration des charges de travail SQL et SAP HANA en cas de sauvegardes DPM/MABS, dans une machine virtuelle Azure avec l’agent MARS. Vous pouvez également utiliser un coffre pour la sauvegarde d’autres charges de travail (cependant, cela ne nécessiterait pas de point de terminaison privé). En plus de la sauvegarde des charges de travail SQL et SAP HANA, de sauvegardes utilisant l’agent MARS et DPM/MABS Server, les points de terminaison privés servent également à récupérer des fichiers en cas de sauvegarde de machine virtuelle Azure. En savoir plus ici.

Microsoft Entra ID ne prend actuellement pas en charge les points de terminaison privés. Par conséquent, les adresses IP et les noms de domaine complets requis pour le bon fonctionnement du service Microsoft Entra ID dans une région doivent bénéficier d’une autorisation d’accès sortant sur le réseau sécurisé lors de la sauvegarde de bases de données dans des machines virtuelles Azure et de la sauvegarde à l’aide de l’agent MARS. Vous pouvez aussi utiliser des balises de groupe de sécurité réseau (NSG) et des balises du service Pare-feu Azure pour autoriser l’accès à Microsoft Entra ID, le cas échéant. En savoir plus sur les prérequis ici.

Considérations sur la gouvernance

La gouvernance dans Azure est principalement implémentée avec Azure Policy et Azure Cost Management. Azure Policy vous permet de créer, d’attribuer et de gérer des définitions de stratégie afin d’appliquer des règles pour vos ressources. Cette fonctionnalité maintient ces ressources conformes aux standards de votre entreprise. Azure Cost Management vous permet de suivre l’utilisation du Cloud et les dépenses liées à vos ressources Azure et à d’autres fournisseurs de Cloud. En outre, les outils suivants, tels que Calculatrice de prix Azure et Azure Advisor jouent un rôle important dans le processus de gestion des coûts.

Configurer automatiquement une infrastructure de sauvegarde nouvellement provisionnée avec Azure Policy à grande échelle

Chaque fois qu’une nouvelle infrastructure est provisionnée et que des machines virtuelles sont créées, en tant qu’administrateur de sauvegarde, vous devez garantir leur protection. Vous pouvez facilement configurer des sauvegardes pour un ou deux machines virtuelles. Mais cela devient complexe quand vous devez configurer des centaines, voire des milliers de machines virtuelles à grande échelle. Pour simplifier le processus de configuration des sauvegardes, Sauvegarde Azure fournit un ensemble de stratégies Azure intégrées qui vous permettent de régir votre domaine de sauvegarde.

Activer automatiquement la sauvegarde sur les machines virtuelles en utilisant une stratégie (modèle d’équipe de sauvegarde centrale) : si votre organisation a une équipe de sauvegarde centrale qui gère les sauvegardes entre les équipes d’applications, vous pouvez utiliser cette stratégie pour configurer la sauvegarde vers un coffre Recovery Services central existant dans le même abonnement et la même localisation que les machines virtuelles. Vous pouvez choisir d’inclure dans l’étendue de la stratégie, ou d’exclure de cette étendue, les machines virtuelles qui contiennent une étiquette spécifique. En savoir plus

Activer automatiquement la sauvegarde sur les machines virtuelles en utilisant une stratégie (où la sauvegarde appartient aux équipes d’applications) : si vous organisez les applications dans des groupes de ressources dédiés et voulez les sauvegarder dans le même coffre, utilisez cette stratégie pour gérer automatiquement cette action. Vous pouvez choisir d’inclure dans l’étendue de la stratégie, ou d’exclure de cette étendue, les machines virtuelles qui contiennent une étiquette spécifique. En savoir plus

Stratégie de supervision : pour générer les rapports de sauvegarde pour vos ressources, activez les paramètres de diagnostic quand vous créez un coffre. Il est souvent fastidieux d’ajouter manuellement un paramètre de diagnostic par coffre. Vous pouvez donc utiliser une stratégie intégrée Azure qui configure les paramètres de diagnostic à grande échelle de tous les coffres dans chaque abonnement ou groupe de ressources, avec Log Analytics comme destination.

Stratégie d’audit uniquement : Sauvegarde Azure fournit également une stratégie d’audit uniquement qui identifie les machines virtuelles sans configuration de sauvegarde.

Remarques sur les coûts de sauvegarde Azure

Le service Sauvegarde Azure offre la flexibilité nécessaire pour gérer efficacement vos coûts et aussi répondre aux besoins de votre entreprise en matière de continuité d’activité et de reprise d’activité (BCDR). Tenez compte des recommandations suivantes :

Utilisez la calculatrice de prix pour évaluer et optimiser les coûts en ajustant les différents leviers. En savoir plus

Optimisez la stratégie de sauvegarde :

- Optimisez les paramètres de planification et de conservation en fonction des archétypes de charge de travail (tels que stratégiques, non critiques).

- Optimisez les paramètres de conservation pour la restauration instantanée.

- Choisissez le type de sauvegarde approprié pour répondre aux exigences, tout en prenant en compte les types de sauvegarde pris en charge (complète, incrémentielle, journal, différentielle) par la charge de travail dans Sauvegarde Azure.

Réduisez les coûts de stockage de sauvegarde avec la sauvegarde sélective des disques : la fonctionnalité d’exclusion de disque constitue un choix efficace et rentable pour sauvegarder des données critiques de manière sélective. Par exemple, vous pouvez sauvegarder un seul disque si vous ne voulez pas sauvegarder tous les disques attachés à une machine virtuelle. Cela est également utile lorsque vous avez plusieurs solutions de sauvegarde. Par exemple, pour sauvegarder vos bases de données ou vos données avec une solution de sauvegarde de charge de travail (base de données SQL Server dans la sauvegarde de machine virtuelle Azure), utilisez la sauvegarde au niveau de la machine virtuelle Azure pour les disques sélectionnés.

Accélérez vos restaurations et réduisez le RTO avec la fonctionnalité Restauration instantanée : Sauvegarde Azure prend des instantanés des machines virtuelles Azure et les stocke avec les disques pour accélérer la création des points de récupération et les opérations de restauration. Cette procédure est appelée « restauration instantanée ». Cette fonctionnalité autorise les opérations de restauration à partir de ces instantanés en réduisant les durées de restauration. Elle réduit le temps requis pour transformer et copier des données à partir du coffre. Cela occasionne donc des coûts de stockage pour les instantanés pris au cours de cette période. Découvrez-en plus sur la fonctionnalité Récupération instantanée de Sauvegarde Azure.

Choisissez le type de réplication approprié : le type de réplication de stockage pour les coffres Sauvegarde Azure est défini sur Géoredondant (GRS), par défaut. Vous ne pouvez pas changer cette option une fois que vous avez commencé à protéger des éléments. Le stockage géo-redondant (GRS) fournit un niveau de durabilité des données plus élevé que le stockage localement redondant (LRS), permet à un abonnement d’utiliser la restauration inter-régions et entraîne des coûts supplémentaires. Passez en revue les compromis entre les coûts réduits et la durabilité des données, puis choisissez la meilleure option pour votre scénario. En savoir plus

Utilisez le niveau Archivage pour la conservation à long terme (LTR) et faites des économies : envisagez le scénario dans lequel vous avez des données de sauvegarde plus anciennes auxquelles vous accédez rarement, mais qui doivent être stockées pendant une longue période (par exemple, 99 ans) pour des raisons de conformité. Le stockage de ces grandes quantités de données dans un niveau Standard est coûteux. Pour vous aider à optimiser vos coûts de stockage, Sauvegarde Azure met à votre disposition le niveau Archive, niveau d’accès spécifiquement conçu pour la conservation à long terme (LTR) des données de sauvegarde.

Si vous protégez à la fois la charge de travail qui s’exécute à l’intérieur d’une machine virtuelle et la machine virtuelle elle-même, vérifiez si cette protection double est nécessaire.

Remarques sur la surveillance et l'alerte

En tant qu’administrateur ou utilisateur de sauvegarde, vous devez être en mesure de surveiller toutes les solutions de sauvegarde et de recevoir des notifications sur les scénarios importants. Cet article décrit en détail les fonctionnalités de surveillance et de notification fournies par le service Sauvegarde Azure.

Monitor

Sauvegarde Azure fournit une supervision intégrée des tâches pour les opérations telles que la configuration de la sauvegarde, la sauvegarde, la restauration, la suppression de la sauvegarde, etc. Cela est étendue au coffre et idéal pour la surveillance d’un coffre unique. En savoir plus ici.

Si vous avez besoin de surveiller les activités opérationnelles à l’échelle, l’Explorateur de sauvegarde fournit une vue agrégée de l’ensemble de votre espace de sauvegarde, ce qui permet une analyse détaillée et une résolution des problèmes. Il s'agit d'un classeur intégré à Azure Monitor qui offre un emplacement unique et central pour vous aider à surveiller les activités opérationnelles dans l'ensemble du parc de sauvegarde sur Azure, couvrant les locataires, les emplacements, les abonnements, les groupes de ressources et les coffres. En savoir plus ici.

- Utilisez-le pour identifier les ressources qui ne sont pas configurées pour la sauvegarde, et assurez-vous que vous ne manquez jamais la protection des données critiques dans votre patrimoine.

- Le tableau de bord fournit des activités opérationnelles au cours des sept derniers jours (maximum). Si vous devez conserver ces données, vous pouvez les exporter en tant que fichier Excel et les conserver.

- Si vous êtes un utilisateur d’Azure Lighthouse, vous pouvez afficher des informations sur plusieurs locataires, ce qui permet une surveillance sans limite.

Si vous avez besoin de conserver et d’afficher les activités opérationnelles à long terme, utilisez Rapports. Les administrateurs de sauvegarde ont souvent besoin d’insights sur les sauvegardes, en fonction de données couvrant une longue période. Voici quelques-uns des cas d’usage d’une telle solution :

- allocation et prévision du stockage cloud utilisé ;

- audit des sauvegardes et restaurations ;

- identification des tendances clés à différents niveaux de granularité.

De plus :

- Vous pouvez envoyer des données (par exemple, des travaux, des stratégies, etc.) à l’espace de travail Log Analytics. Cela permet d’activer les fonctionnalités des journaux d’Azure Monitor pour permettre la corrélation des données avec d’autres données d’analyse collectées par Azure Monitor, consolider les entrées de journal à partir de plusieurs abonnements et clients Azure en un seul emplacement pour l’analyse ensemble, utiliser des requêtes de journal pour effectuer une analyse complexe et obtenir des informations détaillées sur les entrées de journal. En savoir plus ici.

- Vous pouvez envoyer des données à un hub d’événements Azure pour envoyer des entrées en dehors d’Azure, par exemple à une solution SIEM (Security Information and Event Management) tierce ou autre solution d’analytique des journaux. En savoir plus ici.

- Envoyez les données à un compte de stockage Azure si vous souhaitez conserver vos données de journal plus de 90 jours à des fins d’audit, d’analyse statique ou de sauvegarde. Si vous devez conserver vos événements pendant 90 jours ou moins, il est inutile de configurer l’archivage sur un compte de stockage, puisque les événements du journal d’activité sont conservés dans la plateforme Azure pendant 90 jours. Plus d’informations

Alertes

Imaginez un scénario dans lequel votre travail de sauvegarde/restauration a échoué en raison d’un problème inconnu. Pour affecter un ingénieur au débogage, vous souhaiteriez être averti de l’échec dès que possible. Vous pourriez aussi imaginer un scénario dans lequel une personne mal intentionnée effectuerait une opération destructrice, telle que la suppression d’éléments de sauvegarde ou la désactivation de la suppression réversible, et où vous pourriez avoir besoin d’un message d’alerte pour ce type d’incident.

Vous pouvez configurer ces alertes critiques et les router vers n’importe quel canal de notification de votre choix (e-mail, ITSM, webhook, runbook, etc.). Sauvegarde Azure s’intègre à divers services Azure pour répondre aux différentes exigences en matière d’alerte et de notification :

Journaux Azure Monitor (Log Analytics) : vous pouvez configurer vos coffres pour envoyer des données à un espace de travail Log Analytics, créer des requêtes personnalisées dans l’espace de travail et configurer les alertes à générer en fonction du résultat de la requête. Vous pouvez afficher les résultats de la requête dans des tableaux et des graphiques et aussi les exporter vers Power BI ou Grafana. (Log Analytics est également un composant clé de la fonctionnalité de rapport/audit décrite dans les sections suivantes).

Alertes Azure Monitor : pour certains scénarios par défaut, tels que l’échec d’une sauvegarde, l’échec d’une restauration ou la suppression de données de sauvegarde, Sauvegarde Azure envoie par défaut des alertes qui sont exposées à l’aide d’Azure Monitor, sans que l’utilisateur ait besoin de configurer un espace de travail Log Analytics.

Sauvegarde Azure fournit un mécanisme de notificationd’alerte intégrépar courrier électronique pour les défaillances, les avertissements et les opérations critiques. Vous pouvez spécifier des adresses e-mail individuelles ou des listes de distribution pour être informé de la génération d’une alerte. Vous pouvez également choisir d’être informé à chaque alerte ou de les grouper dans une synthèse horaire avant d’être informé.

- Ces alertes sont définies par le service et assurent la prise en charge des scénarios limités (échecs de sauvegarde/restauration, arrêt de la protection avec conservation des données/arrêt de la protection avec suppression des données, etc.). En savoir plus ici.

- Si une opération destructive comme l’arrêt de la protection avec suppression des données est effectuée, une alerte est déclenchée et un e-mail est envoyé aux administrateurs, coadministrateurs et propriétaires de l’abonnement, même si les notifications ne sont pas configurées pour le coffre Recovery Services.

- Certaines charges de travail peuvent générer une fréquence élevée d’échecs (par exemple, SQL Server toutes les 15 minutes). Pour éviter de saturer les alertes déclenchées pour chaque occurrence d’échec, les alertes sont consolidées. En savoir plus ici.

- Les alertes intégrées ne peuvent pas être personnalisées et sont limitées aux courriers électroniques définis dans le Portail Azure.

Si vous devez créer des alertes personnalisées (par exemple, des alertes de travaux réussis), utilisez Log Analytics. Dans Azure Monitor, vous pouvez créer vos propres alertes dans un espace de travail Log Analytics. Les charges de travail hybrides (DPM/MABS) peuvent également envoyer des données à LA et utiliser LA pour fournir des alertes courantes entre les charges de travail prises en charge par sauvegarde Azure.

Vous pouvez également recevoir des notifications par le biais des journaux d’activité intégrés au coffre Recovery Services. Toutefois, ils prennent en charge des scénarios limités et ne conviennent pas pour des opérations telles que la sauvegarde planifiée, qui s’aligne mieux avec les journaux de ressources qu’avec les journaux d’activité. Pour en apprendre davantage sur ces limitations et savoir comment utiliser un espace de travail Log Analytics pour la supervision et la génération d’alertes à grande échelle pour toutes vos charges de travail protégées par Sauvegarde Azure, consultez cet article.

Nouvelle tentative automatique de travaux de sauvegarde ayant échoué

Bon nombre des erreurs liées à un échec ou des scénarios de panne sont provisoires, et vous pouvez y remédier en configurant les autorisations de contrôle d’accès en fonction du rôle Azure (Azure RBAC) ou redéclencher le travail de sauvegarde/restauration. La solution à ce type d’échecs étant simple, vous n’avez pas besoin d’attendre qu’un ingénieur déclenche manuellement le travail ni attribue les autorisations pertinentes. Ainsi, la manière la plus efficace de gérer ce scénario consiste à automatiser la nouvelle tentative des travaux ayant échoué. Cela permet de réduire sensiblement le délai de récupération en cas d’échec. Pour y parvenir, vous pouvez récupérer les données de sauvegarde pertinentes par le biais d’Azure Resource Graph (ARG) et les combiner avec une procédure PowerShell/CLI corrective.

Regardez la vidéo suivante pour découvrir comment redéclencher la sauvegarde de tous les travaux ayant échoué (dans les coffres, les abonnements et les locataires) en utilisant ARG et PowerShell.

Router les alertes vers le canal de notification de votre choix

Même si les erreurs provisoires peuvent être corrigées, certaines erreurs persistantes peuvent nécessiter une analyse approfondie et le redéclenchement des travaux n’est peut-être pas la solution viable. Vous pouvez avoir vos propres mécanismes de supervision/gestion de tickets pour vous assurer que de tels échecs soient correctement suivis et corrigés. Pour gérer de tels scénarios, vous pouvez choisir de router les alertes vers le canal de notification de votre choix (e-mail, ITSM, Webhook, runbook, etc.) en créant une règle d’action sur l’alerte.

Regardez la vidéo suivante pour découvrir comment utiliser Azure Monitor afin de configurer divers mécanismes de notification pour les alertes critiques.

Étapes suivantes

Lisez les articles suivants comme points de départ pour l’utilisation de Sauvegarde Azure :